So unterstützt Sie Microsoft Defender for Cloud beim Schutz Ihres Microsoft 365

Als wichtige Produktivitätssuite, die Cloud-Dateispeicherung, Zusammenarbeit, BI- und CRM-Tools bereitstellt, ermöglicht Microsoft 365 Ihren Benutzern, ihre Dokumente in Ihrer Organisation und Partnern auf optimierte und effiziente Weise freizugeben. Die Verwendung von Microsoft 365 macht Ihre vertraulichen Daten möglicherweise nicht nur intern, sondern auch für externe Mitarbeiter verfügbar oder noch schlimmer, sie über einen freigegebenen Link öffentlich verfügbar zu machen. Solche Vorfälle können aufgrund eines böswilligen Akteurs oder durch einen nicht bewussten Mitarbeiter auftreten. Microsoft 365 bietet auch ein großes Ökosystem von Drittanbietern, um die Produktivität zu steigern. Die Verwendung dieser Apps kann Ihre Organisation dem Risiko bösartiger Apps oder der Verwendung von Apps mit übermäßigen Berechtigungen zur Verfügung stellen.

Die Verbindung von Microsoft 365 zu Defender for Cloud Apps liefert Ihnen verbesserte Einblicke in die Aktivitäten Ihrer Benutzer, bietet Bedrohungserkennung mithilfe von Anomalieerkennungen aufgrund von maschinellem Lernen, Datenschutzerkennungen (z. B. Erkennen externer Informationsfreigaben), ermöglicht automatisierte Behebungskontrollen und erkennt Bedrohungen von aktivierten Drittanbieter-Apps in Ihrer Organisation.

Defender for Cloud Apps ist direkt in die Überwachungsprotokolle von Microsoft 365 integriert und bietet Schutz für alle unterstützten Dienste. Eine Liste der unterstützten Dienste finden Sie unter Microsoft 365-Dienste, die die Überwachung unterstützen.

Verwenden Sie diesen App-Connector, um über Sicherheitskontrollen, die sich in Microsoft Secure Score wiederfinden, auf SaaS Security Posture Management (SSPM) Features zuzugreifen. Weitere Informationen

Verbesserungen bei der Dateiüberprüfung für Microsoft 365

Defender for Cloud Apps hat neue Verbesserungen bei der Dateiüberprüfung für SharePoint und OneDrive hinzugefügt:

Schnellere Echtzeitüberprüfungsgeschwindigkeit für Dateien in SharePoint und OneDrive.

Bessere Identifizierung für die Zugriffsebene einer Datei in SharePoint: Dateizugriffsebene in SharePoint wird standardmäßig als Intern und nicht als Privat gekennzeichnet (da auf jede Datei in SharePoint vom Websitebesitzer und nicht nur vom Dateibesitzer zugegriffen werden kann).

Hinweis

Diese Änderung kann sich auf Ihre Dateirichtlinien auswirken (wenn eine Dateirichtlinie nach internen oder privaten Dateien in SharePoint sucht).

Größte Bedrohungen

- Kompromittierte Konten und Insider-Bedrohungen

- Datenlecks

- Unzureichendes Sicherheitsbewusstsein

- Schädliche Drittanbieter-Apps

- Malware

- Phishing

- Ransomware

- Unkontrollierte Bring Your Own Device (BYOD)-Strategie

So hilft Ihnen Defender for Cloud Apps beim Schutz Ihrer Umgebung

- Erkennen von Cloudbedrohungen, kompromittierten Konten und böswilligen Insidern

- Ermitteln, Klassifizieren, Bezeichnen und Schützen regulierter und vertraulicher Daten, die in der Cloud gespeichert sind

- Entdecken und Verwalten von OAuth-Apps, die Zugriff auf Ihre Umgebung haben

- Durchsetzen von DLP- und Compliancerichtlinien für in der Cloud gespeicherte Daten

- Einschränken der Gefährdung von freigegebenen Daten und Durchsetzen von Richtlinien für die Zusammenarbeit

- Verwenden des Überwachungspfads von Aktivitäten für forensische Untersuchungen

Steuern von Microsoft 365 mit integrierten Richtlinien und Richtlinienvorlagen

Sie können die folgenden integrierten Richtlinienvorlagen verwenden, um potenzielle Bedrohungen zu erkennen und zu benachrichtigen:

| type | Name |

|---|---|

| Integrierte Anomalieerkennungsrichtlinie | Aktivitäten von anonymen IP-Adressen Aktivität aus selten verwendetem Land Aktivität von verdächtigen IP-Adressen Unmöglicher Ortswechsel Aktivität, die vom beendeten Benutzer ausgeführt wird (erfordert Microsoft Entra-ID als IdP) Schadsoftwareerkennung Mehrere fehlerhafte Anmeldeversuche Ransomware-Erkennung Verdächtige E-Mail-Löschaktivität (Vorschau) Verdächtige Weiterleitung des Posteingangs Ungewöhnliche Dateilöschungen Ungewöhnliche Dateifreigaben Ungewöhnliche mehrfache Dateidownloads |

| Vorlage für Aktivitätsrichtlinie | Anmeldung von einer riskanten IP-Adresse Massendownload durch einen einzigen Benutzer Mögliche Aktivität von Ransomware Änderung der Zugriffsebene (Teams) Externer Benutzer hinzugefügt (Teams) Massenlöschung (Teams) |

| Dateirichtlinienvorlage | Erkennen einer Datei, die für eine nicht autorisierte Domäne freigegeben wurde Erkennen einer Datei, die an persönliche E-Mail-Adressen weitergegeben wurde Erkennen von Dateien mit PII/PCI/PHI |

| Anomalieerkennungsrichtlinie für OAuth-Apps | Irreführender OAuth-App-Name Irreführender Herausgebername für eine OAuth-App Einwilligung zu schädlicher OAuth-App |

Weitere Informationen zum Erstellen von Richtlinien finden Sie unter Erstellen einer Richtlinie.

Automatisieren von Governance-Steuerelementen

Zusätzlich zur Überwachung potenzieller Bedrohungen können Sie die folgenden Microsoft 365-Governanceaktionen anwenden und automatisieren, um erkannte Bedrohungen zu beheben:

| type | Aktion |

|---|---|

| Datengovernance | OneDrive: - Übergeordnete Ordnerberechtigungen erben - Datei/Ordner privat machen - Datei/Ordner in Administratorquarantäne setzen - Datei/Ordner in Benutzerquarantäne setzen - Datei/Ordner löschen - Entfernen eines bestimmten Mitarbeiters - Entfernen externer Mitarbeiter in Datei/Ordner - Sensitivitätskennzeichnungen von Microsoft Purview Information Protection anwenden - Sensitivitätskennzeichnungen von Microsoft Purview Information Protection entfernen SharePoint: - Übergeordnete Ordnerberechtigungen erben - Datei/Ordner privat machen - Datei/Ordner in Administratorquarantäne setzen - Datei/Ordner in Benutzerquarantäne setzen - Datei/Ordner in Benutzerquarantäne setzen und Besitzerberechtigungen hinzufügen - Datei/Ordner löschen - Entfernen externer Mitarbeiter in Datei/Ordner - Entfernen eines bestimmten Mitarbeiters - Sensitivitätskennzeichnungen von Microsoft Purview Information Protection anwenden - Sensitivitätskennzeichnungen von Microsoft Purview Information Protection entfernen |

| Benutzer-Governance | – Mitteilen des Benutzers über die Benachrichtigung (über Microsoft Entra-ID) – Benutzer müssen sich erneut anmelden (über Microsoft Entra-ID) – Benutzer sperren (über Microsoft Entra-ID) |

| OAuth-App-Governance | - Widerrufen von OAuth-App-Berechtigung |

Weitere Informationen zum Beheben von Bedrohungen aus Apps finden Sie unter Verwalten verbundener Apps.

Schützen von Microsoft 365 in Echtzeit

Überprüfen Sie unsere bewährten Methoden für die Sicherung und die Zusammenarbeit mit externen Benutzern und zum Blockieren und Schützen des Downloads vertraulicher Daten auf nicht verwaltete oder riskante Geräte.

Integration mit Microsoft 365 für Defender for Cloud Apps

Defender for Cloud Apps unterstützt die dedizierte Microsoft 365-Vorgängerplattform sowie die aktuellen Angebote der Microsoft 365-Dienste (im Allgemeinen als vNext-Releasefamilie von Microsoft 365 bekannt).

In einigen Fällen unterscheidet sich eine vNext-Dienstversion leicht auf Administrator- und Leistungsebene vom Standardangebot von Microsoft 365.

Überwachungsprotokollierung

Defender for Cloud Apps ist direkt in die Überwachungsprotokolle von Microsoft 365 integriert und empfängt die überwachten Ereignisse von allen unterstützten Diensten. Eine Liste der unterstützten Dienste finden Sie unter Microsoft 365-Dienste mit Unterstützung für die Überwachung.

Die Administrator-Überwachungsprotokollierung in Exchange, die standardmäßig in Microsoft 365 aktiviert ist, protokolliert ein Ereignis im Microsoft 365-Überwachungsprotokoll, wenn ein/e Administrator*in (oder ein/e Benutzer*in mit Administratorrechten) eine Änderung an Ihrer Exchange Online-Organisation vornimmt. Änderungen, die über das Exchange Admin Center oder durch Ausführen eines Cmdlets in der Windows PowerShell vorgenommen wurden, werden im Exchange-Administratorüberwachungsprotokoll protokolliert. Ausführlichere Informationen zur Administrator-Überwachungsprotokollierung in Exchange finden Sie unter Administratorüberwachungsprotokollierung.

Ereignisse aus Exchange, Power BI und Teams werden nur angezeigt, wenn im Portal Aktivitäten in diesen Diensten erkannt wurden.

Multi-Geo-Bereitstellungen werden nur für OneDrive unterstützt.

Microsoft Entra-Integration

Wenn Microsoft Entra ID so eingestellt ist, dass eine automatische Synchronisierung mit den Benutzer*innen in Ihrer lokalen AD-Umgebung durchgeführt wird, setzen die Einstellungen in der lokalen Umgebung die Microsoft Entra-Einstellungen außer Kraft, und die Verwendung der Governanceaktion Benutzer sperren wird zurückgesetzt.

Für Microsoft Entra-Anmeldeaktivitäten zeigt Defender for Cloud Apps nur interaktive Anmeldeaktivitäten und Anmeldeaktivitäten von Legacyprotokollen wie ActiveSync an. Nicht interaktive Anmeldeaktivitäten können im Überwachungsprotokoll von Microsoft Entra angezeigt werden.

Wenn Office-Apps aktiviert sind, werden Gruppen, die Teil von Microsoft 365 sind, auch aus den jeweiligen Office-Apps in Defender for Cloud Apps importiert. Wenn beispielsweise SharePoint aktiviert ist, werden Microsoft 365-Gruppen auch als SharePoint-Gruppen importiert.

Quarantäne-Unterstützung

In SharePoint und OneDrive unterstützt Defender for Cloud Apps die Benutzerquarantäne nur für Dateien in freigegebenen Dokumentbibliotheken (SharePoint Online) und Dateien in der Dokumentbibliothek (OneDrive for Business).

In SharePoint unterstützt Defender for Cloud Apps Quarantäneaufgaben nur für Dateien mit freigegebenen Dokumenten im Pfad in Englisch.

Herstellen einer Verbindung zwischen Microsoft 365 und Microsoft Defender for Cloud Apps

Dieser Abschnitt enthält Anweisungen für das Herstellen einer Verbindung von Microsoft Defender for Cloud Apps mit Ihrem vorhandenen Microsoft 365-Konto mithilfe der App-Connector-API. Diese Verbindung bietet Ihnen erhöhte Transparenz und Kontrolle über die Nutzung von Microsoft 365. Informationen dazu, wie Defender for Cloud Apps Microsoft 365 schützt, finden Sie unter Schützen von Microsoft 365.

Verwenden Sie diesen App-Connector, um über Sicherheitskontrollen in der Microsoft-Sicherheitsbewertung auf SaaS Security Posture Management (SSPM)-Features zuzugreifen. Weitere Informationen

Voraussetzungen:

Sie benötigen mindestens eine zugewiesene Microsoft 365-Lizenz, um Microsoft 365 mit Defender for Cloud Apps zu verbinden.

Aktivieren Sie die Überwachung in Microsoft Purview, um Microsoft 365-Aktivitäten in Defender for Cloud Apps zu überwachen.

Die Exchange-Postfach-Auditprotokollierung muss für jedes Benutzerpostfach aktiviert werden, bevor Benutzeraktivitäten in Exchange Online protokolliert werden, siehe Exchange-Postfachaktivitäten.

Sie müssen die Überwachung in Power BI aktivieren, um die Protokolle von dort abrufen zu können. Sobald Sie die Überwachung aktiviert haben, ruft Defender for Cloud Apps die Protokolle ab (mit einer Verzögerung von 24–72 Stunden).

Sie müssen die Überwachung in Dynamics 365 aktivieren, um die Protokolle von dort abrufen zu können. Sobald Sie die Überwachung aktiviert haben, ruft Defender for Cloud Apps die Protokolle ab (mit einer Verzögerung von 24–72 Stunden).

So verbinden Sie Microsoft 365 mit Defender for Cloud Apps:

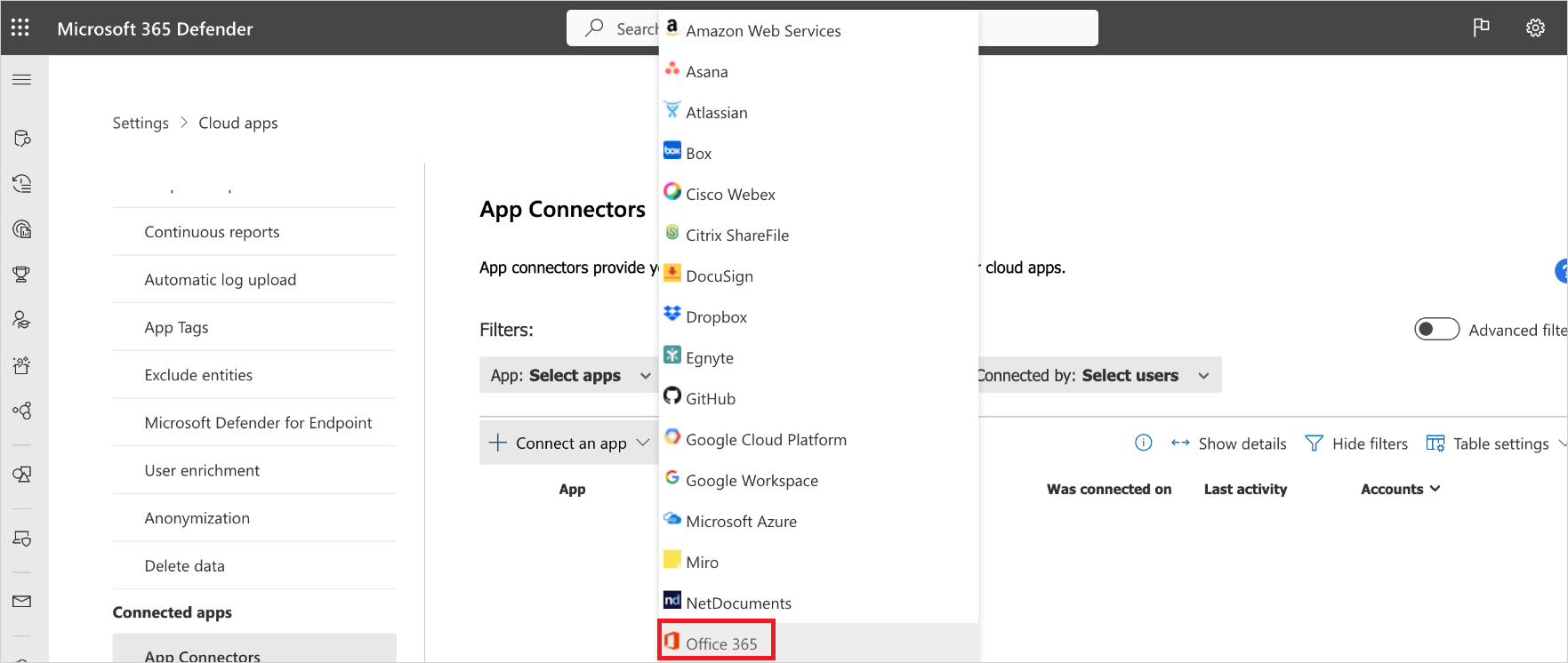

Wählen Sie im Microsoft Defender Portal die Option Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors.

Wählen Sie auf der Seite App-Connectors die Option +Verbinden einer App und dann Microsoft 365.

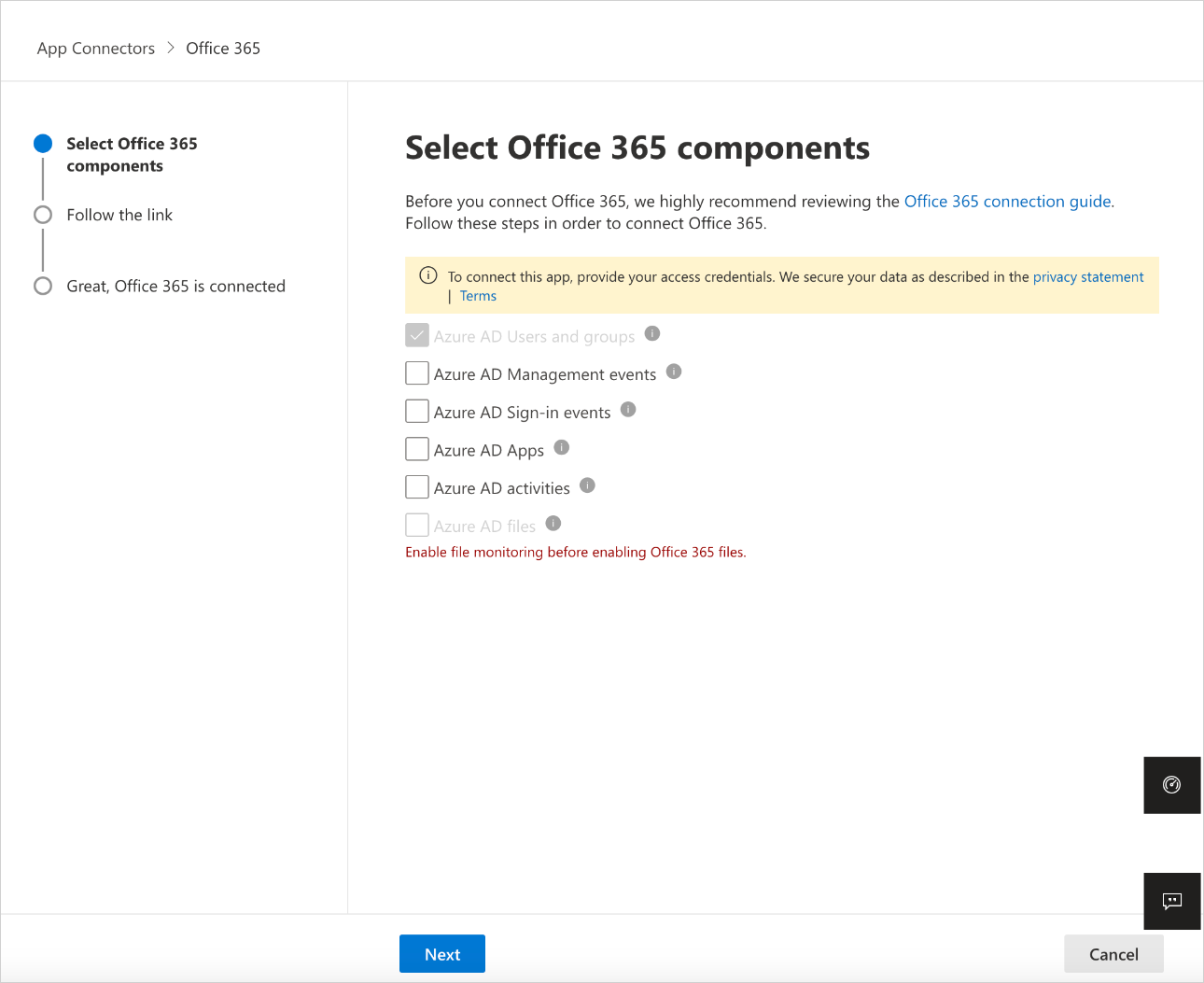

Wählen Sie auf der Seite Microsoft 365-Komponenten auswählen die gewünschten Optionen aus, und wählen Sie dann Verbinden.

Hinweis

- Wir empfehlen wir die Auswahl aller Microsoft 365-Komponenten, um einen optimalen Schutz zu erzielen.

- Die Azure AD-Dateikomponente erfordert die Azure AD-Aktivitätskomponente und die Dateiüberwachung von Defender for Cloud Apps (Einstellungen> Cloud-Apps->Dateien>Dateiüberwachung aktivieren).

Wählen Sie auf der Seite Link folgen die Option Microsoft 365 verbinden.

Wählen Sie Fertig, sobald Microsoft 365 erfolgreich verbunden ist.

Wählen Sie im Microsoft Defender-Portal Einstellungen. Wählen Sie dann Cloud-Apps. Wählen Sie unter Verbundene Apps die Option App-Connectors. Stellen Sie sicher, dass der Status des verbundenen App-Connectors Verbunden lautet.

SaaS Security Posture Management (SSPM)-Daten werden im Microsoft Defender-Portal auf der Seite Sicherheitsbewertung angezeigt. Weitere Informationen finden Sie unter Verwaltung des Sicherheitsstatus für SaaS-Apps.

Hinweis

Nachdem Sie eine Verbindung von Microsoft 365 hergestellt haben, werden Daten der letzten Woche angezeigt, inklusive aller Drittanbieteranwendungen, die mit Microsoft 365 verbunden sind und über API-Dateien mithilfe von Pull übertragen. Für Drittanbieter-Apps, die vor der Verbindung keine APIs nutzten, werden Ereignisse ab dem Zeitpunkt der Verbindungsherstellung von Microsoft 365 angezeigt, da Defender for Cloud Apps alle APIs aktiviert, die standardmäßig deaktiviert waren.

Wenn Sie Probleme beim Verbinden der App haben, lesen Sie die Problembehandlung bei App-Connectors.

Nächste Schritte

Wenn Probleme auftreten, helfen wir Ihnen. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.