Untersuchen schädlicher E-Mails, die in Microsoft 365 übermittelt wurden

Tipp

Wussten Sie, dass Sie die Features in Microsoft Defender XDR für Office 365 Plan 2 kostenlos testen können? Verwenden Sie die 90-tägige Testversion von Defender für Office 365 im Microsoft Defender-Portal–Testversionshub. Unter Microsoft Defender für Office 365 ausprobieren erfahren Sie, wer sich registrieren und testen kann.

Microsoft 365-Organisationen, die Microsoft Defender für Office 365 in ihrem Abonnement enthalten oder als Add-On erworben haben, verfügen über Explorer -Erkennungen (auch als Bedrohungs-Explorer bezeichnet) oder Echtzeiterkennungen. Diese Features sind leistungsstarke Tools nahezu in Echtzeit, die Security Operations-Teams (SecOps) dabei unterstützen, Bedrohungen zu untersuchen und darauf zu reagieren. Weitere Informationen finden Sie unter Informationen zu Bedrohungs-Explorer und Echtzeiterkennungen in Microsoft Defender für Office 365.

Bedrohungs-Explorer und Echtzeiterkennungen ermöglichen es Ihnen, Aktivitäten zu untersuchen, die Personen in Ihrer Organisation gefährden, und Maßnahmen zum Schutz Ihrer Organisation zu ergreifen. Zum Beispiel:

- Suchen und Löschen von Nachrichten.

- Identifizieren Sie die IP-Adresse eines böswilligen E-Mail-Absenders.

- Starten Sie einen Incident zur weiteren Untersuchung.

In diesem Artikel wird erläutert, wie Sie den Bedrohungs-Explorer und Echtzeiterkennungen verwenden, um schädliche E-Mails in Empfängerpostfächern zu finden.

Tipp

Informationen zu den Korrekturverfahren finden Sie unter Beheben schädlicher E-Mails, die in Office 365 übermittelt werden.

Informationen zu anderen E-Mail-Szenarien mit Bedrohungs-Explorer und Echtzeiterkennungen finden Sie in den folgenden Artikeln:

Was sollten Sie wissen, bevor Sie beginnen?

Der Bedrohungs-Explorer ist in Defender für Office 365 Plan 2 enthalten. Echtzeiterkennungen sind in Defender für Office Plan 1 enthalten:

- Die Unterschiede zwischen Bedrohungs-Explorer und Echtzeiterkennungen werden unter Informationen zum Bedrohungs-Explorer und Echtzeiterkennungen in Microsoft Defender für Office 365 beschrieben.

- Die Unterschiede zwischen Defender für Office 365 Plan 2 und Defender für Office Plan 1 werden im Spickzettel für Defender für Office 365 Plan 1 und Plan 2 beschrieben.

Bei Filtereigenschaften, für die Sie einen oder mehrere verfügbare Werte auswählen müssen, hat die Verwendung der Eigenschaft in der Filterbedingung mit allen ausgewählten Werten dasselbe Ergebnis wie die Verwendung der Eigenschaft in der Filterbedingung.

Berechtigungen und Lizenzierungsanforderungen für Bedrohungs-Explorer und Echtzeiterkennungen finden Sie unter Berechtigungen und Lizenzierung für Bedrohungs-Explorer und Echtzeiterkennungen.

Verdächtige E-Mails finden, die übermittelt wurden

Führen Sie einen der folgenden Schritte aus, um Bedrohungs-Explorer oder Echtzeiterkennungen zu öffnen:

- Bedrohungs-Explorer: Navigieren Sie im Defender-Portal unter https://security.microsoft.comzu E-Mail & Sicherheits-Explorer>. Oder verwenden Sie https://security.microsoft.com/threatexplorerv3, um direkt zur Explorer-Seite zu wechseln.

- Echtzeiterkennungen: Navigieren Sie im Defender-Portal unter https://security.microsoft.comzu E-Mail & Sicherheit>Echtzeiterkennungen. Oder verwenden Sie https://security.microsoft.com/realtimereportsv3, um direkt zur Seite Echtzeiterkennungen zu wechseln.

Wählen Sie auf der Seite Explorer - oder Echtzeiterkennungen eine entsprechende Ansicht aus:

- Bedrohungs-Explorer: Vergewissern Sie sich, dass die Ansicht Alle E-Mails ausgewählt ist.

- Echtzeiterkennungen: Überprüfen Sie, ob die Ansicht Schadsoftware ausgewählt ist, oder wählen Sie die Ansicht Phish aus.

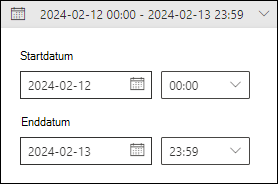

Wählen Sie den Datums-/Uhrzeitbereich aus. Der Standardwert ist gestern und heute.

Erstellen Sie eine oder mehrere Filterbedingungen, indem Sie einige oder alle der folgenden Zieleigenschaften und -werte verwenden. Vollständige Anweisungen finden Sie unter Eigenschaftenfilter im Bedrohungs-Explorer und Echtzeiterkennungen. Zum Beispiel:

Übermittlungsaktion: Die Aktion, die aufgrund vorhandener Richtlinien oder Erkennungen für eine E-Mail ausgeführt wurde. Hilfreiche Werte sind:

- Zugestellt: E-Mail, die an den Posteingang des Benutzers oder einen anderen Ordner übermittelt wird, in dem der Benutzer auf die Nachricht zugreifen kann.

- Junked( Junked): E-Mails, die an den Junk-E-Mail-Ordner oder den Ordner "Gelöschte Elemente" des Benutzers übermittelt werden, in dem der Benutzer auf die Nachricht zugreifen kann.

- Blockiert: E-Mail-Nachrichten, die unter Quarantäne standen, die nicht übermittelt wurden oder verworfen wurden.

Ursprünglicher Zustellungsort: Dort, wo E-Mails vor automatischen oder manuellen Postzustellungsaktionen des Systems oder der Administratoren (z. B. ZAP oder verschoben in Quarantäne) gesendet wurden. Hilfreiche Werte sind:

- Ordner "Gelöschte Elemente"

- Verworfen: Die Nachricht ist im E-Mail-Fluss verloren gegangen.

- Fehler: Die Nachricht konnte das Postfach nicht erreichen.

- Posteingang/Ordner

- Junk-E-Mail-Ordner

- Lokal/extern: Das Postfach ist in der Microsoft 365-Organisation nicht vorhanden.

- Quarantäne

- Unbekannt: Beispielsweise hat eine Posteingangsregel die Nachricht nach der Zustellung in einen Standardordner (z. B. Entwurf oder Archiv) anstatt in den Ordner Posteingang oder Junk-E-Mail verschoben.

Letzter Zustellungsort: Ort, an dem E-Mails nach automatischen oder manuellen Postzustellungsaktionen des Systems oder der Administratoren geendet wurden. Die gleichen Werte sind am ursprünglichen Lieferort verfügbar.

Directionality: Gültige Werte sind:

- Eingehend

- Organisationsintern

- Ausgehend

Anhand dieser Informationen können Spoofing und Identitätswechsel identifiziert werden. Beispielsweise sollten Nachrichten von internen Domänensendern organisationsintern und nicht eingehend sein.

Zusätzliche Aktion: Gültige Werte sind:

- Automatisierte Wartung (Defender für Office 365 Plan 2)

- Dynamische Übermittlung: Weitere Informationen finden Sie unter Dynamische Übermittlung in Richtlinien für sichere Anlagen.

- Manuelle Wartung

- Keine

- Release unter Quarantäne stellen

- Erneut verarbeitet: Die Nachricht wurde rückwirkend als gut identifiziert.

- ZAP: Weitere Informationen finden Sie unter Zero-Hour Auto Purge (ZAP) in Microsoft Defender für Office 365.

Primäre Außerkraftsetzung: Wenn die Organisations- oder Benutzereinstellungen Nachrichten zugelassen oder blockiert haben, die andernfalls blockiert oder zugelassen worden wären. Werte sind folgende:

- Durch Organisationsrichtlinie zugelassen

- Durch Benutzerrichtlinie zugelassen

- Durch Organisationsrichtlinie blockiert

- Durch Benutzerrichtlinie blockiert

- Keine

Diese Kategorien werden durch die Eigenschaft Primäre Außerkraftsetzungsquelle weiter optimiert.

Primäre Außerkraftsetzungsquelle Der Typ der Organisationsrichtlinie oder Benutzereinstellung, die Nachrichten zugelassen oder blockiert hat, die andernfalls blockiert oder zugelassen worden wären. Werte sind folgende:

- Drittanbieterfilter

- Vom Administrator initiierte Zeitreise

- Antischadsoftwarerichtlinienblock nach Dateityp: Filter für allgemeine Anlagen in Antischadsoftwarerichtlinien

- Antispam-Richtlinieneinstellungen

- Verbindungsrichtlinie: Konfigurieren der Verbindungsfilterung

- Exchange-Transportregel (Nachrichtenflussregel)

- Exklusiver Modus (Benutzerüberschreibung): Die Einstellung Nur E-Mail von Adressen in meiner Liste "Sichere Absender und Domänen" und "Sichere Adressenlisten " in der Sammlung sicherer Adressen in einem Postfach.

- Filterung aufgrund der lokalen Organisation übersprungen

- IP-Regionsfilter aus Richtlinie: Der Filter aus diesen Ländern in Antispamrichtlinien.

- Sprachfilter aus Richtlinie: Der Filter Enthält bestimmte Sprachen in Antispamrichtlinien.

- Phishingsimulation: Konfigurieren von Phishingsimulationen von Drittanbietern in der erweiterten Übermittlungsrichtlinie

- Quarantäneversion: Freigeben von in Quarantäne befindlichen E-Mails

- SecOps-Postfach: Konfigurieren von SecOps-Postfächern in der erweiterten Übermittlungsrichtlinie

- Absenderadressenliste (Administratorüberschreibung): Die Liste zulässiger Absender oder blockierter Absender in Antispamrichtlinien.

- Absenderadressenliste (Benutzerüberschreibung): Absender-E-Mail-Adressen in der Liste Blockierte Absender in der Sammlung der sicheren Liste für ein Postfach.

- Absenderdomänenliste (Admin Außerkraftsetzung): Die Liste der zulässigen Domänen oder blockierten Domänen in Antispamrichtlinien.

- Absenderdomänenliste (Benutzerüberschreibung): Absenderdomänen in der Liste Blockierte Absender in der Sammlung der sicheren Liste für ein Postfach.

- Dateiblock "Mandanten zulassen/blockieren": Erstellen von Blockeinträgen für Dateien

- E-Mail-Adressblock für Absender zulassen/blockieren: Erstellen von Blockeinträgen für Domänen und E-Mail-Adressen

- Spoofblock für Mandanten zulassen/blockierende Liste: Erstellen von Blockeinträgen für spoofte Absender

- URL-Block "Mandanten zulassen/Blockieren der Liste": Erstellen von Blockeinträgen für URLs

- Liste vertrauenswürdiger Kontakte (Benutzerüberschreibung): Die Einstellung E-Mail von meinen Kontakten vertrauen in der Sammlung der sicheren Liste für ein Postfach.

- Dateiblock "Mandanten zulassen/blockieren": Erstellen von Blockeinträgen für Dateien

- Vertrauenswürdige Domäne (Benutzerüberschreibung): Absenderdomänen in der Liste sicherer Absender in der Sammlung der sicheren Liste für ein Postfach.

- Vertrauenswürdiger Empfänger (Benutzerüberschreibung):Empfänger-E-Mail-Adressen oder Domänen in der Liste "Sichere Empfänger " in der Sammlung "Sichere Liste" für ein Postfach.

- Nur vertrauenswürdige Absender (Benutzerüberschreibung): Nur sichere Listen: Nur E-Mails von Personen oder Domänen in Ihrer Liste sicherer Absender oder Liste sicherer Empfänger werden an Ihren Posteingang in der Sammlung der sicheren Listen eines Postfachs übermittelt.

Außerkraftsetzungsquelle: Dieselben verfügbaren Werte wie primäre Außerkraftsetzungsquelle.

Tipp

Auf der Registerkarte Email (Ansicht) im Detailbereich der Ansichten Alle E-Mails, Schadsoftware und Phish heißen die entsprechenden Außerkraftsetzungsspalten Systemüberschreibungen und Quelle für Systemüberschreibungen.

URL-Bedrohung: Gültige Werte sind:

- Schadsoftware

- Phishing

- Spam

Wenn Sie die Konfiguration von Datums-/Uhrzeit- und Eigenschaftsfiltern abgeschlossen haben, wählen Sie Aktualisieren aus.

Die Registerkarte Email (Ansicht) im Detailbereich der Ansicht Alle E-Mails, Schadsoftware oder Phish enthält die Details, die Sie benötigen, um verdächtige E-Mails zu untersuchen.

Verwenden Sie beispielsweise die Spalten Übermittlungsaktion, Ursprünglicher Zustellungsort und Letzter Übermittlungsort auf der Registerkarte (Ansicht) Email, um ein vollständiges Bild davon zu erhalten, wo die betroffenen Nachrichten gesendet wurden. Die Werte wurden in Schritt 4 erläutert.

Verwenden Sie ![]() Export , um bis zu 200.000 gefilterte oder ungefilterte Ergebnisse selektiv in eine CSV-Datei zu exportieren.

Export , um bis zu 200.000 gefilterte oder ungefilterte Ergebnisse selektiv in eine CSV-Datei zu exportieren.

Korrigieren von zugestellten schädlichen E-Mails

Nachdem Sie die schädlichen E-Mail-Nachrichten identifiziert haben, die übermittelt wurden, können Sie sie aus Empfängerpostfächern entfernen. Anweisungen finden Sie unter Beheben schädlicher E-Mails, die in Microsoft 365 übermittelt werden.

Verwandte Artikel

Korrigieren bösartiger E-Mails, die in Office 365 zugestellt wurden