Analysieren Ihres ersten Incidents in Microsoft Defender XDR

Gilt für:

- Microsoft Defender XDR

Bei der Analyse von Angriffen ist es wichtig, den Kontext zu verstehen, der Vorfälle umgibt. Die Kombination Ihres Fachwissens und Ihrer Erfahrung mit den Features und Funktionen von Microsoft Defender XDR stellt eine schnellere Lösung von Vorfällen und die Sicherheit Ihrer Organisation vor Cyberangriffen sicher.

Die heutigen Bedrohungen für die Datensicherheit – Kompromittierung von Geschäftlichen E-Mails (BEC), Schadsoftware wie Backdoors und Ransomware, Sicherheitsverletzungen in Organisationen und nationale Angriffe – erfordern schnelle, intelligente und entschiedene Maßnahmen von Reaktionshelfern für Vorfälle. Tools wie Microsoft Defender XDR ermöglichen es Reaktionsteams, Incidents über eine zentrale Oberfläche zu erkennen, zu selektieren und zu untersuchen und die Informationen zu finden, die für diese rechtzeitigen Entscheidungen erforderlich sind.

Untersuchungsaufgaben

Untersuchungen umfassen in der Regel Reaktionshelfer, die mehrere Apps anzeigen und gleichzeitig verschiedene Threat Intelligence-Quellen überprüfen. Manchmal werden Untersuchungen auf die Suche nach anderen Bedrohungen ausgedehnt. Das Dokumentieren von Fakten und Lösungen in einer Angriffsuntersuchung ist eine zusätzliche wichtige Aufgabe, die Verlauf und Kontext für den Einsatz anderer Ermittler oder für spätere Untersuchungen bereitstellt. Diese Untersuchungsaufgaben werden bei Verwendung von Microsoft Defender XDR wie folgt vereinfacht:

Pivoting : Das Portal aggregiert wichtige Angriffsinformationen, die für die in Ihrer Organisation aktivierten Defender-Workloads kontextualisiert sind. Das Portal konsolidiert alle Informationen über die Komponenten eines einzelnen Angriffs hinweg (Datei, URL, Postfach, Benutzerkonto oder Gerät), wobei beziehungen und die Zeitachse der Aktivitäten angezeigt werden. Da alle Informationen auf einer Seite verfügbar sind, ermöglicht das Portal Incident-Respondern, sich über verwandte Entitäten und Ereignisse hinweg zu pivotieren, um die Informationen zu finden, die sie zum Treffen von Entscheidungen benötigen.

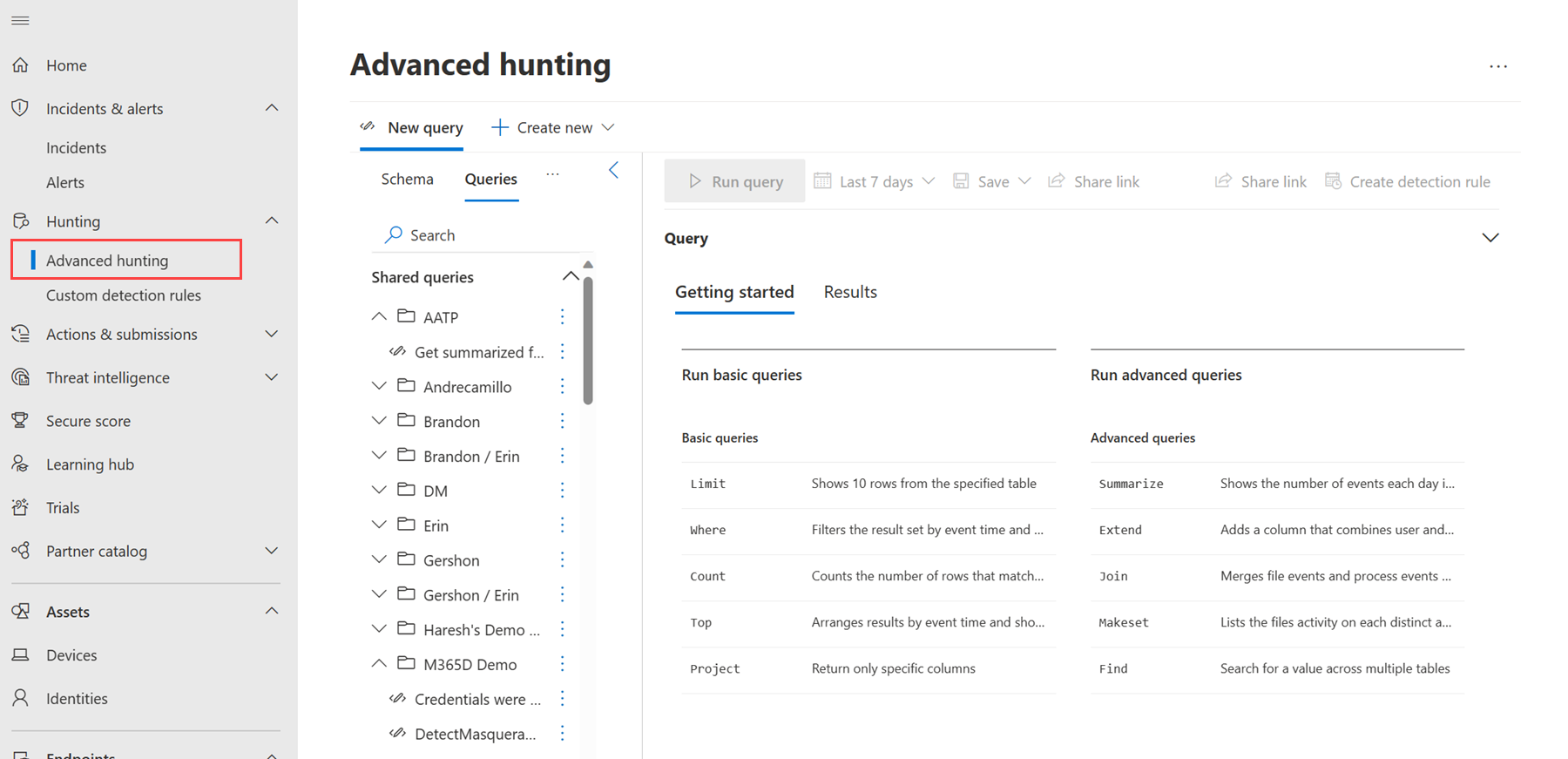

Hunting : Bedrohungsjäger können bekannte und mögliche Bedrohungen innerhalb einer Organisation über die erweiterte Suchfunktion des Portals mithilfe von Kusto-Abfragen finden. Wenn Sie noch nicht mit Kusto arbeiten, verwenden Sie den geführten Modus , um nach Bedrohungen zu suchen.

Erkenntnis : Notfallhelfer können ggf. Aktionen für zuvor erkannte Ereignisse und Warnungen anzeigen, um aktuelle Untersuchungen zu unterstützen. Zusätzliche Erkenntnisse werden ereignissen und Warnungen auch automatisch durch die eigenen Threat Intelligence-Bemühungen von Microsoft und aus Quellen wie dem MITRE ATT&CK-Framework® und VirusTotal hinzugefügt.

Zusammenarbeit – Sicherheitsteams können die Entscheidungen und Aktionen aller Teammitglieder zu vergangenen und aktuellen Vorfällen und Warnungen über Portalfeatures wie Kommentare, Tagging, Kennzeichnung und Zuweisung anzeigen. Eine weitere Zusammenarbeit mit dem verwalteten Erkennungs- und Reaktionsdienst von Microsoft über Defender Experts for XDR und Defender Experts for Hunting ist auch verfügbar, wenn eine Organisation eine erweiterte Antwort benötigt.

Übersicht über Angriffe

Die Angriffsgeschichte bietet Reaktionshelfern einen vollständigen, kontextbezogenen Überblick darüber, was bei einem Angriff passiert ist. Responder können alle zugehörigen Warnungen und Ereignisse anzeigen, einschließlich der automatisierten Korrekturaktionen, die von Microsoft Defender XDR zur Abwehr eines Angriffs ausgeführt werden.

In der Angriffsgeschichte können Sie tiefer in die Details eines Angriffs eintauchen, indem Sie die Registerkarten erkunden, die auf der Incidentseite verfügbar sind. Sie können häufige Angriffe wie Phishing, Kennwortspray und kompromittierte Apps mithilfe von Playbooks zur Reaktion auf Vorfälle , auf die im Portal zugegriffen werden kann, schnell beheben. Diese Playbooks enthalten Anleitungen zur Erkennung, Reaktion und Entschärfung, die Untersuchungen von Vorfällen unterstützen.

In diesem Video erfahren Sie, wie Sie einen Angriff in Microsoft Defender XDR untersuchen und wie Sie die Features des Portals in Ihrer Untersuchung verwenden, indem Sie durch die Angriffsgeschichte und die Incidentseite führen.

Untersuchen von Bedrohungen

Komplexe Bedrohungen wie Angreifer-in-the-Middle-Angriffe und Ransomware erfordern häufig eine manuelle Untersuchung. Ein Incident-Responder, der sich mit diesen komplizierten Angriffen befasst, sucht nach den folgenden wichtigen Informationen:

- Vorhandensein von Schadsoftware oder verdächtiger Verwendung von Tools und Apps

- Hinweise zu Kommunikationskanälen oder Einstiegspunkten, die von böswilligen oder verdächtigen Entitäten verwendet werden

- Hinweise auf mögliche Identitätskompromittierung

- Identifizieren der Auswirkungen auf die Daten und den Sicherheitsstatus der Organisation

Die folgenden Abschnitte enthalten Tutorials und Videos zu Microsoft Defender XDR-Features, die Teams bei der Untersuchung verschiedener komplexer Angriffe unterstützen.

Ransomware-Untersuchungen

Ransomware ist weiterhin eine erhebliche Bedrohung für Organisationen. Microsoft verfügt über die folgenden Ressourcen, die Ihnen helfen, Ransomware-Angriffe zu untersuchen und darauf zu reagieren:

- Leitfäden: Von der Erkennung zum Schutz: Microsoft-Leitfaden zur Bekämpfung von Ransomware-Angriffen

- Tutorial: Playbook zur Untersuchung von Ransomware

- Video: Untersuchung von Ransomware-Angriffen in Microsoft Defender XDR (Teil 1)

- Video: Untersuchung von Ransomware-Angriffen in Microsoft Defender XDR (Teil 2)

E-Mail-basierte Angriffsanalyse

Das Identifizieren und Nachverfolgen von geänderten, erstellten oder gestohlenen Identitäten ist für die Untersuchung von Phishing- und BEC-Angriffen unerlässlich. Verwenden Sie die folgenden Ressourcen, um diese Angriffe zu untersuchen:

- Tutorial: Untersuchen schädlicher E-Mails

- Tutorial: Untersuchen von Benutzern

- Tutorial: Untersuchen eines Benutzerkontos

- Blog: Total Identity Compromise: Microsoft Incident Response-Lektionen zum Schutz der Active Directory-Identitätskompromittierung können auch mithilfe von Defender for Identity-Signalen untersucht werden.

- Tutorial: Beispiel für einen Phishing-E-Mail-Angriff

- Tutorial: Beispiel für einen identitätsbasierten Angriff

In den folgenden Videos wird erläutert, wie Phishing- und BEC-Angriffe in Microsoft Defender XDR untersucht werden:

- Video: Untersuchung von BEC- und AiTM-Phishing in Microsoft Defender XDR

- Video: Schutz vor Spearphishing und Phishing mit Defender für Office 365

Untersuchen Sie eine Identitätskompromittierung, und erfahren Sie, was Sie tun können, um einen Angriff einzudämten, indem Sie dieses Video verwenden:

Malware-Analyse

Die Informationen und Funktionen einer schädlichen Datei sind entscheidend für die Untersuchung von Schadsoftware. Microsoft Defender XDR kann in den meisten Fällen die Datei detonieren, um kritische Daten wie Hash, Metadaten, Verbreitung innerhalb der Organisation und Dateifunktionen basierend auf MITRE ATT&CK-Techniken® anzuzeigen. Dadurch entfällt die Notwendigkeit, Blackboxtests oder statische Analysen von Dateien durchzuführen. Sie können Dateiinformationen aus dem Incidentdiagramm oder durch Anzeigen einer Warnungsprozessstruktur, einer Artefaktzeitachse oder einer Gerätezeitachse anzeigen.

Die folgenden Ressourcen enthalten Details zur Verwendung der Funktionen des Portals bei der Untersuchung von Dateien:

Analyse riskanter Apps und cloudbasierte Bedrohungsprävention

Böswillige Akteure können cloudbasierte Apps ausnutzen. Apps können versehentlich vertrauliche Informationen durch Missbrauch oder Missbrauch preis geben. Reaktionshelfer, die Apps in Cloudumgebungen untersuchen und schützen, können die folgenden Ressourcen verwenden, in denen Defender for Cloud Apps in ihren Organisationen bereitgestellt wird:

- Tutorial: Untersuchen schädlicher und kompromittierter Apps

- Tutorial: Untersuchen riskanter OAuth-Apps

- Tutorial: Schützen von Cloud-Apps

- Tutorial: Schützen von Apps in Echtzeit

Erfahren Sie, wie Sie Ihre Cloud-Apps in Echtzeit schützen können, mit diesem Video der Defender for Cloud Apps-Workload:

- Video: Schützen von Cloud-Apps und zugehörigen Dateien über Defender for Cloud Apps

Sicherheitsverletzungsanalyse

Nationalstaatsangriffe, Angriffe auf kritische Infrastrukturen und Organisationsverletzungen erfordern häufig, dass ein Angreifer Kommunikationspunkte einrichten muss, sobald er sich in einem Netzwerk befindet. Incident-Responder suchen nach Hinweisen, indem sie verdächtigen Datenverkehr oder Austausch zwischen einer Quelle und einem Ziel identifizieren. Microsoft verfügt über die folgenden Tutorials zum Untersuchen von Kommunikationskomponenten:

- Untersuchen von Domänen und URLs

- Untersuchen einer IP-Adresse

- Untersuchen von Verbindungsereignissen hinter Weiterleitungsproxys

- Untersuchen verdächtiger Benutzer- und Geräteaktivitäten über Defender for Identity

- Identifizieren und Untersuchen von Lateral Movement-Pfaden in Defender for Identity

- Untersuchen von Geräten in der Geräteliste von Defender für Endpunkt

Angreifer nutzen häufig Sicherheitsrisiken, um Zugriff auf eine Organisation zu erhalten. Einige Ransomware-Angriffe nutzen anfänglich nicht gepatchte Sicherheitsrisiken wie das Log4Shell-Sicherheitsrisiko aus. Die folgenden Ressourcen helfen Incidenthelfern, Sicherheitsrisiken und anfällige Geräte in ihrer Organisation über den Defender for Vulnerability Management-Dienst zu identifizieren:

- Tutorial: Identifizieren von Sicherheitsrisiken in Ihrer Organisation

- Tutorial: Suchen nach verfügbar gemachten Geräten

- Tutorial: Bewerten des Risikos Ihrer Organisation mithilfe der Expositionsbewertung

- Video: Bedrohungs- und Sicherheitsrisikomanagement über defender Vulnerability Management

Sicherheitsverletzungen treten auch über verschiedene Geräte wie Smartphones und Tablets auf, die eine Verbindung mit dem Netzwerk Ihrer Organisation herstellen. Notfallhelfer können diese Geräte im Portal weiter untersuchen. Im folgenden Video erfahren Sie mehr über die wichtigsten Bedrohungen von mobilen Geräten und wie Sie diese untersuchen können:

- Mobile threat defense in Microsoft Defender XDR

Ressourcen für Threat Intelligence und Hunting

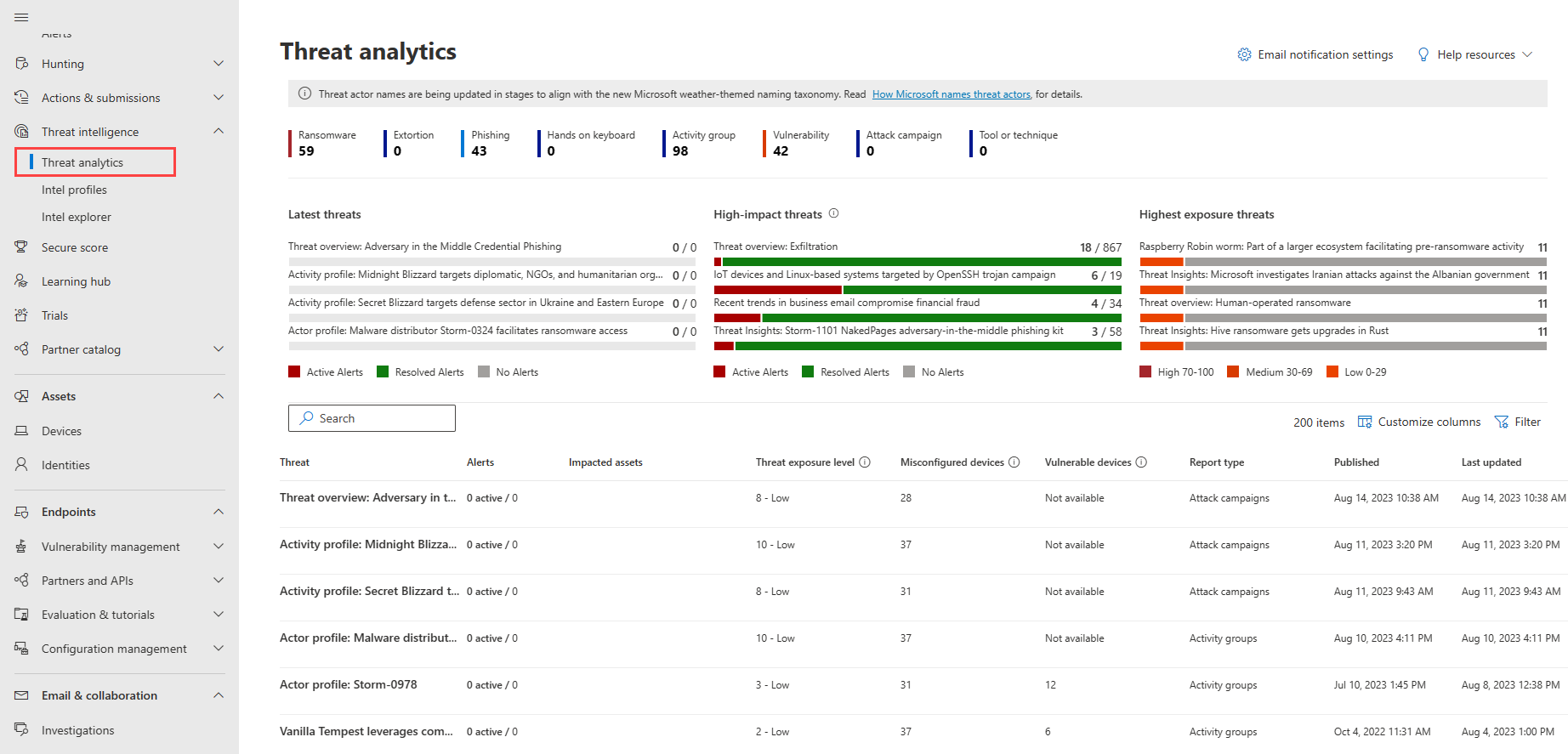

Die integrierten Threat Intelligence-Funktionen und hunting von Microsoft Defender XDR unterstützen Teams beim proaktiven Schutz vor neuen Bedrohungen und Angriffen. Sie haben über die Bedrohungsanalyse des Portals direkten Zugriff auf die neuesten Informationen zu neuen Bedrohungen und Angriffen.

Verwenden Sie die Informationen in Der Bedrohungsanalyse, um sich mit dem folgenden Video ausführlich mit neuen Bedrohungen vertraut zu machen:

Proaktive Suche nach Bedrohungen innerhalb der Organisation mithilfe der integrierten erweiterten Suchfunktion des Portals.

Die folgenden Ressourcen enthalten weitere Informationen zur Verwendung der erweiterten Suche:

- Erlernen der Kusto-Abfragesprache

- Erstellen von Huntingabfragen mit dem geführten Modus

- Suchen nach Bedrohungen über Entitäten hinweg

Erweitern Sie Ihre Threat Intelligence mit den neuesten Sicherheitsforschungsergebnissen und Änderungen von Microsoft-Sicherheitsteams:

Arbeiten Sie mit den Experten von Microsoft für die Reaktion auf Vorfälle und die Bedrohungssuche zusammen, um die Funktionen Ihrer Sicherheitsteams zu verbessern. Erfahren Sie mehr über unsere Experten und wie Sie sie in den folgenden Ressourcen einbinden können:

Nächster Schritt

- Beheben Ihres ersten Vorfalls

- Erkunden sie die Features des Portals mithilfe von Videodemos im Microsoft Defender XDR Virtual Ninja Training

Siehe auch

- Grundlegendes zu Vorfällen

- Untersuchen von Vorfällen

- Untersuchen von Warnungen

- Lernen Sie die Features und Funktionen des Portals durch das Microsoft Defender XDR Ninja-Training kennen

Tipp

Möchten Sie mehr erfahren? Wenden Sie sich an die Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender XDR Tech Community.