Zuweisen von Microsoft Entra-Rollen in Privileged Identity Management

Mit Microsoft Entra ID können globale Administrator*innen permanente Microsoft Entra Administratorrollenzuweisungen vornehmen. Diese Rollenzuweisungen können mithilfe des Microsoft Entra Admin Centers oder mithilfe von PowerShell-Befehlen erstellt werden.

Der Dienst Microsoft Entra Privileged Identity Management (PIM) ermöglicht es Administratoren und Administratorinnen für privilegierte Rollen auch, Rollenzuweisungen für permanente Administrator*innen vorzunehmen. Außerdem können Administratoren und Administratorinnen für privilegierte Rollen Benutzer und Benutzerinnen als für Microsoft Entra-Administratorrollen berechtigt festlegen. Ein berechtigter Administrator kann die Rolle bei Bedarf aktivieren, und die entsprechenden Berechtigungen laufen nach einem bestimmten Zeitraum ab.

Für Privileged Identity Management werden sowohl integrierte als auch benutzerdefinierte Microsoft Entra-Rollen unterstützt. Weitere Informationen zu benutzerdefinierten Microsoft Entra-Rollen finden Sie unter Rollenbasierte Zugriffssteuerung in Microsoft Entra ID.

Hinweis

Wenn eine Rolle zugewiesen wird, gilt Folgendes für die Zuweisung:

- Sie kann für eine Dauer von weniger als fünf Minuten nicht zugewiesen werden.

- Sie kann nicht innerhalb von fünf Minuten nach der Zuweisung entfernt werden.

Zuweisen einer Rolle

Führen Sie folgende Schritte aus, um Benutzer*innen als für eine Microsoft Entra-Administratorrolle berechtigt festzulegen.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

Navigieren Sie zu Identitätsgovernance>Privileged Identity Management>Microsoft Entra-Rollen.

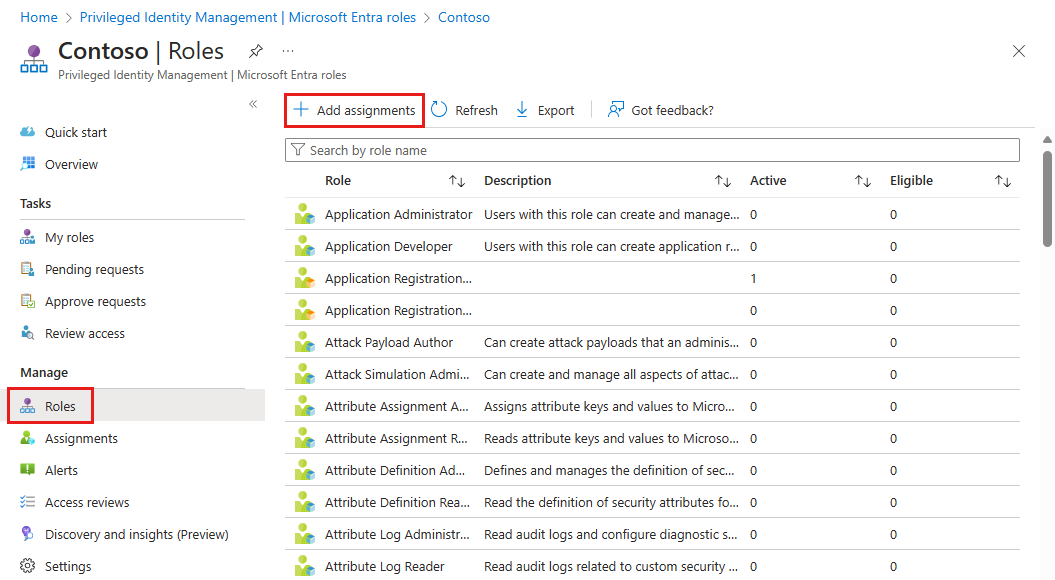

Wählen Sie Rollen aus, um die Liste der Rollen für Microsoft Entra-Berechtigungen anzuzeigen.

Wählen Sie Zuweisungen hinzufügen aus, um die Seite Zuweisungen hinzufügen zu öffnen.

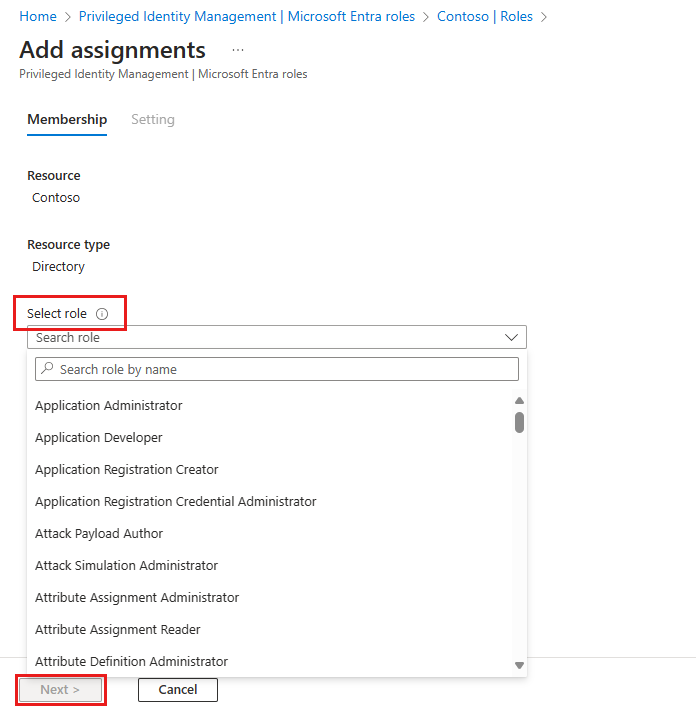

Wählen Sie Rolle auswählen aus, um die Seite Rolle auswählen zu öffnen.

Wählen Sie eine Rolle aus, die Sie zuweisen möchten. Wählen Sie ein Mitglied aus, dem die Rolle zugewiesen werden soll. Wählen Sie dann Weiter aus.

Hinweis

Wenn Sie einem Gastbenutzer eine integrierte Microsoft Entra-Rolle zuweisen, erhält der Gastbenutzer die gleichen Berechtigungen wie ein Mitgliedsbenutzer. Weitere Informationen zu den Standardberechtigungen von Mitglieds- und Gastbenutzern finden Sie unter Was sind die Standardbenutzerberechtigungen in Microsoft Entra ID?.

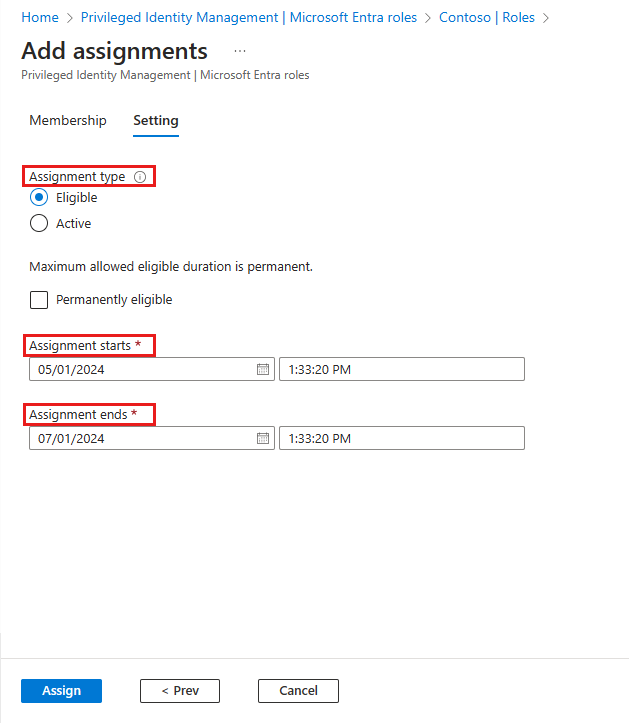

Wählen Sie in der Liste Zuweisungstyp im Bereich Mitgliedschaftseinstellungen die Option Berechtigt oder Aktiv aus.

Für berechtigte Zuweisungen muss das Mitglied der Rolle eine Aktion durchführen, um die Rolle verwenden zu können. Beispiele für Aktionen sind eine erfolgreiche Multi-Faktor-Authentifizierung (MFA)-Überprüfung, die Angabe einer geschäftlichen Begründung oder das Anfordern einer Genehmigung von den angegebenen genehmigenden Personen.

Für aktive Zuweisungen ist es nicht erforderlich, dass das Mitglied eine Aktion durchführt, um die Rolle nutzen zu können. Als aktiv zugewiesene Mitglieder haben die der Rolle zugewiesenen Berechtigungen.

Wenn Sie eine bestimmte Zuweisungsdauer angeben möchten, fügen Sie ein Start-und ein Enddatum und Zeitfelder hinzu. Wählen Sie abschließend Zuweisen aus, um die neue Rollenzuweisung zu erstellen.

Permanente Zuweisungen haben kein Ablaufdatum. Verwenden Sie diese Option für ständige Mitarbeiter, die die Rollenberechtigungen häufig benötigen.

Zeitgebundene Zuweisungen laufen am Ende eines bestimmten Zeitraums ab. Verwenden Sie diese Option z.B. bei Zeit- oder Vertragsarbeitern, bei denen Datum und Uhrzeit des Projektende bekannt sind.

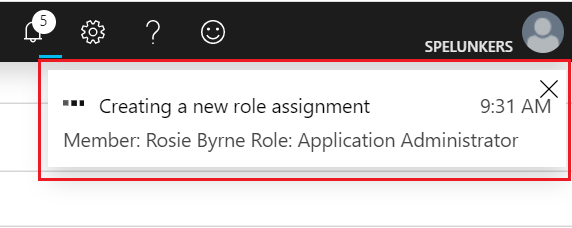

Nachdem die Rolle zugewiesen wurde, wird eine Benachrichtigung über den Zuweisungsstatus angezeigt.

Zuweisen einer Rolle mit eingeschränktem Bereich

Bei bestimmten Rollen kann der Bereich der erteilten Berechtigungen auf eine einzelne Verwaltungseinheit, einen Dienstprinzipal oder eine Anwendung beschränkt werden. Dieses Verfahren ist ein Beispiel für die Zuweisung einer Rolle, die den Bereich einer Verwaltungseinheit aufweist. Eine Liste der Rollen, die einen Bereich per Verwaltungseinheit unterstützen, finden Sie unter Zuweisen von Rollen mit Verwaltungseinheitsbereich. Dieses Feature wird derzeit in Microsoft Entra-Organisationen eingeführt.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

Browsen Sie zu Identität>Rollen & Administratoren>Rollen & Administratoren.

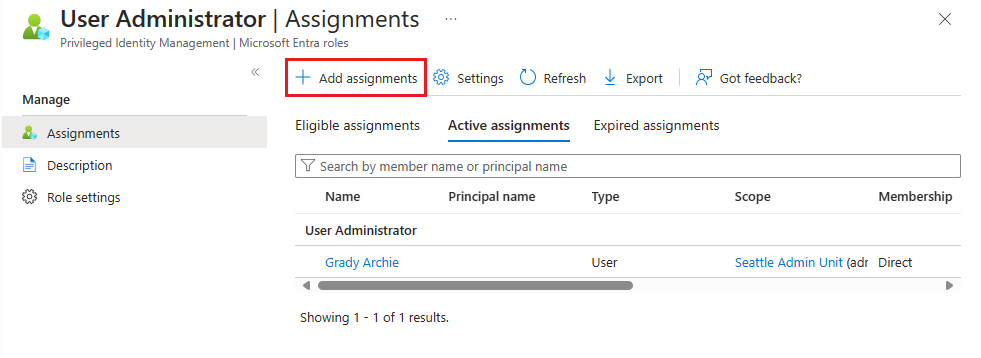

Wählen Sie Benutzeradministrator aus.

Wählen Sie Zuweisungen hinzufügen aus.

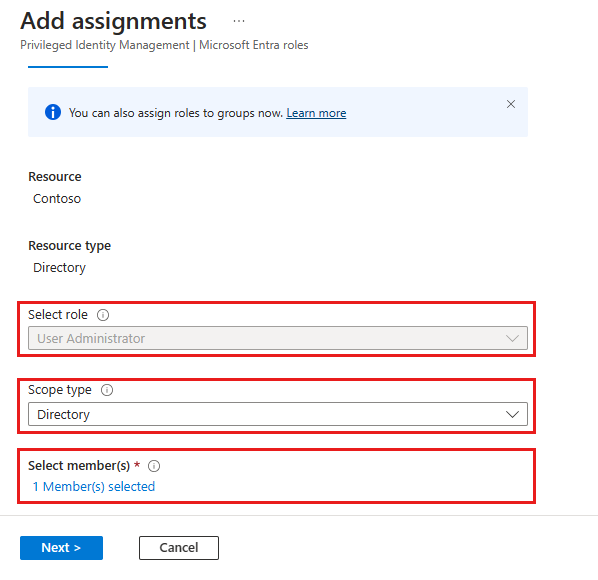

Auf der Seite Zuweisungen hinzufügen haben Sie folgende Möglichkeiten:

- Auswählen eines Benutzers oder einer Gruppe, der bzw. die der Rolle zugewiesen werden soll

- Auswählen des Rollenbereichs (in diesem Fall „Verwaltungseinheiten“)

- Auswählen einer Verwaltungseinheit für den Bereich

Weitere Informationen zum Erstellen von Verwaltungseinheiten finden Sie unter Hinzufügen und Entfernen von Verwaltungseinheiten.

Zuweisen einer Rolle mithilfe der Microsoft Graph-API

Weitere Informationen zu Microsoft Graph-APIs für PIM finden Sie unter Übersicht über die Rollenverwaltung mithilfe der API für Privileged Identity Management (PIM).

Zu den Berechtigungen, die die Verwendung der PIM-API erfordert, siehe Verstehen der Azure Active Directory Privileged Identity Managements.

Berechtigt ohne Enddatum

Dieses Beispiel zeigt eine HTTP-Anforderung zum Erstellen einer berechtigten Aufgabe ohne Enddatum. Einzelheiten zu den API-Befehlen, einschließlich Anforderungsbeispielen in Sprachen wie C# und JavaScript, finden Sie unter Create roleEligibilityScheduleRequests.

HTTP-Anforderung

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

Content-Type: application/json

{

"action": "adminAssign",

"justification": "Permanently assign the Global Reader to the auditor",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "noExpiration"

}

}

}

HTTP-Antwort

Dieses Beispiel zeigt eine Antwort. Das hier gezeigte Antwortobjekt kann zur besseren Lesbarkeit gekürzt sein.

HTTP/1.1 201 Created

Content-Type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "42159c11-45a9-4631-97e4-b64abdd42c25",

"status": "Provisioned",

"createdDateTime": "2022-05-13T13:40:33.2364309Z",

"completedDateTime": "2022-05-13T13:40:34.6270851Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "f2ef992c-3afb-46b9-b7cf-a126ee74c451",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "42159c11-45a9-4631-97e4-b64abdd42c25",

"justification": "Permanently assign the Global Reader to the auditor",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T13:40:34.6270851Z",

"recurrence": null,

"expiration": {

"type": "noExpiration",

"endDateTime": null,

"duration": null

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

Aktiv und zeitgebunden

Das Beispiel zeigt eine HTTP-Anforderung zum Erstellen einer zeitgebundenen aktiven Zuordnung. Einzelheiten zu den API-Befehlen, einschließlich Anforderungsbeispielen in Sprachen wie C# und JavaScript, finden Sie unter Create roleAssignmentScheduleRequests.

HTTP-Anforderung

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests

{

"action": "adminAssign",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"scheduleInfo": {

"startDateTime": "2022-04-10T00:00:00Z",

"expiration": {

"type": "afterDuration",

"duration": "PT3H"

}

}

}

HTTP-Antwort

Dieses Beispiel zeigt die Antwort. Das hier gezeigte Antwortobjekt kann zur besseren Lesbarkeit gekürzt sein.

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity",

"id": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"status": "Provisioned",

"createdDateTime": "2022-05-13T14:01:48.0145711Z",

"completedDateTime": "2022-05-13T14:01:49.8589701Z",

"approvalId": null,

"customData": null,

"action": "adminAssign",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "31392ffb-586c-42d1-9346-e59415a2cc4e",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": "ac643e37-e75c-4b42-960a-b0fc3fbdf4b3",

"justification": "Assign the Exchange Recipient Administrator to the mail admin",

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"

}

},

"scheduleInfo": {

"startDateTime": "2022-05-13T14:01:49.8589701Z",

"recurrence": null,

"expiration": {

"type": "afterDuration",

"endDateTime": null,

"duration": "PT3H"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}

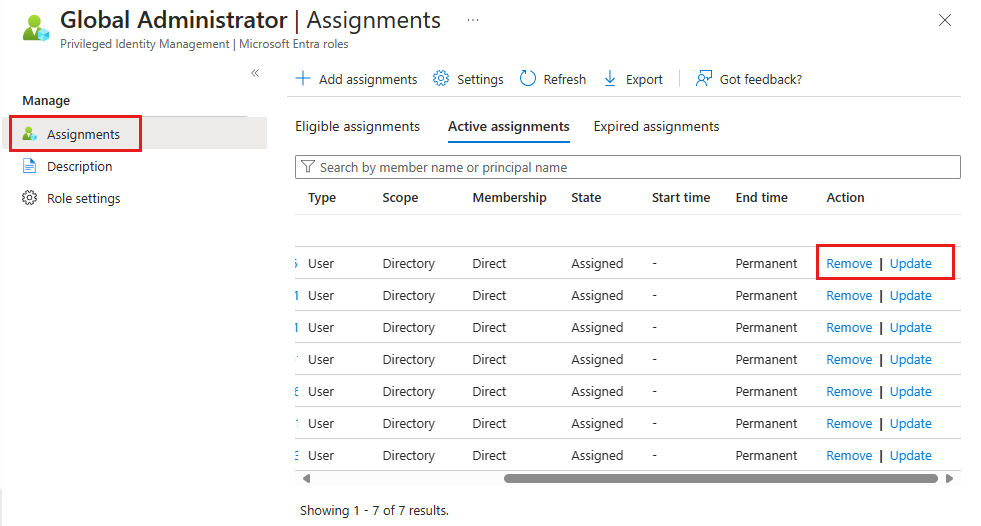

Aktualisieren oder Entfernen einer vorhandenen Rollenzuweisung

Befolgen Sie diese Anweisungen zum Aktualisieren oder Entfernen einer vorhandenen Rollenzuweisung. Nur Kund*innen mit Microsoft Entra ID P2- oder Microsoft Entra ID Governance-Lizenz: Weisen Sie einer Rolle eine Gruppe nicht sowohl über Microsoft Entra als auch über Privileged Identity Management (PIM) als „Aktiv“ zu. Eine ausführliche Erläuterung finden Sie unter Bekannte Probleme.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Administrator für privilegierte Rollen an.

Navigieren Sie zu Identitätsgovernance>Privileged Identity Management>Microsoft Entra-Rollen.

Wählen Sie Rollen aus, um die Liste der Rollen für Microsoft Entra ID anzuzeigen.

Wählen Sie die Rolle aus, die Sie aktualisieren oder entfernen möchten.

Suchen Sie die Rollenzuweisung auf den Registerkarten Berechtigte Rollen oder Aktive Rollen.

Wählen Sie Aktualisieren oder Entfernen aus, um die Rollenzuweisung zu aktualisieren oder zu entfernen.

Entfernen berechtigter Zuweisungen über die Microsoft Graph-API

Dieses Beispiel zeigt eine HTTP-Anforderung zum Widerrufen einer berechtigten Zuweisung zu einer Rolle aus einem Prinzipal. Einzelheiten zu den API-Befehlen, einschließlich Anforderungsbeispielen in Sprachen wie C# und JavaScript, finden Sie unter Create roleEligibilityScheduleRequests.

Anforderung

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests

{

"action": "AdminRemove",

"justification": "abcde",

"directoryScopeId": "/",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b"

}

Antwort

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleEligibilityScheduleRequests/$entity",

"id": "fc7bb2ca-b505-4ca7-ad2a-576d152633de",

"status": "Revoked",

"createdDateTime": "2021-07-15T20:23:23.85453Z",

"completedDateTime": null,

"approvalId": null,

"customData": null,

"action": "AdminRemove",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "88d8e3e3-8f55-4a1e-953a-9b9898b8876b",

"directoryScopeId": "/",

"appScopeId": null,

"isValidationOnly": false,

"targetScheduleId": null,

"justification": "test",

"scheduleInfo": null,

"createdBy": {

"application": null,

"device": null,

"user": {

"displayName": null,

"id": "5d851eeb-b593-4d43-a78d-c8bd2f5144d2"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

}

}