Funktionsweise der Anwendungsbereitstellung in Microsoft Entra ID

Die automatische Bereitstellung bezieht sich auf das Erstellen von Benutzeridentitäten und -rollen in den Cloudanwendungen, auf die Benutzer*innen Zugriff benötigen. Zusätzlich zur Erstellung von Benutzeridentitäten umfasst die automatische Bereitstellung auch die Wartung und Entfernung von Benutzeridentitäten, wenn sich der Status oder die Rollen ändern. Bevor Sie eine Bereitstellung starten, können Sie sich in diesem Artikel über die Funktionsweise der Microsoft Entra-Bereitstellung und Konfigurationsempfehlungen informieren.

Der Microsoft Entra-Bereitstellungsdienst stellt Benutzer für SaaS-Apps und andere Systeme bereit, indem er eine Verbindung mit einem API-Endpunkt der SCIM (System for Cross-Domain Identity Management) 2.0-Benutzerverwaltung herstellt, der vom Anwendungsanbieter oder einem lokalen Bereitstellungsagent zur Verfügung gestellt wird. Dieser SCIM-Endpunkt ermöglicht Microsoft Entra das programmgesteuerte Erstellen, Aktualisieren und Entfernen von Benutzern. Bei bestimmten Anwendungen kann der Bereitstellungsdienst auch zusätzliche identitätsbezogene Objekte wie z. B. Gruppen erstellen, aktualisieren und entfernen. Der für die Bereitstellung zwischen Microsoft Entra ID und der Anwendung verwendete Kanal wird mit HTTPS TLS 1.2 verschlüsselt.

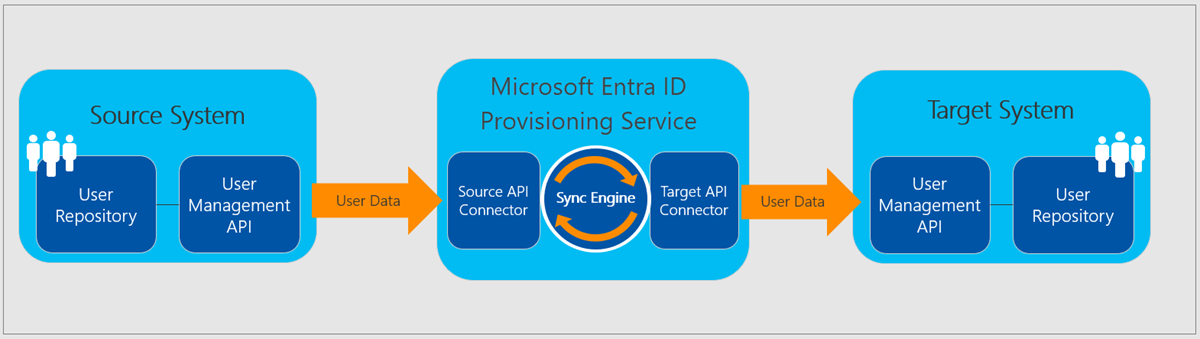

Abbildung 1: Der Microsoft Entra-Bereitstellungsdienst

Abbildung 1: Der Microsoft Entra-Bereitstellungsdienst

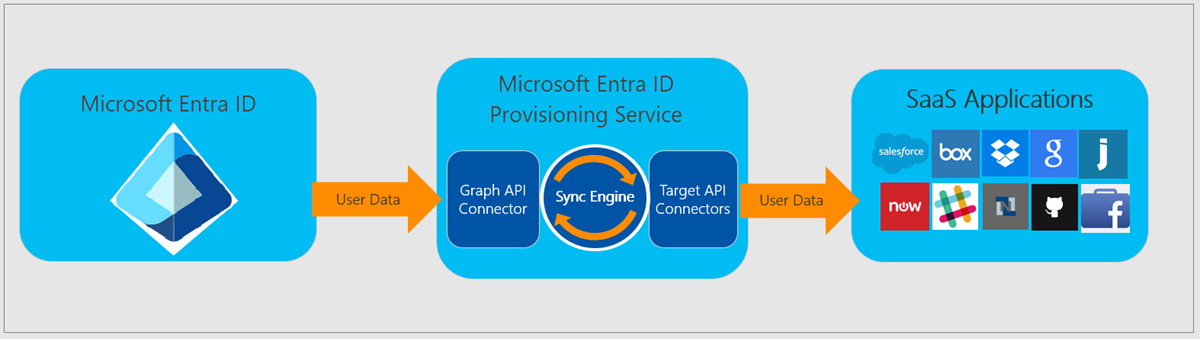

Abbildung 2: Workflow für die ausgehende Benutzerbereitstellung von Microsoft Entra in beliebte SaaS-Anwendungen

Abbildung 2: Workflow für die ausgehende Benutzerbereitstellung von Microsoft Entra in beliebte SaaS-Anwendungen

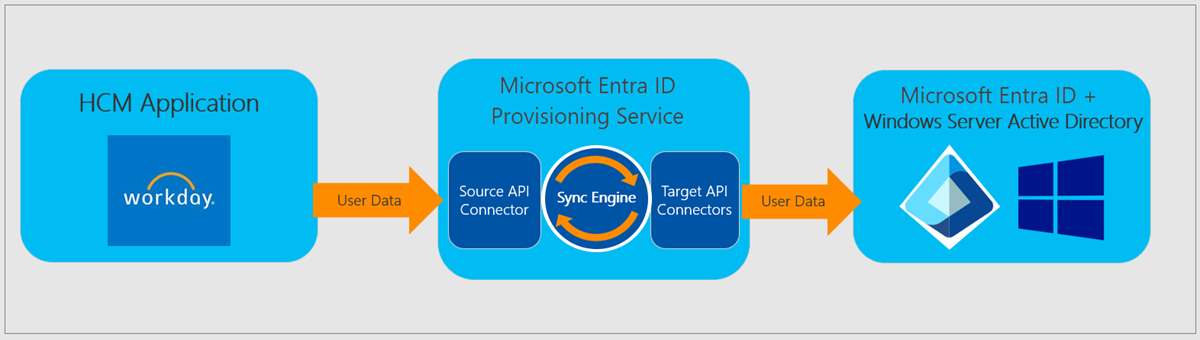

Abbildung 3: Workflow für die eingehende Benutzerbereitstellung aus beliebten Personalverwaltungsanwendungen (Human Capital Management, HCM) in Microsoft Entra ID und Windows Server Active Directory

Abbildung 3: Workflow für die eingehende Benutzerbereitstellung aus beliebten Personalverwaltungsanwendungen (Human Capital Management, HCM) in Microsoft Entra ID und Windows Server Active Directory

Bereitstellung mit SCIM 2.0

Der Microsoft Entra-Bereitstellungsdienst verwendet das SCIM 2.0-Protokoll für die automatische Bereitstellung. Der Dienst stellt eine Verbindung mit dem SCIM-Endpunkt für die Anwendung her und verwendet das SCIM-Benutzerobjektschema und REST-APIs, um die Bereitstellung und Aufhebung der Bereitstellung von Benutzern und Gruppen zu automatisieren. Ein SCIM-basierter Bereitstellungsconnector wird für die meisten Anwendungen im Microsoft Entra-Katalog bereitgestellt. Entwickler*innen verwenden die SCIM 2.0-Benutzerverwaltungs-API in Microsoft Entra, um Endpunkte für ihre Apps zu erstellen, die in den Bereitstellungsdienst integriert werden. Ausführliche Informationen hierzu finden Sie unter Erstellen eines SCIM-Endpunkts und Konfigurieren der Benutzerbereitstellung. Der lokale Bereitstellungsagent übersetzt auch Microsoft Entra SCIM-Vorgänge in LDAP, SQL, REST oder SOAP, PowerShell , macht einen Aufruf an einen benutzerdefinierten ECMA-Connector oder an von Partnern erstellte Connectors und Gateways.

Wenn Sie einen automatischen Microsoft Entra-Bereitstellungsconnector für eine App anfordern möchten, die derzeit noch nicht über einen verfügt, lesen Sie die Informationen unter Microsoft Entra Directory-Anwendungsanforderung.

Autorisierung

Damit Microsoft Entra ID eine Verbindung mit der Benutzerverwaltungs-API der Anwendung herstellen kann, sind Anmeldeinformationen erforderlich. Wenn Sie die automatische Benutzerbereitstellung für eine Anwendung konfigurieren, müssen Sie gültige Anmeldeinformationen eingeben. Bei Kataloganwendungen finden Sie die Anmeldeinformationstypen und die Anforderungen für die Anwendung im entsprechenden App-Tutorial. Bei nicht im Katalog enthaltenen Anwendungen finden Sie Informationen zu den Anmeldeinformationstypen und Anforderungen in der Dokumentation zu SCIM. Im Microsoft Entra Admin Center können Sie die Anmeldeinformationen testen, indem Sie Microsoft Entra ID versuchen lassen, mit den angegebenen Anmeldeinformationen eine Verbindung mit der Bereitstellungs-App der Anwendung herzustellen.

Zuordnen von Attributen

Wenn Sie die Benutzerbereitstellung für eine SaaS-Anwendung eines Drittanbieters aktivieren, steuert das Microsoft Entra Admin Center deren Attributwerte mithilfe von Attributzuordnungen. Zuordnungen bestimmen die Benutzerattribute, die beim Bereitstellen oder Aktualisieren von Benutzerkonten zwischen Microsoft Entra ID und der Zielanwendung übertragen werden.

Es ist ein vorkonfigurierter Satz von Attributen und Attributzuordnungen zwischen Microsoft Entra-Benutzerobjekten und den Benutzerobjekten der einzelnen SaaS-Apps verfügbar. Einige Apps verwalten neben Benutzern andere Objekttypen wie beispielsweise Gruppen.

Überprüfen und konfigurieren Sie beim Einrichten der Bereitstellung unbedingt die Attributzuordnungen und Workflows, mit denen festgelegt wird, welche Benutzereigenschaften (oder Gruppeneigenschaften) zwischen Microsoft Entra ID und der Anwendung übertragen werden. Überprüfen und konfigurieren Sie die übereinstimmende Eigenschaft (Objekte mit diesem Attribut abgleichen), mit der Benutzer/Gruppen zwischen den beiden Systemen eindeutig identifiziert und abgeglichen werden.

Sie können die Standardattributzuordnungen den Anforderungen Ihres Unternehmens entsprechend anpassen. Dies bedeutet, dass Sie vorhandene Attributzuordnungen ändern oder löschen und neue Attributzuordnungen erstellen können. Ausführliche Informationen hierzu finden Sie unter Anpassen von Attributzuordnungen für die Benutzerbereitstellung für SaaS-Anwendungen in Azure Active Directory.

Wenn Sie die Bereitstellung für eine SaaS-Anwendung konfigurieren, ist einer der Attributzuordnungstypen, die Sie angeben können, eine Ausdruckszuordnung. Für diese Zuordnungen müssen Sie einen skriptähnlichen Ausdruck schreiben, mit dem Sie die Daten Ihrer Benutzer in Formate transformieren können, die für die SaaS-Anwendung akzeptabler sind. Ausführliche Informationen hierzu finden Sie unter Schreiben von Ausdrücken für Attributzuordnungen.

Bereichsdefinition

Zuweisungsbasierte Bereichsdefinition

Bei der Ausgangsbereitstellung von Microsoft Entra für eine SaaS-Anwendung stellt die Verwendung von Benutzer- oder Gruppenzuweisungen die gängigste Methode dar, um zu bestimmen, für welche Benutzer die Bereitstellung gelten soll. Da Benutzerzuweisungen auch zum Aktivieren des einmaligen Anmeldens verwendet werden, kann dieselbe Methode zum Verwalten des Zugriffs und der Bereitstellung verwendet werden. Die zuweisungsbasierte Bereichsdefinition gilt nicht für Eingangsbereitstellungsszenarien wie Workday und SuccessFactors.

Gruppen. Mit einem Microsoft Entra ID P1- oder P2-Lizenzplan können Sie Gruppen verwenden, um einer SaaS-Anwendung Zugriff zuzuweisen. Wenn der Bereitstellungsbereich auf Nur zugewiesene Benutzer und Gruppen synchronisieren festgelegt ist, werden dann Benutzer vom Microsoft Entra-Benutzerbereitstellungsdienst basierend darauf, ob sie Mitglieder einer der Anwendung zugewiesenen Gruppe sind, bereitgestellt oder ihre Bereitstellungen aufgehoben. Das Gruppenobjekt selbst wird nur bereitgestellt, wenn die Anwendung Gruppenobjekte unterstützt. Stellen Sie sicher, dass die Eigenschaft „SecurityEnabled“ bei Gruppen, die Ihrer Anwendung zugewiesen sind, auf „True“ eingestellt ist.

Dynamische Gruppen. Der Microsoft Entra-Benutzerbereitstellungsdienst kann Benutzende in dynamischen Mitgliedschaftsgruppen lesen und bereitstellen. Berücksichtigen Sie die folgenden Einschränkungen und Empfehlungen:

Dynamische Gruppen können die Leistung der End-to-End-Bereitstellung von Microsoft Entra in SaaS-Anwendungen beeinträchtigen.

Wie schnell ein Benutzer in einer dynamischen Gruppe bereitgestellt oder seine Bereitstellung in einer SaaS-Anwendung aufgehoben wird, hängt davon ab, wie schnell die dynamische Gruppe Änderungen an der Mitgliedschaft auswerten kann. Informationen dazu, wie Sie den Verarbeitungsstatus einer dynamischen Gruppe überprüfen, finden Sie unter Überprüfen des Verarbeitungsstatus für eine Mitgliedschaftsregel.

Wenn ein Benutzer die Mitgliedschaft der dynamischen Gruppe verliert, wird dies als Bereitstellungsaufhebungsereignis betrachtet. Berücksichtigen Sie dieses Szenario beim Erstellen von Regeln für dynamische Mitgliedergruppen.

Verschachtelte Gruppen. Der Microsoft Entra-Benutzerbereitstellungsdienst kann Benutzer in verschachtelten Gruppen lesen oder bereitstellen. Der Dienst kann nur Benutzer lesen und bereitstellen, die direkte Mitglieder einer explizit zugewiesenen Gruppe sind. Diese Einschränkung von „gruppenbasierten Zuweisungen zu Anwendungen“ wirkt sich auch auf das einmalige Anmelden aus (siehe Verwenden einer Gruppe zum Verwalten des Zugriffs auf SaaS-Anwendungen). Weisen Sie stattdessen die Gruppen mit den Benutzern, die bereitgestellt werden müssen, direkt zu, oder definieren Sie den entsprechenden Bereich auf andere Weise.

Attributbasierte Bereichsdefinition

Sie können Bereichsdefinitionsfilter verwenden, um attributbasierte Regeln zu definieren, die festlegen, welche Benutzer für eine Anwendung bereitgestellt werden. Diese Methode wird häufig für die Eingangsbereitstellung von HCM-Anwendungen in Microsoft Entra ID und Active Directory verwendet. Bereichsfilter werden im Rahmen der Attributzuordnungen für jeden Bereitstellungsconnector für Microsoft Entra-Benutzer*innen konfiguriert. Ausführliche Informationen zum Konfigurieren von attributbasierten Bereichsdefinitionsfiltern finden Sie unter Attributbasierte Anwendungsbereitstellung mit Bereichsfiltern.

B2B-Benutzer/Gastbenutzer

Der Microsoft Entra-Benutzerbereitstellungsdienst kann zum Bereitstellen von B2B-Benutzern (Gastbenutzern) in Microsoft Entra für SaaS-Anwendungen verwendet werden. Damit sich B2B-Benutzer*innen jedoch mit Microsoft Entra ID bei der SaaS-Anwendung anmelden können, müssen Sie die SaaS-Anwendung manuell konfigurieren, um Microsoft Entra ID als SAML-Identitätsanbieter (Security Assertion Markup Language) zu verwenden.

Befolgen Sie die folgenden allgemeinen Richtlinien beim Konfigurieren von SaaS-Apps für B2B-Benutzer*innen (Gastbenutzer*innen):

- Die Benutzereinrichtung muss bei den meisten Apps manuell erfolgen. Benutzer*innen müssen auch in der App manuell erstellt werden.

- Für Apps, die eine automatische Einrichtung unterstützen (wie z.B. Dropbox), werden in den Apps separate Einladungen erstellt. Die Benutzer müssen jede Einladung annehmen.

- Legen Sie in den Benutzerattributen als Benutzer-ID immer user.mail fest, um mögliche Probleme mit fehlerhaften Benutzerprofil-Datenträgern (UPD) bei Gastbenutzer*innen zu minimieren.

Hinweis

Der Benutzerprinzipalname (userPrincipalName) für B2B-Zusammenarbeitsbenutzer*innen stellt die E-Mail-Adresse „alias@theirdomain“ der externen Benutzer*innen als „alias_theirdomain#EXT#@yourdomain“ dar. Wenn das Attribut „userPrincipalName“ in Ihre Attributzuordnungen als Quellattribute aufgenommen und ein B2B-Benutzer bereitgestellt wird, werden #EXT# und Ihre Domäne aus userPrincipalName entfernt, sodass nur ihre ursprüngliche Adresse „alias@theirdomain“ für den Abgleich oder die Bereitstellung verwendet wird. Wenn Sie den vollständigen Benutzerprinzipalnamen einschließlich #EXT# und Ihrer Domäne benötigen, ersetzen Sie userPrincipalName durch originalUserPrincipalName als Quellattribut.

userPrincipalName = alias@theirdomain

originalUserPrincipalName = alias_theirdomain#EXT#@yourdomain

Bereitstellungszyklen: Startzyklus und Inkrementell

Wenn Microsoft Entra ID das Quellsystem ist, verwendet der Bereitstellungsdienst das Nachverfolgen von Änderungen bei Microsoft Graph-Daten mithilfe einer Deltaabfrage, um Benutzer*innen und Gruppen zu überwachen. Der Bereitstellungsdienst führt einen ersten Zyklus für das Quellsystem und das Zielsystem aus, gefolgt von regelmäßigen inkrementellen Zyklen.

Erster Zyklus

Nach dem Starten des Bereitstellungsdiensts werden im ersten Zyklus die folgenden Vorgänge ausgeführt:

Abfragen aller Benutzer und Gruppen aus dem Quellsystem und Abrufen aller Attribute, die in den Attributzuordnungen definiert sind.

Filtern der zurückgegebenen Benutzer und Gruppen, indem alle konfigurierten Zuweisungen oder attributbasierten Bereichsfilter verwendet werden.

Wenn ein Benutzer zugewiesen ist oder in den Bereich für die Bereitstellung fällt, fragt der Dienst das Zielsystem anhand der angegebenen Zuordnungsattribute nach einem übereinstimmenden Benutzer ab. Beispiel: Wenn der userPrincipal-Name auf dem Quellsystem das übereinstimmende Attribut ist und dem userName auf dem Zielsystem zugeordnet ist, fragt der Bereitstellungsdienst beim Zielsystem userNames ab, die mit den Werten von userPrincipal-Namen auf dem Quellsystem übereinstimmen.

Wenn auf dem Zielsystem kein übereinstimmender Benutzer gefunden werden kann, wird ein Benutzer mit den vom Quellsystem zurückgegebenen Attributen erstellt. Nach der Erstellung des Benutzerkontos wird die ID des Zielsystems für den neuen Benutzer vom Bereitstellungsdienst erkannt und zwischengespeichert. Diese ID wird zum Ausführen aller zukünftigen Vorgänge für diesen Benutzer verwendet.

Wenn ein übereinstimmender Benutzer gefunden wird, erfolgt eine Aktualisierung mit den vom Quellsystem bereitgestellten Attributen. Nach der Zuordnung des Benutzerkontos wird die ID des Zielsystems für den neuen Benutzer vom Bereitstellungsdienst erkannt und zwischengespeichert. Diese ID wird zum Ausführen aller zukünftigen Vorgänge für diesen Benutzer verwendet.

Wenn die Attributzuordnungen „Referenz“-Attribute“ enthalten, führt der Dienst auf dem Zielsystem weitere Aktualisierungen aus, um die referenzierten Objekte zu erstellen und zu verknüpfen. Ein Benutzer kann auf dem Zielsystem beispielsweise über das Attribut „Manager“ verfügen, das mit einem anderen Benutzer verknüpft ist, der im Zielsystem erstellt wurde.

Legen Sie am Ende des ersten Zyklus einen Grenzwert fest, der als Startpunkt für die nachfolgenden inkrementellen Zyklen dient.

Einige Anwendungen, z. B. ServiceNow, G Suite und Box, unterstützen nicht nur die Bereitstellung von Benutzern, sondern auch die Bereitstellung von Gruppen und ihrer Mitglieder. Wenn die Gruppenbereitstellung in den Zuordnungen aktiviert ist, synchronisiert der Bereitstellungsdienst die Benutzenden sowie Gruppen und später dann die Gruppenmitgliedschaften.

Inkrementelle Zyklen

Nach dem ersten Zyklus führen alle anderen Zyklen folgende Aktionen aus:

Fragen Sie vom Quellsystem alle Benutzer und Gruppen ab, die aktualisiert wurden, seitdem der letzte Grenzwert gespeichert wurde.

Filtern der zurückgegebenen Benutzer und Gruppen, indem alle konfigurierten Zuweisungen oder attributbasierten Bereichsfilter verwendet werden.

Wenn ein Benutzer zugewiesen ist oder in den Bereich für die Bereitstellung fällt, fragt der Dienst das Zielsystem anhand der angegebenen Zuordnungsattribute nach einem übereinstimmenden Benutzer ab.

Wenn auf dem Zielsystem kein übereinstimmender Benutzer gefunden werden kann, wird ein Benutzer mit den vom Quellsystem zurückgegebenen Attributen erstellt. Nach der Erstellung des Benutzerkontos wird die ID des Zielsystems für den neuen Benutzer vom Bereitstellungsdienst erkannt und zwischengespeichert. Diese ID wird zum Ausführen aller zukünftigen Vorgänge für diesen Benutzer verwendet.

Wenn ein übereinstimmender Benutzer gefunden wird, erfolgt eine Aktualisierung mit den vom Quellsystem bereitgestellten Attributen. Wenn es sich um ein neu zugewiesenes Konto handelt, für das die Zuordnung erfolgt, wird die ID des Zielsystems für den neuen Benutzer vom Bereitstellungsdienst erkannt und zwischengespeichert. Diese ID wird zum Ausführen aller zukünftigen Vorgänge für diesen Benutzer verwendet.

Wenn die Attributzuordnungen „Referenz“-Attribute“ enthalten, führt der Dienst auf dem Zielsystem weitere Aktualisierungen aus, um die referenzierten Objekte zu erstellen und zu verknüpfen. Ein Benutzer kann auf dem Zielsystem beispielsweise über das Attribut „Manager“ verfügen, das mit einem anderen Benutzer verknüpft ist, der im Zielsystem erstellt wurde.

Wenn ein Benutzer, der sich zuvor im Bereich für die Bereitstellung befunden hat, aus dem Bereich entfernt und die Zuweisung aufgehoben wird, deaktiviert der Dienst den Benutzer auf dem Zielsystem über eine Aktualisierung.

Wenn ein Benutzer, der sich zuvor im Bereich für die Bereitstellung befunden hat, im Quellsystem deaktiviert oder vorläufig gelöscht wird, deaktiviert der Dienst den Benutzer im Zielsystem per Update.

Wenn ein Benutzer, der sich zuvor im Bereich für die Bereitstellung befunden hat, im Quellsystem endgültig gelöscht wird, löscht der Dienst den Benutzer im Zielsystem. In Microsoft Entra ID werden Benutzer 30 Tage nach dem vorläufigen Löschen endgültig gelöscht.

Legen Sie am Ende des inkrementellen Zyklus einen neuen Grenzwert fest, der als Startpunkt für die nachfolgenden inkrementellen Zyklen dient.

Hinweis

Optional können Sie die Vorgänge Erstellen, Aktualisieren und Löschen deaktivieren. Dazu verwenden Sie im Abschnitt Zuordnungen die Kontrollkästchen für Zielobjektaktionen. Die Logik zum Deaktivieren eines Benutzers während eines Updates wird ebenfalls per Attributzuordnung über ein Feld wie accountEnabled gesteuert.

Der Bereitstellungsdienst führt aufeinander folgende inkrementelle Zyklen in bestimmten (im jeweiligen Anwendungstutorial angegebenen) Intervallen aus. Die inkrementellen Zyklen werden ausgeführt, bis eines der folgenden Ereignisse auftritt:

- Der Dienst wird mit dem Microsoft Entra Admin Center oder mit dem entsprechenden Microsoft Graph-API-Befehl manuell beendet.

- Ein neuer erster Zyklus wird ausgelöst, indem im Microsoft Entra Admin Center die Option Bereitstellung erneut starten oder der entsprechende Microsoft Graph-API-Befehl verwendet wird. Durch diese Aktion werden alle gespeicherten Grenzwerte gelöscht und alle Quellobjekte erneut ausgewertet. Außerdem unterbricht die Aktion nicht die Verknüpfungen zwischen Quell- und Zielobjekten. Verwenden Sie zum Unterbrechen der Verknüpfungen Synchronisierungsauftrag neu starten mit der Anforderung:

POST https://graph.microsoft.com/beta/servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Authorization: Bearer <token>

Content-type: application/json

{

"criteria": {

"resetScope": "Full"

}

}

- Ein neuer erster Zyklus wird aufgrund einer Änderung in den Attributzuordnungen oder Bereichsfiltern ausgelöst. Durch diese Aktion werden auch alle gespeicherten Grenzwerte gelöscht und alle Quellobjekte erneut ausgewertet.

- Der Bereitstellungsprozess wird aufgrund einer hohen Fehlerrate in Quarantäne versetzt (siehe Beispiel) und bleibt für mehr als vier Wochen in Quarantäne. In diesem Fall wird der Dienst automatisch deaktiviert.

Fehler und Wiederholungen

Wenn ein einzelner Benutzer aufgrund eines Fehlers des Zielsystems nicht hinzugefügt, aktualisiert oder gelöscht werden kann, wird der jeweilige Vorgang im nächsten Synchronisierungszyklus wiederholt. Die Fehler werden kontinuierlich wiederholt. Dabei wird die Häufigkeit der Wiederholungen nach und nach herunterskaliert. Zum Beheben des Fehlers müssen Administratoren die Bereitstellungsprotokolle prüfen, um die Grundursache ermitteln und dann entsprechende Maßnahmen ergreifen zu können. Beispiele für häufig auftretende Fehler sind:

- Für Benutzer ist auf dem Quellsystem ein bestimmtes Attribut nicht angegeben, das auf dem Zielsystem erforderlich ist.

- Benutzer verfügen auf dem Quellsystem über einen Attributwert, für den auf dem Zielsystem eine eindeutige Einschränkung besteht, und der gleiche Wert ist auch in einem anderen Benutzerdatensatz vorhanden.

Beheben Sie diese Fehler, indem Sie die Attributwerte für den betroffenen Benutzer auf dem Quellsystem oder die Attributzuordnungen so anpassen, dass sie keine Konflikte verursachen.

Quarantäne

Wenn die meisten oder alle Aufrufe an das Zielsystem aufgrund eines Fehlers (z. B. bei ungültigen Administratoranmeldeinformationen) dauerhaft nicht erfolgreich sind, wird der Bereitstellungsauftrag in den Zustand „Quarantäne“ versetzt. Dieser Zustand ist im Zusammenfassungsbericht für die Bereitstellung angegeben, und wenn im Microsoft Entra Admin Center E-Mail-Benachrichtigungen konfiguriert wurden, erfolgt auch eine entsprechende Mitteilung per E-Mail.

In der Quarantäne wird die Häufigkeit der inkrementellen Zyklen allmählich auf einmal pro Tag verringert.

Die Quarantäne für den Bereitstellungsauftrag wird aufgehoben, nachdem alle relevanten Fehler behoben wurden, und der nächste Synchronisierungszyklus wird gestartet. Falls der Bereitstellungsauftrag länger als vier Wochen in Quarantäne verbleibt, wird er deaktiviert. Weitere Informationen zum Quarantänestatus finden Sie hier.

Dauer der Bereitstellung

Die Leistung ist davon abhängig, ob Ihr Bereitstellungsauftrag einen ersten Bereitstellungszyklus oder einen inkrementellen Zyklus ausführt. Weitere Informationen zur Dauer einer Bereitstellung und zur Überwachung des Status des Bereitstellungsdiensts finden Sie unter Ermitteln, wann ein bestimmter Benutzer auf eine Anwendung zugreifen kann.

Ermitteln, ob Benutzer ordnungsgemäß bereitgestellt werden

Alle vom Benutzerbereitstellungsdienst ausgeführten Vorgänge werden in Microsoft Entra Bereitstellungsprotokollen aufgezeichnet. Die Protokolle enthalten alle Lese- und Schreibvorgänge auf den Quell- und Zielsystemen sowie die Benutzerdaten, die im Rahmen des jeweiligen Vorgangs gelesen oder geschrieben wurden. Informationen zum Lesen der Bereitstellungsprotokolle im Microsoft Entra Admin Center finden Sie im Leitfaden für die Berichterstellung zur Bereitstellung.

Aufheben der Bereitstellung

Der Microsoft Entra-Bereitstellungsdienst sorgt für die Synchronisierung von Quell- und Zielsystem, indem die Bereitstellung von Konten aufgehoben wird, wenn Benutzerzugriff entfernt wurde.

Der Bereitstellungsdienst unterstützt sowohl das Löschen als auch das Deaktivieren (manchmal auch als vorläufiges Löschen bezeichnet) von Benutzern. Die genaue Definition von „Deaktivieren“ und „Löschen“ variiert je nach Implementierung der Ziel-App, aber normalerweise ist durch ein „Deaktivieren“ gekennzeichnet, dass sich der Benutzer nicht anmelden kann. Ein „Löschen“ kennzeichnet, dass der Benutzer vollständig aus der Anwendung entfernt wurde. Bei einer SCIM-Anwendungen ist ein Deaktivieren eine Anforderung, die active-Eigenschaft für einen Benutzer auf „false“ festzulegen.

Konfigurieren Ihrer Anwendung, um einen Benutzer zu deaktivieren

Vergewissern Sie sich, dass das Kontrollkästchen für Updates aktiviert ist.

Bestätigen Sie die Zuordnung für aktiv für Ihre Anwendung. Wenn Sie eine Anwendung aus dem App-Katalog verwenden, kann die Zuordnung etwas anders aussehen. Verwenden Sie in diesem Fall die Standardzuordnung für Kataloganwendungen.

Konfigurieren Ihrer Anwendung, um einen Benutzer zu löschen

Das Szenario löst eine Deaktivierung oder Löschung aus:

- Ein Benutzerkonto wird in Microsoft Entra vorläufig gelöscht (in den Papierkorb gesendet, und die AccountEnabled-Eigenschaft wird auf falsch festgelegt). 30 Tage nach dem Löschen eines Benutzers in Microsoft Entra ID wird er dauerhaft aus dem Mandanten gelöscht. An diesem Punkt sendet der Bereitstellungsdienst eine DELETE-Anforderung, um den Benutzer in der Anwendung dauerhaft zu löschen. Während des Zeitfensters von 30 Tagen können Sie jederzeit einen Benutzer manuell dauerhaft löschen, wodurch eine Löschanforderung an die Anwendung gesendet wird.

- Ein Benutzer wird dauerhaft aus dem Papierkorb in Microsoft Entra gelöscht/entfernt.

- Die Zuweisung eines Benutzers zu einer App wird aufgehoben.

- Ein Benutzer wechselt von „im Gültigkeitsbereich“ zu „außerhalb des Gültigkeitsbereichs“ (er durchläuft keinen Bereichsfilter mehr).

Standardmäßig werden Benutzer, die sich außerhalb des gültigen Bereichs befinden, vom Microsoft Entra-Bereitstellungsdienst vorläufig gelöscht oder deaktiviert. Wenn Sie dieses Standardverhalten außer Kraft setzen möchten, können Sie ein Flag zum Überspringen des Löschens von Benutzerkonten außerhalb des gültigen Bereichs festlegen.

Wenn eines der vier Ereignisse auftritt und die Zielanwendung vorläufiges Löschen nicht unterstützt, sendet der Bereitstellungsdienst eine DELETE-Anforderung, um den Benutzer dauerhaft aus der App zu löschen.

Wenn Ihre Attributzuordnungen das Attribut IsSoftDeleted enthalten, wird es verwendet, um den Status des Benutzers zu bestimmen und festzulegen, ob eine Aktualisierungsanforderung mit active = false gesendet werden soll, um den Benutzer vorläufig zu löschen.

Ereignisse zum Aufheben der Bereitstellung

In der Tabelle wird beschrieben, wie Sie Aktionen zum Aufheben der Bereitstellung mit dem Microsoft Entra-Bereitstellungsdienst konfigurieren können. Diese Regeln wurden mit Blick auf die nicht im Katalog enthaltene/benutzerdefinierte Anwendung geschrieben, gelten aber generell für Anwendungen im Katalog. Das Verhalten für Kataloganwendungen kann sich jedoch unterscheiden, da sie für die Anforderungen der Anwendung optimiert wurden. Wenn die Zielanwendung z. B. das vorläufige Löschen nicht unterstützt, sendet der Microsoft Entra-Bereitstellungsdienst möglicherweise eine Anforderung zum endgültigen Löschen von Benutzern, anstatt ein vorläufiges Löschen zu senden.

| Szenario | Konfigurieren in Microsoft Entra ID |

|---|---|

| Die Zuweisung eines Benutzers zu einer App wird aufgehoben, der Benutzer wird in Microsoft Entra vorläufig gelöscht oder für die Anmeldung gesperrt. Sie möchten nicht, dass etwas getan wird. | Entfernen Sie isSoftDeleted aus den Attributzuordnungen und/oder legen Sie die Eigenschaft zum Überspringen von Löschvorgängen außerhalb des gültigen Bereichs auf „true“ fest. |

Die Zuweisung eines Benutzers zu einer App wird aufgehoben, der Benutzer wird in Microsoft Entra vorläufig gelöscht oder für die Anmeldung gesperrt. Sie möchten ein bestimmtes Attribut auf true oder false festlegen. |

Ordnen Sie isSoftDeleted dem Attribut zu, das Sie auf „false“ festlegen möchten. |

| Ein Benutzer wird in Microsoft Entra-ID deaktiviert, einer App nicht zugewiesen, in Microsoft Entra ID vorläufig gelöscht oder die Anmeldung wird blockiert. Sie möchten eine DELETE-Anforderung an die Zielanwendung senden. | Dies wird derzeit für eine begrenzte Anzahl von Kataloganwendungen unterstützt, für die die Funktionalität erforderlich ist. Dies kann nicht von Kunden konfiguriert werden. |

| Ein Benutzer wird in Microsoft Entra ID gelöscht. Sie möchten in der Zielanwendung nichts verändern. | Stellen Sie sicher, dass „Löschen“ nicht als eine der Zielobjektaktionen in der Attributkonfigurationsumgebung ausgewählt ist. |

| Ein Benutzer wird in Microsoft Entra ID gelöscht. Sie möchten den Wert eines Attributs in der Zielanwendung festlegen. | Wird nicht unterstützt. |

| Ein Benutzer wird in Microsoft Entra ID gelöscht. Sie möchten den Benutzer in der Zielanwendung löschen. | Stellen Sie sicher, dass „Löschen“ als eine der Zielobjektaktionen in der Attributkonfigurationserfahrung ausgewählt ist. |

Bekannte Einschränkungen

- Wenn die Zuweisung eines Benutzers oder einer Gruppe zu einer App aufgehoben wird und der Benutzer oder die Gruppe nicht mehr mit dem Bereitstellungsdienst verwaltet wird, wird eine Deaktivierungsanforderung gesendet. Zu diesem Zeitpunkt wird der Benutzer nicht mehr vom Dienst verwaltet, und wenn der Benutzer vorläufig aus dem Verzeichnis gelöscht wird, wird keine Löschanforderung gesendet.

- Das Bereitstellen eines Benutzers, der in Microsoft Entra deaktiviert ist, wird nicht unterstützt. Benutzer müssen in Microsoft Entra aktiv sein, bevor sie bereitgestellt werden können.

- Wird der Status eines Benutzenden von vorläufig gelöscht in aktiv ändert, aktiviert der Microsoft Entra-Bereitstellungsdienst den Benutzenden in der Ziel-App, stellt jedoch die Gruppenmitgliedschaften nicht automatisch wieder her. Die Zielanwendung sollte die dynamische Gruppenmitgliedschaft für den Benutzenden im inaktiven Zustand beibehalten. Wenn die Zielanwendung die Beibehaltung des inaktiven Status nicht unterstützt, können Sie die Bereitstellung neu starten, um die dynamischen Mitgliedergruppen zu aktualisieren.

Empfehlung

Wenn Sie eine Anwendung entwickeln, sollten diese immer sowohl vorläufiges Löschen als auch endgültiges Löschen unterstützen. Dies ermöglicht Kunden eine Wiederherstellung, wenn ein Benutzer versehentlich deaktiviert wurde.

Nächste Schritte

Planen einer automatischen Benutzerbereitstellung

Konfigurieren der Bereitstellung für eine Katalog-App

Erstellen eines SCIM-Endpunkts und Konfigurieren der Bereitstellung beim Erstellen Ihrer eigenen App

Beheben von Problemen beim Konfigurieren und Bereitstellen von Benutzern für eine Anwendung