Übersicht über die Microsoft Graph-Sicherheits-API

Sie können die Microsoft Graph-Sicherheits-API verwenden, um Microsoft-Sicherheitsprodukte, -Dienste und -Partner zu verbinden, um Sicherheitsvorgänge zu optimieren und bedrohungsschutz-, Erkennungs- und Reaktionsfunktionen zu verbessern.

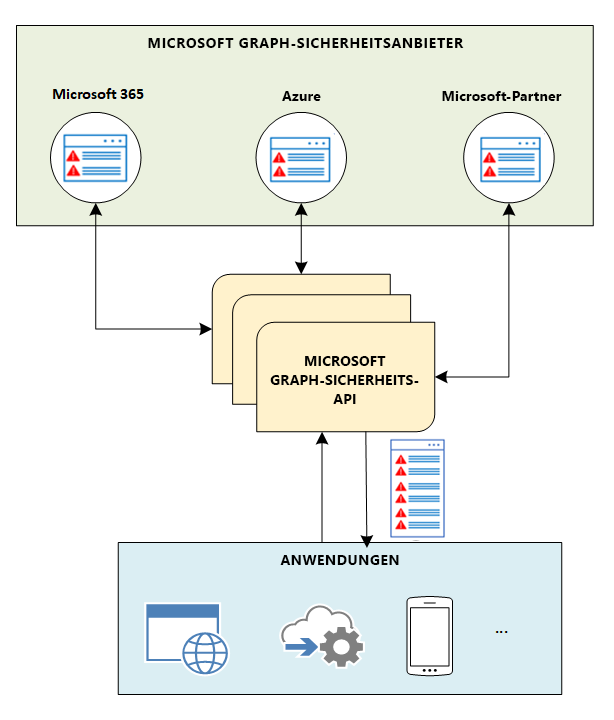

Die Microsoft Graph-Sicherheits-API ist ein zwischengeschalteter Dienst (oder Broker), der eine einzige programmgesteuerte Schnittstelle bereitstellt, um mehrere Microsoft Graph-Sicherheitsanbieter (auch als Sicherheitsanbieter oder -anbieter bezeichnet) zu verbinden. Anforderungen an die Microsoft Graph-Sicherheits-API werden mit allen anwendbaren Sicherheitsanbietern verbunden. Die Ergebnisse werden aggregiert und an die anfordernde Anwendung in einem gemeinsamen Schema zurückgegeben, wie im folgenden Diagramm dargestellt. Weitere Informationen finden Sie unter Datenfluss der Microsoft Graph-Sicherheits-API.

Informationen zur Autorisierung finden Sie unter Autorisierung und die Microsoft Graph-Sicherheits-API. Weitere Informationen zu Berechtigungen, einschließlich delegierter und Anwendungsberechtigungen, finden Sie unter Berechtigungen.

Gründe für die Verwendung der Microsoft Graph-Sicherheits-API

Die Microsoft Graph-Sicherheits-API erleichtert die Verbindung mit Sicherheitslösungen von Microsoft und Partnern. Sie ermöglicht es Ihnen, den Wert dieser Lösungen besser zu erkennen und ggf. zu erweitern. Je nach Ihren Anforderungen können Sie problemlos eine Verbindung mit der Microsoft Graph-Sicherheits-API herstellen, indem Sie einen der folgenden Ansätze verwenden:

- Schreiben von Code – Hier finden Sie Codebeispiele in C#, Java, NodeJS und mehr.

- Herstellen einer Verbindung mithilfe von Skripts – Hier finden Sie PowerShell-Beispiele.

- Ziehen sie in Workflows und Playbooks : Verwenden Sie Microsoft Graph-Sicherheitsconnectors für Azure Logic Apps, Microsoft Flow und Power Apps.

- Abrufen von Daten in Berichte und Dashboards : Verwenden Sie den Microsoft Graph-Sicherheitsconnector für Power BI.

- Herstellen einer Verbindung mithilfe von Jupyter-Notizbüchern – Hier finden Sie Beispiele für Jupyter-Notizbücher.

Übermitteln Sie Bedrohungen und lösen Sie den gesamten Automatisierungsfluss aus

Übermitteln Sie Bedrohungen über Sicherheitslösungen hinweg einfacher mit einer einheitlichen API für die Übermittlung von Sicherheitsbedrohungen. Dadurch können Sie nicht nur Bedrohungen übermitteln, sondern auch die Ergebnisse der Bedrohungsübermittlung erhalten und nachgelagerte Warnungsflüsse auslösen. Die neue einheitliche API für die Übermittlung von Sicherheitsrisiken unterstützt sowohl Anwendungsberechtigungen als auch delegierte Berechtigungen, um Ihnen beim Erstellen neuer Sicherheitslösungen zu helfen.

Untersuchen von E-Mail- und Zusammenarbeitsbedrohungen und Auslösen einer Reaktionsaktion

Funktionen zur Untersuchung und Reaktion auf Bedrohungen bieten detaillierte Metadaten und Indikatoren zu E-Mails, die von Microsoft Defender for Office 365 und zugehörigen Reaktionsaktionen verarbeitet werden. Diese Erkenntnisse können dem Sicherheitsteam Ihrer organization dabei helfen, Benutzer vor E-Mail- oder dateibasierten Angriffen zu schützen.

Vereinheitlichen und Standardisieren der Warnungsverfolgung

Stellen Sie einmalig eine Verbindung her, um Warnungen aus beliebigen in Microsoft Graph integrierten Sicherheitslösungen zu integrieren, und halten Sie Warnungsstatus und Aufgaben für alle Lösungen synchronisiert. Sie können Warnungen auch an SIEM-Lösungen (Security Information and Event Management) wie Splunk mithilfe von Microsoft Graph-Sicherheits-API-Connectors streamen. Weitere Informationen zu Lösungsintegrationen mit den Sicherheits-API-Entitäten finden Sie unter Integrationen von Sicherheitslösungen mithilfe der Microsoft Graph-Sicherheits-API.

Korrelierende Sicherheitswarnungen zur Verbesserung des Bedrohungsschutzes und der Reaktion

Korrelieren Sie Warnungen über Sicherheitslösungen hinweg mit einem einheitlichen Warnungsschema. Auf diese Weise erhalten Sie nicht nur umsetzbare Informationen zu Warnungen; Sicherheitsanalysten können damit auch Warnungen auch mit Informationen zu Ressourcen und Benutzern ergänzen, wodurch eine schnellere Reaktion auf Bedrohungen und der Schutz von Objekten ermöglicht wird.

Aktualisieren von Warnungskategorien, -status und -zuweisungen

Kategorisieren Sie Benachrichtigungen mit zusätzlichem Kontext oder Informationen zu Bedrohungen, um über die Reaktion und Behebung zu informieren. Stellen Sie sicher, dass Kommentare und Feedback zu Warnungen für alle Workflows sichtbar sind. Synchronisierung Sie Warnungsstatus und -zuweisungen, damit alle integrierten Lösungen den aktuellen Status widerspiegeln. Verwenden Sie Webhook-Abonnements, um über Änderungen benachrichtigt zu werden.

Aufheben der Sperrung von Sicherheitskontext zu Untersuchungszwecken

Vertiefen Sie sich mit dem zugehörigen sicherheitsrelevanten Bestand (z. B. Benutzer, Hosts und Apps), und fügen Sie dann organisationsbezogenen Kontext von anderen Microsoft Graph-Anbietern (Microsoft Entra ID, Microsoft Intune, Microsoft 365) hinzu, um Geschäfts- und Sicherheitskontexte zusammenzubringen und die Reaktion auf Bedrohungen zu verbessern.

Automatisieren von Sicherheitsworkflows und -berichten

Automatisieren Sie Sicherheitsverwaltung, -überwachung und -untersuchungen, um die betriebliche Effizienz und die Reaktionszeiten zu verbessern. Erhalten Sie tiefere Einblicke und kontextbezogener, indem Sie die Microsoft Graph-Sicherheit in Ihre Berichte und Dashboards integrieren.

Erhalten Sie tiefe Einblicke, um Ihre Sicherheitslösungen zu trainieren.

Visualisieren Sie Ihre Daten über verschiedene in Ihrem Unternehmen ausgeführte Sicherheitsprodukte hinweg, um tiefere Einblicke in die Sicherheit zu erhalten. Entdecken Sie Möglichkeiten, wie Sie aus den Daten lernen und Ihre Sicherheitslösungen trainieren können. Das Schema bietet mehrere Eigenschaften, auf die Sie sich stützen können, um aus Ihren Sicherheitsdaten umfangreiche explorative Datasets zu erstellen.

Nutzen von Informationen zu Bedrohungen (Threat Intelligence) in Microsoft-Sicherheitslösungen (Vorschau)

Senden Sie Ihre Bedrohungsindikatoren automatisch an Microsoft-Sicherheitslösungen, um alert-, block- oder allow-Aktionen zu aktivieren. Verwenden Sie die Microsoft Graph-Sicherheits-API direkt, oder nutzen Sie Integrationen mit führenden Threat Intelligence-Plattformen.

Schnelles Reagieren auf neue Bedrohungen (Vorschau)

Ermöglichen Sie schnelles Handeln zum Schutz vor neuen Bedrohungen, z. B. durch Blockieren von Dateien, URLs, Domänen oder IP-Adressen aus Ihren Sicherheitswerkzeugen und Workflows heraus.

Proaktives Verwalten von Sicherheitsrisiken (Vorschau)

Verwenden Sie Microsoft Secure Store (Vorschau), um Einblicke in die Sicherheitsanforderungen Ihrer Organisation bereitzustellen und Vorschläge zur Verbesserung zu erhalten und eine Verbesserung vorherzusagen, nachdem diese Vorschläge umgesetzt wurden. Messen Sie ganz einfach Ihre Fortschritte im Zeitablauf, und erhalten Sie Einblicke in bestimmte Änderungen, die zu Verbesserung führen.

Verwalten Sie Ihre eDiscovery-Workflows

Organisationen verlassen sich auf die Funktionen von Microsoft Purview-eDiscovery, um Anforderungen zu erfüllen, um bei Bedarf herauszufinden, was in ihrer Organisation geschehen ist, und das auf der Grundlage interner oder externer Anforderungen wie Rechtsstreitigkeiten, Untersuchungen oder Einhaltung gesetzlicher Bestimmungen.

In vielen Organisationen sind eDiscovery-Workflows häufig, kritisch und umfangreich. Für Fällen, in denen es häufig sich wiederholende Aufgaben oder eine große Anzahl von Aktivitäten gibt, bieten APIs eine anpassbare Möglichkeit, Prozesse einheitlich und effektiv zu wiederholen. In vielen Organisationen wird eine große Anzahl von Fällen und eDiscovery-Anforderungen verarbeitet, daher möchten sie einige Aufgaben lieber automatisieren. Die Microsoft Graph-APIs für advanced eDiscovery bieten API-Zugriff auf die meisten Funktionen, die in der Microsoft Purview-eDiscovery (Premium)-Lösung verfügbar sind.

Abhängig von den aktuell verwendeten Systemen und Prozessen können Organisationen verschiedene Prioritäten für Automatisierung und Integration haben, von Upstream-Prozessen wie der Fallerstellung bis hin zu Downstream-Prozessen wie Sammlung, Prüfungdateisatz-Abfragen oder Export. Die Unterstützung von Workflows mit APIs im gesamten erweiterten eDiscovery-Workflow bietet Flexibilität und verschiedene Optionen.

Erstellen benutzerdefinierter eDiscovery-Workflows mit Microsoft Graph

Automatisieren Sie die Fallverwaltung und -synchronisierung mit Fallverwaltungstools.

Fügen Sie den Fällen standardisierte Taggingpaletten hinzu.

Erstellen Sie benutzerdefinierte Berichte, um die Falllast und den Fortschritt von Einzelfällen nachzuverfolgen.

Vorteile der Verwendung der Microsoft Graph-Sicherheits-API

In der folgenden Tabelle sind die Vorteile aufgeführt, auf die verschiedene Sicherheitslösungen durch die Integration in die Microsoft Graph-Sicherheits-API zugreifen können.

| Bereich | Nutzen |

|---|---|

| Managed Security Service Providers (MSSPs) |

|

| SIEM- und Risikomanagementlösungen |

|

|

Anwendungen (Informationen zu Bedrohungen, mobil, Cloud, IOT, Betrugsaufdeckung, Identität & Zugriff, Risiko & Compliance, Firewall usw.) |

|

API-Referenz

Suchen Sie die API-Referenz für diesen Dienst?

Nächste Schritte

- Erkunden von Microsoft Graph-Sicherheits-API-Beispielen

- Möchten Sie erfahren, wie Sie ein Sicherheitsanbieter werden können? Wenden Sie sich an graphsecfeedback.