Privilegierter Zugriff: Schnittstellen

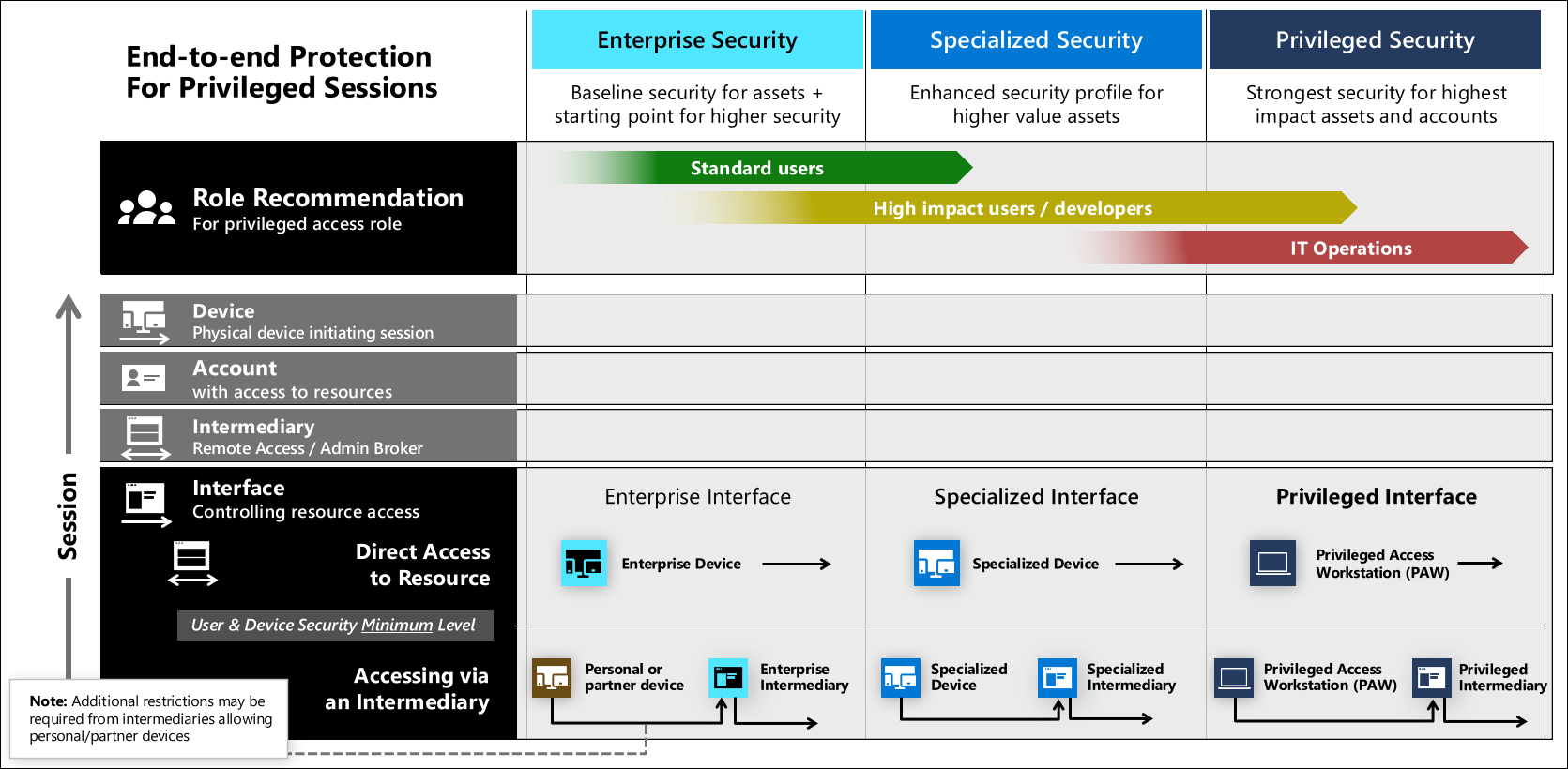

Eine wichtige Komponente der Sicherung des privilegierten Zugriffs ist die Anwendung einer Zero Trust-Richtlinie, um sicherzustellen, dass Geräte, Konten und Vermittler Sicherheitsanforderungen erfüllen, bevor sie Zugriff bereitstellen.

Diese Richtlinie stellt sicher, dass Benutzer und Geräte, welche die eingehende Sitzung initiieren, bekannt sind, vertrauenswürdig sind und (über die Schnittstelle) auf die Ressource zugreifen dürfen. Die Richtliniendurchsetzung erfolgt durch die Microsoft Entra Conditional Access Policy Engine, die die der jeweiligen Anwendungsschnittstelle (wie Azure Portal, Salesforce, Office 365, AWS, Workday und andere) zugewiesene Richtlinie auswertet.

In diesem Leitfaden werden drei Sicherheitsebenen für die Schnittstellensicherheit definiert, die Sie für Ressourcen mit unterschiedlichen Vertraulichkeitsstufen verwenden können. Diese Ebenen werden im Plan zur schnellen Modernisierung des privilegierten Zugriffs (Rapid Modernization Plan, RAMP) konfiguriert und entsprechen den Sicherheitsebenen von Konten und Geräten.

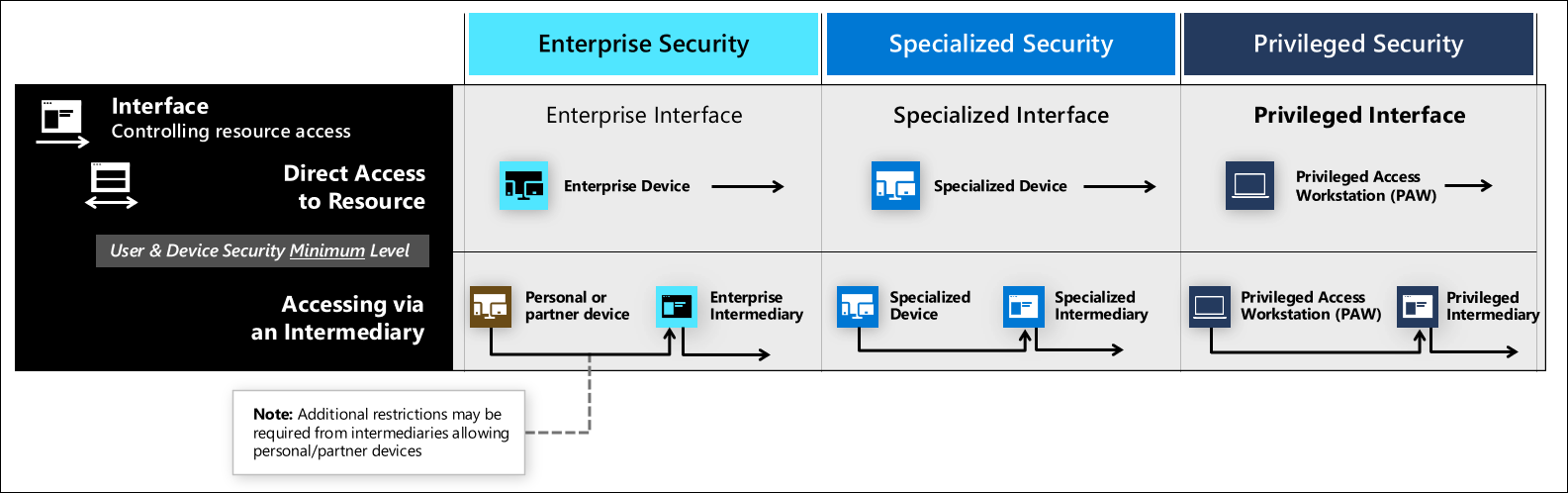

Die Sicherheitsanforderungen für eingehende Sitzungen an Schnittstellen gelten für Konten und das Quellgerät, unabhängig davon, ob es sich um eine direkte Verbindung von physischen Geräten oder um eine zwischengeschaltete Remotedesktop/Jump-Server-Schnittstelle handelt. Vermittler können Sitzungen von persönlichen Geräten akzeptieren, um die Sicherheitsstufe des Unternehmens zu gewährleisten (für einige Szenarien), aber spezialisierte oder privilegierte Vermittler sollten aufgrund der sicherheitsrelevanten Art ihrer Rollen keine Verbindungen von niedrigeren Ebenen zulassen.

Hinweis

Diese Technologien bieten eine starke End-to-End-Zugriffssteuerung für die Anwendungsschnittstelle, aber die Ressource selbst muss auch vor Out-of-Band-Angriffen auf Anwendungscode/-funktionalität, ungepatchte Sicherheitsrisiken oder Konfigurationsfehler im zugrunde liegenden Betriebssystem oder der zugrunde liegenden Firmware, auf ruhende Daten oder während der Übertragung, Lieferketten oder andere Mittel geschützt werden.

Stellen Sie sicher, dass Risiken für die Ressourcen selbst bewertet und entdeckt werden, um vollständigen Schutz zu gewährleisten. Microsoft bietet Tools und Anleitungen, die Ihnen dabei helfen. Diese umfassen Microsoft Defender for Cloud, Microsoft Secure Score und Anleitungen zur Modellierung von Bedrohungen.

Schnittstellenbeispiele

Schnittstellen haben unterschiedliche Formen, i. d. R.:

- Clouddienst-/Anwendungswebsites wie Azure-Portal, AWS, Office 365

- Desktopkonsole zum Verwalten einer lokalen Anwendung (Microsoft Management Console (MMC) oder einer benutzerdefinierten Anwendung)

- Skript-/Konsolenschnittstelle wie Secure Shell (SSH) oder PowerShell

Während einige davon die Durchsetzung von Zero Trust über die Microsoft Entra Conditional Access Policy Engine direkt unterstützen, müssen andere über einen Vermittler wie den Microsoft Entra Application Proxy oder den Remote Desktop / Jump Server veröffentlicht werden.

Schnittstellensicherheit

Das oberste Ziel der Schnittstellensicherheit besteht darin, sicherzustellen, dass jede eingehende Sitzung an die Schnittstelle bekannt, vertrauenswürdig und zulässig ist:

- Bekannt: Der Benutzer wird mit starker Authentifizierung authentifiziert, und das Gerät wird authentifiziert (mit Ausnahmen für persönliche Geräte, die eine Remotedesktop- oder VDI-Lösung für den Unternehmenszugriff verwenden).

- Vertrauenswürdig: Die Sicherheitszustandsfunktion wird für Konten und Geräte mithilfe einer Zero Trust Richtlinien-Engine explizit überprüft und erzwungen.

- Zugelassen – Der Zugriff auf die Ressourcen folgt dem Prinzip der geringsten Privilegien, wobei eine Kombination von Kontrollen verwendet wird, um sicherzustellen, dass nur der Zugriff auf die Ressourcen möglich ist.

- Durch die richtigen Benutzer

- Zur richtigen Zeit (Just-in-Time-Zugriff, nicht dauerhafter Zugriff)

- Mit dem richtigen Genehmigungsworkflow (nach Bedarf)

- Auf einer akzeptablen Risiko-/Vertrauensebene

Schnittstellensicherheitskontrollen

Das Einrichten von Schnittstellensicherheitszusicherungen erfordert eine Kombination von Sicherheitskontrollen, einschließlich:

- Durchsetzung der Richtlinie für Zero Trust – Verwendung des bedingten Zugriffs, um sicherzustellen, dass die eingehenden Sitzungen die folgenden Anforderungen erfüllen:

- Gerätevertrauen, um mindestens Folgendes sicherzustellen:

- Wird vom Unternehmen verwaltet

- Verwenden von Endpunkterkennung und -antwort

- Entspricht den Konfigurationsanforderungen von Organisationen

- Ist während der Sitzung nicht infiziert oder angegriffen

- Das Benutzervertrauen ist hoch genug, unter anderem aufgrund der folgenden Signale:

- Verwendung der Multi-Faktor-Authentifizierung während der ersten Anmeldung (oder später hinzugefügt, um die Vertrauensstellung zu erhöhen)

- Ob diese Sitzung mit Verlaufsverhaltensmustern übereinstimmt

- Gibt an, ob das Konto oder die aktuelle Sitzung Warnungen basierend auf Threat Intelligence auslöst

- Microsoft Entra ID Protection Risiko

- Gerätevertrauen, um mindestens Folgendes sicherzustellen:

- Modell der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC), das Unternehmensverzeichnisgruppen/-berechtigungen und anwendungsspezifische Rollen, Gruppen und Berechtigungen kombiniert

- Just-in-Time-Zugriffsworkflows, die bestimmte Anforderungen an Berechtigungen (Peergenehmigungen, Überwachungspfad, privilegiertes Ablaufdatum usw.) sicherstellen, werden erzwungen, bevor Berechtigungen zugelassen werden, für die das Konto berechtigt ist.

Schnittstellensicherheitsebenen

In diesem Leitfaden werden drei Sicherheitsebenen definiert. Weitere Informationen zu diesen Ebenen finden Sie unter „Keep it Simple – Personas and Profiles“ (Einfaches Verwalten: Personas und Profile). Implementierungsanleitungen finden Sie im Plan für die schnelle Modernisierung.

Unternehmensschnittstelle

Die Sicherheit der Unternehmensschnittstelle eignet sich für alle Unternehmensbenutzer und Produktivitätsszenarien. Enterprise dient auch als Ausgangspunkt für Workloads mit höherer Vertraulichkeit, auf denen Sie inkrementell aufbauen können, um spezielle und privilegierte Zugriffsebenen zu erreichen.

- Durchsetzung der Zero Trust-Richtlinie – bei eingehenden Sitzungen unter Verwendung des bedingten Zugriffs, um sicherzustellen, dass Benutzende und Geräte auf Unternehmens- oder höherer Ebene gesichert sind

- Zur Unterstützung können BYOD-Szenarien (Bring Your Own Device), persönliche Geräte und vom Partner verwaltete Geräte eine Verbindung herstellen, wenn sie einen Unternehmensvermittler wie eine dedizierte Windows Virtual Desktop-Lösung (WVD) oder eine ähnliche Remotedesktop/Jump-Server-Lösung verwenden.

- Role-Based Access Control (RBAC): Das Modell sollte sicherstellen, dass die Anwendung nur von Rollen auf der spezialisierten oder privilegierten Sicherheitsebene verwaltet wird

Spezialisierte Schnittstelle

Sicherheitskontrollen für spezialisierte Schnittstellen sollten folgendes umfassen:

- Zero Trust-Richtlinienerzwingung: Bei eingehenden Sitzungen mithilfe des bedingten Zugriffs, um sicherzustellen, dass Benutzer und Geräte auf spezialisierter oder privilegierterer Ebene geschützt sind

- Role-Based Access Control (RBAC): Das Modell sollte sicherstellen, dass die Anwendung nur von Rollen auf der spezialisierten oder privilegierten Sicherheitsebene verwaltet wird

- Just-in-Time-Zugriffsworkflows (optional), welche die geringsten Rechte erzwingen, indem sichergestellt wird, dass Berechtigungen nur von autorisierten Benutzer:innen während der benötigten Zeit verwendet werden.

Privilegierte Schnittstelle

Sicherheitskontrollen für privilegierte Schnittstellen sollten Folgendes umfassen:

- Zero Trust-Richtlinienerzwingung: Bei eingehenden Sitzungen mithilfe des bedingten Zugriffs, um sicherzustellen, dass Benutzer und Geräte auf Unternehmensebene oder auf privilegierterer Ebene geschützt sind

- Role-Based Access Control (RBAC): Das Modell sollte sicherstellen, dass die Anwendung nur von Rollen auf der privilegierten Sicherheitsebene verwaltet wird

- Just-in-Time-Zugriffsworkflows (erforderlich), welche die geringsten Rechte erzwingen, indem sichergestellt wird, dass Berechtigungen nur von autorisierten Benutzer:innen während der benötigten Zeit verwendet werden.