Privilegierter Zugriff: Strategie

Microsoft empfiehlt die Einführung dieser Strategie für den privilegierten Zugriff, um die Risiken für Ihr Unternehmen durch sehr wahrscheinliche und vor allem schlagkräftige Angriffe auf solche privilegierten Zugriffsberechtigungen schnell zu senken.

Der privilegierter Zugriff sollte in jeder Organisation oberste Sicherheitspriorität haben. Jede Kompromittierung dieser Benutzenden hat mit hoher Wahrscheinlichkeit erhebliche negative Auswirkungen auf die Organisation. Solche privilegierten Benutzer haben Zugriff auf besonders wichtige Ressourcen in einem Unternehmen. Ein Angriff auf ihre Konten hat deshalb fast immer schwerwiegende Auswirkungen.

Diese Strategie basiert auf den Zero-Trust-Prinzipien der expliziten Validierung, der geringsten Berechtigungen und der Annahme einer Sicherheitsverletzung. Microsoft stellt einen Implementierungsleitfaden bereit, der Sie bei der schnellen Bereitstellung von Schutzmaßnahmen auf Grundlage dieser Strategie unterstützt

Wichtig

Es gibt keine Wunderwaffe im Hinblick auf technische Lösungen, mit der Risiken im Zusammenhang mit Zugriffsberechtigungen auf magische Weise verringert werden können. Sie müssen verschiedene Technologien zu einer ganzheitlichen Lösung kombinieren. So sind Sie vor den verschiedenen Ansätzen geschützt, die Angreifer wählen könnten. Organisationen müssen für jeden Teil der Arbeit die richtigen Werkzeuge einsetzen.

Warum ist der privilegierte Zugriff wichtig?

Die Sicherheit des privilegierten Zugriffs ist von entscheidender Bedeutung, da sie die Grundlage für alle anderen Sicherheitsgarantien ist. Ein Angreifer, der die Kontrolle über Ihre privilegierten Konten hat, kann alle anderen Sicherheitsgarantien untergraben. Aus der Risikoperspektive ist der Verlust des privilegierten Zugriffs ein Ereignis mit schwerwiegenden Auswirkungen und hoher Eintrittswahrscheinlichkeit, das in allen Branchen mit alarmierender Geschwindigkeit zunimmt.

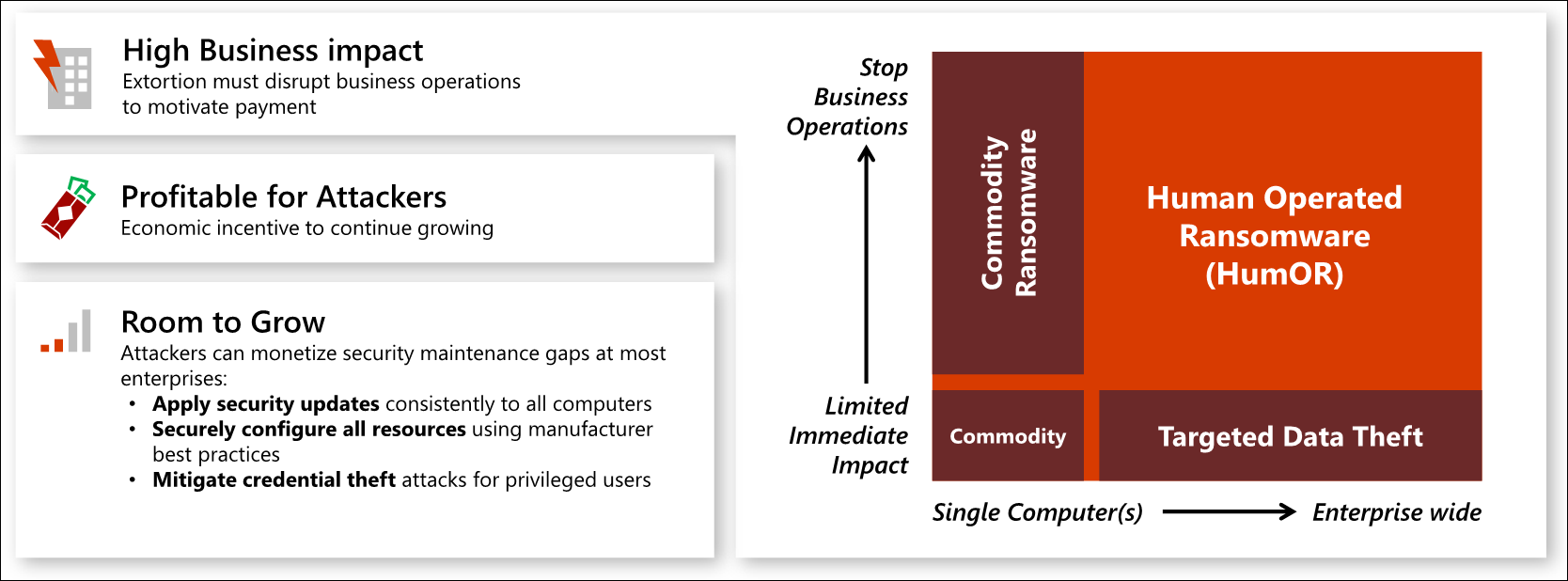

Diese Angriffstechniken wurden ursprünglich beim gezielten Datendiebstahl eingesetzt, der zu vielen öffentlichkeitswirksamen Sicherheitsverletzungen bei bekannten Marken (und auch zu vielen nicht gemeldeten Vorfällen) führte. In jüngster Zeit wurden diese Techniken von Ransomware-Angreifern übernommen, was die hochprofitablen, von Menschen gesteuerten Ransomware-Angriffe, mit denen der Geschäftsbetrieb in allen Branchen absichtlich gestört wird, explosionsartig ansteigen ließ.

Wichtig

Durch Menschen gesteuerte Ransomware unterscheidet sich von Ransomware-Angriffen auf einzelne Computer, die auf eine einzelne Workstation oder ein einzelnes Gerät abzielen.

Dieses Grafik zeigt, wie dieser auf Erpressung basierte Angriff unter Verwendung von privilegierten Zugriffsberechtigungen an Wirkung und Wahrscheinlichkeit zunimmt:

- Starke Auswirkungen auf das Geschäft

- Die potenziellen Geschäftsauswirkungen und der Schaden, den ein Verlust des privilegierten Zugriffs mit sich bringt, sind kaum überzubewerten. Angreifer mit privilegiertem Zugriff haben faktisch die volle Kontrolle über alle Unternehmenswerte und -ressourcen, was ihnen die Möglichkeit gibt, beliebige vertrauliche Daten offenzulegen, alle Geschäftsprozesse zu stoppen oder Geschäftsprozesse und Maschinen zu unterwandern, um Eigentum zu beschädigen, Menschen zu verletzen oder sogar Schlimmeres.

Massive Auswirkungen auf das Geschäft wurden in allen Branchen beobachtet:

- Gezielter Datendiebstahl - Angreifer nutzen den privilegierten Zugriff, um auf geistiges Eigentum zuzugreifen und dieses zu stehlen, um es selbst zu nutzen oder an Konkurrenzunternehmen oder an ausländische Regierungen zu verkaufen/zu übertragen

- Von Menschen platzierte Ransomware (HumOR) - Angreifer nutzen den privilegierten Zugriff, um alle Daten und Systeme im Unternehmen zu stehlen und/oder zu verschlüsseln, was oft den gesamten Geschäftsbetrieb zum Erliegen bringt. Anschließend erpressen sie das Unternehmen, indem sie Geld dafür verlangen, dass die Daten nicht preisgegeben und/oder die Schlüssel zum Entsperren bereitgestellt werden.

- Die potenziellen Geschäftsauswirkungen und der Schaden, den ein Verlust des privilegierten Zugriffs mit sich bringt, sind kaum überzubewerten. Angreifer mit privilegiertem Zugriff haben faktisch die volle Kontrolle über alle Unternehmenswerte und -ressourcen, was ihnen die Möglichkeit gibt, beliebige vertrauliche Daten offenzulegen, alle Geschäftsprozesse zu stoppen oder Geschäftsprozesse und Maschinen zu unterwandern, um Eigentum zu beschädigen, Menschen zu verletzen oder sogar Schlimmeres.

Massive Auswirkungen auf das Geschäft wurden in allen Branchen beobachtet:

- Hohe Eintrittswahrscheinlichkeit

- Angriffe auf privilegierte Zugriffsberechtigungen haben seit dem Aufkommen moderner Techniken zum Diebstahl von Zugangsdaten (z. B. Pass-the-Hash-Techniken) deutlich zugenommen. Diese Techniken wurde bei Kriminellen seit der Veröffentlichung des Angriffstools „Pass-the-Hash Toolkit“ im Jahr 2008 immer populärer. Sie haben sich mittlerweile zu einer Reihe zuverlässiger Angriffstechniken entwickelt (die meist auf dem Toolkit Mimikatz basieren). Durch die Verschärfung und Automatisierung der Techniken konnten die Angriffe (und ihre Auswirkungen) in rasantem Tempo zunehmen. Sie wurden nur durch die Angriffsanfälligkeit der jeweiligen Zielorganisation und durch die Monetarisierungs-/Anreizmodelle der Angreifer begrenzt.

- Vor dem Aufkommen von von Menschen gesteuerter Ransomware (HumOR) waren diese Vorgänge zwar weit verbreitet, wurden aber aus folgenden Gründen oft nicht gesehen oder missverstanden:

- Monetarisierungseinschränkungen der Angreifer - Nur Gruppen und Einzelpersonen, die wussten, wie sie vertrauliches geistiges Eigentum von Zielorganisationen monetarisieren können, konnten von solchen Angriffen profitieren.

- Unauffällige Auswirkungen - Organisationen haben diese Angriffe oft nicht bemerkt, weil sie keine Erkennungstools besaßen und auch die daraus resultierenden Geschäftsauswirkungen nur schwer erkennen und abschätzen konnten (z. B. wie ihre Konkurrenten ihr gestohlenes geistiges Eigentum nutzten und wie sich das - manchmal erst Jahre später - auf Preise und Märkte auswirkte). Außerdem verschwiegen Organisationen Angriffe häufig, auch wenn sie diese bemerkten, um ihren Ruf zu schützen.

- Sowohl die unauffälligen Auswirkungen als auch die Monetarisierungseinschränkungen der Angreifer verlieren mit dem Aufkommen der von Menschen platzierten Ransomware immer mehr an Relevanz. Denn die Software, die an Umfang, Auswirkung und Bekanntheit zunimmt, ist sowohl:

- Laut und störend - bei allen Geschäftsprozessen bis hin zur Zahlung von Erpressungsforderungen.

- Universell einsetzbar - Jede Organisation in jeder Branche möchte ihren Betrieb aus finanziellen Gründen ohne Unterbrechung fortsetzen.

- Vor dem Aufkommen von von Menschen gesteuerter Ransomware (HumOR) waren diese Vorgänge zwar weit verbreitet, wurden aber aus folgenden Gründen oft nicht gesehen oder missverstanden:

- Angriffe auf privilegierte Zugriffsberechtigungen haben seit dem Aufkommen moderner Techniken zum Diebstahl von Zugangsdaten (z. B. Pass-the-Hash-Techniken) deutlich zugenommen. Diese Techniken wurde bei Kriminellen seit der Veröffentlichung des Angriffstools „Pass-the-Hash Toolkit“ im Jahr 2008 immer populärer. Sie haben sich mittlerweile zu einer Reihe zuverlässiger Angriffstechniken entwickelt (die meist auf dem Toolkit Mimikatz basieren). Durch die Verschärfung und Automatisierung der Techniken konnten die Angriffe (und ihre Auswirkungen) in rasantem Tempo zunehmen. Sie wurden nur durch die Angriffsanfälligkeit der jeweiligen Zielorganisation und durch die Monetarisierungs-/Anreizmodelle der Angreifer begrenzt.

Aus diesen Gründen sollte der privilegierte Zugriff in jeder Organisation die oberste Sicherheitspriorität haben.

Aufbau Ihrer Strategie für einen privilegierten Zugriff

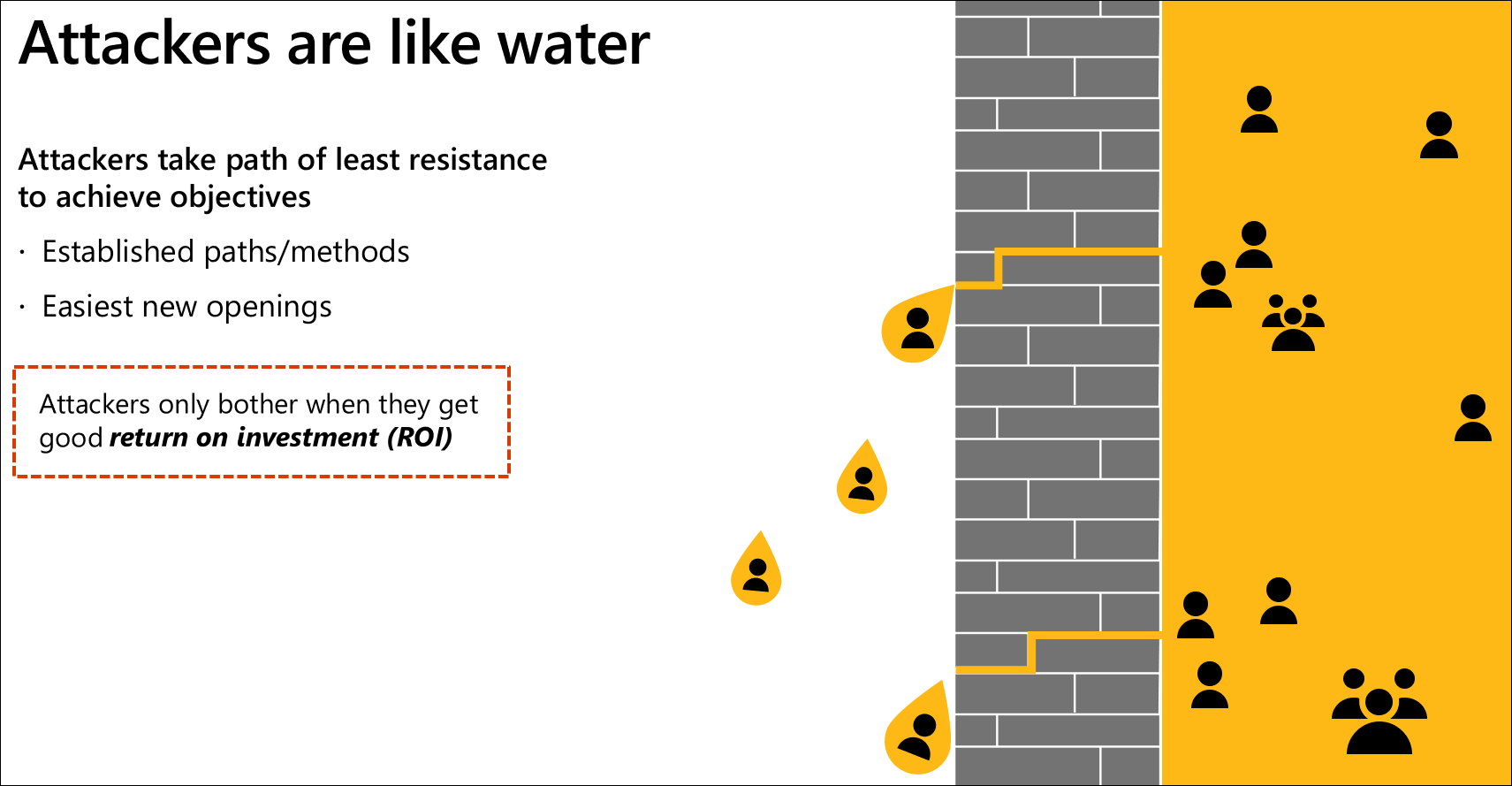

Die Entwicklung einer Strategie für den privilegierten Zugriff ist ein langer Prozess, der aus schnellen Erfolgen und allmählichen Fortschritten besteht. Jeder Schritt in Ihrer Strategie muss Sie näher an die „Versiegelung“ von Schwachstellen in Ihrer Organisation führen, um hartnäckige und flexible Angreifer zu vertreiben, die wie Wasser versuchen, durch jede Schwachstelle in Ihre Umgebung einzudringen.

Dieser Leitfaden richtet sich an alle Organisationen, unabhängig davon, an welchem Entwicklungspunkt sie sich gerade befinden.

Eine ganzheitliche praktische Strategie

Die Reduzierung des Risikos durch privilegierten Zugriff erfordert eine durchdachte, ganzheitliche und priorisierte Kombination von Risikominderungsmaßnahmen, die verschiedene Technologien umfassen.

Für den Aufbau dieser Strategie müssen Organisationen zunächst verstehen, dass Angreifer wie Wasser sind, da sie zahlreiche Optionen haben, die sie für ihren Angriff ausnutzen können (von denen einige zunächst unbedeutend erscheinen können). Die Angreifer sind bei der Wahl dieser Optionen sehr flexibel und wählen im Allgemeinen den Weg des geringsten Widerstands, um ihre Ziele zu erreichen.

Die Pfade, die Angreifer in der Praxis priorisiert nutzen, sind eine Kombination aus:

- Etablierten Techniken (oft in Angriffstools automatisiert)

- Neuen Techniken, die sich leichter ausnutzen lassen

Aufgrund der Vielfalt der genutzten Technologien müssen für die Strategie mehrere Technologien kombiniert und die Zero Trust-Prinzipien eingehalten werden.

Wichtig

Sie müssen also eine Strategie umsetzen, die mehrere Technologien umfasst, um solche Angriffe abzuwehren. Die einfache Implementierung einer Lösung mit Privileged Identity Management/Privileged Access Management (PIM/PAM) ist nicht ausreichend. Weitere Informationen finden Sie unter Vermittler für den privilegierten Zugriff.

- Die Angreifer sind zielorientiert und technologieunabhängig. Sie nutzen jede Art von Angriff, die funktioniert.

- Das Backbone der Zugriffssteuerung, das Sie verteidigen, ist in die meisten oder alle Systeme der Unternehmensumgebung integriert.

Wenn Sie glauben, dass Sie diese Bedrohungen nur mit Netzwerkkontrollen oder einer einzigen privilegierten Zugriffslösung erkennen oder verhindern können, werden Sie anfällig für viele andere Angriffsarten.

Strategische Annahme - Die Cloud bietet Sicherheit

Bei dieser Strategie werden Cloud-Dienste als primäre Quelle für Sicherheits- und Verwaltungsfunktionen anstelle von Isolationstechniken vor Ort genutzt. Dies hat mehrere Gründe:

- Die Cloud hat eine bessere Leistungsfähigkeit Die leistungsstärksten Sicherheits- und Verwaltungsfunktionen, die heute verfügbar sind, stammen von Cloud-Diensten, einschließlich ausgefeilter Tools, nativer Integration und riesiger Mengen an Sicherheitsinformationen (wie die 8+ Billionen Sicherheitssignale pro Tag, die Microsoft für seine Sicherheitstools verwendet).

- Die Cloud ist einfacher und schneller - Die Einführung von Cloud-Diensten erfordert wenig bis gar keine Infrastruktur zur Implementierung und Skalierung, sodass sich Ihre Teams auf ihre Sicherheitsaufgaben konzentrieren können und nicht auf die Integration der Technologien.

- Die Cloud ist wartungsarm - Die Cloud wird außerdem von Anbietern verwaltet, gewartet und abgesichert, die über Teams verfügen, die sich nur diesem einen Zweck für Tausende von Kundenunternehmen widmen. Dadurch verringert sich der Zeit- und Arbeitsaufwand, dass Ihr Team für die konsequente Wartung der Funktionen benötigen würde.

- Die Cloud wird immer besser - Die Merkmale und die Funktionalität in den Cloud-Diensten werden ständig aktualisiert, ohne dass Ihre Organisation laufend investieren muss.

Aufbau der empfohlenen Strategie

Die von Microsoft empfohlene Strategie besteht darin, schrittweise ein „geschlossenes“ System des privilegierten Zugriffs aufzubauen, mit dem sichergestellt wird, dass nur vertrauenswürdige „saubere“ Geräte, Konten und Zwischensysteme für den privilegierten Zugriff auf geschäftskritische Systeme verwendet werden können.

Ähnlich wie bei der Abdichtung von einem komplexen Gegenstand im realen Leben, wie z. B. einem Boot, müssen Sie diese Strategie mit einem beabsichtigten Ergebnis entwerfen, sorgfältig Standards festlegen und befolgen und die Ergebnisse kontinuierlich überwachen und prüfen, um eventuelle Lecks zu beheben. Im realen Leben würden Sie auch nicht einfach Bretter in Bootsform zusammennageln und auf magische Weise ein wasserdichtes Boot erwarten. Sie würden sich zuerst auf den Bau und die Abdichtung von wichtigen Teilen wie dem Rumpf und kritischen Komponenten wie dem Motor und dem Steuermechanismus konzentrieren (und dabei Einstiegsmöglichkeiten für Personen offen lassen). Erst später würden Sie sich der Abdichtung von Komfortteilen wie Radios, Sitzen und Ähnlichem widmen. Natürlich müssen Sie das Boot im Laufe der Zeit auch warten, da selbst das perfekteste System ein Leck haben könnte. Sie müssen also im Rahmen einer vorbeugenden Wartung nach Lecks suchen und diese umgehend beheben, damit Ihr Boot nicht untergeht.

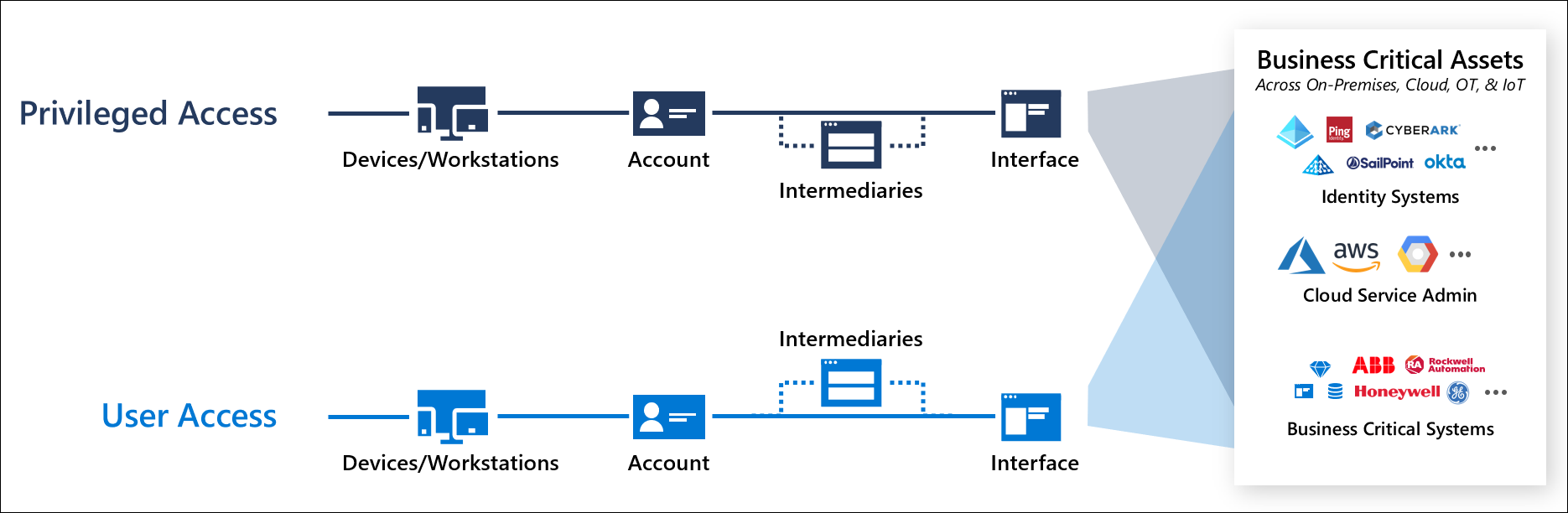

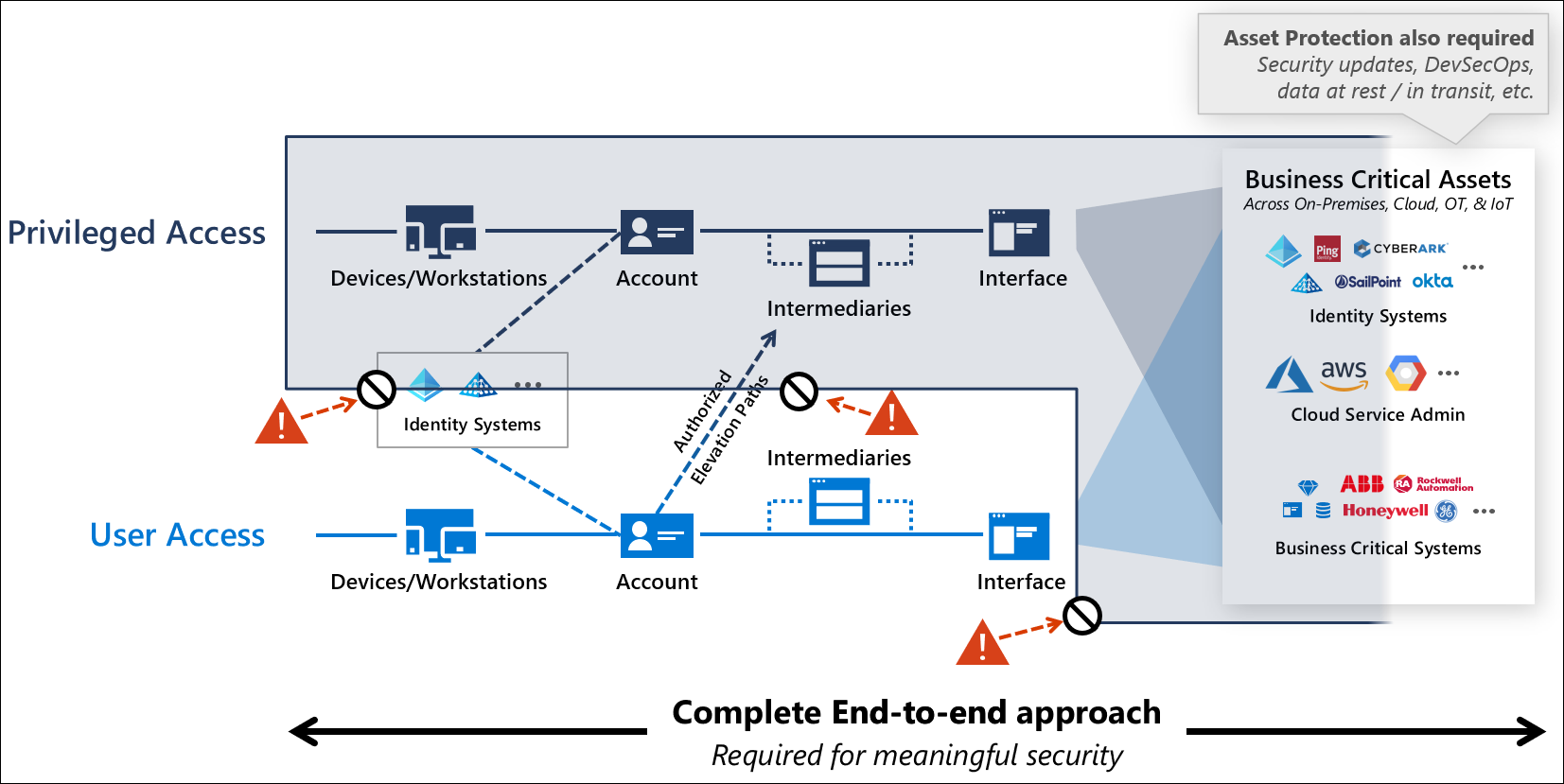

Die Absicherung des privilegierten Zugriffs hat zwei einfache Ziele.

- Beschränken Sie die Möglichkeit, privilegierte Aktionen auszuführen, streng auf wenige autorisierte Pfade.

- Schützen und überwachen Sie diese Pfade genau.

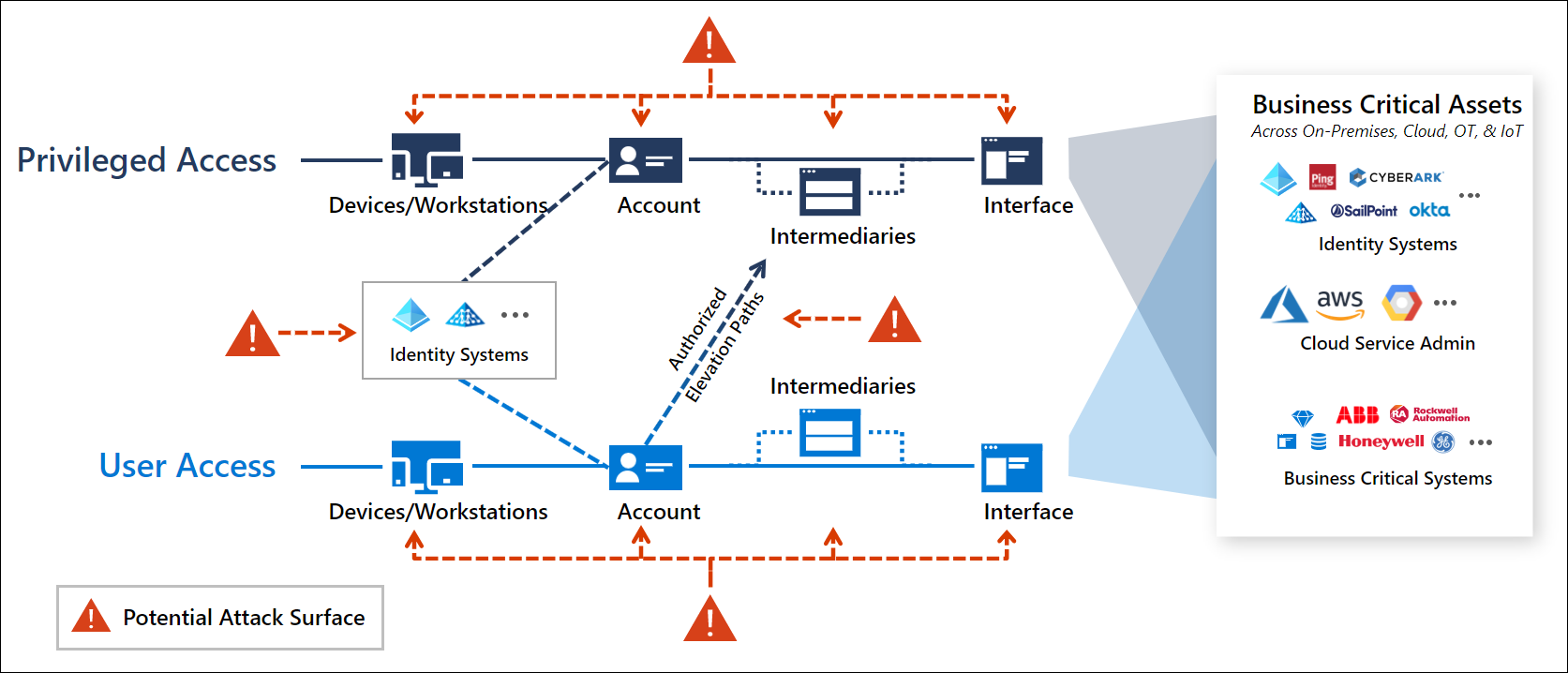

Es gibt zwei Arten von Pfaden für den Systemzugriff: den Benutzerzugriff (zur Nutzung der Funktion) und den privilegierten Zugriff (zur Verwaltung der Funktion oder zum Zugriff auf eine vertrauliche Funktion).

- Benutzerzugriff - der hellblaue Pfad am unteren Rand des Diagramms stellt ein Standard-Benutzerkonto dar, das allgemeine Produktivitätsaufgaben ausführt (z. B. E-Mail, Zusammenarbeit, Web-Browsing) und auf Branchenanwendungen oder Websites zugreift. Dieser Pfad beinhaltet ein Konto, das sich bei einem Gerät oder einer Arbeitsstation anmeldet, manchmal über einen Vermittler wie eine Fernzugriffslösung, und das mit Unternehmenssystemen interagiert.

- Privilegierter Zugriff: Der dunkelblaue Pfad im oberen Teil des Diagramms stellt den privilegierten Zugriff dar, bei dem privilegierte Konten wie IT-Administratoren oder andere sensible Konten auf geschäftskritische Systeme und Daten zugreifen oder administrative Aufgaben für Unternehmenssysteme ausführen. Während die technischen Komponenten ähnlich sein mögen, ist der Schaden, den ein Angreifer mit privilegiertem Zugriff anrichten kann, viel höher.

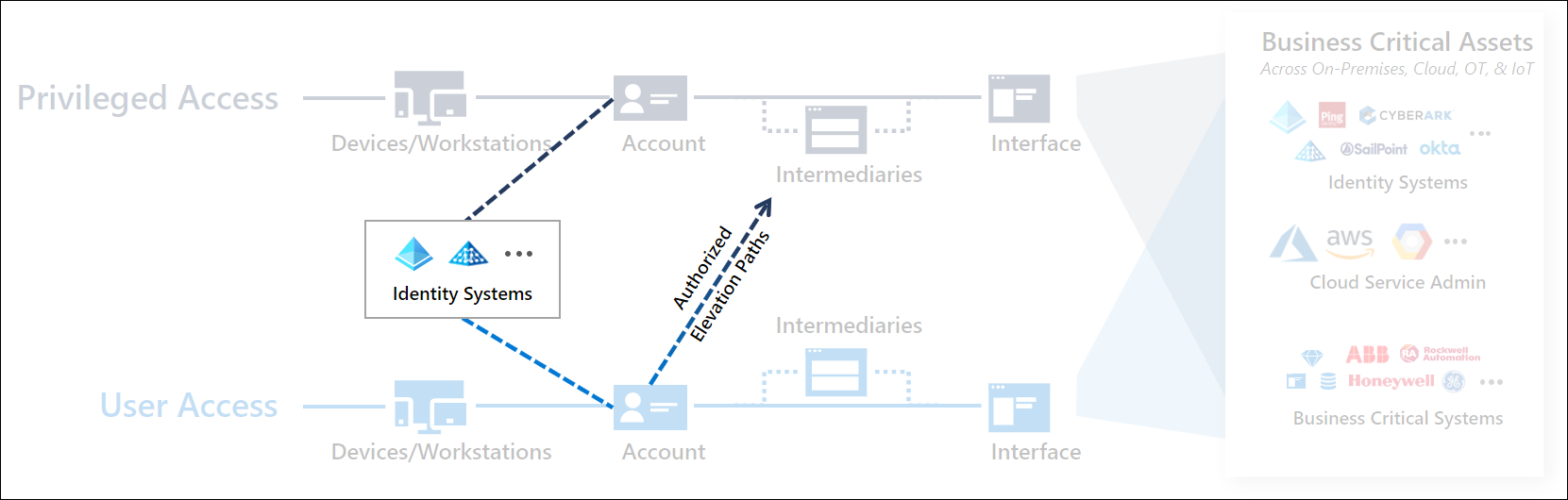

Das vollständige Zugriffsverwaltungssystem umfasst auch Identitätssysteme und autorisierte Pfade zur Rechteerweiterung.

- Identitätssysteme - stellen Identitätsverzeichnisse bereit, die die Konten und administrativen Gruppen, Synchronisierungs- und Verbundfunktionen sowie andere Identitätsunterstützungsfunktionen für Standardnutzer und privilegierte Nutzer hosten.

- Autorisierte Pfade zur Rechteerweiterung: Diese Pfade bieten Möglichkeiten, mit denen Standardnutzer mit privilegierten Workflows interagieren können, z. B. wenn Vorgesetzte oder Kollegen Anträge zur Erteilung administrativer Rechte für ein vertrauliches System über einen JIT-Prozess (Just-In-Time) in einem Privileged Access Management- bzw. Privileged Identity Management-System genehmigen.

Diese Komponenten bilden in ihrer Gesamtheit die Angriffsfläche für den privilegierten Zugriff. Auf diese Angriffsfläche kann ein Angreifer abzielen, um sich privilegierten Zugriff auf Ihr Unternehmen zu verschaffen:

Hinweis

Bei lokalen Systemen und IaaS-Systemen (Infrastructure-as-a-Service), die auf einem kundenseitig verwalteten Betriebssystem gehostet werden, erhöht sich die Angriffsfläche durch Management- und Sicherheits-Agents, Dienstkonten und potenzielle Konfigurationsprobleme dramatisch.

Für die Erstellung einer nachhaltigen und verwaltbaren Strategie für den privilegierten Zugriff müssen alle nicht autorisierten Vektoren abgeschlossen werden, um das virtuelle Äquivalent einer Steuerkonsole zu schaffen, die physisch mit einem sicheren System verbunden ist und die einzige Möglichkeit für den Zugriff darauf darstellt.

Diese Strategie erfordert eine Kombination aus:

- Zero-Trust-Zugriffssteuerung, wie in dieser Anleitung beschrieben, einschließlich des Schnellmodernisierungsplans (RAMP)

- Asset-Schutz zum Schutz vor direkten Asset-Angriffen durch den Einsatz guter Sicherheitspraktiken auf diesen Systemen. Der Schutz von Ressourcen (jenseits der Zugriffssteuerungskomponenten) ist nicht Gegenstand dieses Leitfadens. Er umfasst aber typischerweise die schnelle Anwendung von Sicherheitsupdates/-patches, die Konfiguration von Betriebssystemen unter Verwendung von Sicherheits-Baselines der Hersteller/Branchen, den Schutz von ruhenden Daten und bei der Übertragung sowie die Integration von Best Practices für die Sicherheit in Entwicklungs-/DevOps-Prozessen.

Strategische Initiativen im Entwicklungsprozess

Für die Umsetzung dieser Strategie sind vier sich ergänzende Initiativen notwendig, die jeweils klare Ergebnisse und Erfolgskriterien haben

- End-to-End-Sitzungssicherheit - Etablieren Sie eine explizite Zero-Trust-Validierung für privilegierte Sitzungen, Benutzersitzungen und autorisierte Pfade zur Rechteerweiterung.

- Erfolgskriterien: Bei jeder Sitzung wird überprüft, ob die Benutzerkonten und Geräte eine ausreichende Vertrauenswürdigkeit aufweisen, bevor der Zugriff zugelassen wird.

- Schutz und Überwachung von Identitätssystemen, einschließlich Verzeichnissen, Identitätsmanagement, Admin-Konten, Genehmigungen und mehr

- Erfolgskriterien: Jedes dieser Systeme wird auf einem Niveau geschützt, das den potenziellen geschäftlichen Auswirkungen der darin gehosteten Konten angemessen ist.

- Behebung lateraler Zugriffe zum Schutz vor lateralen Zugriffen mit Kennwörtern lokaler Konten, Kennwörtern von Dienstkonten oder anderen Secrets

- Erfolgskriterien: Die Kompromittierung eines einzelnen Geräts führt nicht sofort zur Kontrolle über viele oder alle anderen Geräte in der Umgebung

- Schnelle Reaktion auf Bedrohungen, um den Zugriff von Angreifern und die Zeit in der Umgebung zu begrenzen

- Erfolgskriterien: Incident-Response-Prozesse hindern Angreifer daran, einen mehrstufigen Angriff in der Umgebung erfolgreich durchzuführen, der zum Verlust des privilegierten Zugriffs führen würde. (Gemessen an der Reduzierung der durchschnittlichen Zeit bis zur Behebung (MTTR) von Vorfällen mit privilegiertem Zugriff auf nahezu Null und der Reduzierung der MTTR aller Vorfälle auf wenige Minuten, damit Angreifer keine Zeit haben, auf den privilegierten Zugriff abzuzielen)