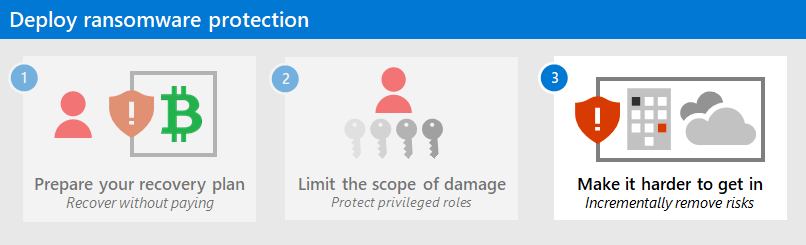

Beschränken der Auswirkungen von Ransomware-Angriffen

Der nächste Schritt zum Beschränken der Auswirkungen von Ransomware-Angriffen besteht darin, privilegierte Rollen zu schützen – die Art von Arbeitsplätzen, an denen Menschen mit vielen privilegierten Informationen in einem Unternehmen umgehen.

Diese Phase der Ransomware-Prävention zielt darauf ab, Bedrohungsakteure daran zu hindern, viel Zugriff auf Ihre Systeme zu erhalten.

Je mehr Zugriff ein Cyberkrimineller auf Ihre Organisation und Ihre Geräte hat, desto höher ist der potenzielle Schaden für Ihre Daten und Systeme.

Wichtig

Lesen Sie die Ransomware-Präventionsserie und machen Sie Ihre Organisation schwer zugänglich für Cyberangriffe.

Erstellen einer Strategie des privilegierten Zugriffs gegen Ransomware

Sie müssen eine sorgfältige und umfassende Strategie anwenden, um das Risiko einer Gefährdung des privilegierten Zugriffs zu verringern.

Von einem Bedrohungsakteur mit privilegiertem Zugriff können alle anderen der angewendeten Sicherheitskontrollen in Ihrer Umgebung leicht außer Kraft gesetzt werden. Böswillige Akteure können Zugriff mithilfe von Social Engineering erhalten und sogar KI nutzen, um bösartigen Code und URLs zu generieren und zu rendern. Ransomware-Bedrohungsakteure verwenden privilegierten Zugriff als schnellen Weg, um alle wichtigen Ressourcen in der Organisation für den Angriff und die nachfolgende Erpressung zu kontrollieren.

Wer im Programm oder Projekt verantwortlich ist

Diese Tabelle beschreibt eine Strategie für den privilegierten Zugriff zur Verhinderung von Ransomware-Angriffen in Form einer Hierarchie von Sponsoring/Programmmanagement/Projektmanagement, um Ergebnisse zu erzielen.

| Lead | Implementierung | Verantwortlichkeit |

|---|---|---|

| CISO oder CIO | Führungskräfte-Sponsorship | |

| Programmlead | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit | |

| IT- und Sicherheitsarchitekten | Priorisieren der Integration von Komponenten in Architekturen | |

| Identitäts- und Schlüsselverwaltung | Implementieren von Identitätsänderungen | |

| Team „Zentrale IT-Abteilung – Produktivität/Endbenutzer“ | Implementieren von Änderungen an Geräten und Office 365 Mandanten | |

| Sicherheitsrichtlinien und -standards | Aktualisieren von Standards und Richtliniendokumenten | |

| Sicherheitscomplianceverwaltung | Überwachung zur Gewährleistung der Compliance | |

| Team „Benutzerschulung“ | Aktualisieren von Kennwortanleitungen | |

Checkliste für die Strategie des privilegierten Zugriffs gegen Ransomware

Erstellen Sie eine mehrteilige Strategie, indem Sie die Anleitung unter https://aka.ms/SPA verwenden, die diese Prüfliste enthält.

| Fertig | Aufgabe | BESCHREIBUNG |

|---|---|---|

| Erzwingen der End-to-End-Sitzungssicherheit. | Überprüft explizit die Vertrauenswürdigkeit von Benutzern und Geräten, bevor der Zugriff auf Verwaltungsschnittstellen zugelassen wird (mithilfe von Microsoft Entra Conditional Access). | |

| Schützen und Überwachen von Identitätssystemen. | Verhindert Rechteausweitungsangriffe, z. B. auf Verzeichnisse, Identitätsverwaltung, Administratorkonten und Gruppen sowie Konfiguration der Einwilligungserteilung. | |

| Entschärfen von „Lateral Traversal“. | Stellt sicher, dass die Gefährdung eines einzelnen Geräts nicht sofort dazu führt, dass viele oder alle anderen Geräte kontrolliert werden, indem lokale Kontokennwörter, Dienstkontokennwörter oder andere Geheimnissen verwendet werden. | |

| Sicherstellen einer schnellen Reaktion auf Bedrohungen. | Schränkt den Zugriff und die Zeit eines Angreifers in der Umgebung ein. Weitere Informationen finden Sie unter Erkennung und Reaktion. | |

Implementierungsergebnisse und Zeitachsen

Versuchen Sie, diese Ergebnisse innerhalb von 30-90 Tagen zu erzielen:

Alle Admins müssen sichere Arbeitsstationen nutzen.

Auf allen Arbeitsstationen/Servern werden randomisierte Kennwörter verwendet

Alle Möglichkeiten zum Verhindern der Rechteausweitung sind aktiv

Erkennung von und Reaktion auf Ransomware

Ihre Organisation benötigt eine reaktionsfähige Erkennung und Behandlung gängiger Angriffe auf Endpunkte, E-Mails und Identitäten. Jede Minute zählt.

Sie müssen häufige Angriffseinstiegspunkte schnell beseitigen, um die Zeit zu begrenzen, die der Bedrohungsakteur für die laterale Traversierung Ihrer Organisation nutzen kann.

Wer im Programm oder Projekt verantwortlich ist

In dieser Tabelle wird die Verbesserung Ihrer Funktionen zur Erkennung von und Reaktion auf Ransomware im Hinblick auf eine Sponsorship-/Programmverwaltungs-/Projektverwaltungshierarchie beschrieben, um Ergebnisse zu ermitteln und zu fördern.

| Lead | Implementierung | Verantwortlichkeit |

|---|---|---|

| CISO oder CIO | Führungskräfte-Sponsorship | |

| Programmlead Security Operations | Fördern von Ergebnissen und teamübergreifender Zusammenarbeit | |

| Team „Zentrale IT-Abteilung – Infrastruktur“ | Implementieren von Client- und Server-Agents/-Features | |

| Sicherheitsvorgänge | Integrieren neuer Tools in Sicherheitsvorgänge und -prozesse | |

| Team „Zentrale IT-Abteilung – Produktivität/Endbenutzer“ | Aktivieren von Features für Defender für Endpunkt, Defender für Office 365, Defender for Identity und Defender for Cloud Apps | |

| Team „Zentrale IT-Abteilung – Identität“ | Implementieren von Microsoft Entra-Sicherheit und Defender for Identity | |

| Sicherheitsarchitekten | Beratung zu Konfiguration, Standards und Tools | |

| Sicherheitsrichtlinien und -standards | Aktualisieren von Standards und Richtliniendokumenten | |

| Sicherheitscomplianceverwaltung | Überwachung zur Gewährleistung der Compliance | |

Checkliste zur Erkennung von und Reaktion auf Ransomware

Wenden Sie diese bewährten Methoden an, um Erkennung und Reaktion zu verbessern.

| Fertig | Aufgabe | Beschreibung |

|---|---|---|

| Priorisieren Sie gemeinsame Einstiegspunkte: – Verwenden Sie integrierte Tools für erweiterte Erkennung und Reaktion (XDR), z. B. Microsoft Defender XDR, um hochwertige Warnungen bereitzustellen sowie Probleme und manuelle Schritte während der Reaktion zu minimieren. – Überwachen Sie auf Brute-Force-Versuche wie Kennwort-Spray. |

Ransomwarebetreiber (und andere Angreifer) bevorzugen Endpunkte, E-Mails, Identitäten und RDP als Einstiegspunkte. | |

| Überwachen Sie, ob ein Angreifer die Sicherheit deaktiviert (dies ist oft Teil einer Angriffskette), wie zum Beispiel: – Löschen des Ereignisprotokolls, insbesondere des Sicherheitsereignisprotokolls und der PowerShell-Betriebsprotokolle. – Deaktivieren von Sicherheitstools und -steuerelementen. |

Bedrohungsakteure zielen auf Sicherheitserkennungsfunktionen ab, um ihren Angriff unbehelligter fortsetzen zu können. | |

| Ignorieren Sie Standardschadsoftware nicht. | Ransomware-Bedrohungsakteure erwerben regelmäßig Zugriff auf Zielorganisationen über dunkle Märkte. | |

| Integrieren Sie externe Experten in Prozesse, um Fachwissen zu ergänzen, z. B. das Microsoft Detection and Response Team (DART). | Benutzererfahrungen für Erkennung und Wiederherstellung. | |

| Verwenden Sie Defender for Endpoint , um betroffene Geräte schnell zu isolieren. | Die Integration in Windows 11 und 10 erleichtert dies. | |

Nächster Schritt

Fahren Sie mit Phase 3 fort, um einem Bedrohungsakteur das Eindringen in Ihre Umgebung zu erschweren, indem Sie Risiken schrittweise beseitigen.

Zusätzliche Ressourcen zu Ransomware

Wichtige Informationen von Microsoft:

- Die wachsende Bedrohung durch Ransomware, Blogbeitrag auf Microsoft On the Issues vom 20. Juli 2021

- Von Menschen platzierte Ransomware

- Schneller Schutz vor Ransomware und Erpressung

- Microsoft Digital Defense Bericht 2021 (siehe Seiten 10 bis 19)

- Bericht zur Bedrohungsanalyse Ransomware: Eine weit verbreitete und fortlaufende Bedrohung im Microsoft Defender-Portal

- Ransomware-Ansatz und Fallstudie des Microsoft Detection and Response Team (DART).

Microsoft 365:

- Bereitstellen von Schutz vor Ransomware für Ihren Microsoft 365-Mandanten

- Maximieren der Resilienz gegen Ransomware mit Azure und Microsoft 365

- Wiederherstellen nach einem Ransomware-Angriff in Microsoft Office 365

- Schutz vor Schadsoftware und Ransomware in Microsoft 365

- Schützen Ihres Windows 10-PCs vor Ransomware

- Behandeln von Ransomware in SharePoint Online

- Analyseberichte zur Bedrohung durch Ransomware im Microsoft Defender-Portal

Microsoft Defender XDR:

Microsoft Azure:

- Azure-Schutzmaßnahmen für Ransomware-Angriffe

- Maximieren der Resilienz gegen Ransomware mit Azure und Microsoft 365

- Sicherungs- und Wiederherstellungsplan zum Schutz vor Ransomware

- Schutz vor Ransomware mit Microsoft Azure Backup (26-minütiges Video)

- Wiederherstellen nach kompromittierter Systemidentität

- Erweiterte mehrstufige Angriffserkennung in Microsoft Sentinel

- Fusion-Erkennung für Ransomware in Microsoft Sentinel

Microsoft Defender for Cloud-Apps:

Blogbeiträge des Microsoft Security-Teams mit Risikominderungsleitfäden für Ransomware:

Schutz vor menschlichen Ransomware-Angriffen mit Microsoft Copilot for Security (März 2024)

3 Schritte zum Verhindern von und Wiederherstellen nach Ransomware-Angriffen (September 2021)

Ein Leitfaden zur Bekämpfung von durch Menschen verursachter Ransomware: Teil 1 (September 2021)

Wichtige Schritte dazu, wie das Detection and Response Team (DART) von Microsoft Untersuchungen zu Ransomware-Vorfällen durchführt.

Ein Leitfaden zur Bekämpfung von durch Menschen verursachter Ransomware: Teil 2 (September 2021)

Empfehlungen und bewährte Methoden.

-

Weitere Informationen finden Sie im Abschnitt Ransomware.

Von Menschen durchgeführte Ransomware-Angriffe: Ein vermeidbarer Notfall (März 2020)

Enthält Analysen der Angriffskette für tatsächliche Angriffe.

Reaktion auf Ransomware – zahlen oder nicht zahlen? (Dezember 2019)

Transparente Reaktion auf Ransomware-Angriffe von Norsk Soll (Dezember 2019)