Sicheres Remote- und Hybrid-Arbeiten mit Zero Trust

Als Teil der Anleitung zur Einführung von Zero Trust beschreibt dieser Artikel das Geschäftsszenario zur Sicherung von Remote- und Hybridarbeit. Beachten Sie, dass die Sicherung Ihrer Geschäftsdaten und Ihrer Infrastruktur Themen separater Geschäftsszenarien sind und nicht in dieser Anleitung enthalten sind.

Der Übergang zu einem hybriden Arbeitsstil zwingt Unternehmen zu einer schnellen Anpassung. Remotemitarbeiter erledigen ihre Arbeit auf ihre eigene Weise, z. B. mit persönlichen Geräten, Zusammenarbeit über Clouddienste und Freigabe von Daten außerhalb des Unternehmensnetzwerkperimeters. Hybrid-Mitarbeiter arbeiten sowohl in Unternehmens- als auch in Heimnetzwerken und wechseln zwischen geschäftlichen und privaten Geräten.

Da die Heimnetzwerke der Mitarbeiter den Umfang des Unternehmensnetzwerks ausdehnen und verschiedene Geräte diesem Netzwerk beitreten, vervielfachen sich die Sicherheitsbedrohungen und werden immer ausgefeilter, während sich die Angriffsvektoren weiterentwickeln.

| Traditioneller Schutz mit Netzwerkkontrollen | Moderner Schutz mit Zero Trust |

|---|---|

| Der traditionelle Schutz basiert auf Netzwerk-Firewalls und virtuellen privaten Netzwerken (VPNs), um Unternehmensressourcen zu isolieren und einzuschränken. Mitarbeiter melden sich physisch im Büro an und melden sich mit ihrem Benutzerkonto und Passwort mit ihrem Gerät an. Sowohl das Benutzerkonto als auch das Gerät sind standardmäßig vertrauenswürdig. |

Ein Zero Trust-Modell kombiniert Richtlinien, Prozesse und Technologie, um Vertrauen von der Cloud bis zum Edge aufzubauen, unabhängig davon, wo Benutzer auf Ihr Netzwerk zugreifen. Ein Zero Trust-Modell geht nicht davon aus, dass eine Benutzeridentität oder ein Gerät in irgendeinem Netzwerk sicher ist. Der Ansatz erfordert, dass Sie die Benutzeridentität und das Gerät überprüfen und dabei die Netzwerk-, Daten- und Anwendungssicherheit im Büro, zu Hause und auf allen Geräten kontinuierlich überwachen. |

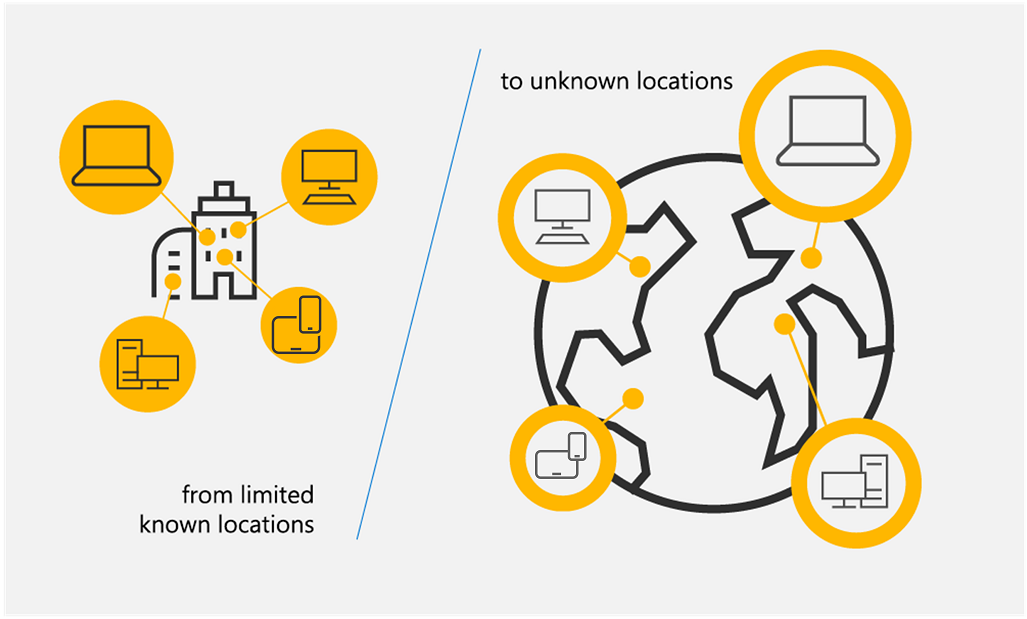

Das folgende Diagramm veranschaulicht den Wandel vom traditionellen Schutz mit Netzwerkkontrollen auf der linken Seite (von begrenzten bekannten Standorten) zum modernen Schutz mit Zero Trust auf der rechten Seite (zu unbekannten Standorten), bei dem der Schutz unabhängig davon angewendet wird, wo sich Benutzer und Geräte befinden.

Die Anleitung in diesem Artikel beschreibt, wie Sie mit Ihrer Strategie zur Sicherung von Remote- und Hybridarbeit beginnen und diese umsetzen.

Wie Unternehmensführer über die Sicherung von Remote- und Hybridarbeit denken

Bevor Sie mit technischen Arbeiten beginnen, ist es wichtig, die unterschiedlichen Beweggründe für Investitionen in die Sicherung von Remote- und Hybridarbeit zu verstehen, da diese Beweggründe dazu beitragen, die Strategie, Ziele und Erfolgsmaßnahmen zu beeinflussen.

In der folgenden Tabelle finden Sie Gründe, warum Führungskräfte im gesamten Unternehmen in die Sicherung von Remote- und Hybridarbeit investieren sollten.

| Role | Warum die Sicherung von Remote- und Hybridarbeit wichtig ist |

|---|---|

| Chief Executive Officer (CEO) | Das Unternehmen muss in die Lage versetzt werden, seine strategischen Ziele unabhängig vom Standort des Mitarbeiters zu erreichen. Die Flexibilität und der Betrieb des Unternehmens sollten nicht eingeschränkt sein. Die Kosten eines erfolgreichen Cyberangriffs können weitaus höher sein als die Kosten für die Implementierung von Sicherheitsmaßnahmen. In vielen Fällen ist die Einhaltung von Cyberversicherungsanforderungen oder -standards oder regionalen Vorschriften erforderlich. |

| Chief Marketing Officer (CMO) | Wie das Unternehmen intern und extern wahrgenommen wird, sollte nicht von Geräten oder Umständen abhängen. Das Wohlbefinden der Mitarbeiter hat hohe Priorität, da die Wahl, von zu Hause oder im Büro aus zu arbeiten, gestärkt wird. Ein erfolgreicher Angriff kann öffentlich bekannt werden und möglicherweise den Markenwert schädigen. |

| Chief Information Officer (CIO) | Die von einer mobilen und hybriden Belegschaft genutzten Anwendungen müssen zugänglich sein und gleichzeitig die Daten des Unternehmens schützen. Sicherheit sollte ein messbares Ergebnis sein und mit der IT-Strategie abgestimmt sein. Benutzererfahrung und Produktivität sind wichtig. |

| Chief Information Security Officer (CISO) | Eine Remote- oder Hybrid-Arbeitsumgebung schafft eine größere Angriffsfläche für Sicherheitsverletzungen. Auch wenn die Umgebung wächst, sollte die Organisation weiterhin Sicherheits- und Datenschutzanforderungen, -standards und -vorschriften einhalten. |

| Chief Technology Officer (CTO) | Die zur Unterstützung von Unternehmensinnovationen eingesetzten Technologien und Prozesse müssen geschützt werden. SecOps- und DevSecOps-Praktiken können die Auswirkungen eines Angriffs verringern. Es müssen kostenlose Technologien eingeführt werden, die sowohl die Remote-Arbeit als auch die sichere Einführung von Cloud-Diensten erleichtern. |

| Chief Operations Officer (COO) | Da die Belegschaft immer mobiler wird und immer seltener einen festen Bürostandort nutzt, müssen Unternehmenswerte geschützt bleiben und Geschäftsrisiken gemanagt werden. Da der CEO für die tägliche Geschäftsproduktion verantwortlich ist, wirkt sich jede Beeinträchtigung des Betriebs oder der Lieferkette aufgrund eines Angriffs auf das Endergebnis aus. |

| Chief Financial Officer (CFO) | Die Ausgabenprioritäten verschieben sich von festen hin zu agilen Modellen. Investitionen in feste Rechenzentren und Gebäude werden auf Cloud-Anwendungen umgestellt und Benutzer arbeiten von zu Hause aus. Die Kosten für die Implementierung von Sicherheitsfunktionen müssen mit Risiko- und Kostenanalysen abgewogen werden. |

Zusätzlich zu den Beweggründen für Unternehmensleiter erwarten viele Mitarbeiter Flexibilität und möchten von überall, jederzeit und von jedem Gerät aus arbeiten.

Microsoft ist eine von vielen Großunternehmen, die zu Beginn der COVID-19-Pandemie auf Remote- und Hybridarbeit setzten. Auf Seite 87 des Microsoft Digital Defense Report 2022 betont Microsoft, dass diese Geschäftsmöglichkeit Risiken mit sich bringt und mit Sicherheitsmaßnahmen gepaart werden muss, um die Widerstandsfähigkeit gegen Angriffe zu erhöhen:

- Cybersicherheit ist ein zentraler Faktor für den technologischen Erfolg. Innovation und höhere Produktivität können nur durch die Einführung von Sicherheitsmaßnahmen erreicht werden, die Unternehmen so widerstandsfähig wie möglich gegen moderne Angriffe machen.

- Die Pandemie hat uns vor die Herausforderung gestellt, unsere Sicherheitspraktiken und -technologien anzupassen, um die Mitarbeiter von Microsoft zu schützen, egal wo sie arbeiten. Im vergangenen Jahr nutzten Bedrohungsakteure weiterhin Schwachstellen aus, die während der Pandemie und der Umstellung auf eine hybride Arbeitsumgebung aufgedeckt wurden.

Dieser Bericht betont, dass die überwiegende Mehrheit erfolgreicher Cyberangriffe durch den Einsatz grundlegender Sicherheitshygiene verhindert werden kann.

Der Einführungszyklus zur Sicherung von Remote- und Hybridarbeit

Zur Absicherung von Remote- und Hybridarbeit mit Zero Trust gehört die Bereitstellung grundlegender Sicherheitsmaßnahmen, die gleichzeitig einen hochentwickelten Schutz bieten. Technisch gesehen umfasst dieses Ziel die Durchsetzung und Überwachung aller Zugriffe auf die Ressourcen Ihrer Organisation mit einem vollständigen End-to-End-Lebenszyklusansatz.

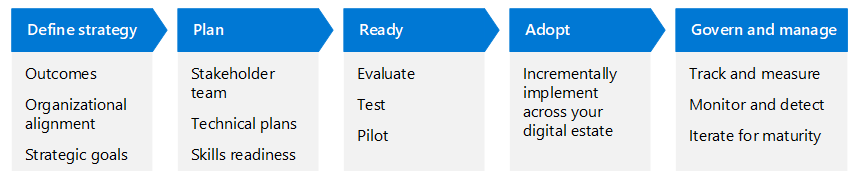

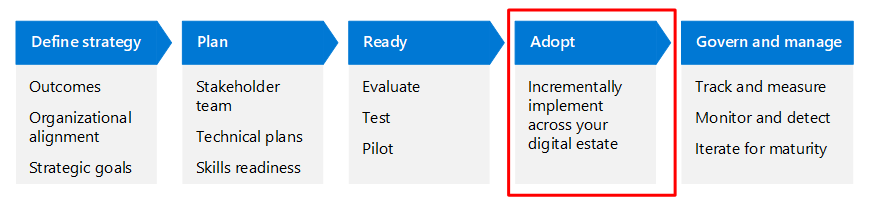

In diesem Artikel wird dieses Unternehmensszenario anhand derselben Lebenszyklusphasen wie im Cloud Adoption Framework für Azure betrachtet („Definieren der Strategie“, „Planen“, „Bereit“, „Einführung“ und „Betrieb“), allerdings angepasst an Zero Trust.

Die folgende Tabelle ist eine barrierefreie Version der Abbildung.

| Definieren der Strategie | Planen | Bereit | Übernehmen | Steuern und Verwalten |

|---|---|---|---|---|

| Ergebnisse Organisatorische Ausrichtung Strategische Ziele |

Stakeholder-Team Technische Pläne Qualifikationsbereitschaft |

Beurteilen Testen von Pilotphase |

Führen Sie die schrittweise Implementierung in Ihrem gesamten digitalen Bestand durch | Verfolgen und messen Überwachen und erkennen Iterieren für die Reife |

Weitere Informationen zum Zero-Trust-Einführungszyklus finden Sie in der Übersicht über das Zero Trust-Einführungsframework.

Strategiephase festlegen

Die Phase der Strategiedefinition ist entscheidend, um unsere Bemühungen zur Begründung dieses Szenarios zu definieren und zu formalisieren. In dieser Phase verstehen wir das Szenario aus geschäftlicher, IT-, operativer und strategischer Perspektive.

Wir definieren die Ergebnisse, anhand derer der Erfolg im Szenario gemessen werden soll, und sind uns darüber im Klaren, dass Sicherheit eine inkrementelle und iterative Reise ist.

Dieser Artikel schlägt Motivationen und Ergebnisse vor, die für viele Organisationen relevant sind. Nutzen Sie diese Vorschläge, um die Strategie für Ihre Organisation auf der Grundlage Ihrer individuellen Bedürfnisse zu verfeinern.

Sichere Motivation für Remote- und Hybridarbeit

Die Beweggründe für die Sicherstellung von Remote- und Hybridarbeit sind klar, aber verschiedene Teile Ihres Unternehmens werden unterschiedliche Anreize für die Durchführung dieser Arbeit haben. Die folgende Tabelle fasst einige dieser Motivationen zusammen.

| Bereich | Beweggründe |

|---|---|

| Geschäftliche Anforderungen | Bereitstellung des Zugriffs auf Informationen jederzeit und überall auf jedem Gerät, ohne die Sicherheitsstandards zu senken und Datenzugriffsrisiken zu verwalten. |

| IT-Bedürfnisse | Eine standardisierte Identitätsplattform, die menschliche und nicht menschliche Identitätsanforderungen erfüllt, die Anforderung an VPNs entfernt und Remoteverwaltung von Unternehmens- und BYOD-Geräten auf konforme Weise bereitstellt und gleichzeitig eine nahtlose und positive Benutzererfahrung bietet. |

| Operative Bedürfnisse | Bestehende Sicherheitslösungen standardisiert implementieren. Reduzieren Sie den Verwaltungsaufwand für die Implementierung und Aufrechterhaltung sicherer Identitäten. Unter Identitätsgovernance versteht man das Onboarding und Offboarding von Benutzern, die Gewährung des Zugriffs auf Ressourcen zum richtigen Zeitpunkt und die Bereitstellung gerade ausreichender Zugriffsrechte. Es bedeutet auch, den Zugriff zu widerrufen, wenn er nicht mehr benötigt wird. |

| Strategische Bedürfnisse | Den Return on Investment für Cyber-Angriffe durch die Implementierung starker Sicherheitslösungen schrittweise reduzieren. Das Zero Trust-Prinzip Annahme eines Verstoßes ermöglicht eine Planung, um den Explosionsradius und die Angriffsflächen zu minimieren und die Wiederherstellungszeit nach einem Verstoß zu verkürzen. |

Sichere Ergebnisse für Remote- und Hybrid-Arbeitsszenarien

Um produktiv zu sein, müssen Benutzer Folgendes verwenden können:

- Ihre Benutzerkonto-Anmeldeinformationen, um ihre Identität zu überprüfen.

- Ihr Endpunkt (Gerät), z. B. ein PC, Tablet oder Telefon.

- Die Anwendungen, die Sie ihnen zur Verfügung gestellt haben.

- Die zur Erfüllung ihrer Aufgabe erforderlichen Daten.

- Ein Netzwerk, über das der Datenverkehr zwischen Geräten und Anwendungen fließt, unabhängig davon, ob sich der Benutzer und sein Gerät vor Ort oder im Internet befinden.

Jedes dieser Elemente ist das Ziel von Angreifern und muss mit dem „Niemals vertrauen, immer überprüfen“-Prinzip von Zero Trust geschützt werden.

Die folgende Tabelle enthält Ziele und deren Ergebnisse für das sichere Remote- und Hybrid-Arbeitsszenario.

| Ziel | Ergebnis |

|---|---|

| Produktivität | Organisationen möchten die Produktivität sicher auf Benutzer und ihre Geräte ausweiten, ohne die Fähigkeiten der Mitarbeiter je nach Standort der Belegschaft einzuschränken. |

| Sicherer Zugriff | Auf Unternehmensdaten und Apps müssen die richtigen Mitarbeiter auf sichere Weise zugreifen können, um das geistige Eigentum und die personenbezogenen Daten des Unternehmens zu schützen. |

| Support für Endbenutzer | Da Organisationen eine hybride Belegschaftsmentalität einführen, benötigen Mitarbeiter mehr Anwendungs- und Plattformfunktionen für ein sicheres und mobiles Arbeitserlebnis. |

| Erhöhen der Sicherheit | Die Sicherheit aktueller oder vorgeschlagener Arbeitslösungen muss erhöht werden, um Unternehmen bei der Anpassung an die Anforderungen mobiler Arbeitskräfte zu unterstützen. Die Sicherheitsfunktionen sollten dem entsprechen oder übertreffen, was für die Mitarbeiter vor Ort erreichbar ist. |

| IT stärken | Das IT-Team möchte den Arbeitsplatz sichern. Dies beginnt mit der Sicherung der Benutzererfahrung der Mitarbeiter, ohne die Reibungsverluste für die Benutzer übermäßig zu erhöhen. Darüber hinaus benötigt das IT-Team Prozesse und Transparenz, um die Governance zu unterstützen und die Erkennung und Abwehr von Cyberangriffen zu ermöglichen. |

Planphase

Einführungspläne wandeln die ehrgeizigen Ziele einer Zero Trust-Strategie in einen umsetzbaren Plan um. Ihre gemeinsamen Teams können den Einführungsplan nutzen, um ihre technischen Bemühungen zu leiten und diese an der Geschäftsstrategie Ihrer Organisation auszurichten.

Die Motivationen und Ergebnisse, die Sie gemeinsam mit Ihren Führungskräften und Teams definieren, unterstützen die Begründung für Ihre Organisation. Diese werden zur besten Lösung oder Leitziel Ihrer Strategie. Als nächstes folgt die technische Planung, um die Motivationen und Ziele zu erreichen.

Nutzen Sie die folgenden Übungen, um die Umsetzung der Technologiestrategie Ihres Unternehmens zu planen. Diese Übungen unterstützen die Einführungsbemühungen von Zero Trust durch die Erfassung priorisierter Aufgaben. Am Ende dieses Prozesses verfügen Sie über einen Cloud-Einführungsplan, der den in der Cloud-Einführungsstrategie definierten Kennzahlen und Motivationen entspricht.

| Übung | Beschreibung |

|---|---|

| Digitale Ressourcen | Erfassen Sie Ihren digitalen Bestand: Identitäten, Geräte, Apps. Priorisieren Sie Ihren digitalen Bestand auf der Grundlage von Annahmen, die die Motivationen und Geschäftsergebnisse Ihres Unternehmens in Einklang bringen. |

| Erstausrichtung der Organisation | Richten Sie Ihr Unternehmen an einer technischen Strategie und einem Einführungsplan aus. Die Strategie und der Plan basieren auf den Zielen Ihrer Organisation sowie den Prioritäten, die Sie in Ihrem Inventar identifiziert haben. |

| Bereitschaftsplan für technische Fertigkeiten | Erstellen Sie einen Plan zur Behebung von Qualifikationslücken in Ihrer Organisation. |

| Cloudeinführungsplan | Entwickeln Sie einen Cloud-Einführungsplan, um Veränderungen in allen Kompetenzbereichen, im digitalen Bestand und in Ihrer Organisation zu verwalten. |

Die technische Einführung zur Absicherung von Remote- und Hybridarbeit erfordert einen abgestuften Ansatz, um sicherzustellen, dass die Zero-Trust-Prinzipien auf Identitäten, Geräte und Anwendungen angewendet werden, indem Folgendes gefordert wird:

- Die Multifaktor-Authentifizierung (MFA) mit bedingtem Zugriff wird auf alle Benutzeridentitäten angewendet, die auf die Umgebung zugreifen.

- Geräte werden in der Geräteverwaltung registriert und auf ihren Zustand überwacht.

- Der Zugriff auf Anwendungen und deren Daten erfordert die Überprüfung von Identitäten, fehlerfreien Geräten und angemessenem Datenzugriff.

Viele Organisationen können diese Bereitstellungsziele mit einem vierstufigen Ansatz erreichen, der in der folgenden Tabelle zusammengefasst ist.

| Phase 1 | Phase 2 | Phase 3 | Phase 4 |

|---|---|---|---|

| Überprüfen und sichern Sie jede Identität mit starker Authentifizierung Integrieren Sie SaaS-Apps mit Microsoft Entra ID für Single Sign-On Alle neuen Anwendungen verwenden moderne Authentifizierung |

Registrieren Sie Geräte mit der Microsoft Entra ID Implementieren Sie Startpunkt Zero Trust-Identitäts- und Gerätezugriffsrichtlinien Verwenden Sie den Microsoft Entra-Anwendungsproxy mit lokalen Apps für Single Sign-On |

Registrieren Sie Geräte in Ihrer Geräteverwaltungslösung und wenden Sie empfohlene Sicherheitsmaßnahmen an Erlauben Sie nur konformen und vertrauenswürdigen Geräten den Zugriff auf Daten |

Überwachen Sie den Konfigurationsdrift Implementieren der kennwortlosen Authentifizierung |

Wenn dieser mehrstufige Ansatz für Ihre Organisation funktioniert, können Sie Folgendes verwenden:

Dieser herunterladbare PowerPoint-Foliensatz zum Präsentieren und Melden Ihres Fortschritts für diese Phasen und Ziele für Führungskräfte und andere Projektbeteiligte. Hier sehen Sie die Folie für dieses Geschäftsszenario.

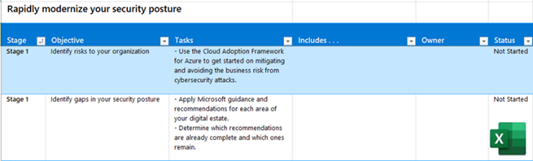

Diese Excel-Arbeitsmappe, um Besitzer zuzuweisen und Ihren Fortschritt für diese Phasen, Ziele und deren Aufgaben nachzuverfolgen. Hier sehen Sie das Arbeitsblatt für dieses Geschäftsszenario.

Wenn Ihre Organisation eine bestimmte Strategie für Governance Risk & Compliance (GRC) oder Security Operations Center (SOC) anwendet, ist es wichtig, dass die technische Arbeit Konfigurationen enthält, um diese Anforderungen zu erfüllen.

Verstehen Sie Ihre Organisation

Die Bedürfnisse und Zusammensetzung jeder Organisation sind unterschiedlich. Ein multinationales Unternehmen mit vielen Anwendungen und hochgradig standardisierter Sicherheit wird Sicherheit anders implementieren als ein agiles Startup oder eine mittelständische Organisation.

Unabhängig von der Größe und Komplexität Ihrer Organisation gelten die folgenden Maßnahmen:

- Inventarisieren Sie Benutzer, Endpunkte, Apps, Daten und Netzwerke, um den Sicherheitszustand zu verstehen und den Aufwand abzuschätzen, der für die Umgestaltung des Bestands erforderlich ist.

- Dokumentieren Sie die Ziele und planen Sie eine schrittweise Einführung basierend auf Prioritäten. Ein Beispiel ist die Sicherung von Identitäten und Microsoft 365-Diensten, gefolgt von Endpunkten. Als nächstes sichern Sie Apps und SaaS-Dienste mithilfe moderner Authentifizierungsmethoden und Segmentierungsfunktionen, die durch Conditional Access bereitgestellt werden.

- Um den Grundsatz der Verwendung des Zugriffs mit geringsten Privilegien zu berücksichtigen, erfassen Sie, wie viele Konten über privilegierten Zugriff verfügen, und reduzieren Sie diese auf die geringstmögliche Anzahl von Konten. Konten, die privilegierten Zugriff erfordern, sollten Just-in-Time und Just-Enough-Access (JIT/JEA) verwenden, um ständige Administratorrechte einzuschränken. Sollte es zu einer Verletzung kommen, werden die gefährdeten Konten begrenzt, wodurch der Explosionsradius minimiert wird. Mit Ausnahme eines Kontos für den außerordentlichen Notfall sollte kein ständiger Administratorzugriff für hoch privilegierte Rollen zulässig sein, einschließlich Anwendungsverwaltungsrollen für Produktivitätsdienste wie SharePoint, Exchange und Teams.

Organisatorische Planung und Ausrichtung

Die Implementierung und Steuerung einer sicheren Zugriffsmethode betrifft mehrere sich überschneidende Bereiche und wird typischerweise in der folgenden Reihenfolge implementiert:

- Identities

- Endpunkte (Geräte)

- Apps

- Network

Der Schutz von Daten ist auch für die Absicherung von Remote- und Hybridarbeit wichtig. Dieses Thema wird unter Sensible Geschäftsdaten identifizieren und schützen ausführlicher behandelt.

Diese Tabelle fasst die Rollen zusammen, die beim Aufbau eines Sponsoringprogramms und einer Projektmanagementhierarchie empfohlen werden, um Ergebnisse zu ermitteln und voranzutreiben.

| Bereich | Programmleiter | Technische Eigentümerrollen |

|---|---|---|

| Identities | CISO, CIO oder Direktor für Identitätssicherheit Programmleitung von Identitätssicherheit oder Identitätsarchitekt |

Sicherheitsarchitekt Identitätssicherheit oder ein Identitätsarchitekt Identitätsadmin Security Governance und/oder Identitätsadmin Team „Benutzerschulung“ |

| Endpunkte | CISO, CIO oder Direktor für Identitätssicherheit Programmleitung von Identitätssicherheit oder ein Identitätsarchitekt |

Sicherheitsarchitekt Identitätssicherheit oder ein Infrastruktur-Sicherheitsarchitekt Mobile Device Management (MDM)-Admin Security Governance und/oder MDM-Admin Team „Benutzerschulung“ |

| Apps | CISO, CIO oder Direktor für Anwendungssicherheit Programmleiter von Apps-Management |

Identitätsarchitekt Entwicklerarchitekt Netzwerkarchitekt Cloud-Netzwerkarchitekt Sicherheitsgovernance |

| Network | CISO, CIO oder Direktor für Netzwerksicherheit Programmleitung von Networking Leadership |

Sicherheitsarchitekt Netzwerkarchitekt Netzwerkingenieure Netzwerkimplementierer Netzwerk-Governance |

Das PowerPoint-Foliendeck mit Ressourcen für diesen Einführungsinhalt enthält die folgende Folie mit einer Stakeholder-Ansicht, die Sie für Ihre eigene Organisation anpassen können.

Technische Planung und Fertigkeitenbereitschaft

Microsoft stellt Ressourcen bereit, die Sie bei der Priorisierung dieser Arbeit, beim Einstieg und bei der Weiterentwicklung Ihrer Bereitstellung unterstützen. In dieser Phase nutzen wir diese Ressourcen als Planungsaktivitäten, um die Auswirkungen der vorgeschlagenen Änderungen zu verstehen und einen Implementierungsplan zu erstellen.

Zu diesen Ressourcen gehören präskriptive Leitlinien, die Sie als empfohlene Ausgangspunkte für Ihre eigene Organisation verwenden können. Passen Sie die Empfehlungen an Ihre Prioritäten und Anforderungen an.

| Resource | Beschreibung |

|---|---|

Checkliste für Schneller Modernisierungsplan (RaMP): Vertrauenswürdigkeit für alle Zugriffsanfragen explizit validieren  |

Diese Reihe von Checklisten listet die technischen Ziele jedes Sicherheitseinsatzbereichs in der Reihenfolge ihrer Priorität auf und dokumentiert die Schritte, die Sie unternehmen müssen, um diese zu erreichen. Außerdem werden die Projektmitglieder aufgeführt, die für jeden Bereich einbezogen werden müssen. Mithilfe dieser Ressource können Sie schnelle Erfolge erzielen. |

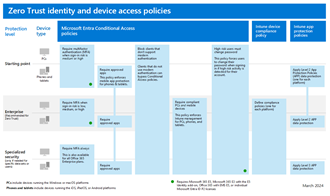

Zero-Trust-Konfigurationen für den Identitäts- und Gerätezugriff  |

In diesem Lösungsleitfaden wird eine Reihe von dentitäts- und Gerätezugriffsrichtlinien empfohlen, die gemeinsam getestet wurden. Sie hat folgenden Inhalt:

|

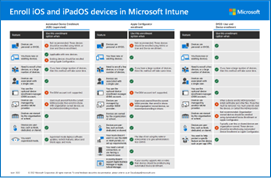

Verwalten Sie Geräte mit Intune  |

Dieser Lösungsleitfaden führt durch die Phasen der Geräteverwaltung, von Aktionen, die keine Registrierung von Geräten für die Verwaltung erfordern, bis hin zur vollständigen Geräteverwaltung. Diese Empfehlungen werden mit den oben genannten Ressourcen koordiniert. |

Intune-Registrierungsoptionen  PDF | Visio Aktualisiert im Juni 2022 |

Dieses Posterset bietet einen leicht zu scannenden Vergleich der Geräteregistrierungsoptionen pro Plattform. |

| MFA-Bereitstellungsplan | Dieser Bereitstellungsleitfaden zeigt Ihnen, wie Sie die Einführung der Microsoft Entra Multifaktor-Authentifizierung planen und implementieren. |

Zusätzlich zu diesen Ressourcen werden in den folgenden Abschnitten Ressourcen für spezifische Aufgaben in den vier zuvor definierten Phasen hervorgehoben.

Phase 1

| Bereitstellungsziel | Ressourcen |

|---|---|

| Überprüfen und sichern Sie jede Identität mit starker Authentifizierung | Welche Authentifizierungs- und Prüfmethoden stehen in Microsoft Entra ID zur Verfügung? |

| Integrieren Sie SaaS-Apps mit Microsoft Entra ID für Single Sign-On | SaaS-Apps zur Microsoft Entra ID und zum Richtlinienumfang hinzufügen |

| Neue Anwendungen verwenden eine moderne Authentifizierung | Prüfliste: Wie verwalten Sie die Identität für Ihre Workload? |

Phase 2

| Bereitstellungsziel | Ressourcen |

|---|---|

| Registrieren Sie Geräte mit der Microsoft Entra ID | Bei Microsoft Entra registrierte Geräte Planen Ihrer Microsoft Entra-Join-Implementierung |

| Implementieren Sie Zero Trust-Identitäts- und Gerätezugriffsrichtlinien für die Schutzstufe Startpunkt | Schutzstufen für Zero Trust-Identitäts- und Gerätezugriffskonfigurationen |

| Verwenden Sie den Microsoft Entra-Anwendungsproxy mit lokalen Apps für Single Sign-On | Konfigurieren des einmaligen Anmeldens bei einer Anwendungsproxyanwendung |

Phase 3

| Bereitstellungsziel | Ressourcen |

|---|---|

| Registrieren Sie Geräte bei der Verwaltung und wenden Sie empfohlene Sicherheitsmaßnahmen an | Verwalten Sie Geräte mit Intune - Übersicht Zero Trust-Identitäts- und Gerätezugriffskonfigurationen |

| Erlauben Sie nur konformen und vertrauenswürdigen Geräten den Zugriff auf Daten | Richten Sie Compliance-Richtlinien für Geräte mit Intune ein Fordern Sie fehlerfreie und kompatible Geräte mit Intune |

Phase 4

| Bereitstellungsziel | Ressourcen |

|---|---|

| Überwachen Sie den Konfigurationsdrift | Stellen Sie Geräteprofile in Microsoft Intune bereit Überwachen Sie das Geräterisiko und die Einhaltung von Sicherheitsgrundsätzen |

| Implementieren der kennwortlosen Authentifizierung | Erhöhen Sie die Anmeldesicherheit durch kennwortlose Authentifizierung |

Cloudeinführungsplan

Ein Einführungsplan ist eine wesentliche Voraussetzung für die erfolgreiche Einführung von Zero Trust. Ein Zero Trust-Einführungsplan ist ein iterativer Projektplan, der einem Unternehmen beim Übergang von traditionellen Sicherheitsansätzen zu einer ausgereifteren und ausgefeilteren Strategie hilft, die Änderungsmanagement und Governance umfasst.

Identitäten, Endpunkte, Apps und Netzwerke fallen in den Geltungsbereich dieser Planungsphase. Jeder von ihnen hat die Anforderung, den bestehenden Bestand zu sichern, und plant außerdem, die Sicherheit auf neue Unternehmen auszudehnen, sobald diese im Rahmen eines größeren Onboarding-Prozesses hinzukommen.

Bei der Planung sicherer Remote- und Hybrid-Arbeitslösungen wird berücksichtigt, dass Organisationen über bestehende Identitäten verfügen, die gesichert werden müssen, und dass neue Identitäten erstellt werden müssen, die den Sicherheitsstandards entsprechen.

Ein Einführungsplan umfasst auch die Schulung Ihrer Mitarbeiter in einer neuen Arbeitsweise, um zu verstehen, was zur Unterstützung Ihrer Organisation erforderlich ist. Dazu kann Folgendes gehören:

- Schulung von Administratoren in neuen Arbeitsweisen. Privilegierte Zugriffsmethoden unterscheiden sich vom ständigen Administratorzugriff und können zunächst zu Problemen führen, bis eine allgemeine Akzeptanz erreicht ist.

- Ausstattung des Helpdesk- und IT-Personals auf allen Ebenen mit der gleichen Botschaft zur Nutzenrealisierung. Zunehmende Sicherheit erhöht die Reibungspunkte für Angreifer, was durch die Vorteile eines sicheren Arbeitens ausgeglichen wird. Stellen Sie sicher, dass diese Botschaft auf allen Ebenen verstanden und kommuniziert wird.

- Erstellen von Benutzerakzeptanz- und Schulungsmaterialien. Sicherheit wird allgegenwärtig als gemeinsame Verantwortung übernommen und die Sicherheitsvorteile im Einklang mit den Geschäftszielen müssen den Benutzern kommuniziert werden. Stellen Sie sicher, dass die Benutzerakzeptanz für Sicherheit auf der gleichen Ebene erreicht wird wie die Benutzerakzeptanz für neue Technologien.

Weitere Informationen zum Cloud Adoption Framework finden Sie unter: Plan für die Cloud-Einführung.

Bereitschaftsphase

Dieses Szenario (Sicherung von Remote- und Hybridarbeit) wertet und sichert Identitäten, Geräte und Daten über die Netzwerke, die sie nutzen. Da die Technologien möglicherweise störend sein können, wird ein stufenweiser Ansatz empfohlen, der mit kleinen Projekten beginnt, die schnelle Erfolge bieten, die Vorteile Ihrer bestehenden Lizenzierung nutzen und nur minimale Auswirkungen auf die Benutzer haben.

Beginnen Sie mit der Erstellung eines Plans und testen Sie den Plan anschließend. Führen Sie dann schrittweise neue Konfigurationen und Funktionen ein. Dies bietet die Möglichkeit, den Plan zu verbessern, während Lehren gezogen werden. Stellen Sie sicher, dass Sie einen Kommunikationsplan entwickeln und Änderungen bekannt geben, wenn Sie Ihren Einsatzbereich erweitern.

Das folgende Diagramm veranschaulicht die Empfehlung, ein Projekt mit einer kleinen Gruppe zu starten, um die Änderungen zu bewerten. Diese kleine Gruppe kann aus Mitgliedern Ihres IT-Teams oder einem Partnerteam bestehen, das am Ergebnis beteiligt ist. Pilotieren Sie dann die Änderungen mit einer größeren Gruppe. Während die Abbildung eine dritte Phase der vollständigen Bereitstellung umfasst, wird dies häufig dadurch erreicht, dass der Umfang der Bereitstellung schrittweise erweitert wird, bis Ihre gesamte Organisation abgedeckt ist.

Bei der Registrierung von Geräten wird beispielsweise die folgende Anleitung empfohlen.

| Bereitstellungsphase | Beschreibung |

|---|---|

| Evaluieren | Phase 1: Identifizieren Sie 50 Endpunkte zum Testen |

| Pilotphase | Phase 2: Identifizieren Sie die nächsten 50–100 Endpunkte in der Produktionsumgebung |

| Vollständige Bereitstellung | Phase 3: Registrieren Sie die restlichen Endpunkte in größeren Schritten |

Die Sicherung von Identitäten beginnt mit der Einführung von MFA und der Segmentierung des Zugriffs mithilfe von Microsoft Entra Conditional Access. Diese Funktionen unterstützen das Prinzip der expliziten Verifizierung, erfordern jedoch einen schrittweisen Einführungsprozess. Abhängig vom Ansatz muss die MFA-Methodik möglicherweise vor dem Einschaltdatum eingeführt und den Benutzern kommuniziert werden, insbesondere für eine bestehende Belegschaft, die es gewohnt ist, nur Kennwörter zu verwenden.

Bei der Planung dieses Szenarios wurden die folgenden Elemente berücksichtigt:

- Abhängig von der MFA-Methodik muss möglicherweise die Zustimmung des Benutzers für die Verwendung mobiler anwendungsbasierter MFA im Vergleich zur Verwendung eines FIDO2- oder anderen tokenbasierten Ansatzes angestrebt werden. Dies gilt auch für Windows Hello for Business.

- Richtlinien für bedingten Zugriff können hinsichtlich ihrer Bewertungs- und Entscheidungskriterien komplex sein. Dies erfordert, dass der bedingte Zugriff pilotiert und schrittweise in der gesamten App- und Benutzerlandschaft eingeführt wird.

- Der bedingte Zugriff kann den relativen Zustand und den Patch-Status des Endpunkts sowie die Standorte des Benutzers als bedingte Parameter berücksichtigen. Wenn Endpunkte verwaltet werden müssen, um sie als Zugriffsbedingung für den Zugriff auf eine App oder einen Dienst zu qualifizieren, müssen Endpunkte für die Verwaltung registriert werden.

- Moderne Apps, die moderne Authentifizierungsmethoden unterstützen, lassen sich problemlos in MFA-basierte Authentifizierung und Richtlinien für bedingten Zugriff integrieren. Es ist von entscheidender Bedeutung, die Anzahl der Anwendungen und ihre Authentifizierungsmethoden zu verstehen.

Nutzen Sie bei der Planung und Bereitstellung der Schutzebenen zum Aufbau von Zero Trust die von Microsoft bereitgestellten Ressourcen. Um Remote- und Hybridarbeit zu sichern, bietet Microsoft eine Zusammenstellung von allgemeinen Richtlinien für Zero Trust-Identitäts- und -Gerätezugriff. Hierbei handelt es sich um eine Reihe von Richtlinien, die getestet wurden und bekanntermaßen gut zusammenarbeiten.

Hier sind die Richtlinien für drei Schutzstufen.

Dieser Richtliniensatz umfasst eine Schutzstuf Startpunkt mit minimalen Auswirkungen auf den Benutzer. Für diese Richtlinien ist keine Registrierung von Geräten für die Verwaltung erforderlich. Wenn Sie bereit sind und Geräte registriert haben, können Sie die Enterprise-Ebene bereitstellen, die für Zero Trust empfohlen wird.

Zusätzlich zu diesen Schutzstufen können Sie den Umfang der Richtlinien auf folgende Weise schrittweise erhöhen:

- Wenden Sie den Umfang der Richtlinien zunächst auf eine kleine Gruppe von Benutzern an und erweitern Sie dann den Umfang der einbezogenen Benutzer. Die Benutzersegmentierung ermöglicht eine Risikominderung bei Dienstausfällen oder Benutzerunterbrechungen, da nur bestimmte Benutzer oder Geräte betroffen sind.

- Fügen Sie zunächst Microsoft 365-Apps und -Dienste zum Geltungsbereich der Richtlinien hinzu. Fügen Sie dann weitere SaaS-Apps hinzu, die Ihre Organisation verwendet. Wenn Sie bereit sind, schließen Sie Apps, die Sie in Azure oder anderen Cloud-Anbietern erstellt haben, in den Geltungsbereich der Richtlinien ein.

Vergessen Sie schließlich nicht Ihre Benutzer. Die Benutzereinführung und -kommunikation sind bei der Implementierung von Sicherheit für Identitäten wichtig, ähnlich der Bedeutung der anfänglichen Benutzerakzeptanz beim Wechsel von rechenzentrumsbasierten Diensten zu Microsoft 365. Einphasige Ansätze sind bei der Implementierung von Sicherheitsdiensten selten erfolgreich. Sicherheitsinitiativen scheitern oft an der erhöhten Reibung für Benutzer, wenn Änderungen störend sind und schlecht kommuniziert und getestet werden. Hier funktioniert das Sponsoring von Sicherheitsinitiativen durch Führungskräfte am besten. Wenn Führungskräfte ihre Unterstützung zeigen, indem sie sie bereits in der Bereitstellungsphase übernehmen, ist es für die Benutzer einfacher, ihnen zu folgen.

Um die Benutzerschulung und -akzeptanz zu unterstützen, stellt Microsoft Rollout-Vorlagen und Materialien für Endbenutzer bereit, die Sie herunterladen können. Dazu gehören Anweisungen, wie Sie diese umbenennen können, und Empfehlungen, wie Sie diese mit Benutzern teilen können. Siehe https://aka.ms/entratemplates.

Produzieren und testen

Nachdem Sie Ihr Team zusammengestellt, die empfohlenen technischen Ressourcen überprüft und einen Plan für die Durchführung Ihrer Projekte und Bereitstellung entwickelt haben, verfügen Sie hoffentlich über einen gut dokumentierten Plan. Stellen Sie vor der formellen Annahme des Plans sicher, dass Sie die Konfigurationen in einer Testumgebung erstellen und testen.

Jeder technische Bereich, beispielsweise ein Richtliniensatz für bedingten Zugriff, kann durch die Aktivierung der Funktionalität im gesamten Mandanten gesichert werden. Eine falsch konfigurierte Richtlinie kann jedoch weitreichende Folgen haben. Beispielsweise kann eine schlecht geschriebene Richtlinie für bedingten Zugriff dazu führen, dass alle Administratoren von einem Mandanten ausgeschlossen werden.

Um das Risiko zu mindern, sollten Sie die Bereitstellung eines Test- oder QA-Mandanten in Betracht ziehen, um die einzelnen Funktionen zu implementieren, sobald Sie sich damit vertraut machen, oder sie zum ersten Mal einzuführen. Ein Test- oder QA-Mandant sollte auf angemessene Weise repräsentativ für Ihre aktuelle Benutzerumgebung und genau genug sein, damit Sie QA-Funktionen durchführen können, um zu testen, ob die aktivierte Funktionalität verstanden wird und die gesicherte Funktion unterstützt.

Mit der RAMP-Checkliste können Sie Ihren Fortschritt verfolgen. Es listet sowohl Planungs- als auch Umsetzungsschritte auf. Der QA-Mandant ist die Testumgebung der Implementierungsaktionen, wenn diese zum ersten Mal ausgeführt werden.

Das Ergebnis dieser Phase sollte eine dokumentierte Konfiguration sein, die zunächst für den QA-Mandanten erstellt und getestet wird, mit Plänen für den Übergang zur Einführung im Produktionsmandanten, wo die Änderungen schrittweise eingeführt werden, während neue Erkenntnisse auf den Plan angewendet werden.

Sorgen Sie bei der Einführung neuer Konfigurationen in Ihrer Produktionsumgebung für konsistente Benutzernachrichten und behalten Sie den Überblick darüber, wie sich diese Änderungen auf Ihre Benutzer auswirken. Die Implementierung von Sicherheitsfunktionen hat möglicherweise nur geringe Auswirkungen auf die Technologie, wie etwa die Ermöglichung des Just-in-Time-Zugriffs, hat aber im Gegenzug hohe Auswirkungen auf den Prozess, etwa wenn Administratoren zur Erfüllung ihrer Aufgaben Zugriff auf Dienste über einen Genehmigungsworkflow anfordern müssen.

Ebenso hat die Geräteregistrierung nur geringe Auswirkungen auf die Benutzererfahrung, während die Implementierung von bedingtem Zugriff auf der Grundlage von Gerätekonformität und Gesundheitsanforderungen dramatische Auswirkungen auf die Benutzerbasis haben kann, da Benutzer nicht auf Dienste zugreifen können.

Das Testen jedes Dienstes, um die Auswirkungen des Dienstes und der geplanten Änderung zu verstehen, ist entscheidend für den Erfolg. Beachten Sie, dass einige Auswirkungen möglicherweise erst vollständig sichtbar werden, wenn Sie mit der Pilotierung in der Produktion beginnen.

Verfolgen Sie Governance- und Verwaltungsänderungen

Das eigentliche Ziel von Zero Trust besteht darin, die Sicherheit schrittweise zu erhöhen und Änderungen in der Umgebung umzusetzen, die dieses Ziel erreichen. Diese Veränderungen erfordern Änderungen in den Verwaltungs- und Governance-Modellen der Umgebung. Achten Sie beim Testen und Bereitstellen darauf, die Änderungen und Auswirkungen auf das Verwaltungs- und Governance-Modell zu dokumentieren.

Übernahmephase

In der Übernahmephase implementieren Sie Ihre Strategie und Bereitstellungspläne schrittweise in allen Funktionsbereichen. Die Übernahmephase ist eine umfassendere Umsetzung des Proof-of-Concept. Der Bereitstellungsplan wird ausgeführt und die Einführung erfolgt in aufeinanderfolgenden Wellen, basierend auf der Benutzersegmentierung und den Bereichen, auf die Sie in Ihrem gesamten digitalen Bestand abzielen.

Stellen Sie gemäß Empfehlung jede neue Konfiguration im Produktionsmandanten als begrenzten Proof of Concept bereit (im folgenden Diagramm als „Bewerten“ bezeichnet).

Auch wenn Sie die neuen Konfigurationen bereits in einer QA-Umgebung getestet haben, stellen Sie sicher, dass Ihre Produktionsbereitstellungspläne auch dokumentieren, was Sie testen und bewerten sowie die Akzeptanzkriterien für die Erfolgsmessung in jeder Phase. Wählen Sie idealerweise eine Teilmenge von Benutzern, Endpunkten und Apps mit geringer Auswirkung zum Testen aus, bevor Sie die Bereitstellung erweitern. Nach der gleichen Methodik lernen Sie aus den Erfolgen und Misserfolgen der Implementierung und aktualisieren die Pläne.

Beachten Sie, dass einige der bereitgestellten Funktionen, auch wenn sie auf eine begrenzte Zielgruppe ausgerichtet sind, Auswirkungen auf den gesamten Dienst haben können. Sie können diese Auswirkungen abmildern, indem Sie Risiken während der QA-Tests identifizieren und sicherstellen, dass ein Rollback-Plan vorhanden ist.

Ein erfolgreicher Bereitstellungsplan umfasst die folgenden Elemente:

- Einführungs- und Rollout-Plan zur Einbeziehung der Benutzerkommunikationsstrategie

- Aufnahme- und Einführungsplan der Geschäftsleitung, um die Unterstützung der Geschäftsleitung sicherzustellen

- Benutzeraufnahme- und Einführungsplan

- Projektmanagement- und Governance-Artefakte

- Benutzersegmentierung nach Geschäftsbereich oder Benutzerauswirkung

- Gerätesegmentierung nach Geschäftsbereich oder Benutzerauswirkung

- Apps sortiert nach Kritikalität und Komplexität der Implementierung

- Entwerfen Sie Aktualisierungen für Änderungen im täglichen Management und der Governance

Steuerung und Management von Phasen

Sicherheitsgovernance ist ein iterativer Prozess. Für Organisationen mit bestehenden Richtlinien, die die Sicherheit im gesamten digitalen Bereich regeln, bietet die Einführung einer Zero Trust-Strategie den Anreiz, diese Richtlinien weiterzuentwickeln. Mit der Weiterentwicklung von Sicherheitsstrategien und -richtlinien entwickeln sich auch die Cloud-Governance-Prozesse und -Richtlinien weiter.

In der Planungsphase wurden neue Funktionalitäten anhand eines Testmandanten getestet, in dem Verwaltungsaktivitäten stattfanden. Es muss beachtet werden, dass die Implementierung der Features, die Zero Trust-Prinzipien unterstützen, eine andere Verwaltung des resultierenden Endzustands erfordert.

Hier sind einige Beispiele für neue Anforderungen für dieses Szenario:

- Richten Sie einen Prozess ein, um den Administratorzugriff bei Bedarf zu genehmigen, im Gegensatz zum ständigen Administratorzugriff.

- Aktualisieren Sie das Lebenszyklusmanagement der Benutzer, wenn sie die Organisation betreten, nutzen und verlassen.

- Aktualisieren Sie das Lebenszyklusmanagement von Geräten.

- Aktualisieren Sie die Veröffentlichungskriterien für neue Apps, um sicherzustellen, dass diese in den Geltungsbereich der Richtlinien für bedingten Zugriff fallen.

Während der Einführungsplan voranschreitet, führt die Verwaltung der resultierenden Umgebung zu Änderungen an der Management- und Governance-Methodik. Wie die Umgebung aufgrund von Zero Trust-Änderungen überwacht wird.

Da Zero Trust Sicherheitsrisiken in der Umgebung angeht, ist die Lebenszyklusverwaltung von Identitätsobjekten nicht mehr optional. Die Objektbescheinigung ist eine Manifestation des Objektlebenszyklus und verlagert die Verantwortlichkeit in das Unternehmen und weg von der IT als alleinigem Verwalter des Objektlebenszyklus.

Zero Trust erfordert eine höhere Reife der resultierenden Verwaltung des Bestands, einschließlich der Art und Weise, wie Benutzer und Administratoren mit dem eingeführten Endzustand interagieren. Ein Beispiel für mögliche Änderungen finden Sie in der folgenden Tabelle.

| Zielgruppe | Funktion | Verweis |

|---|---|---|

| Benutzer | Benutzerbasierte Überprüfung der Objektbescheinigung | Verwaltung von Benutzer- und Gastbenutzerzugängen mit Zugriffsüberprüfungen |

| Administratoren | Die Identitäts- und Zugriffslebenszyklen von Microsoft Entra ID Governance | Was ist Microsoft Entra ID Governance? |

Zu den zusätzlichen Ressourcen für die tägliche Verwaltung und den Betrieb gehören:

Dokumentation zu Microsoft Entra ID-Governance

Erörtert andere Governance-Bereiche und Tools, die mehrere Bereiche abdecken. Aufgrund unterschiedlicher organisatorischer Anforderungen sind nicht alle in diesem Dokument genannten Governance-Funktionen auf alle Organisationen anwendbar.

Nächste Schritte

- Übersicht über das Zero Trust-Einführungsframework

- Modernisieren Sie schnell Ihren Sicherheitsstatus

- Identifizieren und schützen Sie sensible Geschäftsdaten

- Verhindern oder Reduzieren von Unternehmensschäden durch eine Sicherheitsverletzung

- Erfüllen regulatorischer und Compliance-Anforderungen

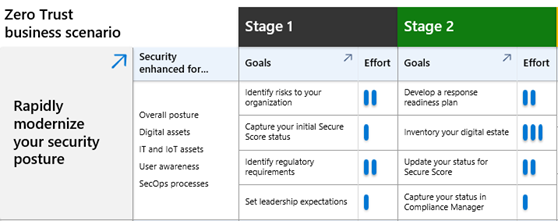

Ressourcen zur Fortschrittsnachverfolgung

Für jedes der Zero Trust-Geschäftsszenarien können Sie die folgenden Fortschrittsverfolgungsressourcen verwenden.

| Ressource zur Fortschrittsnachverfolgung | Dies hilft Ihnen bei Folgendem… | Entwickelt für |

|---|---|---|

Planungsraster mit Phasen für das Übernahmeszenario zum Herunterladen Visio-Datei oder PDF

|

Verstehen Sie mühelos die Sicherheitsverbesserungen für jedes Geschäftsszenario und den Aufwand für die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

| Zero Trust Einführungstracker als PowerPoint-Präsentation zum Herunterladen |

Verfolgen Sie Ihren Fortschritt durch die Phasen und Ziele der „Planen“-Phase. | Projektleiter für Geschäftsszenarios, Führungskräfte und andere Projektbeteiligte. |

Ziele und Aufgaben des Geschäftsszenarios als Excel-Arbeitsmappe zum Herunterladen

|

Weisen Sie Verantwortung zu, und verfolgen Sie Ihren Fortschritt über die Phasen, Ziele und Aufgaben der „Planen“-Phase hinweg. | Projektleiter für Geschäftsszenarios, IT-Führungskräfte und IT-Implementierende. |

Weitere Ressourcen finden Sie unter Zero Trust-Bewertungs- und Fortschrittsverfolgungsressourcen.