Schützen von Endpunkten mit Zero Trust

![]()

Hintergrund

Eine moderne Organisation verfügt über eine Vielzahl unterschiedlicher Endpunkte, über die auf Daten zugegriffen wird. Nicht alle Endpunkte befinden sich jedoch im Besitz einer Organisation oder werden von dieser verwaltet. Dies führt zu einer Vielzahl unterschiedlicher Gerätekonfigurationen und Softwarepatch-Ebenen. Aus diesem Grund entsteht eine enorme Angriffsfläche, sodass das Zugreifen auf Arbeitsdaten über nicht vertrauenswürdige Endpunkte ohne entsprechende Lösungsansätze schnell zur schwächsten Stelle in Ihrer Zero Trust-Sicherheitsstrategie wird.

Zero Trust hält sich an das Prinzip „Nie vertrauen, immer überprüfen“. In Bezug auf Endpunkte bedeutet dies, dass immer alle Endpunkte überprüft werden. Dazu gehören nicht nur die Geräte von Auftragnehmern, Partnern und Gästen, sondern auch Apps und Geräte, die von Mitarbeitern genutzt werden, um auf Arbeitsdaten zuzugreifen – unabhängig davon, wer der Eigentümer des Geräts ist.

Bei einem Zero Trust-Ansatz werden für jedes Gerät die gleichen Sicherheitsrichtlinien angewendet, unabhängig davon, ob es sich um ein unternehmenseigenes oder ein privates Gerät (z. B. im Rahmen von Bring Your Own Device – BYOD) handelt, ob das gesamte Gerät von der IT-Abteilung verwaltet wird, oder ob nur die Apps und Daten geschützt sind. Die Richtlinien gelten für alle Endpunkte, egal ob PC, Mac, Smartphone, Tablet, Wearable oder IoT-Gerät und unabhängig von dem Ort, an dem sie sich verbinden (wie z. B. das sichere Unternehmensnetzwerk,der Breitbandanschluss zu Hause oder ein öffentlicher Zugang).

Ein weiterer wichtiger Faktor, der Ihren Sicherheitsstatus stark beeinflusst, ist die Integrität und Vertrauenswürdigkeit der Apps, die auf diesen Endpunkten laufen. Sie müssen verhindern, dass Unternehmensdaten versehentlich oder durch böswillige Absichten mit nicht vertrauenswürdigen oder unbekannten Apps oder Diensten geteilt werden.

Es gibt einige wesentliche Regeln zum Schutz von Geräten und Endpunkten in einem Zero Trust-Modell:

Zero Trust-Sicherheitsrichtlinien werden zentral über die Cloud durchgesetzt und decken sämtliche Bereiche von Endpunktsicherheit und Gerätekonfiguration bis hin zu App-Schutz, Gerätekonformität und Risikostatus ab.

Die Plattform und die Apps, die auf den Geräten laufen, werden sicher bereitgestellt. Darüber hinaus sind sie ordnungsgemäß konfiguriert und stets auf dem neuesten Stand.

Im Falle einer Sicherheitsgefährdung gibt es automatisierte und schnelle Reaktionsmaßnahmen, um den Zugriff auf Unternehmensdaten innerhalb der Apps zu beschränken.

Durch das Zugriffssteuerungssystem wird sichergestellt, dass alle Richtlinienkontrollen wirksam sind, bevor man auf Daten zugreifen kann.

Ziele der Bereitstellung eines Zero Trust-Ansatzes für Endpunkte

Vor der Bereitstellung eines Zero Trust-Ansatzes wird die Endpunktsicherheit in den meisten Organisationen wie folgt umgesetzt:

-

Endpunkte sind in eine Domäne eingebunden und werden mit Lösungen wie Gruppenrichtlinienobjekten oder Konfigurationsmanagern verwaltet. Dies sind hervorragende Optionen, aber die Vorteile der modernen Windows 10-CSPs können dadurch nicht vollständig ausgenutzt werden. Darüber hinaus ist dafür eine separate Gateway-Appliance zur Cloudverwaltung für cloudbasierte Geräte erforderlich.

-

Endpunkte müssen sich innerhalb eines Unternehmensnetzwerks befinden, um auf Daten zugreifen zu können. Das kann entweder bedeuten, dass die Geräte physisch vor Ort sein müssen, um auf das Unternehmensnetzwerk zugreifen zu können, oder dass sie einen VPN-Zugriff benötigen. Dadurch erhöht sich jedoch das Risiko, dass ein kompromittiertes Gerät auf sensible Unternehmensressourcen zugreift.

|

Bei der End-to-End-Implementierung eines Zero Trust-Frameworks für den Schutz der Netzwerke empfehlen wir Ihnen, sich zunächst auf diese anfänglichen Bereitstellungsziele zu konzentrieren: |

|

|

|

I. Endpunkte werden bei Cloud-Identitätsanbietern registriert. Um die Sicherheit und Risiken über mehrere Endpunkte hinweg zu überwachen, die von einer beliebigen Person verwendet werden, müssen alle Geräte und Zugriffspunkte, über die möglicherweise auf Ihre Ressourcen zugegriffen wird, sichtbar sein. II. Ein Zugriff wird nur in der Cloud verwalteten und konformen Endpunkten und Apps gewährt. Legen Sie Konformitätsregeln fest, um sicherzustellen, dass Geräte die Mindestsicherheitsanforderungen erfüllen, bevor der Zugriff gewährt wird. Legen Sie außerdem Korrekturregeln für nicht konforme Geräte fest, damit die Benutzer wissen, wie das Problem behoben werden kann. III. Bei Unternehmensgeräten und BYOD werden Richtlinien zur Verhinderung von Datenverlust (DLP) durchgesetzt. Kontrollieren Sie den Umgang des Benutzers mit den Daten, nachdem ihm Zugriff darauf gewährt wurde. Beschränken Sie beispielsweise das Speichern von Dateien an nicht vertrauenswürdigen Speicherorten (z. B. lokale Datenträger) oder das Kopieren und Einfügen von Daten in eine Consumer-Kommunikationsanwendung oder Chat-App, um Ihre Daten zu schützen. |

|

Konzentrieren Sie sich nach Abschluss dieser Schritte auf diese zusätzlichen Bereitstellungsziele: |

|

|

|

IV. Die Bedrohungserkennung an den Endpunkten dient zur Überwachung des Geräterisikos. Verwenden Sie eine zentralisierte Benutzeroberfläche, um alle Endpunkte konsistent zu verwalten, und verwenden Sie ein SIEM, um Endpunktprotokolle und -transaktionen so weiterzuleiten, dass Sie insgesamt zwar weniger, aber dafür handlungsrelevante Warnungen erhalten. V. Der Zugriff wird sowohl für Unternehmensgeräte als auch für BYOD je nach Endpunktrisiko gesteuert. Integrieren Sie Daten aus Microsoft Defender für Endpunkt oder anderen MTD-Anbietern (Mobile Threat Defense) als Informationsquelle für Gerätekonformitätsrichtlinien und Regeln für bedingten Zugriff für Geräte. Das Geräterisiko wirkt sich dann direkt darauf aus, auf welche Ressourcen der Benutzer des Geräts zugreifen kann. |

Ein Leitfaden für die Zero Trust-Umsetzung bei Endpunkten

Dieser Leitfaden führt Sie durch die erforderlichen Schritte, um Ihre Geräte gemäß den Prinzipien eines Zero Trust-Sicherheitsframeworks zu schützen.

|

|

Anfängliche Bereitstellungsziele |

I. Endpunkte werden bei einem Cloud-Identitätsanbieter registriert

Um die Risikoexposition zu begrenzen, müssen Sie jeden Endpunkt überwachen und sicherstellen, dass er über eine vertrauenswürdige Identität verfügt, dass die Sicherheitsrichtlinien angewendet werden und dass die Risikostufe im Zusammenhang mit Schadsoftware oder Datenexfiltration bewertet und entweder behoben oder als akzeptabel eingestuft wurde.

Nach der Registrierung eines Geräts können Benutzer mithilfe ihres Unternehmensbenutzernamens und -kennworts (oder Windows Hello for Business) auf die eingeschränkten Ressourcen Ihrer Organisation zugreifen.

Registrieren von Unternehmensgeräten mit Microsoft Entra ID

Führen Sie folgende Schritte aus:

Neue Windows 10-Geräte

Starten Sie Ihr neues Gerät und dann den OOBE-Vorgang (Out-of-Box-Experience).

Geben Sie auf dem Bildschirm Bei Microsoft anmelden Ihre Geschäfts-, Schul- oder Uni-E-Mail-Adresse ein.

Geben Sie auf dem Bildschirm Kennwort eingeben Ihr Kennwort ein.

Genehmigen Sie Ihr Gerät auf Ihrem mobilen Gerät, sodass es Zugriff auf Ihr Konto hat.

Führen Sie den OOBE-Vorgang aus. Legen Sie dabei Ihre Datenschutzeinstellungen fest, und richten Sie ggf. Windows Hello ein.

Ihr Gerät ist nun in das Netzwerk Ihrer Organisation eingebunden.

Vorhandene Windows 10-Geräte

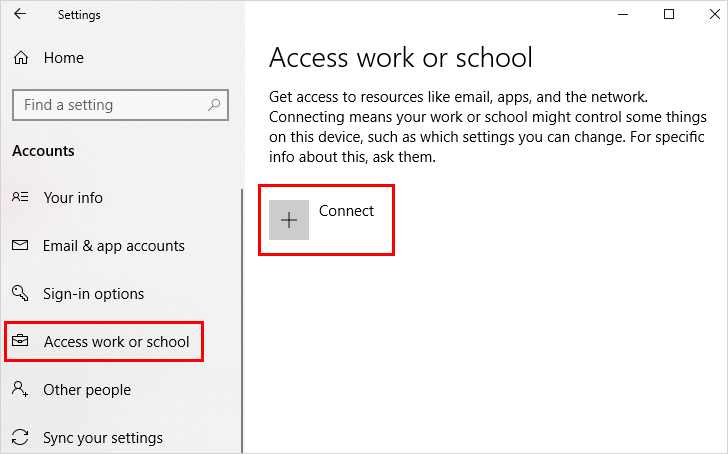

Öffnen Sie Einstellungen, und klicken Sie dann auf Konten.

Wählen Sie Auf Geschäfts-, Schul- oder Unikonto zugreifen und dann Verbinden aus.

Richten Sie auf dem Bildschirm ein Geschäftskonto oder Schulkonto ein, und wählen Sie Dieses Gerät in Microsoft Entra ID einbinden aus.

Geben Sie auf dem Bildschirm Melden Sie sich an Ihre E-Mail-Adresse (z.B. alain@contoso.com) ein, und wählen Sie dann Weiter aus.

Geben Sie auf dem Bildschirm Kennwort eingeben Ihr Kennwort ein, und wählen Sie dann Anmelden aus.

Genehmigen Sie Ihr Gerät auf Ihrem mobilen Gerät, sodass es Zugriff auf Ihr Konto hat.

Prüfen Sie auf dem Bildschirm Stellen Sie sicher, dass es sich um Ihre Organisation handelt, ob die Daten stimmen, und wählen Sie dann Beitreten aus.

Klicken Sie auf dem Bildschirm Alles erledigt auf Fertig.

Registrieren persönlicher Windows-Geräte mit Microsoft Entra ID

Führen Sie folgende Schritte aus:

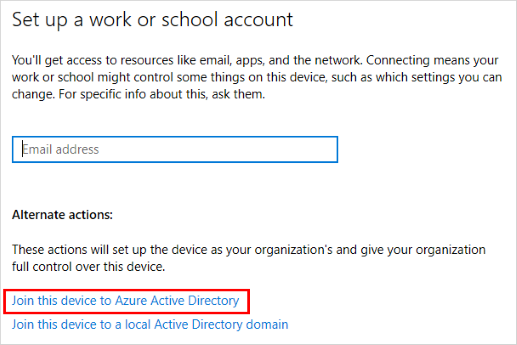

Öffnen Sie Einstellungen, und klicken Sie dann auf Konten.

Wählen Sie Auf Arbeitskonto oder Schulkonto zugreifen und dann Verbinden vom Bildschirm "Auf Arbeitskonto oder Schulkonto zugreifen" aus.

Geben Sie auf dem Bildschirm Add a work or school account (Geschäfts-, Schul- oder Unikonto hinzufügen) Ihre E-Mail-Adresse für Ihr Geschäfts-, Schul- oder Unikonto ein, und klicken Sie dann auf Weiter. Beispiel: alain@contoso.com.

Melden Sie sich bei Ihrem Geschäfts-, Schul- oder Unikonto an, und wählen Sie dann Anmelden aus.

Schließen Sie die restlichen Schritte des Registrierungsprozesses ab, einschließlich der Genehmigung Ihrer Identitätsüberprüfungsanforderung (wenn Sie eine zweistufige Überprüfung verwenden) und dem Einrichten von Windows Hello (falls erforderlich).

Aktivieren und konfigurieren Sie Windows Hello for Business

Um Benutzern eine alternative Anmeldemethode zu ermöglichen, bei der kein Kennwort nötig ist (z. B. PIN, biometrische Authentifizierung oder Finger-Reader) aktivieren Sie Windows Hello for Business auf den Windows 10-Geräten der Benutzer.

Die folgenden Aktionen von Microsoft Intune und Microsoft Entra erfolgen im Microsoft Intune Admin Center:

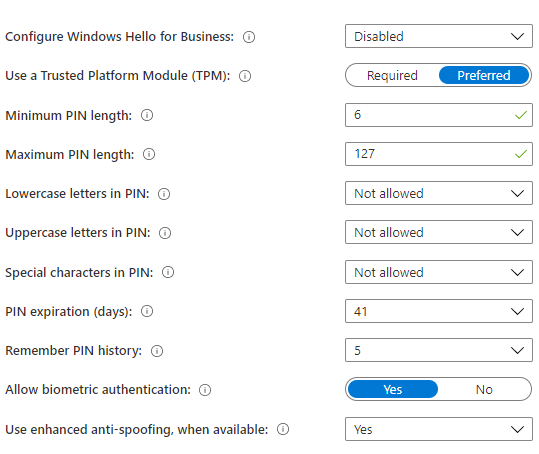

Erstellen Sie zunächst eine Registrierungsrichtlinie für Windows Hello for Business in Microsoft Intune.

Wechseln Sie zu Geräte > Registrierung > Geräte registrieren > Windows-Registrierung > Windows Hello for Business.

Wählen Sie zum Konfigurieren von Windows Hello for Business aus den folgenden Optionen aus:

Deaktiviert. Wählen Sie diese Einstellung aus, wenn Sie Windows Hello for Business nicht verwenden möchten. Wenn diese Einstellung deaktiviert ist, können Benutzer Windows Hello for Business nur auf mit Microsoft Entra verknüpften Mobiltelefonen nutzen, für die möglicherweise eine Bereitstellung erforderlich ist.

Aktiviert. Wählen Sie diese Einstellung aus, wenn Sie Windows Hello for Business-Einstellungen konfigurieren möchten. Wenn Sie Aktiviert auswählen, werden zusätzliche Einstellungen für Windows Hello sichtbar.

Nicht konfiguriert. Wählen Sie diese Einstellung aus, wenn Sie Intune nicht zum Steuern von Windows Hello for Business-Einstellungen verwenden möchten. Alle vorhandenen Windows Hello for Business-Einstellungen auf Windows 10-Geräten werden nicht geändert. Alle anderen Einstellungen in dem Bereich sind nicht verfügbar.

Wenn Sie Aktiviert ausgewählt haben, konfigurieren Sie die erforderlichen Einstellungen, die anschließend auf alle registrierten Windows 10-Geräte und Windows 10-Mobilgeräte angewendet werden.

Ein Trusted Platform Module (TPM) verwenden. Ein TPM-Chip bietet eine zusätzliche Ebene der Datensicherheit. Wählen Sie einen der folgenden Werte aus:

Erforderlich. Nur Geräte mit einem zugänglichen TPM können Windows Hello for Business bereitstellen.

Bevorzugt. Zuerst versuchen Geräte, ein TPM zu verwenden. Wenn diese Option nicht verfügbar ist, können sie Softwareverschlüsselung verwenden.

Eine minimale und eine maximale PIN-Länge festlegen. So werden Geräte für die Verwendung der von Ihnen angegebenen minimalen und maximalen PIN-Länge konfiguriert, um eine sichere Anmeldung zu gewährleisten. Die Standardlänge der PIN beträgt sechs Zeichen. Sie können jedoch eine Mindestlänge von vier Zeichen erzwingen. Die maximale PIN-Länge beträgt 127 Zeichen.

Einen PIN-Ablaufzeitraum (Tage) festlegen. Es wird empfohlen, einen Ablaufzeitraum für PINs festzulegen, nach dem sie vom Benutzer geändert werden müssen. Der Standardbereich ist 41 Tage.

Den PIN-Verlauf speichern. Schränkt die Wiederverwendung von zuvor verwendeten PINs ein. Standardmäßig können die letzten 5 PINs nicht wiederverwendet werden.

Ein erweitertes Antispoofing verwenden, falls verfügbar. Hierdurch wird die Verwendung der Antispoofing-Features von Windows Hello auf Geräten konfiguriert, die dies unterstützen. Beispiel: Erkennen eines Fotos eines Gesichts anstelle eines echten Gesichts.

Die Anmeldung per Telefon erlauben. Wenn diese Option auf „Ja“ festgelegt ist, können Benutzer einen Remotepassport verwenden, das als tragbares Begleitgerät zur Desktop-Authentifizierung dient. Der Desktopcomputer muss mit Microsoft Entra verknüpft sein, und das Begleitgerät muss mit einer Windows Hello for Business-PIN konfiguriert werden.

Wenn Sie diese Einstellungen konfiguriert haben, wählen Sie Speichern aus.

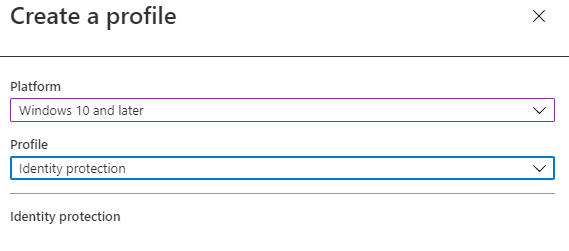

Nachdem Sie die Einstellungen konfiguriert haben, die für alle registrierten Windows 10-Geräte und Windows 10-Mobilgeräte gelten, richten Sie die Identitätsschutzprofile von Windows Hello for Business ein. Auf diese Weise können Sie die Sicherheitseinstellungen von Windows Hello for Business für bestimmte Endbenutzergeräte anpassen.

Wählen Sie Geräte > Konfigurationsprofile > Profil erstellen > Windows 10 und höher > Identitätsschutz aus.

Konfigurieren Sie Windows Hello for Business. Wählen Sie aus, wie Sie Windows Hello for Business konfigurieren möchten.

Minimale PIN-Länge.

Kleinbuchstaben in der PIN.

Großbuchstaben in der PIN.

Sonderzeichen in der PIN.

PIN-Ablaufzeitraum (Tage).

Den PIN-Verlauf speichern.

PIN-Wiederherstellung aktivieren. Ermöglicht Benutzern die Verwendung des Recovery Services für die Windows Hello for Business-PIN.

Ein Trusted Platform Module (TPM) verwenden. Ein TPM-Chip bietet eine zusätzliche Ebene der Datensicherheit.

Biometrische Authentifizierung zulassen. Ermöglicht eine biometrische Authentifizierung, wie z. B. Gesichtserkennung oder Fingerabdruck, als Alternative zu einer Windows Hello for Business-PIN. Benutzer müssen dennoch eine PIN konfigurieren, für den Fall dass die biometrische Authentifizierung fehlschlägt.

Ein erweitertes Antispoofing verwenden, falls verfügbar. So wird die Verwendung der Antispoofingfeatures von Windows Hello auf Geräten konfiguriert, die dies unterstützen (z. B. ein Foto mit einem Gesicht anstelle eines echten Gesichts erkennen).

Sicherheitsschlüssel zur Anmeldung verwenden. Diese Einstellung ist für Geräte mit Windows 10, Version 1903 oder höher, verfügbar. Verwenden Sie diese Einstellung, um die Unterstützung für die Benutzung von Windows Hello-Sicherheitsschlüsseln für die Anmeldung zu verwalten.

Abschließend können Sie zusätzliche Richtlinien für Geräteeinschränkungen erstellen, um unternehmenseigene Geräte weiter zu sperren.

Tipp

Weitere Informationen über die End-to-End-Implementierung einer Zero Trust-Identitätsstrategie.

II. Ein Zugriff wird nur in der Cloud verwalteten und konformen Endpunkten und Apps gewährt

Sobald Sie Identitäten für alle Endpunkte festgelegt haben, über die auf Unternehmensressourcen zugegriffen wird, müssen Sie vor der Gewährung des Zugriffs sicherstellen, dass die Endpunkte die von Ihrer Organisation festgelegten Mindestsicherheitsanforderungen erfüllen.

Nach der Festlegung von Konformitätsrichtlinien, mit denen der Zugriff auf Unternehmensressourcen auf vertrauenswürdige Endpunkte und mobile Anwendungen und Desktopanwendungen eingeschränkt wurde, können alle Benutzer über mobile Geräte auf Organisationsdaten zugreifen. Darüber hinaus wird auf allen Geräten eine minimale oder maximale Betriebssystemversion installiert. Es handelt sich dabei jedoch nicht um einen Jailbreak oder ein Rooten der Geräte.

Legen Sie zusätzlich Wiederherstellungsregeln für nicht konforme Geräte fest, diese können z. B. das Blockieren von nicht konformen Geräten oder das Gewähren einer Toleranzperiode zur Wiederherstellung der Konformität umfassen.

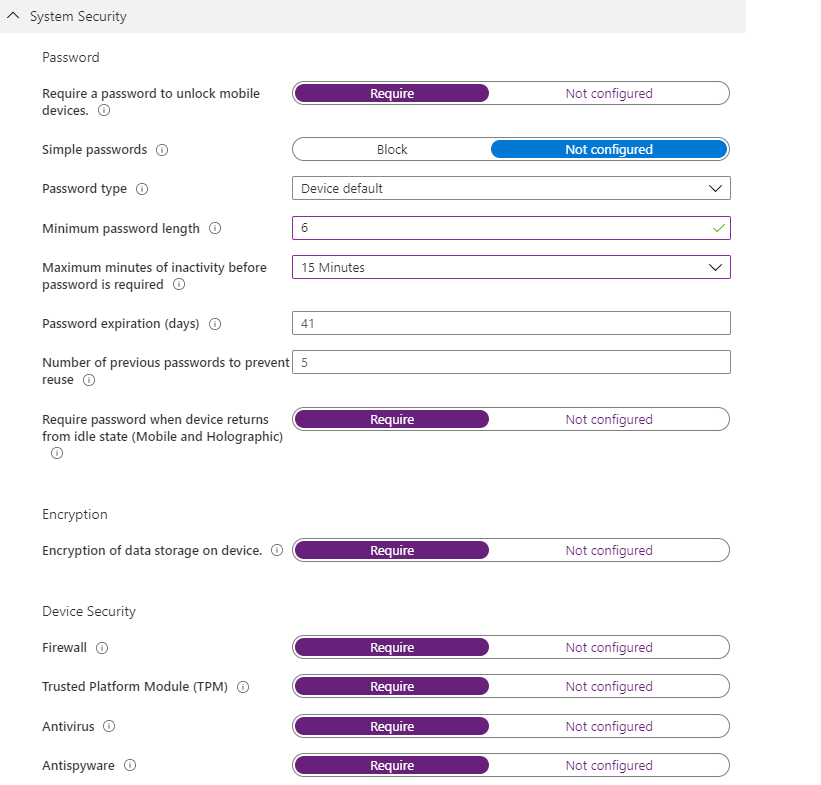

Erstellen Sie eine Konformitätsrichtlinie mit Microsoft Intune (alle Plattformen)

Führen Sie die folgenden Schritte durch, um eine Konformitätsrichtlinie zu erstellen:

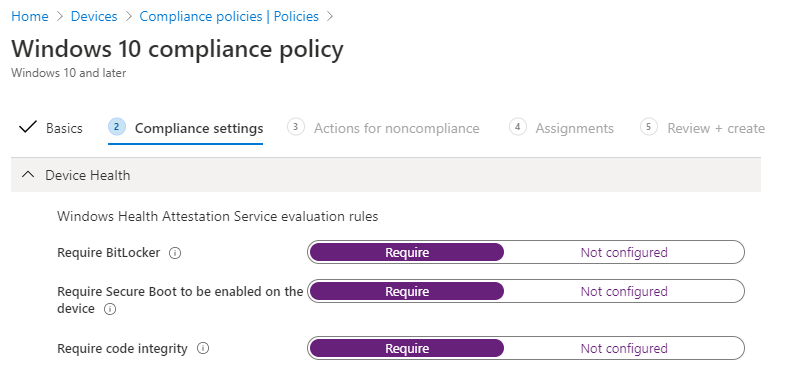

Wählen Sie Geräte > Konformitätsrichtlinien > Richtlinien > Richtlinie erstellen aus.

Wählen Sie eine Plattform für die Richtlinie aus (z. B. wie nachstehend Windows 10).

Wählen Sie die gewünschte Integritätseinstellung für die Geräte aus.

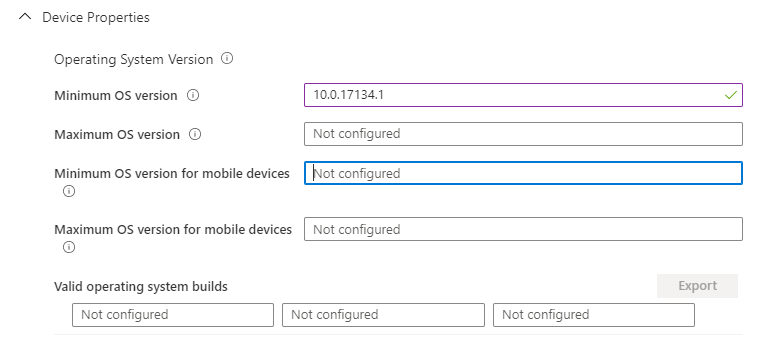

Konfigurieren Sie die minimalen oder maximalen Geräteeigenschaften.

Konfigurieren Sie die Configuration Manager Compliance. Dadurch wird erforderlich, dass alle Konformitätsauswertungen des Configuration Managers konforme Ergebnisse zurückgeben. Dies gilt jedoch nur für gemeinsam verwaltete Windows 10-Geräte. Alle reinen Intune-Geräte geben N/A zurück.

Konfigurieren Sie die Systemsicherheitseinstellungen.

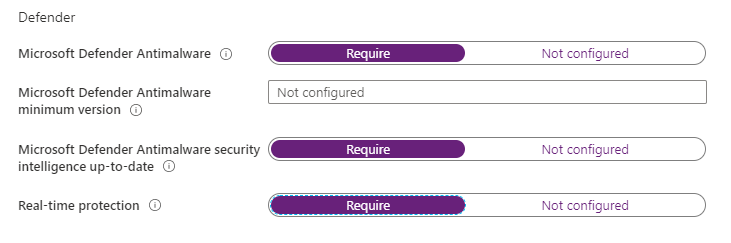

Konfigurieren Sie Microsoft Defender Antimalware.

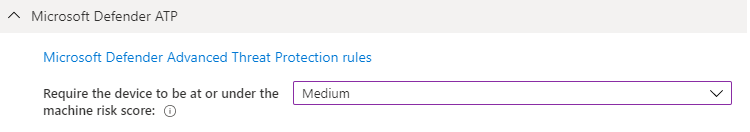

Konfigurieren Sie die erforderliche Computerrisikobewertung von Microsoft Defender für Endpunkt.

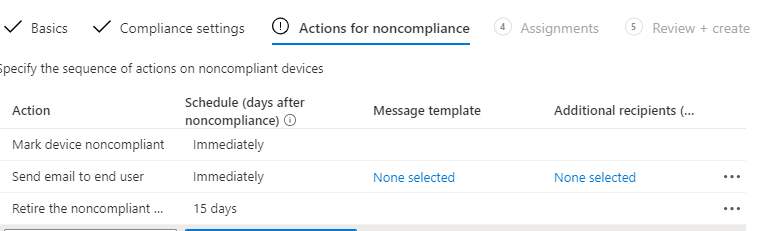

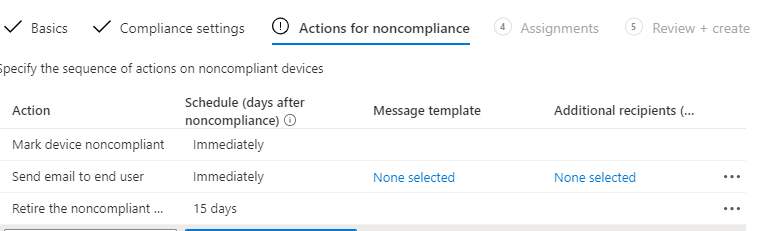

Geben Sie auf der Registerkarte Aktionen bei Nichtkonformität eine Reihe von Aktionen an, die automatisch auf Geräte angewendet werden, die diese Konformitätsrichtlinie nicht erfüllen.

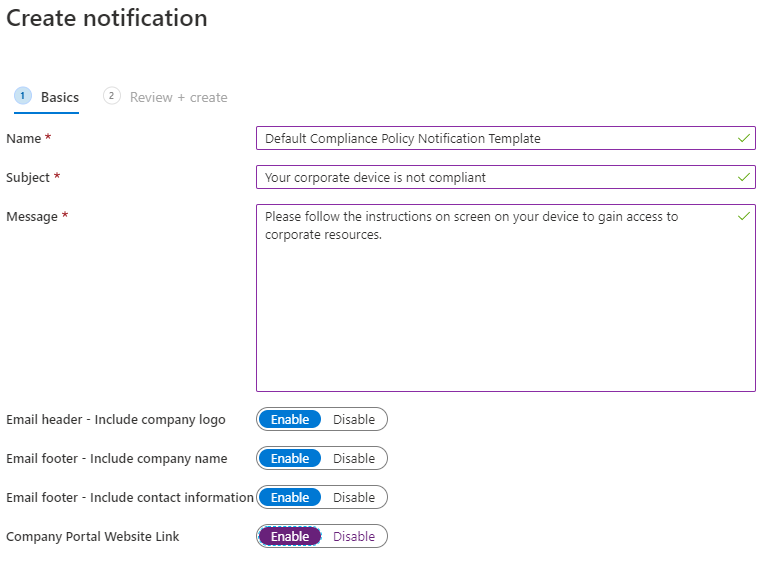

Automatisieren Sie Benachrichtigungs-E-Mails und fügen Sie zusätzliche Korrekturaktionen für nicht konforme Geräte in Intune hinzu (alle Plattformen)

Sollten ihre Endpunkte oder Apps nicht mehr konform sein, werden die Benutzer durch entsprechende Korrekturaktionen geleitet. Warnungen werden automatisch mit zusätzlichen Alarmen generiert und bei bestimmten Schwellenwerten werden automatisierten Aktionen festgelegt. Sie können bei Nichtkonformität entsprechende Korrekturaktionen festlegen.

Führen Sie die folgenden Schritte aus:

Wählen Sie Geräte > Konformitätsrichtlinien > Benachrichtigungen > Benachrichtigung erstellen aus.

Erstellen Sie eine Benachrichtigungsvorlage.

Wählen Sie zunächst Geräte > Konformitätsrichtlinien > Richtlinien aus, wählen sie anschließend eine Ihrer Richtlinien und dann Eigenschaften aus.

Wählen Sie Aktionen bei Nichtkonformität > Hinzufügen aus.

Fügen Sie Aktionen bei Nichtkonformität hinzu.

Richten Sie eine automatisierte E-Mail-Benachrichtigung für Benutzer mit nicht konformen Geräten ein.

Richten Sie eine Aktion ein, mit denen nicht konforme Geräte aus der Ferne gesperrt werden können.

Richten Sie eine Aktion ein, mit der ein nicht konformes Gerät nach einer festgelegten Anzahl von Tagen automatisch außer Betrieb gesetzt werden kann.

III. Bei Unternehmensgeräten und BYOD werden Richtlinien zur Verhinderung von Datenverlust (DLP) durchgesetzt

Nachdem Sie einem Benutzer Zugriff auf die Daten gewährt haben, möchten Sie steuern, wie er damit umgeht. Wenn er also beispielsweise auf ein unternehmensinternes Dokument zugreift, möchten Sie verhindern, dass dieses Dokument an einem ungeschützten Consumer-Speicherort gespeichert oder in einer Consumer-Kommunikationsanwendung oder Chat-App geteilt wird.

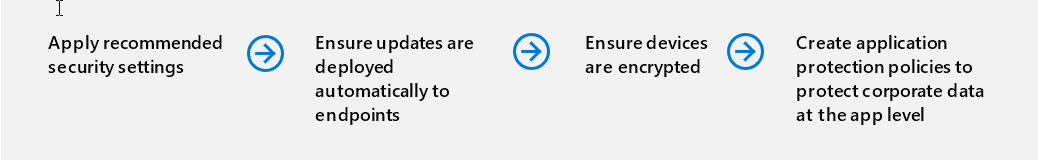

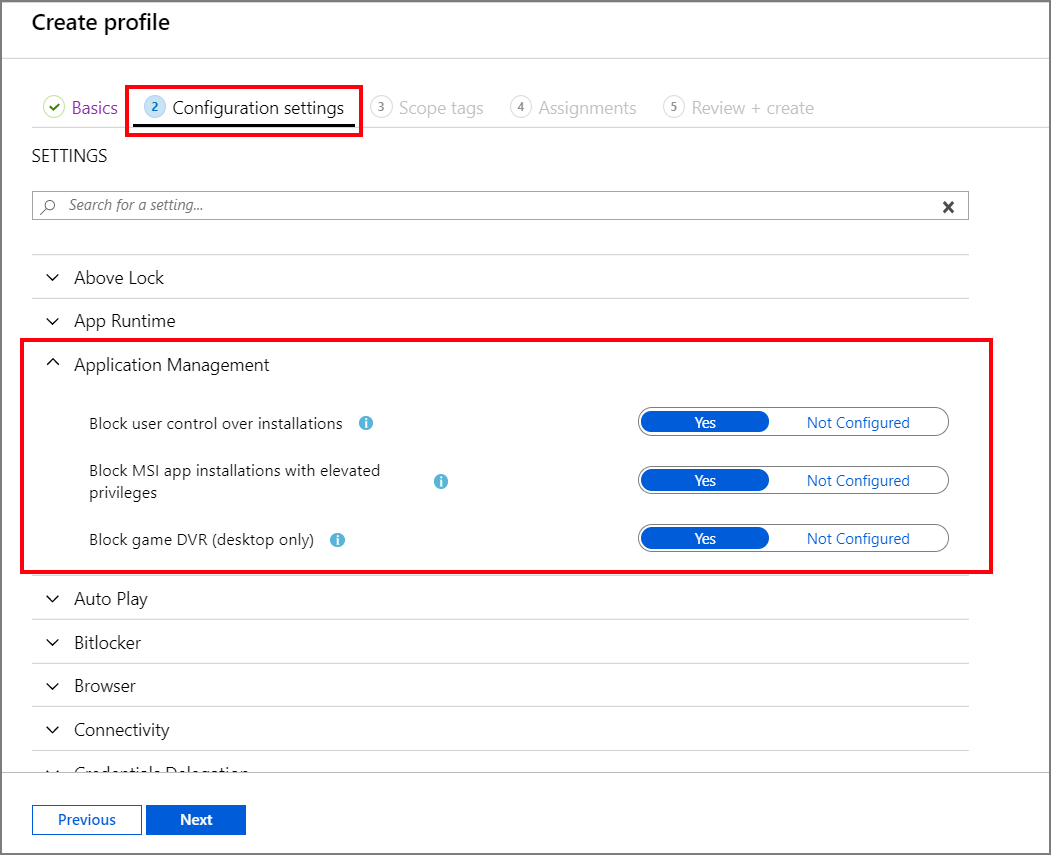

Wenden Sie die empfohlenen Sicherheitseinstellungen an

Wenden Sie zunächst die von Microsoft empfohlenen Sicherheitseinstellungen für Windows 10 an, um Unternehmensdaten zu schützen (erfordert Windows 10 1809 und höher):

Nutzen Sie die Sicherheitsbaselines von Intune, um Ihre Benutzer und Geräte abzusichern und zu schützen. Sicherheitsbaselines sind vorkonfigurierte Gruppen von Windows-Einstellungen, die Ihnen dabei helfen, eine bekannte Zusammenstellung von Einstellungen und Standardwerten anzuwenden, die von den zuständigen Sicherheitsteams empfohlen werden.

Führen Sie folgende Schritte aus:

Klicken Sie auf Endpunktsicherheit > Sicherheitsbaselines, um die Liste der verfügbaren Baselines abzurufen.

Wählen Sie zunächst die Baseline, die Sie verwenden möchten, und wählen Sie anschließend Profil erstellen aus.

Zeigen Sie auf der Registerkarte „Konfigurationseinstellungen“ die Gruppen von Einstellungen an, die im ausgewählten Basisplan verfügbar sind. Sie können eine Gruppe aufklappen, um die Einstellungen in dieser Gruppe und die Standardwerte für diese Einstellungen in der Baseline anzuzeigen. So suchen Sie bestimmte Einstellungen:

Wählen Sie eine Gruppe aus, um die verfügbaren Einstellungen zu erweitern und zu überprüfen.

Verwenden Sie die Suchleiste und geben Sie Stichwörter an, die als Filter für die Ansicht verwendet werden, um nur die Gruppen anzuzeigen, die Ihre Suchkriterien enthalten.

Passen Sie die Standardeinstellungen an Ihre geschäftlichen Anforderungen an.

Wählen Sie auf der Registerkarte Zuweisungen den Befehl Einzuschließende Gruppen auswählen, und weisen Sie dann die Baseline einer oder mehreren Gruppen zu. Klicken Sie auf Auszuschließende Gruppen auswählen, um die Zuweisung anzupassen.

Stellen Sie sicher, dass für die Endpunkte automatische Updates bereitgestellt werden

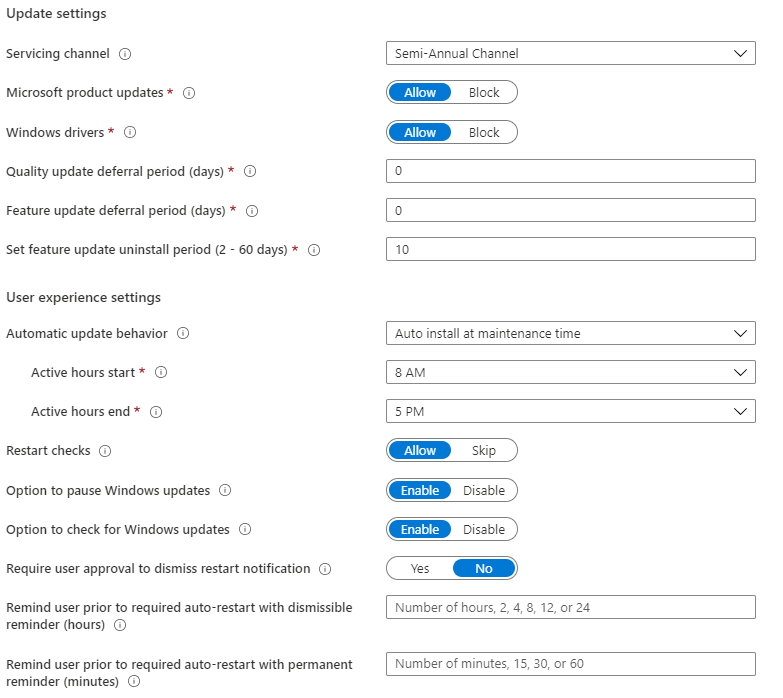

Konfigurieren von Windows 10-Geräten

Konfigurieren Sie Windows Updates for Business. Auf diese Weise vereinfachen Sie die Updateverwaltung für Benutzer und stellen sicher, dass Geräte automatisch aktualisiert werden, um die erforderliche Kompatibilitätsstufe zu erfüllen.

Führen Sie folgende Schritte aus:

Verwalten Sie Softwareupdates für Windows 10 über Intune, indem Sie Updateringe erstellen und eine Einstellungssammlung aktivieren, mit denen der Installationszeitpunkt von Windows 10-Updates konfiguriert wird.

Wählen Sie Geräte > Windows > Windows 10-Updateringe > Erstellen aus.

Konfigurieren Sie unter Ring-Einstellungen aktualisieren die Einstellungen für Ihre geschäftlichen Anforderungen.

Wählen Sie unter Zuweisungen die einzuschließenden Gruppen aus und weisen Sie dann einer oder mehreren Gruppen den Updatering zu. Wählen Sie die auszuschließenden Gruppen aus, um die Zuweisung anzupassen.

Verwalten Sie Windows 10-Featureupdates über Intune, um Geräte auf die von Ihnen angegebene Windows-Version (d. h. 1803 oder 1809) zu aktualisieren oder die Funktionsgruppe auf den Geräten einzufrieren, bis sie auf eine höhere Windows-Version aktualisiert werden.

Wählen Sie Geräte > Windows > Windows 10-Featureupdates > Erstellen aus.

Geben Sie unter Grundeinstellungen einen Namen und eine Beschreibung (optional) an, und wählen Sie für Bereitzustellendes Featureupdate die Windows-Version mit der gewünschten Funktionsgruppe aus. Klicken Sie dann auf Weiter.

Wählen Sie unter Zuweisungen die einzuschließenden Gruppen aus und weisen Sie die Bereitstellung des Featureupdates mindestens einer Gruppe zu.

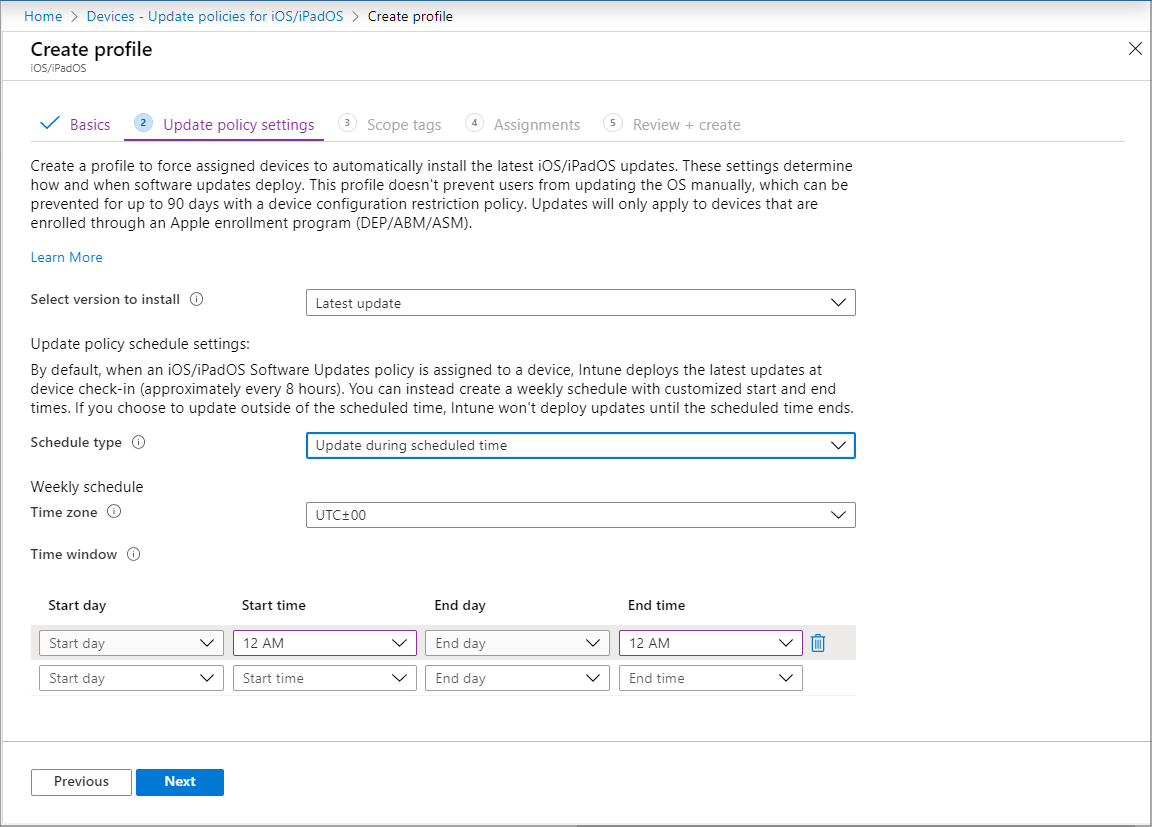

Konfigurieren Sie iOS-Updates für im Unternehmen registrierte Geräte. Auf diese Weise vereinfachen Sie die Updateverwaltung für Benutzer und stellen sicher, dass Geräte automatisch aktualisiert werden, um die erforderliche Kompatibilitätsstufe zu erfüllen. Konfigurieren Sie die iOS-Updaterichtlinie.

Führen Sie folgende Schritte aus:

Wählen Sie Geräte > Updaterichtlinien für iOS/iPadOS > Profil erstellen aus.

Geben Sie auf der Registerkarte „Basics“ für diese Richtlinie einen Namen und (optional) eine Beschreibung an, und wählen Sie dann Weiter aus.

Konfigurieren Sie auf der Registerkarte „Richtlinieneinstellungen aktualisieren“ Folgendes:

Wähen Sie die zu installierende Version aus. Es gibt folgende Auswahlmöglichkeiten:

Neuestes Update: Dadurch wird das zuletzt veröffentlichte Update für iOS/iPadOS bereitgestellt.

Jede frühere Version, die im Dropdownfeld verfügbar ist. Wenn Sie eine frühere Version auswählen, müssen Sie auch eine Gerätekonfigurationsrichtlinie bereitstellen, um die Sichtbarkeit von Softwareupdates zu verzögern.

Zeitplantyp: Konfigurieren des Zeitplans für diese Richtlinie:

Update beim nächsten Einchecken. Das Update wird beim nächsten Einchecken des Geräts bei Intune installiert. Dies ist die einfachste Option und hat keine zusätzlichen Konfigurationen.

Update innerhalb eines geplanten Zeitraums. Sie konfigurieren mindestens ein Zeitfenster, in dem das Update nach dem Einchecken installiert wird.

Update außerhalb eines geplanten Zeitraums. Sie konfigurieren mindestens ein Zeitfenster, in dem das Update nach dem Einchecken nicht installiert wird.

Wöchentlicher Zeitplan: Konfigurieren Sie die folgenden Optionen, wenn Sie einen anderen Zeitplan als das Aktualisieren beim nächsten Eincheckvorgang auswählen:

Wählen Sie einen Zeitzone aus.

Definieren Sie ein Zeitfenster. Definieren Sie mindestens einen Zeitblock, der einschränkt, wann das Update installiert wird. Die Optionen umfassen Starttag, Startzeit, Endtag und Endzeit. Durch die Verwendung von Starttag und Endtag werden Nachtblöcke unterstützt. Wenn Sie keine Start- oder Endzeiten konfigurieren, führt die Konfiguration zu keiner Einschränkung, und Updates können jederzeit installiert werden.

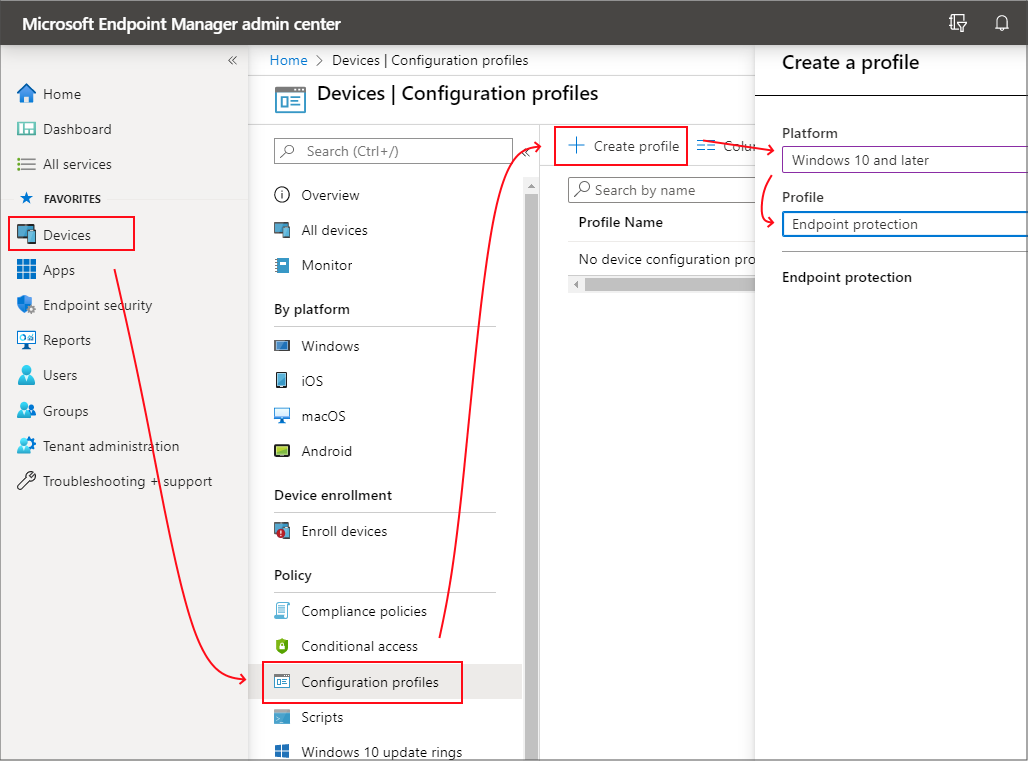

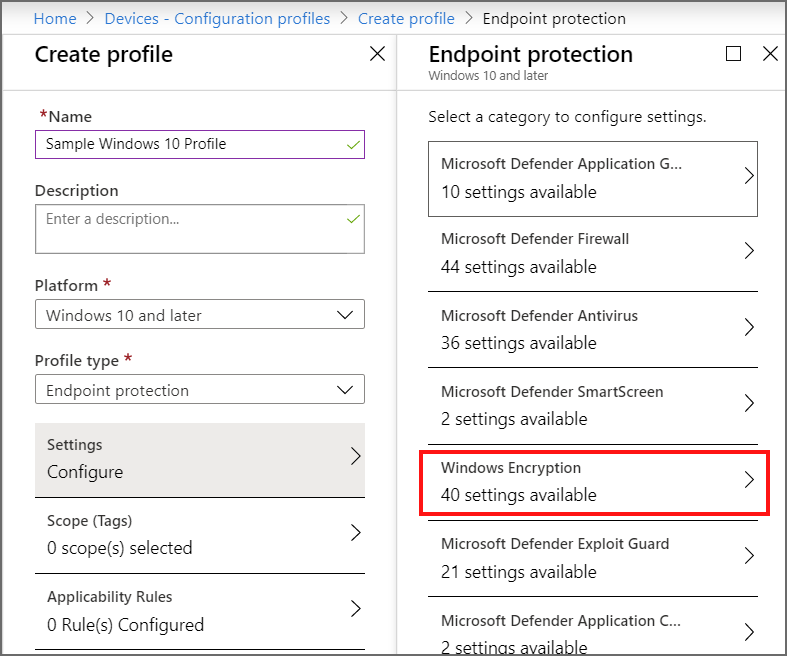

Stellen Sie sicher, dass Geräte verschlüsselt sind

Konfigurieren von BitLocker zur Verschlüsselung von Windows 10-Geräten

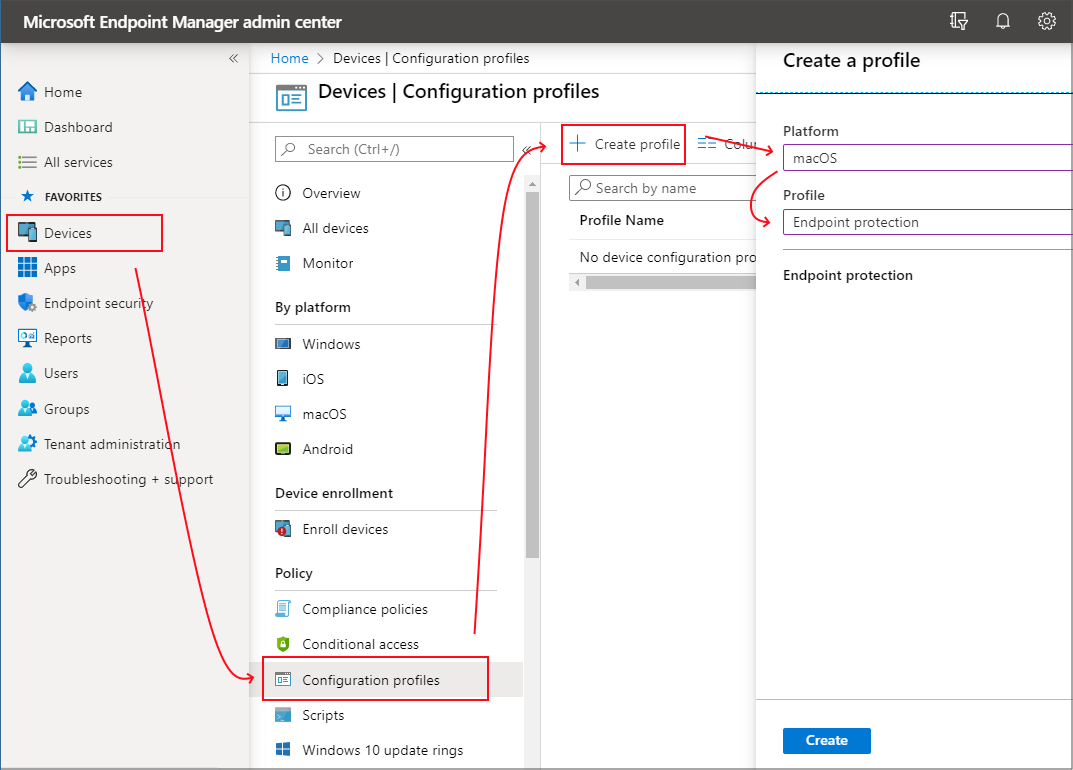

Wählen Sie Geräte > Konfigurationsprofile > Profil erstellen aus.

Legen Sie die folgenden Optionen fest:

Plattform: Windows 10 und höher

Profiltyp: Endpoint Protection

Wählen Sie Einstellungen > Windows-Verschlüsselungaus.

Konfigurieren Sie die Einstellungen für BitLocker entsprechend Ihren geschäftlichen Anforderungen, und wählen Sie dann OK aus.

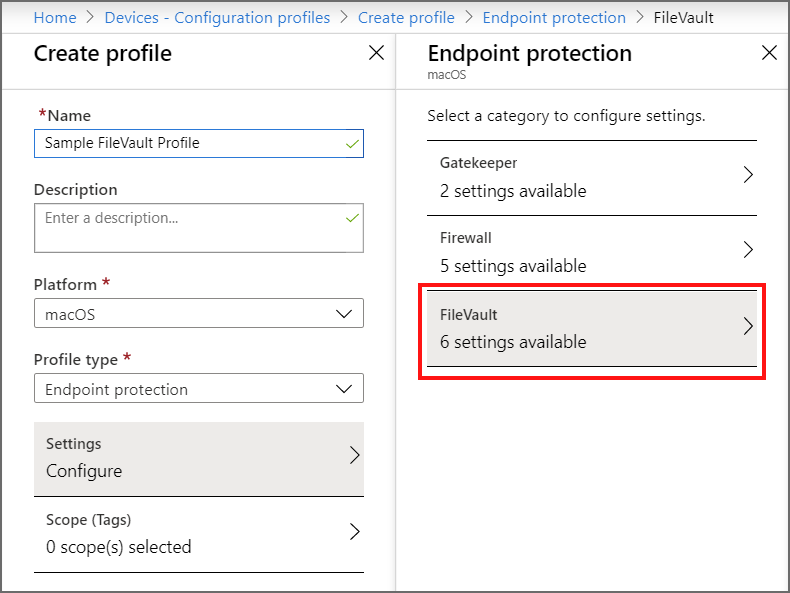

Konfigurieren der FileVault-Verschlüsselung auf macOS-Geräten

Wählen Sie Geräte > Konfigurationsprofile > Profil erstellen aus.

Legen Sie die folgenden Optionen fest:

Plattform: macOS.

Profiltyp: Endpoint Protection.

Wählen Sie Einstellungen > FileVault aus.

Klicken Sie dann unter FileVault auf Aktivieren.

Für den Wiederherstellungsschlüsseltyp wird nur der persönliche Schlüssel unterstützt.

Konfigurieren Sie die restlichen FileVault-Einstellungen entsprechend Ihren geschäftlichen Anforderungen, und wählen Sie dann OK aus.

Erstellen Sie App-Schutzrichtlinien, um Unternehmensdaten auf App-Ebene zu schützen

Um sicherzustellen, dass Ihre Daten sicher sind oder nur in verwalteten Apps gespeichert werden, können Sie App-Schutzrichtlinien (App Protection Policies, APP) erstellen. Eine Richtlinie kann eine Regel sein, die durchgesetzt wird, wenn der Benutzer versucht, auf „Unternehmensdaten“ zuzugreifen oder sie zu verschieben, oder eine Reihe von Aktionen, die verboten oder überwacht werden, wenn der Benutzer sich in der App befindet.

Das APP-Datenschutzframework besteht aus drei verschiedene Konfigurationsebenen, wobei jede Ebene auf der vorherigen Ebene aufbaut:

Einfacher Datenschutz für Unternehmen (Ebene 1): Diese Ebene stellt sicher, dass Apps mit einer PIN geschützt und verschlüsselt sind, und dient zum Durchführen selektiver Löschvorgänge. Bei Android-Geräten überprüft diese Ebene den Android-Gerätenachweis. Dabei handelt es sich um eine Konfiguration auf Einstiegsebene, die ähnliche Datenschutzkontrollen für Exchange Online-Postfachrichtlinien bereitstellt und die IT sowie die Benutzer in die App-Schutzrichtlinien einführt.

Erweiterter Datenschutz für Unternehmen (Ebene 2) bietet Mechanismen zur Vermeidung von APP-Datenlecks und Mindestanforderungen an das Betriebssystem. Dies ist die Konfiguration, die für die meisten mobilen Benutzer geeignet ist, die auf Unternehmensdaten oder Daten einer Bildungseinrichtung zugreifen.

Hoher Datenschutz für Unternehmen (Ebene 3) bietet erweiterte Datenschutzmechanismen, erweiterte PIN-Konfiguration und APP Mobile Threat Defense. Diese Konfiguration ist für Benutzer vorgesehen, die auf Hochrisikodaten zugreifen.

Führen Sie folgende Schritte aus:

Wählen Sie im Intune-Portal Apps>App-Schutzrichtlinien aus. Diese Auswahl öffnet die Details der App-Schutzrichtlinien, in denen Sie neue Richtlinien erstellen und vorhandene Richtlinien bearbeiten.

Wählen Sie Richtlinie erstellen aus, und wählen Sie dann entweder iOS/iPadOS oder Android aus. Der Bereich Richtlinie erstellen wird angezeigt.

Wählen Sie die Apps aus, auf die Sie die App-Schutzrichtlinie anwenden möchten.

Konfigurieren Sie die Datenschutzeinstellungen:

iOS/iPadOS-Datenschutz. Weitere Informationen finden Sie unter Schutzrichtlinien für iOS-/iPadOS-Apps – Datenschutz.

Android-Datenschutz. Weitere Informationen finden Sie unter Schutzrichtlinien für Android-Apps – Datenschutz.

Konfigurieren Sie die Einstellungen für die Zugriffsanforderungen:

iOS/iPadOS-Zugriffsanforderungen. Weitere Informationen finden Sie unter Schutzrichtlinien für iOS-/iPadOS-Apps – Zugriffsanforderungen.

Android-Zugriffsanforderungen. Weitere Informationen finden Sie unter Schutzrichtlinien für Android-Apps – Zugriffsanforderungen.

Konfigurieren Sie die Einstellungen für den bedingten Start:

Bedingter Start bei iOS/iPadOS. Weitere Informationen finden Sie unter Schutzrichtlinien für iOS-/iPadOS-Apps – Bedingter Start.

Bedingter Start bei Android. Weitere Informationen finden Sie unter Schutzrichtlinien für Android-Apps – Bedingter Start.

Klicken Sie auf Weiter, um die Seite Aufgaben anzuzeigen.

Wenn Sie fertig sind, klicken Sie auf Erstellen, um die App-Schutzrichtlinie in Intune zu erstellen.

Tipp

Mehr Informationen über die Implementierung einer durchgängigen Zero-Trust-Strategie für Ihre Daten.

|

|

Zusätzliche Bereitstellungsziele |

IV. Die Bedrohungserkennung an den Endpunkten dient zur Überwachung des Geräterisikos

Nachdem Sie ihre ersten drei Ziele erreicht haben, müssen Sie als nächstes die Endpunktsicherheit konfigurieren. Auf diese Weise wird ein erweiterter Schutz bereitgestellt, aktiviert und überprüft. Über eine zentralisierte Benutzeroberfläche können alle Endpunkte konsistent gemeinsam verwaltet werden.

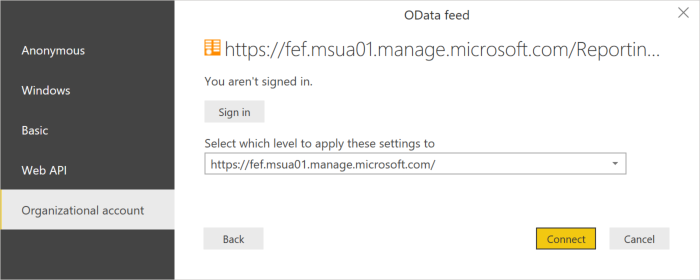

Leiten Sie Endpunktprotokolle und -transaktionen an ein SIEM oder Power BI weiter

Senden Sie mithilfe des Intune Data Warehouse Verwaltungsdaten von Geräten und Apps an Berichterstellungs- oder SIEM-Tools. So können Warnungen intelligent gefiltert und Informationsrauschen reduziert werden.

Führen Sie folgende Schritte aus:

Wählen Sie Berichte > Intune Data Warehouse > Data Warehouse aus.

Kopieren Sie die benutzerdefinierte Feed-URL. Beispiel:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0Öffnen Sie den Power BI Desktop oder Ihre SIEM-Lösung.

In Ihrer SIEM-Lösung

Wählen Sie die Option zum Importieren oder Abrufen von Daten aus einem OData-Feed aus.

In PowerBI

Wählen Sie im Menü Datei > Daten abrufen > OData-Feedaus.

Fügen Sie die im vorherigen Schritt kopierte benutzerdefinierte Feed-URL in das URL-Feld im Fenster OData-Feed ein.

Wählen Sie Basic aus.

Wählen Sie OK aus.

Wählen Sie Organisationskonto aus, und melden Sie sich dann mit Ihren Intune-Anmeldeinformationen an.

Wählen Sie Verbinden. Der Navigator wird geöffnet und zeigt Ihnen die Liste der Tabellen im Intune Data Warehouse an.

Wählen Sie die Geräte und die „ownerTypes“-Tabellen aus. Wählen Sie Laden aus. Power BI lädt Daten in das Modell.

Eine Beziehung erstellen. Sie können mehrere Tabellen importieren, um nicht nur die Daten in einer einzigen Tabelle zu analysieren, sondern auch tabellenübergreifende Daten. Power BI verfügt über eine Funktion namens „Autodetect“, das versucht, Beziehungen für Sie zu finden und zu erstellen. Die Tabellen im Data Warehouse wurden erstellt, um mit dem Funktion „Autodetect“ in Power BI zu arbeiten. Auch wenn Power BI die Beziehungen nicht automatisch findet, können Sie die Beziehungen weiterhin verwalten.

Wählen Sie Beziehungen verwalten aus.

Wählen Sie Automatische Erkennung aus, wenn Power BI die Beziehungen noch nicht erkannt hat.

Mehr Informationen über erweiterte Möglichkeiten zum Einrichten von Power BI-Visualisierungen.

V. Der Zugriff wird sowohl für Unternehmensgeräte als auch für BYOD je nach Endpunktrisiko gesteuert

Unternehmensgeräte werden bei einem Cloud-Registrierungsdienst wie DEP, Android Enterprise oder Windows AutoPilot registriert

Das Erstellen und Verwalten von benutzerdefinierten Betriebssystem-Images ist ein aufwendiger Prozess, bei dem möglicherweise viel Zeit investiert wird, um benutzerdefinierte Betriebssystem-Images auf neue Geräte zu übertragen und diese für die Nutzung vorzubereiten.

Mit den Cloud-Registrierungsdiensten von Microsoft Intune können Sie Ihren Benutzern neue Geräte geben, ohne dass Sie die benutzerdefinierten Betriebssystem-Images auf den neuen Geräten erstellen, verwalten und anwenden müssen.

Windows Autopilot ist eine Sammlung aus Technologien, mit denen neue Geräte eingerichtet und vorkonfiguriert werden, um sie auf einen effizienten Einsatz vorzubereiten. Sie können Windows Autopilot auch zum Zurücksetzen, Wiederverwenden und Wiederherstellen von Geräten verwenden.

Konfigurieren Sie Windows Autopilot, um Microsoft Entra Join zu automatisieren und neue unternehmenseigene Geräte bei Intune zu registrieren.

Konfigurieren Sie Apple DEP für die automatische Registrierung von iOS- und iPadOS-Geräten.

In diesem Leitfaden behandelte Produkte

Microsoft Azure

Microsoft 365

Microsoft Intune (enthält Microsoft Intune und Configuration Manager)

Microsoft Defender für den Endpunkt

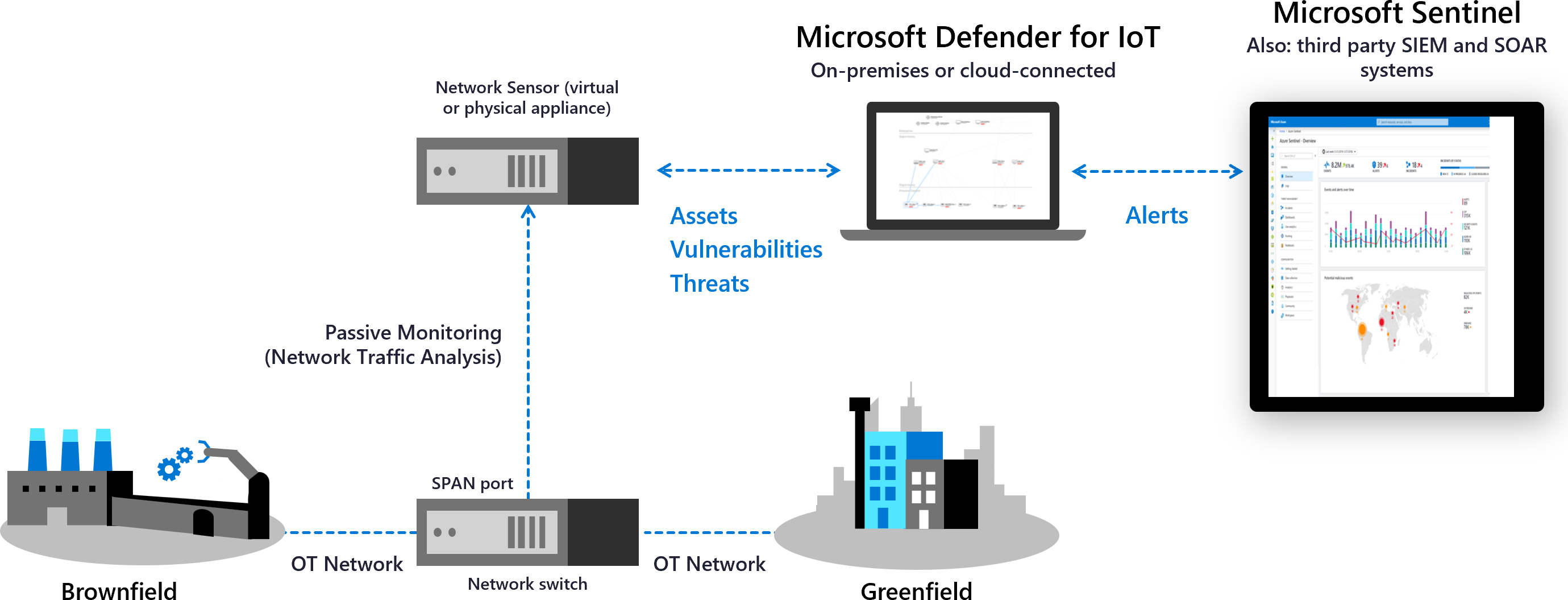

Zero Trust und Ihre OT-Netzwerke

Microsoft Defender for IoT ist eine einheitliche Sicherheitslösung, die speziell zum Erkennen von Geräten, Sicherheitsrisiken und Bedrohungen von IoT-Netzwerken und Netzwerken für operative Technologie (OT-Netzwerke) entwickelt wurde. Verwenden Sie Defender for IoT zum Schutz Ihrer gesamten IoT/OT-Umgebung, einschließlich vorhandener Geräte, die möglicherweise nicht über integrierte Sicherheitsagenten verfügen.

OT-Netzwerke unterscheiden sich häufig von der herkömmlichen IT-Infrastruktur und benötigen einen spezialisierten Ansatz für Zero Trust. OT-Systeme verwenden eine einzigartige Technologie mit proprietären Protokollen und können veraltete Plattformen mit begrenzter Konnektivität und Leistung oder spezifische Sicherheitsanforderungen und einzigartige Gefährdung durch physische Angriffe haben.

Defender für IoT unterstützt Zero Trust-Grundsätze, indem OT-spezifische Herausforderungen behandelt werden, wie z. B.:

- Unterstützung bei der Steuerung von Remoteverbindungen in Ihre OT-Systeme

- Überprüfen und Hilfestellung, um Verbindungen zwischen abhängigen Systemen zu reduzieren

- Suchen einzelner Fehlerpunkte in Ihrem Netzwerk

Stellen Sie Defender for IoT-Netzwerksensoren bereit, um Geräte und Datenverkehr zu erkennen und auf OT-spezifische Sicherheitsrisiken zu achten. Segmentieren Sie Ihre Sensoren in Ihrem Netzwerk in Sites und Zonen, um den Datenverkehr zwischen Zonen zu überwachen, und folgen Sie den Risikominderungsschritten von Defender for IoT, um das Risiko in Ihrer OT-Umgebung zu verringern. Defender for IoT überwacht dann kontinuierlich Ihre Geräte auf Anomalien oder nicht autorisierte Verhaltensweisen.

Integration mit Microsoft-Diensten, wie z. B. Microsoft Sentinel und anderen Partnerdiensten, einschließlich SIEM- und Ticketingsystemen, um Defender for IoT-Daten in Ihrer Organisation zu teilen.

Weitere Informationen finden Sie unter:

- Zero Trust und Ihre OT-Netzwerke

- Überwachen Ihres OT-Netzwerks mit Zero Trust-Grundsätzen

- Untersuchen von Defender for IoT-Incidents mit Microsoft Sentinel

Zusammenfassung

Durch einen Zero Trust-Ansatz kann der Sicherheitsstatus Ihrer Geräte und Endpunkte erheblich verbessert werden. Um weitere Informationen oder Hilfe bei der Implementierung zu erhalten, können Sie Ihr Customer Success-Team kontaktieren oder die anderen Kapitel dieses Leitfadens lesen, die alle Zero Trust-Säulen abdecken.

Die Leitfadenreihe für die Zero Trust-Bereitstellung