Konfigurieren von alternativen Anmelde-ID

Was ist eine alternative Anmelde-ID?

In den meisten Fällen verwenden Benutzer ihren Benutzerprinzipalnamen (User Principal Name, UPN), um sich bei ihren Konten anzumelden. In einigen Umgebungen kann es jedoch vorkommen, dass Benutzer aufgrund von Unternehmensrichtlinien oder Abhängigkeiten von lokalen Branchenanwendungen eine andere Form der Anmeldung verwenden.

Hinweis

Gemäß den von Microsoft empfohlenen bewährten Methoden sollte der UPN mit der primären SMTP-Adresse abgeglichen werden. Dieser Artikel befasst sich mit dem geringen Prozentsatz von Kunden, die den UPN nicht abgleichen können.

Beispielsweise können sie ihre E-Mail-ID für die Anmeldung verwenden, und diese unterscheidet sich von ihrem UPN. Dies ist besonders häufig in Szenarien der Fall, in denen der UPN nicht routingfähig ist. Angenommen, Benutzerin Jane Doe verfügt über den UPN jdoe@contoso.local und die E-Mail-Adresse jdoe@contoso.com. Möglicherweise kennt Jane den UPN gar nicht, da sie sich immer mit ihrer E-Mail-ID angemeldet hat. Die Verwendung einer anderen Anmeldemethode als dem UPN gilt als alternative ID. Weitere Informationen zum Erstellen des UPN finden Sie unter Auffüllung des UserPrincipalName-Attributs in Microsoft Entra.

Active Directory-Verbunddienste (AD FS) ermöglicht Verbundanwendungen, die AD FS verwenden, die Anmeldung mit einer alternativen ID. Dadurch können Administratoren eine Alternative zum Standard-UPN anbieten, die für die Anmeldung verwendet werden kann. AD FS unterstützt bereits die Verwendung einer beliebigen Form von Benutzer-ID, die von Active Directory Domain Services (AD DS) akzeptiert wird. Bei der Konfiguration für die Verwendung einer alternativen ID ermöglicht AD FS Benutzern die Anmeldung mit der konfigurierten alternativen ID, z B. der E-Mail-ID. Durch die Verwendung der alternativen ID können Sie SaaS-Anbieter wie Office 365 übernehmen, ohne Ihre lokalen UPNs zu ändern. Außerdem können Sie branchenspezifische Dienstanwendungen mit vom Kunden bereitgestellten IDs unterstützen.

Alternative ID in Microsoft Entra ID

In den folgenden Szenarien muss ein Unternehmen möglicherweise eine alternative ID verwenden:

- Der lokale Domänenname z. B.

contoso.localist nicht routingfähig, sodass der Standard-UPN (jdoe@contoso.local) auch nicht routingfähig ist. Der vorhandene UPN kann aufgrund von lokalen Anwendungsabhängigkeiten oder Unternehmensrichtlinien nicht geändert werden. Microsoft Entra ID und Office 365 erfordern, dass alle Domänensuffixe, die dem Microsoft Entra-Verzeichnis zugeordnet sind, im Internet vollständig routingfähig sind. - Der lokale UPN ist nicht mit der E-Mail-Adresse des Benutzers identisch, und für die Anmeldung bei Office 365 verwenden die Benutzer ihre E-Mail-Adresse, und der UPN kann aufgrund von organisatorischen Einschränkungen nicht verwendet werden. In den oben genannten Szenarien ermöglicht es die alternative ID in AD FS den Benutzern, sich bei Microsoft Entra ID anzumelden, ohne die lokalen UPNs zu ändern.

Konfigurieren einer alternativen Anmelde-ID

Verwenden von Microsoft Entra Connect Wir empfehlen die Verwendung von Microsoft Entra Connect, um eine alternative Anmelde-ID für Ihre Umgebung zu konfigurieren.

- Bei einer Neukonfiguration von Microsoft Entra Connect finden Sie unter „Verbinden mit Microsoft Entra ID“ eine detaillierte Anleitung zur Konfiguration einer alternativen ID und AD FS-Farm.

- Bei bestehenden Microsoft Entra Connect-Installationen finden Sie unter „Ändern der Anmeldemethode für Benutzer“ Anweisungen zum Ändern der Anmeldemethode in AD FS.

Wenn Microsoft Entra Connect Details zur AD FS-Umgebung zur Verfügung gestellt werden, wird automatisch überprüft, ob die richtige KB in AD FS vorhanden ist. Anschließend wird AD FS für die alternative ID konfiguriert, einschließlich aller erforderlichen Anspruchsregeln für Berechtigungen an der Microsoft Entra-Verbundvertrauensstellung. Es ist kein zusätzlicher Schritt außerhalb des Assistenten erforderlich, um eine alternative ID zu konfigurieren.

Hinweis

Microsoft empfiehlt die Verwendung von Microsoft Entra Connect, um eine alternative Anmelde-ID zu konfigurieren.

Manuelles Konfigurieren einer alternativen ID

Zum Konfigurieren einer alternativen Anmelde-ID müssen Sie die folgenden Schritte ausführen:

Konfigurieren der AD FS-Anspruchsanbieter-Vertrauensstellungen zum Aktivieren einer alternativen Anmelde-ID

Wenn Sie über Windows Server 2012 R2 verfügen, stellen Sie sicher, dass KB2919355 auf allen AD FS-Servern installiert ist. Sie erhalten die KB über Windows Update Services oder können sie direkt herunterladen.

Aktualisieren Sie die AD FS-Konfiguration, indem Sie das folgende PowerShell-Cmdlet auf einem der Verbundserver in Ihrer Farm ausführen (wenn Sie über eine WID-Farm verfügen, müssen Sie diesen Befehl auf dem primären AD FS-Server in Ihrer Farm ausführen):

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID <attribute> -LookupForests <forest domain>

AlternateLoginID ist der LDAP-Name des Attributs, das Sie für die Anmeldung verwenden möchten.

LookupForests ist die Liste des Gesamtstruktur-DNS, dem Ihre Benutzer angehören.

Um die Funktion für alternative Anmelde-IDs zu aktivieren, müssen Sie sowohl den -AlternateLoginID-Parameter als auch den -LookupForests-Parameter mit einem gültigen Wert ungleich NULL konfigurieren.

Im folgenden Beispiel aktivieren Sie die Funktion für alternative Anmelde-IDs, sodass sich Ihre Benutzer mit Konten in contoso.com- und fabrikam.com-Gesamtstrukturen mit ihrem „mail“-Attribut bei AD FS-fähigen Anwendungen anmelden können.

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID mail -LookupForests contoso.com,fabrikam.com

- Um diese Funktion zu deaktivieren, legen Sie den Wert für beide Parameter auf NULL fest.

Set-AdfsClaimsProviderTrust -TargetIdentifier "AD AUTHORITY" -AlternateLoginID $NULL -LookupForests $NULL

Moderne Hybridauthentifizierung mit alternativer ID

Wichtig

Folgendes Szenario wurde nur mit AD FS und nicht mit Identitätsanbietern von Drittanbietern getestet.

Exchange und Skype for Business

Wenn Sie eine alternative Anmelde-ID mit Exchange und Skype for Business verwenden, variiert die Benutzeroberfläche je nachdem, ob Sie HMA nutzen.

Hinweis

Für eine optimale Endbenutzererfahrung empfiehlt Microsoft die Verwendung der modernen Hybridauthentifizierung.

Weitere Informationen finden Sie in der Übersicht über die moderne Hybridauthentifizierung.

Voraussetzungen für Exchange und Skype for Business

Die folgenden Voraussetzungen müssen erfüllt sein, um das einmalige Anmelden mit einer alternativen ID zu unterstützen.

- Für Exchange Online sollte die moderne Authentifizierung aktiviert sein.

- Für Skype for Business (SFB) Online sollte die moderne Authentifizierung aktiviert sein.

- Für Exchange lokal sollte die moderne Authentifizierung aktiviert sein. Auf allen Exchange-Servern ist Exchange 2013 CU19 oder Exchange 2016 CU18 und höher erforderlich. In der Umgebung darf keine Exchange 2010-Version ausgeführt werden.

- Für Skype for Business (SFB) lokal sollte die moderne Authentifizierung aktiviert sein.

- Sie müssen Exchange- und Skype-Clients verwenden, für die die moderne Authentifizierung aktiviert ist. Auf allen Servern muss SFB Server 2015 CU5 ausgeführt werden.

- Skype for Business-Clients, die die moderne Authentifizierung unterstützen

- iOS, Android, Windows Phone

- SFB 2016 (Die moderne Authentifizierung (MA) ist standardmäßig aktiviert, sie sollten aber sicherstellen, dass sie nicht deaktiviert wurde.)

- SFB 2013 (MA ist standardmäßig deaktiviert. Daher sollten Sie sicherstellen, dass MA aktiviert ist.)

- SFB Mac, Desktopversion

- Exchange-Clients, die die moderne Authentifizierung und AltID-RegKeys unterstützen

- Nur Office Pro Plus 2016

Unterstützte Office-Version

Konfigurieren des Verzeichnisses für einmaliges Anmelden mit alternativer ID

Die Verwendung einer alternativen ID kann zusätzliche Authentifizierungsaufforderungen verursachen, wenn diese zusätzlichen Konfigurationen nicht abgeschlossen sind. Mögliche Auswirkungen auf die Benutzererfahrung bei Verwendung einer alternativen ID finden Sie im Artikel.

Durch die folgenden zusätzlichen Konfigurationsschritte wird die Benutzerfreundlichkeit erheblich verbessert. Außerdem lässt sich die Anzahl der Authentifizierungsaufforderungen für Benutzer einer alternativen ID in Ihrem Unternehmen nahezu auf null verringern.

Schritt 1: Update auf die erforderliche Office-Version

Die Authentifizierungslogik von Office, Version 1712 (Build 8827.2148) und höher, wurde aktualisiert, um alternative IDs zu unterstützen. Um die neue Logik nutzen zu können, müssen die Clientcomputer auf Office, Version 1712 (Buildnummer 8827.2148) und höher, aktualisiert werden.

Schritt 2: Update auf die erforderliche Windows-Version

Die Authentifizierungslogik von Windows, Version 1709 und höher, wurde aktualisiert, um alternative IDs zu unterstützen. Um die neue Logik nutzen zu können, müssen die Clientcomputer auf Windows, Version 1709 und höher, aktualisiert werden.

Schritt 3: Konfigurieren der Registrierung für betroffenen Benutzer mithilfe einer Gruppenrichtlinie

Die Office-Anwendungen nutzen vom Verzeichnisadministrator gepushte Informationen, um Umgebung für alternative IDs zu identifizieren. Die folgenden Registrierungsschlüssel müssen konfiguriert werden, damit Office-Anwendungen Benutzer mit einer alternativen ID authentifizieren können, ohne zusätzliche Eingabeaufforderungen anzuzeigen.

| Hinzuzufügender RegKey | Name, Typ und Wert der RegKey-Daten | Windows 7/8 | Windows 10 | BESCHREIBUNG |

|---|---|---|---|---|

| HKEY_CURRENT_USER\Software\Microsoft\AuthN | DomainHint REG_SZ contoso.com |

Erforderlich | Erforderlich | Dieser RegKey-Wert ist ein überprüfter benutzerdefinierter Domänenname im Mandanten des Unternehmens. Beispielsweise kann Contoso Corp in diesem RegKey den Wert „Contoso.com“ angeben, wenn Contoso.com einer der überprüften benutzerdefinierten Domänennamen im Mandanten „Contoso.onmicrosoft.com“ ist. |

| HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Common\Identity | EnableAlternateIdSupport REG_DWORD 1 |

Erforderlich für Outlook 2016 ProPlus | Erforderlich für Outlook 2016 ProPlus | Der Wert dieses Regkeys kann 1/0 sein, um der Outlook-Anwendung mitzuteilen, ob sie die verbesserte Authentifizierungslogik für alternative IDs nutzen soll. |

| HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\contoso.com\sts | * REG_DWORD 1 |

Erforderlich | Erforderlich | Dieser RegKey kann verwendet werden, um den STS in den Interneteinstellungen als vertrauenswürdige Zone festzulegen. Bei der AD FS-Standardbereitstellung wird empfohlen, den AD FS-Namespace zur lokalen Intranetzone für Internet Explorer hinzuzufügen. |

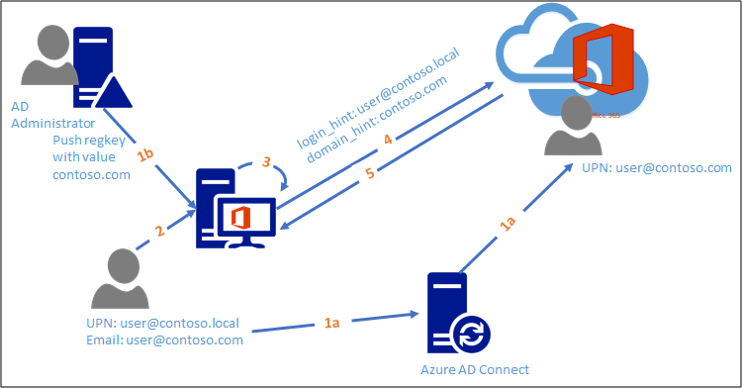

Neuer Authentifizierungsablauf nach zusätzlicher Konfiguration

- a: Ein Benutzer wird in Microsoft Entra ID mit alternativer ID bereitgestellt.

b: Der Verzeichnisadministrator pusht erforderliche RegKey-Einstellungen an betroffene Clientcomputer. - Der Benutzer authentifiziert sich auf dem lokalen Computer und öffnet eine Office-Anwendung.

- Die Office-Anwendung nutzt die Anmeldeinformationen der lokalen Sitzung.

- Die Office-Anwendung authentifiziert sich bei Microsoft Entra ID mit einem vom Administrator gepushten Domänenhinweis und lokalen Anmeldeinformationen.

- Der Benutzer wird von Microsoft Entra ID erfolgreich authentifiziert und an den richtigen Verbundbereich weitergeleitet. Anschließend wird ein Token ausgestellt.

Anwendungen und Benutzererfahrung nach der zusätzlichen Konfiguration

Nicht-Exchange- und -Skype for Business-Clients

| Client | Supporthinweis | Hinweise |

|---|---|---|

| Microsoft Teams | Unterstützt | |

| OneDrive for Business | Unterstützt: Clientseitiger Registrierungsschlüssel empfohlen | Wenn die alternative ID konfiguriert ist, sehen Sie, dass der lokale UPN im Überprüfungsfeld vorab ausgefüllt ist. Dieser muss in die alternative Identität geändert werden, die verwendet wird. Es wird empfohlen, den clientseitigen im folgenden Artikel beschriebenen Registrierungsschlüssel zu verwenden: Office 2013 und Lync 2013 fordern regelmäßig Anmeldeinformationen für SharePoint Online, OneDrive und Lync Online an. |

| OneDrive for Business Mobile Client | Unterstützt | |

| Office 365 Pro Plus-Aktivierungsseite | Unterstützt: Clientseitiger Registrierungsschlüssel empfohlen | Wenn die alternative ID konfiguriert ist, sehen Sie, dass der lokale UPN im Überprüfungsfeld vorab ausgefüllt ist. Dieser muss in die alternative Identität geändert werden, die verwendet wird. Es wird empfohlen, den clientseitigen im folgenden Artikel beschriebenen Registrierungsschlüssel zu verwenden: Office 2013 und Lync 2013 fordern regelmäßig Anmeldeinformationen für SharePoint Online, OneDrive und Lync Online an. |

Exchange- und Skype for Business-Clients

| Client | Supporthinweis – mit HMA | Supporthinweis – ohne HMA |

|---|---|---|

| Outlook | Unterstützt, keine zusätzlichen Eingabeaufforderungen | Unterstützt Mit moderner Authentifizierung für Exchange Online: Unterstützt Mit regulärer Authentifizierung für Exchange Online: Unterstützt mit folgenden Einschränkungen: |

| Öffentliche Hybridordner | Unterstützt, keine zusätzlichen Eingabeaufforderungen | Mit moderner Authentifizierung für Exchange Online: Unterstützt Mit regulärer Authentifizierung für Exchange Online: Nicht unterstützt |

| Standortübergreifende Delegierung | Weitere Informationen finden Sie unter Konfigurieren von Exchange für delegierte Postfachberechtigungen in einer Hybridbereitstellung. | Weitere Informationen finden Sie unter Konfigurieren von Exchange für delegierte Postfachberechtigungen in einer Hybridbereitstellung. |

| Zugriff auf das Archivpostfach (lokales Postfach – Archiv in der Cloud) | Unterstützt, keine zusätzlichen Eingabeaufforderungen | Unterstützt: Benutzer erhalten beim Zugriff auf das Archiv eine zusätzliche Eingabeaufforderung für Anmeldeinformationen und müssen ihre alternative ID eingeben, wenn sie dazu aufgefordert werden. |

| Outlook Web Access | Unterstützt | Unterstützt |

| Outlook Mobile-Apps für Android, iOS und Windows Phone | Unterstützt | Unterstützt |

| Skype for Business/Lync | Unterstützt, keine zusätzlichen Eingabeaufforderungen | Unterstützt (bis auf die angegebenen Ausnahmen), allerdings können Benutzer verwirrt reagieren. Auf mobilen Clients werden alternative IDs nur unterstützt, wenn die SIP-Adresse = E-Mail-Adresse = alternative ID ist. Benutzer müssen sich möglicherweise zweimal beim Skype for Business-Desktopclient anmelden, zuerst mit dem lokalen UPN und dann mit der alternativen ID. (Beachten Sie, dass die „Anmeldeadresse“ tatsächlich der SIP-Adresse entspricht, die möglicherweise nicht mit dem „Benutzernamen“ übereinstimmt, obwohl dies häufig der Fall ist). Bei der ersten Aufforderung zur Eingabe eines Benutzernamens sollte der Benutzer den UPN eingeben, auch wenn in das Feld fälschlicherweise die alternative ID oder SIP-Adresse eingefügt wurde. Nachdem der Benutzer versucht, sich mit dem UPN anzumelden, wird erneut die Eingabeaufforderung für den Benutzernamen angezeigt, wobei dieses Mal der UPN vorab eingefügt ist. Dieses Mal muss der Benutzer den Namen durch die alternative ID ersetzen und auf „Anmelden“ klicken, um den Anmeldevorgang abzuschließen. Auf mobilen Clients sollten Benutzer die lokale Benutzer-ID auf der erweiterten Seite im SAM-Format (Domäne\Benutzername) und nicht im UPN-Format eingeben. Wenn nach erfolgreicher Anmeldung in Skype for Business oder Lync die Meldung „Exchange benötigt Ihre Anmeldeinformationen“ erscheint, müssen Sie die Anmeldeinformationen angeben, die für den Standort des Postfachs gelten. Wenn sich das Postfach in der Cloud befindet, müssen Sie die alternative ID angeben. Wenn es sich um ein lokales Postfach handelt, müssen Sie den lokalen UPN angeben. |

Weitere Details und Überlegungen

Microsoft Entra ID bietet verschiedene Funktionen im Zusammenhang mit alternativen Anmelde-IDs.

- Die Konfigurationsfunktion für alternative AD FS-Anmelde-IDs in Verbundumgebungen1 für Identitätsinfrastrukturen, die in diesem Artikel beschrieben wird.

- Die Konfiguration für die Microsoft Entra Connect-Synchronisierung, die definiert, welches lokale Attribut in Verbundumgebungen1 ODER verwalteten Umgebungen2 für Identitätsinfrastrukturen als Microsoft Entra-Benutzername (userPrincipalName) verwendet wird. Diese Funktion wird teilweise in diesem Artikel behandelt.

- Die Funktion zum Anmelden bei Microsoft Entra ID mit E-Mail-Adresse als alternativer Anmelde-ID für verwaltete2 Umgebungen für Identitätsinfrastrukturen.

Die in diesem Artikel beschriebene Funktion für alternative Anmelde-IDs ist für Verbundumgebungen1 für Identitätsinfrastrukturen verfügbar. Die folgenden Szenarien werden nicht unterstützt:

- Ein AlternateLoginID-Attribut mit nicht routingfähigen Domänen (z. B. Contoso.local), das von Microsoft Entra ID nicht überprüft werden kann.

- Verwaltete Umgebungen, in denen AD FS nicht bereitgestellt wird. Lesen Sie entweder die Dokumentation zur Microsoft Entra Connect-Synchronisierung oder die Dokumentation Zur Anmeldung bei Microsoft Entra ID mit E-Mail-Adresse als alternativer Anmelde-ID. Wenn Sie sich entscheiden, die Konfiguration der Microsoft Entra Connect-Synchronisierung in einer verwalteten2 Umgebung für Identitätsinfrastrukturen anzupassen, sind die Informationen im Abschnitt Anwendungen und Benutzererfahrung nach der zusätzlichen Konfiguration dieses Artikel u. U. noch gültig. Allerdings ist die spezifische AD FS-Konfiguration nicht mehr anwendbar, da in einer verwalteten2 Umgebung für Identitätsinfrastrukturen kein AD FS bereitgestellt wird.

Wenn die Funktion für alternative Anmelde-IDs aktiviert ist, ist sie nur für die Authentifizierung mit Benutzername/Kennwort verfügbar. Dies gilt für alle von AD FS unterstützten Authentifizierungsprotokolle bei denen Benutzername und Kennwort verwendet werden (SAML-P, WS-Fed, WS-Trust und OAuth).

Wenn die integrierte Windows-Authentifizierung (Windows Integrated Authentication, WIA) ausgeführt wird (z. B. wenn Benutzer versuchen, über das Intranet auf eine Unternehmensanwendung auf einem in die Domäne eingebundenen Computer zuzugreifen und der AD FS-Administrator die Authentifizierungsrichtlinie für die Verwendung von WIA für das Intranet konfiguriert hat), wird der UPN für die Authentifizierung verwendet. Wenn Sie für die Funktion für alternative Anmelde-IDs Anspruchsregeln für die vertrauenden Seiten konfiguriert haben, sollten Sie sicherstellen, dass diese Regeln bei Verwendung von WIA weiterhin gültig sind.

Wenn die Funktion für alternative Anmelde-IDs aktiviert ist, muss mindestens ein globaler Katalogserver vom AD FS-Server für jede von AD FS unterstützte Benutzerkonten-Gesamtstruktur erreichbar sein. Wenn ein globaler Katalogserver in der Benutzerkonten-Gesamtstruktur nicht erreichbar ist, greift AD FS auf die Verwendung von UPNs zurück. Standardmäßig sind alle Domänencontroller globale Katalogserver.

Falls aktiviert, tritt bei der Anmeldung ein Fehler auf, wenn der AD FS-Server in allen konfigurierten Benutzerkonten-Gesamtstrukturen mehr als ein Benutzerobjekt mit demselben Wert für die alternative Anmelde-ID findet.

Wenn die Funktion für alternative Anmelde-IDs aktiviert ist, versucht AD FS zuerst, den Endbenutzer mit einer alternativen Anmelde-ID zu authentifizieren. Wenn kein Konto gefunden wird, das durch die alternative Anmelde-ID identifiziert werden kann, greift AD FS auf den UPN zurück. Sie sollten sicherstellen, dass es keine Konflikte zwischen der alternativen Anmelde-ID und dem UPN gibt, wenn Sie die UPN-Anmeldung weiterhin unterstützen möchten. Beispiel: Wenn das E-Mail-Attribut eines Benutzers auf den UPN eines anderen Benutzers festgelegt wird, kann sich der andere Benutzer nicht mit seinem UPN anmelden.

Wenn eine der vom Administrator konfigurierten Gesamtstrukturen ausfällt, sucht AD FS weiterhin in den anderen konfigurierten Gesamtstrukturen nach einem Benutzerkonto mit alternativer Anmelde-ID. Wenn der AD FS-Server in den durchsuchten Gesamtstrukturen ein eindeutiges Benutzerobjekt findet, kann sich ein Benutzer erfolgreich anmelden.

Darüber hinaus sollten Sie die AD FS-Anmeldeseite anpassen, um Endbenutzer darauf hinzuweisen, dass eine alternative Anmelde-ID vorhanden ist. Sie können dazu entweder die benutzerdefinierte Beschreibung der Anmeldeseite hinzufügen (weitere Informationen finden Sie unter Anpassen der AD FS-Anmeldeseiten). Sie können auch die Zeichenfolge „Melden Sie sich mit Ihrem Organisationskonto an“ anpassen, die sich über dem Feld für den Benutzernamen befindet (weitere Informationen finden Sie unter Erweiterte Anpassung von AD FS-Anmeldeseiten).

Der neue Anspruchstyp, der den Wert für die alternative Anmelde-ID enthält, ist http:schemas.microsoft.com/ws/2013/11/alternateloginid.

1 Bei einer Verbundumgebung für Identitätsinfrastrukturen handelt es sich um eine Umgebung mit einem Identitätsanbieter wie AD FS oder einem anderen Drittanbieter-IDP.

2 Bei einer verwalteten Umgebung für Identitätsinfrastrukturen handelt es sich um eine Umgebung mit Microsoft Entra ID als Identitätsanbieter, in der entweder die Kennworthashsynchronisierung (PHS) oder die Passthrough-Authentifizierung (PTA) bereitgestellt wird.

Ereignisse und Leistungsindikatoren

Die folgenden Leistungsindikatoren wurden hinzugefügt, um die Leistung von AD FS-Servern bei Aktivierung von alternativen Anmelde-IDs zu messen:

Authentifizierungen mit der alternativen Anmelde-ID: Die Anzahl der Authentifizierungen, die mithilfe einer alternativen Anmelde-ID durchgeführt wurden

Authentifizierungen mit der alternativen Anmelde-ID/s: Die Anzahl der Authentifizierungen, die mithilfe einer alternativen Anmelde-ID pro Sekunde durchgeführt wurden

Durchschnittliche Suchlatenz für alternative Anmelde-ID: Die durchschnittliche Suchlatenz in den Gesamtstrukturen, die ein Administrator für die alternative Anmelde-ID konfiguriert hat

Im Folgenden werden verschiedene Fehlerfälle und die entsprechenden Auswirkungen auf die Anmeldeerfahrung eines Benutzers beschrieben. Die Ereignisse werden von AD FS protokolliert:

| Auftretende Fehler | Auswirkung auf die Anmeldeerfahrung | Event |

|---|---|---|

| Es kann kein Wert für SAMAccountName für das Benutzerobjekt abgerufen werden. | Anmeldefehler | Ereignis-ID 364 mit Ausnahmemeldung MSIS8012: SamAccountName für den Benutzer „{0}“ konnte nicht gefunden werden. |

| Auf das CanonicalName-Attribut kann nicht zugegriffen werden. | Anmeldefehler | Ereignis-ID 364 mit Ausnahmemeldung MSIS8013: CanonicalName „{0}“ des Benutzers „{1}“ weist ein ungültiges Format auf. |

| Es wurden mehrere Benutzerobjekte in einer Gesamtstruktur gefunden. | Anmeldefehler | Ereignis-ID 364 mit Ausnahmemeldung MSIS8015: Für die Identität „{0}“ wurden in der Gesamtstruktur „{1}“ mehrere Benutzerkonten mit Identitäten gefunden: {2} |

| Es wurden mehrere Benutzerobjekte in mehreren Gesamtstrukturen gefunden. | Anmeldefehler | Ereignis-ID 364 mit Ausnahmemeldung MSIS8014: Für die Identität „{0}“ wurden in den Gesamtstrukturen mehrere Benutzerkonten gefunden: {1} |