Autenticación de Microsoft Entra para Azure SQL

Se aplica a: Azure SQL Database

Azure SQL Managed Instance

Azure Synapse Analytics

En este artículo se proporciona información general detallada sobre el uso de la autenticación de Microsoft Entra con Azure SQL Database Azure SQL Managed Instance, SQL Server en máquinas virtuales de Azure, Synapse SQL en Azure Synapse Analytics y SQL Server para Windows y Linux.

Si quiere configurar la autenticación de Microsoft Entra, revise lo siguiente:

Nota:

Microsoft Entra ID era conocido anteriormente como Azure Active Directory (Azure AD).

Información general

Microsoft Entra ID permite administrar centralmente las identidades de los seres humanos y los servicios del patrimonio de datos. Al integrar Microsoft Entra con Azure SQL para la autenticación, puede simplificar la administración de identidades y permisos, a la vez que habilita el acceso condicional detallado y la gobernanza en todas las conexiones a los datos.

El uso de la autenticación de Microsoft Entra incluye las siguientes ventajas:

- Reemplaza métodos de autenticación menos seguros como nombres de usuario y contraseñas.

- Elimina o ayuda a detener la proliferación de identidades de usuario en los servidores.

- Los grupos de Microsoft Entra permiten que la administración de permisos de base de datos se abstraigan de cuentas individuales y en grupos operativos.

- Permite la rotación de contraseñas en un solo lugar.

- La autenticación solo de Microsoft Entra ofrece una alternativa completa a la autenticación de SQL.

- Las identidades administradas para recursos de Azure eliminan la necesidad de almacenar contraseñas para los servicios que se conectan a las bases de datos y las conexiones de las bases de datos a otros recursos de Azure.

- Permite controles de seguridad modernos, incluida una sólida autenticación multifactor con una gama de sencillas opciones de verificación, como llamada telefónica, mensaje de texto, tarjeta inteligentes con PIN o notificación de aplicación móvil.

- Microsoft Entra ID permite la integración con muchos protocolos de autenticación moderna, como OpenID Connect, OAuth2.0, delegación restringida de Kerberos, etc.

- Habilita la supervisión centralizada de conexiones a orígenes de datos.

- Habilita controles de acceso condicional, como requerir dispositivos compatibles o métodos de autenticación para conexiones correctas.

- Administre y supervise de forma centralizada la autenticación con las directivas de Azure Policy.

Nota:

La autenticación de Microsoft Entra solo admite tokens de acceso que se originen en Microsoft Entra ID y no admite tokens de acceso de terceros. Microsoft Entra ID tampoco admite la redirección de consultas de Microsoft Entra ID a puntos de conexión de terceros. Esto se aplica a todas las plataformas SQL y a todos los sistemas operativos que admiten la autenticación de Microsoft Entra.

Pasos de configuración

Los pasos generales para configurar la autenticación de Microsoft Entra son los siguientes:

- Cree y rellene un inquilino de Microsoft Entra.

- Crear un servidor lógico o una instancia en Azure.

- Asignar un administrador de Microsoft Entra al servidor o a la instancia.

- Crear entidades de servicio de SQL en la base de datos asignados a identidades de Microsoft Entra.

- Configurar las aplicaciones cliente para conectarse mediante las bibliotecas de Identidad de Azure y los métodos de autenticación.

- Conéctese a la base de datos con identidades de Microsoft Entra.

Identidades admitidas y métodos de autenticación

Azure SQL admite el uso de las siguientes identidades de Microsoft Entra como inicios de sesión y usuarios (entidades de seguridad) en los servidores y bases de datos:

- Usuarios de Microsoft Entra: cualquier tipo de usuario de un inquilino de Microsoft Entra, incluidos los usuarios internos, los externos, los invitados y los miembros. También se admiten los miembros de un dominio de Active Directory federado con Microsoft Entra ID y se pueden configurar para el inicio de sesión único sin problemas.

- Aplicaciones: las aplicaciones que existen en Azure pueden usar entidades de servicio o identidades administradas para autenticarse directamente en Azure SQL. Se prefiere el uso de identidades administradas, ya que la autenticación no tiene contraseña y elimina la necesidad de credenciales administradas por el desarrollador.

- Grupos de Microsoft Entra, que pueden simplificar la administración de acceso en toda la organización mediante la administración del acceso de usuarios y aplicaciones en función de la pertenencia a grupos.

Para las identidades de usuario, se admiten los siguientes métodos de autenticación:

- Microsoft Entra Integrated (autenticación de Windows) compatible con identidades híbridas de Microsoft Entra con Active Directory [federación].

- Microsoft Entra MFA o autenticación multifactor, que requiere comprobaciones de seguridad adicionales más allá del conocimiento del usuario.

- Autenticación con Contraseña de Microsoft Entra, que usa credenciales de usuario almacenadas y administradas en Microsoft Entra ID.

- Autenticación predeterminada de Microsoft Entra, que examina varias memorias caché de credenciales en la máquina de la aplicación y puede usar tokens de usuario para autenticarse en SQL.

Para las identidades de carga de trabajo o de servicio, se admiten los siguientes métodos de autenticación:

- Identidades administradas para recursos de Azure, asignadas por el sistema y por el usuario. La autenticación de identidad administrada se basa en tokens, en la que la identidad se asigna al recurso que quiere autenticarse. La plataforma de identidad de Azure valida esa relación, lo que permite la autenticación sin contraseña.

- Nombre de entidad de seguridad de servicio y secreto de aplicación (cliente). Este método de autenticación no se recomienda debido al riesgo asociado a las contraseñas que se pueden adivinar y filtrar.

- Autenticación predeterminada de Microsoft Entra, que examina varias memorias caché de credenciales en la máquina de la aplicación y puede usar tokens de aplicación para autenticarse en SQL.

Administrador de Microsoft Entra

A fin de habilitar la autenticación de Microsoft Entra, debe establecerse un administrador de Microsoft Entra para el servidor lógico o la instancia administrada. Este administrador existe junto con el administrador de SQL Server (SA). El administrador de Microsoft Entra puede ser cualquier objeto de seguridad del inquilino de Azure, incluidos los usuarios de Microsoft Entra, los grupos, las entidades de servicio y las identidades administradas. El administrador de Microsoft Entra es una propiedad singular, no una lista, lo que significa que solo se puede configurar una identidad en cualquier momento. Al eliminar el administrador de Microsoft Entra del servidor, se deshabilitan todas las conexiones basadas en autenticación de Microsoft Entra, incluso para los usuarios existentes de Microsoft Entra con permisos en una base de datos.

Sugerencia

Los grupos de Microsoft Entra permiten que varias identidades actúen como administrador de Microsoft Entra en el servidor. Cuando el administrador se establece en un grupo, todos los miembros del grupo heredan el rol de administrador de Microsoft Entra. Un administrador de grupo de Microsoft Entra mejora la capacidad de administración cambiando la administración de las acciones del plano de datos del servidor a Microsoft Entra ID y a los propietarios del grupo. Los grupos se pueden usar para todas las identidades de Microsoft Entra que se conectan a SQL, lo que permite la configuración de permisos y usuarios únicos en el servidor y las bases de datos, lo que deja toda la administración de usuarios en los grupos.

El administrador de Microsoft Entra desempeña un papel especial: es la primera cuenta que puede crear otros inicios de sesión de Microsoft Entra (en versión preliminar en SQL Database) y usuarios, denominados colectivamente entidades de seguridad. El administrador es un usuario de base de datos independiente en la base de datos master del servidor. Las cuentas de administrador son miembros del rol db_owner en todas las bases de datos de usuarios y acceden a cada base de datos de usuario con el usuario dbo. Para obtener más información sobre las cuentas de administrador, consulte cómo administrar bases de datos e inicios de sesión.

Entidades de seguridad de Microsoft Entra

Nota:

Las entidades de seguridad del servidor (inicios de sesión) de Microsoft Entra están actualmente en versión preliminar pública para Azure SQL Database y Azure Synapse Analytics. Los inicios de sesión de Microsoft Entra están disponibles con carácter general para Azure SQL Managed Instance y SQL Server 2022.

Las identidades de Microsoft Entra se pueden crear como entidades de seguridad en Azure SQL de tres maneras:

- como entidades de seguridad de servidor o inicios de sesión (en versión preliminar para Azure SQL Database)

- como usuarios basados en inicio de sesión (un tipo de entidad de seguridad de base de datos)

- como usuarios de bases de datos independientes

Importante

La autenticación de Microsoft Entra para Azure SQL no se integra con RBAC de Azure. El uso de identidades de Microsoft Entra para conectarse a Azure SQL y ejecutar consultas requiere que esas identidades se creen como entidades de seguridad de Microsoft Entra en las bases de datos a las que necesitan acceder. Los roles SQL Server Contributor y SQL DB Contributor se usan para proteger las operaciones de implementación relacionadas con la administración, no el acceso a la conectividad de base de datos.

Inicios de sesión (entidades de seguridad de servidor)

Las entidades de seguridad de servidor (inicios de sesión) para identidades de Microsoft Entra están disponibles con carácter general para Azure SQL Managed Instance, SQL Server 2022 y SQL Server en máquinas virtuales de Azure. Los inicios de sesión de Microsoft Entra están actualmente en versión preliminar para Azure SQL Database.

En el siguiente T-SQL se muestra cómo crear un inicio de sesión de Microsoft Entra:

CREATE LOGIN [MSEntraUser] FROM EXTERNAL PROVIDER

Un inicio de sesión de Microsoft Entra tiene los siguientes valores de propiedad en sys.server_principals:

| Propiedad | Valor |

|---|---|

| SID (cuenta de seguridad) | Representación binaria del id. de objeto de la identidad de Microsoft Entra |

| type | E = Inicio de sesión externo o aplicación de Microsoft Entra ID X = Grupo externo de Microsoft Entra ID |

| type_desc | EXTERNAL_LOGIN para el inicio de sesión o la aplicación de Microsoft Entra EXTERNAL_GROUP para el grupo de Microsoft Entra |

Usuarios basados en inicio de sesión

Los usuarios basados en inicio de sesión heredan los roles y permisos de nivel de servidor asignados a su inicio de sesión de Microsoft Entra. Los usuarios basados en inicio de sesión de Microsoft Entra están actualmente en versión preliminar para Azure SQL Database.

En el siguiente T-SQL se muestra cómo crear un usuario basado en inicio de sesión para una identidad de Microsoft Entra:

CREATE USER [MSEntraUser] FROM LOGIN [MSEntraUser]

En la tabla siguiente se detallan los valores de propiedad de usuario basados en inicio de sesión de Microsoft Entra en sys.database_principals:

| Propiedad | Valor |

|---|---|

| SID (cuenta de seguridad) | Representación binaria del id. de objeto de la identidad de Microsoft Entra, además de “AADE” |

| type | E = Inicio de sesión externo o aplicación de Microsoft Entra ID X = Grupo externo de Microsoft Entra ID |

| type_desc | EXTERNAL_LOGIN para el inicio de sesión o la aplicación de Microsoft Entra EXTERNAL_GROUP para el grupo de Microsoft Entra |

Usuarios de bases de datos independientes

Los usuarios de base de datos independientes son portátiles con la base de datos. No tienen conexiones a identidades definidas en el servidor o la instancia y, por tanto, se pueden mover fácilmente junto con la base de datos de un servidor o instancia a otra sin interrupciones.

En el siguiente T-SQL se muestra cómo crear un usuario de base de datos independiente para una identidad de Microsoft Entra:

CREATE USER [MSEntraUser] FROM EXTERNAL PROVIDER

Un usuario basado en base de datos de Microsoft Entra tiene los mismos valores de propiedad que los usuarios basados en inicio de sesión en sys.database_principals, excepto cómo se construye el SID:

| Propiedad | Valor |

|---|---|

| SID (cuenta de seguridad) | Representación binaria del id. de objeto de la identidad de Microsoft Entra |

| type | E = Inicio de sesión externo o aplicación de Microsoft Entra ID X = Grupo externo de Microsoft Entra ID |

| type_desc | EXTERNAL_LOGIN para el inicio de sesión o la aplicación de Microsoft Entra EXTERNAL_GROUP para el grupo de Microsoft Entra |

Para obtener el GUID original de Microsoft Entra en el que se basa el SID, use la siguiente conversión de T-SQL:

SELECT CAST(sid AS UNIQUEIDENTIFIER) AS EntraID FROM sys.database_principals

Precaución

Es posible crear involuntariamente un usuario de base de datos de Microsoft Entra independiente con el mismo nombre que un inicio de sesión de Microsoft Entra en el nivel de servidor o instancia. Dado que las entidades de seguridad no están conectadas entre sí, el usuario de la base de datos no hereda los permisos del inicio de sesión del servidor y las identidades se pueden confundir en las solicitudes de conexión, lo que da lugar a un comportamiento indefinido.

Use la siguiente consulta de T-SQL para determinar si un usuario de base de datos es un usuario basado en inicio de sesión o un usuario de base de datos independiente:

SELECT CASE

WHEN CONVERT(VARCHAR(100), sid, 2) LIKE '%AADE' AND len(sid) = 18 THEN 'login-based user'

ELSE 'contained database user'

END AS user_type,

*

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Use la siguiente consulta T-SQL para ver todas las entidades de seguridad de Microsoft Entra en una base de datos:

SELECT

name,

CAST(sid AS UNIQUEIDENTIFIER) AS EntraID,

CASE WHEN TYPE = 'E' THEN 'App/User' ELSE 'Group' AS user_type,

sid

FROM sys.database_principals WHERE TYPE = 'E' OR TYPE = 'X'

Autenticación solo de Microsoft Entra

Con la autenticación solo de Microsoft Entra habilitada, todos los demás métodos de autenticación están deshabilitados y no se pueden usar para conectarse al servidor, la instancia o la base de datos, que incluye SA y todas las demás cuentas basadas en autenticación de SQL para Azure SQL, así como autenticación de Windows para Azure SQL Managed Instance.

Para empezar, consulte Configuración de la autenticación de Microsoft Entra para la VM con SQL Server.

Autenticación multifactor (MFA)

La autenticación multifactor Microsoft Entra es una característica de seguridad proporcionada por el servicio administrado de acceso e identidades basado en la nube de Microsoft. La autenticación multifactor mejora la seguridad de los inicios de sesión de usuario al requerir que los usuarios proporcionen pasos de comprobación adicionales más allá de una contraseña.

La autenticación multifactor de Microsoft Entra ayuda a proteger el acceso a los datos y las aplicaciones, además de satisfacer la demanda de los usuarios de un proceso de inicio de sesión simple. MFA agrega una capa adicional de seguridad a los inicios de sesión de usuario al requerir que los usuarios proporcionen dos o más factores de autenticación. Estos factores suelen incluir algo que el usuario conoce (contraseña), algo que posee el usuario (smartphone o token de hardware) o algo que el usuario es (datos biométricos). Al combinar varios factores, MFA reduce significativamente la probabilidad de acceso no autorizado.

La autenticación multifactor es un método de autenticación compatible con Azure SQL Database, Azure SQL Managed Instance, Azure Synapse Analytics y SQL Server 2022 (16.x) y versiones posteriores.

Para empezar, consulte Configuración de la autenticación multifactor de Microsoft Entra.

Compatibilidad con Microsoft Entra B2B

La autenticación de Microsoft Entra en todos los productos SQL también es compatible con la colaboración B2B de Microsoft Entra, que permite a las empresas invitar a usuarios invitados a colaborar con su organización. Los usuarios invitados pueden conectarse a las bases de datos como usuarios individuales o como miembros de un grupo de Microsoft Entra. Para más información, consulte Creación de un usuario invitado.

Arquitectura de confianza para la federación de Microsoft Entra en Active Directory

Microsoft Entra ID también se integra con soluciones conocidas de administración de identidades y acceso, como Active Directory. La unión híbrida a AD local permite que las identidades de Windows federadas mediante Microsoft Entra ID usen credenciales de inicio de sesión único para conectarse a Azure SQL.

Para la federación, Microsoft Entra ID proporciona dos métodos de autenticación seguros: autenticación de hash de contraseña y transferida. Si está pensando en federar su instancia de Active Directory local a Microsoft Entra ID, revise Selección del método de autenticación adecuado para la solución de identidad híbrida de Microsoft Entra.

Para obtener más información sobre la configuración y la sincronización de las identidades híbridas de Microsoft Entra, consulte los siguientes artículos:

- Implementación de la sincronización de hash de contraseñas con Microsoft Entra Connect Sync.

- Autenticación transferida de Microsoft Entra

- Implementación de Servicios de federación de Active Directory (AD FS) en Azure y Microsoft Entra Connect y la federación

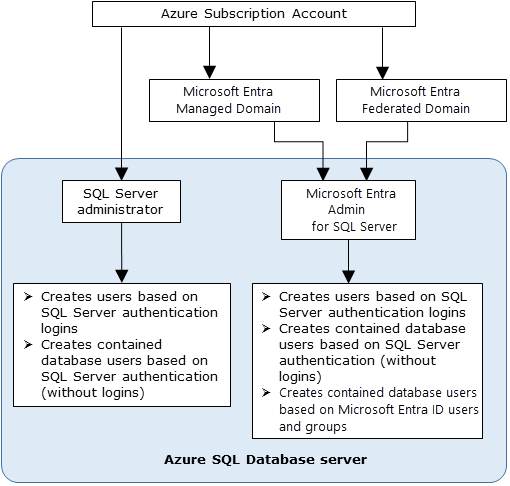

En el diagrama siguiente se muestra un ejemplo de autenticación federada con la infraestructura de ADFS (o el usuario y contraseña para las credenciales de Windows). Las flechas indican las rutas de comunicación.

En el diagrama siguiente se indica la federación, la confianza y las relaciones de hospedaje que permiten que un cliente se conecte a una base de datos mediante el envío de un token Microsoft Entra ID autentica el token y la base de datos confía en él, y valida el emisor y otros detalles. El cliente 1 puede representar Microsoft Entra ID con usuarios nativos o Microsoft Entra ID con usuarios federados. El cliente 2 representa una posible solución, incluidos los usuarios importados; en este ejemplo proceden de una instancia de Microsoft Entra ID federada con ADFS sincronizado con Microsoft Entra ID. Es importante comprender que el acceso a una base de datos mediante la autenticación de Microsoft Entra requiere que la suscripción de hospedaje esté asociada a Microsoft Entra ID. Debe utilizarse la misma suscripción para crear los recursos de Azure SQL o Azure Synapse.

Permisos

Los permisos asignados al administrador de Microsoft Entra son diferentes a los permisos asignados a entidades de seguridad en Azure SQL. En algunos escenarios, Azure SQL también necesita permisos de Microsoft Graph para usar la autenticación de Microsoft Entra.

Permisos de administrador

Al administrador de Microsoft Entra se le asignan los siguientes permisos y roles cuando se crean:

- db_owner de cada base de datos en el servidor o la instancia

Permisos de Azure SQL

Una entidad de seguridad necesita el permiso ALTER ANY USER en la base de datos para crear un usuario.

De manera predeterminada, ALTER ANY USER se asigna a: cuentas de administrador del servidor, usuarios de base de datos con CONTROL ON DATABASE y miembros del rol de base de datos db_owner.

Para crear una entidad de seguridad de Microsoft Entra en Azure SQL, la identidad solicitante debe consultar Microsoft Graph para obtener más información sobre esta entidad de seguridad. En la implementación inicial, la única identidad posiblemente capaz de consultar MS Graph es el administrador de Microsoft Entra; por lo tanto, el administrador debe ser la primera identidad en crear otras entidades de seguridad de Microsoft Entra. Después, puede asignar ALTER ANY USER a otras entidades de seguridad para permitirles crear también otras entidades de seguridad de Microsoft Entra.

Implementaciones sin interacción con la autenticación de Microsoft Entra

Dado que el administrador de Microsoft Entra debe ser la primera identidad para conectarse a la base de datos y crear otros usuarios de Microsoft Entra, puede resultar útil agregar la identidad de la infraestructura de implementación como administrador. Después, las implementaciones pueden realizar la configuración inicial, como crear otras entidades de seguridad de Microsoft Entra y asignarles permisos. Las implementaciones pueden usar herramientas como plantillas de ARM de PowerShell para generar scripts de creación de entidades de seguridad automatizadas. Azure SQL no admite las API nativas en la actualidad para configurar la creación de usuarios y la administración de permisos; estas operaciones solo se pueden realizar con una conexión directa a la instancia de SQL.

Permisos de Microsoft Graph

Para crear entidades de seguridad de Microsoft Entra y algunos otros escenarios, Azure SQL debe realizar llamadas de Microsoft Graph para recuperar información sobre la identidad de Microsoft Entra ID y validar la existencia de la identidad en Microsoft Entra ID. Para ello, el proceso de SQL debe tener acceso, u obtenerlo, a los permisos de lectura de MS Graph dentro del inquilino del cliente, lo que se logra de varias maneras:

- Si la entidad de seguridad de SQL que ejecuta el comando es una identidad de usuario, no se requieren permisos adicionales en la instancia de SQL para consultar MS Graph.

- Si la entidad de seguridad de SQL que ejecuta el comando es una identidad de servicio, por ejemplo, una entidad de servicio o una identidad administrada, la instancia de Azure SQL requiere sus propios permisos para consultar MS Graph.

- Los permisos de aplicación se pueden asignar a la identidad del servidor principal (identidad administrada) del servidor lógico o de la instancia administrada. El proceso SQL puede usar la identidad del servidor principal para autenticarse en otros servicios de Azure de un inquilino, como MS Graph. En la tabla siguiente se explican varios escenarios y los permisos de MS Graph necesarios para que el comando se ejecute correctamente.

| Escenario | Permiso mínimo |

|---|---|

| CREATE USER o CREATE LOGIN para una entidad de servicio de Microsoft Entra o una identidad administrada | Application.Read.All |

| CREATE USER o CREATE LOGIN para un usuario de Microsoft Entra | User.Read.All |

| CREATE USER o CREATE LOGIN para un grupo de Microsoft Entra | GroupMember.Read.All |

| Autenticación de Microsoft Entra con Azure SQL Managed Instance | Rol Lectores de directorio asignado a la identidad de instancia administrada |

Sugerencia

El rol Lectores de directorio es el rol de ámbito más pequeño que se puede asignar a una identidad que cubre todos los permisos que necesita Azure SQL. El uso de roles tiene la ventaja de poder asignarse a grupos de seguridad de Microsoft Entra, abstraer la administración de entidades individuales y en grupos conceptuales.

Soporte técnico de herramientas

SQL Server Management Studio (SSMS) admite varias opciones de conexión de autenticación de Microsoft Entra, incluida la autenticación multifactor.

SQL Server Data Tools (SSDT) para Visual Studio, a partir de 2015, admite la autenticación de contraseña, integrada e interactiva con Microsoft Entra ID. Para obtener más información, vea Compatibilidad de Microsoft Entra ID en SQL Server Data Tools (SSDT).

- Actualmente, los usuarios de Microsoft Entra no se muestran en el Explorador de objetos de SSDT. Como solución alternativa, vea los usuarios de sys.database_principals.

Versiones mínimas

Para usar la autenticación de Microsoft Entra con Azure SQL, necesita las siguientes versiones mínimas al usar estas herramientas:

- SQL Server Management Studio (SSMS) 18.6 o versiones posteriores

- SQL Server Data Tools para Visual Studio 2015, versión 14.0.60311.1 (abril de 2016) o versiones posteriores

- Proveedor de datos .NET Framework para SqlServer en .NET Framework 4.6 o superior

- A partir de la versión 15.0.1, la utilidad sqlcmd y la utilidad bcp admiten la autenticación interactiva de Active Directory con la autenticación multifactor.

- Microsoft JDBC Driver 6.0 para SQL Server es compatible con la autenticación de Microsoft Entra. Consulte también Configurar las propiedades de conexión.

Conexión de recursos de Azure SQL con Microsoft Entra ID

Una vez configurada la autenticación de Microsoft Entra para el recurso de Azure SQL, puede conectarse mediante SQL Server Management Studio, SQL Server Data Tools y una aplicación cliente.

Limitaciones

Al usar la autenticación de Microsoft Entra con Azure SQL, tenga en cuenta las siguientes limitaciones:

Los usuarios y las entidades de servicio de Microsoft Entra (aplicaciones de Microsoft Entra) que forman parte de más de 2048 grupos de seguridad de Microsoft Entra no se admiten y no pueden iniciar sesión en la base de datos.

Las siguientes funciones del sistema no se admiten y devuelven valores NULL cuando se ejecutan por entidades de seguridad de Microsoft Entra:

SUSER_ID()SUSER_NAME(<ID>)SUSER_SNAME(<SID>)SUSER_ID(<name>)SUSER_SID(<name>)

Se recomienda establecer el tiempo de espera de conexión a 30 segundos.

Azure SQL Database y Azure Synapse Analytics

Al usar la autenticación de Microsoft Entra con Azure SQL Database y Azure Synapse Analytics, tenga en cuenta las siguientes limitaciones:

Los usuarios de Microsoft Entra que forman parte de un grupo que es miembro del rol de base de datos

db_ownerpodrían ver el siguiente error al intentar usar la sintaxis CREATE DATABASE SCOPED CREDENTIAL en Azure SQL Database y Azure Synapse:SQL Error [2760] [S0001]: The specified schema name 'user@mydomain.com' either doesn't exist or you do not have permission to use it.Para mitigar el problema de CREATE DATABASE SCOPED CREDENTIAL, agregue directamente al usuario individual de Microsoft Entra el rol

db_owner.Azure SQL Database y Azure Synapse Analytics no crea usuarios implícitos para los usuarios que han iniciado sesión como parte de una pertenencia a grupos de Microsoft Entra. Debido a esto, se puede producir un error en varias operaciones que requieran asignar la propiedad, incluso si el grupo de Microsoft Entra se agrega como miembro a un rol con esos permisos.

Por ejemplo, un usuario que ha iniciado sesión en una base de datos a través de un grupo de Microsoft Entra con el rol db_ddladmin, no puede ejecutar CREATE SCHEMA, ALTER SCHEMA y otras instrucciones de creación de objetos sin un esquema definido explícitamente (como tabla, vista o tipo, por ejemplo). Para resolverlo, se debe crear un usuario de Microsoft Entra para ese usuario o el grupo de Microsoft Entra debe modificarse para asignar DEFAULT_SCHEMA, como dbo.

Al usar la replicación geográfica y los grupos de conmutación por error, el administrador de Microsoft Entra debe configurarse para los servidores primarios y secundarios. Si un servidor no tiene un administrador de Microsoft Entra, los inicios de sesión de Microsoft Entra y los usuarios reciben un error

Cannot connect.Si se quita el administrador de Microsoft Entra del servidor, se impiden las conexiones de autenticación de Microsoft Entra al servidor. Si es necesario, un administrador de SQL Database puede excluir manualmente usuarios de Microsoft Entra no utilizados.

Instancia administrada de Azure SQL

Al usar la autenticación de Microsoft Entra con Azure SQL Managed Instance, tenga en cuenta las limitaciones siguientes:

Se admiten las entidades de seguridad (inicios de sesión) del servidor y los usuarios de Microsoft Entra para SQL Managed Instance.

No se admite establecer un grupo de Microsoft Entra como propietario de la base de datos en SQL Managed Instance.

- Una ampliación de este escenario es que cuando se agrega un grupo como parte del rol del servidor

dbcreator, los usuarios de este grupo pueden conectarse a SQL Managed Instance y crear bases de datos, pero no podrán acceder a ellas. El motivo es que el propietario de la nueva base de datos es SA y no el usuario de Microsoft Entra. Este problema no se manifiesta si el usuario se agrega al rol de servidordbcreator.

- Una ampliación de este escenario es que cuando se agrega un grupo como parte del rol del servidor

Las entidades de seguridad (inicios de sesión) de un servidor de Microsoft Entra para SQL Managed Instance permite la posibilidad de crear varios inicios de sesión que se pueden agregar al rol

sysadmin.Se admiten la administración del agente SQL y las ejecuciones de trabajos con los inicios de sesión de Microsoft Entra.

Las entidades de seguridad (inicios de sesión) de un servidor de Microsoft Entra pueden ejecutar operaciones de copia de seguridad y restauración de bases de datos.

Se admite la auditoría de todas las instrucciones relacionadas con las entidades de seguridad (inicios de sesión) de un servidor de Microsoft Entra y los eventos de autenticación.

Se admite la conexión de administrador dedicada para las entidades de seguridad (inicios de sesión) de un servidor de Microsoft Entra que son miembros del rol del servidor de administrador del sistema.

- Se admite mediante la utilidad SQLCMD y SQL Server Management Studio.

Se admiten desencadenadores de inicio de sesión para los eventos de inicio de sesión procedentes de las entidades de seguridad (inicios de sesión) de un servidor de Microsoft Entra.

Se puede configurar Service Broker y el correo electrónico de la base de datos mediante una entidad de seguridad (inicio de sesión) de un servidor de Microsoft Entra.

Al usar grupos de conmutación por error, el administrador de Microsoft Entra debe configurarse para las instancias principales y secundarias. Si una instancia no tiene un administrador de Microsoft Entra, los inicios de sesión de Microsoft Entra y los usuarios reciben un error

Cannot connect.PolyBase no se puede autenticar mediante la autenticación de Microsoft Entra.

Si se quita el administrador de Microsoft Entra de la instancia, se impiden las conexiones de autenticación de Microsoft Entra a la instancia. Si es necesario, un administrador de SQL Managed Instance puede excluir manualmente usuarios de Microsoft Entra no utilizados.

Contenido relacionado

- Configurar y administrar la autenticación de Microsoft Entra con Azure SQL

- Tutorial: Protección con inicios de sesión de Microsoft Entra: Azure SQL Managed Instance

- Autorización del acceso de base de datos a SQL Database, Instancia administrada de SQL y Azure Synapse Analytics

- Entidad de la base de datos

- Roles de base de datos

- Sintaxis de CREATE LOGIN para entidades de seguridad (inicios de sesión) de un servidor de Microsoft Entra para SQL Managed Instance

- Reglas de firewall de Azure SQL Database y Azure Synapse