Acerca de las redes en la recuperación ante desastres de máquinas virtuales de Azure

En este artículo se proporciona la guía para la conectividad de la plataforma cuando se van a replicar máquinas virtuales de Azure de una región a otra, mediante Azure Site Recovery.

Antes de comenzar

Obtenga información sobre cómo Site Recovery proporciona recuperación ante desastres para este escenario.

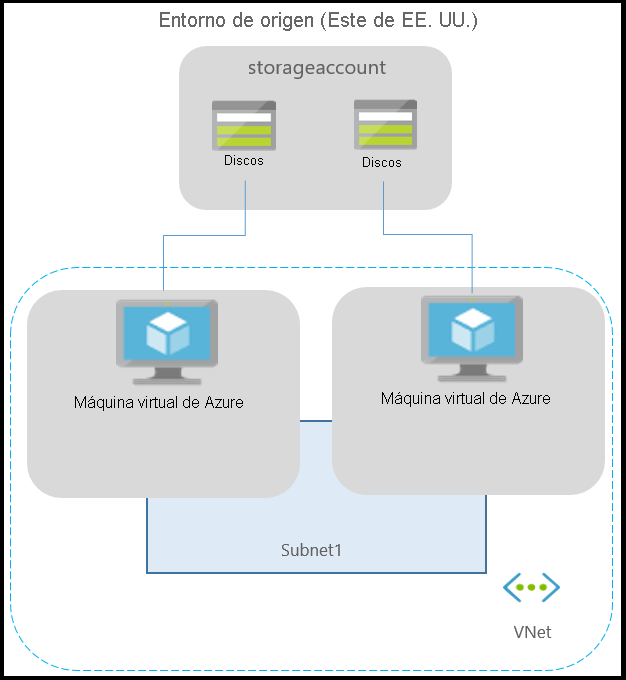

Infraestructura de red típica

El siguiente diagrama representa el entorno de Azure típico para aplicaciones que se ejecutan en máquinas virtuales de Azure:

Si usa Azure ExpressRoute o una conexión VPN desde su red local a Azure, el entorno tendrá este aspecto:

Normalmente, los clientes protegen sus redes mediante firewalls y grupos de seguridad de red (NSG). Las etiquetas de servicio se deben usar para controlar la conectividad de red. Los grupos de seguridad de red deben permitir varias etiquetas de servicio para controlar la conectividad saliente.

Importante

Site Recovery no admite el uso de un proxy autenticado para controlar la conectividad de red y la replicación no se podrá habilitar.

Nota

- El filtrado basado en direcciones IP no se debe utilizar para controlar la conectividad saliente.

- Las direcciones IP de Azure Site Recovery no deben agregarse en la tabla de enrutamiento de Azure para controlar la conectividad saliente.

Conectividad de salida para las direcciones URL

Si usa un proxy o firewall basado en direcciones URL para controlar la conectividad saliente, permita estas direcciones URL de Site Recovery:

| URL | Detalles |

|---|---|

| *.blob.core.windows.net | Se requiere para que los datos se puedan escribir en la cuenta de almacenamiento de la caché en la región de origen de la máquina virtual. Si conoce todas las cuentas de almacenamiento en caché de las máquinas virtuales, puede permitir el acceso a las direcciones URL de las cuentas de almacenamiento específicas (por ejemplo, cache1.blob.core.windows.net y cache2.blob.core.windows.net) en lugar de *.blob.core.windows.net |

| login.microsoftonline.com | Se requiere para la autorización y la autenticación de las direcciones URL del servicio Site Recovery. |

| *.hypervrecoverymanager.windowsazure.com | Se requiere para la comunicación del servicio Site Recovery desde la máquina virtual. |

| *.servicebus.windows.net | Se requiere para que se puedan escribir datos de supervisión y diagnóstico de Site Recovery desde la máquina virtual. |

| *.vault.azure.net | Permite el acceso para habilitar la replicación de máquinas virtuales habilitadas para ADE a través del portal. |

| *.automation.ext.azure.com | Permite habilitar la actualización automática del agente de movilidad para un elemento replicado a través del portal |

Conectividad saliente mediante etiquetas de servicio

Además de controlar las direcciones URL, también puede usar las etiquetas de servicio para controlar la conectividad. Para ello, primero debe crear una grupo de seguridad de red en Azure. Una vez creado, debe usar nuestras etiquetas de servicio existentes y crear una regla de NSG para permitir el acceso a los servicios de Azure Site Recovery.

Las ventajas de usar etiquetas de servicio para controlar la conectividad, en comparación con el control de la conectividad mediante direcciones IP, es que no hay ninguna dependencia difícil en una dirección IP determinada para mantenerse conectado a nuestros servicios. En tal escenario, si la dirección IP de uno de nuestros servicios cambia, la replicación en curso no se verá afectada para las máquinas. Mientras que, una dependencia de direcciones IP codificadas de forma rígida hace que el estado de replicación sea crítico y ponga en riesgo los sistemas. Además, las etiquetas de servicio garantizan una mejor seguridad, estabilidad y resistencia que las direcciones IP codificadas de forma rígida.

Cuando utiliza un grupo de seguridad de red para controlar la conectividad de salida, deben permitirse estas etiquetas de servicio.

- Para las cuentas de almacenamiento en la región de origen:

- Cree una regla de NSG basada en la etiqueta del servicio Storage para la región de origen.

- Permita estas direcciones para que los datos se puedan escribir en la cuenta de almacenamiento en caché, desde la máquina virtual.

- Cree una regla de grupos de seguridad de red basada en la etiqueta de servicio de Microsoft Entra para permitir el acceso a todas las direcciones IP correspondientes a Microsoft Entra ID.

- Cree una regla de NSG basada en una etiqueta de servicio EventsHub para la región de destino, lo que permite el acceso a la supervisión de Site Recovery.

- Crear una regla de NSG basada en etiquetas de servicio de Azure Site Recovery para permitir el acceso al servicio Site Recovery en cualquier región.

- Cree una regla de grupo de seguridad de red basada en una etiqueta de servicio AzureKeyVault. Esto solo es necesario para habilitar la replicación de máquinas virtuales habilitadas para ADE a través del portal.

- Cree una regla de grupo de seguridad de red basada en una etiqueta de servicio GuestAndHybridManagement. Esto solo es necesario para habilitar la actualización automática del agente de movilidad para un elemento replicado a través del portal.

- Se recomienda crear las reglas de NSG necesarias en un grupo NSG de NSG de prueba y comprobar que no haya ningún problema antes de crear las reglas en un grupo de NSG de producción.

Configuración de NSG de ejemplo

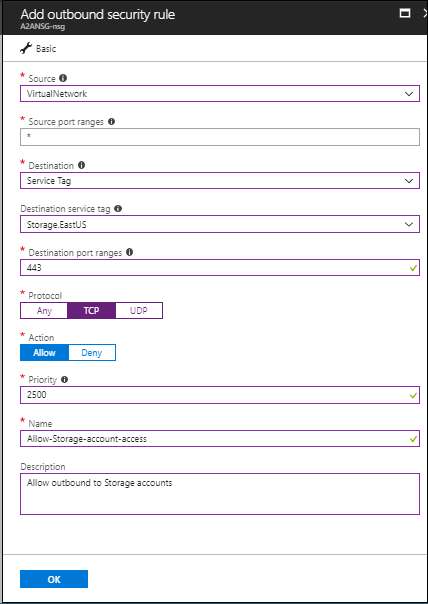

En este ejemplo se muestra cómo configurar reglas de NSG para la replicación de una máquina virtual.

- Si usa reglas de NSG para controlar la conectividad de salida, utilice reglas para permitir el tráfico HTTPS de salida al puerto 443 para todos los intervalos de direcciones IP necesarios.

- En el ejemplo se supone que la ubicación de origen de la máquina virtual es "Este de EE. UU." y la ubicación de destino es "Centro de EE. UU".

Reglas de NSG: este de EE. UU.

Crear una regla de seguridad HTTPS (443) de salida para "Storage.EastUS" en el NSG como se muestra en la siguiente captura de pantalla:

Crear una regla de seguridad HTTPS (443) de salida para "AzureActiveDirectory" en el NSG como se muestra en la siguiente captura de pantalla:

De forma parecida a como ha creado las reglas de seguridad anteriores, cree una regla de seguridad HTTPS (443) de salida para "EventHub.CentralUS" en el NSG que corresponda a la ubicación de destino. Esto permite el acceso a la supervisión de Site Recovery.

Cree una regla de seguridad HTTPS (443) de salida para "Azure Site Recovery" en el NSG. Esto permite el acceso al servicio Site Recovery en cualquier región.

Reglas de NSG: centro de EE. UU.

Estas reglas son necesarias para que la replicación se pueda habilitar de la región de destino a la región de origen con posterioridad a la conmutación por error:

Cree una regla de seguridad HTTPS (443) de salida saliente para "Storage.CentralUS" en el NSG.

Cree una regla de seguridad HTTPS (443) de salida para "AzureActiveDirectory" en el NSG.

De forma similar a las reglas de seguridad, cree una regla de seguridad HTTPS (443) de salida para "EventHub.EastUS" en el NSG que corresponda a la ubicación de origen. Esto permite el acceso a la supervisión de Site Recovery.

Cree una regla de seguridad HTTPS (443) de salida para "Azure Site Recovery" en el NSG. Esto permite el acceso al servicio Site Recovery en cualquier región.

Configuración de la aplicación virtual de red

Si usa aplicaciones virtuales de red (NVA) para controlar el tráfico de red saliente de las máquinas virtuales, es posible que la aplicación se ralentice si todo el tráfico de replicación pasa a través de la NVA. Se recomienda crear un punto de conexión de servicio de red en la red virtual de "Storage" para que el tráfico de replicación no se dirija a la NVA.

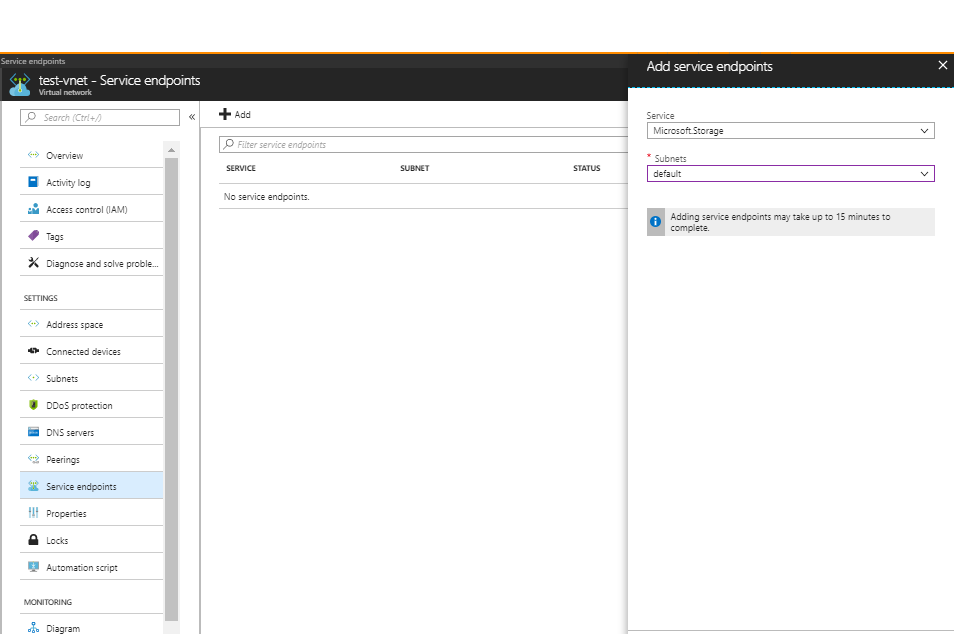

Crear el punto de conexión de servicio de red de Storage

Puede crear un punto de conexión de servicio de red en su red virtual para "Almacenamiento", de modo que el tráfico de replicación no salga de los límites de Azure.

Seleccione la red virtual de Azure y seleccione Puntos de conexión de servicio.

Seleccione Agregar y se abrirá la pestaña Agregar puntos de conexión de servicio.

Seleccione Microsoft.Storage en Servicio y las subredes necesarias en el campo "Subredes" y seleccione Agregar.

Nota:

Si usa una cuenta de almacenamiento en caché o de destino con firewall habilitado, asegúrese de seleccionar "Permitir servicios de Microsoft de confianza". Además, asegúrese de permitir el acceso a al menos una subred de Vnet de origen.

Tunelización forzada

Puede invalidar la ruta del sistema predeterminada de Azure para el prefijo de dirección 0.0.0.0/0 con un ruta personalizada y desviar el tráfico de máquina virtual a una aplicación virtual de red local (NVA), pero esta configuración no se recomienda para la replicación de Site Recovery. Si usa rutas personalizadas, debe crear un punto de conexión de servicio de red virtual en la red virtual para "Storage" para que el tráfico de replicación no deje el límite de Azure.

Pasos siguientes

- Comience a proteger las cargas de trabajo mediante la replicación de máquinas virtuales de Azure.

- Más información sobre la retención de direcciones IP en la conmutación por error de máquinas virtuales de Azure.

- Más información sobre la recuperación ante desastres de máquinas virtuales de Azure con ExpressRoute.