Respuesta a incidentes en el portal de Microsoft Defender

Un incidente en el portal de Microsoft Defender es una colección de alertas relacionadas y datos asociados que conforman la historia de un ataque. También es un archivo de casos que el SOC puede usar para investigar ese ataque y administrar, implementar y documentar la respuesta a él.

Los servicios de Microsoft Sentinel y Microsoft Defender crean alertas cuando detectan un evento o actividad sospechoso o malintencionado. Las alertas individuales proporcionan pruebas valiosas de un ataque completado o en curso. Sin embargo, los ataques cada vez más frecuentes y sofisticados suelen emplear una variedad de técnicas y vectores en diferentes tipos de entidades de recursos, como dispositivos, usuarios y buzones de correo. El resultado son varias alertas, procedentes de varios orígenes, para varias entidades de recursos del patrimonio digital.

Dado que las alertas individuales solo cuentan una parte de la historia y, dado que agrupar manualmente alertas individuales para obtener información sobre un ataque puede ser difícil y lento, la plataforma de operaciones de seguridad unificada identifica automáticamente las alertas relacionadas (tanto de Microsoft Sentinel como de Microsoft Defender XDR) y las agrega y su información asociada a un incidente.

La agrupación de alertas relacionadas en un incidente le ofrece una vista completa de un ataque. Por ejemplo, puede ver:

- Dónde se inició el ataque.

- Qué tácticas se usaron.

- Hasta dónde ha llegado el ataque a su patrimonio digital.

- El ámbito del ataque, como el número de dispositivos, usuarios y buzones de entrada que se vieron afectados.

- Todos los datos asociados al ataque.

La plataforma de operaciones de seguridad unificada del portal de Microsoft Defender incluye métodos para automatizar y ayudar en la evaluación, investigación y resolución de incidentes.

Microsoft Copilot en Defender aprovecha la inteligencia artificial para admitir a los analistas con flujos de trabajo diarios complejos y lentos, incluidos la investigación y respuesta de incidentes de un extremo a otro con casos de ataque claramente descritos, instrucciones paso a paso de corrección y informes resumidos de actividad de incidentes, búsqueda de KQL de lenguaje natural y análisis de código experto, optimización de la eficacia de SOC en los datos de Microsoft Sentinel y Defender XDR.

Esta funcionalidad se suma a la otra funcionalidad basada en inteligencia artificial que Microsoft Sentinel aporta a la plataforma unificada, en las áreas de análisis de comportamiento de usuarios y entidades, detección de anomalías, detección de amenazas en varias fases, etc.

La interrupción automatizada de ataques usa señales de alta confianza recopiladas de Microsoft Defender XDR y Microsoft Sentinel para interrumpir automáticamente los ataques activos a la velocidad de la máquina, que contienen la amenaza y limitan el impacto.

Si está habilitado, XDR de Microsoft Defender puede investigar y resolver automáticamente las alertas de orígenes de Microsoft 365 e Id. de entra a través de la automatización y la inteligencia artificial. También puede realizar pasos de corrección adicionales para resolver el ataque.

Las reglas de automatización de Microsoft Sentinel pueden automatizar la evaluación de prioridades, la asignación y la administración de incidentes, independientemente de su origen. Pueden aplicar etiquetas a incidentes en función de su contenido, suprimir incidentes ruidosos (falsos positivos) y cerrar incidentes resueltos que cumplan los criterios adecuados, especificar un motivo y agregar comentarios.

Importante

Microsoft Sentinel ya está disponible con carácter general en la plataforma de operaciones de seguridad unificadas de Microsoft en el portal de Microsoft Defender. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

Incidentes y alertas en el portal de Microsoft Defender

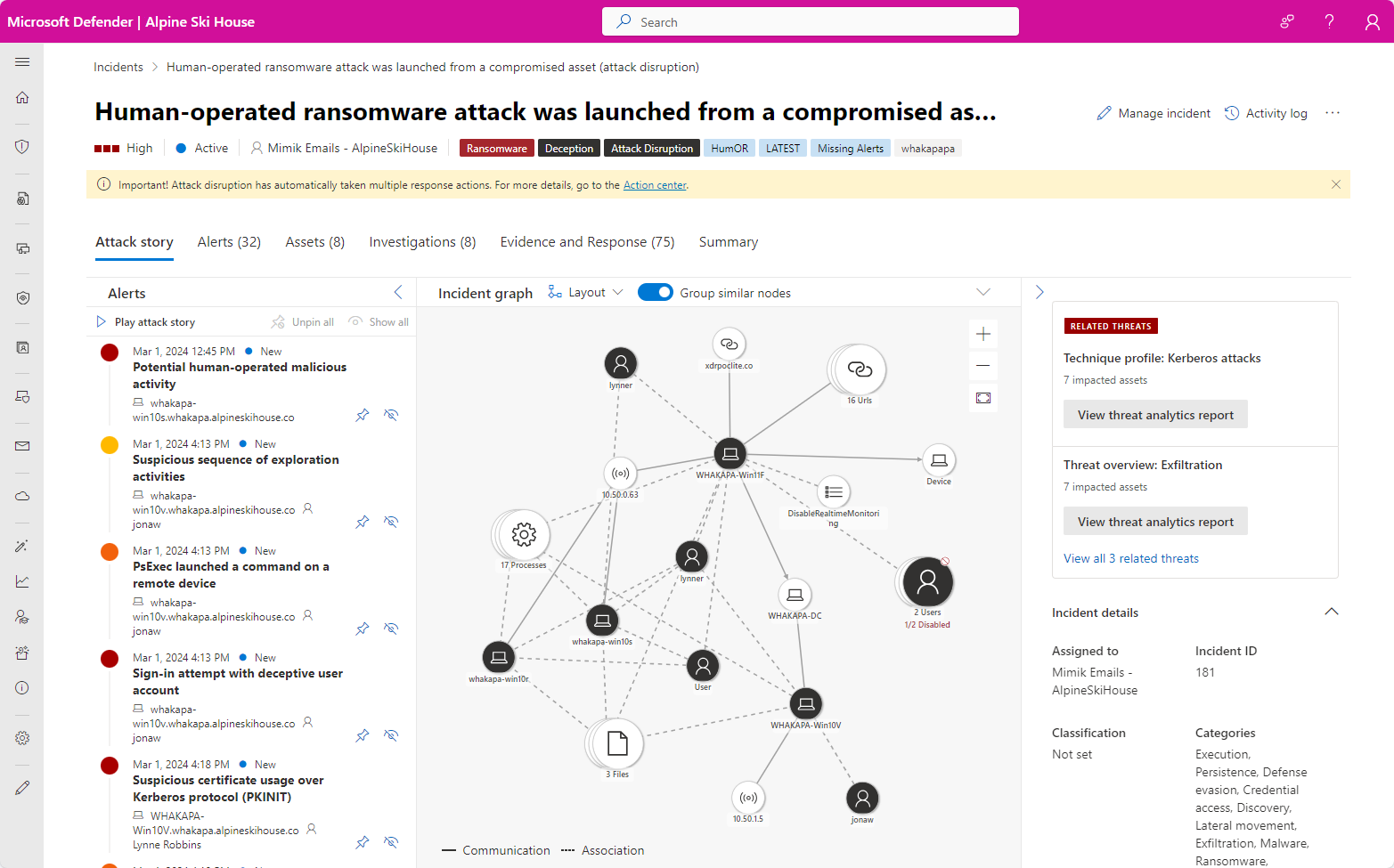

Los incidentes se administran desde La investigación & respuesta > Incidentes & alertas > incidentes en el inicio rápido del portal de Microsoft Defender. Aquí le mostramos un ejemplo:

Al seleccionar un nombre de incidente se muestra la página del incidente, empezando por todo el historial de ataques del incidente, incluidos:

Página de alertas dentro del incidente: el ámbito de las alertas relacionadas con el incidente y su información en la misma pestaña.

Gráfico: representación visual del ataque que conecta las distintas entidades sospechosas que forman parte del ataque con las entidades de recursos que componen los destinos del ataque, como usuarios, dispositivos, aplicaciones y buzones de correo.

Puede ver el recurso y otros detalles de entidad directamente desde el gráfico y actuar sobre ellos con opciones de respuesta, como deshabilitar una cuenta, eliminar un archivo o aislar un dispositivo.

La página del incidente consta de las siguientes pestañas:

Historia de ataque

Mencionada anteriormente, esta pestaña incluye la escala de tiempo del ataque, incluidas todas las alertas, entidades de recursos y acciones de corrección realizadas.

Alertas

Todas las alertas relacionadas con el incidente, sus orígenes e información.

Activos

Todos los recursos (entidades protegidas como dispositivos, usuarios, buzones, aplicaciones y recursos en la nube) que se han identificado para formar parte del incidente o estar relacionados con él.

Investigaciones

Todas las investigaciones automatizadas desencadenadas por las alertas del incidente, incluido el estado de las investigaciones y sus resultados.

Evidencia y respuesta

Todas las entidades sospechosas de las alertas del incidente, que constituyen pruebas que respaldan la historia del ataque. Estas entidades pueden incluir direcciones IP, archivos, procesos, direcciones URL, claves y valores del Registro, etc.

Resumen

Información general rápida de los recursos afectados asociados a las alertas.

Nota:

Si ve un estado de alerta de tipo de alerta no compatible , significa que las funcionalidades de investigación automatizada no pueden recoger esa alerta para ejecutar una investigación automatizada. Sin embargo, puede investigar estas alertas manualmente.

Ejemplo de flujo de trabajo de respuesta a incidentes en el portal de Microsoft Defender

Este es un ejemplo de flujo de trabajo para responder a incidentes en Microsoft 365 con el portal de Microsoft Defender.

De forma continua, identifique los incidentes más prioritarios para su análisis y resolución en la cola de incidentes y prepárelos para su respuesta. Esta es una combinación de:

- Evaluar para determinar los incidentes de mayor prioridad mediante el filtrado y la ordenación de la cola de incidentes.

- Administrar incidentes modificando su título, asignándolos a un analista y agregando etiquetas y comentarios.

Puede usar reglas de automatización de Microsoft Sentinel para evaluar y administrar automáticamente (e incluso responder a) algunos incidentes a medida que se crean, lo que elimina los incidentes más fáciles de controlar para ocupar espacio en la cola.

Tenga en cuenta estos pasos para su propio flujo de trabajo de respuesta a incidentes:

| Etapa | Pasos |

|---|---|

| Para cada incidente, comience una investigación y análisis de ataques y alertas. |

|

| Después o durante el análisis, realice la contención para reducir cualquier impacto adicional del ataque y la detención de la amenaza de seguridad. | Por ejemplo, |

| En la medida de lo posible, recupérese del ataque restaurando los recursos de sus cuentas empresariales al estado en que se encontraban antes del incidente. | |

| Resuelva el incidente y documente sus conclusiones. | Tómese tiempo para el aprendizaje posterior al incidente para: |

Si no está familiarizado con el análisis de seguridad, consulte la introducción a la respuesta al primer incidente para obtener información adicional y para recorrer un incidente de ejemplo.

Para obtener más información sobre la respuesta a incidentes en los productos de Microsoft, consulte este artículo.

Integración de operaciones de seguridad en el portal de Microsoft Defender

Este es un ejemplo de integración de procesos de operaciones de seguridad (SecOps) en el portal de Microsoft Defender.

Las tareas diarias pueden incluir:

- Administración de incidentes

- Revisión de las acciones de investigación y respuesta automatizadas (AIR) en el Centro de acción

- Revisión de la versión más reciente de Threat Analytics

- Respuesta a incidentes

Las tareas mensuales pueden incluir:

- Revisión de la configuración de AIR

- Revisión de la puntuación segura y la administración de vulnerabilidades de Microsoft Defender

- Informes a la cadena de administración de seguridad de TI

Las tareas trimestrales pueden incluir un informe y un informe de los resultados de seguridad al director de seguridad de la información (CISO).

Las tareas anuales pueden incluir la realización de un ejercicio importante de incidentes o infracciones para probar el personal, los sistemas y los procesos.

Las tareas diarias, mensuales, trimestrales y anuales se pueden usar para actualizar o refinar procesos, directivas y configuraciones de seguridad.

Consulte Integración de XDR de Microsoft Defender en las operaciones de seguridad para obtener más detalles.

Recursos de SecOps en los productos de Microsoft

Para obtener más información sobre SecOps en los productos de Microsoft, consulte estos recursos:

Notificaciones de incidentes por correo electrónico

Puede configurar el portal de Microsoft Defender para notificar a su personal un correo electrónico sobre nuevos incidentes o actualizaciones de incidentes existentes. Puede elegir obtener notificaciones basadas en:

- Gravedad de la alerta

- Orígenes de alertas

- Grupo de dispositivos

Para configurar notificaciones por correo electrónico para incidentes, consulte Obtención de notificaciones por correo electrónico sobre incidentes.

Aprendizaje para analistas de seguridad

Use este módulo de aprendizaje de Microsoft Learn para comprender cómo usar XDR de Microsoft Defender para administrar incidentes y alertas.

| Aprendizaje: | Investigación de incidentes con XDR de Microsoft Defender |

|---|---|

|

XDR de Microsoft Defender unifica los datos de amenazas de varios servicios y usa la inteligencia artificial para combinarlos en incidentes y alertas. Obtenga información sobre cómo minimizar el tiempo entre un incidente y su administración mediante respuesta y resolución posteriores. 27 min - 6 unidades |

Pasos siguientes

Use los pasos enumerados en función del nivel de experiencia o el rol del equipo de seguridad.

Nivel de experiencia

Siga esta tabla para conocer el nivel de experiencia con el análisis de seguridad y la respuesta a incidentes.

| Nivel | Pasos |

|---|---|

| New |

|

| Experimentado |

|

Rol de equipo de seguridad

Siga esta tabla en función del rol de equipo de seguridad.

| Role | Pasos |

|---|---|

| Respondedor de incidentes (nivel 1) | Empiece a trabajar con la cola de incidentes desde la página Incidentes del portal de Microsoft Defender. Desde allí, puedes hacer lo siguiente:

|

| Investigador o analista de seguridad (nivel 2) |

|

| Analista de seguridad avanzada o cazador de amenazas (nivel 3) |

|

| Administrador de SOC | Consulte cómo integrar XDR de Microsoft Defender en el Centro de operaciones de seguridad (SOC). |

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.