Información general de las directivas de protección de aplicaciones

Las directivas de protección de aplicaciones (APP) de Intune son reglas que garantizan que los datos de una organización permanecen seguros o contenidos en una aplicación administrada. Estas directivas le permiten controlar cómo las aplicaciones en dispositivos móviles acceden a los datos y los comparten. Una directiva puede ser una regla que se aplica cuando el usuario intenta acceder o mover datos "corporativos", o un conjunto de acciones que se prohíben o supervisan cuando el usuario está dentro de la aplicación. Una aplicación administrada en Intune es una aplicación protegida que tiene aplicadas directivas de protección de aplicaciones de Intune y que se administra mediante Intune.

Hay varias ventajas de usar directivas de protección de aplicaciones de Intune, incluida la protección de datos corporativos en dispositivos móviles sin necesidad de inscripción de dispositivos y el control de cómo las aplicaciones en dispositivos móviles acceden a los datos y los comparten.

Entre los ejemplos de uso de directivas de protección de aplicaciones con Microsoft Intune se incluyen:

- Requerir un PIN o una huella digital para acceder al correo electrónico corporativo en un dispositivo móvil

- Impedir que los usuarios copien y peguen datos corporativos en aplicaciones personales

- Restricción del acceso a datos corporativos solo a aplicaciones aprobadas

Muchas aplicaciones de productividad, como las aplicaciones de Microsoft 365 (Office), se pueden administrar mediante MAM de Intune. Consulte la lista oficial de aplicaciones protegidas de Microsoft Intune, disponible para uso público.

Cómo puede proteger los datos de la aplicación

Los empleados usan dispositivos móviles para tareas personales y profesionales. Mientras se asegura de que los empleados puedan ser productivos, podrá evitar la pérdida de datos, ya sea voluntaria o involuntaria. También querrá proteger los datos de la empresa a los que se accede desde dispositivos que no están administrados por usted.

Puede usar directivas de protección de aplicaciones de Intune independientemente de cualquier otra solución de administración de dispositivos móviles (MDM). Esta independencia le ayuda a proteger los datos de la empresa tanto si inscribe los dispositivos en una solución de administración de dispositivos como si no. Mediante la implementación de directivas de nivel de aplicación, puede restringir el acceso a los recursos de la empresa y mantener los datos dentro del ámbito del departamento de TI.

Directivas de protección de aplicaciones en dispositivos

Las directivas de protección de aplicaciones pueden configurarse para las aplicaciones que se ejecutan en dispositivos:

Inscritos en Microsoft Intune: estos dispositivos son normalmente dispositivos corporativos.

Inscrito en una solución de administración de dispositivos móviles (MDM) de terceros: Estos dispositivos suelen ser de propiedad corporativa.

Nota:

Las directivas de administración de aplicaciones móviles no deben utilizarse con soluciones de administración de aplicaciones móviles o contenedores seguros de terceros.

No están inscritos en ninguna solución de administración de dispositivos móviles: Estos dispositivos suelen ser dispositivos propiedad de los empleados que no están administrados o inscritos en Intune u otras soluciones MDM.

Importante

Puede crear directivas de administración de aplicaciones móviles para aplicaciones móviles de Office que se conectan a servicios de Microsoft 365. También puede proteger el acceso a los buzones locales de Exchange creando directivas de protección de aplicaciones de Intune para Outlook para iOS/iPadOS y Android habilitadas con autenticación moderna híbrida. Antes de usar esta característica, asegúrese de cumplir los requisitos de Outlook para iOS/iPadOS y Android. Las directivas de protección de aplicaciones no son compatibles con otras aplicaciones que se conectan a los servicios de Exchange o SharePoint locales.

Ventajas del uso de directivas de protección de aplicaciones

Las ventajas más importantes del uso de directivas de protección de aplicaciones son las siguientes:

Protegen los datos de empresa en el nivel de aplicación. Debido a que la administración de aplicaciones móviles no requiere la administración de dispositivos, puede proteger los datos de la empresa en dispositivos administrados y no administrados. La administración se centra en la identidad del usuario, lo que elimina la necesidad de administrar dispositivos.

La productividad del usuario final no se ve afectada y no se aplican las directivas cuando se usa la aplicación en un contexto personal. Las directivas se aplican solo en un contexto de trabajo, lo que permite proteger los datos de la empresa sin tocar los datos personales.

Las directivas de protección de aplicaciones se aseguran de que las protección en la capa de aplicaciones estén en su lugar. Por ejemplo, puede:

- Solicitar un PIN para abrir una aplicación en un contexto de trabajo

- Controlar el uso compartido de datos entre aplicaciones

- Impedir el almacenamiento de datos de la aplicación de empresa en una ubicación de almacenamiento personal

MDM, además de MAM, garantiza que el dispositivo esté protegido. Por ejemplo, puede solicitar un PIN para acceder al dispositivo o puede implementar aplicaciones administradas en el dispositivo. También puede implementar aplicaciones en dispositivos a través de la solución MDM para proporcionarle más control sobre la administración de aplicaciones.

El uso de MDM con directivas de protección de aplicaciones tiene ventajas adicionales, y las empresas pueden usar directivas de protección de aplicaciones con y sin MDM al mismo tiempo. Por ejemplo, piense el caso de un empleado que utiliza tanto un teléfono proporcionado por la empresa como su propia tableta personal. El teléfono de la empresa está inscrito en MDM y protegido por directivas de protección de aplicaciones, mientras que el dispositivo personal está protegido únicamente por directivas de protección de aplicaciones.

Si aplica una directiva de MAM al usuario sin establecer el estado del dispositivo, el usuario recibirá la directiva de MAM en el dispositivo BYOD y el dispositivo administrado por Intune. También puede aplicar directivas mam basadas en el estado de administración de dispositivos. Para obtener más información, consulte Directivas de protección de aplicaciones de destino basadas en el estado de administración de dispositivos. Al crear una directiva de protección de aplicaciones, seleccione No junto a Destino a todos los tipos de aplicación. A continuación, realice cualquiera de las siguientes acciones:

- Aplique una directiva de MAM menos estricta a los dispositivos administrados por Intune y aplique una más estricta a los dispositivos no inscritos en MDM.

- Aplique una directiva MAM sólo a los dispositivos no inscritos.

Plataformas admitidas para directivas de protección de aplicaciones

Intune ofrece una amplia variedad de funciones para ayudarle a obtener las aplicaciones que necesita en los dispositivos en los que quiere ejecutarlas. Para obtener más información, consulte Funcionalidades de administración de aplicaciones por plataforma.

La compatibilidad de plataformas de directivas de aplicaciones de Intune está alineada con la compatibilidad de plataformas de aplicaciones móviles de Office para dispositivos Android e iOS/iPadOS. Para obtener más información, consulte la sección Aplicaciones móviles de Requisitos del sistema de Office.

Versión preliminar: además, puede crear directivas de protección de aplicaciones para dispositivos Windows. Para obtener más información, consulta Experiencia de protección de aplicaciones para dispositivos Windows.

Importante

Es necesario que el Portal de empresa de Intune se encuentre en el dispositivo para recibir las directivas de protección de aplicación en Android.

Marco de protección de datos de la directiva de protección de aplicaciones

Las opciones disponibles en las directivas de protección de aplicaciones (APP) permiten a las organizaciones adaptar la protección a sus necesidades concretas. Para algunas de ellas, puede que no sea obvio qué configuración de directivas es necesaria para implementar un escenario completo. Para ayudar a las organizaciones a priorizar la protección del punto de conexión del cliente móvil, Microsoft ha introducido la taxonomía para su marco de protección de datos de APP para la administración de aplicaciones móviles de iOS y Android.

El marco de protección de datos de APP se organiza en tres niveles de configuración distintos, cada uno de ellos basado en el nivel anterior:

- La protección de datos empresariales básica (nivel 1) garantiza que las aplicaciones estén protegidas con un PIN y cifradas, y realiza operaciones de borrado selectivo. En el caso de los dispositivos Android, este nivel valida la certificación de dispositivos Android. Se trata de una configuración de nivel de entrada que proporciona un control de protección de datos similar en las directivas de buzón de Exchange Online y que introduce tecnologías informáticas y el rellenado de usuarios en APP.

- La protección de datos empresariales mejorada (nivel 2) incorpora mecanismos para la prevención de la pérdida de datos de APP y requisitos mínimos para el sistema operativo. Esta es la configuración aplicable a la mayoría de los usuarios móviles que acceden a datos profesionales o educativos.

- La protección de datos empresariales alta (nivel 3) incorpora mecanismos avanzados para la protección de datos, configuración de PIN mejorada y defensa contra amenazas móviles de APP. Esta configuración es conveniente para los usuarios que acceden a datos de alto riesgo.

A fin de ver las recomendaciones específicas para cada nivel de configuración y las aplicaciones mínimas que se deben proteger, revise Marco de protección de datos mediante directivas de protección de aplicaciones.

Cómo las directivas de protección de aplicaciones protegen los datos de las mismas

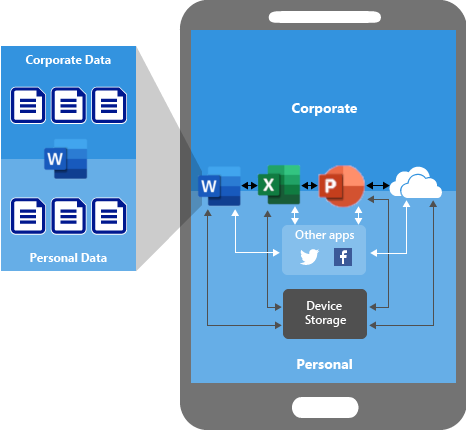

Aplicaciones sin directivas de protección de aplicaciones

Cuando se usan aplicaciones sin restricciones, se pueden entremezclar los datos empresariales y personales. Los datos de la empresa pueden acabar en ubicaciones como el almacenamiento personal o ser transferidos a aplicaciones fuera de su alcance y provocar la pérdida de datos. Las flechas del diagrama siguiente muestran el movimiento sin restricciones de los datos entre aplicaciones (personales y corporativas) y hacia ubicaciones de almacenamiento.

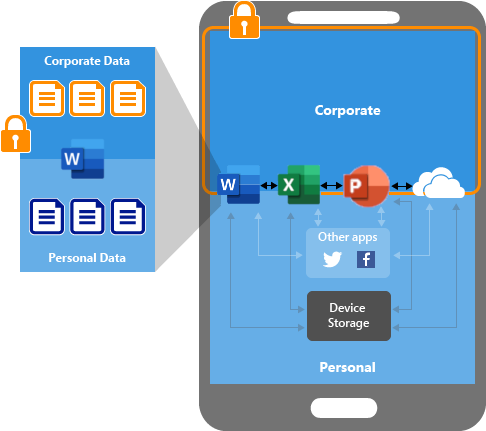

Protección de datos con directivas de protección de aplicaciones (APP)

Puede usar directivas de protección de aplicaciones para evitar que los datos de empresa se guarden en el almacenamiento local del dispositivo (consulte la imagen a continuación). También puede restringir el movimiento de datos a otras aplicaciones que no estén protegidas por las directivas de protección de aplicaciones. La configuración de la directiva de protección de aplicaciones incluye:

- Directivas de reubicación de datos como Guardar copias de datos de la organización y Restringir cortar, copiar y pegar.

- Configuraciones de directivas de acceso como Requerir un PIN simple para acceder, y Bloquear la ejecución de aplicaciones administradas en dispositivos con jailbreak o rooteados.

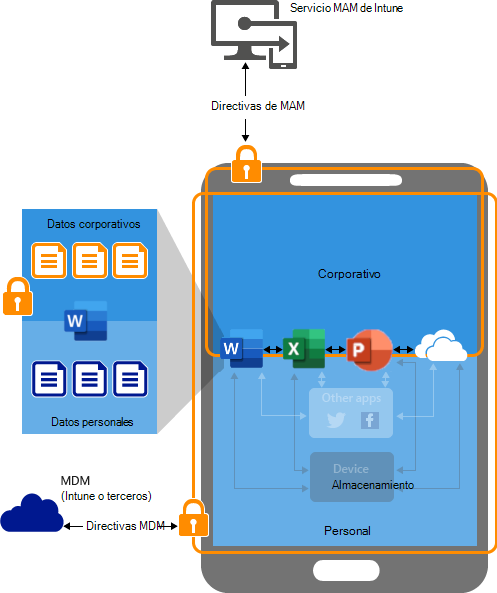

Protección de datos con APP en dispositivos administrados por una solución MDM

En la ilustración siguiente se muestran las capas de protección que ofrecen juntas las directivas MDM y las directivas de protección de aplicaciones.

La solución MDM agrega valor al proporcionar lo siguiente:

- Inscribe el dispositivo

- Implementa las aplicaciones en el dispositivo

- Proporciona el cumplimiento y la administración continua de los dispositivos

Las directivas de protección de aplicaciones agregan valor al proporcionar lo siguiente:

- Ayudan a evitar la fuga de datos de la compañía a aplicaciones y servicios de consumidor.

- Aplican restricciones (Guardar como, Portapapeles, PIN, etc.) a las aplicaciones cliente.

- Borran datos de compañía de las aplicaciones cuando es necesario sin borrar esas aplicaciones del dispositivo.

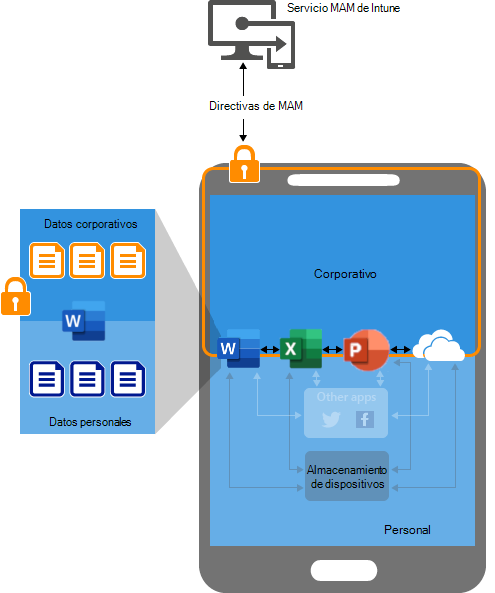

Protección de datos con APP para dispositivos sin inscripción

En el diagrama siguiente se muestra cómo funcionan las directivas de protección de datos en el nivel de aplicación sin MDM.

Para los dispositivos BYOD no inscritos en ninguna solución MDM, las directivas de protección de aplicaciones pueden ayudar a proteger los datos de la empresa a nivel de aplicación. Sin embargo, existen algunas limitaciones que se deben tener en cuenta, como:

- No se puede implementar aplicaciones en el dispositivo. El usuario final debe obtener las aplicaciones de la tienda.

- No se puede proporcionar perfiles de certificados en estos dispositivos.

- No se puede proporcionar la configuración de Wi-Fi y VPN de compañía en estos dispositivos.

Aplicaciones que puede administrar con directivas de protección de aplicaciones

Cualquier aplicación integrada con el SDK de Intune o ajustada mediante la herramienta de ajuste de aplicaciones de Intune puede administrarse con las directivas de protección de aplicaciones de Intune. Consulte la lista oficial de aplicaciones protegidas de Microsoft Intune que se han creado con estas herramientas y están disponibles para uso público.

El equipo de desarrollo del SDK de Intune comprueba y mantiene de forma activa la compatibilidad con las aplicaciones creadas con las plataformas nativas de Android, iOS/iPadOS (Obj-C, Swift), Xamarin y Xamarin.Forms. Aunque algunos clientes han podido integrar con éxito el SDK de Intune con otras plataformas como React Native y NativeScript, no proporcionamos instrucciones explícitas o complementos para desarrolladores de aplicaciones que no utilicen nuestras plataformas compatibles.

Requisitos del usuario final para usar las directivas de protección de aplicaciones

La siguiente lista proporciona los requisitos del usuario final para usar las directivas de protección de aplicaciones en una aplicación administrada por Intune:

El usuario final debe tener una cuenta de Microsoft Entra. Consulte Incorporación de usuarios y concesión de permiso administrativo a Intune para obtener información sobre cómo crear usuarios de Intune en Microsoft Entra ID.

El usuario final debe tener una licencia para Microsoft Intune asignada a su cuenta de Microsoft Entra. Vea Administrar licencias de Intune para obtener información sobre cómo asignar licencias de Intune a los usuarios finales.

El usuario final debe pertenecer a un grupo de seguridad al que se aplique una directiva de protección de aplicaciones. La misma directiva de protección de aplicaciones debe aplicarse a la aplicación específica que se usa. Las directivas de protección de aplicaciones se pueden crear e implementar en el Centro de administración de Microsoft Intune. Actualmente se pueden crear grupos de seguridad en el Centro de administración de Microsoft 365.

El usuario final debe iniciar sesión en la aplicación con su cuenta de Microsoft Entra.

Directivas de protección de aplicaciones para aplicaciones de Microsoft 365 (Office)

Hay algunos requisitos adicionales que desea tener en cuenta al usar directivas de protección de aplicaciones con aplicaciones de Microsoft 365 (Office).

Importante

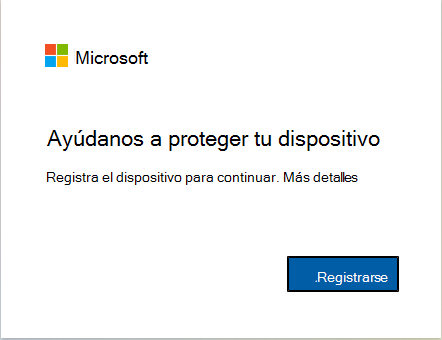

La administración de aplicaciones móviles (MAM) de Intune en Android requiere el registro de dispositivos microsoft entra id. para aplicaciones de Microsoft 365. Para mejorar la seguridad, los dispositivos Android deben registrarse con el identificador de Microsoft Entra para seguir recibiendo la directiva MAM para las aplicaciones de Microsoft 365.

Al acceder a aplicaciones de Microsoft 365 destinadas a una directiva MAM, es posible que se pida a los usuarios que se autentiquen si el dispositivo aún no está registrado con el id. de entra. Los usuarios tendrán que completar el proceso de autenticación y registro para acceder a sus aplicaciones habilitadas para MAM de Microsoft 365.

Si tiene habilitadas directivas de acceso condicional o autenticación multifactor, los dispositivos ya deben estar registrados y los usuarios no observarán ningún cambio.

Para ver qué dispositivos están registrados, vaya al informeDispositivos>todos los dispositivos del Centro > de administración de Microsoft Entra, filtre por sistema operativo y ordene por Registrado. Para obtener información relacionada, consulte Administración de identidades de dispositivo mediante el Centro de administración de Microsoft Entra.

Aplicación móvil de Outlook

Entre los requisitos adicionales para usar la aplicación móvil de Outlook se incluyen los siguientes:

El usuario final debe tener la aplicación móvil de Outlook instalada en su dispositivo.

El usuario final debe tener un buzón y una licencia de Microsoft 365 Exchange Online vinculados a su cuenta de Microsoft Entra.

Nota:

La aplicación móvil de Outlook actualmente solo es compatible con Intune App Protection para Microsoft Exchange Online y Exchange Server con autenticación moderna híbrida y no es compatible con Exchange en Office 365 Dedicado.

Word, Excel y PowerPoint

Los requisitos adicionales para utilizar las aplicaciones de Word, Excel y PowerPoint son los siguientes:

El usuario final debe tener una licencia para aplicaciones de Microsoft 365 para empresas o empresas vinculadas a su cuenta de Microsoft Entra. La suscripción debe incluir las aplicaciones de Office en dispositivos móviles y puede incluir una cuenta de almacenamiento en la nube con OneDrive para la Empresa. Las licencias de Microsoft 365 se pueden asignar en el Centro de administración de Microsoft 365 siguiendo estas instrucciones.

El usuario final debe tener una ubicación administrada configurada con la funcionalidad pormenorizada Guardar como en la configuración de directiva de protección de aplicaciones "Guardar copias de los datos de la organización". Por ejemplo, si la ubicación administrada es OneDrive, la aplicación de OneDrive debe configurarse en la aplicación de Word, Excel o PowerPoint del usuario final.

Si la ubicación administrada es OneDrive, la aplicación debe ser objeto de la directiva de protección de aplicaciones implementada para el usuario final.

Nota:

Las aplicaciones móviles de Office actualmente sólo son compatibles con SharePoint Online y no con SharePoint local.

Ubicación administrada necesaria para Office

Para Office se necesita una ubicación administrada (como OneDrive). Intune marca todos los datos de la aplicación como "empresa" o "personal". Los datos se consideran "corporativos" cuando se originan desde una ubicación de la empresa. Para las aplicaciones de Office, Intune considera las siguientes ubicaciones de la empresa: correo electrónico (Exchange) o almacenamiento en la nube (aplicación OneDrive con una cuenta de OneDrive para la Empresa).

Skype Empresarial

Existen requisitos adicionales para usar Skype Empresarial. Consulte los requisitos de licencias de Skype Empresarial. Para ver las configuraciones híbridas y locales de Skype para empresas (SfB), consulte Hybrid Modern Auth for SfB and Exchange goes GA and Modern Auth for SfB OnPrem with Microsoft Entra ID ,respectivamente.

Directiva global de protección de aplicaciones

Si un administrador de OneDrive va a admin.office.com y selecciona Acceso de dispositivo, podrá establecer los controles Administración de aplicaciones móviles en las aplicaciones cliente de OneDrive y SharePoint.

La configuración, disponible en la consola de administración de OneDrive, establece una directiva de protección de aplicaciones de Intune especial llamada Global. Esta directiva global se aplica a todos los usuarios de su inquilino y no tiene forma de controlar los destinos de la directiva.

Una vez habilitada, las aplicaciones de OneDrive y SharePoint para iOS/iPadOS y Android se protegen con la configuración seleccionada de forma predeterminada. Un profesional de TI puede editar esta directiva en el Centro de administración de Microsoft Intune para agregar más aplicaciones de destino y modificar cualquier configuración de directiva.

De forma predeterminada, solo puede haber una directiva Global por inquilino. Sin embargo, puede usar una Graph API de Intune para crear otras directivas globales por inquilino, aunque no se recomienda. ya que puede ser complicado solucionar problemas en la implementación de esta directiva.

Si bien la directiva Global se aplica a todos los usuarios del inquilino, cualquier directiva estándar de protección de aplicaciones de Intune anulará esta configuración.

Nota:

La configuración de directiva del Centro de administración de OneDrive ya no se actualiza. En su lugar, se puede usar Microsoft Intune. Para más información, consulte Control del acceso a las características de las aplicaciones móviles de OneDrive y SharePoint.

Características de protección de aplicaciones

Varias identidades

La compatibilidad con varias identidades permite a una aplicación admitir varias audiencias. Estas audiencias son tanto usuarios "corporativos" como "personales". Las cuentas profesionales y educativas las usan las audiencias "corporativas", mientras que las cuentas personales se usarían para audiencias de consumidores, como los usuarios de Microsoft 365 (Office). Una aplicación que admite varias identidades se puede lanzar públicamente allí donde las directivas de protección de aplicaciones se aplican solo al usarse la aplicación en el contexto profesional y educativo ("corporativo"). La compatibilidad con varias identidades usa el SDK de Intune solo para aplicar las directivas de protección de aplicaciones a la cuenta profesional o educativa con la que se ha iniciado sesión en la aplicación. Si se ha iniciado sesión en la aplicación con una cuenta personal, los datos no se modifican. Las directivas de protección de aplicaciones se pueden usar para evitar la transferencia de datos de la cuenta profesional o educativa a cuentas personales dentro de una aplicación de varias identidades, cuentas personales dentro de otras aplicaciones o aplicaciones personales.

Importante

Independientemente de si una aplicación admite identidades múltiples, solo una identidad "corporativa" puede tener aplicada una directiva de protección de aplicaciones de Intune.

Como ejemplo de contexto "personal", considere un usuario que inicia un documento nuevo en Word: esto se considera contexto personal por lo que no se aplican las directivas Intune App Protection. Una vez que el documento se guarda en la cuenta "corporativa" de OneDrive, se le considera como contexto "corporativo" y se aplican las directivas Intune App Protection.

Considere los siguientes ejemplos para el contexto de trabajo o "corporativo":

- Un usuario inicia la aplicación OneDrive con su cuenta profesional. En el contexto de trabajo, no puede mover los archivos a una ubicación de almacenamiento personal. Más adelante, cuando usa OneDrive con su cuenta personal, puede copiar y mover los datos de su OneDrive personal sin restricciones.

- Un usuario comienza a redactar un correo electrónico en la aplicación Outlook. Una vez que el asunto o el cuerpo del mensaje se han rellenado, el usuario no puede cambiar la dirección de origen del contexto laboral al personal, ya que el asunto y el cuerpo del mensaje están protegidos por la directiva de protección de aplicaciones.

Nota:

Outlook tiene una vista de correo electrónico combinada de correos electrónicos "personales" y "corporativos". En esta situación, la aplicación Outlook solicita el PIN de Intune al iniciarse.

Importante

Aunque Edge está en el contexto "corporativo", el usuario puede trasladar de forma deliberada los archivos de contexto "corporativos" de OneDrive a una ubicación de almacenamiento en la nube personal desconocida. Para evitarlo, consulte Administración de sitios web para permitir la carga de archivos y configuración de la lista de sitios permitidos o bloqueados para Edge.

PIN de aplicación de Intune

El número de identificación personal (PIN) es un código de acceso utilizado para verificar que el usuario correcto está accediendo a los datos de la organización en una aplicación.

Solicitud de PIN

Intune solicita el PIN de la aplicación del usuario cuando este esté a punto de acceder a los datos "corporativos". En las aplicaciones de varias identidades, como Word, Excel o PowerPoint, se le pedirá al usuario el PIN cuando intente abrir un archivo o documento "corporativos". En las aplicaciones de una sola identidad, como las aplicaciones de línea de negocio administradas mediante la herramienta de ajuste de aplicaciones de Intune, el PIN se solicita en el inicio, ya que el SDK de Intune sabe que la experiencia del usuario en la aplicación siempre es "corporativa".

Solicitud de PIN, solicitud de credenciales corporativas, frecuencia

El administrador de TI puede definir la configuración de directiva de protección de aplicaciones de Intune Vuelva a comprobar los requisitos de acceso después de (minutos) en el Centro de administración de Microsoft Intune. Esta opción especifica el periodo de tiempo antes de comprobar los requisitos de acceso en el dispositivo y se vuelve a mostrar la pantalla del PIN de la aplicación, o bien la solicitud de credenciales corporativas. Sin embargo, los detalles importantes sobre el PIN que afectan a la frecuencia con la que se solicitará al usuario son los siguientes:

-

El PIN se comparte entre las aplicaciones del mismo publicador para mejorar la capacidad de uso:

En iOS/iPadOS, un PIN de aplicación se comparte entre todas las aplicaciones del mismo publicador de aplicaciones. Por ejemplo, todas las aplicaciones de Microsoft comparten el mismo PIN. En el caso de Android, un PIN de aplicación se comparte entre todas las aplicaciones. -

El comportamiento Volver a comprobar los requisitos de acceso tras (minutos) tras un reinicio del dispositivo:

Un temporizador hace un seguimiento del número de minutos de inactividad que determinan cuándo mostrar el PIN de la aplicación Intune o la solicitud de credenciales corporativas. En iOS/iPadOS, el temporizador no se ve afectado por el reinicio del dispositivo. Por tanto, reiniciar el dispositivo no tiene ningún efecto en el número de minutos que el usuario ha estado inactivo en una aplicación iOS/iPadOS con la directiva de PIN de Intune seleccionada (o la solicitud de credenciales corporativas). En Android, el temporizador se restablece al reiniciar el dispositivo. Por tanto, las aplicaciones Android con una directiva de PIN de Intune (o solicitud de credenciales corporativas) probablemente soliciten un PIN de aplicación (o una solicitud de credenciales corporativas) con independencia del valor de configuración "Volver a comprobar los requisitos de acceso después de (minutos)" tras un reinicio del dispositivo. -

La naturaleza en secuencia del temporizador asociado al PIN:

al escribir el PIN para acceder a una aplicación (aplicación A), cuando esta deja de estar en primer plano (foco de entrada principal) en el dispositivo, se restablece el temporizador de ese PIN. En el caso de cualquier otra aplicación (aplicación B) que use el mismo PIN, no se solicitará al usuario que lo vuelva a escribir, ya que el temporizador se habrá restablecido. La solicitud se volverá a mostrar una vez que se haya alcanzado el valor establecido en "Volver a comprobar los requisitos de acceso tras (minutos)".

Para los dispositivos iOS/iPadOS, incluso si el PIN se comparte entre aplicaciones de diferentes publicadores, se mostrará nuevamente la solicitud cuando se vuelva a alcanzar el valor Volver a comprobar los requisitos de acceso después de (minutos) de la aplicación que no es el foco de entrada principal. Así, por ejemplo, un usuario tiene la aplicación A del editor X y la aplicación B del editor Y, y esas dos aplicaciones comparten el mismo PIN. El usuario se centra en la aplicación A (en primer plano) y la aplicación B está minimizada. Después de que se consiga el valor Volver a comprobar los requisitos de acceso después de (minutos) y el usuario cambie a la aplicación B, el PIN será requerido.

Nota:

Para comprobar los requisitos de acceso del usuario más a menudo, por ejemplo, la solicitud del PIN, en particular en el caso de las aplicaciones utilizadas más a menudo, se recomienda reducir el valor de la opción "Volver a comprobar los requisitos de acceso tras (minutos)".

PIN de aplicación integrados para Outlook y OneDrive

El PIN de Intune funciona en base a un temporizador basado en inactividad (el valor de Volver a comprobar los requisitos de acceso tras [minutos]). De este modo, las solicitudes de PIN de Intune aparecen independientemente de las solicitudes de PIN de las aplicaciones integradas de Outlook y OneDrive, que suelen estar vinculados al inicio de la aplicación de forma predeterminada. Si el usuario recibe ambas solicitudes de PIN al mismo tiempo, el comportamiento esperado debería ser que el PIN de Intune tenga prioridad.

Seguridad de PIN de Intune

El PIN sirve para que sólo el usuario correcto pueda acceder a los datos de su organización en la aplicación. Por lo tanto, el usuario debe iniciar sesión con su cuenta profesional o educativa para poder establecer o restablecer el PIN de la aplicación de Intune. Esta autenticación la controla Microsoft Entra ID a través del intercambio seguro de tokens y no es transparente para el SDK de Intune. Desde una perspectiva de seguridad, la mejor manera de proteger los datos profesionales o educativos es cifrarlos. El cifrado no está relacionado con el PIN de la aplicación, pero tiene su propia directiva de protección de aplicaciones.

Protección contra ataques por fuerza bruta y el PIN de Intune

Como parte de la directiva de PIN de la aplicación, el administrador de TI puede establecer el número máximo de veces que un usuario puede intentar autenticar su PIN antes de bloquear la aplicación. Después de que se haya cumplido el número de intentos, el SDK de Intune puede borrar los datos "corporativos" en la aplicación.

PIN de Intune y eliminación selectiva

En iOS/iPadOS, la información del PIN de nivel de aplicación se almacena en la cadena de claves que se comparte entre las aplicaciones con el mismo publicador, como todas las aplicaciones de Microsoft de primera entidad. Esta información de PIN también está vinculada a una cuenta de usuario final. Una eliminación selectiva de una aplicación no debe afectar a otra aplicación.

Por ejemplo, un PIN establecido para Outlook para el usuario que ha iniciado sesión se almacena en una cadena de claves compartida. Cuando el usuario inicia sesión en OneDrive (también publicado por Microsoft), verá el mismo PIN que Outlook, ya que usa la misma cadena de claves compartida. Al cerrar la sesión de Outlook o borrar los datos de usuario en Outlook, el SDK de Intune no borra esa cadena de claves porque es posible que aún esté usando ese PIN. Por este motivo, los borrados selectivos no borran esa cadena de claves compartida, incluido el PIN. Este comportamiento permanece igual incluso si solo existe una aplicación por editor en el dispositivo.

Dado que el PIN se comparte entre las aplicaciones con el mismo editor, si el borrado se dirige a una sola aplicación, el SDK de Intune no sabrá si hay otras aplicaciones en el dispositivo con el mismo editor. Por lo tanto, el SDK de Intune no borra el PIN, ya que puede seguir utilizándose para otras aplicaciones. Se espera que el PIN de la aplicación se borre cuando la última aplicación de ese editor sea eliminada eventualmente como parte de alguna limpieza del sistema operativo.

Si observa que el PIN se borra en algunos dispositivos, es probable que ocurra lo siguiente: dado que el PIN está vinculado a una identidad, si el usuario inició sesión con una cuenta diferente después de un borrado, se le pedirá que introduzca un nuevo PIN. Sin embargo, si inicia sesión con una cuenta existente, ya se puede usar un PIN almacenado en la cadena de claves para iniciar sesión.

¿Establecer un PIN dos veces en las aplicaciones del mismo editor?

MAM (en iOS/iPadOS) actualmente permite el PIN de nivel de aplicación con caracteres alfanuméricos y especiales (denominado "código de acceso") que requiere la participación de aplicaciones (es decir, WXP, Outlook, Managed Browser, Viva Engage) para integrar el SDK de Intune para iOS. Sin esto, la configuración del código de acceso no se aplica correctamente a las aplicaciones seleccionadas. Se trata de una característica publicada en el SDK de Intune para iOS v. 7.1.12.

Para admitir esta característica y garantizar la compatibilidad con versiones anteriores del SDK de Intune para iOS/iPadOS, todos los PIN (ya sean numéricos o un código de acceso) de la versión 7.1.12+ se tratan por separado a partir del PIN numérico en versiones anteriores del SDK. Se ha introducido otro cambio en el SDK de Intune para iOS v 14.6.0 que hace que todos los PIN en 14.6.0+ sean controlados por separado de cualquier PIN en versiones anteriores del SDK.

Por lo tanto, si un dispositivo tiene aplicaciones con el SDK de Intune para versiones de iOS anteriores a la 7.1.12 Y posteriores a la 7.1.12 del mismo editor (o versiones anteriores a la 14.6.0 Y posteriores a la 14.6.0), tendrá que configurar dos PIN. Los dos PIN (para cada aplicación) no están relacionados de ninguna manera (es decir, deben cumplir con la directiva de protección de aplicaciones que se aplica a la aplicación). Por lo tanto, sólo si las aplicaciones A y B tienen las mismas directivas aplicadas (con respecto al PIN), el usuario puede configurar el mismo PIN dos veces.

Este comportamiento es específico para el PIN en aplicaciones iOS/iPadOS que ya están habilitadas con la Administración de aplicaciones móviles de Intune. Con el tiempo, a medidas que las aplicaciones adoptan las versiones posteriores del SDK de Intune para iOS/iPadOS, el hecho de tener que establecer un PIN dos veces en las aplicaciones del mismo editor dejará de ser un problema importante. Consulte la siguiente nota para obtener un ejemplo.

Nota:

Por ejemplo, si la aplicación A está creada con una versión anterior a la 7.1.12 (o 14.6.0) y la aplicación B está creada con una versión mayor o igual a la 7.1.12 (o 14.6.0) del mismo editor, el usuario final tendrá que configurar los PIN por separado para A y B si ambos están instalados en un dispositivo iOS/iPadOS.

Si una aplicación C que tiene SDK versión 7.1.9 (o 14.5.0) está instalada en el dispositivo, compartirá el mismo PIN que la aplicación A.

Una aplicación D compilada con 7.1.14 (o 14.6.2) compartirá el mismo PIN que la aplicación B.

Si sólo están instaladas las aplicaciones A y C en un dispositivo, será necesario establecer un solo PIN. Esto mismo se aplica si solo se instalan las aplicaciones B y D en un dispositivo.

Cifrado de datos de aplicación

Los administradores de TI pueden implementar una directiva de protección de aplicaciones que requiere cifrar los datos de aplicaciones. Como parte de la directiva, el administrador de TI también puede especificar cuándo se cifra el contenido.

Cómo procesa el cifrado de datos de Intune

Vea la configuración de directivas de protección de aplicaciones Android y la configuración de la protección de aplicaciones iOS/iPadOS para obtener información detallada sobre la configuración de directiva de protección de aplicaciones de cifrado.

Datos que están cifrados

Solo se cifran los datos marcados como "corporativos" según la directiva de protección de la aplicación del administrador de TI. Los datos se consideran "corporativos" cuando se originan desde una ubicación de la empresa. En el caso de las aplicaciones de Office, Intune considera lo siguiente como ubicaciones empresariales:

- Correo electrónico (Exchange)

- Almacenamiento en la nube (aplicación OneDrive con una cuenta de OneDrive para la Empresa)

Para las aplicaciones de línea de negocio administradas por la herramienta de ajuste de aplicaciones de Intune, todos los datos de aplicaciones se consideran "corporativos".

Borrado selectivo

Borrar de forma remota los datos

Intune puede borrar los datos de aplicación de tres formas diferentes:

- Borrado completo del dispositivo

- Borrado selectivo para MDM

- Borrado selectivo de MAM

Para obtener más información sobre el borrado remoto de MDM, vea Eliminación de dispositivos mediante Borrar o Retirar. Para obtener más información sobre el borrado selectivo mediante MAM, consulte la acción Retirar y Borrado solo de datos corporativos de aplicaciones administradas por Intune.

El borrado de dispositivo completo quita todos los datos de usuario y la configuración del dispositivo restaurando el dispositivo a la configuración predeterminada de fábrica. El dispositivo se quita de Intune.

Nota:

El borrado completo de dispositivo y el borrado selectivo para MDM solo se puede lograr en dispositivos inscritos con la administración de dispositivos móviles de Intune (MDM).

Borrado selectivo para MDM

Consulte Eliminación de dispositivos: retirar para obtener información sobre cómo eliminar datos de la empresa.

Borrado selectivo para MAM

El borrado selectivo de MAM simplemente quita los datos de la aplicación de empresa de la aplicación. La solicitud se inicia mediante Intune. Para obtener información sobre cómo iniciar una solicitud de borrado, consulte Borrado solo de datos corporativos de aplicaciones.

Si el usuario está utilizando la aplicación cuando se inicia el borrado selectivo, el SDK de Intune comprueba cada 30 minutos una solicitud de borrado selectivo desde el servicio Intune MAM. También comprueba el borrado selectivo cuando el usuario inicia la aplicación por primera vez e inicia sesión con su cuenta profesional o educativa.

Cuando los servicios locales no funcionan con aplicaciones protegidas de Intune

La protección de aplicaciones de Intune depende de la identidad del usuario para ser coherente entre la aplicación y el SDK de Intune. La única manera de garantizar esto es a través de la autenticación moderna. Hay escenarios en los que las aplicaciones pueden funcionar con una configuración local, pero no son coherentes ni ofrecen garantías.

Forma segura de abrir vínculos web desde aplicaciones administradas

El administrador de TI puede implementar y establecer una directiva de protección de aplicaciones para Microsoft Edge, un explorador web que se puede administrar fácilmente con Intune. El administrador de TI puede requerir que todos los vínculos web en las aplicaciones administradas mediante Intune se abran con un explorador administrado.

Experiencia de protección de aplicaciones para dispositivos iOS

Identificadores de cara o huella digital del dispositivo

Las directivas de protección de aplicaciones de Intune permiten controlar el acceso a las aplicaciones sólo al usuario con licencia de Intune. Una de las maneras de controlar el acceso a la aplicación es exigir Touch ID o Face ID de Apple en dispositivos admitidos. Intune implementa un comportamiento donde si hay algún cambio en la base de datos biométrica del dispositivo, Intune solicita al usuario un PIN cuando se alcanza el siguiente valor de tiempo de espera de inactividad. Los cambios realizados en los datos biométricos incluyen la incorporación o eliminación de una cara o una huella digital. Si el usuario de Intune no tiene establecido un PIN, se le indica paso a paso como configurar uno.

La finalidad de este proceso es seguir manteniendo los datos de la organización dentro de la aplicación seguros y protegidos en el nivel de aplicación. Esta característica solo está disponible para iOS/iPadOS y requiere la participación de las aplicaciones que integran el SDK de Intune para iOS/iPadOS, versión 9.0.1 o posterior. La integración del SDK es necesaria para poder aplicar el comportamiento en las aplicaciones de destino. Esta integración ocurre de manera gradual y depende de los equipos de la aplicación específica. Algunas aplicaciones que participan incluyen WXP, Outlook, Managed Browser y Viva Engage.

Extensión de recursos compartidos de iOS

Puede usar la extensión de recursos compartidos de iOS/iPadOS para abrir los datos profesionales o educativos en aplicaciones no administradas, incluso con la directiva de transferencia de datos establecida en solo aplicaciones administradas o ninguna aplicación. La directiva de protección de aplicaciones de Intune no puede controlar la extensión de recursos compartidos de iOS/iPadOS sin administrar el dispositivo. Por lo tanto, Intune cifra los datos "corporativos" antes de compartirlos fuera de la aplicación. Puede validar este comportamiento de cifrado intentando abrir un archivo "corporativo" fuera de la aplicación administrada. El archivo debe estar cifrado y no debe poder abrirse fuera de la aplicación administrada.

Compatibilidad con vínculos universales

De forma predeterminada, las directivas de protección de aplicaciones de Intune impedirán el acceso a contenido de aplicaciones no autorizado. En iOS/iPadOS, hay funciones para abrir contenido o aplicaciones específicas mediante Vínculos universales.

Los usuarios pueden deshabilitar los vínculos universales de una aplicación si los visitan en Safari y seleccionan Abrir en una nueva pestaña o Abrir. Para usar vínculos universales con directivas de protección de aplicaciones de Intune, es importante volver a habilitar los vínculos universales. El usuario final tendría que hacer un abrir en el< nombre > dela aplicación en Safari después de presionar durante mucho tiempo un vínculo correspondiente. Esto debería solicitar a cualquier aplicación protegida adicional que enrute todos los vínculos universales a la aplicación protegida en el dispositivo.

Varias configuraciones de acceso de protección de aplicaciones de Intune para el mismo conjunto de aplicaciones y usuarios

Las directivas de protección de aplicaciones de Intune para el acceso se aplicarán en un orden específico en los dispositivos de usuario final cuando intenten obtener acceso a una aplicación de destino desde su cuenta corporativa. En general, tendría prioridad un borrado, seguido de un bloqueo, y luego, una advertencia descartable. Por ejemplo, si es aplicable a la aplicación o usuario específico, una configuración de sistema operativo mínima de iOS/iPadOS que advierte al usuario que actualice la versión de iOS/iPadOS se aplicará después de la configuración de sistema operativo mínima de iOS/iPadOS que bloquea el acceso del usuario. Por tanto, en el caso en que el administrador de TI configura el sistema operativo mínimo de iOS en 11.0.0.0 y el sistema operativo mínimo de iOS (solo advertencia) en 11.1.0.0, mientras el dispositivo que intenta obtener acceso a la aplicación esté en iOS 10, se bloquearía al usuario final en función del valor más restrictivo para la versión de sistema operativo de iOS mínima que provoque el bloqueo del acceso.

Cuando se trabaja con distintos tipos de configuraciones, un requisito de versión del SDK de Intune tendría prioridad, seguido por el requisito de versión de la aplicación y el requisito de versión del sistema operativo de iOS/iPadOS. Luego, se comprueban en el mismo orden las advertencias para todos los tipos de configuración. Se recomienda configurar los requisitos de versión del SDK de Intune solo de acuerdo con las instrucciones del equipo de producto de Intune para escenarios de bloqueo esenciales.

Experiencia de protección de aplicaciones para dispositivos Android

Nota:

Las directivas de protección de aplicaciones (APP) no se admiten en dispositivos Android Enterprise dedicados administrados por Intune sin el modo de dispositivo compartido. En estos dispositivos, se necesita la instalación del Portal de empresa para que una directiva de bloque de aplicaciones surta efecto sin ningún impacto para el usuario. Las directivas de protección de aplicaciones se admiten en dispositivos Android Enterprise dedicados administrados por Intune con el modo de dispositivo compartido, así como en dispositivos sin usuario de AOSP que aprovechan el modo de dispositivo compartido.

Dispositivos Android de Microsoft Teams

La aplicación Teams en dispositivos Android de Microsoft Teams no es compatible con la directiva de protección de aplicaciones (no recibe la directiva a través de la aplicación Portal de empresa). Esto significa que la configuración de directiva de protección de aplicaciones no se aplicará a Teams en dispositivos Android de Microsoft Teams. Si tiene directivas de protección de aplicaciones configuradas para estos dispositivos, considere la posibilidad de crear un grupo de usuarios de dispositivos de Teams y excluir ese grupo de las directivas de protección de aplicaciones relacionadas. Además, considere la posibilidad de modificar la directiva de inscripción de Intune, las directivas de acceso condicional y las directivas de cumplimiento de Intune para que admitan la configuración. Si no puede cambiar las directivas existentes, deberá configurar (exclusión) Filtros de dispositivo. Compruebe cada configuración con la configuración de acceso condicional existente y la directiva de cumplimiento de Intune para saber si tiene valores no admitidos. Para obtener información relacionada, consulte Acceso condicional y directivas de cumplimiento de Intune admitido para dispositivos Teams y Salas de Teams de Microsoft en dispositivos Android. Para obtener información relacionada con las Salas de Microsoft Teams, consulte Acceso condicional y cumplimiento de Intune para Salas de Microsoft Teams.

Autenticación biométrica del dispositivo

En el caso de los dispositivos Android que admiten la autenticación biométrica, puede permitir que los usuarios finales usen la huella digital o el desbloqueo facial, en función de lo que admita su dispositivo Android. Puede configurar si se pueden usar todos los tipos biométricos, además de la huella digital, para realizar la autenticación. Tenga en cuenta que la huella digital y el desbloqueo facial solo están disponibles para los dispositivos que están fabricados para admitir estos tipos biométricos y que ejecutan la versión correcta de Android. Se requiere Android 6 y versiones posteriores para la huella digital, y se requiere Android 10 y versiones posteriores para el desbloqueo facial.

Aplicación del Portal de empresa y protección de aplicaciones de Intune

La mayor parte de la función de protección de aplicaciones se integra en la aplicación de portal de empresa. La inscripción de dispositivos no es obligatoria aunque la aplicación de Portal de empresa siempre es requerida. Para administración de aplicaciones móviles (MAM), el usuario final solo necesita tener la aplicación Portal de empresa instalada en el dispositivo.

Varias configuraciones de acceso de protección de aplicaciones de Intune para el mismo conjunto de aplicaciones y usuarios

Las directivas de protección de aplicaciones de Intune para el acceso se aplicarán en un orden específico en los dispositivos de usuario final cuando intenten obtener acceso a una aplicación de destino desde su cuenta corporativa. En general, un bloque tendría prioridad y, a continuación, una advertencia descartable. Por ejemplo, si es aplicable al usuario/aplicación específico, un ajuste de versión mínima de parche de Android que advierta al usuario que debe tomar una actualización de parche se aplicará después del ajuste de versión mínima de parche de Android que bloquea el acceso del usuario. Por tanto, en el caso en que el administrador de TI configure la versión de revisión de Android mínima en 01-03-2018 y la versión de revisión de Android mínima (solo advertencia) en 01-02-2018, mientras el dispositivo que intenta obtener acceso a la aplicación esté en una versión de revisión 01-01-2018, se bloquearía al usuario final en función del valor más restrictivo para la versión de revisión de Android mínima que provoque el bloqueo del acceso.

Al tratar con diferentes tipos de configuración, un requisito de versión de la aplicación tendría prioridad, seguido de un requisito de versión del sistema operativo Android y un requisito de versión de revisión de Android. A continuación, las advertencias se comprueban para todos los tipos de configuración en el mismo orden.

Directivas de protección de aplicaciones de Intune y comprobación de integridad de dispositivos Android de Google Play

Las directivas de protección de aplicaciones de Intune proporcionan la funcionalidad para que los administradores requieran que los dispositivos de usuario final pasen la comprobación de integridad de dispositivos Android de Google Play. La determinación de un nuevo servicio de Google Play será notificada al administrador de TI en un intervalo determinado por el servicio de Intune. La frecuencia de las llamadas de servicio está limitada debido a la carga y, por lo tanto, este valor se mantiene internamente y no es configurable. Cualquier acción configurada por el administrador de TI para la configuración de integridad del dispositivo de Google se realizará en función del último resultado notificado al servicio Intune en el momento del inicio condicional. Si no hay ningún dato, se permitirá el acceso siempre que no se produzcan errores en otras comprobaciones del inicio condiciona; en el back-end se iniciará un servicio de "recorrido de ida y vuelta" de Google Play para determinar los resultados de la atestación y se le solicitará al usuario de forma asincrónica si el dispositivo ha producido algún error. Si hay datos obsoletos, el acceso se bloqueará o se permitirá en función del último resultado notificado y, del mismo modo, se iniciará un "viaje de ida y vuelta" del Servicio Google Play para determinar los resultados de la atestación y se preguntará al usuario de forma asíncrona si el dispositivo ha fallado.

Directivas de protección de aplicaciones de Intune y Verify Apps API de Google para dispositivos Android

Las directivas de Intune App Protection permiten a los administradores requerir que los dispositivos de usuario final envíen señales a través de la Verify Apps API de Google para dispositivos Android. Las instrucciones para hacerlo varían ligeramente en función del dispositivo. El proceso general implica ir a Google Play Store, hacer clic en Mis aplicaciones & juegos, hacer clic en el resultado del último examen de la aplicación que te llevará al menú Play Protect. Asegúrese de que la opción de Escanear el dispositivo en busca de amenazas de seguridad esté activada.

Play Integrity API de Google

Intune aprovecha las API de Play Integrity de Google para agregar a nuestras comprobaciones de detección raíz existentes para los dispositivos no inscritos. Google ha desarrollado y mantenido este conjunto de API para aplicaciones Android en caso de que no se quiera ejecutarlas en dispositivos con rooting. La aplicación Android Pay ha incorporado esto, por ejemplo. Aunque Google no comparte públicamente la totalidad de las comprobaciones de detección de rooting que se producen, esperamos que estas API detecten los usuarios que hayan aplicado el rooting en sus dispositivos. A estos usuarios se les puede bloquear el acceso o borrar sus cuentas corporativas de las aplicaciones habilitadas por la directiva. Comprobar integridad básica muestra información sobre la integridad general del dispositivo. Los dispositivos arraigados, los emuladores, los dispositivos virtuales y los dispositivos con signos de manipulación fallan en la integridad básica. Comprobar integridad básica y dispositivos certificados ofrece información sobre la compatibilidad del dispositivo con los servicios de Google. Sólo los dispositivos no modificados que han sido certificados por Google pueden pasar esta comprobación. Entre los dispositivos que producirán un error se incluyen los siguientes:

- Dispositivos que producen error en la integridad básica

- Dispositivos con un cargador de arranque desbloqueado

- Dispositivos con una imagen de sistema personalizada o ROM

- Dispositivos para los que el fabricante no ha solicitado o superado la certificación de Google

- Dispositivos con una imagen de sistema creada directamente desde los archivos de origen del Android Open Source Program

- Dispositivos con una imagen de sistema de versión preliminar beta o de desarrollador

Consulte la documentación de Google en Play Integrity API de Google para obtener detalles técnicos.

Configuración del veredicto de integridad de reproducción y configuración de "dispositivos con jailbreak/root"

El veredicto de integridad de juego requiere que el usuario final esté en línea, al menos durante el tiempo en que se ejecuta el "recorrido de ida y vuelta" para determinar los resultados de la atestación. Si el usuario final está sin conexión, el administrador de TI puede esperar igualmente que se exija un resultado de la configuración Dispositivos con jailbreak o rooting. Dicho esto, si el usuario final ha estado sin conexión demasiado tiempo, se aplica el valor Período de gracia sin conexión. Asimismo, cuando se alcanza este valor del temporizador, todo acceso a los datos profesionales o educativos se bloquea hasta que el acceso a la red esté disponible. Activar ambas opciones de configuración permite aplicar un enfoque por capas con el fin de mantener los dispositivos del usuario final en buen estado, lo que es importante cuando los usuarios finales acceden a los datos profesionales o educativos desde dispositivos móviles.

API de Google Play Protect y Google Play Services

La configuración de directivas de protección de aplicaciones que utilicen las API de Google Play Protect requiere Google Play Services para su funcionamiento. Tanto el veredicto de integridad de Play como el examen de amenazas en la configuración de aplicaciones requieren que la versión determinada de Google de Google Play Services funcione correctamente. Dado que se trata de ajustes que entran en el ámbito de la seguridad, el usuario final será bloqueado si ha sido objeto de estos ajustes y no cumple con la versión adecuada de Google Play Services o no tiene acceso a Google Play Services.

Versión preliminar: Experiencia de protección de aplicaciones para dispositivos Windows

Hay dos categorías de configuración de directivas: Protección de datos y Comprobaciones de estado. El término aplicación administrada por directivas hace referencia a las aplicaciones configuradas con directivas de protección de aplicaciones.

Protección de datos

La configuración de protección de datos afecta a los datos y el contexto de la organización. Como administrador, puede controlar el movimiento de los datos dentro y fuera del contexto de protección de la organización. El contexto de la organización se define mediante documentos, servicios y sitios a los que accede la cuenta de organización especificada. La siguiente configuración de directiva ayuda a controlar los datos externos recibidos en el contexto de la organización y los datos de la organización enviados fuera del contexto de la organización.

Comprobaciones de estado

Las comprobaciones de estado permiten configurar las funcionalidades de inicio condicional. Para ello, debe establecer las condiciones de comprobación de estado de la directiva de protección de aplicaciones. Seleccione una configuración y escriba el valor que deben cumplir los usuarios para acceder a los datos de la organización. A continuación, seleccione la acción que desea realizar si los usuarios no cumplen los requisitos condicionales. En algunos casos, se pueden configurar varias acciones para un único valor.

Siguientes pasos

Cómo crear e implementar directivas de protección de aplicaciones con Microsoft Intune

Configuración de directivas de protección de aplicaciones Android disponibles con Microsoft Intune