Investigación de la difusión de contraseña

En este artículo se proporcionan instrucciones para identificar e investigar los ataques de difusión de contraseña dentro de la organización a fin de tomar las medidas correctivas necesarias para proteger la información y minimizar los riesgos adicionales.

Este artículo contiene las siguientes secciones:

- Requisitos previos: cubre los requisitos específicos que debe completar antes de iniciar la investigación. Por ejemplo, el registro que debe activarse, los roles y los permisos necesarios, entre otras cosas.

- Flujo de trabajo: muestra el flujo lógico que debe seguir para realizar esta investigación.

- Lista de comprobación: contiene una lista de tareas para cada uno de los pasos del diagrama de flujo. Esta lista de comprobación puede ser útil en entornos muy regulados para comprobar lo que ha hecho o simplemente como una estación de calidad para el usuario.

- Pasos de investigación: incluye una guía detallada paso a paso para esta investigación específica.

- Recuperación: contiene pasos generales sobre cómo recuperar o mitigar un ataque de difusión de contraseña.

- Referencias: contiene materiales de lectura y referencia adicionales.

Requisitos previos

Antes de iniciar la investigación, asegúrese de que ha completado la configuración de registros y alertas y otros requisitos del sistema.

Para la supervisión de Microsoft Entra, siga nuestras recomendaciones e instrucciones en nuestra Guía de SecOps de Microsoft Entra.

Configuración de los registros de AD FS

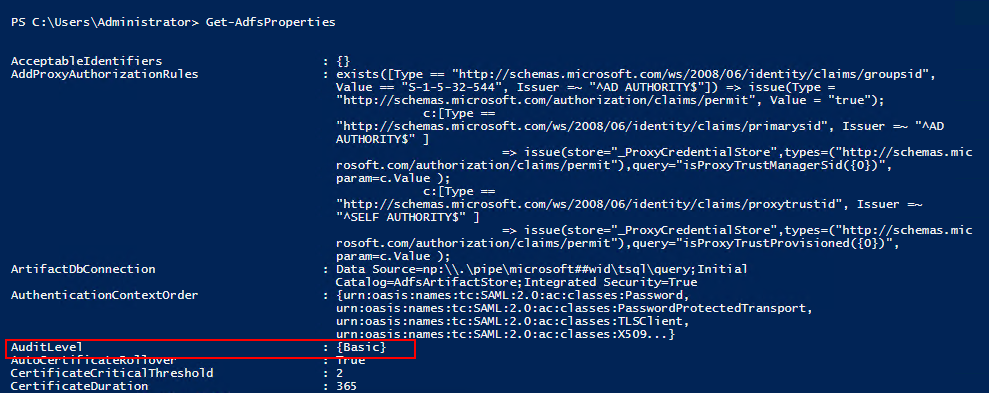

Registro de eventos en ADFS 2016

De manera predeterminada, los Servicios de federación de Microsoft Active Directory (AD FS) en Windows Server 2016 tienen un nivel básico de auditoría habilitado. Con la auditoría básica, los administradores pueden ver cinco eventos o menos para una única solicitud. Establezca el registro en el nivel más alto y envíe los registros de AD FS (& seguridad) a un SIEM para correlacionar con la autenticación de AD y Microsoft Entra ID.

Para ver el nivel de auditoría actual, use este comando de PowerShell:

Get-AdfsProperties

Esta tabla enumera los niveles de auditoría disponibles.

| Nivel de auditoría | Sintaxis de PowerShell | Descripción |

|---|---|---|

| Ninguno | Set-AdfsProperties -AuditLevel None |

La auditoría está deshabilitada y no se registran eventos. |

| Básico (predeterminado) | Set-AdfsProperties -AuditLevel Basic |

No se registrarán más de cinco eventos para una sola solicitud. |

| Detallado | Set-AdfsProperties -AuditLevel Verbose |

Se registran todos los eventos. En este nivel se registra una cantidad significativa de información por solicitud. |

Para aumentar o reducir el nivel de auditoría, use este comando de PowerShell:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Configuración del registro de seguridad de ADFS 2012 R2/2016/2019

Seleccione Inicio, vaya a Programas > Herramientas administrativas y, a continuación, seleccione Directiva de seguridad local.

Navegue a la carpeta Configuración de seguridad\Directivas locales\Administración de permisos del usuario y haga doble clic en Generar auditorías de seguridad.

En la pestaña Configuración de seguridad local, compruebe que aparezca la cuenta de servicio de ADFS. Si no está presente, seleccione Agregar usuario o grupo y agréguelo a la lista y, a continuación, seleccione Aceptar.

Para habilitar la auditoría, abra un símbolo del sistema con privilegios elevados y ejecute el siguiente comando para habilitar la auditoría: .

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableCierre Directiva de seguridad local.

A continuación, abra el complemento Administración de ADFS, seleccione Inicio, vaya a Herramientas administrativas de programas > y, a continuación, seleccione Administración de ADFS.

En el panel Acciones, seleccione Modificar las propiedades del Servicio de federación.

En el cuadro de diálogo Propiedades del servicio de federación, seleccione la pestaña Eventos.

Active las casillas Auditorías de aciertos y Auditorías de errores.

Seleccione Aceptar para finalizar y guardar la configuración.

Instalar Microsoft Entra Connect Health para ADFS

El agente Microsoft Entra Connect Health para ADFS le permite tener una mayor visibilidad de su entorno de federación. Proporciona varios paneles preconfigurados, como la utilización, la supervisión del rendimiento y los informes de IP de riesgo.

Para instalar ADFS Connect Health, revise los requisitos para usar Microsoft Entra Connect Health y, a continuación, instale el agente de Azure ADFS Connect Health.

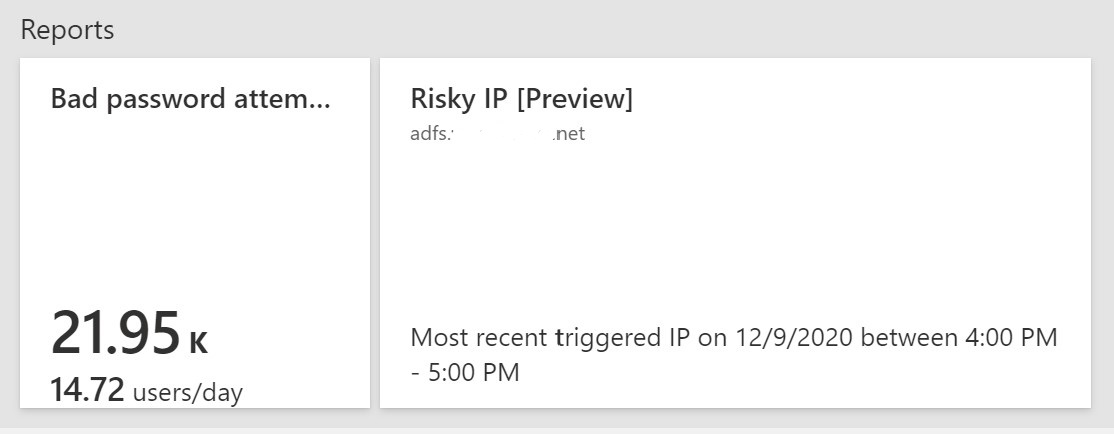

Configuración de alertas de IP de riesgo mediante el libro informe de IP de riesgo de ADFS

Después de configurar Microsoft Entra Connect Health para ADFS, debe supervisar y configurar las alertas mediante el libro del informe IP de riesgo de ADFS y Azure Monitor. Las ventajas de utilizar este informe son:

- Detección de direcciones IP que superan un umbral de inicios de sesión basada en contraseña erróneos

- Admite inicios de sesión con error debidos a una contraseña incorrecta o debidos a un estado de bloqueo de la extranet

- Admite la habilitación de alertas mediante alertas de Azure

- Configuración de umbrales personalizables ajustados a la directiva de seguridad de una organización

- Consultas personalizables y visualizaciones expandidas para un análisis más profundo

- Funcionalidad ampliada frente al informe anterior de direcciones IP de riesgo, que quedará en desuso después del 24 de enero de 2022.

Configuración de alertas de herramientas SIEM en Microsoft Sentinel

Para configurar las alertas de la herramienta SIEM, consulte el tutorial sobre alertas integradas.

Integración de Microsoft Defender for Cloud Apps con soluciones SIEM

Conecte la herramienta Administración de eventos e información de seguridad (SIEM) a Microsoft Defender for Cloud Apps, que actualmente admite Micro Focus ArcSight y el formato de evento común (CEF) genérico.

Para más información, consulte Integración de SIEM genérica.

Integración de SIEM con Graph API

Puede conectar SIEM con API Microsoft Graph Security mediante cualquiera de las siguientes opciones:

- Uso directo de las opciones de integración admitidas: consulte la lista de opciones de integración admitidas, como escribir código para conectar directamente la aplicación a fin de obtener conclusiones completas. Use muestras para comenzar.

- Uso de integraciones nativas y conectores creados por asociados de Microsoft: consulte las soluciones de los asociados de API Microsoft Graph Security para usar dichas integraciones.

- Uso de conectores creados por Microsoft: consulte la lista de conectores que puede usar para conectarse con la API a través de una variedad de soluciones para la administración de incidentes y eventos de seguridad (SIEM), la respuesta y orquestación de seguridad (SOAR), el seguimiento de incidentes y administración de servicios (ITSM), los informes, etc.

Para obtener más información, consulte Integraciones de soluciones de seguridad mediante API Microsoft Graph Security.

Uso de Splunk

También puede usar la plataforma Splunk para configurar alertas.

- Vea este tutorial en vídeo sobre cómo crear alertas de Splunk.

- Para más información, consulte Manual de alertas de Splunk.

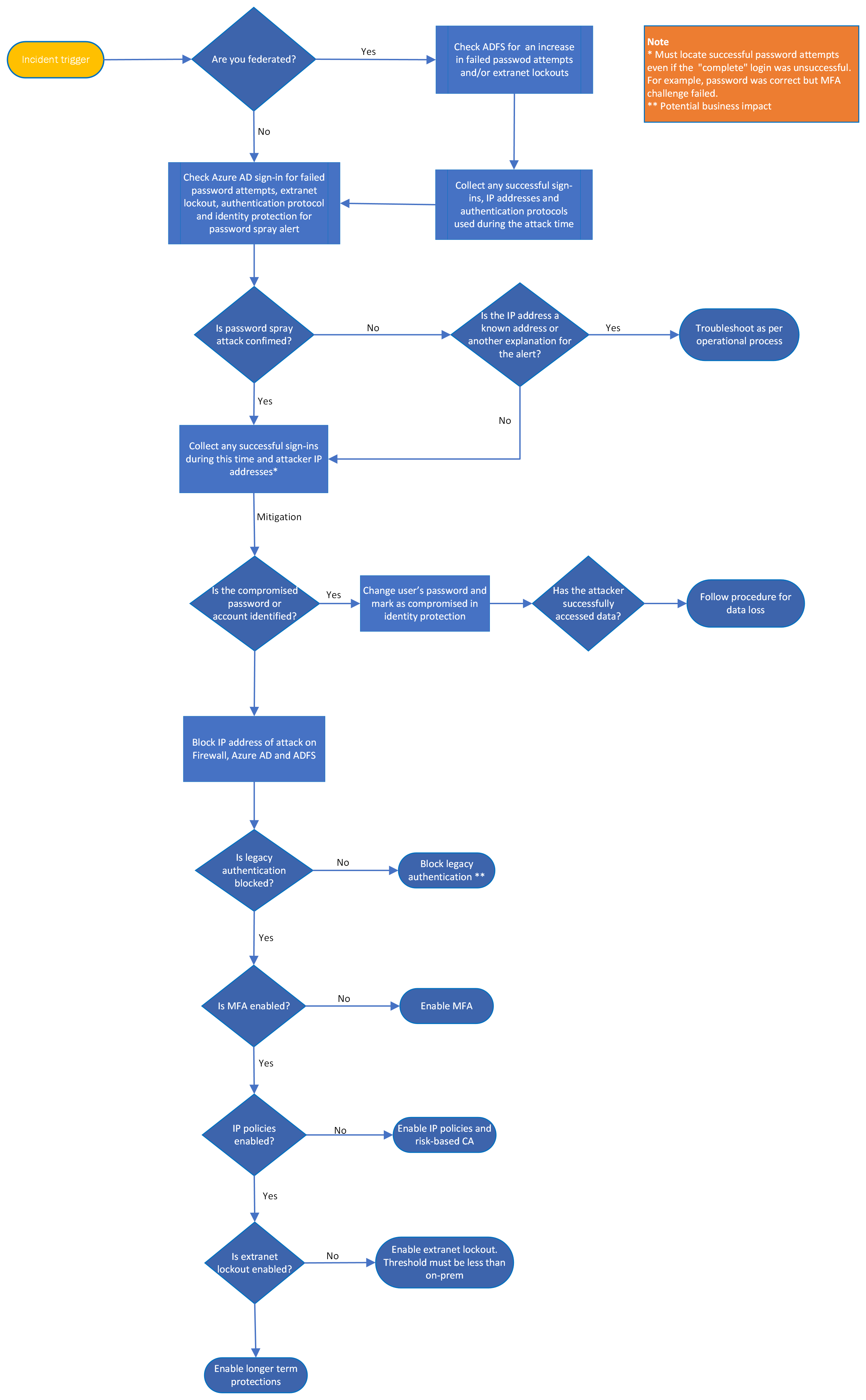

Flujo de trabajo

En el diagrama de flujo siguiente se muestra el flujo de trabajo de investigación de difusión de contraseñas.

También puede:

- Descargue la difusión de contraseñas y otros flujos de trabajo del cuaderno de estrategias de respuesta a incidentes en formato PDF.

- Descargue la difusión de contraseñas y otros flujos de trabajo del cuaderno de estrategias de respuesta a incidentes en forma de archivo Visio.

Lista de comprobación

Desencadenadores de la investigación

- Se recibió un desencadenador de SIEM, de los registros de firewall o de Microsoft Entra ID

- Característica de difusión de contraseña de Microsoft Entra ID Protection o IP de riesgo

- Gran número de inicios de sesión con error (id. de evento 411)

- Pico en Microsoft Entra Connect Health para ADFS

- Otro incidente de seguridad (por ejemplo, suplantación de identidad [phishing])

- Actividad inexplicable, por ejemplo, un inicio de sesión desde una ubicación desconocida o un usuario que recibe avisos de MFA inesperados

Investigación

- ¿Qué dice la alerta?

- ¿Puede confirmar que este ataque es una difusión de contraseñas?

- Determinar la escala de tiempo del ataque

- Determine una o varias direcciones IP del ataque.

- Filtrar los inicios de sesión correctos en este período y la dirección IP, incluidos los casos con contraseñas correctas que devolvieron MFA con errores

- Comprobar los informes de MFA

- ¿Hay algo fuera de lo normal en la cuenta, por ejemplo, un nuevo dispositivo, un nuevo sistema operativo o el uso de una nueva dirección IP? Use Defender for Cloud Apps o Azure Information Protection para detectar la actividad sospechosa.

- Informar a las autoridades locales o a terceros para obtener ayuda

- Si sospecha que hay riesgo, comprobar si se han filtrado datos

- Compruebe si la cuenta asociada muestra algún comportamiento sospechoso y busque correlaciones con otras cuentas y servicios, así como con otras direcciones IP malintencionadas.

- Comprobar las cuentas de cualquier persona que trabaje en la misma oficina o acceso delegado: protección de contraseñas (asegúrese de que no usa la misma contraseña que la cuenta en peligro)

- Ejecutar la ayuda de ADFS

Mitigaciones

Consulte la sección Referencias para obtener instrucciones sobre cómo habilitar las siguientes características.

- Bloquear la dirección IP del atacante (estar atento a los cambios en otra dirección IP)

- Cambiar la contraseña del usuario con sospecha de riesgo

- Habilitar el bloqueo de extranet de ADFS

- Deshabilitar la autenticación heredada

- Habilitar Azure Identity Protection (directivas de riesgo de inicio de sesión y de usuario)

- Habilitar MFA (si aún no lo ha hecho)

- Habilitar la protección de contraseñas

- Implementar Microsoft Entra Connect Health para ADFS (si aún no lo ha hecho)

Recuperación

- Etiquetar una dirección IP incorrecta en Defender for Cloud Apps, SIEM, ADFS y Microsoft Entra ID

- Buscar otras formas de persistencia del buzón, como reglas de reenvío u otras delegaciones agregadas

- MFA como autenticación principal

- Configurar integraciones SIEM con la nube

- Configuración de alertas: Identity Protection, ADFS Health Connect, SIEM y Defender for Cloud Apps

- Lecciones aprendidas (incluir a partes interesadas clave, terceros y equipos de comunicación)

- Revisar y mejorar la posición de seguridad

- Planear la ejecución de simuladores de ataques periódicos

También puede descargar las listas de comprobación del cuaderno de estrategias de difusión de contraseñas y otras de respuesta a incidentes como un archivo de Excel.

Pasos de investigación

Respuesta ante incidentes de difusión de contraseña

Aprenderemos algunas técnicas de ataque de difusión de contraseñas antes de continuar con la investigación.

Contraseña en peligro: un atacante ha adivinado la contraseña del usuario, pero no ha podido acceder a la cuenta debido a otros controles, como la autenticación multifactor (MFA).

Cuenta en peligro: un atacante ha adivinado la contraseña del usuario y ha obtenido acceso a la cuenta.

Detección del entorno

Identificación del tipo de autenticación

Como primer paso, debe comprobar qué tipo de autenticación se usa para un dominio comprobado o inquilino que está investigando.

Para obtener el estado de autenticación de un nombre de dominio específico, use el comando Get-MgDomain PowerShell. Este es un ejemplo:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

¿La autenticación está federada o administrada?

Si la autenticación es federada, los inicios de sesión exitosos se almacenan en Microsoft Entra ID. Los inicios de sesión con errores se encontrarán en su proveedor de identidades (IDP). Para obtener más información, consulte Solución de problemas y registro de eventos de AD FS.

Si el tipo de autenticación se gestiona solo en la nube, sincronización de hash de contraseña (PHS) o autenticación de paso (PTA), los inicios de sesión exitosos y fallidos se almacenan en los registros de inicio de sesión de Microsoft Entra.

Nota:

La característica Lanzamiento preconfigurado permite federar el nombre de dominio del inquilino, pero permite administrar usuarios específicos. Determine si algún usuario es miembro de este grupo.

¿Microsoft Entra Connect Health está habilitado para ADFS?

- El informe de direcciones IP de riesgo proporcionará las IP sospechosas y la fecha y hora. Las notificaciones deben estar habilitadas.

- Compruebe también la investigación de inicios de sesión federados en el cuaderno de estrategias de suplantación de identidad (phishing).

¿El registro avanzado está habilitado en ADFS?

- Esta configuración es un requisito de ADFS Connect Health, pero se puede habilitar de manera independiente.

- Consulte cómo habilitar ADFS Health Connect

- Consulte también la investigación de inicios de sesión federados en el cuaderno de estrategias de suplantación de identidad (phishing)

¿Los registros se almacenan en SIEM?

Para comprobar si va a almacenar y correlacionar registros en una administración de eventos e información de seguridad (SIEM) o en cualquier otro sistema:

- Log Analytics: consultas precompiladas

- Consultas precompiladas de Microsoft Sentinel

- Splunk: consultas precompiladas

- Registros de firewall

- Registro de acceso de usuarios si tiene más de 30 días

Descripción de Microsoft Entra ID y los informes de MFA

Es importante que comprenda los registros que ve para poder determinar el riesgo. Estas son guías rápidas para comprender los inicios de sesión de Microsoft Entra y los informes de MFA:

Desencadenadores de los incidentes

Un desencadenador de incidentes es un evento o una serie de eventos que hace que se desencadene una alerta predefinida. Un ejemplo es el número de intentos de contraseña incorrectos por encima del umbral predefinido. Aquí se muestran otros ejemplos de desencadenadores que pueden recibir alertas en caso de ataques de difusión de contraseñas y dónde se muestran estas alertas. Los desencadenadores de incidentes incluyen:

Usuarios

IP

Cadenas de agente de usuario

Fecha/hora

Anomalías

Intentos erróneos de introducir la contraseña

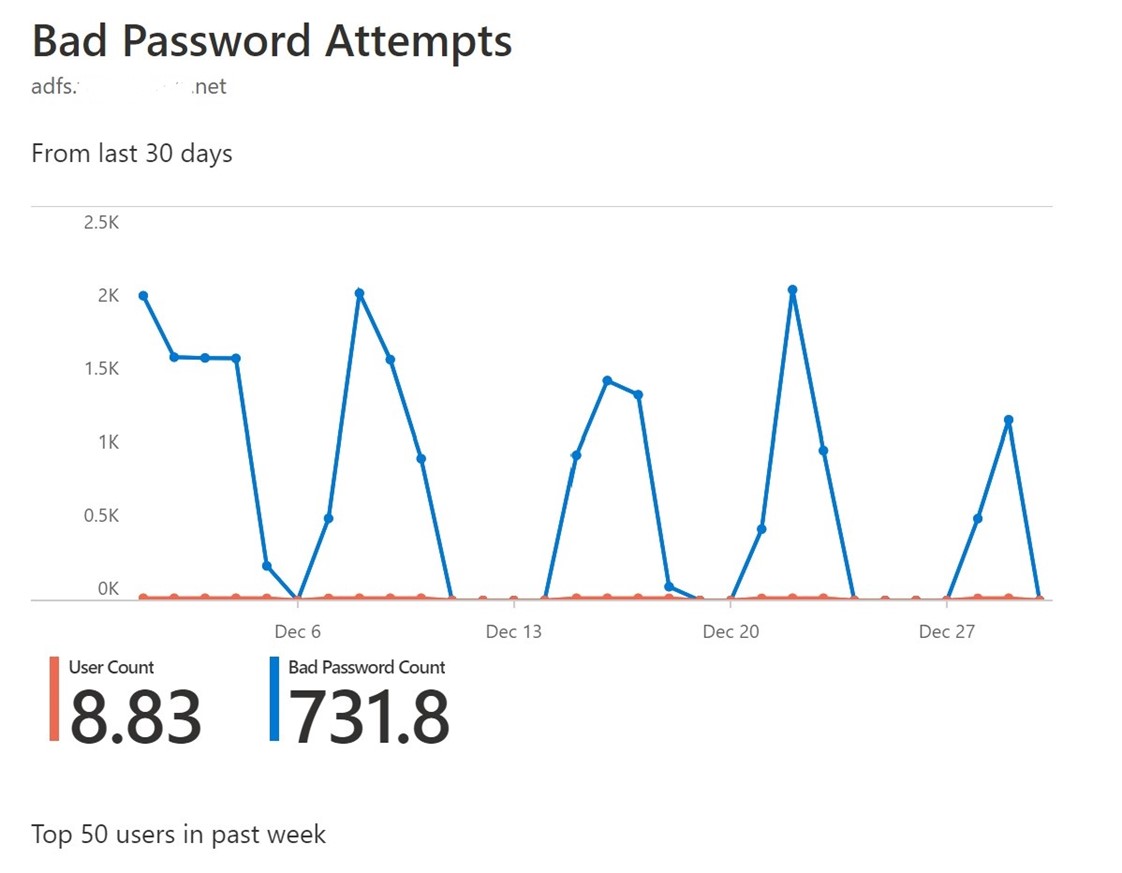

Los aumentos inusuales en la actividad son indicadores clave de Microsoft Entra Health Connect (suponiendo que esté instalado este componente). Otros indicadores son:

- Las alertas a través de SIEM muestran un aumento al intercalar los registros.

- Un tamaño de registro mayor de lo normal para los inicios de sesión con error de ADFS (puede ser una alerta en la herramienta SIEM).

- Aumento en las cantidades de identificadores de evento 342/411: el nombre de usuario o la contraseña son incorrectos. O identificadores 516 para el bloqueo de extranet.

- Umbral de solicitud de autenticación con error: IP de riesgo en Microsoft Entra ID o alerta de herramienta SIEM/errores 342 y 411 (para poder ver esta información, el registro avanzado debe estar activado).

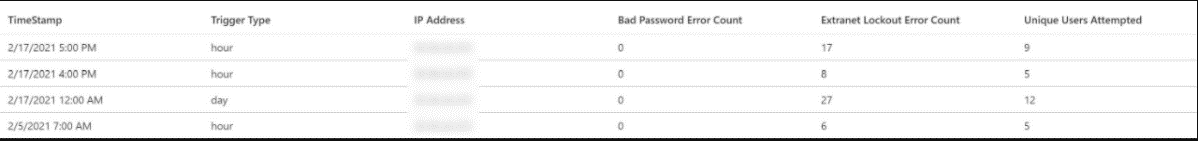

IP de riesgo en el portal Microsoft Entra Health Connect

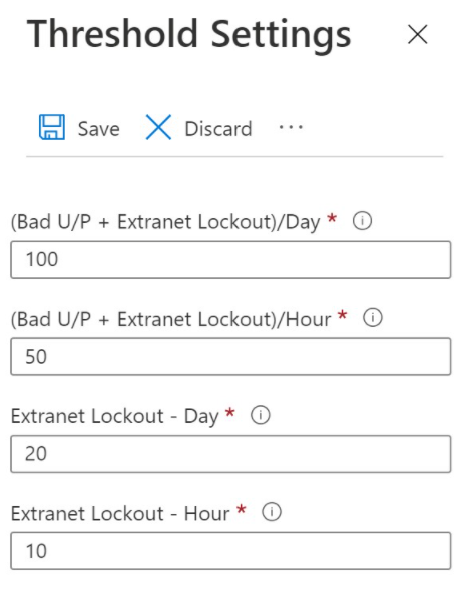

Las alertas de IP de riesgo se producen cuando se ha alcanzado el umbral personalizado para contraseñas incorrectas en una hora y recuento de contraseñas incorrectas en un día y bloqueos de extranet.

Los detalles de los intentos con error están disponibles en las pestañas Dirección IP y Bloqueos de extranet.

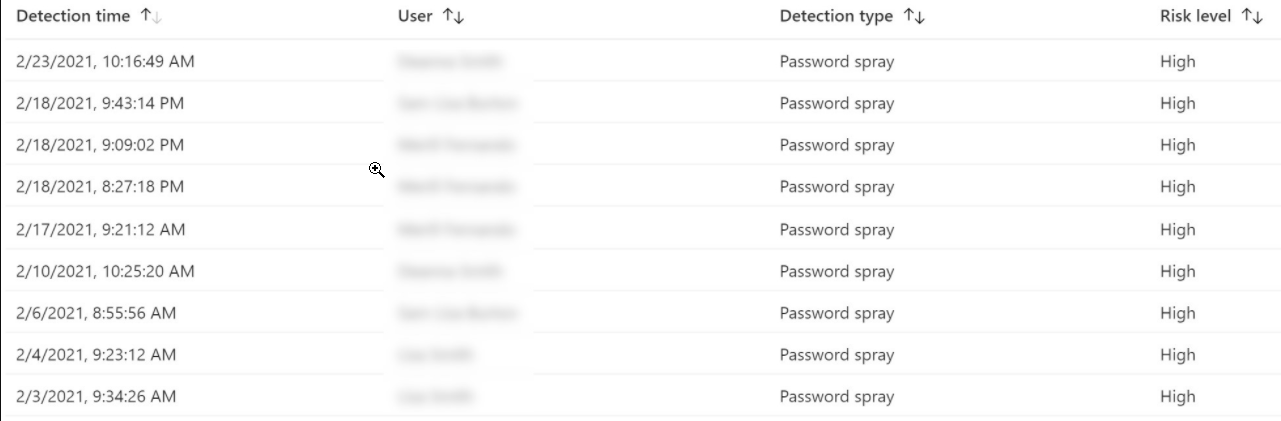

Detección de la difusión de contraseñas en Azure Identity Protection

Azure Identity Protection es una característica de Microsoft Entra ID P2 que tiene una alerta de riesgo de detección de difusión de contraseñas y una característica de búsqueda que proporciona más información o corrección automática.

Indicadores de ataque bajo y lento

Los indicadores de ataque bajo y lento son aquellos en los que no se alcanzan los umbrales de bloqueo de cuentas o contraseñas incorrectas. Puede detectar estos indicadores a través de:

- Errores en el orden de la lista global de direcciones

- Errores con atributos repetitivos (agente de usuario, AppID de destino, ubicación/bloque de IP)

- Tiempo: las difusiones automatizadas tienden a tener un intervalo de tiempo más regular entre cada intento.

Investigación y mitigación

Nota:

Puede realizar la investigación y la mitigación simultáneamente durante los ataques continuos o en curso.

Active el registro avanzado en ADFS, si aún no está activado.

Determine la fecha y hora de inicio del ataque.

Determine la dirección IP del atacante (puede ser varios orígenes y varias direcciones IP) del firewall, ADFS, SIEM o Microsoft Entra ID.

Una vez confirmada la difusión de contraseña, es posible que deba informar a las agencias locales (administración pública, terceros, entre otros).

Intercale y supervise los siguientes identificadores de evento para ADFS:

ADFS 2012 R2

- Evento de auditoría 403: el agente de usuario que realiza la solicitud

- Evento de auditoría 411: solicitudes de autenticación con error

- Evento de auditoría 516: bloqueo de extranet

- Evento de auditoría 342: solicitudes de autenticación con error

- Evento de auditoría 412: inicio de sesión correcto

Para recopilar el evento de auditoría 411: solicitudes de autenticación con error, use el siguiente script:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Junto con los identificadores de evento anteriores, intercale el evento de auditoría 1203: error de validación de credenciales nuevas.

- Intercale todos los inicios de sesión correctos para este período en ADFS (si están federados). Un inicio de sesión rápido y cierre de sesión (en el mismo segundo) puede ser un indicador de una contraseña que se adivina correctamente y que el atacante lo intenta.

- Intercale cualquier evento correcto o interrumpido de Microsoft Entra durante este período para los escenarios federados y administrados.

Supervisión e intercalación de identificadores de eventos de Microsoft Entra ID

Consulte cómo encontrar el significado de los registros de errores.

Los siguientes identificadores de evento de Microsoft Entra ID son relevantes:

- 50057: se deshabilitó una cuenta de usuario.

- 50055: contraseña expirada.

- 50072: se pidió al usuario que proporcionara MFA.

- 50074:MFA obligatorio.

- 50079: el usuario debe registrar la información de seguridad.

- 53003: el acceso condicional bloqueó al usuario.

- 53004: no se puede configurar MFA debido a una actividad sospechosa

- 530032: bloqueado por el acceso condicional en la directiva de seguridad.

- Estado de inicio de sesión: correcto, error, interrumpido

Intercalación de identificadores de eventos del cuaderno de estrategias de Microsoft Sentinel

Puede obtener todos los identificadores de eventos del cuaderno de estrategias de Microsoft Sentinel que está disponible en GitHub.

Aislamiento y confirmación de ataques

Aísle los eventos de inicio de sesión correctos e interrumpidos de ADFS y Microsoft Entra. Estas son las cuentas de interés.

Bloquee la dirección IP de ADFS 2012R2 y posteriores para la autenticación federada. Este es un ejemplo:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Recopilación de registros de ADFS

Recopile varios identificadores de eventos en un período de tiempo. Este es un ejemplo:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Intercalación de registros de ADFS en Microsoft Entra ID

Los informes de inicio de sesión de Microsoft Entra incluyen actividad de inicio de sesión de ADFS cuando se usa Microsoft Entra Connect Health. Filtre los registros de inicio de sesión por el tipo de emisor de tokens "Federado".

Este es un comando de PowerShell de ejemplo para recuperar los registros de inicio de sesión de una dirección IP específica:

Get-AzureADIRSignInDetail -TenantId b446a536-cb76-4360-a8bb-6593cf4d9c7f -IpAddress 131.107.128.76

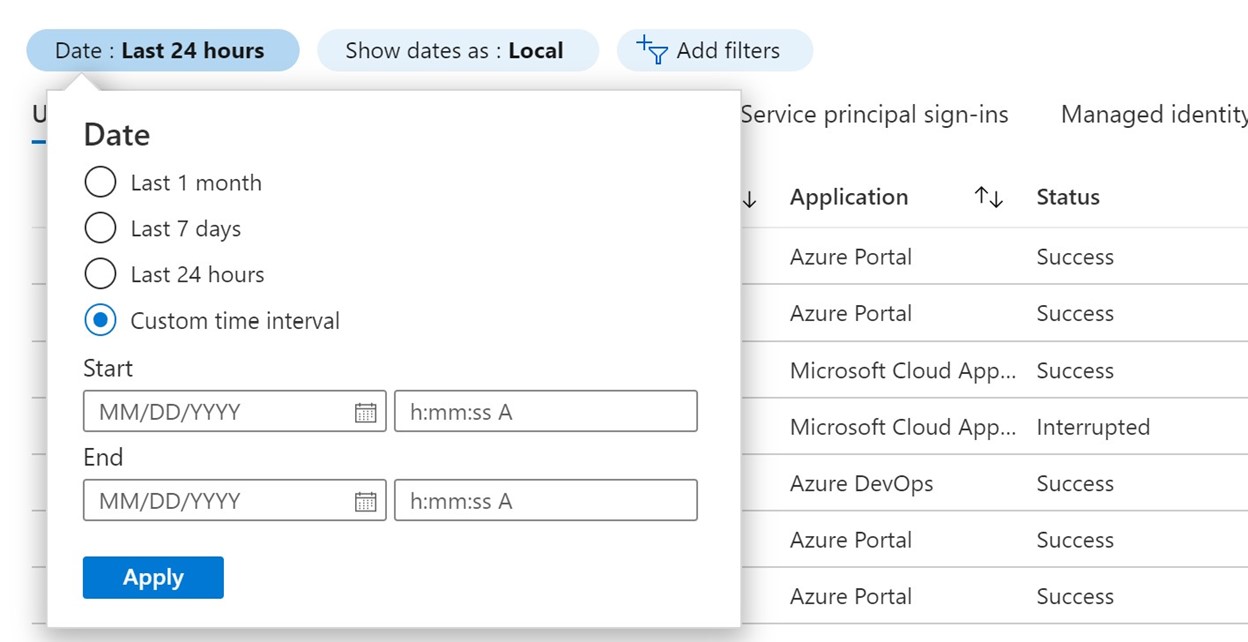

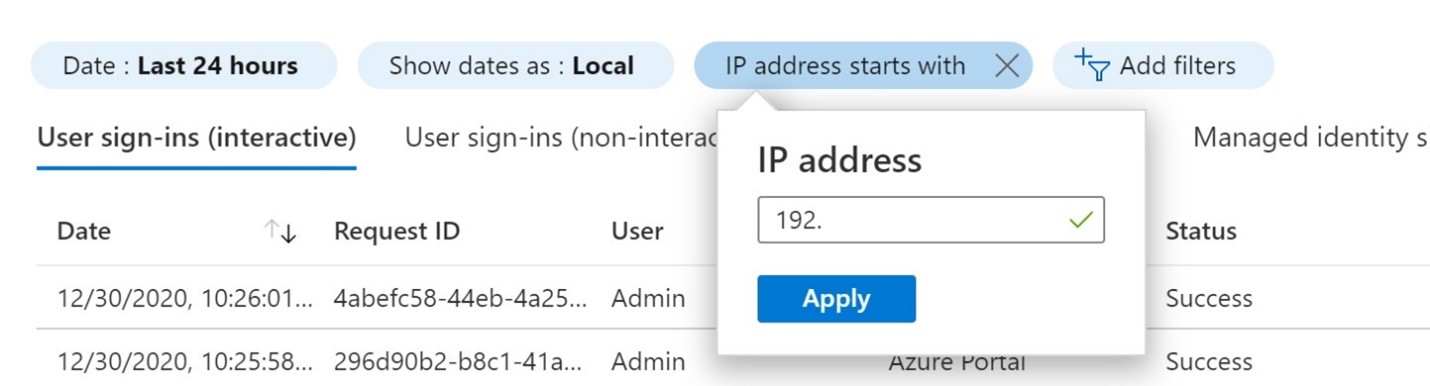

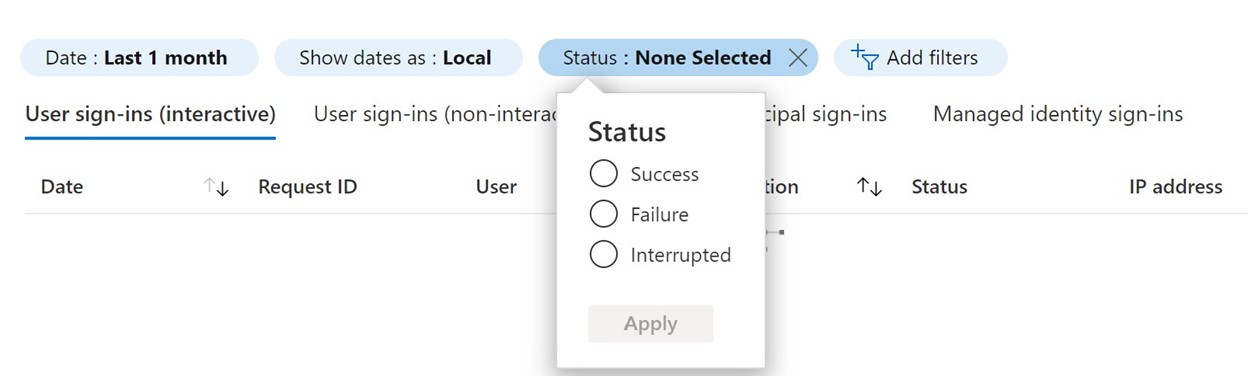

Además, busque en Azure Portal el período de tiempo, la dirección IP y el inicio de sesión correcto e interrumpido, tal como se muestra en estas imágenes.

A continuación, puede descargar estos datos como un archivo .csv para su análisis. Para más información, consulte Informes de actividades de inicio de sesión en el Centro de administración de Microsoft Entra.

Clasificación por orden de prioridad de los resultados

Es importante que pueda reaccionar ante la amenaza más crítica. Esta amenaza puede indicar que el atacante ha obtenido correctamente acceso a una cuenta y, por tanto, puede acceder a los datos o filtrarlos; El atacante tiene la contraseña, pero es posible que no pueda acceder a la cuenta. Por ejemplo, tienen la contraseña, pero no pasan el desafío de MFA. Además, el atacante podría no adivinar las contraseñas correctamente, pero seguir intentándolo. Durante el análisis, dé prioridad a estos resultados:

- Inicios de sesión correctos mediante direcciones IP conocidas del atacante

- Inicio de sesión interrumpido por una dirección IP conocida del atacante

- Inicios de sesión con errores mediante direcciones IP conocidas del atacante

- Inicios de sesión correctos desde otra dirección IP desconocida

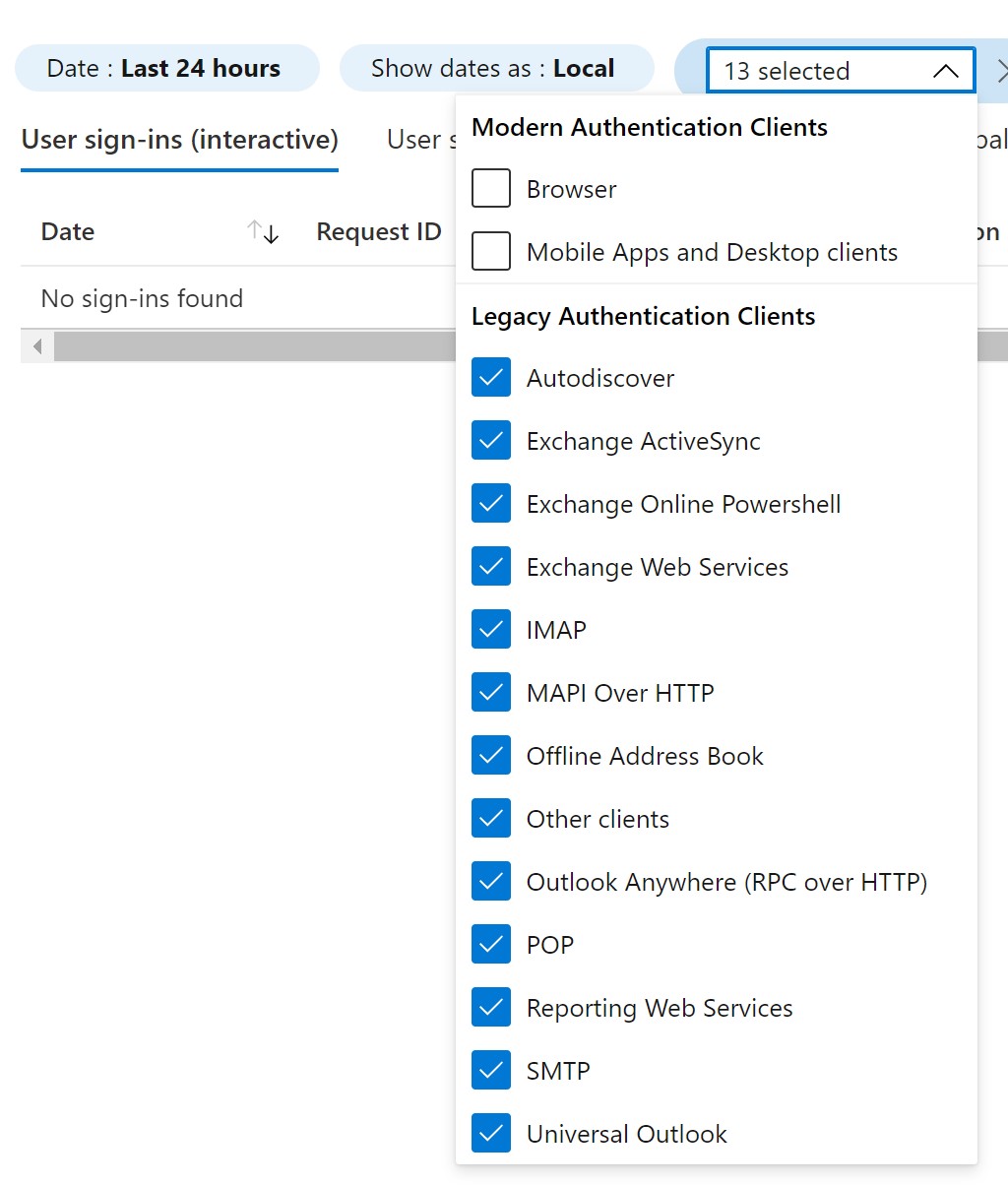

Comprobación de la autenticación heredada

La mayoría de los ataques usan la autenticación heredada. Hay varias maneras de determinar el protocolo del ataque.

En Microsoft Entra ID, vaya a Inicios de sesión y filtre por Aplicación cliente.

Seleccione todos los protocolos de autenticación heredados que aparecen en la lista.

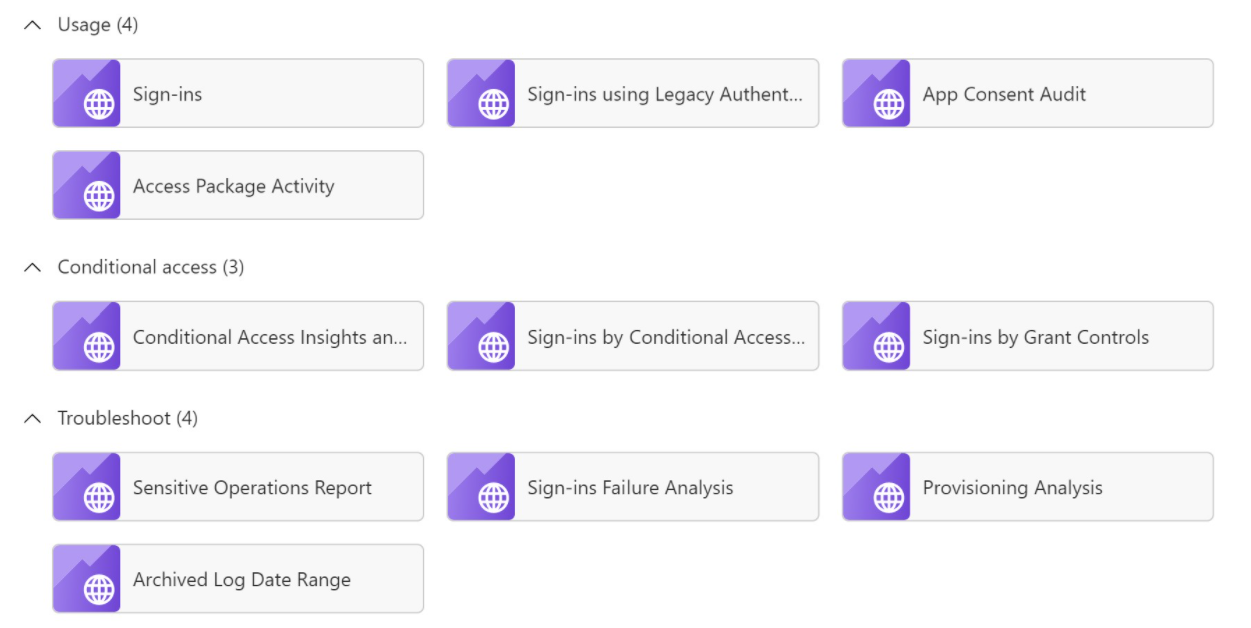

O bien, si tiene un área de trabajo de Azure, puede usar el libro de autenticación heredada precompilado que se encuentra en el centro de administración de Microsoft Entra, en Supervisión y libros.

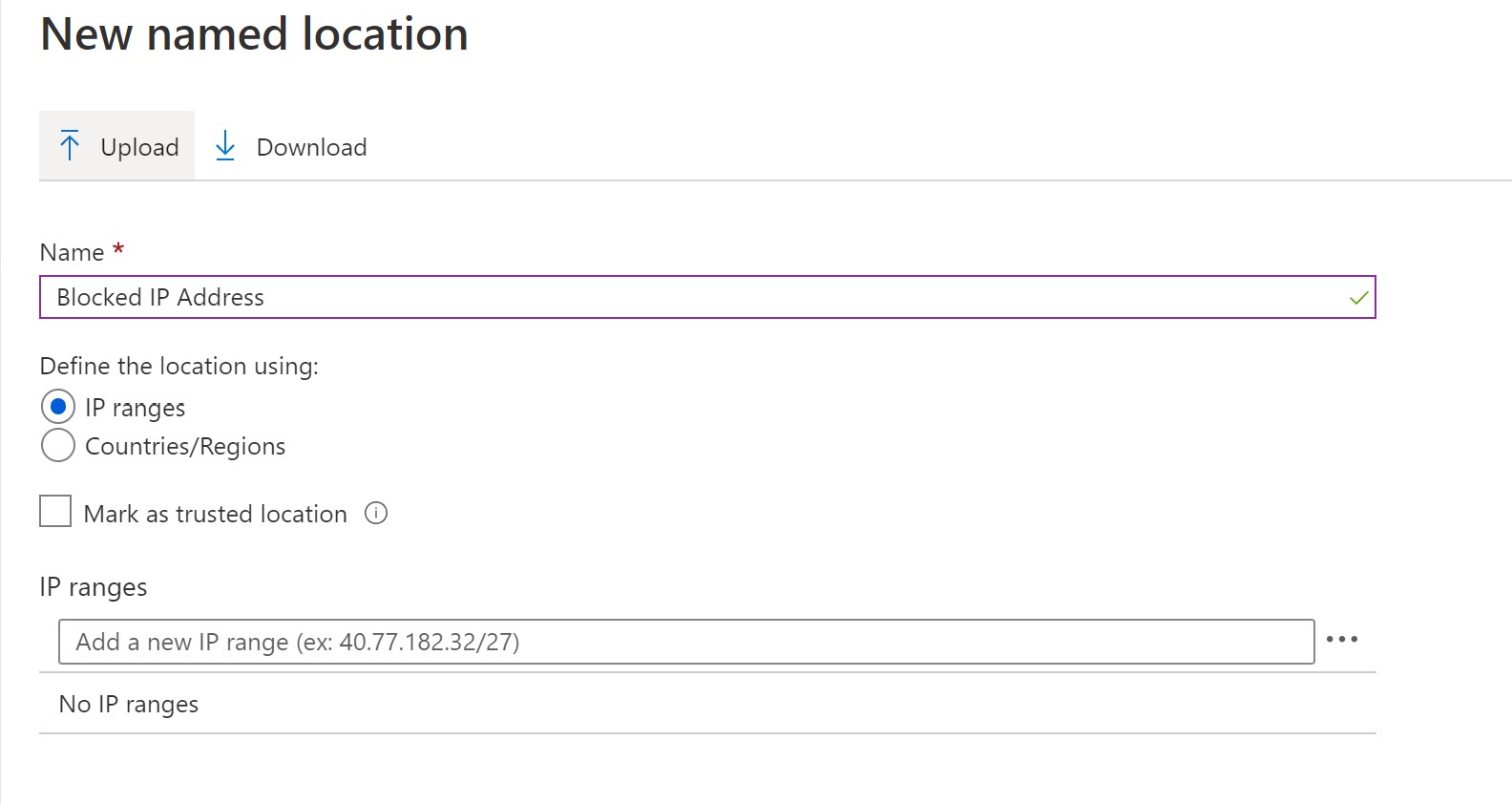

Bloqueo de direcciones IP de Microsoft Entra ID para un escenario administrado (almacenamiento provisional con PHS)

Vaya a New named locations (nuevas ubicaciones con nombre).

Cree una directiva de CA para dirigirse a todas las aplicaciones y bloquear las solo para esta ubicación con nombre.

¿El usuario ha empleado este sistema operativo, IP, ISP, dispositivo o explorador antes?

Si no lo han hecho y esta actividad es inusual, marque al usuario e investigue todas sus actividades.

¿La dirección IP está marcada como "de riesgo"?

Asegúrese de registrar las contraseñas correctas que obtuvieron respuestas MFA con errores, ya que esta actividad indica que el atacante obtuvo la contraseña, pero no pasa MFA.

Omita cualquier cuenta que parezca un inicio de sesión normal, por ejemplo, MFA, ubicación y dirección IP que no están fuera de lo normal.

Informes de MFA

Es importante comprobar también los registros de MFA para determinar si un atacante ha adivinado una contraseña, pero produce un error en el mensaje de MFA. Los registros de autenticación multifactor de Microsoft Entra muestran los detalles de autenticación para los eventos en los que se solicita a un usuario la autenticación multifactor. Compruebe y asegúrese de que no haya registros de MFA sospechosos de gran tamaño en Microsoft Entra ID. Para obtener más información, consulte cómo utilizar el informe de inicios de sesión para revisar los eventos de autenticación multifactor de Microsoft Entra.

Comprobaciones adicionales

En Defender for Cloud Apps, investigue las actividades y el acceso a los archivos de la cuenta en peligro. Para más información, vea:

- Investigación del riesgo con Defender for Cloud Apps

- Investigación de anomalías con Defender for Cloud Apps

Compruebe si el usuario tiene acceso a recursos adicionales, como máquinas virtuales, permisos de cuenta de dominio, almacenamiento, entre otros. Si hay una vulneración de datos, debe informar a más agencias, como la policía.

Medidas correctivas inmediatas

- Cambie la contraseña de cualquier cuenta que sospeche ha sido vulnerada, o si se ha adivinado la contraseña de la cuenta. Además, bloquee el usuario. Asegúrese de seguir las instrucciones para revocar el acceso en emergencias.

- Marque cualquier cuenta en peligro como "comprometida" en Microsoft Entra ID Identity Protection.

- Bloquee la dirección IP del atacante. Tenga cuidado al realizar esta acción, ya que los atacantes pueden usar VPN legítimas y esto podría crear más riesgos a medida que también cambien las direcciones IP. Si usa la autenticación en la nube, bloquee la dirección IP en Defender for Cloud Apps o el identificador de Microsoft Entra. Si es un escenario federado, debe bloquear la dirección IP en el nivel de firewall delante del servicio ADFS.

- Bloquee la autenticación heredada si se está utilizando (sin embargo, esta acción podría afectar a la empresa).

- Habilite MFA, si aún no lo ha hecho.

- Habilite Identity Protection para el riesgo de usuario y el riesgo de inicio de sesión.

- Compruebe los datos comprometidos (correos electrónicos, SharePoint, OneDrive, aplicaciones). Consulte cómo usar el filtro de actividad en Defender for Cloud Apps.

- Mantenga la protección de las contraseñas. Para más información, consulte la protección con contraseña de Microsoft Entra.

- También puede consultar la Ayuda de ADFS.

Recuperación

Protección con contraseña

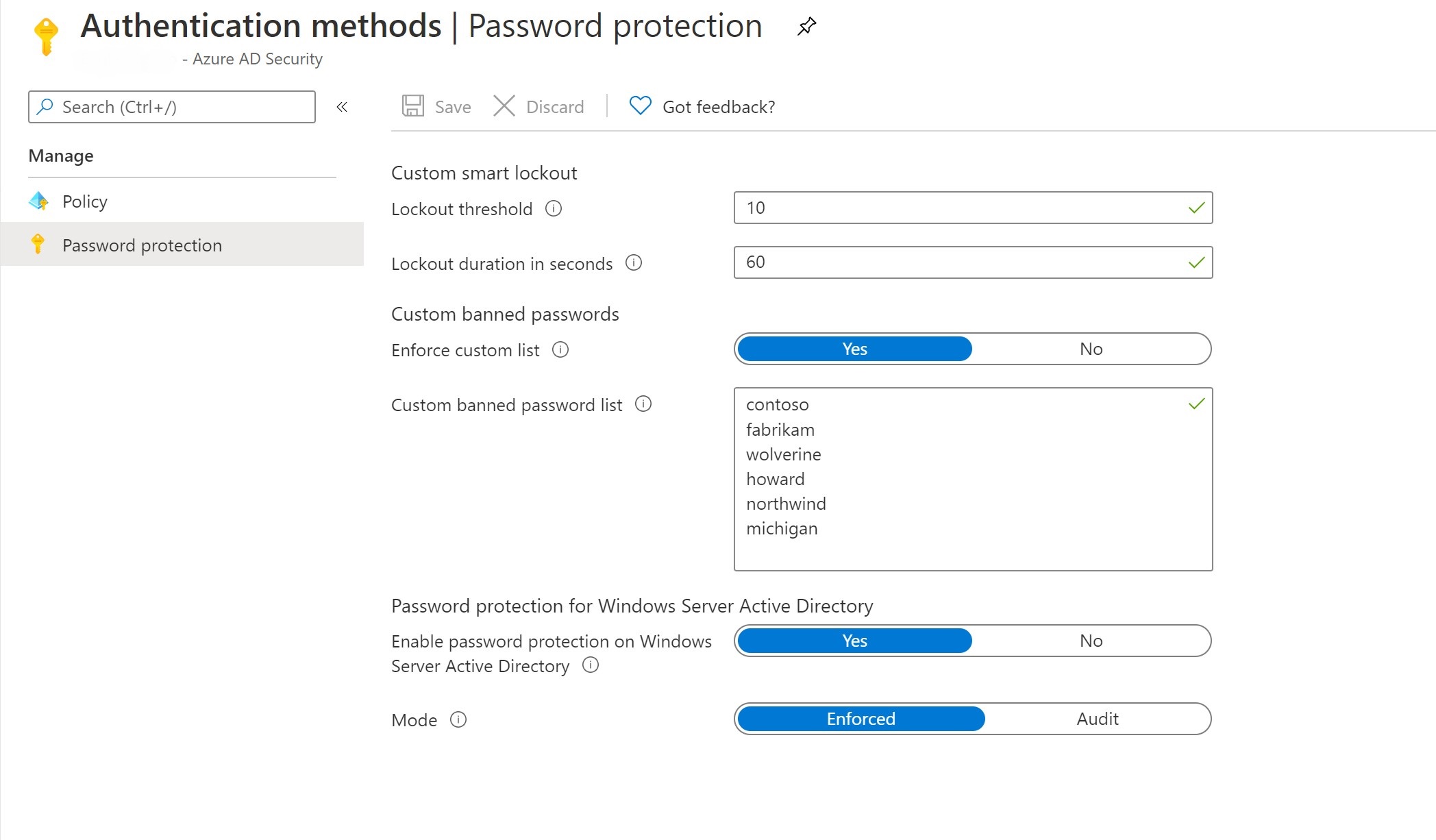

Implemente la protección de contraseñas en Microsoft Entra ID y en el entorno local al habilitar las listas de contraseñas prohibidas personalizadas. Esta configuración impedirá que los usuarios puedan establecer contraseñas poco seguras o asociadas a su organización:

Para obtener más información, consulte cómo defenderse contra ataques de difusión de contraseña.

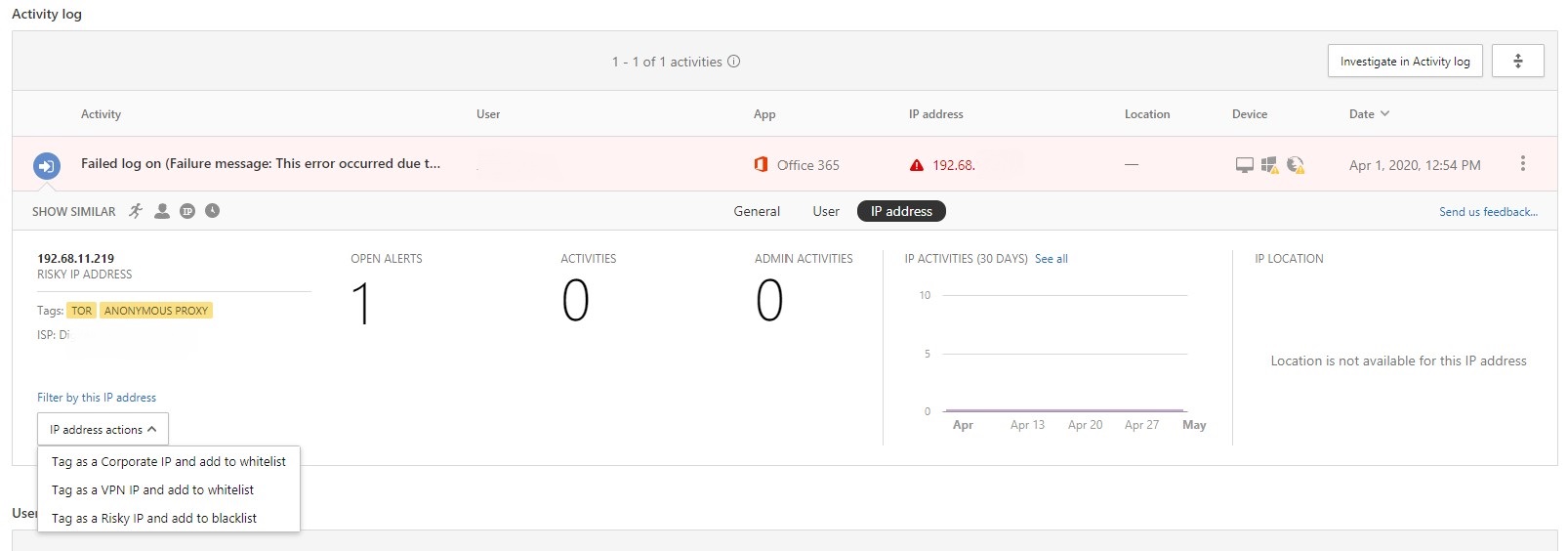

Etiquetado de direcciones IP

Etiquete las direcciones IP en Defender for Cloud Apps para recibir alertas relacionadas con el uso futuro:

Etiquetado de direcciones IP

En Defender for Cloud Apps, "etiquete" la dirección IP para el ámbito IP y configure una alerta para este intervalo IP para futura referencia y respuestas agilizadas.

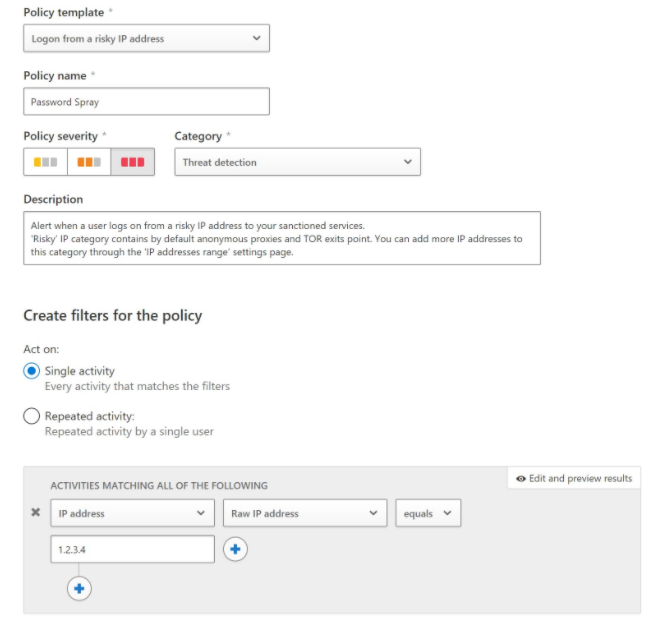

Establecimiento de alertas para una dirección IP específica

Configurar alertas

En función de las necesidades de la organización, puede configurar algunas alertas.

Configure las alertas en la herramienta SIEM y busque mejorar las brechas en el registro. Integre el registro de ADFS, Microsoft Entra ID, Office 365 y Defender for Cloud Apps.

Configure el umbral y las alertas en el portal de ADFS Health Connect y de direcciones IP de riesgo.

Consulte cómo configurar las alertas en el portal de Identity Protection.

Configuración de directivas de riesgo de inicio de sesión con acceso condicional o Identity Protection

- Configuración del riesgo de inicio de sesión

- Configuración del riesgo de usuario

- Configuración de directivas en Defender for Cloud Apps

Defensas recomendadas

- Educar a los usuarios finales, las partes interesadas clave, las operaciones de primera línea, los equipos técnicos, la seguridad cibernética y los equipos de comunicaciones

- Revise el control de seguridad y realice los cambios necesarios para mejorar o reforzar el control de seguridad dentro de la organización.

- Sugerir evaluación de la configuración de Microsoft Entra

- Ejecute ejercicios del simulador de ataques periódicamente.

Referencias

Requisitos previos

- Alertas de Microsoft Sentinel

- Integración SIEM en Defender for Cloud Apps

- Integración de SIEM con Graph API

- Manual de alertas de Splunk

- Instalación de ADFS Health Connect

- Comprensión de los registros de inicio de sesión de Microsoft Entra

- Descripción de los informes de MFA

Mitigaciones

- Mitigaciones para la difusión de contraseñas

- Habilitar la protección de contraseñas

- Bloquear la autenticación heredada

- Bloquear la dirección IP en ADFS

- Controles de acceso (incluido el bloqueo de direcciones IP) de ADFS v3

- Protección de contraseñas de ADFS

- Habilitar el bloqueo de extranet de ADFS

- MFA como autenticación principal

- Habilitación de Identity Protection

- Referencia de actividad de auditoría de Microsoft Entra ID

- Esquema de registros de auditoría de Microsoft Entra

- Esquema de registros de inicio de sesión de Microsoft Entra

- API gráfica del registro de auditoría de Microsoft Entra

- Alertas de direcciones IP de riesgo

- Ayuda de ADFS

Recuperación

- Integraciones de herramientas SIEM

- Crear alertas de Defender for Cloud Apps

- Creación de alertas ADFS Health Connect y direcciones IP de riesgo

- Alertas de Identity Protection

- Simulador de ataques

Cuadernos de estrategias de respuesta a incidentes adicionales

Examine las instrucciones para identificar e investigar estos tipos adicionales de ataques:

Recursos de respuesta a incidentes

- Introducción a los productos y recursos de seguridad de Microsoft para analistas con y sin experiencia

- Planificación para el centro de operaciones de seguridad (SOC)

- Microsoft Defender XDR respuesta a los incidentes

- Microsoft Defender for Cloud (Azure)

- Respuesta a incidentes de Microsoft Sentinel

- En la guía del equipo de respuesta a incidentes de Microsoft se comparten los procedimientos recomendados para líderes y equipos de seguridad

- Las guías de respuesta a incidentes de Microsoft ayudan a los equipos de seguridad a analizar la actividad sospechosa