Configurer le protocole LDAP AD DS sur TLS pour Azure NetApp Files

Vous pouvez utiliser LDAP sur TLS pour sécuriser les communications entre un volume Azure NetApp Files et le serveur Active Directory LDAP. Vous pouvez activer LDAP sur TLS pour les volumes NFS, SMB et double protocole d’Azure NetApp Files.

À propos de l’installation

- Des enregistrements PTR du DNS doivent exister pour chaque contrôleur de domaine AD DS affecté au nom de site AD spécifié dans la connexion Active Directory d’Azure NetApp Files.

- Des enregistrements PTR doivent exister pour tous les contrôleurs de domaine du site pour qu’AD DS LDAP sur TLS fonctionne correctement.

Générer et exporter un certificat d’autorité de certification racine

Si vous n’avez pas de certificat d’autorité de certification racine, vous devez en générer un et l’exporter afin de pouvoir l’utiliser avec l’authentification LDAP sur TLS.

Suivez Capture d’écran de l’autorité de certification pour installer et configurer l’autorité de certification AD DS.

Suivez Capture d’écran de la visualisation des certificats avec le composant logiciel enfichable MMC pour utiliser le composant logiciel enfichable MMC et l’outil Gestionnaire de certificats.

Utilisez le composant logiciel enfichable Gestionnaire de certificats pour localiser le certificat racine ou d’émission pour l’appareil local. Vous devez exécuter les commandes du composant logiciel enfichable Gestion des certificats à partir de l’un des paramètres suivants :- Un client Windows joint au domaine et sur lequel le certificat racine est installé

- un autre ordinateur du domaine contenant le certificat racine.

Exportez le certificat d’autorité de certification racine.

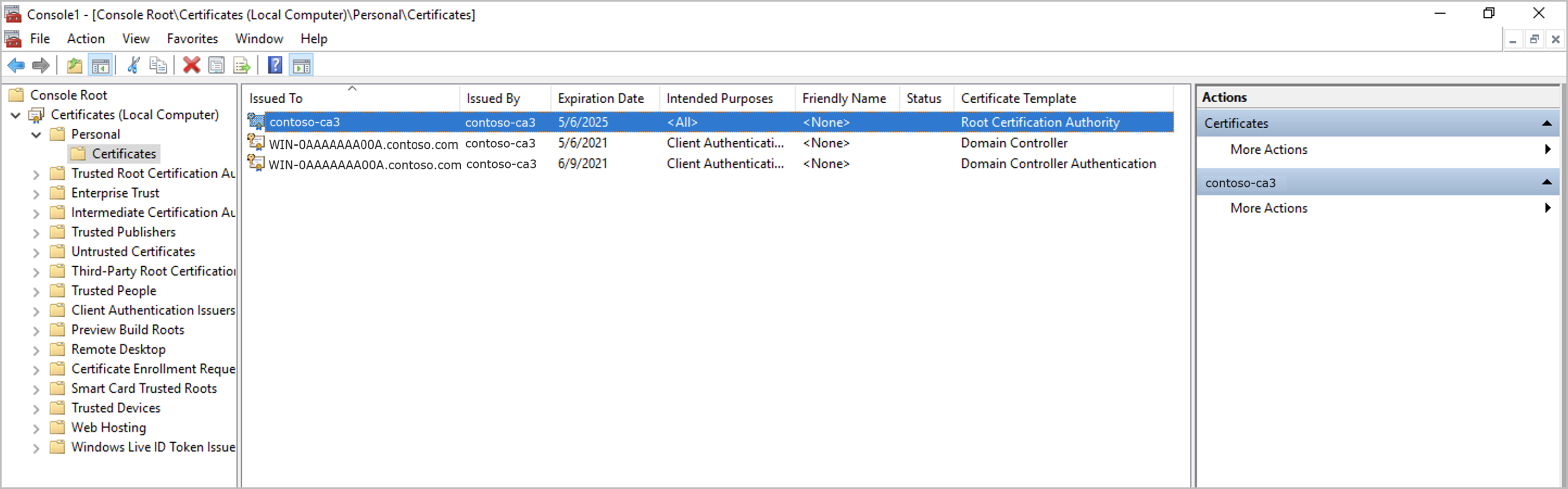

Les certificats d’autorité de certification racine peuvent être exportés depuis le répertoire des autorités de certification racines de confiance ou personnelles. L’image suivante montre le répertoire de l’autorité de certification racine personnelle :

.

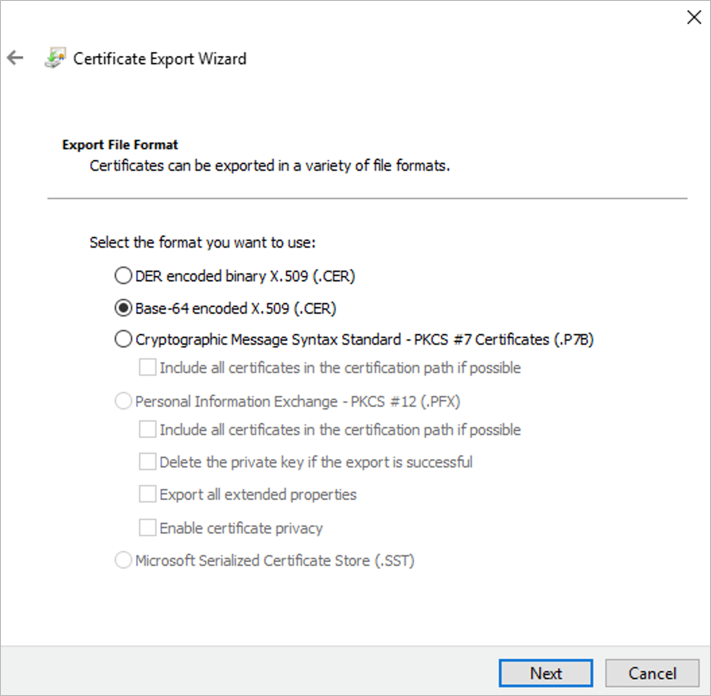

.Assurez-vous que le certificat est exporté au format X.509 encodé en base 64 (.CER) :

Activer LDAP sur TLS et charger le certificat d’autorité de certification racine

Accédez au compte NetApp utilisé pour le volume, puis sélectionnez Connexions Active Directory. Ensuite, cliquez sur Joindre pour créer une connexion Active Directory ou cliquez sur Modifier pour modifier une connexion Active Directory existante.

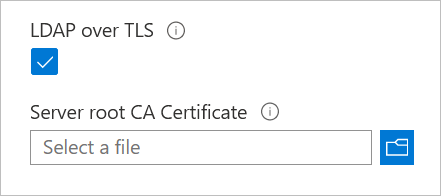

Dans la fenêtre Joindre Active Directory ou Modifier Active Directory qui s’affiche, cochez la case LDAP sur TLS pour activer la fonctionnalité LDAP sur TLS sur le volume. Sélectionnez ensuite Certificat d’autorité de certification racine de serveur et chargez le certificat d’autorité de certification racine généré à utiliser pour LDAP sur TLS.

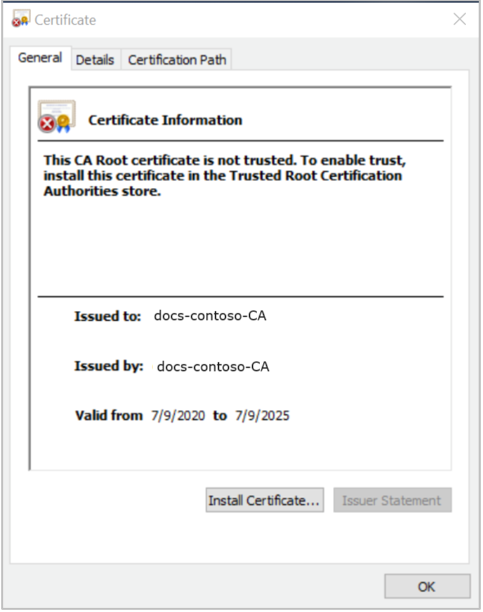

Assurez-vous que le nom de l’autorité de certification peut être résolu par DNS. Ce nom figure dans le champ « Délivré par » ou « Émetteur » sur le certificat :

Si vous avez chargé un certificat non valide et que vous avez des configurations AD, des volumes SMB ou des volumes Kerberos existants, une erreur similaire à ce qui suit se produit :

Error updating Active Directory settings The LDAP client configuration "ldapUserMappingConfig" for Vservers is an invalid configuration.

Pour résoudre l’erreur, chargez un certificat d’autorité de certification racine valide dans votre compte NetApp, conformément aux exigences du serveur LDAP Windows Active Directory pour l’authentification LDAP.

Désactiver LDAP sur TLS

La désactivation de LDAP sur TLS arrête le chiffrement des requêtes LDAP vers Active Directory (serveur LDAP). Il n’existe aucune autre précaution à prendre ou aucun autre impact concernant les volumes ANF existants.

Accédez au compte NetApp utilisé pour le volume, puis sélectionnez Connexions Active Directory. Sélectionnez ensuite Modifier pour modifier la connexion AD existante.

Dans la fenêtre Modifier Active Directory qui s’affiche, décochez la case LDAP sur TLS, puis sélectionnez Enregistrer pour désactiver LDAP sur TLS pour le volume.