Utiliser des stratégies pour gérer les jetons d’accès personnels pour les utilisateurs

Azure DevOps Services

Cet article fournit des conseils sur l’utilisation des stratégies Microsoft Entra pour gérer les jetons d’accès personnels (PAT) dans Azure DevOps. Il explique comment limiter la création, l’étendue et la durée de vie des paTs nouveaux ou renouvelés, ainsi que comment gérer la révocation automatique des PAT divulguées. Chaque section détaille le comportement par défaut des stratégies respectives, ce qui permet aux administrateurs de contrôler efficacement et de sécuriser l’utilisation des pat au sein de leur organisation.

Important

Les PAT existants, créés via l’interface utilisateur et les API, restent valides pour le reste de leur durée de vie. Mettez à jour vos PAT existants pour vous conformer aux nouvelles restrictions pour garantir le renouvellement réussi.

Prérequis

- Connexion de l’organisation : vérifiez que votre organisation est liée à l’ID Microsoft Entra.

- Rôles : être administrateur Azure DevOps dans Microsoft Entra ID. Pour vérifier votre rôle, connectez-vous au Portail Azure, puis accédez aux rôles et administrateurs d’ID>Microsoft Entra. Si vous n’êtes pas administrateur Azure DevOps, vous ne pouvez pas voir les stratégies. Contactez votre administrateur, si nécessaire.

Restreindre la création de PAT globaux

L’administrateur Azure DevOps dans Microsoft Entra peut empêcher les utilisateurs de créer des jetons d’accès personnels globaux (PAT), qui s’appliquent à toutes les organisations accessibles plutôt qu’à une seule organisation. Lorsque cette stratégie est activée, les nouveaux PAT doivent être associés à des organisations Azure DevOps spécifiques. Par défaut, cette stratégie est désactivée.

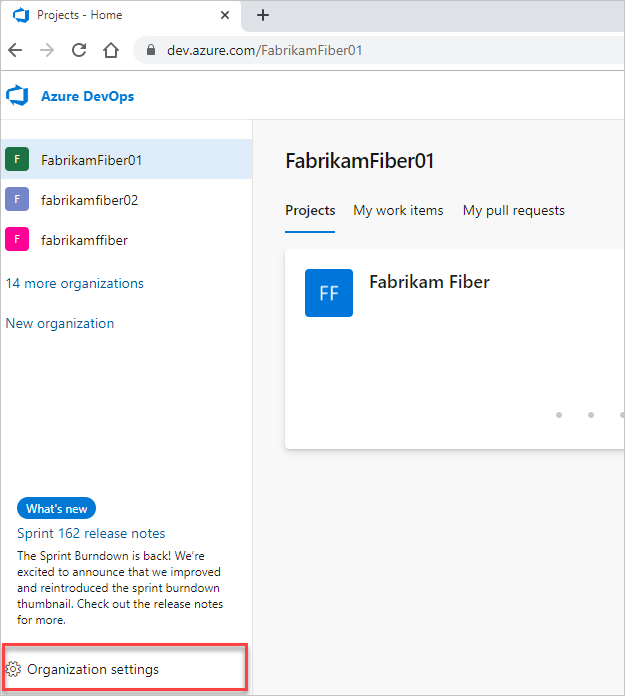

Connectez-vous à votre organisation (

https://dev.azure.com/{yourorganization}).Sélectionnez

Paramètres de l’organisation.

Paramètres de l’organisation.

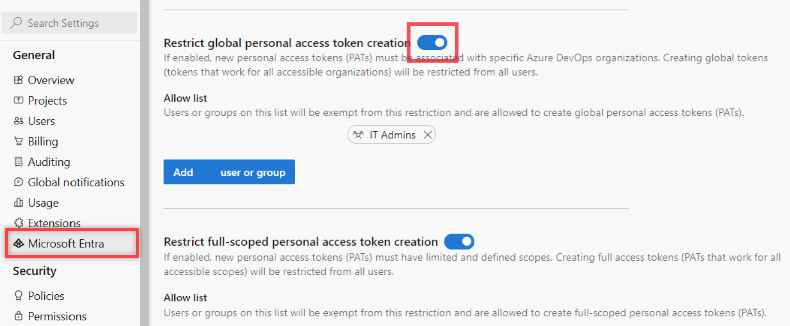

Sélectionnez Microsoft Entra, recherchez la stratégie de création de jeton d’accès personnel globale et déplacez le bouton bascule.

Restreindre la création de pats complets

L’administrateur Azure DevOps dans Microsoft Entra peut empêcher les utilisateurs de créer des PAT complets. L’activation de cette stratégie nécessite que les nouveaux PAT soient limités à un ensemble spécifique et personnalisé d’étendues. Par défaut, cette stratégie est désactivée.

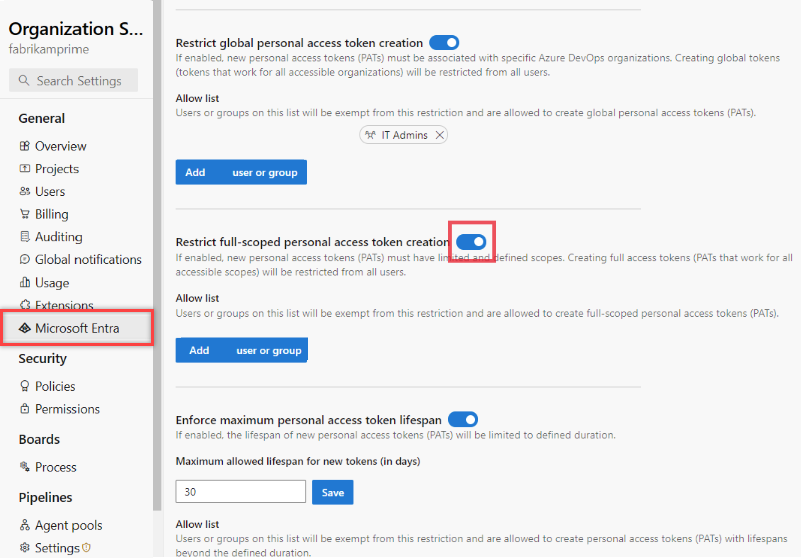

Connectez-vous à votre organisation (

https://dev.azure.com/{yourorganization}).Sélectionnez

Paramètres de l’organisation.

Paramètres de l’organisation.Sélectionnez Microsoft Entra, recherchez la stratégie de création de jeton d’accès personnel à étendue complète et déplacez le bouton bascule.

Définir la durée de vie maximale des nouveaux PAT

L’administrateur Azure DevOps dans Microsoft Entra ID peut définir la durée de vie maximale d’un PAT, en le spécifiant en jours. Par défaut, cette stratégie est désactivée.

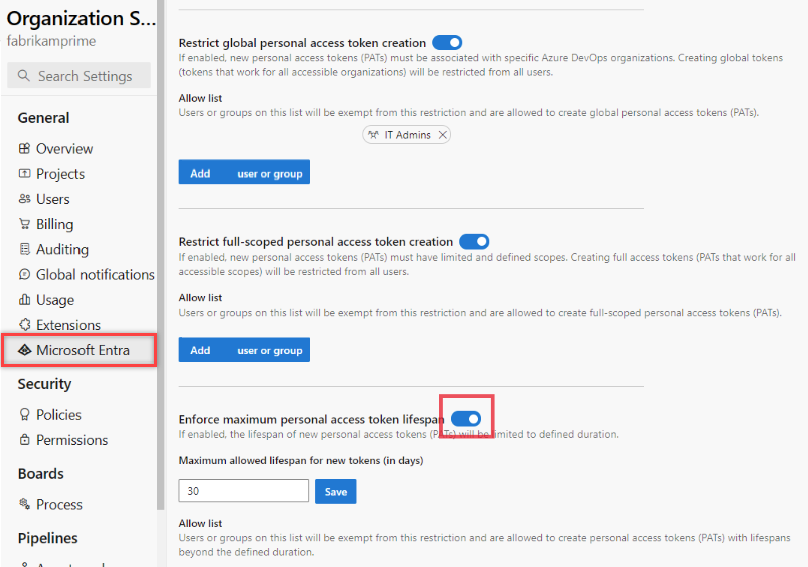

Connectez-vous à votre organisation (

https://dev.azure.com/{yourorganization}).Sélectionnez

Paramètres de l’organisation.

Paramètres de l’organisation.Sélectionnez Microsoft Entra, recherchez la stratégie de durée de vie maximale des jetons d’accès personnel et déplacez le bouton bascule.

Entrez le nombre maximal de jours, puis sélectionnez Enregistrer.

Ajouter des utilisateurs ou des groupes Microsoft Entra à la liste verte

Avertissement

Nous vous recommandons d’utiliser des groupes pour vos listes d’autorisation de stratégie de locataire. Si vous utilisez un utilisateur nommé, une référence à son identité réside dans les États-Unis, l’Europe (UE) et l’Asie Sud-Est (Singapour).

Les utilisateurs ou les groupes sur la liste verte sont exemptés des restrictions et des mises en œuvre de ces stratégies lorsqu’ils sont activés. Pour ajouter un utilisateur ou un groupe, sélectionnez Ajouter un utilisateur ou un groupe Microsoft Entra, puis sélectionnez Ajouter. Chaque stratégie a sa propre liste d’autorisation. Si un utilisateur se trouve sur la liste verte d’une stratégie, d’autres stratégies activées s’appliquent toujours. Par conséquent, pour exempter un utilisateur de toutes les stratégies, ajoutez-les à chaque liste verte.

Révoquer automatiquement les PAT divulgués

L’administrateur Azure DevOps dans Microsoft Entra ID peut gérer la stratégie qui révoque automatiquement les paT divulguées. Cette stratégie s’applique à tous les PAT au sein des organisations liées à votre locataire Microsoft Entra. Par défaut, cette stratégie est définie sur activé. Si les PAT Azure DevOps sont archivés dans des référentiels GitHub publics, ils sont automatiquement révoqués.

Avertissement

La désactivation de cette stratégie signifie que tous les PAT vérifiés dans des référentiels GitHub publics restent actifs, susceptibles de compromettre votre organisation et vos données Azure DevOps, et de mettre vos applications et services à un risque important. Même si la stratégie est désactivée, vous recevrez toujours une notification par e-mail si un mot de passe est divulguée, mais il ne sera pas révoqué automatiquement.

Désactiver la révocation automatique des PAT divulgués

Connectez-vous à votre organisation (

https://dev.azure.com/{yourorganization}).Sélectionnez

Paramètres de l’organisation.

Paramètres de l’organisation.Sélectionnez Microsoft Entra, recherchez la stratégie de jetons d’accès personnels supprimés automatiquement et déplacez le bouton bascule vers désactivé.

La stratégie est désactivée et tous les PAT archivés dans les référentiels GitHub publics restent actifs.