Modifier la configuration d’accès local dans un site

Vous pouvez utiliser Microsoft Entra ID ou un nom d’utilisateur et un mot de passe locaux pour authentifier l’accès aux tableaux de bord de suivi distribué et Packet Core. En outre, vous pouvez utiliser un certificat auto-signé ou fournir le vôtre pour attester l’accès à vos outils de diagnostic locaux.

Pour renforcer la sécurité dans votre déploiement, nous vous recommandons de configurer l’authentification Microsoft Entra sur des noms d’utilisateur et des mots de passe locaux, ainsi que de fournir un certificat signé par une autorité de certification mondialement connue et approuvée.

Dans ce guide pratique, vous allez apprendre à utiliser le portail Azure pour modifier la méthode d’authentification et le certificat servant à sécuriser l’accès aux outils de surveillance locale d’un site.

Conseil

En lieu et place, si vous souhaitez modifier l’identité affectée par l’utilisateur configurée pour les certificats HTTPS, créez ou modifiez une identité affectée par l’utilisateur à l’aide des informations collectées à l’étape de collecte des valeurs de surveillance locale.

Prérequis

- Consultez les sections Choisir la méthode d’authentification pour les outils de surveillance locale et Collecter les valeurs de surveillance locale pour collecter les valeurs requises et vous assurer qu’elles sont au format correct.

- Si vous souhaitez ajouter ou mettre à jour un certificat HTTPS personnalisé pour accéder à vos outils de surveillance locale, vous avez besoin d’un certificat signé par une autorité de certification mondialement connue et approuvée et stocké dans Azure Key Vault. Votre certificat doit utiliser une clé privée de type RSA ou EC pour s’assurer qu’elle est exportable (voir Clé exportable ou non exportable pour plus d’informations).

- Si vous utilisez mettre à jour votre méthode d’authentification de surveillance locale, vérifiez que votre machine locale dispose d’un accès kubectl principal au cluster Kubernetes avec Azure Arc. Cela nécessite un fichier principal kubeconfig, que vous pouvez obtenir en suivant Accès à l’espace de noms principal.

- Assurez-vous que vous pouvez vous connecter au portail Azure à l’aide d’un compte ayant accès à l’abonnement actif utilisé pour créer votre réseau mobile privé. Ce compte doit avoir le rôle de Contributeur ou de Propriétaire intégré au niveau de l’étendue de l’abonnement.

Afficher la configuration d’accès local

Dans cette étape, vous allez accéder à la ressource Plan de contrôle Packet Core représentant votre instance Packet Core.

Connectez-vous au portail Azure.

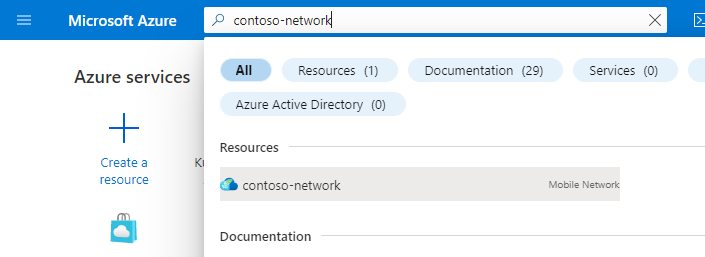

Recherchez et sélectionnez la ressource Réseau mobile représentant le réseau mobile privé.

Dans le menu Ressource, sélectionnez Sites.

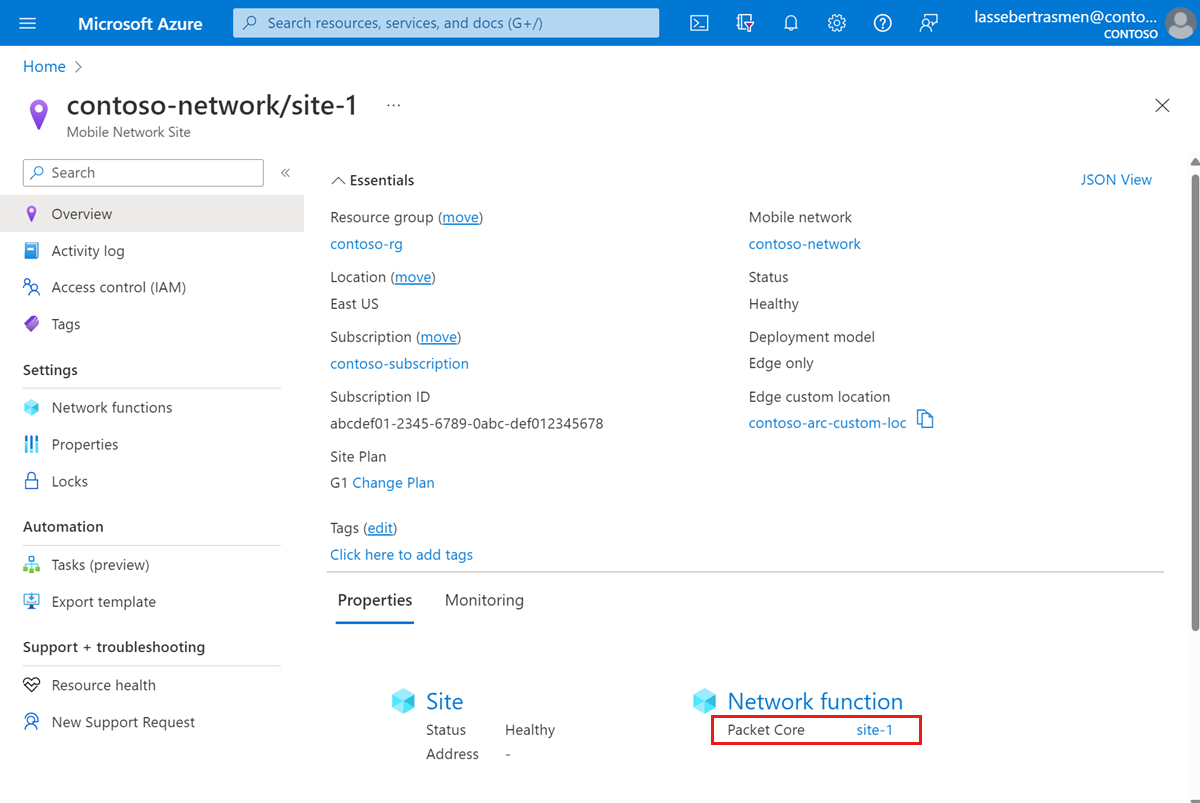

Sélectionnez le site contenant l’instance Packet Core que vous souhaitez modifier.

Sous l’en-tête Fonction réseau, sélectionnez le nom de la ressource de plan de contrôle Packet Core affichée en regard de Packet Core.

Consultez les champs sous l’en-tête Accès local pour afficher la configuration et l’état actuels de l’accès local.

Modifier la configuration d’accès local

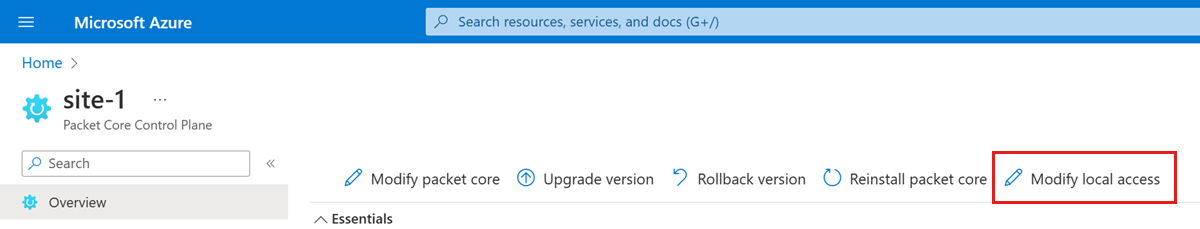

Sélectionnez Modifier l’accès local.

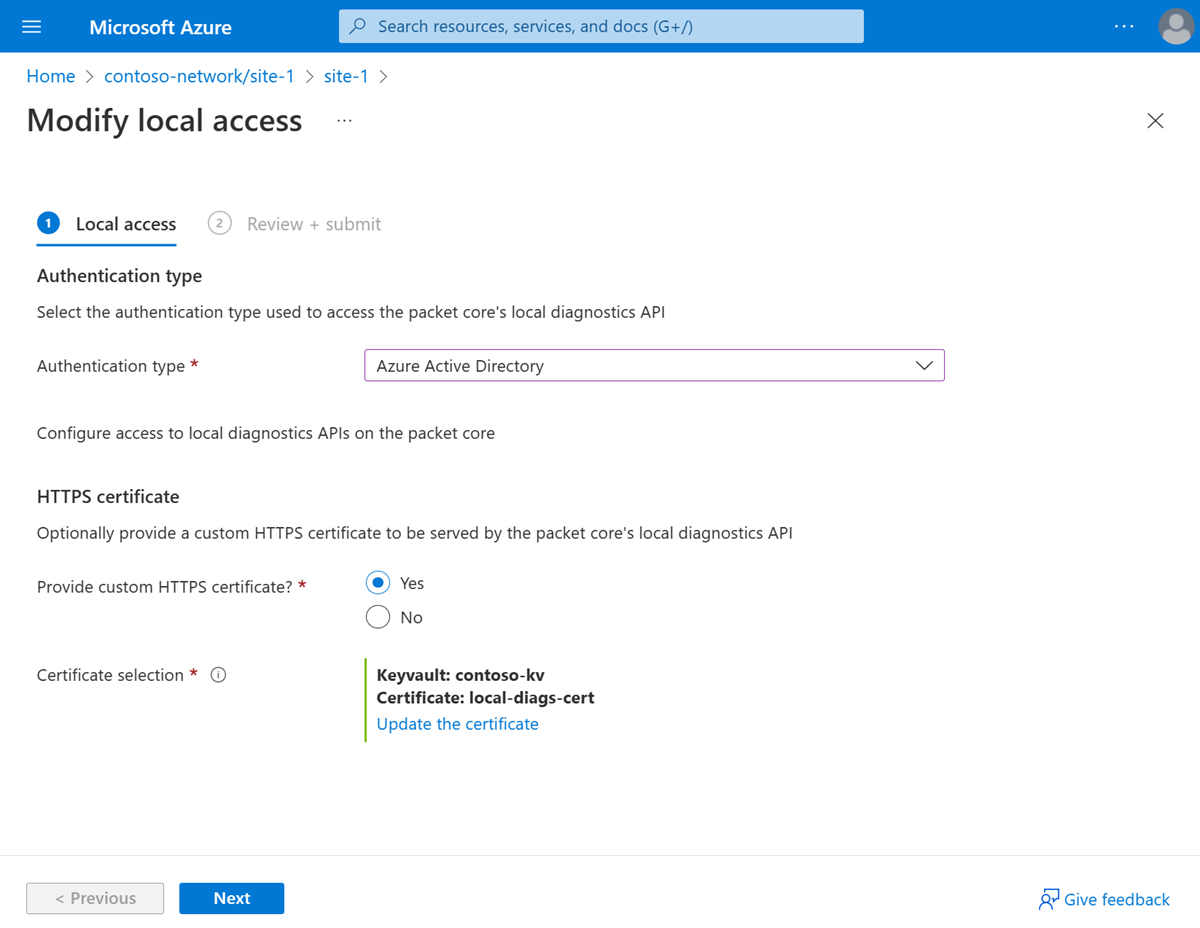

Sous Type d’authentification, sélectionnez la méthode d’authentification à utiliser.

Sous Certificat HTTPS, indiquez si vous souhaitez fournir un certificat HTTPS personnalisé pour accéder à vos outils de surveillance locale.

Si vous avez sélectionné Oui pour l’option Fournir un certificat HTTPS personnalisé ?, utilisez les informations que vous avez collectées à l’étape Collecter les valeurs de surveillance locale pour sélectionner un certificat.

Cliquez sur Suivant.

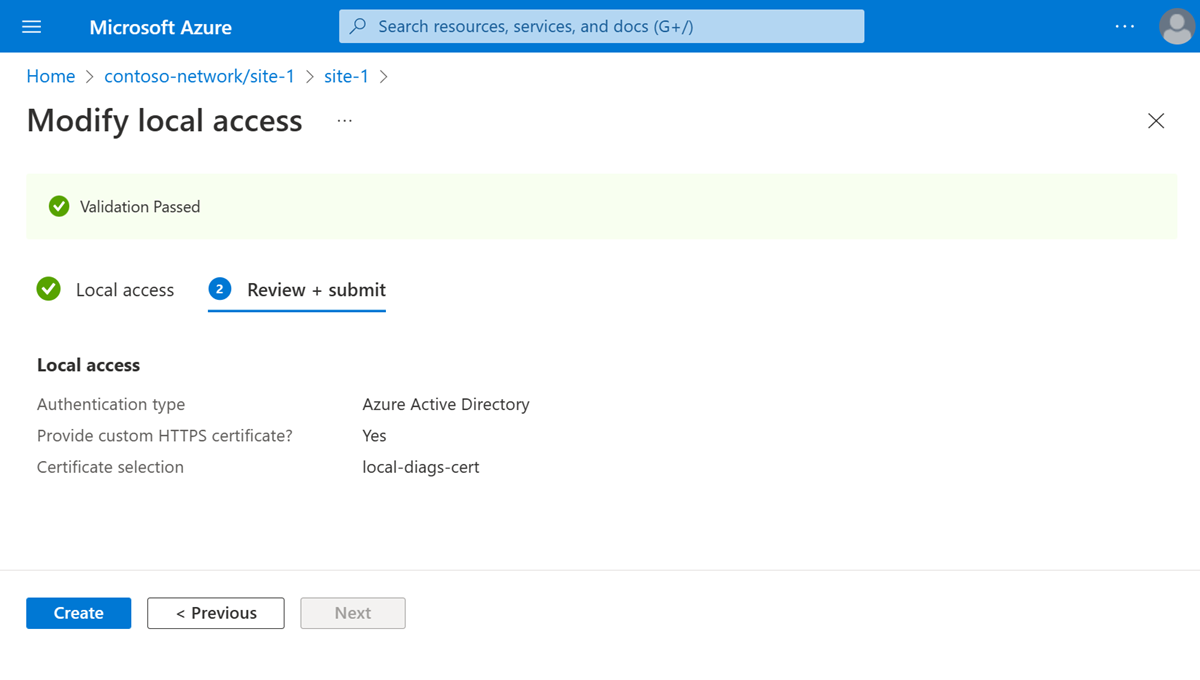

Azure valide à présent les valeurs de configuration que vous avez entrées. Vous devriez voir un message indiquant que vos valeurs ont été validées.

Sélectionnez Créer.

Azure va maintenant redéployer l’instance Packet Core avec la nouvelle configuration. Le portail Azure affiche un écran de confirmation lorsque ce déploiement est terminé.

Sélectionnez Accéder à la ressource. Vérifiez que les champs sous Accès local contiennent les informations d’authentification et de certificat mises à jour.

Si vous avez ajouté ou mis à jour un certificat HTTPS personnalisé, suivez les procédures Accéder à l’interface graphique utilisateur web de suivi distribué et Accéder aux tableaux de bord Packet Core pour vérifier si votre navigateur approuve la connexion à vos outils de surveillance locale. Notez les points suivants :

- La synchronisation des modifications dans le coffre de clés avec l’emplacement de périphérie peut prendre jusqu’à quatre heures.

- Vous devrez peut-être effacer le cache de votre navigateur pour observer les modifications.

Configurer l’authentification d’accès à la surveillance locale

Suivez cette procédure si vous avez modifié le type d’authentification pour l’accès à la surveillance locale.

Si vous êtes passé des noms d’utilisateur et mots de passe locaux à Microsoft Entra ID, suivez les étapes décrites dans Permettre à Microsoft Entra ID d’accéder aux outils d’analyse locaux.

Si vous êtes passé de Microsoft Entra ID aux noms d’utilisateur et mots de passe locaux :

Connectez-vous à Azure Cloud Shell et sélectionnez PowerShell. S’il s’agit de votre premier accès à votre cluster via Azure Cloud Shell, suivez Accéder à votre cluster pour configurer l’accès kubectl.

Supprimez les objets secrets Kubernetes :

kubectl delete secrets sas-auth-secrets grafana-auth-secrets --kubeconfig=<core kubeconfig> -n coreRedémarrez le suivi distribué et les pods des tableaux de bord principaux des paquets.

Obtenez le nom du pod de vos tableaux de bord principaux de paquets :

kubectl get pods -n core --kubeconfig=<core kubeconfig> | grep "grafana"Copiez la sortie de l’étape précédente et remplacez-la dans la commande suivante pour redémarrer vos pods.

kubectl delete pod sas-core-search-0 <packet core dashboards pod> -n core --kubeconfig=<core kubeconfig>

Suivez les procédures Accéder à l’interface graphique utilisateur web de suivi distribué et Accéder aux tableaux de bord Packet Core pour vérifier si vous pouvez accéder à vos outils de surveillance locale à l’aide de noms d’utilisateur et de mots de passe locaux.