Utiliser des indicateurs de menace dans les règles d’analytique

Alimentez vos règles analytiques avec vos indicateurs de menace pour générer automatiquement des alertes en fonction de la veille des menaces que vous avez intégrée.

Prérequis

- Indicateurs de menace. Ces indicateurs peuvent provenir de flux de veille des menaces, de plateformes de veille des menaces, d’importation en bloc à partir d’un fichier plat ou d’une entrée manuelle.

- Sources de données. Les événements de vos connecteurs de données doivent être transmis à votre espace de travail Microsoft Sentinel.

- Une règle analytique au format

TI map.... Elle doit utiliser ce format afin de pouvoir mapper les indicateurs de menace que vous avez avec les événements que vous avez ingérés.

Configurer une règle pour générer des alertes de sécurité

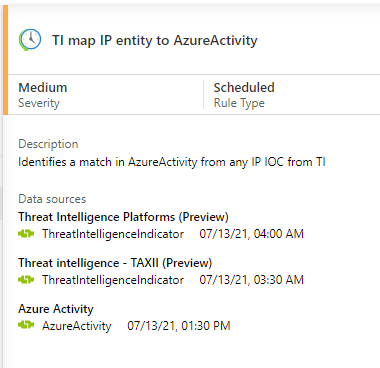

L’exemple suivant montre comment activer et configurer une règle pour générer des alertes de sécurité en utilisant les indicateurs de menace que vous avez importés dans Microsoft Sentinel. Pour cet exemple, utilisez le modèle de règle nommé TI map IP entity to AzureActivity. Cette règle fait correspondre tout indicateur de menace de type adresse IP à tous vos événements d’activité Azure. Quand une correspondance est trouvée, une alerte est générée, ainsi qu’un incident correspondant, pour que votre équipe en charge des opérations de sécurité effectue une enquête.

Cette règle analytique particulière nécessite le connecteur de données d’activité Azure (pour importer vos événements au niveau de l’abonnement Azure). Elle exige également un ou les deux connecteurs de données Threat Intelligence pour importer les indicateurs de menace. Cette règle se déclenche également à partir d’indicateurs importés ou créés manuellement.

Dans le Portail Azure, accédez à Microsoft Sentinel.

Choisissez l’espace de travail dans lequel vous avez importé des indicateurs de menace en utilisant les connecteurs de données Threat Intelligence et les données d’activité Azure en tirant parti du connecteur de données d’activité Azure.

Sur le menu Microsoft Sentinel, sous la section Configuration, sélectionnez Analytique.

Sélectionnez l’onglet Modèles de règle pour voir la liste des modèles de règle d’analytique disponibles.

Recherchez la règle intitulée TI map IP entity to AzureActivity, puis vérifiez que vous avez connecté toutes les sources de données nécessaires.

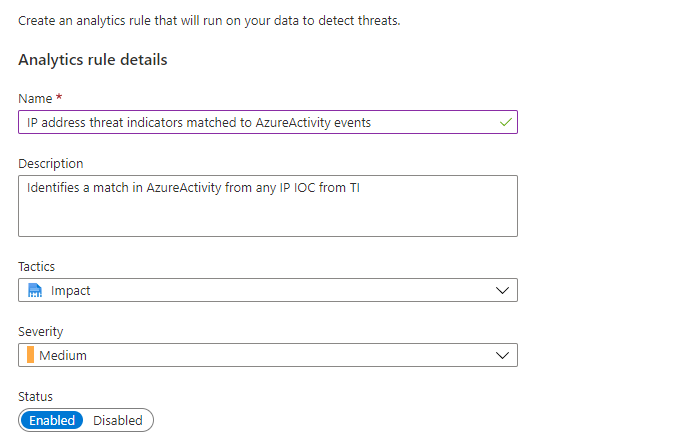

Sélectionnez la règle TI map IP entity to AzureActivity. Sélectionnez ensuite Créer une règle pour ouvrir l’Assistant de configuration de règle. Configurez les paramètres de l’Assistant, puis sélectionnez Suivant : Définir la logique de la règle >.

La partie logique de règle de l’Assistant est renseignée avec les éléments suivants :

- La requête qui est utilisée dans la règle.

- Les mappages d’entité qui expliquent à Microsoft Sentinel comment reconnaître des entités telles que des comptes, des adresses IP et des URL. Les incidents et enquêtes peuvent ensuite comprendre comment utiliser les données dans des alertes de sécurité générées par cette règle.

- La planification de l’exécution de cette règle.

- Le nombre de résultats de requête nécessaires avant qu’une alerte de sécurité soit générée.

Les paramètres par défaut du modèle sont les suivants :

- Exécuter une fois par heure.

- Faites correspondre tous les indicateurs de menace d’adresse IP de la table

ThreatIntelligenceIndicatoravec toute adresse IP trouvée au cours de la dernière heure des événements de la tableAzureActivity. - Générez une alerte de sécurité si les résultats de requête sont supérieurs à zéro pour indiquer que des correspondances ont été trouvées.

- Vérifiez que la règle est activée.

Vous pouvez conserver les paramètres par défaut ou les changer pour répondre à vos besoins. Vous pouvez définir des paramètres de génération d’incidents sous l’onglet Paramètres d’incident. Pour plus d’informations, consultez Créer des règles analytiques personnalisées pour détecter des menaces. Lorsque vous avez terminé, sélectionnez l’onglet Réponse automatique.

Configurez une automatisation que vous souhaitez déclencher quand une alerte de sécurité est générée à partir de cette règle analytique. Dans Microsoft Sentinel, l’automatisation utilise une combinaison de règles d’automatisation et de playbooks optimisés par Azure Logic Apps. Pour découvrir plus d’informations, consultez Didacticiel : Utiliser des playbooks avec des règles d’automatisation dans Microsoft Sentinel. Une fois terminé, sélectionnez Suivant : Vérifier> pour continuer.

Lorsqu’un message s’affiche indiquant la réussite de la validation de la règle, sélectionnez Créer.

Passez en revue vos règles

Recherchez vos règles activées sous l’onglet Règles actives de la section Analytique de Microsoft Sentinel. Modifiez, activez, désactivez, dupliquez ou supprimez la règle active. La nouvelle règle s’exécute immédiatement au moment de l’activation, puis s’exécute selon sa planification définie.

Selon les paramètres par défaut, tous les résultats trouvés génèrent une alerte de sécurité chaque fois que la règle s’exécute selon sa planification. Pour consulter des alertes de sécurité dans Microsoft Sentinel, dans la section Journaux située sous le groupe Microsoft Sentinel, consultez la table SecurityAlert.

Dans Microsoft Sentinel, les alertes générées à partir de règles analytiques génèrent également des incidents de sécurité. Dans le menu Microsoft Sentinel, sous Gestion des menaces, sélectionnez Incidents. Les incidents constituent ce que vos équipes chargées des opérations de sécurité trient et examinent pour déterminer les actions de réponse appropriées. Pour plus d’informations, consultez le didacticiel :Examiner les incidents avec Microsoft Sentinel.

Remarque

Du fait que les règles analytiques limitent les recherches à 14 jours, Microsoft Sentinel actualise les indicateurs tous les 12 jours afin de veiller à ce qu’ils soient disponibles pour la mise en correspondance via les règles analytiques.

Contenu connexe

Dans cet article, vous avez appris à utiliser des indicateurs de veille des menaces pour détecter les menaces. Pour plus d’informations sur le renseignement sur les menaces dans Microsoft Sentinel, reportez-vous aux articles suivants :

- Travailler avec les indicateurs de menace dans Microsoft Sentinel.

- Connecter Microsoft Sentinel aux flux de renseignements sur les menaces STIX/TAXII.

- Connecter des plateformes de renseignement sur les menaces à Microsoft Sentinel.

- Découvrez les plateformes de renseignement sur les menaces, flux TAXII et enrichissements qui peuvent être facilement intégrés avec Microsoft Sentinel.