Nouveautés de Microsoft Sentinel

Cet article liste les fonctionnalités récentes ajoutées à Microsoft Sentinel et les nouvelles fonctionnalités des services associés qui offrent une expérience utilisateur améliorée dans Microsoft Sentinel.

Les fonctionnalités répertoriées ont été publiées au cours des trois derniers mois. Pour plus d’informations sur les fonctionnalités précédentes fournies, consultez nos blogs Tech Community.

Recevez une notification quand cette page est mise à jour en copiant et collant l’URL suivante dans votre lecteur de flux : https://aka.ms/sentinel/rss

Remarque

Pour plus d’informations sur la disponibilité des fonctionnalités dans les clouds du secteur public américain, consultez les tableaux Microsoft Sentinel dans Disponibilité des fonctionnalités cloud pour les clients du secteur public américain.

Août 2024

- Connecteur de données Microsoft Defender Threat Intelligence Premium (préversion)

- Connecteurs unifiés basés sur AMA pour l’ingestion syslog

- Meilleure visibilité des événements de sécurité Windows

- Nouveau plan de rétention des journaux d’activité auxiliaires (préversion)

- Créer des règles de résumé pour les grands ensembles de données (préversion)

Connecteur de données Microsoft Defender Threat Intelligence Premium (préversion)

Votre licence premium pour Microsoft Defender Threat Intelligence (MDTI) vous permet désormais d’ingérer tous les indicateurs Premium directement dans votre espace de travail. Le connecteur de données MDTI Premium vous permet d’accroître vos capacités de chasse et de recherche au sein de Microsoft Sentinel.

Pour plus d’informations, consultez Comprendre la veille des cybermenaces.

Connecteurs unifiés basés sur AMA pour l’ingestion syslog

La mise hors service de l’agent Log Analytics étant imminente, Microsoft Sentinel regroupe la collecte et l’ingestion des messages de journal syslog, CEF et au format personnalisé dans trois connecteurs de données multi-usages basés sur l’agent Azure Monitor (AMA) :

- Syslog via AMA, pour tout appareil dont les journaux sont ingérés dans la table Syslog dans Log Analytics.

- CEF (Common Event Format) via AMA, pour tout appareil dont les journaux sont ingérés dans la table CommonSecurityLog dans Log Analytics.

- Nouveau ! Journaux personnalisés via AMA (préversion), pour les 15 types d’appareils ou tout appareil non répertorié, dont les journaux sont ingérés dans des tables personnalisées avec des noms se terminant par _CL dans Log Analytics.

Ces connecteurs remplacent presque tous les connecteurs existants des types d’appareils et d’appliances individuels qui ont existé jusqu’à présent, qui étaient basés sur l’agent Log Analytics hérité (également appelé MMA ou OMS) ou l’agent Azure Monitor actuel. Les solutions fournies dans le hub de contenu pour tous ces appareils et appliances incluent désormais le connecteur (parmi les trois) qui est approprié à la solution.* Les connecteurs remplacés sont désormais marqués comme « Déconseillé » dans la galerie de connecteurs de données.

Les graphiques d’ingestion des données qui se trouvaient précédemment dans la page du connecteur de chaque appareil se trouvent maintenant dans les classeurs spécifiques à l’appareil empaquetés avec la solution de chaque appareil.

* Lors de l’installation de la solution pour l’une de ces applications, appareils ou appliances, pour vous assurer que le connecteur de données associé est installé, vous devez sélectionner Installer avec des dépendances dans la page de la solution, puis marquer le connecteur de données dans la page suivante.

Pour connaître les procédures mises à jour permettant d’installer ces solutions, consultez les articles suivants :

- CEF via le connecteur de données AMA – Configurer une appliance ou un appareil spécifique pour l’ingestion des données Microsoft Sentinel

- Syslog via le connecteur de données AMA – Configurer une appliance ou un appareil spécifique pour l’ingestion des données Microsoft Sentinel

- Connecteur de données Journaux personnalisés via AMA – Configurer l’ingestion des données sur Microsoft Sentinel à partir d’applications spécifiques

Meilleure visibilité des événements de sécurité Windows

Nous avons amélioré le schéma de la table SecurityEvent qui héberge les événements de sécurité Windows et avons ajouté de nouvelles colonnes pour garantir la compatibilité avec l’agent Azure Monitor (AMA) pour Windows (version 1.28.2). Ces améliorations sont conçues pour accroître la visibilité et la transparence des événements Windows collectés. Si vous n’êtes pas intéressé par la réception de données dans ces champs, vous pouvez appliquer une transformation au moment de l’ingestion (« project-away » par exemple) pour les supprimer.

Nouveau plan de rétention des journaux d’activité auxiliaires (préversion)

Le nouveau plan de rétention des journaux d’activité auxiliaires pour les tables Log Analytics vous permet d’ingérer de grandes quantités de journaux d’activité volumineux avec une sécurité accrue et un coût largement inférieur. Les journaux d’activité auxiliaires sont disponibles avec une rétention interactive pendant une période 30 jours au cours de laquelle vous pouvez exécuter des requêtes simples à une seule table, par exemple pour résumer et agréger les données. Après cette période de 30 jours, les données des journaux d’activité auxiliaires sont conservées à long terme, pendant une durée pouvant aller jusqu’à 12 ans, à un coût très faible. Ce plan vous permet également d’exécuter des travaux de recherche sur les données conservées à long terme, en extrayant uniquement les enregistrements souhaités dans une nouvelle table que vous pouvez traiter comme une table Log Analytics classique, avec des fonctionnalités de requête complètes.

Pour en savoir plus sur les journaux d’activité auxiliaires et les comparer aux journaux Analytics, consultez Plans de rétention des journaux dans Microsoft Sentinel.

Pour obtenir des informations détaillées sur les différents plans de gestion des journaux d’activité, consultez Plans de table dans l’article Vue d’ensemble des journaux d’activité Azure Monitor de la documentation Azure Monitor.

Créer des règles de résumé dans Microsoft Sentinel pour les grands ensembles de données (préversion)

Microsoft Sentinel offre désormais la possibilité de créer des résumés dynamiques à l’aide de règles de résumé Azure Monitor, qui agrègent de grands ensembles de données en arrière-plan pour une expérience plus fluide des opérations de sécurité dans tous les niveaux de journal.

- Accédez aux résultats des règles de résumé via le langage de requête Kusto (KQL) dans les activités de détection, d’investigation, de repérage et de création de rapports.

- Exécutez des requêtes hautes performances dans le langage de requête Kusto (KQL) sur des données résumées.

- Utilisez plus longtemps les résultats des règles de résumé dans les activités d’investigation, de repérage et de conformité.

Pour plus d’informations, consultez Agréger des données Microsoft Sentinel avec des règles de résumé.

Juillet 2024

- Optimisations SOC désormais en disponibilité générale

- Connecteur SAP BTP (Business Technology Platform) maintenant en disponibilité générale

- La plateforme de sécurité unifiée Microsoft désormais en disponibilité générale

Optimisations SOC désormais en disponibilité générale

L’expérience d’optimisation SOC dans les portails Azure et Defender est désormais en disponibilité générale pour tous les clients Microsoft Sentinel. Elle comprend les suggestions de valeur de données et basées sur les menaces.

Utilisez des suggestions de valeur de données pour améliorer votre utilisation de données des journaux facturables ingérés, pour visualiser les journaux sous-utilisés et pour découvrir les détections appropriées pour ces journaux ou les ajustements appropriés à apporter à votre niveau de journal ou à votre ingestion.

Utiliser des suggestions basées sur les menaces pour aider à identifier les lacunes dans la couverture contre des attaques spécifiques basées sur des recherches Microsoft et pour les atténuer en ingérant les journaux suggérés et en ajoutant des détections suggérées.

L’API recommendations est toujours en préversion.

Pour plus d’informations, consultez l’article suivant :

- Optimiser vos opérations de sécurité

- Informations de référence sur les recommandations d’optimisation du SOC

Connecteur SAP BTP (Business Technology Platform) maintenant en disponibilité générale (GA)

La Solution Microsoft Sentinel pour SAP BTP est maintenant en disponibilité générale (GA). Cette solution offre une visibilité sur votre environnement SAP BTP et vous aide à détecter les menaces et activités suspectes et à y répondre.

Pour plus d’informations, consultez l’article suivant :

- Solutions Microsoft Sentinel pour SAP Business Technology Platform (BTP)

- Déployer la Solution Microsoft Sentinel pour SAP BTP

- Solution Microsoft Sentinel pour SAP BTP : Informations de référence sur le contenu de sécurité

Plateforme de sécurité unifiée Microsoft désormais en disponibilité générale

Microsoft Sentinel est désormais en disponibilité générale dans la plateforme d’opérations de sécurité unifiée Microsoft du portail Microsoft Defender. Cette plateforme des opérations de sécurité unifiée Microsoft regroupe les fonctionnalités complètes de Microsoft Sentinel, Microsoft Defender XDR et Microsoft Copilot dans Microsoft Defender. Pour plus d’informations, consultez les ressources suivantes :

- Billet de blog : Disponibilité générale de la plateforme d’opérations de sécurité unifiée Microsoft

- Microsoft Sentinel sur le portail Microsoft Defender

- Connecter Microsoft Sentinel à Microsoft Defender XDR

- Microsoft Copilot dans Microsoft Defender

Juin 2024

- Plateforme de connecteur sans code désormais en disponibilité générale

- Fonctionnalité de recherche avancée d’indicateur de menace disponible

Plateforme de connecteur sans code désormais en disponibilité générale

La plateforme de connecteur sans code (CCP) est désormais en disponibilité générale (GA). Consultez le billet de blog de l’annonce.

Pour plus d’informations sur les améliorations et fonctionnalités de CCP, consultez Créer un connecteur sans code pour Microsoft Sentinel.

Fonctionnalité de recherche avancée d’indicateur de menace disponible

Les fonctionnalités de recherche et de filtrage de veille des menaces ont été améliorées, et l’expérience a désormais une parité sur les portails Microsoft Sentinel et Microsoft Defender. La recherche prend en charge un maximum de 10 conditions avec chacune contenant jusqu’à 3 sous-catégories.

Pour plus d’informations, consultez la capture d’écran mise à jour dans Afficher et gérer vos indicateurs de menace.

Mai 2024

- Optimiser vos opérations de sécurité avec des optimisations du SOC

- Déclencheurs d’incident et d’entité dans les playbooks sont désormais en disponibilité générale (GA)

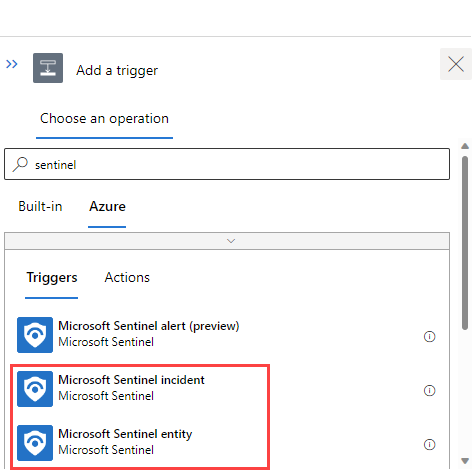

Déclencheurs d’incident et d’entité dans les playbooks sont désormais en disponibilité générale (GA)

La possibilité d’utiliser des déclencheurs d’incident et d’entité est désormais prise en charge en disponibilité générale.

Pour plus d’informations, voir Créer un playbook.

Optimiser vos opérations de sécurité avec des optimisations du SOC (préversion)

Microsoft Sentinel fournit désormais des optimisations du SOC, qui sont des recommandations de haute fidélité et actionnables qui vous aident à identifier les domaines où vous pouvez réduire les coûts, sans affecter les besoins ou la couverture du SOC, ou les endroits où vous pouvez ajouter des contrôles et des données de sécurité quand ils sont manquants.

Utilisez les recommandations d’optimisation du SOC pour combler les lacunes de la couverture contre des menaces spécifiques et à renforcer vos taux d’ingestion des données qui ne fournissent pas de valeur de sécurité. Les optimisations du SOC vous aident à optimiser votre espace de travail Microsoft Sentinel, sans que vos équipes SOC consacrent du temps à des analyses et des recherches manuelles.

Si votre espace de travail est intégré à la plateforme d’opérations de sécurité unifiée, des optimisations du SOC sont également disponibles dans le portail Microsoft Defender.

Pour plus d’informations, consultez l’article suivant :

- Optimiser vos opérations de sécurité

- Informations de référence sur les recommandations d’optimisation du SOC

Avril 2024

- Plateforme d’opérations de sécurité unifiée sur le portail Microsoft Defender (préversion)

- Microsoft Sentinel est désormais à disposition générale dans Azure China 21Vianet

- Deux détections d’anomalies interrompues

- Microsoft Sentinel maintenant disponible dans la région Italie Nord

Plateforme d’opérations de sécurité unifiée sur le portail Microsoft Defender (préversion)

La plateforme d’opérations de sécurité unifiée sur le portail Microsoft Defender est désormais disponible. Cette version regroupe les fonctionnalités complètes de Microsoft Sentinel, Microsoft Defender XDR et Microsoft Copilot dans Microsoft Defender. Pour plus d’informations, consultez les ressources suivantes :

- Annonce de blog : Plateforme d’opérations de sécurité unifiée avec Microsoft Sentinel et Microsoft Defender XDR

- Microsoft Sentinel sur le portail Microsoft Defender

- Connecter Microsoft Sentinel à Microsoft Defender XDR

- Microsoft Sécurité Copilot dans Microsoft Defender XDR

Microsoft Sentinel est désormais à disposition générale dans Azure China 21Vianet

Microsoft Sentinel est désormais à disposition générale dans Azure China 21Vianet. Les fonctionnalités individuelles peuvent toujours être en préversion publique, comme indiqué dans la Prise en charge des fonctionnalités de Microsoft Sentinel pour les clouds commerciaux/autres Azure.

Pour plus d’informations, consultez également Disponibilité géographique et résidence des données dans Microsoft Sentinel.

Deux détections d’anomalies interrompues

Les détections d’anomalies suivantes sont interrompues depuis le 26 mars 2024, en raison de la faible qualité des résultats :

- Anomalie Palo Alto de réputation de domaine

- Connexions multirégions en une seule journée via Palo Alto GlobalProtect

Pour la liste complète des détections d’anomalies, consultez lapage de référence sur les anomalies.

Microsoft Sentinel est disponible dans la région Italie Nord

Microsoft Sentinel est désormais disponible dans la région Azure Italie Nord avec le même ensemble de fonctionnalités que dans toutes les autres régions commerciales Azure, comme indiqué dans Prise en charge des fonctionnalités Microsoft Sentinel pour les clouds commerciaux/autres Azure.

Pour plus d’informations, consultez également Disponibilité géographique et résidence des données dans Microsoft Sentinel.

Mars 2024

- Expérience de migration SIEM désormais à disposition générale

- Connecteur Amazon Web Services S3 désormais en disponibilité générale (GA)

- Générateur de connecteurs sans code (préversion)

- Connecteurs de données pour Syslog et CEF basés sur Azure Monitor Agent désormais généralement disponibles (GA)

Expérience de migration SIEM désormais à disposition générale

Au début du mois, nous avons annoncé la préversion de migration SIEM. Nous sommes à la fin du mois et elle est déjà à disposition générale ! La nouvelle expérience de migration Microsoft Sentinel aide les clients et les partenaires à automatiser le processus de migration de leurs cas d'usage d’analyse de la sécurité hébergés dans des produits non Microsoft vers Microsoft Sentinel.

- Cette première version de l'outil prend en charge les migrations depuis Splunk

Pour plus d’informations, consultez Migrer vers Microsoft Sentinel avec l'expérience de migration SIEM

Rejoignez notre Communauté de sécurité pour un webinaire présentant l’expérience de migration SIEM le 2 mai 2024.

Connecteur Amazon Web Services S3 désormais en disponibilité générale (GA)

Microsoft Sentinel a publié le connecteur de données AWS S3 en disponibilité générale (GA). Vous pouvez utiliser ce connecteur pour ingérer des journaux à partir de plusieurs services AWS vers Microsoft Sentinel à l’aide d’un compartiment S3 et du service de mise en file d’attente des messages simple d’AWS.

Parallèlement à cette mise en production, la configuration de ce connecteur a légèrement changé pour les clients du cloud commercial Azure. L’authentification utilisateur auprès d’AWS s’effectue désormais à l’aide d’un fournisseur d’identité web OpenID Connect (OIDC), plutôt que par le biais de l’ID d’application Microsoft Sentinel en combinaison avec l’ID d’espace de travail client. Les clients existants peuvent continuer à utiliser leur configuration actuelle pour le moment, et seront avertis à l’avance de la nécessité d’apporter des modifications.

Pour en savoir plus sur le connecteur AWS S3, consultez Connecter Microsoft Sentinel à Amazon Web Services pour ingérer les données des journaux des services AWS.

Générateur de connecteurs sans code (préversion)

Nous disposons maintenant d’un classeur qui permet de naviguer dans le JSON complexe impliqué dans le déploiement d’un modèle ARM pour les connecteurs de données de la plateforme de connecteurs sans code (CCP, codeless connector platform). Utilisez l’interface conviviale du générateur de connecteurs sans code pour simplifier votre développement.

Pour plus d’informations, consultez notre billet de blog Créer des connecteurs sans code avec le Générateur de connecteurs sans code (préversion).

Pour plus d’informations sur la plateforme CCP, consultez Créer un connecteur sans code pour Microsoft Sentinel (préversion publique).

Connecteurs de données pour Syslog et CEF basés sur Azure Monitor Agent désormais généralement disponibles (GA)

Microsoft Sentinel a publié deux connecteurs de données supplémentaires basés sur Azure Monitor Agent (AMA) en disponibilité générale. Vous pouvez désormais utiliser ces connecteurs pour déployer des règles de collecte de données (DCR) sur les machines installées par Azure Monitor Agent afin de collecter les messages Syslog, y compris ceux au format Common Event Format (CEF).

Pour en savoir plus sur les connecteurs Syslog et CEF, consultez Ingérer les journaux Syslog et CEF avec l'agent Azure Monitor.

Février 2024

- Préversion disponible de la solution Microsoft Sentinel pour Microsoft Power Platform

- Nouveau connecteur basé sur Google Pub/Sub pour l’ingestion de résultats de Security Command Center (Préversion)

- Tâches d’incident désormais en disponibilité générale (GA)

- Les connecteurs de données AWS et GCP prennent désormais en charge les clouds Azure Government

- Événements DNS Windows via le connecteur AMA désormais en disponibilité générale (GA)

Préversion disponible de la solution Microsoft Sentinel pour Microsoft Power Platform

La solution Microsoft Sentinel pour Microsoft Power Platform (préversion) vous permet de monitorer et de détecter des activités suspectes ou malveillante dans votre environnement Power Platform. La solution collecte des journaux d’activité à partir de divers composants et données d’inventaire de Power Platform. Elle analyse ces journaux d’activité pour détecter des menaces et des activités suspectes telles que les activités suivantes :

- Exécution de Power Apps à partir de zones géographiques non autorisées

- Destruction de données suspectes par Power Apps

- Suppression en masse de Power Apps

- Attaques par hameçonnage possibles via Power Apps

- Activité de flux Power Automate par des employés qui quittent l’entreprise

- Connecteurs Microsoft Power Platform ajoutés à l’environnement

- Mise à jour ou suppression de stratégies de protection contre la perte de données Microsoft Power Platform

Recherchez cette solution dans le hub de contenu de Microsoft Sentinel.

Pour plus d’informations, consultez l’article suivant :

- Vue d’ensemble de la solution Microsoft Sentinel pour Microsoft Power Platform

- Solution Microsoft Sentinel pour Microsoft Power Platform : informations de référence relatives au contenu de sécurité

- Déployer la solution Microsoft Sentinel pour Microsoft Power Platform

Nouveau connecteur basé sur Google Pub/Sub pour l’ingestion de résultats de Security Command Center (Préversion)

Vous pouvez désormais ingérer des journaux à partir du Security Command Center de Google en utilisant le nouveau connecteur basé sur Pub/Sub de Google Cloud Platform (GCP) (maintenant en PRÉVERSION).

Le Security Command Center de Google Cloud Platform (GCP) constitue une plateforme puissante de gestion des risques et de la sécurité pour Google Cloud. Elle fournit des fonctionnalités comme l’inventaire et la détection de ressources, la détection des vulnérabilités et des menaces et la correction et l’atténuation des risques. Ces fonctionnalités vous permettent d’obtenir des insights et un contrôle sur la surface d’attaque de données et la posture de sécurité de votre organisation et d’améliorer votre capacité à gérer efficacement des tâches liées aux ressources et aux résultats.

L’intégration à Microsoft Sentinel vous permet d’obtenir une visibilité et un contrôle sur l’ensemble de votre environnement cloud à partir d’un « volet unique ».

- Découvrez comment configurer le nouveau connecteur et ingérer des événements du Security Command Center de Google.

Tâches d’incident désormais en disponibilité générale (GA)

Les tâches d’incident, qui vous permettent de standardiser vos pratiques d’investigation et de réponse aux incidents pour pouvoir gérer plus efficacement le workflow des incidents, sont désormais en disponibilité générale (GA) dans Microsoft Sentinel.

Découvrez plus en détail les tâches d’incident dans la documentation de Microsoft Sentinel :

Consultez ce billet de blog de Benji Kovacevic, qui montre comment utiliser les tâches d’incident en combinaison avec des Watchlists, des règles d’automatisation et des playbooks pour générer une solution de gestion des tâches en deux parties :

- Référentiel de tâches d’incident.

- Mécanisme qui attache automatiquement des tâches aux incidents qui viennent d’être créés, en fonction du titre de l’incident, et les affecte au personnel approprié.

Les connecteurs de données AWS et GCP prennent désormais en charge les clouds Azure Government

Les connecteurs de données Microsoft Sentinel pour Amazon Web Services (AWS) et Google Cloud Platform (GCP) incluent désormais des configurations de prise en charge pour ingérer des données dans des espaces de travail au sein de clouds Azure Government.

Les configurations de ces connecteurs pour les clients Azure Government diffèrent légèrement de la configuration du cloud public. Pour plus d’informations, consultez la documentation pertinente :

- Connecter Microsoft Sentinel à Amazon Web Services pour ingérer les données des journaux des services AWS

- Ingérer des données de journal Google Cloud Platform dans Microsoft Sentinel

Les événements DNS Windows via le connecteur AMA sont désormais en disponibilité générale (GA)

Les événements DNS Windows peuvent désormais être ingérés dans Microsoft Sentinel en utilisant l’agent Azure Monitor avec le connecteur de données désormais disponible en disponibilité générale. Ce connecteur vous permet de définir des règles de collecte de données (DCR) et des filtres puissants et complexes afin de n’ingérer que les enregistrements et champs DNS spécifiques dont vous avez besoin.

- Pour plus d’informations, consultez Diffuser en continu et filtrer des données à partir de serveurs DNS Windows avec le connecteur AMA.

Janvier 2024

Réduire les faux positifs pour les systèmes SAP avec des règles analytiques

Réduire les faux positifs pour les systèmes SAP avec des règles d’analyse

Utilisez des règles analytiques avec les applications Solution Microsoft Sentinel pour SAP afin de réduire le nombre de faux positifs déclenchés par vos systèmes SAP. Les applications Solution Microsoft Sentinel pour SAP comprennent désormais les améliorations suivantes :

La fonction SAPUsersGetVIP prend désormais en charge l’exclusion des utilisateurs en fonction de leurs rôles ou profil attribués par SAP.

La Watchlist SAP_User_Config prend désormais en charge l’utilisation de caractères génériques dans le champ SAPUser pour exclure tous les utilisateurs avec une syntaxe spécifique.

Pour plus d’informations, consultez Informations de référence sur les données des applications Solution Microsoft Sentinel pour SAP et Gérer les faux positifs dans Microsoft Sentinel.