Résolution des problèmes : problèmes de connexion point à site Azure

Cet article répertorie les problèmes de connexion de point à site courants que vous pouvez rencontrer. Il décrit également les causes probables de ces problèmes, ainsi que les solutions possibles.

Erreur du client VPN : le certificat est introuvable

Symptôme

Lorsque vous essayez de vous connecter à un réseau virtuel Azure à l’aide du client VPN, vous recevez le message d’erreur suivant :

Impossible de trouver un certificat qui peut être utilisé avec le protocole EAP (Extensible Authentication Protocol). (Erreur 798)

Cause

Ce problème se produit si le certificat client est absent de Certificats - Utilisateur actuel\Personnel\Certificats.

Solution

Pour résoudre ce problème, effectuez les opérations suivantes :

Ouvrez le Gestionnaire de certificats : cliquez sur Démarrer, tapez gérer les certificats d’ordinateur, puis cliquez sur gérer les certificats d’ordinateur dans les résultats de la recherche.

Assurez-vous que les certificats suivants se trouvent au bon emplacement :

Certificat Emplacement AzureClient.pfx Utilisateur actuel\Personnel\Certificats AzureRoot.cer Ordinateur local\Autorités de certification racines de confiance Accédez à C:\Users<UserName>\AppData\Roaming\Microsoft\Network\Connections\Cm<GUID>, puis installez manuellement le certificat (fichier *.cer) dans le magasin de l’utilisateur et de l’ordinateur.

Pour en savoir plus sur la façon d’installer le certificat client, consultez la page Générer et exporter des certificats pour les connexions de point à site.

Notes

Lorsque vous importez le certificat client, ne sélectionnez pas l’option Activer la protection renforcée par clé privée.

La connexion réseau entre votre ordinateur et le serveur VPN n’a pas pu être établie parce que le serveur distant ne répond pas

Symptôme

Lorsque vous essayez de vous connecter à une passerelle de réseau virtuel Azure à l’aide d’IKEv2 sur Windows, vous obtenez le message d’erreur suivant :

La connexion réseau entre votre ordinateur et le serveur VPN n’a pas pu être établie parce que le serveur distant ne répond pas

Cause

Ce problème se produit lorsqu’une version de Windows ne prend pas en charge la fragmentation IKE.

Solution

Le protocole IKEv2 est pris en charge sur Windows 10 et Server 2016. Toutefois, pour pouvoir utiliser le protocole IKEv2, vous devez installer les mises à jour et définir une valeur de clé de Registre localement. Les versions du système d’exploitation antérieures à Windows 10 ne sont pas prises en charge et ne peuvent utiliser que SSTP.

Pour préparer Windows 10 ou Server 2016 pour IKEv2 :

Installez la mise à jour.

Version du SE Date Nombre/lien Windows Server 2016

Windows 10 version 160717 janvier 2018 KB4057142 Windows 10 version 1703 17 janvier 2018 KB4057144 Windows 10 version 1709 22 mars 2018 KB4089848 Définissez la valeur de clé de Registre. Créez ou attribuez la valeur 1 à la clé REG_DWORD

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\ IKEv2\DisableCertReqPayloaddans le registre.

Erreur du client VPN : le message reçu était inattendu ou mis en forme de façon incorrecte

Symptôme

Lorsque vous essayez de vous connecter à un réseau virtuel Azure à l’aide du client VPN, vous recevez le message d’erreur suivant :

Le message reçu était inattendu ou mis en forme de façon incorrecte. (Erreur 0x80090326)

Cause

Ce problème se produit si l’une des conditions suivantes est vraie :

- L’itinéraire défini par l’utilisateur par défaut sur le sous-réseau de passerelle n’est pas défini correctement.

- La clé publique du certificat racine n’est pas téléchargée dans la passerelle VPN Azure.

- La clé est endommagée ou a expiré.

Solution

Pour résoudre ce problème, effectuez les opérations suivantes :

- Supprimez l’itinéraire défini par le l’utilisateur sur le sous-réseau de passerelle. Assurez-vous que l’itinéraire défini par l’utilisateur transmet tout le trafic correctement.

- Vérifiez l’état du certificat racine dans le portail Azure. Vous pourrez voir si le certificat a été révoqué ou non. S’il n’est pas révoqué, essayez de supprimer le certificat racine et de le télécharger une nouvelle fois. Pour en savoir plus, consultez la section Créer des certificats.

Erreur du client VPN : une chaîne de certificats a été traitée mais s’est terminée

Symptôme

Lorsque vous essayez de vous connecter à un réseau virtuel Azure à l’aide du client VPN, vous recevez le message d’erreur suivant :

Une chaîne de certificats a été traitée mais s’est terminée par un certificat racine qui n’est pas approuvé par le fournisseur d’approbation.

Solution

Assurez-vous que les certificats suivants se trouvent au bon emplacement :

Certificat Emplacement AzureClient.pfx Utilisateur actuel\Personnel\Certificats Azuregateway-GUID.cloudapp.net Utilisateur actuel\Autorités de certification racines de confiance AzureGateway-GUID.cloudapp.net, AzureRoot.cer Ordinateur local\Autorités de certification racines de confiance Si les certificats se trouvent déjà dans cet emplacement, essayez de les supprimer et de les réinstaller. Le certificat azuregateway-GUID.cloudapp.net se trouve dans le package de configuration du client VPN, téléchargé à partir du portail Azure. Vous pouvez vous servir des programmes d’archivage de fichiers afin d’extraire les fichiers du package.

Erreur de téléchargement du fichier : l’URI cible n’est pas spécifiée

Symptôme

Vous recevez le message d’erreur suivant :

Erreur de téléchargement du fichier. L’URI cible n’est pas spécifié.

Cause

Ce problème se produit lorsque le type de passerelle est incorrecte.

Solution

Le type de passerelle VPN doit être défini sur la valeur VPN, tandis que le type de VPN doit être défini sur la valeur RouteBased.

Erreur du client VPN : échec du script VPN personnalisé Azure

Symptôme

Lorsque vous essayez de vous connecter à un réseau virtuel Azure à l’aide du client VPN, vous recevez le message d’erreur suivant :

Échec du script personnalisé (pour mettre à jour votre table de routage) (Erreur 8007026f)

Cause

Ce problème peut se produire si vous essayez d’ouvrir la connexion VPN de point à site à l’aide d’un raccourci.

Solution

Ouvrez directement le package VPN au lieu de l’ouvrir à partir d’un raccourci.

Impossible d’installer le client VPN

Cause

Afin de faire confiance à la passerelle VPN pour votre réseau virtuel, un certificat supplémentaire est nécessaire. Le certificat est inclus dans le package de configuration du client VPN, généré à partir du portail Azure.

Solution

Extrayez le package de configuration du client VPN et localisez le fichier .cer. Pour installer le certificat, procédez comme suit :

- Ouvrez mmc.exe.

- Ajoutez le composant logiciel enfichable Certificats.

- Sélectionnez le compte Ordinateur de l’ordinateur local.

- Cliquez sur le nœud Autorités de certification racines de confiance avec le bouton droit de la souris. Cliquez sur All-Task (Toutes les tâches)>Import, puis naviguez vers le fichier .cer extrait du package de configuration du client VPN.

- Redémarrez l'ordinateur.

- Essayez d’installer le client VPN.

Erreur du portail Azure : échec de l’enregistrement. Les données de la passerelle VPN ne sont pas valides

Symptôme

Lorsque vous essayez d’enregistrer les modifications apportées à la passerelle VPN dans le portail Azure, vous recevez le message d’erreur suivant :

Échec de l’enregistrement de la passerelle de réseau virtuel <nom de la passerelle>. Les données du certificat <ID de certificat> ne sont pas valides.

Cause

Ce problème peut se produire si la clé publique de certificat racine que vous avez téléchargée contient un caractère non valide, comme un espace.

Solution

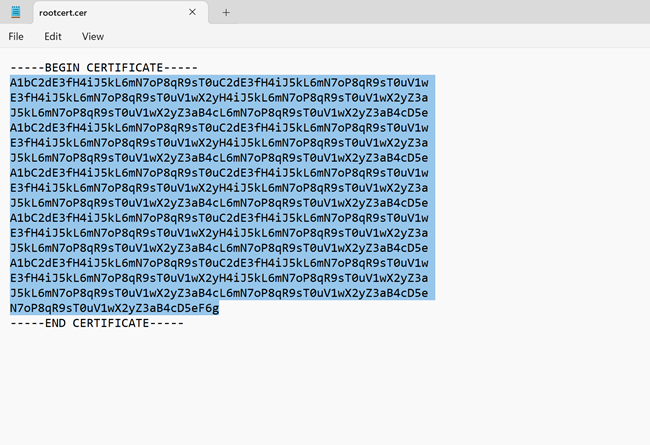

Vérifiez que les données du certificat ne contiennent pas de caractères non valides, comme des sauts de ligne (retours chariot). La valeur entière doit être une longue ligne. L’exemple suivant montre la zone à copier dans le certificat :

Erreur du portail Azure : échec de l’enregistrement de la passerelle VPN. Le nom de la ressource n’est pas valide

Symptôme

Lorsque vous essayez d’enregistrer les modifications apportées à la passerelle VPN dans le portail Azure, vous recevez le message d’erreur suivant :

Échec de l’enregistrement de la passerelle de réseau virtuel <nom de la passerelle>. Le nom de la ressource <nom du certificat à télécharger> n’est pas valide.

Cause

Ce problème se produit car le nom du certificat contient un caractère non valide, comme un espace.

Erreur du portail Azure : téléchargement du fichier de package VPN (Erreur 503)

Symptôme

Lorsque vous essayez de télécharger le package de configuration du client VPN, vous recevez le message d’erreur suivant :

Impossible de télécharger le fichier. Détails de l’erreur : erreur 503. Le serveur est occupé.

Solution

Cette erreur peut être due à un problème réseau temporaire. Patientez quelques minutes, puis essayez à nouveau de télécharger le package VPN.

Mise à niveau de la passerelle VPN Azure, aucun client point à site ne peut se connecter

Cause

Si le certificat a atteint plus de 50 % de sa durée de vie, il est restauré.

Solution

Pour résoudre ce problème, retéléchargez et redéployez le package point à site sur tous les clients.

Trop de clients VPN sont connectés

Le nombre de connexions maximal est atteint. Vous pouvez voir le nombre total de clients connectés dans le portail Azure.

Les clients VPN ne peuvent pas accéder aux partages de fichiers réseau

Symptôme

Le client VPN s’est connecté au réseau virtuel Azure. Toutefois, le client ne peut pas accéder aux partages réseau.

Cause

Le protocole SMB est utilisé pour l’accès au partage de fichiers. Au moment où la connexion est établie, le client VPN ajoute les informations d’identification de la session et l’échec se produit. Une fois la connexion établie, le client est forcé d’utiliser les informations d’identification en cache pour l’authentification Kerberos. Ce processus lance les requêtes sur le centre de distribution de clés (un contrôleur de domaine) afin d’obtenir un jeton. Étant donné que le client se connecte à partir d’Internet, il n’est peut-être pas en mesure d’atteindre le contrôleur de domaine. Par conséquent, le client ne peut pas basculer de Kerberos à NTLM.

Le client est uniquement invité à fournir des informations d’identification quand il possède un certificat valide (avec SAN = UPN) émis par le domaine auquel il est joint. Le client doit également être physiquement connecté au réseau avec domaine. Dans ce cas, le client tente d’utiliser le certificat et d’atteindre le contrôleur de domaine. Le centre de distribution de clés renvoie alors une erreur « KDC_ERR_C_PRINCIPAL_UNKNOWN ». Cette erreur force le client à basculer vers NTLM.

Solution

Pour contourner le problème, désactivez la mise en cache des informations d’identification de domaine à partir de la sous-clé de Registre suivante :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\DisableDomainCreds - Set the value to 1

Impossible de trouver la connexion VPN de point à site dans Windows après la réinstallation du client VPN

Symptôme

Supprimez la connexion VPN de point à site, puis réinstallez le client VPN. Dans ce cas, la connexion VPN n’est pas configurée correctement. Vous ne voyez pas la connexion VPN dans les paramètres Connexions réseau dans Windows.

Solution

Pour résoudre le problème, supprimez les anciens fichiers de configuration du client VPN à partir de C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId>, puis réexécutez le programme d’installation du client VPN.

Le client VPN de point à site ne peut pas résoudre le nom de domaine complet des ressources dans le domaine local

Symptôme

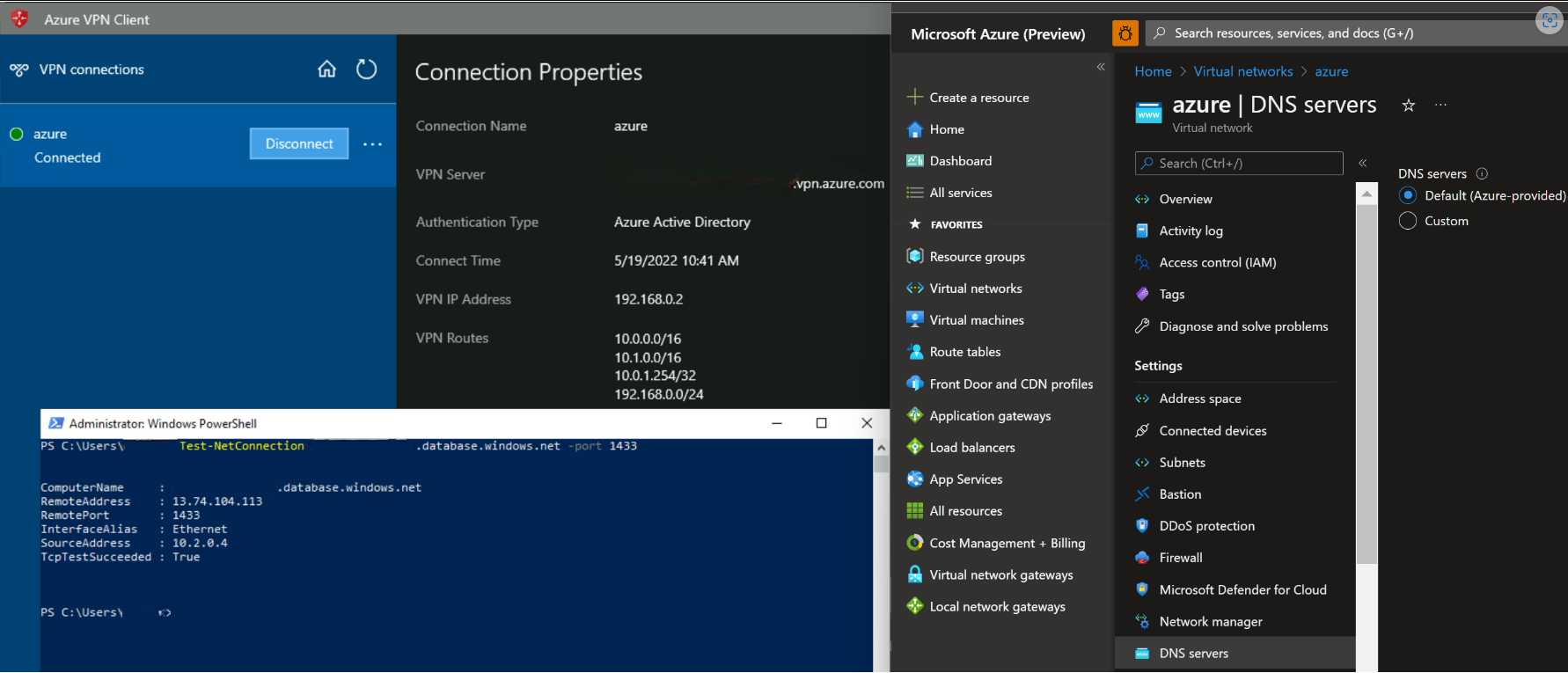

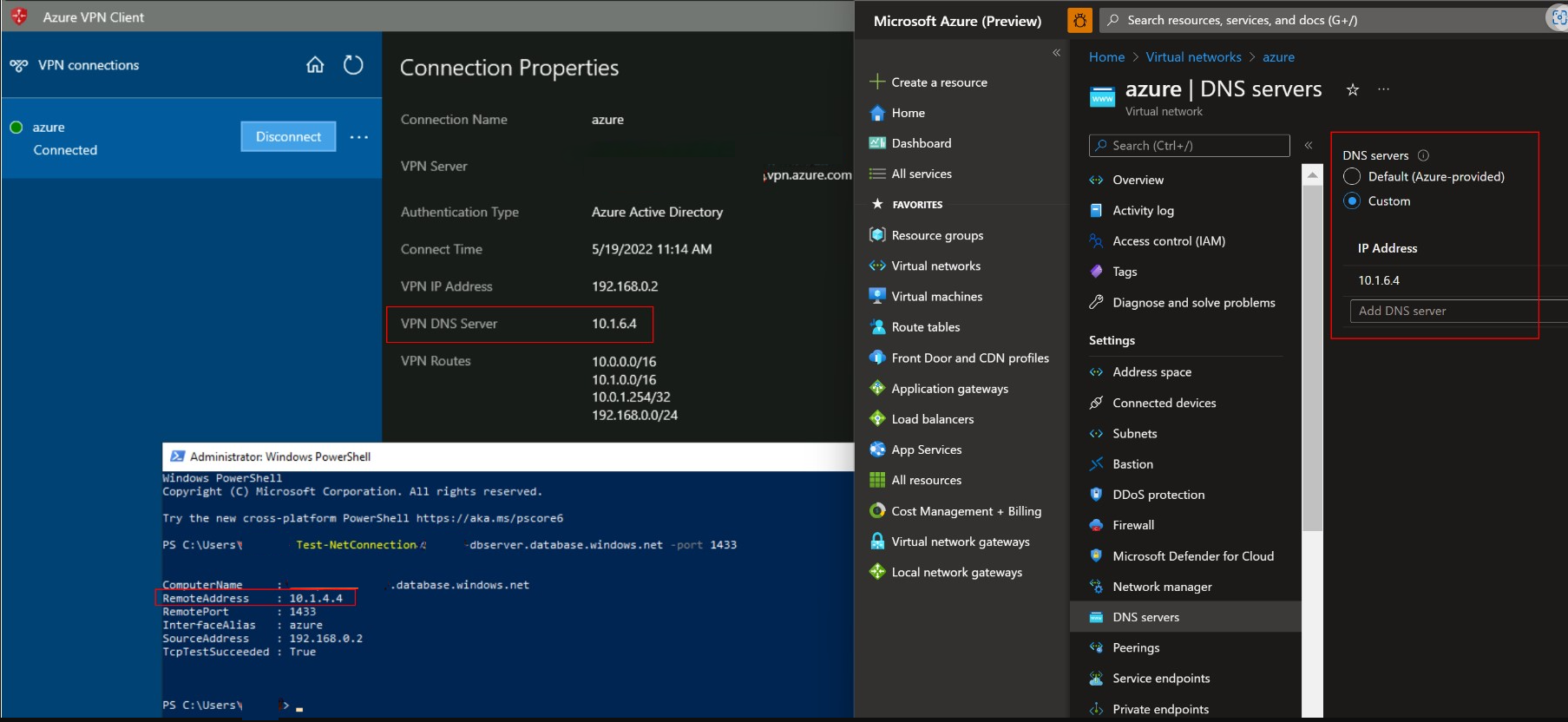

Lorsque le client se connecte à Azure à l’aide d’une connexion VPN de point à site, il ne peut pas résoudre le nom de domaine complet des ressources de votre domaine local.

Cause

Le client VPN de point à site utilise normalement des serveurs Azure DNS configurés dans le réseau virtuel Azure. Les serveurs Azure DNS étant prioritaires sur les serveurs DNS locaux qui sont configurés dans le client (sauf si les métriques de l’interface Ethernet sont inférieures), toutes les requêtes DNS sont envoyées aux serveurs Azure DNS. Si les serveurs Azure DNS ne disposent pas des enregistrements pour les ressources locales, la requête échoue.

Solution

Pour résoudre le problème, assurez-vous que les serveurs Azure DNS utilisés sur le réseau virtuel Azure peuvent résoudre les enregistrements DNS pour les ressources locales. Pour ce faire, vous pouvez utiliser des redirecteurs DNS ou des redirecteurs conditionnels. Consultez Résolution de noms à l’aide de votre propre serveur DNS pour en savoir plus.

La connexion VPN de point à site est établie, mais vous ne pouvez toujours pas vous connecter aux ressources Azure

Cause

Ce problème peut se produire si le client VPN n’obtient pas les itinéraires à partir de la passerelle VPN Azure.

Solution

Pour résoudre ce problème, réinitialisez la passerelle VPN Azure. Pour s’assurer que les nouvelles routes sont utilisées, les clients VPN point à site doivent être retéléchargés une fois que le peering de réseaux virtuels a été configuré avec succès.

Erreur : « La fonction de révocation n’a pas pu vérifier la révocation car le serveur de révocation était déconnecté. (Erreur 0x80092013) »

Causes

Ce message d’erreur se produit si le client ne peut pas accéder à http://crl3.digicert.com/ssca-sha2-g1.crl et à http://crl4.digicert.com/ssca-sha2-g1.crl. La vérification de révocation requiert l’accès à ces deux sites. Ce problème se produit en général sur le client sur lequel un serveur proxy est configuré. Dans certains environnements, si les requêtes ne passent pas par le serveur proxy, celles-ci seront refusées au niveau du pare-feu de périmètre.

Solution

Vérifiez les paramètres du serveur proxy, assurez-vous que le client peut accéder à http://crl3.digicert.com/ssca-sha2-g1.crl et à http://crl4.digicert.com/ssca-sha2-g1.crl.

Erreur du client VPN : la connexion a été empêchée en raison d’une stratégie configurée sur votre serveur RAS/VPN. (Erreur 812)

Cause

Cette erreur se produit si le serveur RADIUS utilisé pour l’authentification du client VPN comporte des paramètres incorrects ou si Azure ne parvient pas à contacter le serveur Radius.

Solution

Assurez-vous que le serveur RADIUS est configuré correctement. Pour plus d’informations, consultez Intégration de l'authentification RADIUS avec le serveur Azure Multi-Factor Authentication.

« Erreur 405 » lorsque vous téléchargez le certificat racine à partir de la passerelle VPN

Cause

Le certificat racine n’a pas été installé. Le certificat racine est installé dans le magasin Certificats de confiance du client.

Erreur du client VPN : la connexion à distance n’a pas été établie, car les tunnels VPN tentés ont échoué. (Erreur 800)

Cause

Le pilote de carte d’interface réseau est obsolète.

Solution

Mettre à jour le pilote de carte d’interface réseau :

- Cliquez sur Démarrer, tapez Gestionnaire de périphériques et sélectionnez-le dans la liste des résultats. Si vous êtes invité à entrer un mot de passe administrateur ou une confirmation, tapez le mot de passe ou confirmez.

- Dans les catégories Cartes réseau, recherchez la carte d’interface réseau que vous souhaitez mettre à jour.

- Double-cliquez sur le nom de l’appareil, sélectionnez Mettre à jour le pilote, sélectionnez Rechercher automatiquement un pilote logiciel mis à jour.

- Si Windows ne trouve pas de nouveau pilote, recherchez-en un sur le site Web du fabricant de l’appareil et suivez ses instructions.

- Redémarrez l’ordinateur et réessayez de vous connecter.

Erreur du client VPN : votre authentification auprès de Microsoft Entra a expiré

Si vous utilisez l’authentification Microsoft Entra ID, vous risquez de rencontrer l’une des erreurs suivantes :

Votre authentification utilisateur avec Microsoft Entra a expiré. Vous devez vous réauthentifier dans Entra pour acquérir un jeton. Le délai d’expiration de l’authentification peut être ajusté par votre administrateur.

or

Votre authentification auprès de Microsoft Entra a expiré. Vous devez donc vous réauthentifier pour obtenir un nouveau jeton. Réessayez de vous connecter. Les stratégies d’authentification et le délai d’expiration sont configurés par votre administrateur dans le tenant (locataire) Entra.

Cause

La connexion point à site a été déconnectée, car le jeton d’actualisation actuel a expiré ou est devenu non valide. Impossible de récupérer de nouveaux jetons d’accès pour authentifier l’utilisateur.

Quand une application Azure VPN Client tente d’établir une connexion avec une passerelle VPN Azure à l’aide de l’authentification Microsoft Entra ID, un jeton d’accès est nécessaire pour authentifier l’utilisateur. Ce jeton est renouvelé environ toutes les heures. Un jeton d’accès valide ne peut être émis qu’au moment où l’utilisateur dispose d’un jeton d’actualisation valide. Si l’utilisateur ne dispose pas d’un jeton d’actualisation valide, la connexion est déconnectée.

Le jeton d’actualisation peut s’afficher comme étant expiré/non valide pour plusieurs raisons. Vous pouvez consulter les journaux de connexion des utilisateurs Entra à des fins de débogage. Consultez Journaux de connexion Microsoft Entra.

Le jeton d’actualisation a expiré

- La durée de vie par défaut des jetons d’actualisation est de 90 jours. Après 90 jours, les utilisateurs doivent se reconnecter pour obtenir un nouveau jeton d’actualisation.

- Les administrateurs de tenant (locataire) Entra peuvent ajouter des stratégies d’accès conditionnel pour la fréquence de connexion, qui déclenchent une réauthentification périodique toutes les « X » heures. (Le jeton d’actualisation expirera dans « X » heures). Avec des stratégies d’accès conditionnel personnalisées, les utilisateurs sont obligés d’utiliser une connexion interactive toutes les « X » heures. Pour plus d’informations, consultez Jetons d’actualisation dans la plateforme d’identités Microsoft et Configurer des stratégies de durée de vie de sessions adaptatives.

Le jeton d’actualisation n’est pas valide

- L’utilisateur a été supprimé du tenant (locataire).

- Les informations d’identification de l’utilisateur ont changé.

- Les sessions ont été révoquées par l’administrateur du tenant Entra.

- L’appareil est devenu non conforme (s’il s’agit d’un appareil géré).

- Autres stratégies Entra configurées par les administrateurs Entra, qui obligent les utilisateurs à utiliser périodiquement la connexion interactive.

Solution

Dans ces scénarios, les utilisateurs doivent se reconnecter. Cela déclenche un processus de connexion interactif dans Microsoft Entra, qui émet un nouveau jeton d’actualisation et un nouveau jeton d’accès.

Erreur du client VPN : numérotation de la connexion VPN <Nom de la connexion VPN>, État = La plateforme VPN n’a pas déclenché la connexion

Vous pouvez également voir l’erreur suivante dans l’observateur d’événements à partir de RasClient : « L’utilisateur <Utilisateur> a composé le numéro de la connexion <Nom de la connexion VPN>. La connexion a échoué. Code d’erreur retourné : 1460. »

Cause

Azure VPN Client ne dispose pas de l’autorisation d’application « Applications en arrière-plan » activée dans les paramètres d’application pour Windows.

Solution

- Dans Windows, accédez à Paramètres -> Confidentialité -> Applications en arrière-plan

- Basculer l’option « Autoriser les applications à s’exécuter en arrière-plan » sur Activé

Erreur : « Erreur de téléchargement du fichier. L’URI cible n’est pas spécifiée »

Cause

Le type de passerelle configuré est incorrect.

Solution

Le type de passerelle VPN Azure doit être défini sur la valeur VPN, tandis que le type de VPN doit être défini sur la valeur RouteBased.

L’installation du package VPN ne se termine pas

Cause

Ce problème peut être provoqué par des installations précédentes du client VPN.

Solution

Supprimez les anciens fichiers de configuration du client VPN à partir de C:\Users\UserName\AppData\Roaming\Microsoft\Network\Connections<VirtualNetworkId>, puis réexécutez le programme d’installation du client VPN.

Le client VPN est en veille prolongée ou en veille

Solution

Vérifiez les paramètres de mise en veille et veille prolongée sur l’ordinateur qui exécute le client VPN.

Je ne parviens pas à résoudre les enregistrements dans les zones DNS privées à l’aide de Private Resolver à partir de clients de point à site.

Symptôme

Lorsque vous utilisez le serveur DNS Azure fourni (168.63.129.16) sur le réseau virtuel, les clients point à site ne pourront pas résoudre les enregistrements présents dans les zones DNS privées (y compris les points de terminaison privés).

Cause

L’adresse IP du serveur Azure DNS (168.63.129.16) est résolvable uniquement à partir de la plateforme Azure.

Solution

Les étapes suivantes vous aident à résoudre les enregistrements de la zone DNS privée :

La configuration de l’adresse IP entrante du Private Resolver en tant que serveurs DNS personnalisés sur un réseau virtuel vous aide à résoudre les enregistrements dans la zone DNS privée (y compris ceux créés à partir de points de terminaison privés). Notez que les zones DNS privées doivent être associées au réseau virtuel disposant de Private Resolver.

Par défaut, les serveurs DNS configurés sur un réseau virtuel sont envoyés (push) aux clients point à site connectés via une passerelle VPN. Par conséquent, la configuration de l’adresse IP entrante de Private Resolver en tant que serveurs DNS personnalisés sur le réseau virtuel envoie automatiquement ces adresses IP aux clients en tant que serveur DNS VPN et vous pouvez résoudre en toute transparence les enregistrements à partir de zones DNS privées (y compris les points de terminaison privés).