Configurer des stratégies de durée de vie de sessions adaptatives

Avertissement

Si vous utilisez la fonctionnalité de durée de vie de jeton configurable actuellement en préversion publique, veuillez noter que nous ne prenons pas en charge la création de deux stratégies différentes pour la même combinaison d’utilisateur ou d’application : une avec cette fonctionnalité, l’autre avec une fonctionnalité de durée de vie de jeton configurable. Microsoft a mis hors service la fonctionnalité de durée de vie de jeton configurable pour les jetons d’actualisation et de session le 30 janvier 2021 et l’a remplacée par la fonctionnalité de gestion de session d’authentification par accès conditionnel.

Avant d’activer la fréquence de connexion, assurez-vous que les autres paramètres de réauthentification sont désactivés dans votre locataire. Si l’option « Se souvenir de l’authentification multifacteur sur les appareils de confiance » est activée, veillez à la désactiver avant d’utiliser la fréquence de connexion, car l’utilisation conjointe de ces deux paramètres peut entraîner des messages d’invite inattendus pour les utilisateurs. Pour en savoir plus sur les invites de réauthentification et la durée de vie des sessions, consultez l’article Optimiser les invites de réauthentification et comprendre le fonctionnement de la durée de vie des sessions pour l’authentification multifacteur Microsoft Entra.

Déploiement de stratégie

Pour vous assurer que votre stratégie fonctionne comme prévu, la meilleure pratique recommandée consiste à la tester avant de la déployer en production. Dans l’idéal, utilisez un locataire de test pour vérifier si votre nouvelle stratégie fonctionne comme prévu. Pour plus d’informations, consultez l’article Planifier un déploiement d’accès conditionnel.

Stratégie 1 : Contrôle de la fréquence de connexion

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

Accédez à Protection>Accès conditionnel>Stratégies.

Sélectionnez Nouvelle stratégie.

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Choisissez toutes les conditions nécessaires à l’environnement du client, y compris les applications de cloud cibles.

Notes

Il est recommandé de définir une fréquence d’invite d’authentification égale pour les applications Microsoft Office clés, comme Exchange Online et SharePoint Online, afin d’offrir une meilleure expérience utilisateur.

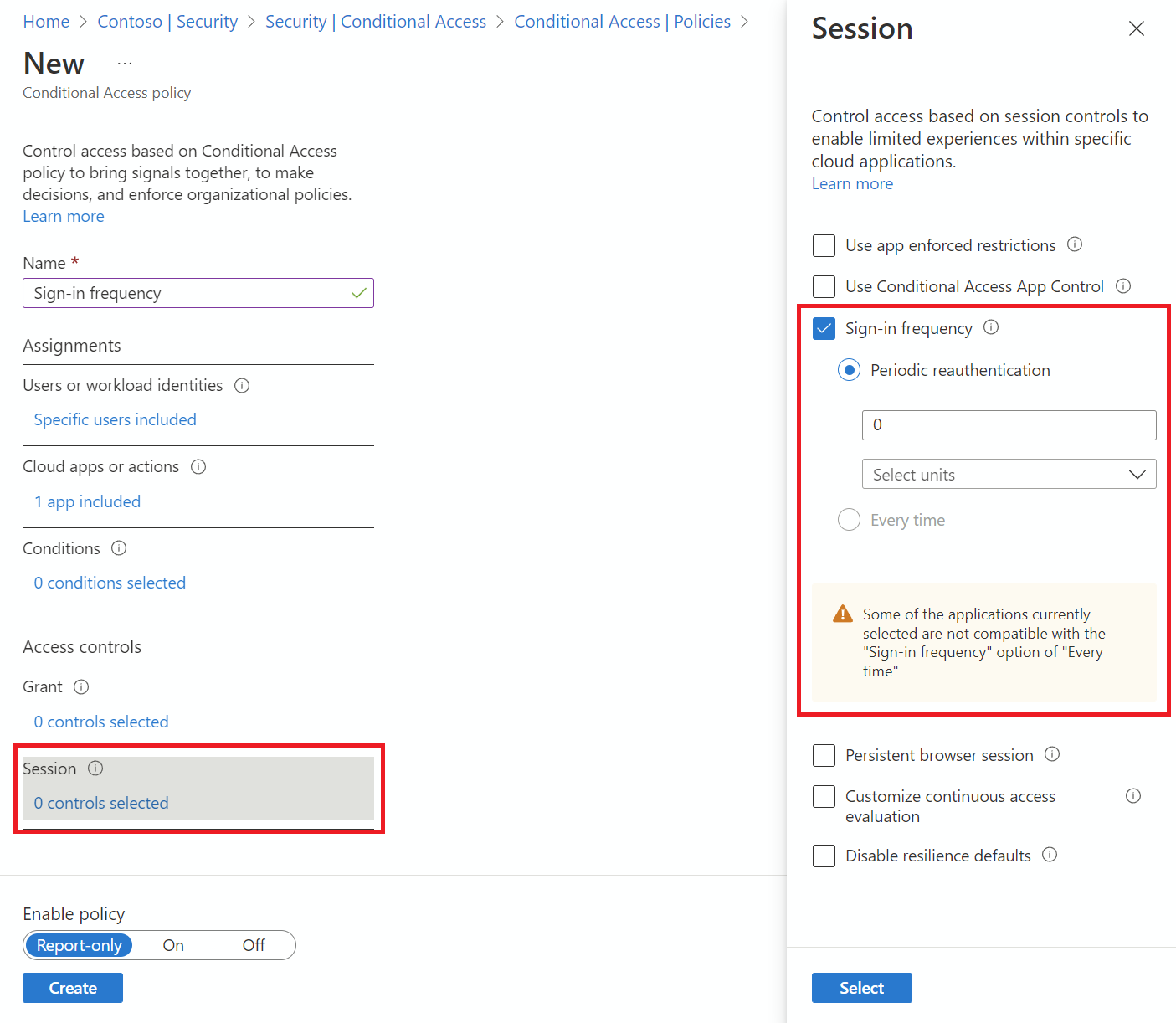

Sous Contrôles d’accès>Session.

- Sélectionnez Fréquence de connexion.

- Choisissez Réauthentification périodique et entrez une valeur en heures ou en jours, ou sélectionnez À chaque fois.

- Sélectionnez Fréquence de connexion.

Enregistrez votre stratégie.

Stratégie 2 : Session de navigateur persistante

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

Accédez à Protection>Accès conditionnel>Stratégies.

Sélectionnez Nouvelle stratégie.

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Choisissez toutes les conditions nécessaires.

Remarque

Ce contrôle demande de choisir « Toutes les applications cloud » en tant que condition. La persistance de la session de navigateur est contrôlée par le jeton de session d’authentification. Tous les onglets d’une session de navigateur partagent un jeton de session unique, ils doivent donc tous partager l’état de persistance.

Sous Contrôles d’accès>Session.

Sélectionnez Session de navigateur persistante.

Remarque

La configuration de la session de navigateur persistante dans l’accès conditionnel Microsoft Entra remplace le paramètre « Rester connecté ? » dans le volet de personnalisation de l’entreprise pour le même utilisateur si vous avez configuré les deux stratégies.

Sélectionnez une valeur dans la liste déroulante.

Enregistrez votre stratégie.

Stratégie 3 : Contrôle de fréquence de connexion À chaque fois pour un utilisateur à risque

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

- Accédez à Protection>Accès conditionnel>Stratégies.

- Sélectionnez Nouvelle stratégie.

- Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

- Sous Affectations, sélectionnez Utilisateurs ou identités de charge de travail.

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

- Sélectionnez Terminé.

- Sous Ressources cibles>(anciennement applications cloud)>Inclure, sélectionnez Toutes les ressources (anciennement « Toutes les applications cloud ») .

- Dans Conditions>des risques utilisateur, définissez Configurer sur Oui. Dans Configurer les niveaux de risque des utilisateurs nécessaires à l’application de la stratégie, sélectionnez Élevé, puis Terminé.

- Dans Accorderles contrôles d’accès>, sélectionnez Accorder l’accès, Demander la modification du mot de passe, puis Sélectionner.

- Sous Contrôles de session>Fréquence de connexion, sélectionnez À chaque fois.

- Confirmez vos paramètres et définissez Activer la stratégie sur Rapport seul.

- Sélectionnez Créer pour créer votre stratégie.

Une fois que les administrateurs ont confirmé vos paramètres à l’aide du mode Rapport seul, ils peuvent modifier la position du bouton bascule Activer la stratégie de Rapport seul sur Activé.

Validation

Utilisez l’outil What If pour simuler une connexion de l’utilisateur à l’application cible et d’autres conditions en fonction de la configuration de votre stratégie. Les contrôles de gestion de session d’authentification s’affichent dans le résultat de l’outil.

Tolérance d’invite

Nous prenons en compte une variation d’horloge de cinq minutes quand chaque fois est sélectionné dans la stratégie afin de ne pas solliciter les utilisateurs plus qu’une fois toutes les cinq minutes. Si l’utilisateur a effectué une authentification multifacteur (MFA) au cours des 5 dernières minutes et qu’il accède à une autre stratégie d’accès conditionnel nécessitant une réauthentification, nous n’envoyons pas d’invite à l’utilisateur. Une sollicitation excessive des utilisateurs pour la réauthentification peut avoir un impact sur leur productivité et augmenter le risque que les utilisateurs approuvent les requêtes d’authentification MFA qu’ils n’ont pas lancées. Choisissez « Fréquence de connexion - À chaque fois » uniquement pour des besoins d’entreprise spécifiques.

Problèmes connus

- Si vous configurez la fréquence de connexion pour les appareils mobiles : l’authentification après chaque intervalle de fréquence de connexion peut être lente, et prendre 30 secondes en moyenne. En outre, cela peut se produire dans plusieurs applications en même temps.

- Sur les appareils iOS : si une application configure des certificats comme premier facteur d’authentification et que des stratégies de fréquence de connexion et de gestion des applications mobiles Intune sont appliquées à l’application, les utilisateurs finaux ne peuvent pas se connecter à cette dernière lorsque la stratégie est déclenchée.

Étapes suivantes

- Si vous êtes prêt à configurer des stratégies d’accès conditionnel pour votre environnement, consultez l’article Planifier un déploiement d’accès conditionnel.