Authentification et accès conditionnel pour External ID

S’applique à : Locataires de main-d’œuvre

Locataires de main-d’œuvre  Locataires externes (en savoir plus)

Locataires externes (en savoir plus)

Conseil

Cet article s’applique à la collaboration B2B et à la connexion directe B2B dans les locataires de main-d’œuvre. Pour plus d’informations sur les locataires externes, consultez Sécurité et gouvernance dans l’ID externe Microsoft Entra.

Lorsqu’un utilisateur externe accède à des ressources de votre organisation, le flux d’authentification est déterminé par la méthode de collaboration (collaboration B2B ou connexion directe B2B), le fournisseur d’identité de l’utilisateur (un locataire externe Microsoft Entra, un fournisseur d’identité sociale, etc.), les stratégies d’accès conditionnel et les paramètres d’accès multilocataire configurés à la fois dans le locataire d’origine de l’utilisateur et dans les ressources d’hébergement du locataire.

Cet article décrit le flux d’authentification des utilisateurs externes qui accèdent aux ressources de votre organisation. Les organisations peuvent appliquer plusieurs stratégies d’accès conditionnel à leurs utilisateurs externes au niveau du locataire, de l’application ou de l’utilisateur, de la même façon qu’elles sont appliquées aux employés à plein temps et aux membres de l’organisation.

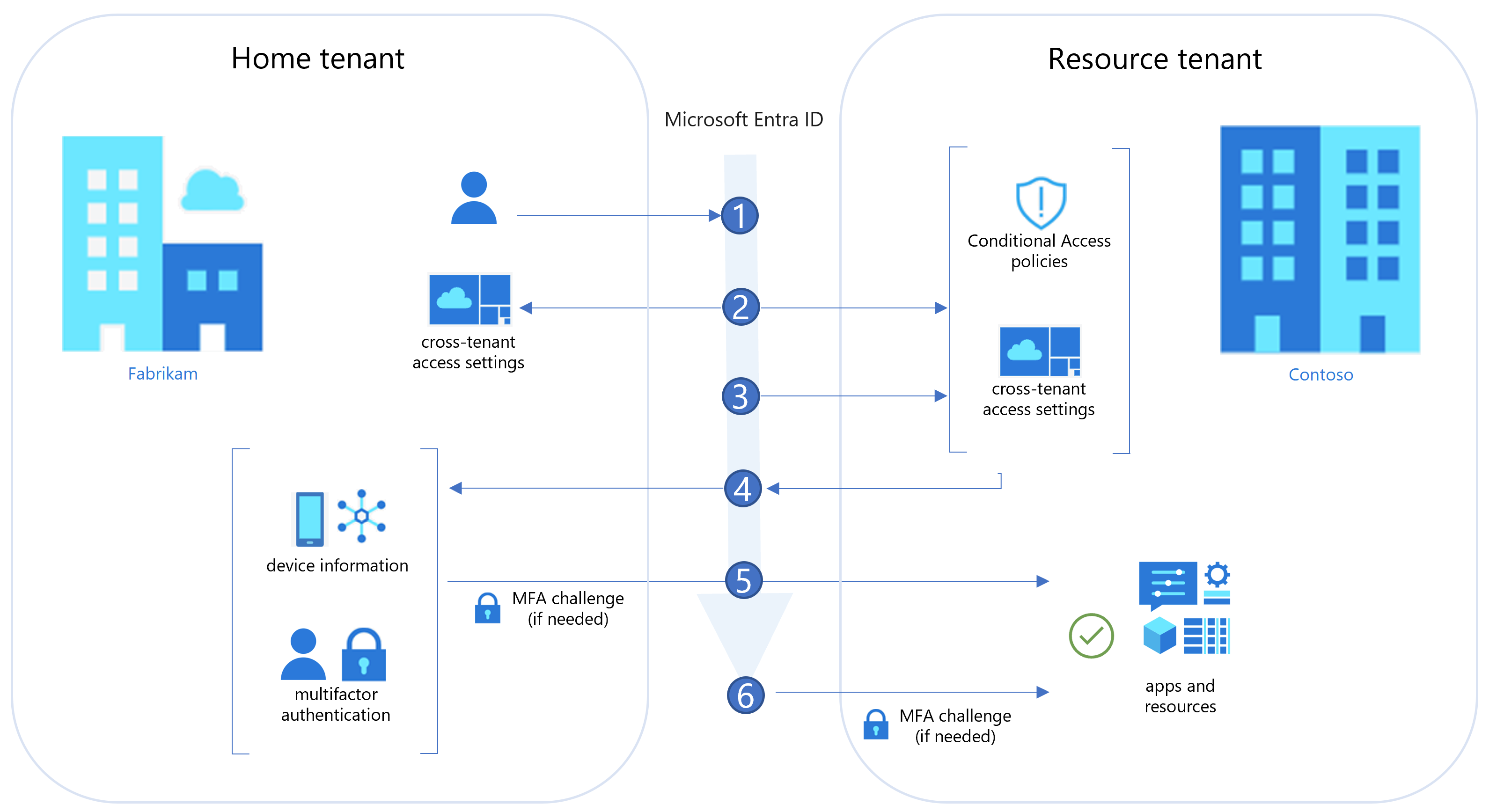

Flux d’authentification pour les utilisateurs externes de Microsoft Entra

Le diagramme suivant illustre le flux d’authentification lorsqu’une organisation Microsoft Entra partage des ressources avec des utilisateurs d’autres organisations Microsoft Entra. Ce diagramme montre comment les paramètres d’accès multilocataire fonctionnent avec les stratégies d’accès conditionnel, telles que l’authentification multifacteur, pour déterminer si l’utilisateur peut accéder aux ressources. Ce flux s’applique à la collaboration B2B et à la connexion directe B2B, sauf dans les cas indiqués à l’étape 6.

| Étape | Description |

|---|---|

| 1 | Un utilisateur Fabrikam (le locataire d’originede l’utilisateur) lance une connexion à une ressource dans Contoso (le locataire de la ressource). |

| 2 | Lors de la connexion, le service d’émission de jeton de sécurité (STS, security token service) Microsoft Entra évalue les stratégies d’accès conditionnel de Contoso. Il vérifie également si l’utilisateur Fabrikam est autorisé à accéder en évaluant les paramètres d’accès multilocataire (paramètres sortants de Fabrikam et paramètres entrants de Contoso). |

| 3 | Microsoft entra ID vérifie les paramètres d’approbation entrants de Contoso pour voir si Contoso approuve les revendications MFA et d’appareil (conformité des appareils, état joint via la jonction Microsoft Entra hybride) de Fabrikam. Si ce n’est pas le cas, passez à l’étape 6. |

| 4 | Si Contoso approuve l’authentification multifacteur et les revendications d’appareil de Fabrikam, Microsoft Entra ID vérifie la session d’authentification de l’utilisateur pour obtenir une indication indiquant que l’utilisateur a terminé l’authentification multifacteur. Si Contoso approuve les informations d’appareil provenant de Fabrikam, Azure AD recherche une revendication dans la session d’authentification indiquant l’état de l’appareil (conforme ou jonction Azure AD Hybride). |

| 5 | Si l’authentification MFA est nécessaire mais qu’elle n’a pas été effectuée, ou si aucune revendication d’appareil n’est fournie, Microsoft Entra ID émet des demandes de revendications MFA et d’appareil dans le locataire d’origine de l’utilisateur, selon les besoins. Lorsque les conditions MFA et d’appareil sont remplies dans Fabrikam, l’utilisateur est autorisé à accéder à la ressource dans Contoso. Si les conditions ne sont pas remplies, l’accès est bloqué. |

| 6 | Quand aucun paramètre d’approbation n’est configuré et que l’authentification multifacteur est requise, les utilisateurs B2B Collaboration sont invités à entrer l’authentification multifacteur. Ils doivent satisfaire l’authentification multifacteur dans le locataire de ressource. L’accès est bloqué pour les utilisateurs de la connexion directe B2B. Si la conformité de l’appareil est requise mais ne peut pas être évaluée, l’accès est bloqué pour les utilisateurs de la collaboration B2B et de la connexion directe B2B. |

Pour plus d’informations, consultez la section Accès conditionnel pour les utilisateurs externes.

Flux d’authentification pour les utilisateurs externes non-Azure AD

Lorsqu’une organisation Microsoft Entra ID partage des ressources avec des utilisateurs externes dont le fournisseur d’identité n’est pas Microsoft Entra ID, le flux d’authentification varie selon que l’utilisateur s’authentifie auprès d’un fournisseur d’identité ou avec une authentification par code secret à usage unique envoyé par e-mail. Dans les deux cas, le locataire de la ressource identifie la méthode d’authentification à utiliser, puis redirige l’utilisateur vers son fournisseur d’identité ou émet un code secret à usage unique.

Exemple 1 : Flux et jeton d’authentification pour un utilisateur externe non-Azure AD

Le diagramme suivant illustre le flux d’authentification lorsqu’un utilisateur externe se connecte avec un compte d’un fournisseur d’identité non-Azure AD, comme Google, Facebook ou un fournisseur d’identité SAML/WS-Fed fédéré.

| Étape | Description |

|---|---|

| 1 | L’utilisateur invité B2B demande l’accès à une ressource. La ressource redirige l’utilisateur vers son locataire, un IdP approuvé. |

| 2 | Le locataire de la ressource identifie l’utilisateur comme étant externe, puis le redirige vers l’idP de cet utilisateur invité B2B. L’utilisateur procède à l’authentification principale auprès de l’IdP. |

| 3 | Les stratégies d’autorisation sont évaluées dans le fournisseur d’identité de l’utilisateur invité B2B. Si l’utilisateur répond à ces stratégies, le fournisseur d’identité de l’utilisateur invité B2B émet un jeton à l’utilisateur. L’utilisateur est redirigé vers le locataire de la ressource avec le jeton. Le locataire de la ressource valide le jeton, puis évalue l’utilisateur par rapport à ses stratégies d’accès conditionnel. Par exemple, le locataire de ressource peut exiger que l’utilisateur effectue l’authentification multifacteur Microsoft Entra . |

| 4 | Les paramètres d’accès multilocataire entrants et les stratégies d’accès conditionnel sont évalués. Si toutes les stratégies sont satisfaites, le locataire de la ressource émet son propre jeton et redirige l’utilisateur vers sa ressource. |

Exemple 2 : Flux et jeton d’authentification pour un utilisateur avec un code secret à usage unique

Le diagramme suivant montre le flux lorsque l’authentification par code secret à usage unique envoyé par e-mail est activée et que l’utilisateur externe n’est pas authentifié par d’autres moyens, par exemple Microsoft Entra ID, un compte Microsoft (MSA) ou fournisseur d’identité sociale.

| Étape | Description |

|---|---|

| 1 | L’utilisateur demande l’accès à une ressource située dans un autre locataire. La ressource redirige l’utilisateur vers son locataire, un IdP approuvé. |

| 2 | Le locataire de la ressource identifie l’utilisateur en tant qu’utilisateur doté d’un mot de passe à usage unique par e-mail externe et envoie un e-mail contenant le mot de passe à usage unique à l’utilisateur. |

| 3 | L’utilisateur récupère le mot de passe à usage unique et soumet le code. Le locataire de la ressource évalue l’utilisateur par rapport à ses stratégies d’accès conditionnel. |

| 4 | Une fois que toutes les stratégies d’accès conditionnel sont satisfaites, le locataire de la ressource émet un jeton et redirige l’utilisateur vers sa ressource. |

Accès conditionnel pour les utilisateurs externes

Les organisations peuvent appliquer des stratégies d’accès conditionnel pour les utilisateurs externes de la collaboration B2B et de la connexion directe B2B, en procédant de la même façon que pour les salariés à temps plein et les membres de l’organisation. Avec l’introduction des paramètres d’accès inter-locataire, vous pouvez également approuver les revendications MFA et d’appareil des organisations Microsoft Entra externes. Cette section décrit des points importants à prendre en compte pour appliquer un accès conditionnel aux utilisateurs externes à votre organisation.

Notes

Les contrôles personnalisés avec accès conditionnel ne sont pas pris en charge pour les approbations entre locataires.

Affectation de stratégies d’accès conditionnel aux types d’utilisateurs externes

Lors de la configuration d’une stratégie d’accès conditionnel, vous avez un contrôle précis sur les types d’utilisateurs externes auxquels vous souhaitez appliquer la stratégie. Les utilisateurs externes sont catégorisés en fonction de la façon dont ils s’authentifient (en interne ou en externe) et de leur relation avec votre organisation (invité ou membre).

- Utilisateurs invités B2B Collaboration : la plupart des utilisateurs qui sont généralement considérés comme invités tombent dans cette catégorie. Cet utilisateur B2B Collaboration dispose d’un compte dans une organisation Microsoft Entra externe ou un fournisseur d’identité externe (par exemple une identité sociale) et possède des autorisations au niveau de l’invité dans votre organisation. L’objet utilisateur créé dans votre répertoire Microsoft Entra a pour UserType Invité. Cette catégorie inclut les utilisateurs B2B Collaboration qui ont été invités et qui ont utilisé l’inscription en libre-service.

- Utilisateurs membres de B2B Collaboration : cet utilisateur B2B Collaboration dispose d’un compte dans une organisation Microsoft Entra externe ou un fournisseur d’identité externe (par exemple une identité sociale), et possède un accès au niveau du membre aux ressources de votre organisation. Ce scénario est courant dans les organisations qui se composent de plusieurs locataires, où les utilisateurs sont considérés comme faisant partie de l’organisation au sens large et ont besoin d’un accès au niveau du membre aux ressources des autres locataires de l’organisation. L’objet utilisateur créé dans le répertoire ressource Microsoft Entra a pour UserType Membre.

- Utilisateurs de connexion directe B2B : utilisateurs externes qui peuvent accéder à vos ressources via la connexion directe B2B, qui est une connexion mutuelle bidirectionnelle avec une autre organisation Microsoft Entra qui autorise l’accès à certaines applications Microsoft (actuellement, les canaux partagés Microsoft Teams Connect). Les utilisateurs de connexion directe B2B n’ont pas de présence dans votre organisation Microsoft Entra, mais sont plutôt gérés à partir de l’application (par exemple, par le propriétaire du canal partagé Teams).

- Utilisateurs invités locaux : les utilisateurs invités locaux ont des informations d’identification gérées dans votre répertoire. Avant que B2B Collaboration de Microsoft Entra ne soit disponible, il était courant, dans le but de collaborer avec des distributeurs, fournisseurs, prestataires et autres, de configurer pour eux des informations d’identification internes et de les désigner comme invités en définissant l’objet utilisateur UserType sur Invité.

- Utilisateurs du fournisseur de services : les organisations qui servent de fournisseurs de services cloud pour votre organisation (la propriété isServiceProvider dans la configuration spécifique au partenaire Microsoft Graph est vraie).

- Autres utilisateurs externes : s’applique aux utilisateurs qui ne sont pas dans ces catégories, mais qui ne sont pas considérés comme des membres internes de votre organisation, ce qui signifie qu’ils ne s’authentifient pas en interne via Microsoft Entra ID, et l’objet utilisateur créé dans le répertoire Microsoft Entra de ressource n’a pas un UserType de membre.

Remarque

La sélection « Tous les utilisateurs invités et externes » a été remplacée par « Utilisateurs invités et externes » et tous ses sous-types. Pour les clients qui avaient auparavant une stratégie d’accès conditionnel avec l’option « Tous les utilisateurs invités et externes » sélectionnée, l’option « Utilisateurs invités et externes » s’affiche désormais avec tous les sous-types sélectionnés. Ce changement dans l’expérience utilisateur n’a pas d’impact fonctionnel sur la façon dont la stratégie est évaluée par le back-end d’accès conditionnel. La nouvelle sélection fournit aux clients la granularité nécessaire pour choisir des types spécifiques d’utilisateurs invités et externes à inclure/exclure de l’étendue d’utilisateurs lors de la création de leur stratégie d’accès conditionnel.

En savoir plus sur les attributions aux utilisateurs de l’accès conditionnel.

Comparaison des stratégies d’accès conditionnel d’ID externe

Le tableau suivant fournit une comparaison détaillée de la stratégie de sécurité et des options de conformité des ID externes de Microsoft Entra. La stratégie de sécurité et la conformité sont gérées par l’organisation hôte/qui invite dans le cadre de stratégies d’accès conditionnel.

| Stratégie | Utilisateur B2B Collaboration | Utilisateurs de connexion directe B2B |

|---|---|---|

| Contrôles d’octroi — Bloquer l’accès | Prise en charge | Prise en charge |

| Contrôles d’octroi : Exiger l’authentification multifacteur | Prise en charge | Pris en charge, configuration obligatoire de vos paramètres d’approbation entrante pour accepter les revendications MFA de l’organisation externe |

| Contrôles d’octroi : Exiger un appareil conforme | Pris en charge, configuration obligatoire de vos paramètres d’approbation entrante pour accepter les revendications d’appareil conforme de l’organisation externe. | Pris en charge, configuration obligatoire de vos paramètres d’approbation entrante pour accepter les revendications d’appareil conforme de l’organisation externe. |

| Octroi de contrôles : nécessite un dispositif joint hybride Microsoft Entra | Pris en charge, configuration obligatoire de vos paramètres d’approbation entrante pour accepter les revendications de dispositifs joints hybrides à Microsoft Entra de l’organisation externe | Pris en charge, configuration obligatoire de vos paramètres d’approbation entrante pour accepter les revendications de dispositifs joints hybrides à Microsoft Entra de l’organisation externe |

| Contrôles d’octroi — Exiger une application cliente approuvée | Non pris en charge | Non pris en charge |

| Contrôles d’octroi — Exiger une stratégie de protection des applications | Non pris en charge | Non pris en charge |

| Contrôles d’octroi — Exiger le changement du mot de passe | Non pris en charge | Non pris en charge |

| Contrôles d’octroi — Conditions d’utilisation | Prise en charge | Non pris en charge |

| Contrôles de session — Utiliser les restrictions appliquées par l’application | Prise en charge | Non pris en charge |

| Contrôles de session — Utiliser le contrôle d’application par accès conditionnel | Prise en charge | Non pris en charge |

| Contrôles de session — Fréquence de connexion | Prise en charge | Non pris en charge |

| Contrôles de session — Session de navigateur persistante | Prise en charge | Non prise en charge |

MFA pour les utilisateurs externes de Microsoft Entra

Dans un scénario utilisateurs externes multilocataire Microsoft Entra l’organisation des ressources peut créer des stratégies d’accès conditionnel qui exigent la MFA ou une conformité d’appareil pour tous les utilisateurs invités et externes. En règle générale, un utilisateur B2B Collaboration qui accède à une ressource doit ensuite configurer son MFA Microsoft Entra auprès du locataire de la ressource. Toutefois, Microsoft Entra ID offre désormais la possibilité d’approuver les revendications MFA d’autres locataires Microsoft Entra. L’activation de l’approbation MFA auprès d’un autre locataire simplifie le processus de connexion pour les utilisateurs de la collaboration B2B, et permet l’accès aux utilisateurs de la connexion directe B2B.

Si vous avez configuré vos paramètres d’approbation entrant pour accepter les revendications authentification multifacteur à partir d’un locataire B2B Collaboration ou connexion directe B2B, Microsoft Entra ID vérifie la session d’authentification de l’utilisateur. Si la session contient une revendication indiquant que les stratégies authentification multifacteur ont déjà été remplies dans le locataire d’accueil de l’utilisateur, l’utilisateur reçoit une authentification transparente à votre ressource partagée.

Si l’approbation MFA n’est pas activée, l’expérience utilisateur diffère pour les utilisateurs de la collaboration B2B et les utilisateurs de la connexion directe B2B :

Utilisateurs B2B Collaboration: si l’organisation de ressources n’active pas l’approbation authentification multifacteur avec le locataire de base de l’utilisateur, l’utilisateur est confronté à un défi authentification multifacteur de l’organisation des ressources. (Le flux est identique au flux MFA pour les utilisateurs externes qui ne sont pas membres d’Azure AD.)

Utilisateurs connexion directe B2B: si l’organisation de ressources n’active pas l’approbation authentification multifacteur avec le locataire de base de l’utilisateur, l’utilisateur est bloqué pour accéder aux ressources. Si vous souhaitez autoriser la connexion directe B2B à une organisation externe et si vos stratégies d’accès conditionnel nécessitent une authentification MFA, vous devez configurer vos paramètres d’approbation entrante pour permettre l’acceptation des revendications MFA de l’organisation.

Découvrez plus en détail comment configurer les paramètres d’approbation entrante pour MFA.

MFA pour les utilisateurs externes non-Azure AD

Pour les utilisateurs externes non-Azure AD, le locataire de la ressource est toujours responsable de MFA. L’exemple suivant montre un flux authentification multifacteur classique. Ce scénario fonctionne pour n’importe quelle identité, y compris un compte Microsoft (MSA) ou un ID de réseau social. Ce flux s’applique également aux utilisateurs externes Microsoft Entra lorsque vous ne configurez pas les paramètres d’approbation avec leur organisation Microsoft Entra.

Un administrateur ou un professionnel de l’information d’une société appelée Fabrikam invite un utilisateur d’une autre société appelée Contoso à utiliser l’application de Fabrikam.

L’application Fabrikam est configurée pour exiger la MFA Microsoft Entra lors de l’accès.

Lorsque l’utilisateur B2B Collaboration de Contoso tente d’accéder à l’application de Fabrikam, il est invité à répondre à la question de test MFA Microsoft Entra.

L’utilisateur invité peut alors configurer son authentification multifacteur Microsoft Entra auprès de Fabrikam et sélectionner les options.

Fabrikam doit disposer de suffisamment de licences Microsoft Entra ID premium qui prennent en charge la MFA Microsoft Entra. L’utilisateur de Contoso consomme alors cette licence de Fabrikam. Pour plus d’informations sur les licences B2B, consultez lemodèle de facturation pour ID externe Microsoft Entra.

Remarque

L’authentification MFA est effectuée dans la location de la ressource pour garantir la prédictibilité. Lorsque l’utilisateur invité se connecte, il voit la page de connexion du locataire de ressources affichée en arrière-plan, ainsi que sa propre page de connexion et son logo de société au premier plan.

Réinitialisation de l’authentification multifacteur (vérification) Microsoft Entra pour les utilisateurs de B2B Collaboration

Les applets de commande PowerShell suivantes sont disponibles pour la vérification ou demandent une inscription MFA auprès des utilisateurs B2B Collaboration.

Remarque

Les modules Azure AD et MSOnline PowerShell sont dépréciés depuis le 30 mars 2024. Pour en savoir plus, lisez les informations de dépréciation. Passé cette date, la prise en charge de ces modules est limitée à une assistance de migration vers le SDK et les correctifs de sécurité Microsoft Graph PowerShell. Les modules déconseillés continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour explorer les questions courantes sur la migration, reportez-vous au FAQ sur la migration. Remarque : Les versions 1.0.x de MSOnline peuvent connaître une interruption après le 30 juin 2024.

Connectez-vous à Microsoft Entra ID :

$cred = Get-Credential Connect-MsolService -Credential $credDonnez à tous les utilisateurs des méthodes de vérification :

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Par exemple :

Get-MsolUser | where { $_.StrongAuthenticationMethods} | select UserPrincipalName, @{n="Methods";e={($_.StrongAuthenticationMethods).MethodType}}Réinitialisez la méthode d’authentification multifacteur Microsoft Entra pour qu’un utilisateur spécifique oblige l’utilisateur B2B Collaboration à définir de nouveau des méthodes de validation, par exemple :

Reset-MsolStrongAuthenticationMethodByUpn -UserPrincipalName gsamoogle_gmail.com#EXT#@ WoodGroveAzureAD.onmicrosoft.com

Stratégies de force d’authentification pour les utilisateurs externes

La force d’authentification est un contrôle d’accès conditionnel qui vous permet de définir une combinaison spécifique de méthodes d’authentification multifacteur (MFA) qu’un utilisateur externe doit suivre pour accéder à vos ressources. Ce contrôle est particulièrement utile pour restreindre l’accès externe aux applications sensibles de votre organisation, car vous pouvez appliquer des méthodes d’authentification spécifiques, telles que des méthodes résistantes au hameçonnage, pour les utilisateurs externes.

Vous avez également la possibilité d’appliquer la force d’authentification aux différents types d’utilisateurs invités ou externes que vous utilisez ou avec lesquels vous collaborez. Cela signifie que vous pouvez appliquer des exigences de force d’authentification propres à votre collaboration B2B, à votre connexion directe B2B et à d’autres scénarios d’accès externe.

Microsoft Entra ID fournit trois forces d’authentification intégrées :

- Force de l’authentification multifacteur

- Force de l’authentification multifacteur sans mot de passe

- Force de l’authentification multifacteur résistante au hameçonnage

Vous pouvez utiliser l’une des forces intégrées ou créer une force d’authentification personnalisée basée sur les méthodes d’authentification que vous souhaitez exiger.

Remarque

Actuellement, vous pouvez uniquement appliquer des stratégies de force d’authentification aux utilisateurs externes qui s’authentifient auprès de Microsoft Entra ID. Pour les utilisateurs du code secret à usage unique par e-mail, de SAML/WS-Fed et de la fédération Google, utilisez le contrôle d’octroi d’authentification multifacteur pour exiger l’authentification multifacteur.

Lorsque vous appliquez une stratégie de force d’authentification aux utilisateurs Microsoft Entra externes, la stratégie fonctionne avec les paramètres d’approbation MFA dans vos paramètres d’accès inter-locataires pour déterminer où et comment l’utilisateur externe doit effectuer la MFA. Un utilisateur Microsoft Entra s’authentifie d’abord à l’aide de son propre compte dans son locataire Microsoft Entra d’origine. Ensuite, lorsque cet utilisateur tente d’accéder à votre ressource, Microsoft Entra ID applique la stratégie d’accès conditionnel de la force d’authentification et vérifie si vous avez activé l’approbation authentification multifacteur.

Dans les scénarios d'utilisateurs externes, les méthodes d'authentification acceptables pour l’exécution de la force d'authentification varient, selon que l'utilisateur effectue l’authentification multifacteur dans son locataire d'origine ou dans le locataire de ressources. Le tableau suivant indique les méthodes acceptables dans chaque locataire. Si un locataire de ressource choisit d’approuver des revendications provenant d’organisations Microsoft Entra externes, seules ces revendications répertoriées dans la colonne « Locataire d’accueil » sont acceptées par le locataire de ressource pour l’exécution de l’authentification multifacteur. Si le locataire de ressources a désactivé l’approbation authentification multifacteur, l’utilisateur externe doit terminer l’authentification multifacteur dans le locataire de ressources à l’aide de l’une des méthodes répertoriées dans la colonne du « Locataire de ressource ».

Tableau 1. Méthodes d’authentification multifacteur de force d’authentification pour les utilisateurs externes

| Méthode d'authentification | Locataire d’origine | Locataire de la ressource |

|---|---|---|

| SMS comme second facteur | ✅ | ✅ |

| Appel vocal | ✅ | ✅ |

| Microsoft Authenticator (notification Push) | ✅ | ✅ |

| Connexion par téléphone avec Microsoft Authenticator | ✅ | |

| Jeton logiciel OATH | ✅ | ✅ |

| Jetons matériels OATH | ✅ | |

| Clé de sécurité FIDO2 | ✅ | |

| Windows Hello Entreprise | ✅ | |

| Authentification par certificat | ✅ |

Pour configurer une stratégie d’accès conditionnel qui applique les exigences de force d’authentification aux utilisateurs externes ou aux invités, consultez Accès conditionnel : Exiger une force d’authentification pour les utilisateurs externes.

Flux d’authentification pour les utilisateurs externes de Microsoft Entra

Les stratégies de force d’authentification fonctionnent conjointement avec les paramètres de confiance d’authentification multifacteur dans vos paramètres d’accès inter-locataires pour déterminer où et comment l’utilisateur externe doit effectuer l’authentification multifacteur.

Tout d’abord, un utilisateur Microsoft Entra s’authentifie avec son propre compte dans son locataire d’origine. Ensuite, lorsque cet utilisateur tente d’accéder à votre ressource, Microsoft Entra ID applique la stratégie d’accès conditionnel de force d’authentification et vérifie si vous avez activé l’approbation d’authentification multifacteur.

- Si l’approbation authentification multifacteur est activée, Microsoft Entra ID vérifie la session d’authentification de l’utilisateur pour obtenir une revendication indiquant que l’authentification multifacteur a été remplie dans le locataire de domicile de l’utilisateur. (Consultez Tableau 1 pour les méthodes d’authentification acceptables pour l’exécution de l’authentification multifacteur lorsqu’elles sont terminées dans le locataire de base d’un utilisateur externe.) Si la session contient une revendication indiquant que les stratégies authentification multifacteur ont déjà été remplies dans le locataire domestique de l’utilisateur et que les méthodes répondent aux exigences de force d’authentification, l’utilisateur est autorisé à accéder. Dans le cas contraire, Microsoft Entra ID présente à l’utilisateur un défi pour effectuer l’authentification multifacteur dans le locataire d’origine à l’aide d’une méthode d’authentification acceptable. La méthode MFA doit être activée dans le locataire d’origien et l’utilisateur doit être en mesure de l’inscrire.

- Si l’approbation multifacteur est désactivée, Microsoft Entra ID présente à l’utilisateur un défi pour effectuer l’authentification multifacteur dans le locataire de ressources à l’aide d’une méthode d’authentification acceptable. (Consultez le tableau 1 pour connaître les méthodes d’authentification acceptables pour l’exécution de l’authentification multifacteur par un utilisateur externe.)

Si l’utilisateur ne parvient pas à terminer l’authentification multifacteur ou si une stratégie d’accès conditionnel (telle qu’une stratégie d’appareil conforme) les empêche de s’inscrire, l’accès est bloqué.

Stratégies relatives à la conformité des appareils et à la jonction Microsoft Entra hybride

Les organisations peuvent utiliser des stratégies d’accès conditionnel pour imposer aux utilisateurs que leurs appareils soient managés par Microsoft Intune. De telles stratégies peuvent bloquer l’accès des utilisateurs externes, car un utilisateur externe ne peut pas inscrire son appareil non managé auprès de l’organisation détentrice de la ressource. Les appareils peuvent uniquement être managés par le locataire d’origine d’un utilisateur.

Toutefois, vous pouvez utiliser les paramètres d’approbation des appareils pour débloquer les utilisateurs externes tout en imposant aux appareils d’être managés. Dans vos paramètres d’accès inter-locataires, vous pouvez utiliser des paramètres d’approbation pour approuver les revendications du locataire d’origine d’un utilisateur externe pour déterminer si l’appareil de l’utilisateur répond aux stratégies de conformité des appareils ou s’il est joint à Microsoft Entra Hybride. Vous pouvez activer les paramètres d’approbation des appareils pour toutes les organisations Microsoft Entra ou pour des organisations spécifiques.

Quand les paramètres d’approbation des appareils sont activés, Microsoft Entra recherche une revendication d’appareil dans la session d’authentification d’un utilisateur. Si la session contient une revendication d’appareil indiquant que les stratégies ont déjà été remplies dans le locataire d’accueil de l’utilisateur, l’utilisateur externe reçoit une authentification transparente à votre ressource partagée.

Important

- À moins que vous ne souhaitiez approuver les revendications relatives à l’état de conformité des appareils ou à l’état de jonction Microsoft Entra hybride dans le locataire d’origine d’un utilisateur externe, nous vous déconseillons d’appliquer des stratégies d’accès conditionnel qui obligent les utilisateurs externes à utiliser des appareils managés.

Filtres pour appareils mobiles

Quand vous créez des stratégies d’accès conditionnel pour des utilisateurs externes, vous pouvez évaluer une stratégie en fonction des attributs d’appareil d’un appareil inscrit dans Microsoft Entra ID. À l’aide de la condition filtre pour les appareils, vous pouvez cibler des appareils spécifiques en utilisant les opérateurs et propriétés pris en charge ainsi que les autres conditions d’affectation disponibles dans vos stratégies d’accès conditionnel.

Vous pouvez utiliser les filtres pour appareils mobiles avec des paramètres d’accès interlocataire afin de baser des stratégies sur des appareils managés dans d’autres organisations. Par exemple, supposons que vous souhaitiez bloquer les appareils d’un locataire Microsoft Entra externe en fonction d’un attribut d’appareil spécifique. Vous pouvez effectuer les étapes suivantes pour configurer une stratégie basée sur des attributs d’appareil :

- Configurez vos paramètres d’accès interlocataire pour approuver les revendications d’appareil provenant de cette organisation.

- Affectez l’attribut d’appareil à utiliser pour le filtrage à l’un des attributs d’extension d’appareil pris en charge.

- Créez une stratégie d’accès conditionnel avec un filtre pour appareil mobile qui bloque l’accès aux appareils contenant cet attribut.

Découvrez plus en détail le filtrage des appareils avec l’accès conditionnel.

Stratégies de gestion des applications mobiles

Nous vous déconseillons d’exiger une stratégie de protection d’applications pour les utilisateurs externes. Les contrôles d’octroi d’accès conditionnel, par exemple Exiger des applications clientes approuvées et Exiger des stratégies de protection d’application, nécessitent l’inscription de l’appareil auprès du locataire de la ressource. Ces contrôles peuvent uniquement être appliqués à des appareils iOS et Android. Dans la mesure où l’appareil d’un utilisateur peut uniquement être managé par son locataire d’origine, ces contrôles ne peuvent pas être appliqués aux utilisateurs invités externes.

Accès conditionnel en fonction des emplacements

La stratégie basée sur l’emplacement utilisant des plages d’adresses IP peut être appliquée si l’organisation qui invite est en mesure de créer une plage d’adresses IP approuvées qui définit ses organisations partenaires.

Des stratégies peuvent également être appliquées en fonction des localisations géographiques.

Accès conditionnel en fonction du risque

La stratégie de connexion à risque est appliquée si l’utilisateur invité externe répond au contrôle d’octroi. Par exemple, une organisation peut exiger une authentification multifacteur Microsoft Entra pour une connexion à risque moyen ou élevé. Toutefois, si un utilisateur n’a pas précédemment inscrit pour l’authentification multifacteur Microsoft Entra dans le locataire de ressource, l’utilisateur est bloqué. Cela permet d’empêcher les utilisateurs malveillants d’inscrire leurs propres informations d’identification pour une authentification multifacteur Microsoft Entra s’ils parviennent à compromettre le mot de passe d’un utilisateur légitime.

La stratégie d’utilisateur à risque ne peut pas être résolue dans le locataire de la ressource. Par exemple, si vous avez besoin d’une modification de mot de passe pour les utilisateurs invités externes à haut risque, ils sont bloqués en raison de l’incapacité de réinitialiser les mots de passe dans le répertoire de ressources.

Conditions des applications clientes d’accès conditionnel

Les conditions des applications clientes se comportent de la même façon pour les utilisateurs invités B2B que pour tout autre type d’utilisateur. Par exemple, vous pouvez empêcher des utilisateurs invités d’utiliser des protocoles d’authentification hérités.

Contrôles de session d’accès conditionnel

Les contrôles de session se comportent de la même façon pour les utilisateurs invités B2B que pour tout autre type d’utilisateur.

Protection des ID Microsoft Entra et stratégies de gestion des risques pour les utilisateurs

Protection des ID Microsoft Entra détecte les informations d’identification compromises des utilisateurs Microsoft Entra, et marque les comptes d’utilisateurs susceptibles d’être compromis comme étant « à risque. » En tant que locataire de ressources, vous pouvez appliquer des stratégies de risque utilisateur aux utilisateurs externes pour bloquer les connexions risquées. Pour un utilisateur externe, le risque de l’utilisateur est évalué dans son répertoire de base. Le risque de connexion en temps réel pour ces utilisateurs est évalué dans l’annuaire de ressources lorsqu’ils essaient d’accéder à la ressource. Toutefois, dans la mesure où l’identité d’un utilisateur externe existe dans son répertoire de base, les limitations suivantes s’appliquent :

- Si un utilisateur externe déclenche la stratégie d’utilisateur à risque Protection des ID pour forcer la réinitialisation de mot de passe, il est bloqué, car il ne peut pas réinitialiser son mot de passe dans l’organisation détentrice de la ressource.

- Le rapport des utilisateurs à risque de l’organisation des ressources ne reflète pas les utilisateurs externes, car l’évaluation des risques se produit dans le répertoire de base de l’utilisateur externe.

- Les administrateurs de l’organisation détentrice de la ressource ne peuvent pas ignorer ou corriger le problème posé par un utilisateur externe à risque, car ils n’ont pas accès au répertoire de base de l’utilisateur B2B.

Vous pouvez empêcher les stratégies basées sur les risques d’affecter les utilisateurs externes en créant un groupe dans Microsoft Entra ID qui contient tous les utilisateurs externes de votre organisation. Ajoutez ensuite ce groupe en tant qu’exclusion pour vos stratégies d’accès conditionnel basées sur les risques pour l’utilisateur et les stratégies d’accès conditionnel basées sur les connexions.

Pour plus d’informations, consultez Protection des ID Microsoft Entra et les utilisateurs B2B.

Étapes suivantes

Pour plus d’informations, consultez les articles suivants :