Accès conditionnel : identités d’utilisateurs, de groupes et de charge de travail

Une stratégie d’accès conditionnel doit inclure une attribution d’identité d’utilisateur, de groupe ou de charge de travail comme l’un des signaux dans le processus de décision. Ces identités peuvent être incluses ou exclues des stratégies d'accès conditionnel. Microsoft Entra ID évalue toutes les stratégies et garantit que toutes les exigences sont remplies avant d'accorder l'accès.

Inclure des utilisateurs

Cette liste d’utilisateurs comprend généralement tous les utilisateurs ciblés par une organisation dans une stratégie d’accès conditionnel.

Les options suivantes sont disponibles pour l’inclusion lors de la création d’une stratégie d’accès conditionnel.

- Aucun

- Aucun utilisateur sélectionné

- tous les utilisateurs

- Tous les utilisateurs qui existent dans le répertoire, y compris les invités B2B.

- Sélection de l’option Utilisateurs et groupes

- Utilisateurs invités ou externes

- Cette sélection fournit plusieurs choix qui peuvent être utilisés pour cibler des stratégies d’accès conditionnel à des types d’utilisateurs invités ou externes spécifiques et à des locataires spécifiques contenant ces types d’utilisateurs. Il existe plusieurs types d’utilisateurs invités ou externes qui peuvent être sélectionnés, et plusieurs sélections peuvent être effectuées :

- Utilisateurs invités B2B Collaboration

- Utilisateurs membres de B2B Collaboration

- Utilisateurs de connexion directe B2B

- Utilisateurs invités locaux, par exemple tout utilisateur appartenant au locataire d’accueil avec l’attribut de type utilisateur défini sur invité

- Utilisateurs de fournisseurs de services, par exemple un fournisseur de solutions cloud (CSP)

- Autres utilisateurs externes ou utilisateurs non représentés par les autres sélections de type d’utilisateur

- Un ou plusieurs locataires peuvent être spécifiés pour le ou les types d’utilisateurs sélectionnés, ou vous pouvez spécifier tous les locataires.

- Cette sélection fournit plusieurs choix qui peuvent être utilisés pour cibler des stratégies d’accès conditionnel à des types d’utilisateurs invités ou externes spécifiques et à des locataires spécifiques contenant ces types d’utilisateurs. Il existe plusieurs types d’utilisateurs invités ou externes qui peuvent être sélectionnés, et plusieurs sélections peuvent être effectuées :

- Rôles d’annuaire

- Permet aux administrateurs de sélectionner des rôles d’annuaire intégrés spécifiques utilisés pour déterminer l’attribution de stratégie. Par exemple, les organisations peuvent créer une stratégie plus restrictive pour les utilisateurs qui ont reçu activement un rôle privilégié. Les autres types de rôles ne sont pas pris en charge, y compris les rôles de portée d’unité administrative et les rôles personnalisés.

- L’accès conditionnel permet aux administrateurs de sélectionner certains rôles répertoriés comme déconseillés. Ces rôles apparaissent toujours dans l’API sous-jacente, et nous autorisons les administrateurs à leur appliquer la stratégie.

- Permet aux administrateurs de sélectionner des rôles d’annuaire intégrés spécifiques utilisés pour déterminer l’attribution de stratégie. Par exemple, les organisations peuvent créer une stratégie plus restrictive pour les utilisateurs qui ont reçu activement un rôle privilégié. Les autres types de rôles ne sont pas pris en charge, y compris les rôles de portée d’unité administrative et les rôles personnalisés.

- Utilisateurs et groupes

- Permet le ciblage d’ensembles spécifiques d’utilisateurs. Par exemple, les organisations peuvent sélectionner un groupe qui contient tous les membres du service RH lorsqu’une application RH est sélectionnée en tant qu’application cloud. Un groupe peut être n'importe quel type de groupe d'utilisateurs dans Microsoft Entra ID, y compris les groupes de sécurité et de distribution dynamiques ou attribués. Azure Policy est appliquée aux utilisateurs et groupes imbriqués.

- Utilisateurs invités ou externes

Important

Lorsque vous sélectionnez les utilisateurs et les groupes inclus dans une stratégie d’accès conditionnel, il existe une limite au nombre d’utilisateurs individuels qui peuvent être ajoutés directement à une stratégie d’accès conditionnel. Si le nombre d’utilisateurs individuels qui doivent être ajoutés directement à une stratégie d’accès conditionnel est important, nous vous recommandons de placer les utilisateurs dans un groupe et d’attribuer le groupe à la stratégie d’accès conditionnel à la place.

Si des utilisateurs ou des groupes sont membres de plus de 2 048 groupes, leur accès peut être bloqué. Cette limite s’applique à l’appartenance de groupe directe et imbriquée.

Avertissement

Les stratégies d’accès conditionnel ne prennent pas en charge les utilisateurs affectés à un rôle d’annuaire étendue à une unité administrative ou à des rôles d’annuaire étendus directement à un objet, par exemple via des rôles personnalisés.

Notes

Lors du ciblage de stratégies vers des utilisateurs externes de connexion directe B2B, ces stratégies sont également appliquées aux utilisateurs B2B Collaboration accédant à Teams ou SharePoint Online qui sont également éligibles à la connexion directe B2B. Il en va de même pour les stratégies ciblant les utilisateurs externes B2B Collaboration, ce qui signifie que les utilisateurs qui accèdent aux canaux partagés Teams auront des stratégies de collaboration B2B s’appliquent s’ils ont également une présence d’utilisateur invité dans le locataire.

Exclure des utilisateurs

Lorsque les organisations incluent et excluent à la fois un utilisateur ou un groupe, l'utilisateur ou le groupe est exclu de la stratégie. L'action d'exclusion remplace l'action d'inclusion dans la stratégie. Les exclusions sont couramment utilisées pour les comptes d’accès d’urgence ou les comptes de secours. Pour plus d’informations sur les comptes d’accès d’urgence et la raison pour laquelle ils sont importants, consultez les articles suivants :

- Gérer les comptes d'accès d'urgence dans Microsoft Entra ID

- Créez une stratégie de gestion du contrôle d'accès résiliente avec Microsoft Entra ID

Les options suivantes sont disponibles pour l’exclusion lors de la création d’une stratégie d’accès conditionnel.

- Utilisateurs invités ou externes

- Cette sélection fournit plusieurs choix qui peuvent être utilisés pour cibler des stratégies d’accès conditionnel à des types d’utilisateurs invités ou externes spécifiques et à des locataires spécifiques contenant ces types d’utilisateurs. Il existe plusieurs types d’utilisateurs invités ou externes qui peuvent être sélectionnés, et plusieurs sélections peuvent être effectuées :

- Utilisateurs invités B2B Collaboration

- Utilisateurs membres de B2B Collaboration

- Utilisateurs de connexion directe B2B

- Utilisateurs invités locaux, par exemple tout utilisateur appartenant au locataire d’accueil avec l’attribut de type utilisateur défini sur invité

- Utilisateurs de fournisseurs de services, par exemple un fournisseur de solutions cloud (CSP)

- Autres utilisateurs externes ou utilisateurs non représentés par les autres sélections de type d’utilisateur

- Un ou plusieurs locataires peuvent être spécifiés pour le ou les types d’utilisateurs sélectionnés, ou vous pouvez spécifier tous les locataires.

- Cette sélection fournit plusieurs choix qui peuvent être utilisés pour cibler des stratégies d’accès conditionnel à des types d’utilisateurs invités ou externes spécifiques et à des locataires spécifiques contenant ces types d’utilisateurs. Il existe plusieurs types d’utilisateurs invités ou externes qui peuvent être sélectionnés, et plusieurs sélections peuvent être effectuées :

- Rôles d’annuaire

- Permet aux administrateurs de sélectionner des rôles d'annuaire Microsoft Entra spécifiques utilisés pour déterminer l'attribution.

- Utilisateurs et groupes

- Permet le ciblage d’ensembles spécifiques d’utilisateurs. Par exemple, les organisations peuvent sélectionner un groupe qui contient tous les membres du service RH lorsqu’une application RH est sélectionnée en tant qu’application cloud. Un groupe peut être n’importe quel type de groupe dans Microsoft Entra ID, y compris les groupes de sécurité et de distribution dynamiques ou attribués. Azure Policy est appliquée aux utilisateurs et groupes imbriqués.

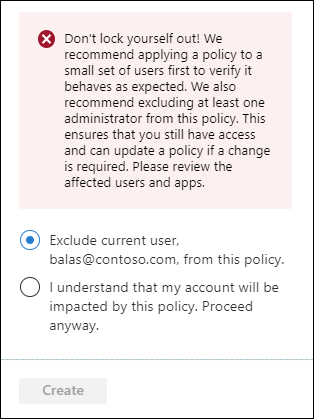

Empêcher le verrouillage de l’administrateur

Pour empêcher le verrouillage de l'administrateur, lors de la création d'une stratégie appliquée à Tous les utilisateurs et Toutes les applications, l'avertissement suivant s'affiche.

Ne vous enfermez pas dehors ! Nous vous recommandons d’appliquer d’abord une stratégie à un petit ensemble d’utilisateurs pour vérifier qu’elle fonctionne comme prévu. Nous vous recommandons également d’exclure au moins un administrateur de cette stratégie. Cette opération garantit que vous disposez toujours d’un accès et que vous pouvez mettre à jour une stratégie si une modification est nécessaire. Vérifiez les utilisateurs et les applications concernés.

Par défaut, la stratégie fournit une option pour exclure l'utilisateur actuel de la stratégie, mais un administrateur peut la remplacer, comme illustré dans l'image suivante.

Si vous êtes bloqué, consultez Que faire si l’accès vous est refusé ?

Accès des partenaires externes

Les stratégies d’accès conditionnel qui ciblent des utilisateurs externes peuvent interférer avec l’accès au fournisseur de services, par exemple des privilèges d’administrateur délégué précis Introduction aux privilèges GDAP (Granular Delegated Admin Privilege). Pour les stratégies destinées à cibler les locataires du fournisseur de services, utilisez le type d’utilisateur externe Utilisateur du fournisseur de services disponible dans les options de sélection Utilisateurs invités ou externes.

Identités de charge de travail

Une identité de charge de travail est une identité qui permet à une application ou à un principal de service d’accéder à des ressources, parfois dans le contexte d’un utilisateur. Les stratégies d’accès conditionnel peuvent être appliquées aux principaux de service d’un locataire unique inscrits auprès de votre locataire. Les applications SaaS et mutualisées tierces ne sont pas concernées. Une stratégie ne couvre pas les identités managées.

Les organisations peuvent cibler des identités de charge de travail spécifiques à inclure ou à exclure de la stratégie.

Pour plus d’informations, consultez l’article Accès conditionnel pour les identités de charge de travail.