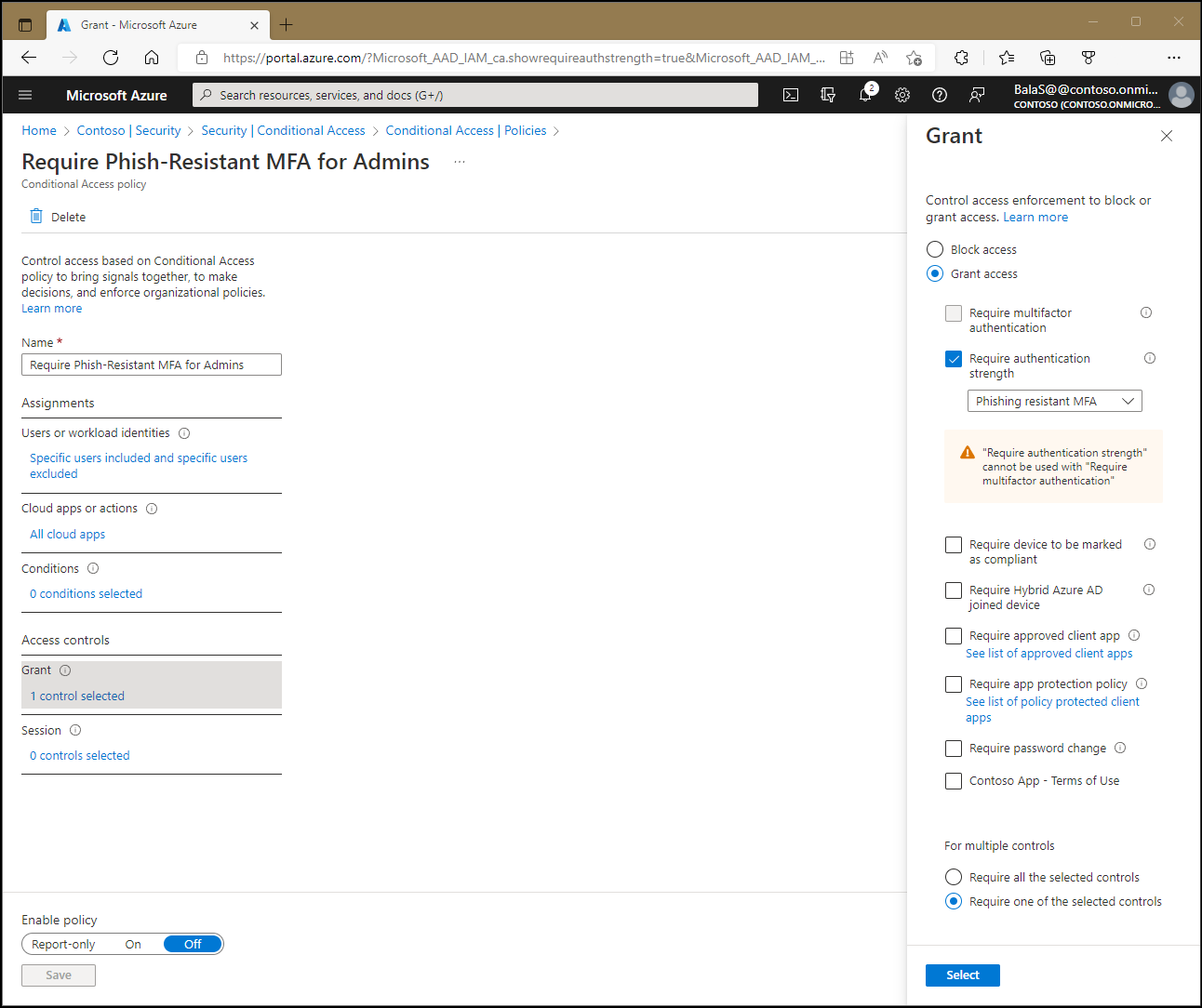

Accès conditionnel : Accorder

Dans une stratégie d’accès conditionnel, un administrateur peut utiliser des contrôles d’accès pour accorder ou bloquer l’accès aux ressources.

Bloquer l’accès

Le contrôle de blocage de l’accès prend en compte toutes les attributions et empêche l’accès en fonction de la configuration de la stratégie d’accès conditionnel.

Le blocage d’accès est un contrôle puissant que vous devez appliquer avec les connaissances appropriées. Les stratégies dotées d’instructions de blocage peuvent avoir des effets secondaires inattendus. Des tests et une validation appropriés sont essentiels avant d’activer le contrôle à grande échelle. Les administrateurs doivent utiliser des outils tels que le mode rapport seul d’accès conditionnel et l’outil What If dans l’accès conditionnel lorsqu’ils apportent des modifications.

Accorder l'accès

Les administrateurs peuvent choisir d’appliquer un ou plusieurs contrôles lors de l’octroi de l’accès. Ces contrôles incluent les options suivantes :

- Exiger l’authentification multifacteur (Microsoft Entra Multifactor Authentication)

- Exiger la force de l’authentification

- Exiger que l’appareil soit marqué comme conforme (Microsoft Intune)

- Exige un appareil avec jonction hybride à Microsoft Entra

- Demander une application cliente approuvée

- Exiger une stratégie de protection des applications

- Exiger la modification du mot de passe

Si les administrateurs souhaitent combiner ces options, ils peuvent utiliser les méthodes suivantes :

- Demander tous les contrôles sélectionnés (contrôle et contrôle)

- Demander un des contrôles sélectionnés (contrôle ou contrôle)

Par défaut, l’accès conditionnel exige tous les contrôles sélectionnés.

Exiger l’authentification multifacteur

Si vous cochez cette case, les utilisateurs doivent effectuer Microsoft Entra authentification multifacteur. Pour plus d’informations sur le déploiement de Microsoft Entra Multifactor Authentication, consultez Planification d’un déploiement cloud Microsoft Entra Directory Multifactor Authentication.

Windows Hello Entreprise répond aux impératifs de l’authentification multifacteur dans les stratégies d’accès conditionnel.

Exiger la force de l’authentification

Les administrateurs peuvent choisir d’exiger des forces d’authentification spécifiques dans leurs stratégies d’accès conditionnel. Ces forces d'authentification sont définies dans le centre d'administration Microsoft Entra> Protection >Méthodes d'authentification> Forces d'authentification . Les administrateurs peuvent choisir de créer leur propre version ou d’utiliser les versions intégrées.

Exiger que l’appareil soit marqué comme conforme

Les organisations qui déploient Intune peuvent utiliser les informations retournées par leurs appareils pour identifier les appareils qui remplissent les conditions de conformité aux stratégies spécifiques. Intune envoie des informations de conformité à Microsoft Entra ID afin que l'accès conditionnel puisse décider d'accorder ou de bloquer l'accès aux ressources. Pour plus d’informations sur les stratégies de conformité, consultez Définir des règles sur les appareils pour autoriser l’accès aux ressources de votre organisation à l’aide d’Intune.

Un appareil peut être marqué comme conforme par Intune pour tout système d’exploitation d’appareil ou par un système de gestion des appareils mobiles tiers pour les appareils Windows. Vous trouverez la liste des systèmes de gestion des appareils périphériques tiers pris en charge dans Prise en charge des partenaires de conformité des appareils tiers dans Intune.

Les appareils doivent être inscrits dans Microsoft Entra ID pour pouvoir être marqués comme conformes. Vous trouverez plus d’informations sur l’inscription des appareils dans Qu’est-ce qu’une identité d’appareil ?.

Le contrôle Exiger que l’appareil soit marqué comme conforme :

- Ne prend en charge que les appareils Windows 10+, iOS, Android, macOS et Linux Ubuntu inscrits auprès de Microsoft Entra ID et d’Intune.

- Microsoft Edge en mode InPrivate sur Windows est considéré comme un appareil non conforme.

Remarque

Sur Windows 7, iOS, Android, macOS et certains navigateurs Web tiers, Microsoft Entra ID identifie l'appareil à l'aide d'un certificat client fourni lorsque l'appareil est enregistré avec Microsoft Entra ID. Lorsqu’un utilisateur se connecte pour la première fois via le navigateur, l’utilisateur est invité à sélectionner le certificat. L’utilisateur doit sélectionner ce certificat pour pouvoir continuer à utiliser le navigateur.

Vous pouvez utiliser l’application Microsoft Defender pour point de terminaison avec la stratégie Application cliente approuvée dans Intune afin de définir les stratégies d’accès conditionnel en fonction de la stratégie de conformité des appareils. Aucune exclusion n’est nécessaire pour l’application Microsoft Defender pour point de terminaison durant la configuration de l’accès conditionnel. Bien que Microsoft Defender pour point de terminaison sur Android et iOS (ID d’application - dd47d17a-3194-4d86-bfd5-c6ae6f5651e3) ne soit pas une application approuvée, elle est autorisée à signaler la posture de sécurité de l’appareil. Cette autorisation active le flux des informations de conformité vers l’accès conditionnel.

Exige un appareil avec jonction hybride à Microsoft Entra

Les organisations peuvent choisir d’utiliser l’identité de l’appareil dans le cadre de leur stratégie d’accès conditionnel. Les entreprises peuvent exiger que les appareils soient des appareils hybrides Microsoft Entra en cochant cette case. Pour plus d’informations sur les identités d’appareils, consultez Qu’est-ce qu’une identité d’appareil ?.

Lorsque vous utilisez le flux OAuth du code d’appareil, le contrôle d’octroi requis pour l’appareil managé ou une condition d’état d’appareil n’est pas pris en charge. Cela est dû au fait que l’appareil qui effectue l’authentification ne peut pas fournir son état d’appareil à l’appareil qui fournit un code. En outre, l’état de l’appareil dans le jeton est verrouillé sur l’appareil effectuant l’authentification. Utilisez plutôt le contrôle Exiger l’authentification multifacteur.

La demande Microsoft Entra hybride a rejoint le contrôle des dispositifs :

- Elle ne prend en charge que les Windows joints à un domaine de niveau inférieur (avant Windows 10) et les appareils Windows actuels (Windows 10 et versions ultérieures).

- Ne considère pas Microsoft Edge en mode InPrivate comme un appareil à jointure hybride Microsoft Entra.

Demander une application cliente approuvée

Les organisations peuvent exiger qu’une application cliente approuvée soit utilisée pour accéder aux applications cloud sélectionnées. Ces applications clientes approuvées prennent en charge les stratégies de protection des applications Intune, quelle que soit votre solution de gestion des périphériques mobiles.

Avertissement

L’octroi d’application cliente approuvé sera mis hors service début mars 2026. Les organisations doivent faire passer toutes les stratégies d’accès conditionnel actuelles qui utilisent uniquement l’octroi Demander une application cliente approuvée vers Demander une application cliente approuvée ou une stratégie de protection des applications d’ici mars 2026. En outre, pour toute nouvelle stratégie d’accès conditionnel, appliquez uniquement l’octroi d’une stratégie de protection d’application. Pour plus d’informations, consultez l’article Migrer l’application cliente approuvée vers la stratégie de protection des applications dans l’accès conditionnel.

Pour appliquer ce contrôle d’octroi, l’appareil doit être inscrit dans Microsoft Entra ID, ce qui nécessite l’utilisation d’une application de répartiteur. L’application de répartiteur peut être Microsoft Authenticator pour iOS ou bien Microsoft Authenticator ou le portail d’entreprise Microsoft pour appareils Android. Si aucune application de répartiteur n’est installée sur l’appareil lorsque l’utilisateur tente de s’authentifier, l’utilisateur est redirigé vers le magasin d’applications approprié pour installer l’application de répartiteur requise.

Les applications clientes suivantes prennent en charge ce paramètre. Cette liste n’est pas exhaustive et peut faire l’objet de modifications :

- Microsoft Azure Information Protection

- Microsoft Cortana

- Microsoft Dynamics 365

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Invoicing

- Microsoft Kaizala

- Microsoft Launcher

- Microsoft Lists

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Planificateur Microsoft

- Microsoft Power Apps

- Microsoft Power BI

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Skype Entreprise

- Microsoft Stream

- Microsoft Teams

- Microsoft To-Do

- Microsoft Visio

- Microsoft Word

- Microsoft Yammer

- Microsoft Whiteboard

- Administration Microsoft 365

Notes

- Les applications clientes approuvées prennent en charge la fonctionnalité de gestion des applications mobiles Intune.

- Exigence Nécessite une application cliente approuvée :

- elle prend uniquement en charge iOS et Android pour la condition de plateforme d’appareil.

- Nécessite une application de répartiteur pour inscrire l’appareil. L’application de répartiteur peut être Microsoft Authenticator pour iOS ou bien Microsoft Authenticator ou le portail d’entreprise Microsoft pour appareils Android.

- L’accès conditionnel ne peut considérer Microsoft Edge en mode InPrivate comme une application cliente approuvée.

- Les stratégies d’accès conditionnel qui nécessitent Microsoft Power BI en tant qu’application cliente approuvée ne prennent pas en charge l’utilisation du proxy d’application Microsoft Entra pour connecter l’application mobile Power BI au serveur de rapports Power BI local.

- Les vues web hébergées en dehors de Microsoft Edge ne répondent pas à la stratégie d’application cliente approuvée. Par exemple : si une application tente de charger SharePoint dans une vue web, les stratégies de protection des applications échouent.

Consultez Exiger des applications clientes approuvées pour l’accès aux applications cloud avec l’accès conditionnel donnant des exemples de configuration.

Exiger une stratégie de protection des applications

Dans la stratégie d’accès conditionnel, vous pouvez exiger la présence d’une stratégie de protection des applications Intune sur l’application cliente avant que les applications sélectionnées soient accessibles. Ces stratégies de protection des applications de gestion des applications mobiles (MAM) vous permettent de gérer, puis de protéger les données de votre organisation au sein d’applications spécifiques.

Pour appliquer ce contrôle d’octroi, l’accès conditionnel exige que l’appareil soit inscrit dans Microsoft Entra ID, ce qui requiert l’utilisation d’une application de répartiteur. L’application de répartiteur peut être Microsoft Authenticator pour iOS ou le portail d’entreprise Microsoft pour les appareils Android. Si aucune application de répartiteur n’est installée sur l’appareil lorsque l’utilisateur tente de s’authentifier, l’utilisateur est redirigé vers l’App Store pour installer cette application. L’application Microsoft Authenticator peut être utilisée comme application de répartiteur, mais ne prend pas en charge la cible comme application cliente approuvée. Les stratégies de protection des applications sont généralement disponibles pour iOS et Android, et en préversion publique pour Microsoft Edge sous Windows. Les appareils Windows ne prennent pas en charge plus de trois comptes d’utilisateur Microsoft Entra dans la même session. Si vous souhaitez en savoir plus sur l’application d’une stratégie aux appareils Windows, veuillez consulter l’article Exiger une stratégie de protection des applications sur les appareils Windows (préversion).

Les applications doivent répondre à certaines exigences pour prendre en charge les stratégies de protection des applications. Les développeurs trouveront plus d’informations sur ces exigences dans la section Applications que vous pouvez gérer avec des stratégies de protection des applications.

Les applications clientes suivantes prennent en charge ce paramètre. Cette liste n’est pas exhaustive et peut faire l’objet de modifications. Si votre application ne figure pas dans la liste, confirmez sa prise en charge auprès du fournisseur de l’application :

- Application mobile Adobe Acrobat Reader

- iAnnotate pour Office 365

- Microsoft Cortana

- Microsoft Dynamics 365 pour téléphones

- Microsoft Dynamics 365 Sales

- Microsoft Edge

- Microsoft Excel

- Microsoft Power Automate

- Microsoft Launcher

- Microsoft Lists

- Microsoft Loop

- Microsoft Office

- Microsoft OneDrive

- Microsoft OneNote

- Microsoft Outlook

- Planificateur Microsoft

- Microsoft Power BI

- Microsoft PowerApps

- Microsoft PowerPoint

- Microsoft SharePoint

- Microsoft Stream Mobile Native 2.0

- Microsoft Teams

- Microsoft To-Do

- Microsoft Word

- Microsoft Whiteboard Services

- MultiLine for Intune

- Nine Mail - Email and Calendar

- Notate pour Intune

- Provectus : sécuriser les contacts

- Viva Engage (Android, iOS et iPadOS)

Remarque

Kaizala, Skype Entreprise et Visio ne prennent pas en charge l’octroi Exiger une stratégie de protection des applications. Si vous avez besoin que ces applications fonctionnent, utilisez exclusivement l’octroi Exiger une stratégie de protection des applications. L’utilisation de la clause entre les deux octrois ne fonctionnera pas pour ces trois applications.

Consultez Exiger une stratégie de protection d’application et une application cliente approuvée pour l’accès aux applications cloud avec l’accès conditionnel pour des exemples de configuration.

Nécessite une modification du mot de passe

Lorsqu’un risque utilisateur est détecté, en s’appuyant sur les conditions de la stratégie de risque utilisateur, les administrateurs peuvent choisir de faire modifier le mot de passe de manière sécurisée à l’aide de la réinitialisation de mot de passe en libre-service Microsoft Entra. Les utilisateurs peuvent effectuer une réinitialisation de mot de passe en libre-service pour corriger cela automatiquement. Ce processus ferme l’événement de risque utilisateur pour empêcher les alertes inutiles pour les administrateurs.

Lorsqu’un utilisateur est invité à modifier un mot de passe, il doit d’abord procéder à une authentification multifacteur. Vérifiez que tous vos utilisateurs s’inscrivent à l’authentification multifacteur afin qu’ils soient prêts au cas où un risque serait détecté pour leur compte.

Avertissement

Les utilisateurs doivent s’être inscrits auprès de l’authentification multifacteur avant de déclencher la stratégie d’utilisateur à risque.

Les restrictions suivantes s’appliquent lorsque vous configurez une stratégie à l’aide du contrôle de modification de mot de passe :

- La stratégie doit être affectée à Toutes les ressources. Cette exigence empêche un attaquant d’utiliser une autre application pour modifier le mot de passe de l’utilisateur et réinitialiser le risque du compte, en se connectant à une autre application.

- L’exigence de modification du mot de passe ne peut pas être utilisée avec d’autres contrôles, comme l’exigence d’un appareil conforme.

- Le contrôle de modification du mot de passe ne peut être utilisé qu’avec la condition d’affectation d’utilisateurs et de groupes, la condition d’affectation d’applications cloud (qui doit être définie sur « tous ») et les conditions de risque utilisateur.

Conditions d’utilisation

Si votre organisation a créé des Conditions d’utilisation, d’autres options peuvent être visibles sous les contrôles d’octroi. Ces options permettent aux administrateurs de demander l’acceptation des conditions d’utilisation comme condition d’accès aux ressources protégées par la stratégie. Vous pouvez trouver plus d’informations sur les conditions d’utilisation dans Conditions d’utilisation de Microsoft Entra.

Contrôles personnalisés (préversion)

Les contrôles personnalisés sont une fonctionnalité d’aperçu de Microsoft Entra ID. Quand vous utilisez les contrôles personnalisés, les utilisateurs sont redirigés vers un service compatible pour satisfaire aux exigences d’authentification séparément de Microsoft Entra ID. Pour plus d’informations, consultez l’article Contrôles personnalisés.