Contrôle d’accès dans le portail de gouvernance Microsoft Purview classique

Le portail de gouvernance Microsoft Purview utilise collections dans le Mappage de données Microsoft Purview pour organiser et gérer l’accès à ses sources, ressources et autres artefacts. Cet article décrit les collections et la gestion des accès pour votre compte dans le portail de gouvernance Microsoft Purview.

Importante

Cet article sur les autorisations couvre les autorisations de gouvernance des données Microsoft Purview dans le portail de gouvernance Microsoft Purview classique.

- Pour connaître les autorisations de gouvernance du nouveau portail Microsoft Purview , consultez Autorisations de gouvernance dans le portail

- Pour obtenir des autorisations générales dans le nouveau portail Microsoft Purview , consultez autorisations dans le portail.

- Pour connaître les autorisations de conformité et de risque classiques, consultez les autorisations dans l’article portail de conformité Microsoft Purview.

Autorisations d’accès au portail de gouvernance Microsoft Purview

Il existe deux main façons d’accéder au portail de gouvernance Microsoft Purview, et vous aurez besoin d’autorisations spécifiques pour :

- Pour accéder directement à votre portail de gouvernance Microsoft Purview à l’adresse https://web.purview.azure.com, vous avez besoin au moins d’un rôle de lecteur sur une collection dans votre Mappage de données Microsoft Purview.

- Pour accéder à votre portail de gouvernance Microsoft Purview via le Portail Azure en recherchant votre compte Microsoft Purview, en l’ouvrant et en sélectionnant Ouvrir le portail de gouvernance Microsoft Purview, vous avez besoin au moins d’un rôle Lecteur sous Access Control (IAM).

Remarque

Si vous avez créé votre compte à l’aide d’un principal de service, pour pouvoir accéder au portail de gouvernance Microsoft Purview, vous devez accorder à un regroupement d’utilisateurs des autorisations d’administrateur sur la collection racine.

Collections

Une collection est un outil que le Mappage de données Microsoft Purview utilise pour regrouper des ressources, des sources et d’autres artefacts dans une hiérarchie afin de gérer le contrôle d’accès. Tous les accès aux ressources du portail de gouvernance Microsoft Purview sont gérés à partir de collections dans le Mappage de données Microsoft Purview.

Rôles

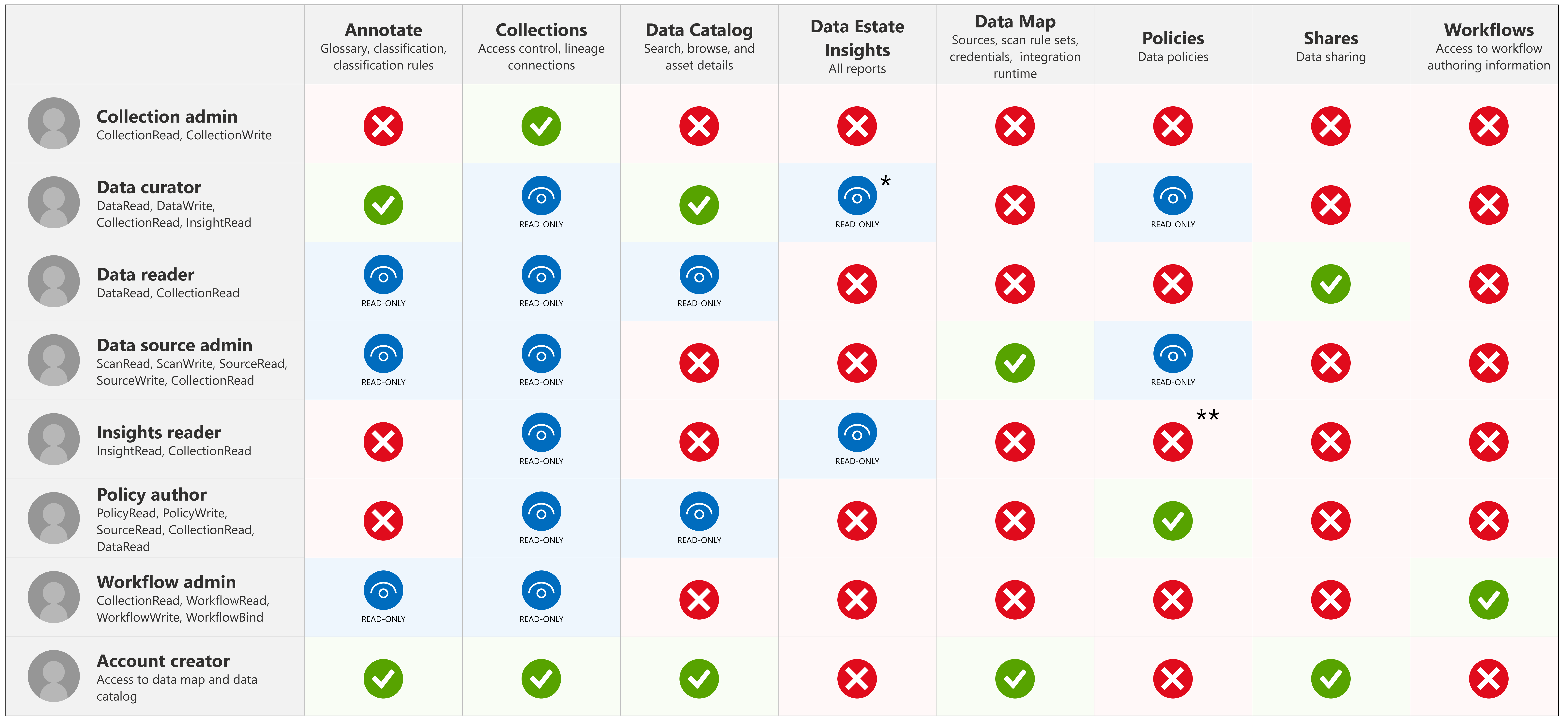

Le portail de gouvernance Microsoft Purview utilise un ensemble de rôles prédéfinis pour contrôler qui peut accéder à ce qui se trouve dans le compte. Ces rôles sont actuellement les suivants :

- Administrateur de domaine (au niveau du domaine uniquement) : peut attribuer des autorisations au sein d’un domaine et gérer ses ressources.

- Administrateur de collection : rôle pour les utilisateurs qui devront attribuer des rôles à d’autres utilisateurs dans le portail de gouvernance Microsoft Purview ou gérer des regroupements. Les administrateurs de regroupements peuvent ajouter des utilisateurs à des rôles sur les regroupements où ils sont administrateurs. Ils peuvent également modifier des collections, leurs détails et ajouter des sous-collections. Un administrateur de collection sur la collection racine a également automatiquement l’autorisation d’accéder au portail de gouvernance Microsoft Purview. Si votre administrateur de collection racine doit être modifié, vous pouvez suivre les étapes décrites dans la section ci-dessous.

- Conservateurs de données : rôle qui fournit l’accès au catalogue de données pour gérer les ressources, configurer des classifications personnalisées, créer et gérer des termes de glossaire et afficher des insights sur le patrimoine de données. Les conservateurs de données peuvent créer, lire, modifier, déplacer et supprimer des ressources. Ils peuvent également appliquer des annotations aux ressources.

- Lecteurs de données : rôle qui fournit un accès en lecture seule aux ressources de données, aux classifications, aux règles de classification, aux collections et aux termes du glossaire.

- Administrateur de source de données : rôle qui permet à un utilisateur de gérer les sources de données et les analyses. Si un utilisateur n’est accordé qu’au rôle d’administrateur de source de données sur une source de données donnée, il peut exécuter de nouvelles analyses à l’aide d’une règle d’analyse existante. Pour créer de nouvelles règles d’analyse, l’utilisateur doit également être accordé en tant que lecteur de données ou conservateur de données .

- Lecteur d’insights : rôle qui fournit un accès en lecture seule aux rapports d’insights pour les collections où le lecteur d’insights a également au moins le rôle Lecteur de données . Pour plus d’informations, consultez Autorisations d’insights.

- Auteur de stratégie : rôle qui permet à un utilisateur d’afficher, de mettre à jour et de supprimer des stratégies Microsoft Purview via l’application Stratégie de données dans Microsoft Purview.

- Administrateur de flux de travail : rôle qui permet à un utilisateur d’accéder à la page de création de flux de travail dans le portail de gouvernance Microsoft Purview et de publier des flux de travail sur des collections pour lesquelles il dispose d’autorisations d’accès. L’administrateur de flux de travail n’a accès qu’à la création et a donc besoin au moins de l’autorisation lecteur de données sur une collection pour pouvoir accéder au portail de gouvernance Purview.

Remarque

À l’heure actuelle, le rôle d’auteur de stratégie Microsoft Purview n’est pas suffisant pour créer des stratégies. Le rôle d’administrateur de source de données Microsoft Purview est également requis.

Qui doit être affecté à quel rôle ?

| Scénario utilisateur : | Rôle(s) approprié(s) |

|---|---|

| J’ai juste besoin de trouver des ressources, je ne veux rien modifier | Lecteur de données |

| J’ai besoin de modifier et de gérer les informations sur les ressources | Conservateur de données |

| Je souhaite créer des classifications personnalisées | Conservateur de données ou administrateur de source de données |

| Je dois modifier le glossaire métier | Conservateur de données |

| J’ai besoin d’afficher Data Estate Insights pour comprendre la posture de gouvernance de mon patrimoine de données | Conservateur de données |

| Le principal de service de mon application doit envoyer des données au Mappage de données Microsoft Purview | Conservateur de données |

| Je dois configurer des analyses via le portail de gouvernance Microsoft Purview | Conservateur de données sur la collection ou curateur de données et administrateur de source de données où la source est inscrite. |

| Je dois autoriser un principal de service ou un groupe à configurer et à surveiller les analyses dans le Mappage de données Microsoft Purview sans lui permettre d’accéder aux informations du catalogue | Administrateur de source de données |

| Je dois placer des utilisateurs dans des rôles dans le portail de gouvernance Microsoft Purview | Administrateur de collection |

| Je dois créer et publier des stratégies d’accès | Administrateur de source de données et auteur de stratégie |

| Je dois créer des flux de travail pour mon compte Microsoft Purview dans le portail de gouvernance | Administrateur de flux de travail |

| Je dois partager des données à partir de sources inscrites dans Microsoft Purview | Lecteur de données |

| Je dois recevoir des données partagées dans Microsoft Purview | Lecteur de données |

| J’ai besoin d’afficher des insights pour les collections dont je fais partie | Lecteur Insights ou conservateur de données |

| Je dois créer ou gérer notre runtime d’intégration auto-hébergé (SHIR) | Administrateur de source de données |

| Je dois créer des points de terminaison privés managés | Administrateur de source de données |

Remarque

*Conservateur de données : les conservateurs de données peuvent lire les insights uniquement s’ils sont affectés à un conservateur de données au niveau de la collection racine.

**Autorisations d’administrateur de source de données sur les stratégies : les administrateurs de sources de données peuvent également publier des stratégies de données.

Comprendre comment utiliser les rôles et les collections du portail de gouvernance Microsoft Purview

Tout le contrôle d’accès est géré par le biais de regroupements dans le Mappage de données Microsoft Purview. Les collections se trouvent dans le portail de gouvernance Microsoft Purview. Ouvrez votre compte dans le Portail Azure et sélectionnez la vignette portail de gouvernance Microsoft Purview dans la page Vue d’ensemble. À partir de là, accédez à la carte de données dans le menu de gauche, puis sélectionnez l’onglet « Collections ».

Lorsqu’un compte Microsoft Purview (anciennement Azure Purview) est créé, il commence par une collection racine portant le même nom que le compte lui-même. Le créateur du compte est automatiquement ajouté en tant que Administration de collection, Administration de source de données, conservateur de données et lecteur de données sur cette collection racine, et peut modifier et gérer cette collection.

Les sources, les ressources et les objets peuvent être ajoutés directement à cette collection racine, mais il en est de même pour d’autres collections. L’ajout de regroupements vous permet de mieux contrôler qui a accès aux données dans votre compte.

Tous les autres utilisateurs peuvent accéder aux informations dans le portail de gouvernance Microsoft Purview uniquement s’ils, ou un groupe dans lequel ils se trouvent, reçoivent l’un des rôles ci-dessus. Cela signifie que, lorsque vous créez un compte, personne d’autre que le créateur ne peut accéder à ses API ni les utiliser tant qu’elles n’ont pas été ajoutées à un ou plusieurs des rôles ci-dessus dans une collection.

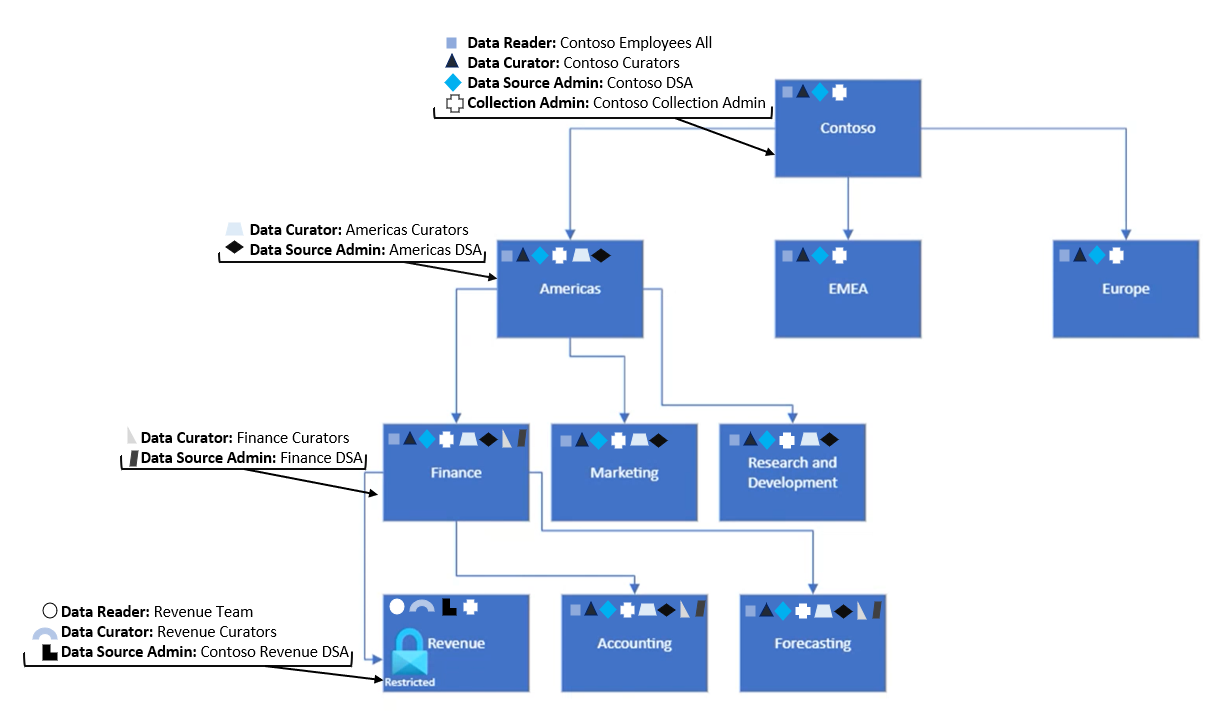

Les utilisateurs peuvent uniquement être ajoutés à une collection par un administrateur de collection ou par le biais de l’héritage des autorisations. Les autorisations d’une collection parente sont automatiquement héritées par ses sous-collections. Toutefois, vous pouvez choisir de restreindre l’héritage des autorisations sur n’importe quelle collection. Dans ce cas, ses sous-collections n’hériteront plus des autorisations du parent et devront être ajoutées directement, bien que les administrateurs de collection qui sont automatiquement hérités d’une collection parente ne puissent pas être supprimés.

Vous pouvez attribuer des rôles à des utilisateurs, des groupes de sécurité et des principaux de service à partir de votre Microsoft Entra ID associée à votre abonnement.

Attribuer des autorisations à vos utilisateurs

Après avoir créé un compte Microsoft Purview (anciennement Azure Purview), la première chose à faire est de créer des collections et d’attribuer des rôles aux utilisateurs au sein de ces regroupements.

Remarque

Si vous avez créé votre compte à l’aide d’un principal de service, pour pouvoir accéder au portail de gouvernance Microsoft Purview et attribuer des autorisations aux utilisateurs, vous devez accorder des autorisations d’administrateur à un regroupement d’utilisateurs sur la collection racine.

Créer des collections

Les collections peuvent être personnalisées pour la structure des sources dans votre Mappage de données Microsoft Purview et peuvent agir comme des bacs de stockage organisés pour ces ressources. Lorsque vous réfléchissez aux collections dont vous pourriez avoir besoin, réfléchissez à la façon dont vos utilisateurs accèdent aux informations ou les découvrent. Vos sources sont-elles réparties par départements ? Y a-t-il des groupes spécialisés au sein de ces ministères qui n’auront qu’à découvrir certaines ressources ? Existe-t-il des sources qui devraient être détectables par tous vos utilisateurs ?

Cela informera les collections et sous-collections dont vous aurez peut-être besoin pour organiser le plus efficacement votre mappage de données.

Les nouvelles collections peuvent être ajoutées directement au mappage de données, où vous pouvez choisir leur collection parente dans une liste déroulante, ou elles peuvent être ajoutées à partir du parent en tant que sous-collection. Dans la vue de carte de données, vous pouvez voir toutes vos sources et ressources classées par collections, et dans la liste, la collection de la source est listée.

Pour plus d’instructions et d’informations, vous pouvez suivre notre guide de création et de gestion des collections.

Exemple de collections

Maintenant que nous avons une compréhension de base des collections, des autorisations et de leur fonctionnement, examinons un exemple.

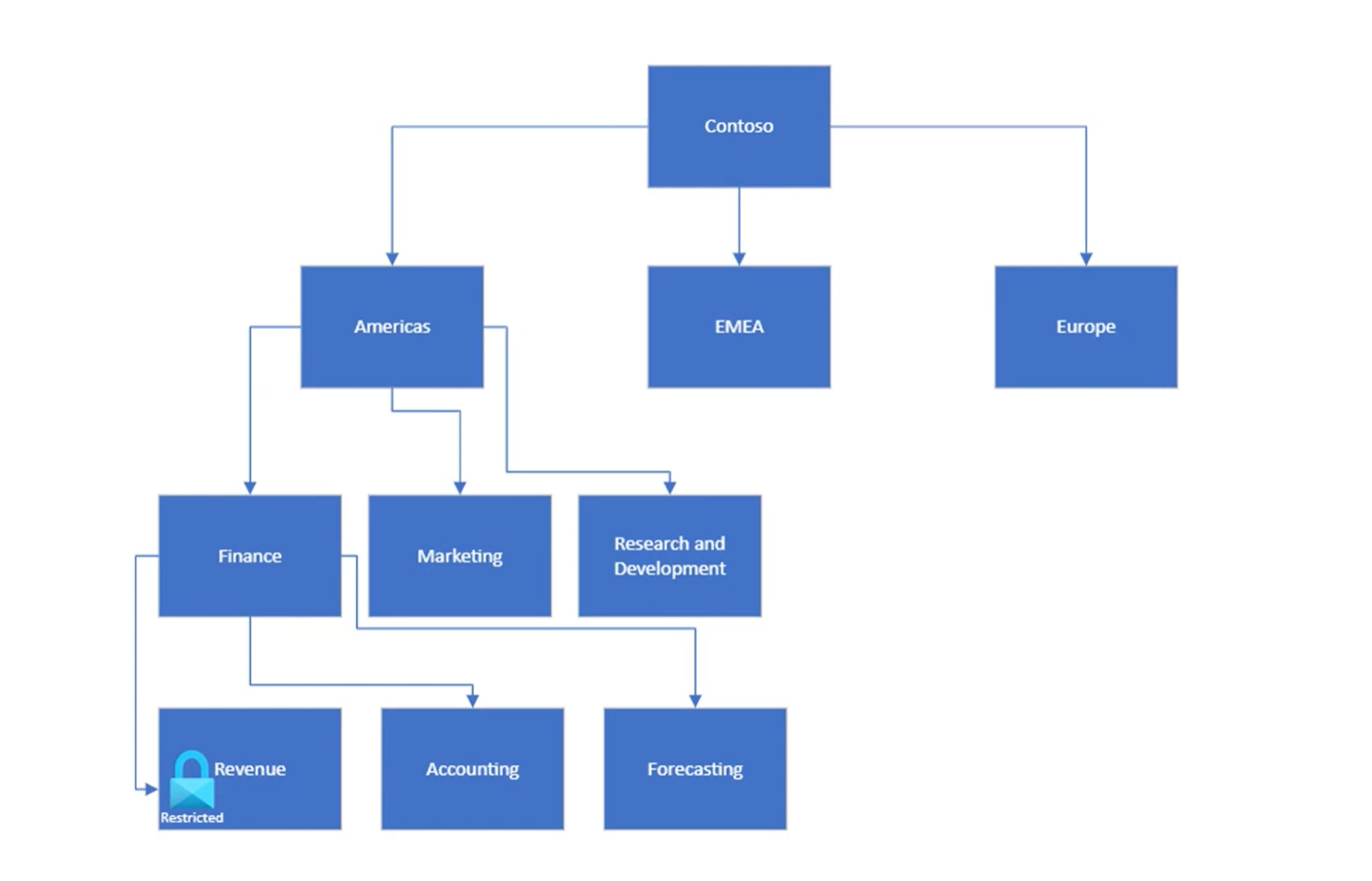

Il s’agit d’une façon pour un organization de structurer leurs données : à partir de leur collection racine (Contoso, dans cet exemple), les collections sont organisées en régions, puis en départements et sous-départements. Les sources de données et les ressources peuvent être ajoutées à n’importe laquelle de ces collections pour organiser les ressources de données par ces régions et services, et gérer le contrôle d’accès dans ce sens. Il existe un sous-département, Revenue, qui a des instructions d’accès strictes. Les autorisations devront donc être gérées étroitement.

Le rôle lecteur de données peut accéder aux informations du catalogue, mais pas les gérer ou les modifier. Par conséquent, pour notre exemple ci-dessus, l’ajout de l’autorisation Lecteur de données à un groupe sur la collection racine et l’autorisation de l’héritage donnent à tous les utilisateurs de ce groupe des autorisations de lecteur sur les sources et les ressources dans le Mappage de données Microsoft Purview. Cela rend ces ressources détectables, mais pas modifiables, par tous les membres de ce groupe. La restriction de l’héritage sur le groupe Revenue contrôle l’accès à ces ressources. Les utilisateurs qui ont besoin d’accéder aux informations sur les revenus peuvent être ajoutés séparément à la collection Revenue. De même pour les rôles Conservateur de données et Source de données Administration, les autorisations pour ces groupes commencent à la collection où ils sont affectés et descendent vers les sous-collections qui n’ont pas restreint l’héritage. Ci-dessous, nous avons attribué des autorisations pour plusieurs groupes au niveau des collections dans la sous-collection Americas.

Ajouter des utilisateurs à des rôles

L’attribution de rôle est gérée par le biais des collections. Seul un utilisateur disposant du rôle d’administrateur de regroupement peut accorder des autorisations à d’autres utilisateurs sur ce regroupement. Lorsque de nouvelles autorisations doivent être ajoutées, un administrateur de collection accède au portail de gouvernance Microsoft Purview, accède au mappage de données, puis à l’onglet Collections, puis sélectionne la collection dans laquelle un utilisateur doit être ajouté. À partir de l’onglet Attributions de rôles, ils seront en mesure d’ajouter et de gérer les utilisateurs qui ont besoin d’autorisations.

Pour obtenir des instructions complètes, consultez notre guide pratique pour ajouter des attributions de rôles.

Modification de l’administrateur

Il peut arriver que l’administrateur de votre collection racine soit modifié, ou qu’un administrateur doit être ajouté après la création d’un compte par une application. Par défaut, l’utilisateur qui crée le compte est automatiquement affecté à l’administrateur de collection à la collection racine. Pour mettre à jour l’administrateur de collection racine, il existe quatre options :

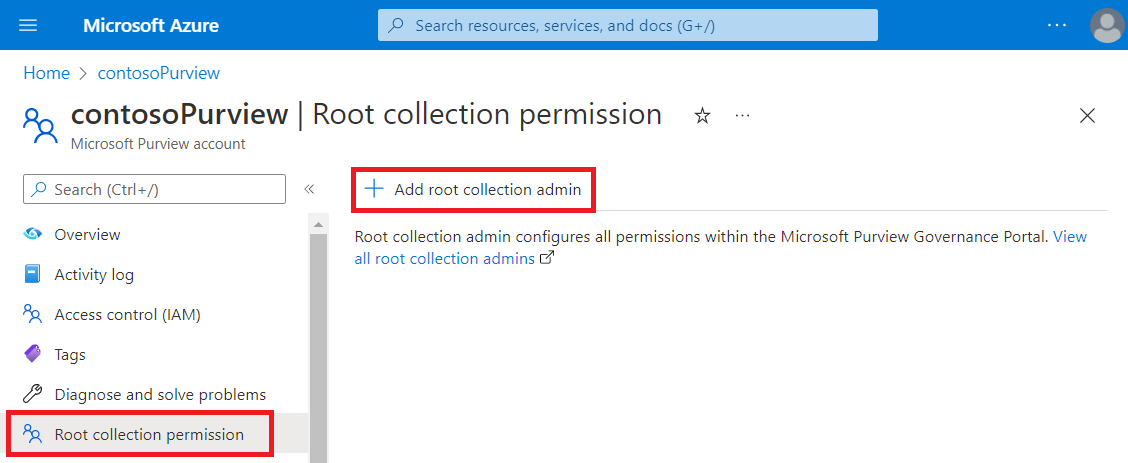

Vous pouvez gérer les administrateurs de collection racine dans le Portail Azure :

- Connectez-vous au Portail Azure et recherchez votre compte Microsoft Purview.

- Sélectionnez Autorisation de collection racine dans le menu de gauche de la page de votre compte Microsoft Purview.

- Sélectionnez Ajouter un administrateur de collection racine pour ajouter un administrateur.

- Vous pouvez également sélectionner Afficher tous les administrateurs de collection racine pour accéder à la collection racine dans le portail de gouvernance Microsoft Purview.

Vous pouvez attribuer des autorisations via le portail de gouvernance Microsoft Purview comme vous l’avez pour n’importe quel autre rôle.

Vous pouvez utiliser l’API REST pour ajouter un administrateur de collection. Vous trouverez des instructions sur l’utilisation de l’API REST pour ajouter un administrateur de collection dans notre documentation sur l’API REST pour les collections. Pour plus d’informations, consultez nos informations de référence sur l’API REST.

Vous pouvez également utiliser la commande Azure CLI ci-dessous. Object-id est facultatif. Pour plus d’informations et un exemple, consultez la page de référence des commandes CLI.

az purview account add-root-collection-admin --account-name [Microsoft Purview Account Name] --resource-group [Resource Group Name] --object-id [User Object Id]

Autorisations sur les ressources

Si vous n’avez pas d’autorisation de lecture sur une collection, les ressources sous cette collection ne sont pas répertoriées dans les résultats de la recherche. Si vous obtenez l’URL directe d’une ressource et que vous l’ouvrez, la page aucun accès s’affiche. Contactez l’administrateur de votre collection pour vous accorder l’accès. Vous pouvez sélectionner le bouton Actualiser pour case activée à nouveau l’autorisation.

Si vous disposez de l’autorisation de lecture sur une collection, mais que vous n’avez pas l’autorisation d’écriture, vous pouvez parcourir la page des détails de la ressource, mais les opérations suivantes sont désactivées :

- Modifiez la ressource. Le bouton Modifier est désactivé.

- Supprimez la ressource. Le bouton Supprimer est désactivé.

- Déplacer la ressource vers une autre collection. Le bouton de sélection situé dans le coin supérieur droit de la section Chemin d’accès à la collection est masqué.

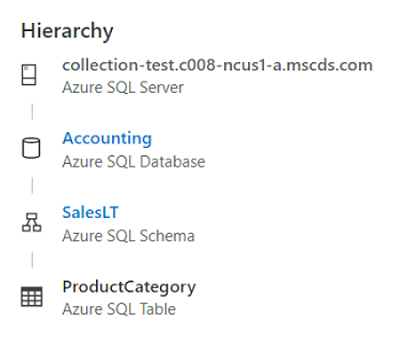

Les ressources de la section Hierarchy sont également affectées par les autorisations. Les ressources sans autorisation de lecture sont grisées.

Autorisations du catalogue de données

Étapes suivantes

Maintenant que vous avez une compréhension de base des collections et du contrôle d’accès, suivez les guides ci-dessous pour créer et gérer ces regroupements, ou commencez à inscrire des sources dans votre Mappage de données Microsoft Purview.