Passer en revue les chemins d’attaque

Les chemins d’attaque dans Microsoft Security Exposure Management vous aident à identifier et à visualiser de manière proactive les itinéraires potentiels que les attaquants peuvent exploiter à l’aide de vulnérabilités, de lacunes et de mauvaises configurations. Les chemins d’attaque simulés vous permettent d’examiner et de corriger de manière proactive les menaces potentielles.

Security Exposure Management est actuellement en préversion publique.

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Configuration requise

- En savoir plus sur les chemins d’attaque avant de commencer. -- Passez en revue les autorisations requises pour utiliser les chemins d’attaque.

- La valeur des chemins d’attaque augmente en fonction des données utilisées comme source. Si aucune donnée n’est disponible ou si les données ne reflètent pas l’environnement de votre organization, les chemins d’attaque peuvent ne pas apparaître. Les chemins d’attaque peuvent ne pas être entièrement représentatifs :

- Si vous n’avez pas de licences définies pour les charges de travail intégrées et représentées dans le chemin d’attaque.

- Si vous ne définissez pas entièrement les ressources critiques.

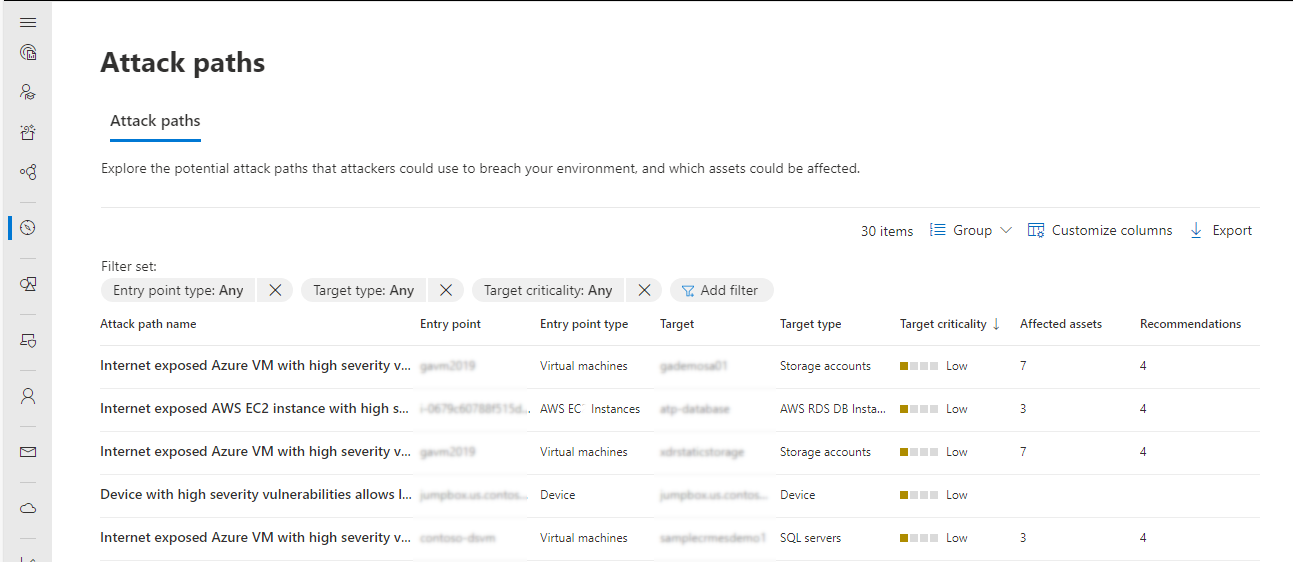

Afficher les chemins d’attaque

Pour accéder aux chemins d’attaque, sélectionnez Surface d’attaque -> Chemin d’attaque.

Pour modifier l’affichage des chemins d’attaque, vous pouvez sélectionner un nom de titre à trier selon un en-tête de colonne spécifique.

Regrouper par points d’étranglement

Pour regrouper par point d’étranglement :

Sélectionnez Surface d’attaque -> Chemin d’attaque.

Sélectionnez Groupe à regrouper par Nom, Type de point d’entrée, Type de cible, Criticité cible, État ou point d’étranglement.

Examiner un chemin d’attaque

Sélectionnez un chemin d’attaque spécifique pour l’examiner plus en détail à la recherche de vulnérabilités exploitables potentielles.

Dans le graphique Chemin d’attaque , pointez sur une icône de nœud ou de bord (connecteur) pour afficher des informations supplémentaires sur la façon dont le chemin d’attaque est généré.

Passer en revue les recommandations

Sélectionnez l’onglet Recommandations pour afficher la liste des recommandations actionnables afin d’atténuer les chemins d’attaque identifiés.

Triez les recommandations par titre ou sélectionnez une recommandation spécifique pour ouvrir l’écran de recommandation.

Passez en revue les détails de la recommandation, puis sélectionnez Gérer pour corriger la recommandation dans l’interface de charge de travail appropriée.

Afficher une ressource de chemin d’attaque dans la carte d’exposition

Pour voir une image plus large d’une ressource de chemin d’attaque dans la carte d’exposition :

Sélectionnez Surface d’attaque -> Chemin d’attaque -> Graphe -> Afficher dans la carte.

Vous pouvez également rechercher et sélectionner une ressource dans le chemin d’attaque à partir de Mapper , puis la sélectionner. Vous pouvez également sélectionner Afficher dans la carte à partir d’une ressource à partir de l’inventaire des appareils.

Explorez les connexions en fonction des besoins.

Prochaines étapes

Découvrez la gestion des ressources critiques.