Informazioni sulle autorizzazioni di condivisione NAS in Azure NetApp Files

Azure NetApp Files offre diversi modi per proteggere i dati NAS. Un aspetto di tale sicurezza è le autorizzazioni. In NAS le autorizzazioni possono essere suddivise in due categorie:

- Limitare le autorizzazioni di accesso alla condivisione che possono montare un volume NAS. I controlli NFS condividono le autorizzazioni di accesso tramite indirizzo IP o nome host. SMB controlla questo controllo tramite elenchi di controllo di accesso di utenti e gruppi .SMB controlla questo tramite elenchi di controllo di accesso (ACL).

- Le autorizzazioni di accesso ai file limitano le operazioni che gli utenti e i gruppi possono eseguire una volta montato un volume NAS. Le autorizzazioni di accesso ai file vengono applicate a singoli file e cartelle.

Le autorizzazioni di Azure NetApp Files si basano su standard NAS, semplificando il processo di volumi NAS di sicurezza per amministratori e utenti finali con metodi familiari.

Nota

Se le autorizzazioni in conflitto sono elencate in condivisioni e file, viene applicata l'autorizzazione più restrittiva. Ad esempio, se un utente ha accesso in sola lettura a livello di condivisione e controllo completo a livello di file , l'utente riceve l'accesso in lettura a tutti i livelli.

Condividere le autorizzazioni di accesso

Il punto di ingresso iniziale da proteggere in un ambiente NAS è l'accesso alla condivisione stessa. Nella maggior parte dei casi, l'accesso deve essere limitato solo agli utenti e ai gruppi che devono accedere alla condivisione. Con le autorizzazioni di accesso alla condivisione, è possibile bloccare chi può anche montare la condivisione al primo posto.

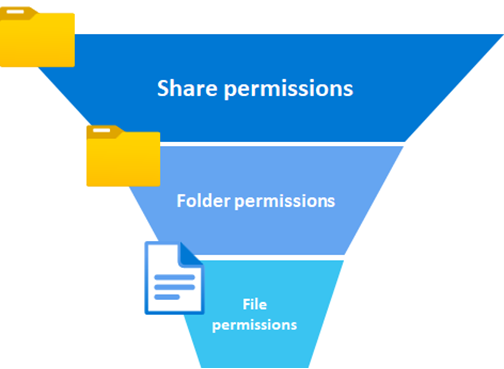

Poiché le autorizzazioni più restrittive eseguono l'override di altre autorizzazioni e una condivisione è il punto di ingresso principale del volume (con il minor numero di controlli di accesso), le autorizzazioni di condivisione devono rispettare una logica a imbuto, in cui la condivisione consente più accesso rispetto ai file e alle cartelle sottostanti. La logica a imbuto applica controlli più granulari e restrittivi.

Criteri di esportazione NFS

I volumi in Azure NetApp Files vengono condivisi ai client NFS esportando un percorso accessibile a un client o a un set di client. Sia NFSv3 che NFSv4.x usano lo stesso metodo per limitare l'accesso a una condivisione NFS in Azure NetApp Files: criteri di esportazione.

Un criterio di esportazione è un contenitore per un set di regole di accesso elencate in ordine di accesso desiderato. Queste regole controllano l'accesso alle condivisioni NFS usando indirizzi IP client o subnet. Se un client non è elencato in una regola dei criteri di esportazione, consentendo o negando esplicitamente l'accesso, il client non è in grado di montare l'esportazione NFS. Poiché le regole vengono lette in ordine sequenziale, se una regola dei criteri più restrittiva viene applicata a un client (ad esempio, tramite una subnet), viene prima letta e applicata. Le regole dei criteri successive che consentono un maggiore accesso vengono ignorate. Questo diagramma mostra un client con un indirizzo IP 10.10.10.10 che ottiene l'accesso in sola lettura a un volume perché la subnet 0.0.0.0/0 (ogni client in ogni subnet) è impostata su sola lettura ed è elencata per prima nei criteri.

Esportare le opzioni delle regole dei criteri disponibili in Azure NetApp Files

Quando si crea un volume di Azure NetApp Files, sono disponibili diverse opzioni configurabili per il controllo dell'accesso ai volumi NFS.

- Indice: specifica l'ordine in cui viene valutata una regola dei criteri di esportazione. Se un client rientra in più regole nei criteri, la prima regola applicabile si applica al client e le regole successive vengono ignorate.

- Client consentiti: specifica i client a cui si applica una regola. Questo valore può essere un indirizzo IP client, un elenco delimitato da virgole di indirizzi IP o una subnet che include più client. I valori hostname e netgroup non sono supportati in Azure NetApp Files.

- Accesso: specifica il livello di accesso consentito agli utenti non radice. Per i volumi NFS senza Kerberos abilitato, le opzioni sono: Sola lettura, Lettura e scrittura o Nessun accesso. Per i volumi con Kerberos abilitato, le opzioni sono: Kerberos 5, Kerberos 5i o Kerberos 5p.

- Accesso radice: specifica il modo in cui l'utente radice viene gestito nelle esportazioni NFS per un determinato client. Se è impostata su "Sì", la radice è radice. Se impostato su "Off", la radice viene spostata sull'ID utente anonimo 65534.

- modalità chown: controlla quali utenti possono eseguire comandi di proprietà di modifica nell'esportazione (chown). Se impostato su "Restricted", solo l'utente radice può eseguire chown. Se impostato su "Senza restrizioni", qualsiasi utente con le autorizzazioni appropriate per file/cartelle può eseguire comandi chown.

Regola dei criteri predefinita in Azure NetApp Files

Quando si crea un nuovo volume, viene creata una regola dei criteri predefinita. Il criterio predefinito impedisce uno scenario in cui viene creato un volume senza regole dei criteri, che limita l'accesso per qualsiasi client che tenta di accedere all'esportazione. Se non sono presenti regole, non è disponibile alcun accesso.

La regola predefinita ha i valori seguenti:

- Indice = 1

- Client consentiti = 0.0.0.0/0 (tutti i client sono autorizzati ad accedere)

- Access = Lettura e scrittura

- Accesso radice = Attivato

- Modalità chown = con restrizioni

Questi valori possono essere modificati durante la creazione del volume o dopo la creazione del volume.

Esportare le regole dei criteri con Kerberos NFS abilitato in Azure NetApp Files

Kerberos NFS può essere abilitato solo nei volumi usando NFSv4.1 in Azure NetApp Files. Kerberos offre maggiore sicurezza offrendo diverse modalità di crittografia per i montaggi NFS, a seconda del tipo Kerberos in uso.

Quando Kerberos è abilitato, i valori per le regole dei criteri di esportazione cambiano per consentire la specifica di quale modalità Kerberos deve essere consentita. Se è necessario accedere a più modalità di sicurezza Kerberos, è possibile abilitare più modalità di sicurezza Kerberos nella stessa regola.

Queste modalità di sicurezza includono:

- Kerberos 5: solo l'autenticazione iniziale è crittografata.

- Kerberos 5i: autenticazione utente e controllo dell'integrità.

- Kerberos 5p: autenticazione utente, controllo dell'integrità e privacy. Tutti i pacchetti vengono crittografati.

Solo i client abilitati per Kerberos sono in grado di accedere ai volumi con regole di esportazione che specificano Kerberos; non AUTH_SYS è consentito alcun accesso quando Kerberos è abilitato.

Schiacciamento radice

Esistono alcuni scenari in cui si vuole limitare l'accesso radice a un volume di Azure NetApp Files. Poiché la radice ha accesso illimitato a qualsiasi elemento in un volume NFS, anche se nega esplicitamente l'accesso alla radice usando bit o ACL in modalità, l'unico modo per limitare l'accesso radice consiste nel indicare al server NFS che la radice da un client specifico non è più radice.

In Regole dei criteri di esportazione selezionare "Accesso radice: disattivato" per schiacciare la radice a un ID utente anonimo non radice 65534. Ciò significa che la radice nei client specificati è ora l'ID utente 65534 (in nfsnobody genere nei client NFS) e ha accesso a file e cartelle in base ai bit ACL/modalità specificati per tale utente. Per i bit di modalità, le autorizzazioni di accesso in genere rientrano nei diritti di accesso "Tutti". Inoltre, i file scritti come "radice" dai client interessati dalle regole di squash radice creano file e cartelle come nfsnobody:65534 utente. Se è necessario che la radice sia radice, impostare "Accesso radice" su "Attivato".

Per altre informazioni sulla gestione dei criteri di esportazione, vedere Configurare i criteri di esportazione per volumi NFS o con doppio protocollo.

Esportare l'ordinamento delle regole dei criteri

L'ordine delle regole dei criteri di esportazione determina la modalità di applicazione. La prima regola nell'elenco applicabile a un client NFS è la regola usata per tale client. Quando si usano intervalli/subnet CIDR per le regole dei criteri di esportazione, un client NFS in tale intervallo potrebbe ricevere l'accesso indesiderato a causa dell'intervallo in cui è incluso.

Si consideri l'esempio seguente:

- La prima regola nell'indice include tutti i client in tutte le subnet tramite la regola dei criteri predefinita usando 0.0.0.0/0 come voce Client consentiti. Questa regola consente l'accesso "Lettura e scrittura" a tutti i client per il volume NFSv3 di Azure NetApp Files.

- La seconda regola nell'indice elenca in modo esplicito il client NFS 10.10.10.10 ed è configurato per limitare l'accesso a "Sola lettura", senza accesso radice (root viene bloccato).

Mentre si trova, il client 10.10.10.10 riceve l'accesso a causa della prima regola nell'elenco. La regola successiva non viene mai valutata per le restrizioni di accesso, quindi 10.10.10.10 ottiene l'accesso in lettura e scrittura anche se è desiderato "Sola lettura". La radice è anche radice, invece di essere schiacciata.

Per risolvere questo problema e impostare l'accesso al livello desiderato, è possibile riordinare le regole per posizionare la regola di accesso client desiderata sopra le regole subnet/CIDR. È possibile riordinare le regole dei criteri di esportazione nella portale di Azure trascinando le regole o usando i comandi Sposta nel ... menu nella riga per ogni regola dei criteri di esportazione.

Nota

È possibile usare l'interfaccia della riga di comando di Azure NetApp Files o l'API REST solo per aggiungere o rimuovere regole dei criteri di esportazione.

Condivisioni SMB

Le condivisioni SMB consentono agli utenti finali di accedere ai volumi SMB o a doppio protocollo in Azure NetApp Files. I controlli di accesso per le condivisioni SMB sono limitati nel piano di controllo di Azure NetApp Files solo alle opzioni di sicurezza SMB, ad esempio l'enumerazione basata sull'accesso e la funzionalità di condivisione non esplorabile. Queste opzioni di sicurezza vengono configurate durante la creazione del volume con la funzionalità Modifica volume .

Gli ACL di autorizzazione a livello di condivisione vengono gestiti tramite una console MMC di Windows anziché tramite Azure NetApp Files.

Proprietà di condivisione correlate alla sicurezza

Azure NetApp Files offre più proprietà di condivisione per migliorare la sicurezza per gli amministratori.

Enumerazione basata sull'accesso

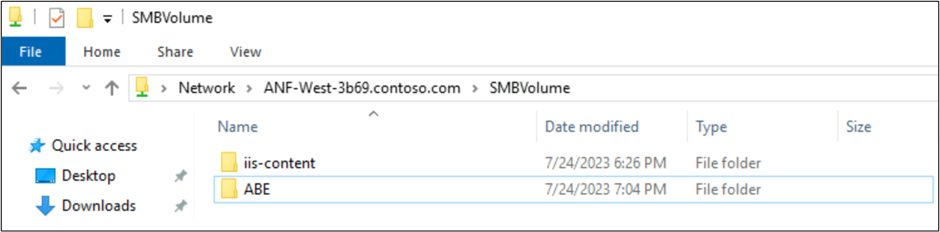

L'enumerazione basata sull'accesso è una funzionalità del volume SMB di Azure NetApp Files che limita l'enumerazione di file e cartelle (ovvero elencare il contenuto) in SMB solo agli utenti con accesso consentito nella condivisione. Ad esempio, se un utente non ha accesso alla lettura di un file o di una cartella in una condivisione con enumerazione basata sull'accesso abilitata, il file o la cartella non viene visualizzata nelle liste di directory. Nell'esempio seguente un utente (smbuser) non ha accesso alla lettura di una cartella denominata "ABE" in un volume SMB di Azure NetApp Files. Ha accesso solo contosoadmin .

Nell'esempio seguente l'enumerazione basata sull'accesso è disabilitata, quindi l'utente ha accesso alla ABE directory di SMBVolume.

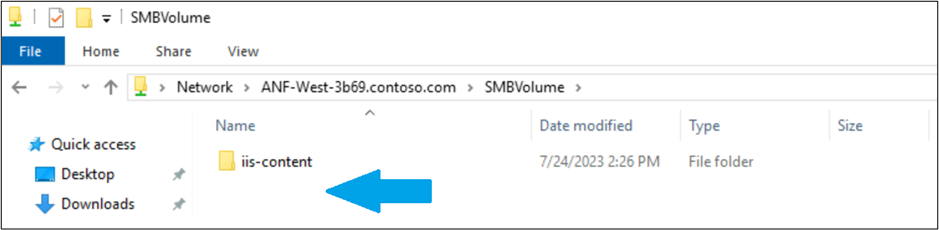

Nell'esempio seguente l'enumerazione basata sull'accesso è abilitata, quindi la ABE directory di SMBVolume non viene visualizzata per l'utente.

Le autorizzazioni si estendono anche ai singoli file. Nell'esempio seguente l'enumerazione basata sull'accesso è disabilitata e ABE-file viene visualizzata all'utente.

Con l'enumerazione basata sull'accesso abilitata, ABE-file non viene visualizzata all'utente.

Condivisioni non esplorabili

La funzionalità condivisioni non esplorabili in Azure NetApp Files limita l'esplorazione dei client a una condivisione SMB nascondendo la condivisione dalla visualizzazione in Esplora risorse o quando si elencano le condivisioni in "net view". Solo gli utenti finali che conoscono i percorsi assoluti della condivisione sono in grado di trovare la condivisione.

Nell'immagine seguente la proprietà di condivisione non esplorabile non è abilitata per SMBVolume, quindi il volume viene visualizzato nell'elenco del file server (usando \\servername).

Con condivisioni non esplorabili abilitate SMBVolume in Azure NetApp Files, la stessa visualizzazione del file server esclude SMBVolume.

Nell'immagine successiva la condivisione SMBVolume include condivisioni non esplorabili abilitate in Azure NetApp Files. Quando questa opzione è abilitata, si tratta della visualizzazione del livello superiore del file server.

Anche se non è possibile visualizzare il volume nell'elenco, rimane accessibile se l'utente conosce il percorso del file.

Crittografia SMB3

La crittografia SMB3 è una funzionalità del volume SMB di Azure NetApp Files che applica la crittografia in rete per i client SMB per una maggiore sicurezza negli ambienti NAS. L'immagine seguente mostra un'acquisizione dello schermo del traffico di rete quando la crittografia SMB è disabilitata. Le informazioni riservate, ad esempio nomi di file e handle di file, sono visibili.

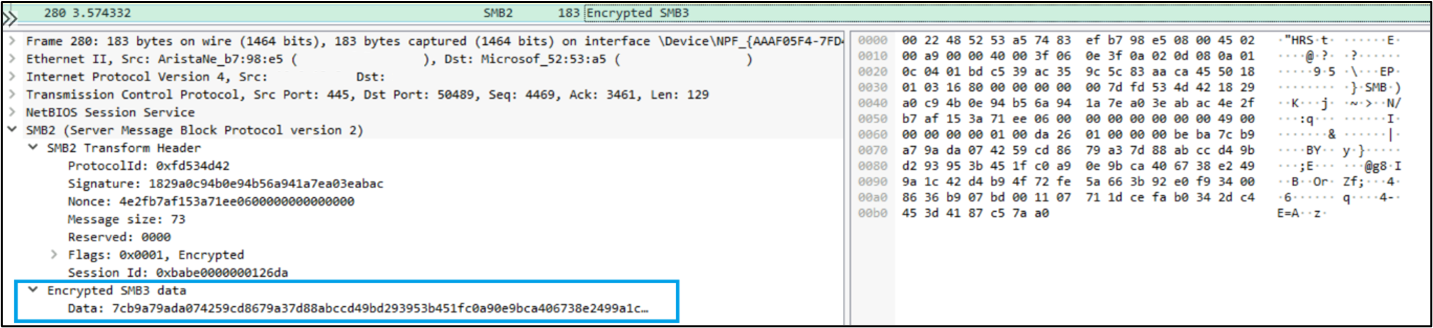

Quando la crittografia SMB è abilitata, i pacchetti vengono contrassegnati come crittografati e non è possibile visualizzare informazioni riservate. Viene invece visualizzato come "Dati SMB3 crittografati".

ACL di condivisione SMB

Le condivisioni SMB possono controllare l'accesso a chi può montare e accedere a una condivisione, nonché controllare i livelli di accesso a utenti e gruppi in un dominio di Active Directory. Il primo livello di autorizzazioni che vengono valutate sono elenchi di controllo di accesso condivisi (ACL).

Le autorizzazioni di condivisione SMB sono più di base delle autorizzazioni per i file: applicano solo le autorizzazioni di lettura, modifica o controllo completo. Le autorizzazioni di condivisione possono essere sostituite dalle autorizzazioni per i file e le autorizzazioni dei file possono essere sostituite dalle autorizzazioni di condivisione; l'autorizzazione più restrittiva è quella rispettata. Ad esempio, se al gruppo "Everyone" viene assegnato il controllo completo sulla condivisione (comportamento predefinito) e gli utenti specifici hanno accesso in sola lettura a una cartella tramite un elenco di controllo di accesso a livello di file, l'accesso in lettura viene applicato a tali utenti. Tutti gli altri utenti non elencati in modo esplicito nell'ACL hanno il controllo completo

Viceversa, se l'autorizzazione di condivisione è impostata su "Lettura" per un utente specifico, ma l'autorizzazione a livello di file è impostata su controllo completo per tale utente, viene applicato l'accesso "Lettura".

Negli ambienti NAS a doppio protocollo, gli ACL di condivisione SMB si applicano solo agli utenti SMB. I client NFS sfruttano i criteri di esportazione e le regole per le regole di accesso alle condivisioni. Di conseguenza, il controllo delle autorizzazioni a livello di file e cartelle è preferibile rispetto agli ACL a livello di condivisione, in particolare per i volumi NAS dual=protocol.

Per informazioni su come configurare gli elenchi di controllo di accesso, vedere Gestire gli ACL di condivisione SMB in Azure NetApp Files.