Distribuire il cluster Esplora dati di Azure nel Rete virtuale

Avviso

Rete virtuale injection verrà ritirato per Azure Esplora dati entro il 1° febbraio 2025. Per altre informazioni sulla deprecazione, vedere Deprecazione di Rete virtuale injection per Azure Esplora dati.

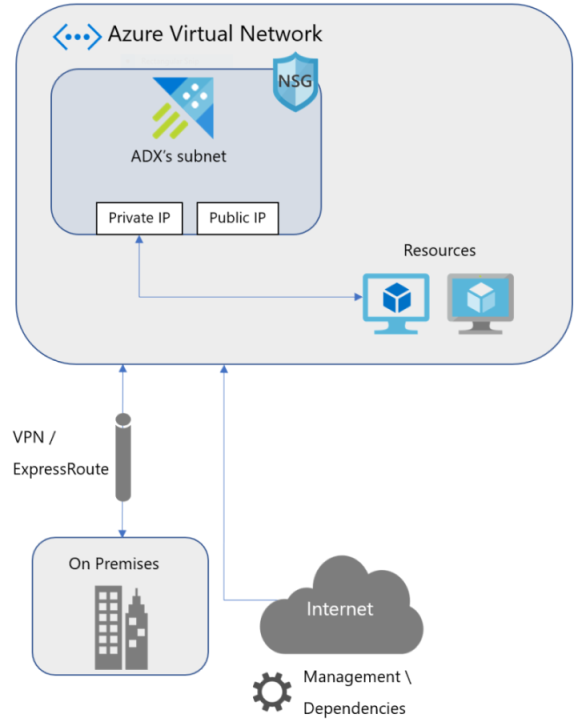

Questo articolo illustra le risorse presenti quando si distribuisce un cluster di Azure Esplora dati in un'Rete virtuale di Azure personalizzata. Queste informazioni consentono di distribuire un cluster in una subnet nella Rete virtuale rete virtuale (VNet). Per altre informazioni sulle Rete virtuale di Azure, vedere Che cos'è Azure Rete virtuale?

Azure Esplora dati supporta la distribuzione di un cluster in una subnet nella Rete virtuale (VNet). Questa funzionalità consente di:

- Applicare le regole del gruppo di sicurezza di rete (NSG) nel traffico del cluster di Azure Esplora dati.

- Connettere la rete locale alla subnet dei cluster di Esplora dati di Azure.

- Proteggere le origini di connessione dati (Hub eventi e Griglia di eventi) con gli endpoint di servizio.

Accedere al cluster Esplora dati di Azure nella rete virtuale

È possibile accedere al cluster Esplora dati di Azure usando gli indirizzi IP seguenti per ogni servizio (motore e servizi di gestione dei dati):

- IP privato: usato per accedere al cluster all'interno della rete virtuale.

- IP pubblico: usato per accedere al cluster dall'esterno della rete virtuale per la gestione e il monitoraggio e come indirizzo di origine per le connessioni in uscita avviate dal cluster.

Importante

Le regole del gruppo di sicurezza di rete predefinite bloccano l'accesso agli indirizzi IP pubblici all'esterno della rete virtuale. Per raggiungere un endpoint pubblico, è necessario aggiungere un'eccezione per gli indirizzi IP pubblici nel gruppo di sicurezza di rete.

Per accedere al servizio vengono creati i record DNS seguenti:

[clustername].[geo-region].kusto.windows.net(motore)ingest-[clustername].[geo-region].kusto.windows.net(gestione dei dati) viene eseguito il mapping all'indirizzo IP pubblico per ogni servizio.private-[clustername].[geo-region].kusto.windows.net(motore)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(gestione dei dati) viene eseguito il mapping all'INDIRIZZO IP privato per ogni servizio.

Pianificare le dimensioni della subnet nella rete virtuale

Le dimensioni della subnet usata per ospitare un cluster di azure Esplora dati non possono essere modificate dopo la distribuzione della subnet. Nella rete virtuale, Azure Esplora dati usa un indirizzo IP privato per ogni macchina virtuale e due indirizzi IP privati per i servizi di bilanciamento del carico interno (motore e gestione dei dati). La rete di Azure usa anche cinque indirizzi IP per ogni subnet. Azure Esplora dati effettua il provisioning di due macchine virtuali per il servizio di gestione dei dati. Viene effettuato il provisioning delle macchine virtuali del servizio motore per ogni capacità di scalabilità della configurazione utente.

Numero totale di indirizzi IP:

| Utilizzo | Numero di indirizzi |

|---|---|

| Servizio motore | 1 per istanza |

| Servizio di gestione dei dati | 2 |

| Servizi di bilanciamento del carico interni | 2 |

| Indirizzi riservati di Azure | 5 |

| Totali | #engine_instances + 9 |

Importante

- Assicurarsi di pianificare le dimensioni della subnet prima di distribuire Azure Esplora dati. Dopo la distribuzione, le dimensioni della subnet non possono essere modificate.

- Assicurarsi di non distribuire altre risorse o servizi di Azure nella subnet in cui si prevede di distribuire Azure Esplora dati. In questo modo si impedisce l'avvio di Azure Esplora dati quando si riprende da uno stato sospeso.

Endpoint di servizio per la connessione ad Azure Esplora dati

Gli endpoint di servizio di Azure consentono di proteggere le risorse multi-tenant di Azure nella rete virtuale. La distribuzione del cluster nella subnet consente di configurare le connessioni dati con Hub eventi o Griglia di eventi, limitando al tempo stesso le risorse sottostanti per la subnet di Azure Esplora dati.

Endpoint privati

Gli endpoint privati consentono l'accesso privato alle risorse di Azure (ad esempio archiviazione/hub eventi/Data Lake Gen 2) e usano l'indirizzo IP privato del Rete virtuale, portando in modo efficace la risorsa nella rete virtuale. Creare un endpoint privato per le risorse usate dalle connessioni dati, ad esempio l'hub eventi e l'archiviazione, e tabelle esterne, ad esempio Archiviazione, Data Lake Gen 2 e database SQL dalla rete virtuale per accedere privatamente alle risorse sottostanti.

Nota

Per configurare l'endpoint privato è necessario configurare DNS, è supportato solo l'installazione della zona DNS privato di Azure. Il server DNS personalizzato non è supportato.

Configurare le regole del gruppo di sicurezza di rete

I gruppi di sicurezza di rete consentono di controllare l'accesso alla rete all'interno di una rete virtuale. È necessario configurare i gruppi di sicurezza di rete per il funzionamento del cluster Esplora dati di Azure nella rete virtuale.

Configurare le regole del gruppo di sicurezza di rete usando la delega della subnet

La delega della subnet è il metodo predefinito per configurare le regole del gruppo di sicurezza di rete per i cluster di Azure Esplora dati distribuiti in una subnet nella rete virtuale. Quando si usa la delega della subnet, è necessario delegare la subnet a Microsoft.Kusto/clusters prima di creare il cluster nella subnet.

Abilitando la delega della subnet nella subnet del cluster, si abilita il servizio per definire le relative condizioni preliminari per la distribuzione sotto forma di criteri di finalità di rete. Quando si crea il cluster nella subnet, le configurazioni del gruppo di sicurezza di rete indicate nelle sezioni seguenti vengono create automaticamente.

Avviso

La modifica della configurazione della delega della subnet interromperà il normale funzionamento del cluster. Ad esempio, dopo aver arrestato il cluster, potrebbe non essere possibile avviare il cluster, eseguire comandi di gestione o applicare il monitoraggio dell'integrità nel cluster.

Configurare manualmente le regole del gruppo di sicurezza di rete

In alternativa, è possibile configurare manualmente il gruppo di sicurezza di rete. Per impostazione predefinita, la distribuzione di un cluster in una rete virtuale impone la delega della subnet per la configurazione di "Microsoft.Kusto/clusters". Rifiutare esplicitamente questo requisito è possibile usando il riquadro Funzionalità di anteprima.

Avviso

La configurazione manuale delle regole del gruppo di sicurezza di rete per il cluster non è semplice e richiede di monitorare costantemente questo articolo per individuare le modifiche. È consigliabile usare la delega della subnet per il cluster o, se si preferisce, prendere in considerazione l'uso di una soluzione basata su endpoint privato.

Configurazione del gruppo di sicurezza di rete in ingresso

| Uso | Da | Per | Protocollo |

|---|---|---|---|

| Gestione | Indirizzi di gestione di Azure Esplora dati/AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| Monitoraggio dell’integrità | Indirizzi di monitoraggio dell'integrità di Azure Esplora dati | YourAzureDataExplorerSubnet:443 | TCP |

| Azure Esplora dati comunicazione interna | YourAzureDataExplorerSubnet: Tutte le porte | Porte YourAzureDataExplorerSubnet:All | Tutte le date |

| Consentire il servizio di bilanciamento del carico di Azure in ingresso (probe di integrità) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

Configurazione del gruppo di sicurezza di rete in uscita

| Uso | Da | Per | Protocollo |

|---|---|---|---|

| Dipendenza da Archiviazione di Azure | YourAzureDataExplorerSubnet | Archiviazione:443 | TCP |

| Dipendenza da Azure Data Lake | YourAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| Monitoraggio e inserimento di Hub eventi | YourAzureDataExplorerSubnet | EventHub:443,5671 | TCP |

| Pubblicare metriche | YourAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| Active Directory (se applicabile) | YourAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| Dipendenza da KeyVault | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Autorità di certificazione | YourAzureDataExplorerSubnet | Internet:80 | TCP |

| Comunicazione interna | YourAzureDataExplorerSubnet | Subnet di Azure Esplora dati:Tutte le porte | Tutte le date |

Porte usate per sql\_request i plug-in e http\_request |

YourAzureDataExplorerSubnet | Internet:Custom | TCP |

Le sezioni seguenti elencano gli indirizzi IP pertinenti per la gestione e il monitoraggio dell'integrità.

Nota

È possibile ignorare gli elenchi seguenti se la subnet è delegata a Microsoft.Kusto/clusters come descritto in Configurare le regole del gruppo di sicurezza di rete usando la delega della subnet. In questo scenario, gli indirizzi IP potrebbero non essere aggiornati, ma verranno aggiornati automaticamente quando le regole del gruppo di sicurezza di rete necessarie vengono assegnate al cluster.

Indirizzi IP di gestione di Azure Esplora dati

Nota

Per le distribuzioni future, usare il tag del servizio AzureDataExplorer

| Paese | Indirizzi |

|---|---|

| Australia centrale | 20.37.26.134 |

| Australia centrale 2 | 20.39.99.177 |

| Australia orientale | 40.82.217.84 |

| Australia sud-orientale | 20.40.161.39 |

| Brasile meridionale | 191.233.25.183 |

| Brasile meridionale | 191.232.16.14 |

| Canada centrale | 40.82.188.208 |

| Canada orientale | 40.80.255.12 |

| India centrale | 40.81.249.251, 104.211.98.159 |

| Stati Uniti centrali | 40.67.188.68 |

| Stati Uniti centrali (EUAP) | 40.89.56.69 |

| Cina orientale 2 | 139.217.184.92 |

| Cina settentrionale 2 | 139.217.60.6 |

| Asia orientale | 20.189.74.103 |

| Stati Uniti orientali | 52.224.146.56 |

| Stati Uniti orientali 2 | 52.232.230.201 |

| Stati Uniti orientali 2 (EUAP) | 52.253.226.110 |

| Francia centrale | 40.66.57.91 |

| Francia meridionale | 40.82.236.24 |

| Germania centro-occidentale | 51.116.98.150 |

| Giappone orientale | 20.43.89.90 |

| Giappone occidentale | 40.81.184.86 |

| Corea centrale | 40.82.156.149 |

| Corea meridionale | 40.80.234.9 |

| Stati Uniti centro-settentrionali | 40.81.43.47 |

| Europa settentrionale | 52.142.91.221 |

| Norvegia orientale | 51.120.49.100 |

| Norvegia occidentale | 51.120.133.5 |

| Polonia Centrale | 20.215.208.177 |

| Sudafrica settentrionale | 102.133.129.138 |

| Sudafrica occidentale | 102.133.0.97 |

| Stati Uniti centro-meridionali | 20.45.3.60 |

| Asia sud-orientale | 40.119.203.252 |

| India meridionale | 40.81.72.110, 104.211.224.189 |

| Svizzera settentrionale | 20.203.198.33 |

| Svizzera occidentale | 51.107.98.201 |

| Emirati Arabi Uniti centrali | 20.37.82.194 |

| Emirati Arabi Uniti settentrionali | 20.46.146.7 |

| Regno Unito meridionale | 40.81.154.254 |

| Regno Unito occidentale | 40.81.122.39 |

| Stati Uniti centrali DoD | 52.182.33.66 |

| Stati uniti orientali DoD | 52.181.33.69 |

| USGov Arizona | 52.244.33.193 |

| USGov Texas | 52.243.157.34 |

| USGov Virginia | 52.227.228.88 |

| Stati Uniti centro-occidentali | 52.159.55.120 |

| Europa occidentale | 51.145.176.215 |

| India occidentale | 40.81.88.112 |

| Stati Uniti occidentali | 13.64.38.225 |

| West US 2 | 40.90.219.23 |

| Stati Uniti occidentali 3 | 20.40.24.116 |

Indirizzi di monitoraggio dell'integrità

| Paese | Indirizzi |

|---|---|

| Australia centrale | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Australia centrale 2 | 52.163.244.128 |

| Australia orientale | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Australia sud-orientale | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Brasile meridionale | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Canada centrale | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Canada orientale | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| India centrale | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| Stati Uniti centrali | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| Stati Uniti centrali (EUAP) | 23.101.115.123 |

| Cina orientale 2 | 40.73.96.39 |

| Cina settentrionale 2 | 40.73.33.105 |

| Asia orientale | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| Stati Uniti orientali | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| Stati Uniti orientali 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| Stati Uniti orientali 2 (EUAP) | 104.46.110.170 |

| Francia centrale | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Francia meridionale | 40.127.194.147 |

| Giappone orientale | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Giappone occidentale | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Corea centrale | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Corea meridionale | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| Stati Uniti centro-settentrionali | 23.101.115.123 |

| Europa settentrionale | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Sudafrica settentrionale | 52.163.244.128 |

| Sudafrica occidentale | 52.163.244.128 |

| Stati Uniti centro-meridionali | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| India meridionale | 52.163.244.128 |

| Asia sud-orientale | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Svizzera settentrionale | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| Regno Unito meridionale | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| Regno Unito occidentale | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| Stati Uniti centrali DoD | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| Stati uniti orientali DoD | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USGov Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov Texas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov Virginia | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| Stati Uniti centro-occidentali | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Europa occidentale | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| India occidentale | 52.163.244.128 |

| Stati Uniti occidentali | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| West US 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

Configurazione di ExpressRoute

Usare ExpressRoute per connettersi alla rete locale all'Rete virtuale di Azure. Una configurazione comune consiste nell'annunciare la route predefinita (0.0.0.0/0) tramite la sessione BGP (Border Gateway Protocol). In questo modo il traffico proveniente dal Rete virtuale deve essere inoltrato alla rete locale del cliente che potrebbe eliminare il traffico, causando l'interruzione dei flussi in uscita. Per superare questo valore predefinito, è possibile configurare la route definita dall'utente (UDR) (0.0.0.0/0) e l'hop successivo sarà Internet. Poiché la route definita dall'utente ha la precedenza su BGP, il traffico sarà destinato a Internet.

Protezione del traffico in uscita con un firewall

Se si vuole proteggere il traffico in uscita usando Firewall di Azure o qualsiasi appliance virtuale per limitare i nomi di dominio, nel firewall devono essere consentiti i nomi di dominio completi (FQDN) seguenti.

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Nota

Per limitare l'accesso per le dipendenze con un carattere jolly (*), usare l'API descritta in Come individuare automaticamente le dipendenze.

Se si usa Firewall di Azure, aggiungere regola di rete con le proprietà seguenti:

Protocollo: Tipo di origine TCP: Origine indirizzo IP: * Tag del servizio: Porte di destinazione AzureMonitor: 443

Configurare la tabella di route

È necessario configurare la tabella di route della subnet del cluster con hop successivo Internet per evitare problemi di route asimmetriche.

Configurare la tabella di route usando la delega della subnet

È consigliabile usare la delega subnet per configurare la tabella di route per la distribuzione del cluster, in modo analogo a come è stata eseguita per le regole del gruppo di sicurezza di rete. Abilitando la delega della subnet nella subnet del cluster, si abilita il servizio per configurare e aggiornare automaticamente la tabella di route.

Configurare manualmente la tabella di route

In alternativa, è possibile configurare manualmente la tabella di route. Per impostazione predefinita, la distribuzione di un cluster in una rete virtuale impone la delega della subnet per la configurazione di "Microsoft.Kusto/clusters". Rifiutare esplicitamente questo requisito è possibile usando il riquadro Funzionalità di anteprima.

Avviso

La configurazione manuale della tabella di route per il cluster non è semplice e richiede di monitorare costantemente questo articolo per individuare le modifiche. È consigliabile usare la delega della subnet per il cluster o, se si preferisce, prendere in considerazione l'uso di una soluzione basata su endpoint privato.

Per configurare manualmente la tabella di route, è necessario definirla nella subnet. È necessario aggiungere gli indirizzi di gestione e monitoraggio dell'integrità con l'hop successivo Internet.

Ad esempio, per l'area Stati Uniti occidentali, è necessario definire le route definite dall'utente seguenti:

| Nome | Prefisso indirizzo | Hop successivo |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Come individuare automaticamente le dipendenze

Azure Esplora dati fornisce un'API che consente ai clienti di individuare tutte le dipendenze esterne in uscita (FQDN) a livello di codice. Queste dipendenze in uscita consentiranno ai clienti di configurare un firewall alla fine per consentire il traffico di gestione attraverso i nomi di dominio completi dipendenti. I clienti possono avere queste appliance firewall in Azure o in locale. Quest'ultimo potrebbe causare una latenza aggiuntiva e potrebbe influire sulle prestazioni del servizio. I team di servizio dovranno testare questo scenario per valutare l'impatto sulle prestazioni del servizio.

ARMClient viene usato per illustrare l'API REST con PowerShell.

Accedere con ARMClient

armclient loginRichiamare l'operazione di diagnosi

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionControllare la risposta

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

Le dipendenze in uscita coprono categorie come Microsoft Entra ID, Monitoraggio di Azure, Autorità di certificazione, Archiviazione di Azure e Traccia interna. In ogni categoria è disponibile un elenco di nomi di dominio e porte necessari per eseguire il servizio. Possono essere usati per configurare a livello di codice l'appliance del firewall preferita.

Distribuire un cluster di Azure Esplora dati nella rete virtuale usando un modello di Azure Resource Manager

Per distribuire il cluster Esplora dati di Azure nella rete virtuale, usare il modello Deploy Azure Esplora dati cluster into your virtual network Azure Resource Manager (Distribuire il cluster di Azure Esplora dati nella rete virtuale di Azure Resource Manager).

Questo modello crea il cluster, la rete virtuale, la subnet, il gruppo di sicurezza di rete e gli indirizzi IP pubblici.

Limitazioni note

- Le risorse di rete virtuale con cluster distribuiti non supportano lo spostamento in un nuovo gruppo di risorse o in un'operazione di sottoscrizione .

- Le risorse dell'indirizzo IP pubblico usate per il motore del cluster o il servizio di gestione dei dati non supportano lo spostamento in un nuovo gruppo di risorse o operazione di sottoscrizione.

- Non è possibile usare il prefisso DNS "privato" della rete virtuale inserita in Azure Esplora dati cluster come parte della query