Funzionalità di Protezione DDoS di Azure

Le sezioni seguenti descrivono le caratteristiche principali del servizio Protezione DDoS di Azure.

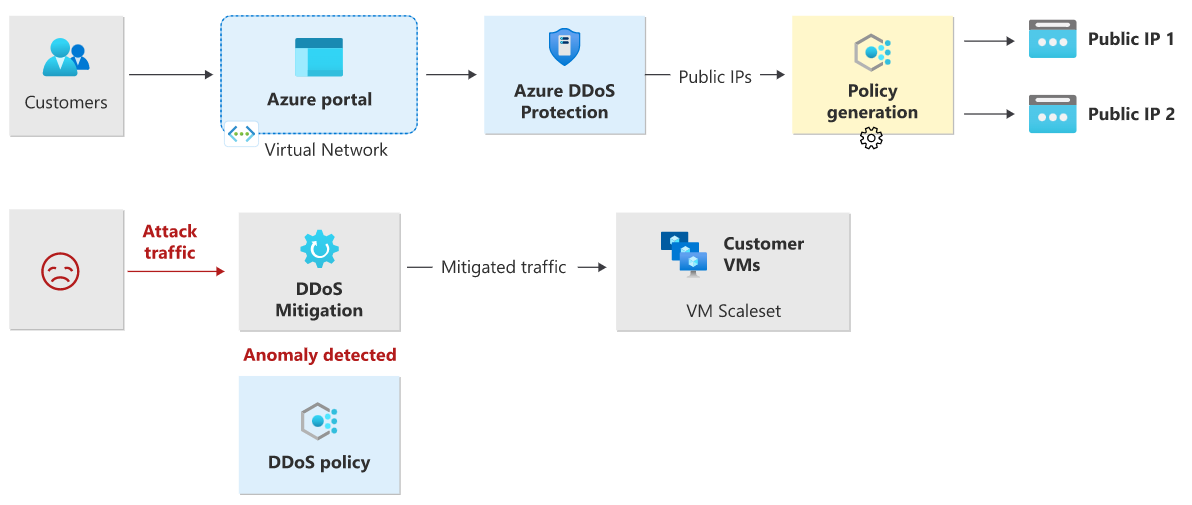

Il servizio Protezione DDoS di Azure monitora l'utilizzo effettivo del traffico e lo confronta continuamente con le soglie definite nei criteri DDoS. Quando la soglia di traffico viene superata, viene avviata automaticamente la mitigazione DDoS. Quando il traffico torna sotto le soglie, la mitigazione viene interrotta.

Mentre viene applicata la mitigazione, il traffico verso la risorsa protetta viene reindirizzato dal servizio Protezione DDoS e vengono eseguiti diversi controlli, tra cui:

- Verificare che i pacchetti siano conformi alle specifiche Internet e abbiano un formato valido.

- Interagire con il client per determinare se il traffico è stato potenzialmente falsificato, ad esempio usando una tecnica SYN Auth o SYN Cookie oppure eliminando un pacchetto in modo che l'origine lo trasmetta di nuovo.

- Limitare la frequenza dei pacchetti se non è possibile usare altri metodi di imposizione.

Protezione DDoS di Azure rimuove il traffico degli attacchi e inoltra il traffico rimanente alla destinazione prevista. Entro pochi minuti dal rilevamento degli attacchi si riceve una notifica in base alle metriche di Monitoraggio di Azure. Configurando la registrazione sui dati di telemetria di Protezione DDoS, puoi scrivere i log nelle opzioni disponibili per l'analisi futura. I dati delle metriche di Monitoraggio di Azure per Protezione DDoS vengono mantenuti per 30 giorni.

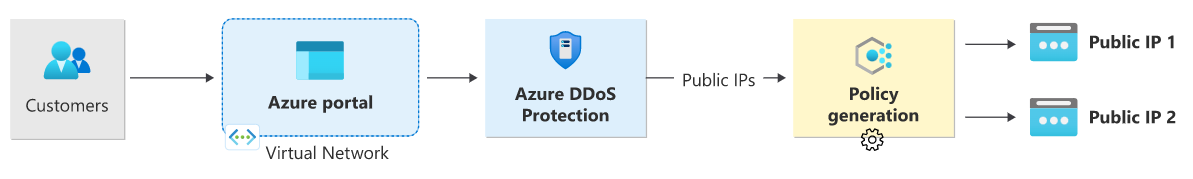

La complessità degli attacchi (ad esempio, attacchi DDoS multi-vettore) e i comportamenti specifici delle applicazioni dei tenant richiedono criteri di protezione personalizzati per ogni cliente. A tale scopo, il servizio usa due tipi di informazioni dettagliate:

Apprendimento automatico dei modelli di traffico per cliente (per IP pubblico) per i livelli 3 e 4.

Riduzione al minimo dei falsi positivi, considerando che la scalabilità di Azure consente di assorbire una quantità significativa di traffico.

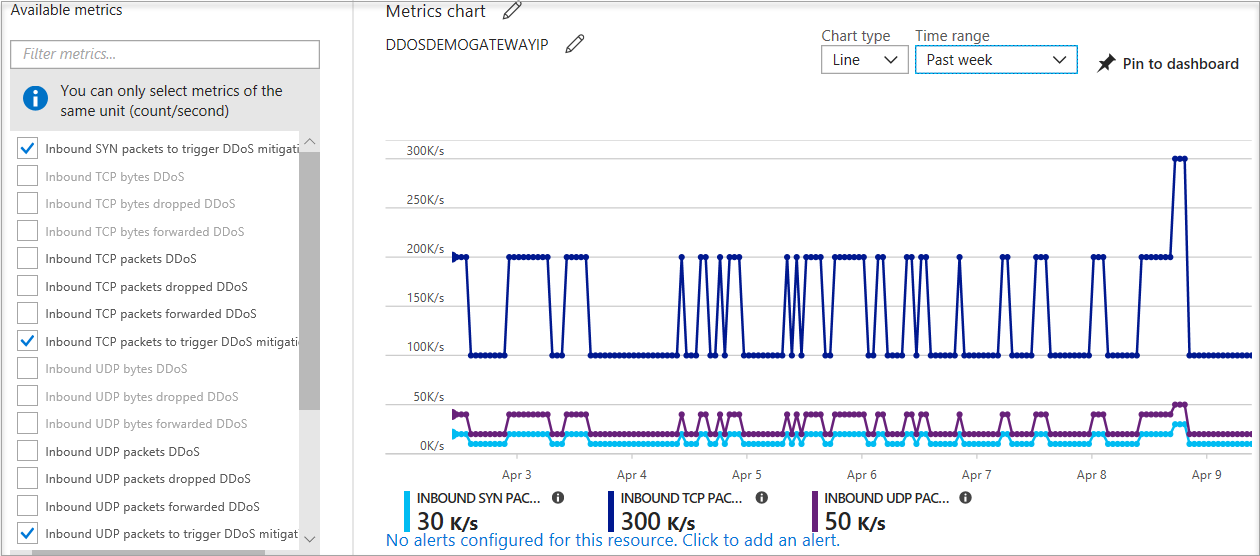

Protezione DDoS di Azure espone dati di telemetria avanzati tramite Monitoraggio di Azure. È possibile configurare gli avvisi per qualsiasi metrica di Monitoraggio di Azure usata da Protezione DDoS. È possibile integrare la registrazione con Splunk (Hub eventi di Azure), log di Monitoraggio di Azure e Archiviazione di Azure per l'analisi avanzata tramite l'interfaccia di diagnostica di Monitoraggio di Azure.

Nel portale di Azure selezionare Monitoraggio>Metriche. Nel riquadro Metriche selezionare il gruppo di risorse, il tipo di risorsa Indirizzo IP pubblico e l'indirizzo IP pubblico di Azure. Le metriche DDoS sono visibili nel riquadro Metriche disponibili.

Protezione DDoS applica tre criteri di mitigazione ottimizzati automaticamente (SYN, TCP e UDP) per ogni IP pubblico della risorsa protetta, nella rete virtuale in cui è abilitata la protezione DDoS. È possibile visualizzare le soglie dei criteri selezionando la metrica Inbound packets to trigger DDoS mitigation (Pacchetti in ingresso per attivare la mitigazione dei rischi DDoS).

Le soglie dei criteri vengono configurate automaticamente tramite la profilatura del traffico di rete basata su Machine Learning. La mitigazione dei rischi DDoS ha luogo per un indirizzo IP sotto attacco solo quando viene superata la soglia dei criteri.

Per maggiori informazioni, vedere Visualizzare e configurare i dati di telemetria di Protezione DDoS.

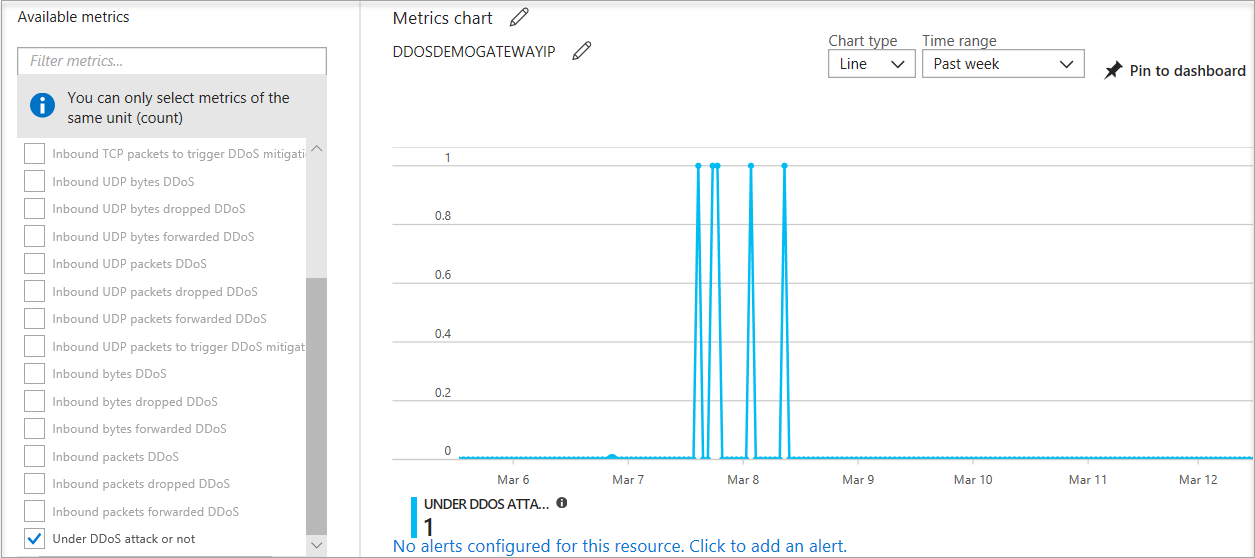

Se l'indirizzo IP pubblico è sotto attacco, il valore della metrica Under DDoS attack or not (Sotto attacco DDoS o no) passa a 1 quando Protezione DDoS esegue la mitigazione sul traffico di attacco.

È consigliabile configurare un avviso per questa metrica. Si riceverà quindi una notifica in caso di mitigazione DDoS attiva sull'indirizzo IP pubblico.

Per maggiori informazioni, vedere Gestire Protezione DDoS di Azure nel portale di Azure.

Per gli attacchi specifici alle risorse a livello di applicazione, è necessario configurare un Web Application Firewall (WAF) per contribuire a proteggere le applicazioni Web. Un Web application firewall analizza il traffico Web in ingresso per bloccare attacchi SQL injection, cross-site scripting, DDoS e altri attacchi di livello 7. Azure fornisce WAF (Web Application Firewall) come funzionalità del gateway applicazione per la protezione centralizzata delle applicazioni Web da exploit e vulnerabilità comuni. In Azure marketplace i partner di Azure mettono a disposizione altri tipi di Web application firewall che possono essere più adatti alle proprie esigenze.

Anche i Web application firewall sono vulnerabili agli attacchi volumetrici e a esaurimento di stato. È consigliabile attivare Protezione DDoS nella rete virtuale WAF per proteggere dagli attacchi volumetrici e di protocollo. Per maggiori informazioni, vedere la sezione Architetture di riferimento di Protezione DDoS di Azure.

La pianificazione e la preparazione sono essenziali per comprendere come un sistema si comporterà durante un attacco DDoS. L'elaborazione di un piano di intervento per la gestione di eventi imprevisti rientra in questa attività.

Se è disponibile Protezione DDoS, assicurarsi che sia attivato nella rete virtuale degli endpoint con connessione Internet. La configurazione degli avvisi DDoS consente di monitorare costantemente eventuali attacchi all'infrastruttura.

Monitorare le applicazioni in modo indipendente. comprendere il comportamento normale di un'applicazione. Prepararsi ad agire se l'applicazione non si comporta come previsto durante un attacco DDoS.

Informazioni su come i servizi risponderanno a un attacco effettuando dei test tramite simulazioni DDoS.

- Altre informazioni sulle architetture di riferimento.