Controllare il traffico di rete OT monitorato da Microsoft Defender per IoT

Questo articolo è uno di una serie di articoli che descrivono il percorso di distribuzione per il monitoraggio OT con Microsoft Defender per IoT.

I sensori di rete OT di Microsoft Defender per IoT eseguono automaticamente il rilevamento avanzato dei pacchetti per il traffico IT e OT, risolvendo i dati dei dispositivi di rete, ad esempio attributi e comportamento dei dispositivi.

Dopo l'installazione, l'attivazione e la configurazione del sensore di rete OT, usare gli strumenti descritti in questo articolo per analizzare il traffico rilevato automaticamente, aggiungere subnet supplementari, se necessario, e controllare le informazioni sul traffico incluse negli avvisi di Defender per IoT.

Prerequisiti

Prima di eseguire le procedure descritte in questo articolo, è necessario:

Un sensore di rete OT installato, configurato e attivato.

Accedere al sensore di rete OT e alla console di gestione locale come utente Amministratore. Per altre informazioni, vedere Utenti e ruoli locali per il monitoraggio OT con Defender per IoT.

Questo passaggio viene eseguito dai team di distribuzione.

Analizzare la distribuzione

Dopo l'onboarding di un nuovo sensore di rete OT in Microsoft Defender per IoT, assicurarsi che il sensore venga distribuito correttamente analizzando il traffico monitorato.

Per analizzare la rete:

Accedere al sensore OT come utente Amministratore e selezionare Impostazioni di sistema>Base>Distribuzione.

Seleziona Analizza. L'analisi si avvia e viene visualizzata una scheda per ogni interfaccia monitorata dal sensore. Ogni scheda mostra le subnet rilevate dall'interfaccia indicata.

Ogni scheda dell'interfaccia mostra i dettagli seguenti:

- Stato della connessione, indicato da un'icona di connessione verde o rossa nel nome della scheda. Ad esempio, nell'immagine precedente l'interfaccia eth1 viene visualizzata di colore verde, quindi è connessa.

- Il numero totale di subnet e VLAN rilevate, visualizzate nella parte superiore della scheda.

- I protocolli rilevati in ogni subnet.

- Il numero di indirizzi unicast rilevati per ogni subnet.

- Indica se il traffico di trasmissione viene rilevato per ogni subnet, indicando una rete locale.

Attendere il completamento dell'analisi e quindi controllare ogni scheda dell'interfaccia per capire se l'interfaccia sta monitorando il traffico pertinente o richiede un'ulteriore ottimizzazione.

Se il traffico mostrato nella pagina Distribuzione non è quello previsto, potrebbe essere necessario ottimizzare la distribuzione modificando la posizione del sensore nella rete o assicurandosi che le interfacce di monitoraggio siano connesse correttamente. Se si apportano modifiche e si desidera analizzare nuovamente il traffico per controllare se è migliorato, selezionare di nuovo Analizza per visualizzare lo stato di monitoraggio aggiornato.

Ottimizzare l'elenco di subnet

Dopo aver analizzato il traffico monitorato dal sensore e aver ottimizzato la distribuzione, potrebbe essere necessario ottimizzare ulteriormente l'elenco di subnet. Usare questa procedura per assicurarsi che le subnet siano configurate correttamente.

Anche se il sensore OT apprende automaticamente le subnet di rete durante la distribuzione iniziale, è consigliabile analizzare il traffico rilevato e aggiornarle in base alle esigenze per ottimizzare le viste mappa e l'inventario dei dispositivi.

Usare anche questa procedura per definire le impostazioni delle subnet, determinando come visualizzare i dispositivi nella mappa dei dispositivi dei sensori e l'inventario dei dispositivi di Azure.

- Nella mappa dei dispositivi, i dispositivi IT vengono aggregati automaticamente dalle subnet, dove è possibile espandere e comprimere la vista di ogni subnet per eseguire il drill-down in base alle esigenze.

- Nell'inventario dei dispositivi di Azure, dopo aver configurato le subnet, usare il filtro Percorso di rete (anteprima pubblica) per visualizzare i dispositivi localo o instradati come definito nell'elenco delle subnet. Tutti i dispositivi associati alle subnet elencate vengono visualizzati come locali, mentre i dispositivi associati alle subnet rilevate non incluse nell'elenco verranno visualizzati come instradati.

Anche se il sensore di rete OT apprende automaticamente le subnet nella rete, è consigliabile confermare le impostazioni apprese e aggiornarle in base alle esigenze per ottimizzare le viste mappa e l'inventario dei dispositivi. Tutte le subnet non elencate come subnet vengono considerate reti esterne.

Suggerimento

Quando si è pronti per iniziare a gestire le impostazioni del sensore OT su larga scala, definire le subnet dal portale di Azure. Dopo aver applicato le impostazioni dal portale di Azure, le impostazioni nella console del sensore sono di sola lettura. Per altre informazioni, vedere Configurare le impostazioni del sensore OT dal portale di Azure (anteprima pubblica).

Per ottimizzare le subnet rilevate:

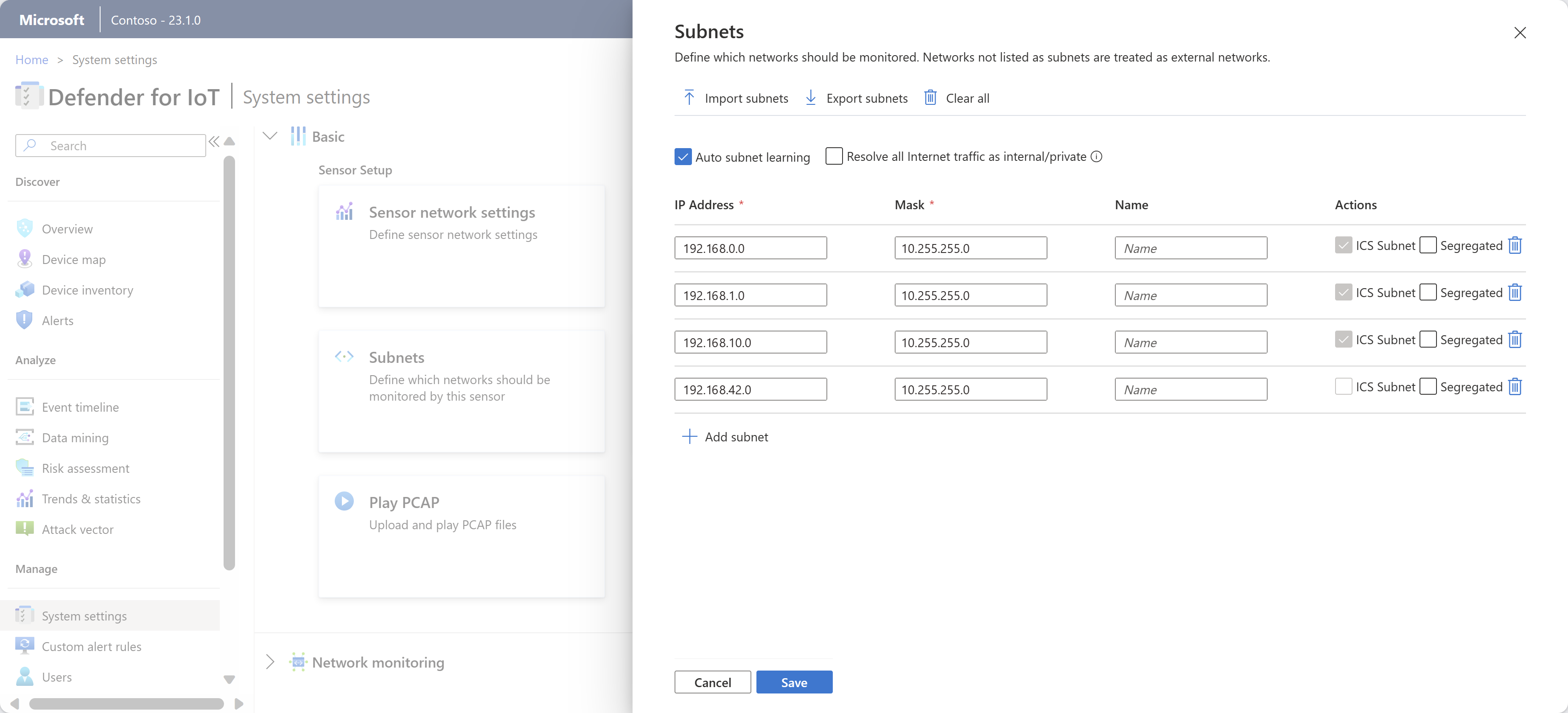

Accedere al sensore OT come utente Amministratore e selezionare Impostazioni di sistema>Base>Subnet. Ad esempio:

Aggiornare le subnet elencate usando una delle opzioni seguenti:

Nome Descrizione Importa subnet Importare un file .CSV di definizioni subnet. Le informazioni sulla subnet vengono aggiornate con le informazioni importate. Se si importa un campo vuoto, si perdono i dati in tale campo. Esporta subnet Esportare le subnet elencate in un file .CSV. Cancella tutto Cancellare tutte le subnet definite. Apprendimento automatico subnet Questa opzione è selezionata per impostazione predefinita. Deselezionare questa opzione per impedire al sensore di rilevare automaticamente le subnet. Risolvi tutto il traffico Internet come interno/privato Selezionare questa opzione per considerare tutti gli indirizzi IP pubblici come indirizzi locali privati. Se questa opzione è selezionata, gli indirizzi IP pubblici vengono considerati indirizzi locali e gli avvisi su attività Internet non autorizzate non vengono inviati.

Questa opzione riduce le notifiche e gli avvisi ricevuti su indirizzi esterni.Indirizzo IP Definire l'indirizzo IP della subnet. Maschera Definire la maschera IP della subnet. Nome È consigliabile immettere un nome significativo che specifichi il ruolo di rete della subnet. I nomi delle subnet non possono superare i 60 caratteri. Segregato Selezionare questa opzione per visualizzare questa subnet separatamente quando si visualizza la mappa dei dispositivi in base al livello Purdue. Rimuovi subnet Selezionare questa opzione per rimuovere tutte le subnet che non sono correlate all'ambito di rete IoT/OT. Nella griglia della subnet, le subnet contrassegnate come Subet ICS vengono riconosciute come reti OT. Questa opzione è di sola lettura in questa griglia, ma è possibile definire manualmente una subnet come ICS se è presente una subnet OT non riconosciuta correttamente.

Al termine, selezionare Salva per salvare le modifiche.

Suggerimento

Dopo che l'impostazione Apprendimento automatico subnet è stata disabilitata e l'elenco delle subnet è stato modificato in modo da includere solo le subnet monitorate localmente nell'ambito IoT/OT, è possibile filtrare l'inventario dei dispositivi di Azure in base al Percorso di rete per visualizzare solo i dispositivi definiti come locali. Per altre informazioni, vedere Visualizzare l'inventario dei dispositivi.

Definire manualmente una subnet come ICS

Se si dispone di una subnet OT che non viene contrassegnata automaticamente come subnet ICS dal sensore, modificare il tipo di dispositivo per ognuno dei dispositivi nella subnet pertinente in tipo di dispositivo ICS o IoT. La subnet verrà quindi contrassegnata automaticamente dal sensore come subnet ICS.

Nota

Per modificare manualmente la subnet da contrassegnare come ICS, modificare il tipo di dispositivo nell'inventario dei dispositivi nel sensore OT. Nel portale di Azure, le subnet nell'elenco delle subnet sono contrassegnate come ICS per impostazione predefinita nelle impostazioni del sensore.

Per modificare il tipo di dispositivo in modo da aggiornare manualmente la subnet:

Accedere alla console del sensore OT e passare a Inventario dispositivi.

Nella griglia dell'inventario dei dispositivi, selezionare un dispositivo dalla subnet pertinente e quindi selezionare Modifica nella barra degli strumenti nella parte superiore della pagina.

Nel campo Tipo, selezionare un tipo di dispositivo dall'elenco a discesa elencato in ICS o IoT.

La subnet ora verrà contrassegnata come subnet ICS nel sensore.

Per altre informazioni, vedere Modificare i dettagli del dispositivo.

Personalizzare nomi VLAN e porte

Usare le procedure seguenti per arricchire i dati dei dispositivi visualizzati in Defender per IoT personalizzando nomi VLAN e porte nei sensori di rete OT.

Ad esempio, è possibile assegnare un nome a una porta non riservata che mostra un'attività insolitamente elevata per chiamarla o assegnare un nome a un numero VLAN per identificarlo più rapidamente.

Nota

Per i sensori connessi al cloud, è possibile iniziare a configurare le impostazioni del sensore OT dal portale di Azure. Dopo aver avviato la configurazione delle impostazioni dal portale di Azure, i riquadri VLAN e Denominazione porte nei sensori OT sono di sola lettura. Per altre informazioni, vedere Configurare le impostazioni del sensore OT dal portale di Azure.

Personalizzare i nomi delle porte rilevate

Defender per IoT assegna automaticamente i nomi alle porte riservate a livello più universale, ad esempio DHCP o HTTP. Tuttavia, è possibile personalizzare il nome di una porta specifica per evidenziarla, ad esempio quando si osserva una porta con attività rilevate insolitamente elevate.

I nomi delle porte vengono visualizzati in Defender per IoT quando si visualizzano i gruppi di dispositivi dalla mappa dei dispositivi del sensore OT o quando si creano report del sensore OT che includono informazioni sulla porta.

Per personalizzare il nome di una porta:

Accedere al sensore OT come utente Amministratore.

Selezionare Impostazioni di sistema e quindi, in Monitoraggio rete, selezionare Denominazione porte.

Nel riquadro Denominazione porte che viene visualizzato, immettere il numero di porta a cui assegnare un nome, il protocollo della porta e un nome significativo. I valori del protocollo supportati includono: TCP, UDP ed ENTRAMBI.

Selezionare + Aggiungi porta per personalizzare un'altra porta e al termine selezionare Salva.

Personalizzare un nome VLAN

Le VLAN vengono individuate automaticamente dal sensore di rete OT o aggiunte manualmente. Le VLAN individuate automaticamente non possono essere modificate o eliminate, ma le VLAN aggiunte manualmente richiedono un nome univoco. Se una VLAN non è denominata in modo esplicito, viene visualizzato il numero della VLAN.

Il supporto delle VLAN si basa su 802.1q (fino all'ID VLAN 4094).

Nota

I nomi VLAN non vengono sincronizzati tra il sensore di rete OT e la console di gestione locale. Se si desiderano visualizzare nomi VLAN personalizzati nella console di gestione locale, definire anche i nomi VLAN.

Per configurare i nomi VLAN in un sensore di rete OT:

Accedere al sensore OT come utente Amministratore.

Selezionare Impostazioni di sistema e quindi, in Monitoraggio rete, selezionare Denominazione VLAN.

Nel riquadro Denominazione VLAN che viene visualizzato, immettere un ID VLAN e un nome VLAN univoco. I nomi VLAN possono contenere fino a 50 caratteri ASCII.

Selezionare + Aggiungi VLAN per personalizzare un'altra VLAN e al termine selezionare Salva.

Per switch Cisco: aggiungere il comando

monitor session 1 destination interface XX/XX encapsulation dot1qalla configurazione della porta SPAN, dove XX/XX è il nome e il numero della porta.

Definire server DNS

Migliorare l'arricchimento dei dati dei dispositivi configurando più server DNS per eseguire ricerche inverse e risolvere nomi host o FQDN associati agli indirizzi IP rilevati nelle subnet di rete. Ad esempio, se un sensore individua un indirizzo IP, potrebbe eseguire una query su più server DNS per risolvere il nome host. Sono necessari l'indirizzo del server DNS, la porta del server e gli indirizzi della subnet.

Per definire la ricerca del server DNS:

Nella console del sensore OT, selezionare Impostazioni di sistema>Monitoraggio rete e quindi, in Individuazione attiva, selezionare Ricerca DNS inversa.

Usare le opzioni di Pianificare ricerca inversa per programmare l'analisi a intervalli fissi, su base oraria o a un orario specifico.

Se si seleziona A orari specifici, usare un orologio di 24 ore, ad esempio 14:30per le 2:30 PM. Selezionare il pulsante + a lato per aggiungere altri orari specifici per l'esecuzione della ricerca.

Selezionare Aggiungere server DNS, quindi compilare i campi come richiesto per definire i campi seguenti:

- Indirizzo del server DNS, ovvero l'indirizzo IP del server DNS

- Porta del server DNS

- Numero di etichette, ovvero il numero di etichette del dominio da visualizzare. Per ottenere questo valore, risolvere l'indirizzo IP di rete nei nomi di dominio completo del dispositivo. In questo campo è possibile immettere fino a 30 caratteri di testo.

- Subnet, ovvero le subnet di cui si vuole che il server DNS esegua una query

Attivare o disattivare l'opzione Abilitato nella parte superiore per avviare la query di ricerca inversa come pianificato e quindi selezionare Salva per completare la configurazione.

Per altre informazioni, vedere Configurare la ricerca DNS inversa.

Testare la configurazione DNS

Usare un dispositivo di test per assicurarsi che le impostazioni di ricerca DNS inversa definite funzionino come previsto.

Nella console del sensore, selezionare Impostazioni di sistema>Monitoraggio rete e in Individuazione attiva selezionare Ricerca DNS inversa.

Assicurarsi che l'interruttore Abilitato sia selezionato.

Selezionare Verifica.

Nella finestra di dialogo Test di ricerca inversa DNS per server, immettere un indirizzo in Indirizzo di ricerca e quindi selezionare Test.

Configurare intervalli di indirizzi DHCP

La rete OT potrebbe essere costituita da indirizzi IP sia statici che dinamici.

- Gli indirizzi statici generalmente si trovano nelle reti OT tramite storici, controller e dispositivi dell'infrastruttura di rete, ad esempio switch e router.

- L'allocazione IP dinamica generalmente viene implementata nelle reti guest con PC portatili, PC fissi, smartphone e altre apparecchiature portatili, usando connessioni fisiche Wi-Fi o LAN in posizioni diverse.

Se si usano reti dinamiche, è necessario gestire le modifiche degli indirizzi IP mano a mano che avvengono, definendo intervalli di indirizzi DHCP in ogni sensore di rete OT. Quando un indirizzo IP viene definito come indirizzo DHCP, Defender per IoT identifica ogni attività che avviene nello stesso dispositivo, indipendentemente dalle modifiche all'indirizzo IP.

Per definire intervalli di indirizzi DHCP:

Accedere al sensore OT e selezionare Impostazioni di sistema>Monitoraggio rete>Intervalli DHCP.

Esegui una delle operazioni seguenti:

- Per aggiungere un singolo intervallo, selezionare + Aggiungi intervallo e immettere l'intervallo di indirizzi IP e un nome facoltativo per l'intervallo.

- Per aggiungere più intervalli, creare un file .CSV con colonne per i dati Da, A e Nome per ognuno degli intervalli. Selezionare Importa per importare il file nel sensore OT. I valori degli intervalli importati da un file .CSV sovrascrivono tutti i dati degli intervalli configurati per il sensore.

- Per esportare gli intervalli configurati in un file .CSV, selezionare Esporta.

- Per cancellare tutti gli intervalli configurati, selezionare Cancella tutti.

I nomi degli intervalli possono contenere fino a 256 caratteri.

Seleziona Salva per salvare le modifiche.

Configurare filtri di traffico (avanzati)

Per ridurre il carico di avvisi e concentrare il monitoraggio della rete sul traffico ad alta priorità, è possibile decidere di filtrare il traffico che trasmette in Defender per IoT all'origine. I filtri di acquisizione vengono configurati tramite l'interfaccia della riga di comando del sensore OT e consentono di bloccare il traffico a larghezza di banda elevata a livello hardware, ottimizzando sia le prestazioni dell'appliance che l'uso delle risorse.

Per altre informazioni, vedi: