Creare e gestire gli utenti in un sensore di rete OT

Microsoft Defender per IoT offre strumenti per gestire l'accesso utente locale nel sensore di rete OT e la console di gestione locale legacy. Gli utenti di Azure vengono gestiti a livello di sottoscrizione di Azure usando il controllo degli accessi in base al ruolo di Azure.

Questo articolo descrive come gestire gli utenti locali direttamente in un sensore di rete OT.

Utenti con privilegi predefiniti

Per impostazione predefinita, ogni sensore di rete OT viene installato con l'utente del supporto con privilegi, che ha accesso agli strumenti avanzati per la risoluzione dei problemi e la configurazione.

Quando si configura un sensore per la prima volta, accedere all'utente del supporto, creare un utente iniziale con un ruolo di Amministrazione e quindi creare utenti aggiuntivi per analisti della sicurezza e utenti di sola lettura.

Per altre informazioni, vedere Installare e configurare il sensore OT e Gli utenti locali con privilegi predefiniti.

Le versioni dei sensori precedenti alla 23.1.x includono anche cyberxe cyberx_host utenti con privilegi. Nelle versioni 23.1.x e successive, questi utenti vengono installati, ma non abilitati per impostazione predefinita.

Per abilitare gli utenti cyberx e cyberx_host nelle versioni 23.1.x e successive, ad esempio per usarli con l'interfaccia della riga di comando di Defender per IoT, reimpostare la password. Per altre informazioni, vedere Modificare la password dell'utente di un sensore.

Configurare una connessione Active Directory

È consigliabile configurare gli utenti locali nel sensore OT con Active Directory per consentire agli utenti di Active Directory di accedere al sensore e usare i gruppi di Active Directory, con autorizzazioni collettive assegnate a tutti gli utenti del gruppo.

Ad esempio, usare Active Directory quando si dispone di un numero elevato di utenti a cui si vuole assegnare l'accesso in sola lettura e si desidera gestire tali autorizzazioni a livello di gruppo.

Suggerimento

Quando si è pronti per iniziare a gestire le impostazioni del sensore OT su larga scala, definire le impostazioni di Active Directory dal portale di Azure. Dopo aver applicato le impostazioni dalla portale di Azure, le impostazioni nella console del sensore sono di sola lettura. Per altre informazioni, vedere Configurare le impostazioni del sensore OT dal portale di Azure (anteprima pubblica).

Per l'integrazione con Active Directory:

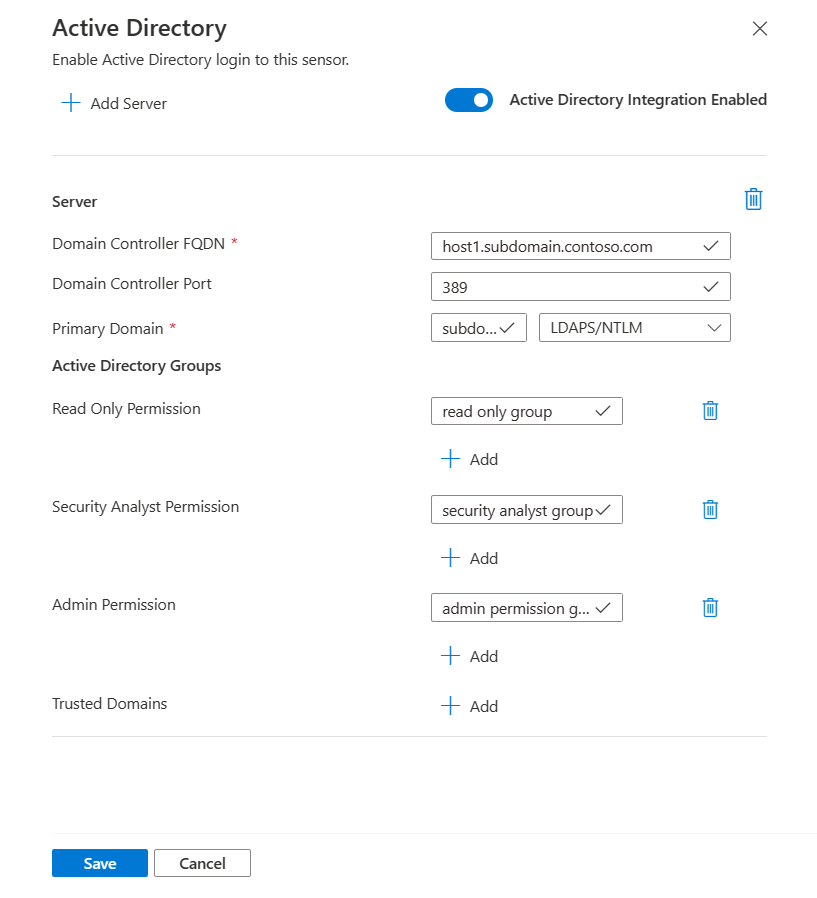

Accedere al sensore OT e selezionare System Impostazioni> Integrations>Active Directory(Integrazione active Directory).

Attivare o disattivare l'opzione Integrazione active Directory abilitata .

Immettere i valori seguenti per il server Active Directory:

Nome Descrizione FQDN del controller di dominio Il nome di dominio completo (FQDN), esattamente come appare nel server LDAP. Ad esempio, immettere host1.subdomain.contoso.com.

Se si verifica un problema con l'integrazione usando il nome di dominio completo, controllare la configurazione DNS. È anche possibile immettere l'indirizzo IP esplicito del server LDAP anziché il nome di dominio completo durante la configurazione dell'integrazione.Porta controller di dominio Porta in cui è configurato LDAP. Ad esempio, usare la porta 636 per le connessioni LD piattaforma di strumenti analitici (SSL). Dominio primario Nome di dominio, ad esempio subdomain.contoso.com, e quindi selezionare il tipo di connessione per la configurazione LDAP.

I tipi di connessione supportati includono: LD piattaforma di strumenti analitici/NTLMv3 (scelta consigliata), LDAP/NTLMv3 o LDAP/SASL-MD5Gruppi di Active Directory Selezionare + Aggiungi per aggiungere un gruppo di Active Directory a ogni livello di autorizzazione elencato, in base alle esigenze.

Quando si immette un nome di gruppo, assicurarsi di immettere il nome del gruppo esattamente come è definito nella configurazione di Active Directory nel server LDAP. Usare questi nomi di gruppo quando si aggiungono nuovi utenti del sensore con Active Directory.

I livelli di autorizzazione supportati includono sola lettura, analista della sicurezza, Amministrazione e domini attendibili.Importante

Quando si immettono parametri LDAP:

- Definire i valori esattamente come vengono visualizzati in Active Directory, ad eccezione del caso.

- Solo caratteri minuscoli dell'utente, anche se la configurazione in Active Directory usa caratteri maiuscoli.

- LDAP e LD piattaforma di strumenti analitici non possono essere configurati per lo stesso dominio. Tuttavia, è possibile configurarli in domini diversi e quindi usarli contemporaneamente.

Per aggiungere un altro server Active Directory, selezionare + Aggiungi server nella parte superiore della pagina e definire tali valori del server.

Dopo aver aggiunto tutti i server Active Directory, selezionare Salva.

Ad esempio:

Aggiungere nuovi utenti del sensore OT

Questa procedura descrive come creare nuovi utenti per un sensore di rete OT specifico.

Prerequisiti: questa procedura è disponibile per gli utenti di cyberx, supporto e cyberx_host e qualsiasi utente con il ruolo di Amministrazione.

Per aggiungere un utente:

Accedere alla console del sensore e selezionare Utenti>+ Aggiungi utente.

In Creare un utente | Nella pagina Utenti immettere i dettagli seguenti:

Nome Descrizione Nome utente Immettere un nome utente significativo per l'utente. Messaggio e-mail Immettere l'indirizzo di posta elettronica dell'utente. Nome Immettere il nome dell'utente. Cognome Immettere il cognome dell'utente. Ruolo Selezionare uno dei ruoli utente seguenti: Amministrazione, analista della sicurezza o sola lettura. Per altre informazioni, vedere Ruoli utente locali. Password Selezionare il tipo di utente, Local o Active Directory User.

Per gli utenti locali, immettere una password per l'utente. I requisiti delle password includono:

- Almeno otto caratteri

- Caratteri alfabetici minuscoli e maiuscoli

- Almeno un numero

- Almeno un simbolo

Le password utente locali possono essere modificate solo dagli utenti Amministrazione.Suggerimento

L'integrazione con Active Directory consente di associare gruppi di utenti a livelli di autorizzazione specifici. Se si desidera creare utenti usando Active Directory, configurare prima una connessione Active Directory e quindi tornare a questa procedura.

Al termine, seleziona Salva.

Il nuovo utente viene aggiunto ed è elencato nella pagina Utenti del sensore.

Per modificare un utente, selezionare l'icona Modifica![]() per l'utente che si desidera modificare e modificare i valori in base alle esigenze.

per l'utente che si desidera modificare e modificare i valori in base alle esigenze.

Per eliminare un utente, selezionare il pulsante Elimina per l'utente che si desidera eliminare.

Modificare la password di un utente del sensore

Questa procedura descrive come Amministrazione gli utenti possono modificare le password utente locali. Amministrazione gli utenti possono modificare le password per se stessi o per altri utenti dell'analista della sicurezza o di sola lettura. Gli utenti con privilegi possono modificare le proprie password e le password per Amministrazione utenti.

Suggerimento

Se è necessario ripristinare l'accesso a un account utente con privilegi, vedere Ripristinare l'accesso con privilegi a un sensore.

Prerequisiti: questa procedura è disponibile solo per gli utenti di cyberx, supporto o cyberx_host oppure per gli utenti con il ruolo di Amministrazione.

Per modificare la password di un utente in un sensore:

Accedere al sensore e selezionare Utenti.

Nella pagina Utenti del sensore individuare l'utente la cui password deve essere modificata.

A destra della riga dell'utente selezionare il menu >Opzioni (...) Modifica per aprire il riquadro utente.

Nel riquadro utente a destra immettere e confermare la nuova password nell'area Cambia password . Se si sta modificando la propria password, sarà anche necessario immettere la password corrente.

I requisiti delle password includono:

- Almeno otto caratteri

- Caratteri alfabetici minuscoli e maiuscoli

- Almeno un numero

- Almeno un simbolo

Al termine, seleziona Salva.

Ripristinare l'accesso con privilegi a un sensore

Questa procedura descrive come ripristinare l'accesso con privilegi a un sensore, per gli utenti cyberx, supporto o cyberx_host . Per altre informazioni, vedere Utenti locali con privilegi predefiniti.

Prerequisiti: questa procedura è disponibile solo per gli utenti cyberx, supporto o cyberx_host .

Per ripristinare l'accesso con privilegi a un sensore:

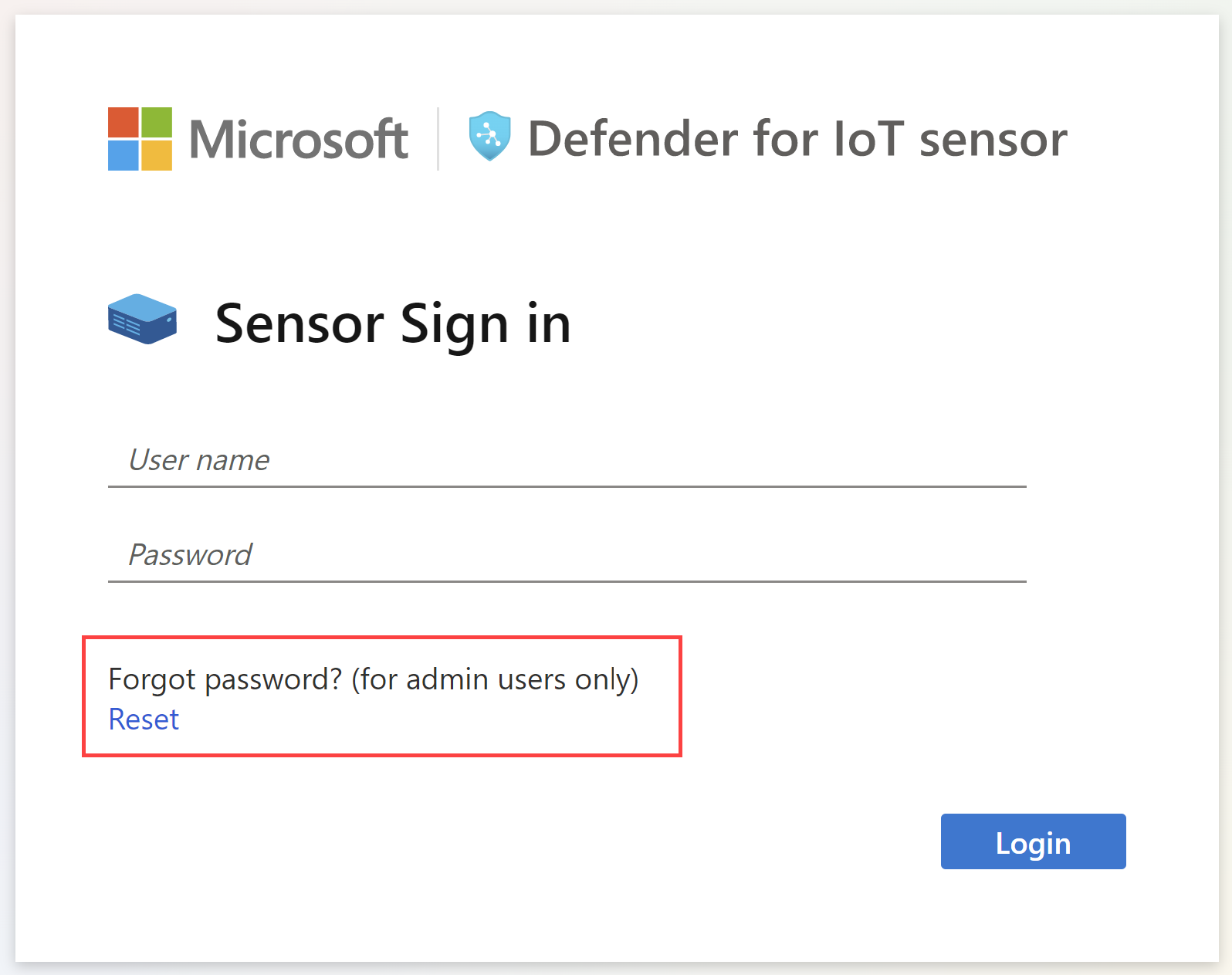

Avviare l'accesso al sensore di rete OT. Nella schermata di accesso selezionare il collegamento Reimposta . Ad esempio:

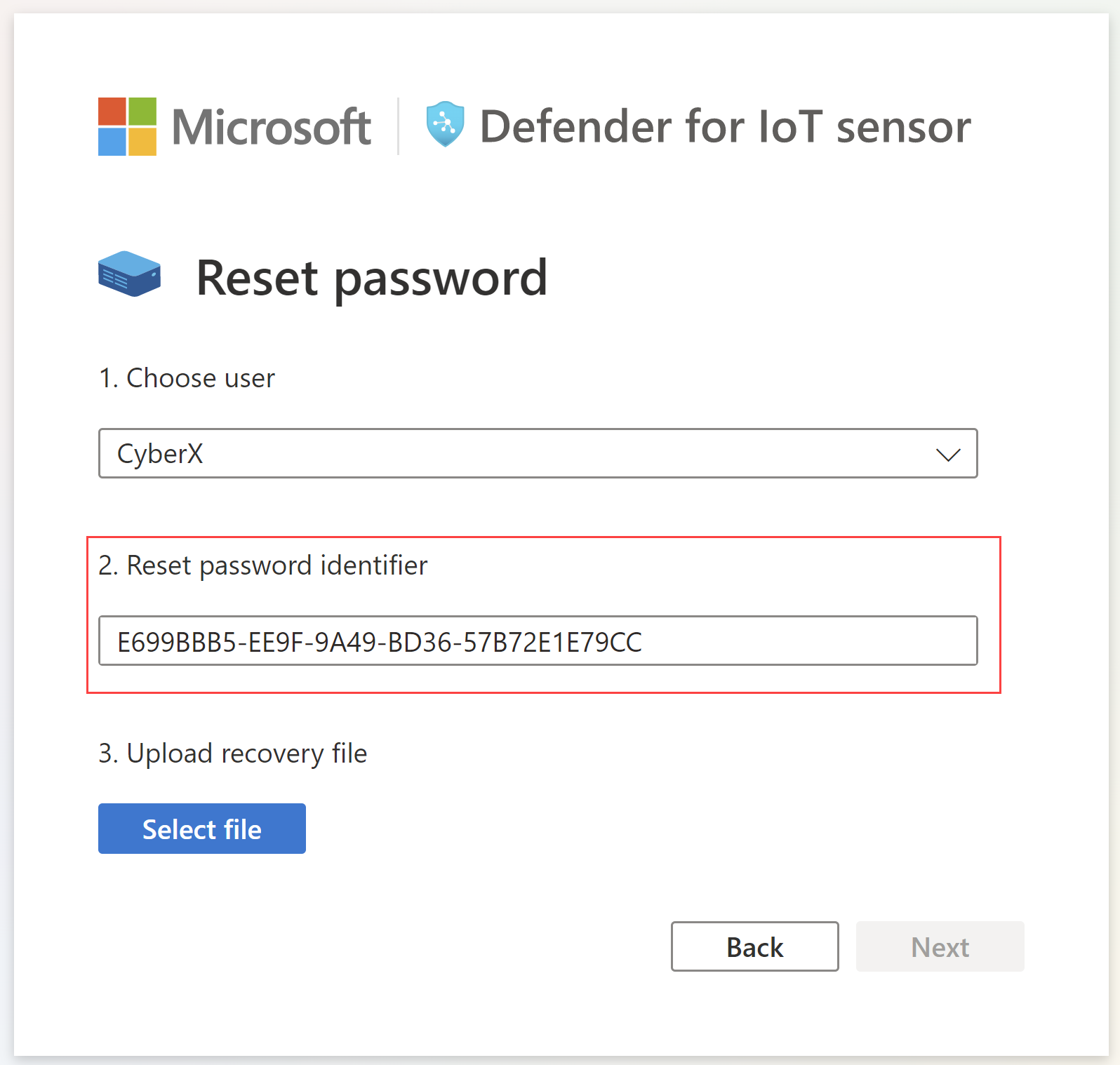

Nella finestra di dialogo Reimposta password scegliere l'utente dal menu Scegli utente, selezionare l'utente la cui password si sta ripristinando, Cyberx, Supporto o CyberX_host.

Copiare il codice identificatore univoco visualizzato negli Appunti nell'identificatore della password di reimpostazione. Ad esempio:

Passare alla pagina Siti e sensori di Defender per IoT nella portale di Azure. È possibile aprire il portale di Azure in una nuova scheda o finestra del browser, mantenendo aperta la scheda del sensore.

Nelle impostazioni >di portale di Azure Directory e sottoscrizioni assicurarsi di aver selezionato la sottoscrizione in cui è stato eseguito l'onboarding del sensore in Defender per IoT.

Nella pagina Siti e sensori individuare il sensore con cui si sta lavorando e selezionare il menu delle opzioni (...) a destra >Ripristina password. Ad esempio:

Nella finestra di dialogo Ripristina visualizzata immettere l'identificatore univoco copiato negli Appunti dal sensore e selezionare Ripristina. Viene scaricato automaticamente un file password_recovery.zip .

Tutti i file scaricati dal portale di Azure sono firmati dalla radice di attendibilità in modo che i computer usino solo asset firmati.

Nella schermata Ripristino password della scheda sensore selezionare Seleziona file. Passare a e caricare il file password_recovery.zip scaricato in precedenza dalla portale di Azure.

Nota

Se viene visualizzato un messaggio di errore che indica che il file non è valido, potrebbe essere stata selezionata una sottoscrizione non corretta nelle impostazioni di portale di Azure.

Tornare ad Azure e selezionare l'icona delle impostazioni nella barra degli strumenti superiore. Nella pagina Directory e sottoscrizioni assicurarsi di aver selezionato la sottoscrizione in cui è stato eseguito l'onboarding del sensore in Defender per IoT. Ripetere quindi i passaggi in Azure per scaricare il file password_recovery.zip e caricarlo nuovamente nel sensore.

Seleziona Avanti. Viene visualizzata una password generata dal sistema per il sensore da usare per l'utente selezionato. Assicurarsi di annotare la password perché non verrà visualizzata di nuovo.

Selezionare di nuovo Avanti per accedere al sensore con la nuova password.

Definire il numero massimo di accessi non riusciti

Usare l'accesso dell'interfaccia della riga di comando del sensore OT per definire il numero massimo di accessi non riusciti prima che un sensore OT impedisca all'utente di accedere di nuovo dallo stesso indirizzo IP.

Per altre informazioni, vedere Utenti e accesso dell'interfaccia della riga di comando di Defender per IoT.

Prerequisiti: questa procedura è disponibile solo per l'utente cyberx .

Accedere al sensore OT tramite SSH ed eseguire:

nano /var/cyberx/components/xsense-web/cyberx_web/settings.pyNel file settings.py impostare il

"MAX_FAILED_LOGINS"valore sul numero massimo di accessi non riusciti che si desidera definire. Assicurarsi di considerare il numero di utenti simultanei nel sistema.Chiudere il file ed eseguire

sudo monit restart allper applicare le modifiche.

Controllare i timeout della sessione utente

Per impostazione predefinita, gli utenti locali vengono disconnessi dalle sessioni dopo 30 minuti di inattività. Amministrazione gli utenti possono usare l'accesso dell'interfaccia della riga di comando locale per attivare o disattivare questa funzionalità o per regolare le soglie di inattività. Per altre informazioni, vedere Utenti dell'interfaccia della riga di comando di Defender per IoT einformazioni di riferimento sui comandi dell'interfaccia della riga di comando dai sensori di rete OT.

Nota

Le modifiche apportate ai timeout della sessione utente vengono reimpostate sulle impostazioni predefinite quando si aggiorna il software di monitoraggio OT.

Prerequisiti: questa procedura è disponibile solo per gli utenti cyberx, supporto e cyberx_host .

Per controllare i timeout della sessione utente del sensore:

Accedere al sensore tramite un terminale ed eseguire:

sudo nano /var/cyberx/properties/authentication.propertiesViene visualizzato l'output seguente:

infinity_session_expiration=true session_expiration_default_seconds=0 session_expiration_admin_seconds=1800 session_expiration_security_analyst_seconds=1800 session_expiration_read_only_users_seconds=1800 certifcate_validation=false crl_timeout_secounds=3 crl_retries=1 cm_auth_token=Esegui una delle operazioni seguenti:

Per disattivare completamente i timeout della sessione utente, passare

infinity_session_expiration=trueainfinity_session_expiration=false. Cambiarlo di nuovo per riattivarlo.Per regolare un periodo di timeout di inattività, modificare uno dei valori seguenti in base al tempo necessario, in secondi:

session_expiration_default_secondsper tutti gli utentisession_expiration_admin_secondssolo per gli utenti di Amministrazionesession_expiration_security_analyst_secondssolo per gli utenti degli analisti della sicurezzasession_expiration_read_only_users_secondssolo per utenti di sola lettura

Passaggi successivi

Per altre informazioni, vedere Controllare l'attività dell'utente.