Configurare l'accesso Single Sign-On per la console del sensore

Questo articolo illustra come configurare l'accesso Single Sign-On (SSO) per la console del sensore Defender per IoT usando Microsoft Entra ID. Con l'accesso Single Sign-On, gli utenti dell'organizzazione possono semplicemente accedere alla console del sensore e non necessitano di più credenziali di accesso in diversi sensori e siti.

L'uso di Microsoft Entra ID semplifica i processi di onboarding e offboarding, riduce il sovraccarico amministrativo e garantisce controlli di accesso coerenti all'interno dell'organizzazione.

Nota

L'accesso tramite SSO è attualmente in ANTEPRIMA. Le condizioni supplementari per l'anteprima di Azure includono altri termini legali applicabili alle funzionalità di Azure in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Prerequisiti

Prima di iniziare:

- Sincronizzare Active Directory locale con Microsoft Entra ID.

- Aggiungere regole di autorizzazione in uscita al firewall, al server proxy e così via. È possibile accedere all'elenco degli endpoint necessari dalla pagina Siti e sensori.

- Se non si dispone di gruppi di utenti di Microsoft Entra ID esistenti da usare per l'autorizzazione SSO, collaborare con il gestore delle identità dell'organizzazione per creare gruppi di utenti pertinenti.

- Verificare di avere le autorizzazioni seguenti:

- Utente membro in Microsoft Entra ID.

- Amministrazione, collaboratore o autorizzazioni di Amministrazione di sicurezza per la sottoscrizione di Defender per IoT.

- Assicurarsi che ogni utente abbia un nome, un cognome e un nome dell'entità utente.

- Se necessario, configurare l'autenticazione a più fattori (MFA).

Creare l'ID applicazione in Microsoft Entra ID

Nella portale di Azure aprire Microsoft Entra ID.

Selezionare Aggiungi > registrazione app.

Nella pagina Registra un'applicazione :

- In Nome digitare un nome per l'applicazione.

- In Tipi di account supportati selezionare Account solo in questa directory organizzativa (solo Microsoft - tenant singolo).

- In URI di reindirizzamento aggiungere un indirizzo IP o un nome host per il primo sensore in cui si vuole abilitare l'accesso SSO. Continuare ad aggiungere URI per gli altri sensori nel passaggio successivo, aggiungere gli URI del sensore.

Nota

L'aggiunta dell'URI in questa fase è necessaria per il funzionamento dell'accesso Single Sign-On.

Selezionare Registra. L'ID Microsoft Entra visualizza l'applicazione appena registrata.

Aggiungere gli URI del sensore

Nella nuova applicazione selezionare Autenticazione.

In URI di reindirizzamento, l'URI per il primo sensore aggiunto nel passaggio precedente viene visualizzato in URI di reindirizzamento. Per aggiungere il resto degli URI:

Selezionare Aggiungi URI per aggiungere un'altra riga e digitare un INDIRIZZO IP o un nome host.

Ripetere questo passaggio per il resto dei sensori connessi.

Quando Microsoft Entra ID aggiunge correttamente gli URI, viene visualizzato un messaggio "L'URI di reindirizzamento è idoneo per il flusso del codice di autorizzazione con PKCE".

Seleziona Salva.

Concedere l'accesso all'applicazione

Nella nuova applicazione selezionare Autorizzazioni API.

Accanto a Aggiungi un'autorizzazione selezionare Concedi consenso amministratore per <Nome> directory.

Creare la configurazione dell'accesso Single Sign-On

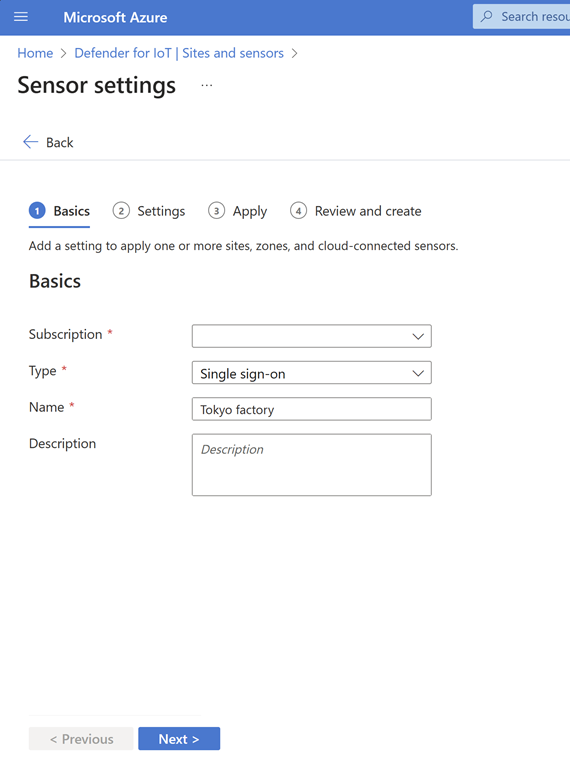

In Defender per IoT nella portale di Azure selezionare Siti e sensori>Impostazioni sensore.

Nella pagina Impostazioni sensore selezionare + Aggiungi. Nella scheda Informazioni di base:

Selezionare la propria sottoscrizione.

Accanto a Tipo selezionare Single Sign-On.

Accanto a Nome digitare un nome per il sito pertinente e selezionare Avanti.

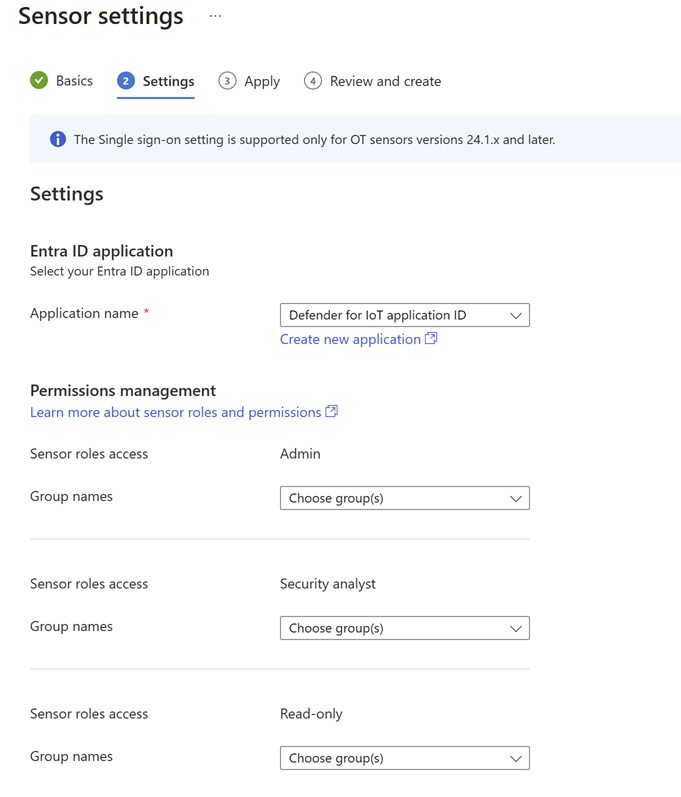

Nella scheda Impostazioni:

Accanto a Nome applicazione selezionare l'ID dell'applicazione creata in Microsoft Entra ID.

In Gestione autorizzazioni assegnare le autorizzazioni Amministrazione, analista della sicurezza e sola lettura ai gruppi di utenti pertinenti. È possibile selezionare più gruppi di utenti.

Seleziona Avanti.

Nota

Assicurarsi di aver aggiunto regole di autorizzazione nel firewall o nel proxy per gli endpoint specificati. È possibile accedere all'elenco degli endpoint necessari dalla pagina Siti e sensori.

Nella scheda Applica selezionare i siti pertinenti.

Facoltativamente, è possibile attivare Aggiungi selezione per zona/sensore specifico per applicare l'impostazione a zone e sensori specifici.

Selezionare Avanti, esaminare la configurazione e selezionare Crea.

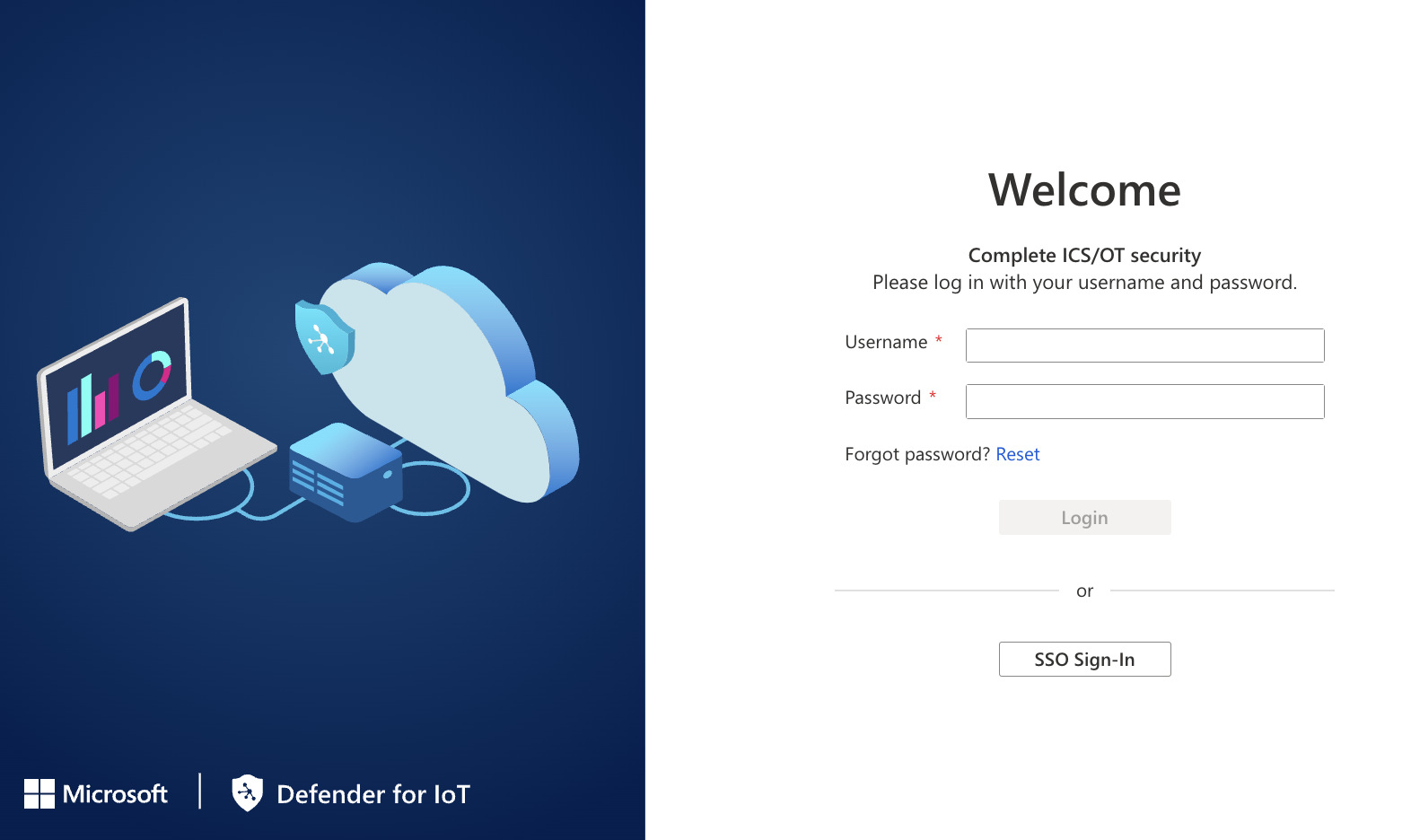

Accedere con SSO

Per testare l'accesso con SSO:

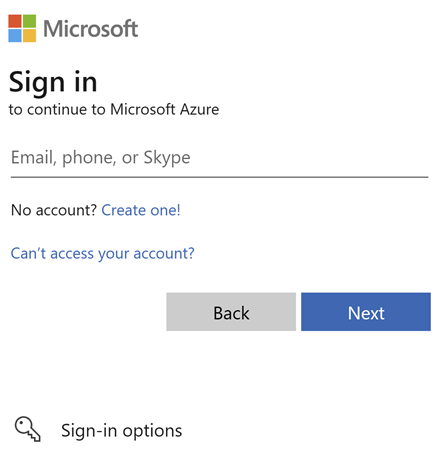

Aprire Defender per IoT nel portale di Azure e selezionare Accesso SSO.

Per il primo accesso, nella pagina Di accesso digitare le credenziali personali (indirizzo di posta elettronica e password aziendali).

Viene visualizzata la pagina Panoramica di Defender per IoT.

Passaggi successivi

Per altre informazioni, vedi: