Distribuire un provider del partner di sicurezza

I provider di partner di sicurezza in Firewall di Azure Manager consentono di usare le offerte di sicurezza come servizio (edizione Standard CaaS) di terze parti familiari per proteggere l'accesso a Internet per gli utenti.

Per altre informazioni sugli scenari supportati e sulle linee guida sulle procedure consigliate, vedere Che cosa sono i provider di partner di sicurezza?

Sono ora disponibili partner integrati security as a service (edizione Standard CaaS):

- Zscaler

- Check Point

- iboss

Distribuire un provider di sicurezza di terze parti in un nuovo hub

Ignorare questa sezione se si distribuisce un provider di terze parti in un hub esistente.

- Accedere al portale di Azure.

- In Cerca digitare Gestione firewall e selezionarlo in Servizi.

- Passare a Panoramica. Selezionare Visualizza hub virtuali protetti.

- Selezionare Crea nuovo hub virtuale protetto.

- Immettere la sottoscrizione e il gruppo di risorse, selezionare un'area supportata e aggiungere le informazioni sull'hub e sulla rete WAN virtuale.

- Selezionare Includi gateway VPN per abilitare i provider di partner di sicurezza.

- Selezionare le unità di scala gateway appropriate per i requisiti.

- Selezionare Avanti: Firewall di Azure

Nota

I provider di partner di sicurezza si connettono all'hub usando tunnel Gateway VPN. Se si elimina il Gateway VPN, le connessioni ai provider di partner di sicurezza andranno perse.

- Per distribuire Firewall di Azure per filtrare il traffico privato insieme al provider di servizi di terze parti per filtrare il traffico Internet, selezionare un criterio per Firewall di Azure. Vedere gli scenari supportati.

- Se si vuole distribuire solo un provider di sicurezza di terze parti nell'hub, selezionare Firewall di Azure: Abilitato/Disabilitato per impostarlo su Disabilitato.

- Selezionare Avanti: Provider partner di sicurezza.

- Impostare Security Partner Provider (Provider partner di sicurezza) su Enabled (Abilitato).

- Selezionare un partner.

- Selezionare Avanti: Rivedi e crea.

- Esaminare il contenuto e quindi selezionare Crea.

La distribuzione del gateway VPN può richiedere più di 30 minuti.

Per verificare che l'hub sia stato creato, passare a Firewall di Azure Manager-Panoramica-Visualizzare>> hub virtuali protetti. Viene visualizzato il nome del provider del partner di sicurezza e lo stato del partner di sicurezza come Sicurezza Connessione ion in sospeso.

Dopo aver creato l'hub e aver configurato il partner di sicurezza, continuare a connettere il provider di sicurezza all'hub.

Distribuire un provider di sicurezza di terze parti in un hub esistente

È anche possibile selezionare un hub esistente in un rete WAN virtuale e convertirlo in un hub virtuale protetto.

- In Introduzione selezionare Visualizza hub virtuali protetti.

- Selezionare Converti hub esistenti.

- Selezionare una sottoscrizione e un hub esistente. Seguire i passaggi rimanenti per distribuire un provider di terze parti in un nuovo hub.

Tenere presente che è necessario distribuire un gateway VPN per convertire un hub esistente in un hub protetto con provider di terze parti.

Configurare provider di sicurezza di terze parti per connettersi a un hub protetto

Per configurare i tunnel al Gateway VPN dell'hub virtuale, i provider di terze parti devono disporre dei diritti di accesso all'hub. A tale scopo, associare un'entità servizio alla sottoscrizione o al gruppo di risorse e concedere i diritti di accesso. È quindi necessario assegnare queste credenziali alla terza parte usando il portale.

Nota

I provider di sicurezza di terze parti creano un sito VPN per conto dell'utente. Questo sito VPN non viene visualizzato nella portale di Azure.

Creare e autorizzare un'entità servizio

Creare l'entità servizio Microsoft Entra: è possibile ignorare l'URL di reindirizzamento.

Aggiungere diritti di accesso e ambito per l'entità servizio. Procedure: Usare il portale per creare un'applicazione Microsoft Entra e un'entità servizio che possano accedere alle risorse

Nota

È possibile limitare l'accesso solo al gruppo di risorse per un controllo più granulare.

Visitare il portale per i partner

Seguire le istruzioni fornite dal partner per completare la configurazione. Ciò include l'invio di informazioni di Microsoft Entra per rilevare e connettersi all'hub, aggiornare i criteri in uscita e controllare lo stato e i log della connettività.

- Zscaler: configurare l'integrazione dei rete WAN virtuale di Microsoft Azure.

- Check Point: configurare l'integrazione rete WAN virtuale di Microsoft Azure.

- iboss: configurare l'integrazione rete WAN virtuale di Microsoft Azure.

È possibile esaminare lo stato di creazione del tunnel nel portale di Azure rete WAN virtuale in Azure. Dopo che i tunnel vengono visualizzati sia in Azure che nel portale dei partner, continuare con i passaggi successivi per configurare le route per selezionare i rami e le reti virtuali che devono inviare traffico Internet al partner.

Configurare la sicurezza con Gestione firewall

Passare alla Firewall di Azure Manager -> Hub protetti.

Selezionare un hub. Lo stato dell'hub dovrebbe ora essere Provisioned invece di Security Connessione ion Pending( In sospeso).

Verificare che il provider di terze parti possa connettersi all'hub. I tunnel nel gateway VPN devono trovarsi in uno stato Connessione. Questo stato riflette maggiormente l'integrità della connessione tra l'hub e il partner di terze parti, rispetto allo stato precedente.

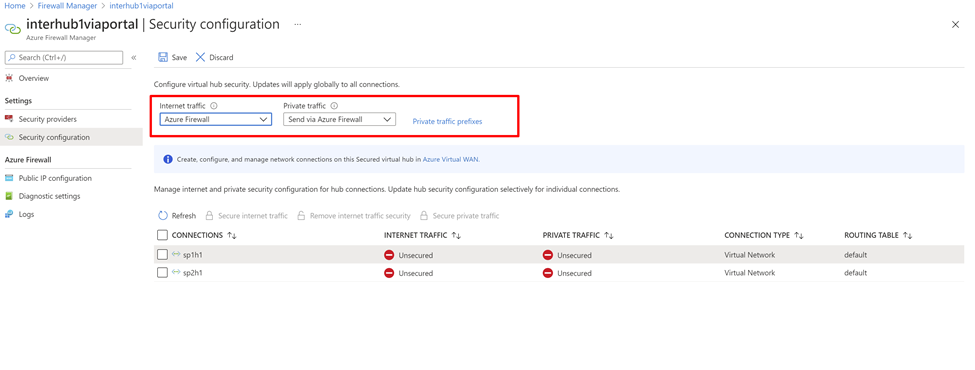

Selezionare l'hub e passare a Configurazioni di sicurezza.

Quando si distribuisce un provider di terze parti nell'hub, l'hub viene convertito in un hub virtuale protetto. Ciò garantisce che il provider di terze parti annunci una route 0.0.0.0/0 (predefinita) all'hub. Tuttavia, le connessioni di rete virtuale e i siti connessi all'hub non ottengono questa route a meno che non si acconsenta esplicitamente a quali connessioni devono ottenere questa route predefinita.

Nota

Non creare manualmente una route 0.0.0.0/0 (impostazione predefinita) su BGP per gli annunci di ramo. Questa operazione viene eseguita automaticamente per distribuzioni sicure dell'hub virtuale con provider di sicurezza di terze parti. In questo modo è possibile che il processo di distribuzione venga interrotto.

Configurare la sicurezza della rete WAN virtuale impostando il traffico Internet tramite Firewall di Azure e traffico privato tramite un partner di sicurezza attendibile. In questo modo vengono protette automaticamente le singole connessioni nel rete WAN virtuale.

Inoltre, se l'organizzazione usa intervalli IP pubblici nelle reti virtuali e nelle succursali, è necessario specificare tali prefissi IP in modo esplicito usando prefissi di traffico privato. I prefissi degli indirizzi IP pubblici possono essere specificati singolarmente o come aggregazioni.

Se si usano indirizzi non RFC1918 per i prefissi del traffico privato, potrebbe essere necessario configurare i criteri SNAT per il firewall per disabilitare SNAT per il traffico privato non RFC1918. Per impostazione predefinita, Firewall di Azure SNATs tutto il traffico non RFC1918.

Traffico Internet di succursale o di rete virtuale tramite un servizio di terze parti

Successivamente, è possibile verificare se le macchine virtuali di rete virtuale o il sito di succursale possono accedere a Internet e verificare che il traffico venga propagato al servizio di terze parti.

Dopo aver completato i passaggi di impostazione della route, le macchine virtuali di rete virtuale e i siti di succursale vengono inviati una route 0/0 alla route del servizio di terze parti. Non è possibile usare RDP o SSH in queste macchine virtuali. Per accedere, è possibile distribuire il servizio Azure Bastion in una rete virtuale con peering.

Configurazione delle regole

Usare il portale per i partner per configurare le regole del firewall. Firewall di Azure passa il traffico.

Ad esempio, è possibile osservare il traffico consentito attraverso il Firewall di Azure, anche se non esiste alcuna regola esplicita per consentire il traffico. Ciò è dovuto al fatto che Firewall di Azure passa il traffico al provider partner di sicurezza hop successivo (ZScalar, CheckPoint o iBoss). Firewall di Azure dispone ancora di regole per consentire il traffico in uscita, ma il nome della regola non viene registrato.

Per altre informazioni, vedere la documentazione del partner.