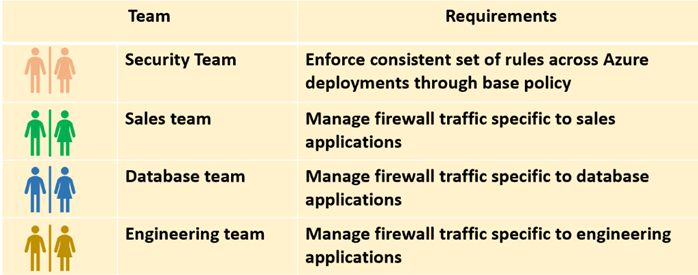

Usare i criteri di Firewall di Azure per definire una gerarchia di regole

Gli amministratori della sicurezza devono gestire i firewall e garantire la conformità tra distribuzioni locali e cloud. Un componente chiave è la possibilità di offrire ai team delle applicazioni flessibilità di implementare pipeline CI/CD per creare regole del firewall in modo automatizzato.

Firewall di Azure criterio consente di definire una gerarchia di regole e applicare la conformità:

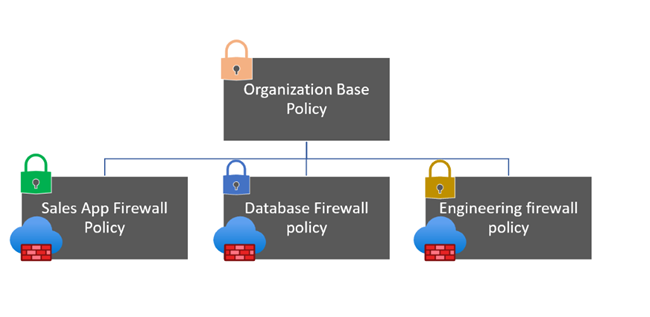

- Fornisce una struttura gerarchica per sovrapporre un criterio di base centrale in base ai criteri del team dell'applicazione figlio. I criteri di base hanno una priorità più alta e vengono eseguiti prima dei criteri figlio.

- Usare una definizione di ruolo personalizzata di Azure per impedire la rimozione accidentale dei criteri di base e fornire l'accesso selettivo ai gruppi di raccolte regole all'interno di una sottoscrizione o di un gruppo di risorse.

Panoramica della soluzione

I passaggi generali per questo esempio sono:

- Creare criteri firewall di base nel gruppo di risorse del team di sicurezza.

- Definire le regole specifiche della sicurezza IT nei criteri di base. In questo modo viene aggiunto un set comune di regole per consentire/negare il traffico.

- Creare criteri del team di applicazioni che ereditano i criteri di base.

- Definire le regole specifiche del team dell'applicazione nei criteri. È anche possibile eseguire la migrazione di regole da firewall preesistenti.

- Creare ruoli personalizzati di Microsoft Entra per fornire un accesso granulare al gruppo di raccolta regole e aggiungere ruoli a un ambito dei criteri firewall. Nell'esempio seguente, i membri del team sales possono modificare i gruppi di raccolta regole per i criteri firewall di Sales teams. Lo stesso vale per i team di database e ingegneria.

- Associare il criterio al firewall corrispondente. Un firewall di Azure può avere un solo criterio assegnato. Ciò richiede che ogni team dell'applicazione disponga di un firewall personalizzato.

Creare i criteri firewall

- Criteri firewall di base.

Creare criteri per ognuno dei team dell'applicazione:

- Criteri del firewall Sales. Il criterio firewall Sales eredita i criteri firewall di base.

- Criteri del firewall del database. Il criterio firewall del database eredita i criteri firewall di base.

- Criteri firewall di progettazione. I criteri firewall di progettazione ereditano anche i criteri firewall di base.

Creare ruoli personalizzati per accedere ai gruppi di raccolta regole

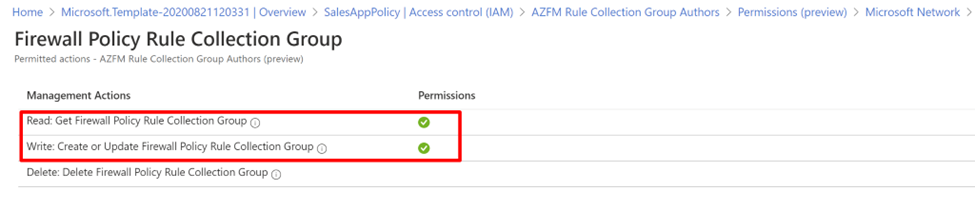

I ruoli personalizzati vengono definiti per ogni team dell'applicazione. Il ruolo definisce operazioni e ambito. I team dell'applicazione possono modificare i gruppi di raccolta regole per le rispettive applicazioni.

Utilizzare la procedura generale seguente per definire ruoli personalizzati:

Ottenere la sottoscrizione.

Select-AzSubscription -SubscriptionId xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxEsegui il comando seguente:

Get-AzProviderOperation "Microsoft.Support/*" | FT Operation, Description -AutoSizeUsare il comando Get-AzRoleDefinition per ottenere il ruolo Lettore in formato JSON.

Get-AzRoleDefinition -Name "Reader" | ConvertTo-Json | Out-File C:\CustomRoles\ReaderSupportRole.jsonAprire il file ReaderSupportRole.json in un editor.

Ecco l'output JSON. Per informazioni sulle diverse proprietà, vedere Ruoli personalizzati di Azure.

{

"Name": "Reader",

"Id": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"IsCustom": false,

"Description": "Lets you view everything, but not make any changes.",

"Actions": [

"*/read"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

Modificare il file JSON per aggiungere

*/read", "Microsoft.Network/*/read", "Microsoft.Network/firewallPolicies/ruleCollectionGroups/writeper la proprietà Actions . Assicurarsi di includere una virgola dopo l'operazione di lettura. Questa azione consente all'utente di creare e aggiornare i gruppi di raccolta regole.

In AssignableScopes aggiungere l'ID sottoscrizione con il formato seguente.

/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxxÈ necessario aggiungere ID sottoscrizione espliciti. In caso contrario, non è consentito importare il ruolo nella sottoscrizione.

Eliminare la riga della proprietà Id e modificare la proprietà IsCustom impostandola su true.

Modificare le proprietà Nome e Descrizione in AZFM Rule Collection Group Author and Users in questo ruolo può modificare i gruppi di raccolta regole dei criteri del firewall

Il file JSON dovrebbe essere simile all'esempio seguente:

{

"Name": "AZFM Rule Collection Group Author",

"IsCustom": true,

"Description": "Users in this role can edit Firewall Policy rule collection groups",

"Actions": [

"*/read",

"Microsoft.Network/*/read",

"Microsoft.Network/firewallPolicies/ruleCollectionGroups/write"

],

"NotActions": [

],

"DataActions": [

],

"NotDataActions": [

],

"AssignableScopes": [

"/subscriptions/xxxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxxxxx"]

}

Per creare il nuovo ruolo personalizzato, usare il comando New-AzRoleDefinition e specificare il file di definizione del ruolo JSON.

New-AzRoleDefinition -InputFile "C:\CustomRoles\RuleCollectionGroupRole.json

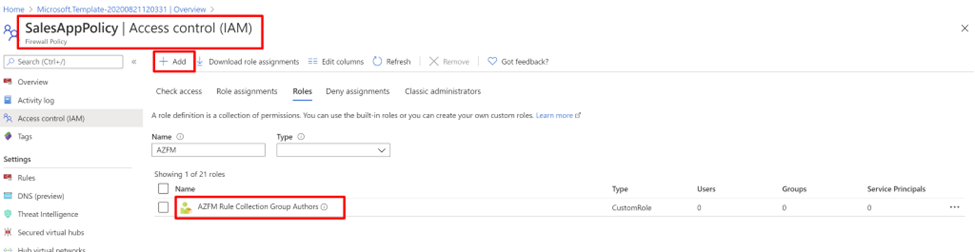

Elencare ruoli personalizzati

Per elencare tutti i ruoli personalizzati, è possibile usare il comando Get-AzRoleDefinition:

Get-AzRoleDefinition | ? {$_.IsCustom -eq $true} | FT Name, IsCustom

È anche possibile visualizzare i ruoli personalizzati nella portale di Azure. Passare alla sottoscrizione, selezionare Controllo di accesso (IAM) , Ruoli.

Per altre informazioni, vedere Esercitazione: Creare un ruolo personalizzato di Azure con Azure PowerShell.

Aggiungere utenti al ruolo personalizzato

Nel portale è possibile aggiungere utenti al ruolo AzFM Rule Collection Group Authors e fornire l'accesso ai criteri del firewall.

- Nel portale selezionare i criteri application team firewall (ad esempio SalesAppPolicy).

- Selezionare Controllo di accesso.

- Selezionare Aggiungi un'assegnazione di ruolo.

- Aggiungere utenti/gruppi di utenti (ad esempio, il team vendite) al ruolo .

Ripetere questa procedura per gli altri criteri firewall.

Riepilogo

I criteri firewall con ruoli personalizzati forniscono ora l'accesso selettivo ai gruppi di raccolta regole dei criteri firewall.

Gli utenti non hanno le autorizzazioni per:

- Eliminare i criteri Firewall di Azure o firewall.

- Aggiornare la gerarchia dei criteri firewall o le impostazioni DNS o l'intelligence sulle minacce.

- Aggiornare i criteri firewall in cui non sono membri del gruppo AZFM Rule Collection Group Author.

Gli amministratori della sicurezza possono usare i criteri di base per applicare protezioni e bloccare determinati tipi di traffico ,ad esempio ICMP, come richiesto dall'azienda.