Distribuire e configurare Firewall di Azure usando l'interfaccia della riga di comando di Azure

Il controllo dell'accesso alla rete in uscita è un componente importante di un piano di sicurezza della rete generale. Ad esempio, potrebbe essere utile limitare l'accesso ai siti Web. In alternativa, potrebbe essere utile limitare gli indirizzi IP e le porte in uscita a cui è possibile accedere.

È possibile controllare l'accesso alla rete in uscita da una subnet di Azure con Firewall di Azure. Con Firewall di Azure, è possibile configurare:

- Regole di applicazione che definiscono i nomi di dominio completi (FQDN) accessibili da una subnet. Il nome di dominio completo può includere anche istanze DI SQL.

- Regole di rete che definiscono l'indirizzo di origine, il protocollo, la porta di destinazione e l'indirizzo di destinazione.

Il traffico di rete è sottoposto alle regole del firewall configurate quando si instrada il traffico di rete al firewall come gateway predefinito della subnet.

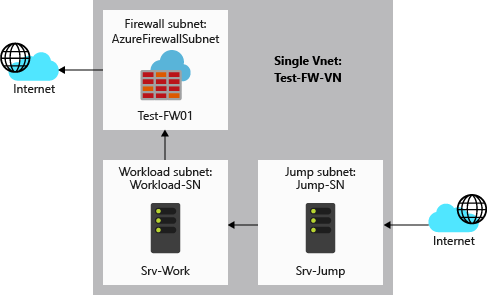

Per questo articolo viene creata una singola rete virtuale semplificata con tre subnet per semplificare la distribuzione. Per le distribuzioni di produzione è consigliabile un modello hub e spoke, in cui il firewall si trova nella propria rete virtuale. I server del carico di lavoro si trovano nelle reti virtuali associate all'interno della stessa area con una o più subnet.

- AzureFirewallSubnet: in questa subnet si trova il firewall.

- Workload-SN: in questa subnet si trova il server del carico di lavoro. Il traffico di rete di questa subnet passa attraverso il firewall.

- Jump-SN: in questa subnet si trova il jump server. Il jump server ha un indirizzo IP pubblico a cui è possibile connettersi con Desktop remoto. Da qui è quindi possibile connettersi al server del carico di lavoro (tramite un'altra istanza di Desktop remoto).

In questo articolo vengono illustrate le operazioni seguenti:

- Configurare un ambiente di rete di test

- Distribuire un firewall

- Creare una route predefinita

- Configurare una regola dell'applicazione per consentire l'accesso a www.google.com

- Configurare una regola di rete per consentire l'accesso a server DNS esterni

- Testare il firewall

Se si preferisce, è possibile completare questa procedura usando il portale di Azure o Azure PowerShell.

Se non si ha una sottoscrizione di Azure, creare un account Azure gratuito prima di iniziare.

Prerequisiti

Usare l'ambiente Bash in Azure Cloud Shell. Per altre informazioni, vedere Avvio rapido su Bash in Azure Cloud Shell.

Se si preferisce eseguire i comandi di riferimento dell'interfaccia della riga di comando in locale, installare l'interfaccia della riga di comando di Azure. Per l'esecuzione in Windows o macOS, è consigliabile eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker. Per altre informazioni, vedere Come eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker.

Se si usa un'installazione locale, accedere all'interfaccia della riga di comando di Azure con il comando az login. Per completare il processo di autenticazione, seguire la procedura visualizzata nel terminale. Per altre opzioni di accesso, vedere Accedere tramite l'interfaccia della riga di comando di Azure.

Quando richiesto, al primo utilizzo installare l'estensione dell'interfaccia della riga di comando di Azure. Per altre informazioni sulle estensioni, vedere Usare le estensioni con l'interfaccia della riga di comando di Azure.

Eseguire az version per trovare la versione e le librerie dipendenti installate. Per eseguire l'aggiornamento alla versione più recente, eseguire az upgrade.

- Questo articolo richiede la versione 2.55.0 o successiva dell'interfaccia della riga di comando di Azure. Se si usa Azure Cloud Shell, la versione più recente è già installata.

Configurare la rete

In primo luogo, creare un gruppo di risorse per contenere le risorse necessarie per distribuire il firewall. Creare quindi una rete virtuale, le subnet e i server di test.

Creare un gruppo di risorse

Il gruppo di risorse contiene tutte le risorse per la distribuzione.

az group create --name Test-FW-RG --location eastus

Creare una rete virtuale

Questa rete virtuale ha tre subnet.

Nota

La dimensione della subnet AzureFirewallSubnet è /26. Per altre informazioni sulle dimensioni delle subnet, vedere le domande frequenti su Firewall di Azure.

az network vnet create \

--name Test-FW-VN \

--resource-group Test-FW-RG \

--location eastus \

--address-prefix 10.0.0.0/16 \

--subnet-name AzureFirewallSubnet \

--subnet-prefix 10.0.1.0/26

az network vnet subnet create \

--name Workload-SN \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN \

--address-prefix 10.0.2.0/24

az network vnet subnet create \

--name Jump-SN \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN \

--address-prefix 10.0.3.0/24

Creare macchine virtuali

Creare ora le macchine virtuali per il jump server e il server del carico di lavoro e posizionarle nelle subnet appropriate. Quando richiesto, digitare una password per la macchina virtuale.

Creare la macchina virtuale Srv-Jump.

az vm create \

--resource-group Test-FW-RG \

--name Srv-Jump \

--location eastus \

--image win2016datacenter \

--vnet-name Test-FW-VN \

--subnet Jump-SN \

--admin-username azureadmin

az vm open-port --port 3389 --resource-group Test-FW-RG --name Srv-Jump

Creare una scheda di interfaccia di rete per Srv-Work con indirizzi IP del server DNS specifici e nessun indirizzo IP pubblico con cui eseguire il test.

az network nic create \

-g Test-FW-RG \

-n Srv-Work-NIC \

--vnet-name Test-FW-VN \

--subnet Workload-SN \

--public-ip-address "" \

--dns-servers 209.244.0.3 209.244.0.4

Creare ora la macchina virtuale del carico di lavoro. Quando richiesto, digitare una password per la macchina virtuale.

az vm create \

--resource-group Test-FW-RG \

--name Srv-Work \

--location eastus \

--image win2016datacenter \

--nics Srv-Work-NIC \

--admin-username azureadmin

Nota

Azure fornisce un IP di accesso in uscita predefinito per le macchine virtuali a cui non è stato assegnato un indirizzo IP pubblico o che si trovano nel pool back-end di un servizio del bilanciamento del carico di base di Azure. Il meccanismo dell'IP di accesso in uscita predefinito fornisce un IP in uscita non configurabile.

L'IP di accesso in uscita predefinito è disabilitato quando si verifica uno degli eventi seguenti:

- Alla macchina virtuale viene assegnato un indirizzo IP pubblico.

- La macchina virtuale è posizionata nel pool back-end di un servizio di bilanciamento del carico standard, con o senza regole in uscita.

- Una risorsa gateway NAT di Azure viene assegnata alla subnet della macchina virtuale.

Le macchine virtuali create usando set di scalabilità di macchine virtuali in modalità di orchestrazione flessibile non hanno l'accesso in uscita predefinito.

Per altre informazioni sulle connessioni in uscita in Azure, vedere Accesso in uscita predefinito in Azure e Uso di Source Network Address Translation (SNAT) per le connessioni in uscita.

Distribuire il firewall

Distribuire ora il firewall nella rete virtuale.

az network firewall create \

--name Test-FW01 \

--resource-group Test-FW-RG \

--location eastus

az network public-ip create \

--name fw-pip \

--resource-group Test-FW-RG \

--location eastus \

--allocation-method static \

--sku standard

az network firewall ip-config create \

--firewall-name Test-FW01 \

--name FW-config \

--public-ip-address fw-pip \

--resource-group Test-FW-RG \

--vnet-name Test-FW-VN

az network firewall update \

--name Test-FW01 \

--resource-group Test-FW-RG

az network public-ip show \

--name fw-pip \

--resource-group Test-FW-RG

fwprivaddr="$(az network firewall ip-config list -g Test-FW-RG -f Test-FW01 --query "[?name=='FW-config'].privateIpAddress" --output tsv)"

Annotare l'indirizzo IP privato. Sarà necessario più avanti per la creazione della route predefinita.

Creare una route predefinita

Creare una tabella di route con propagazione della route BGP disabilitata

az network route-table create \

--name Firewall-rt-table \

--resource-group Test-FW-RG \

--location eastus \

--disable-bgp-route-propagation true

Creare la route.

az network route-table route create \

--resource-group Test-FW-RG \

--name DG-Route \

--route-table-name Firewall-rt-table \

--address-prefix 0.0.0.0/0 \

--next-hop-type VirtualAppliance \

--next-hop-ip-address $fwprivaddr

Associare la tabella di route alla subnet

az network vnet subnet update \

-n Workload-SN \

-g Test-FW-RG \

--vnet-name Test-FW-VN \

--address-prefixes 10.0.2.0/24 \

--route-table Firewall-rt-table

Configurare una regola di applicazione

La regola dell'applicazione consente l'accesso in uscita alle www.google.com.

az network firewall application-rule create \

--collection-name App-Coll01 \

--firewall-name Test-FW01 \

--name Allow-Google \

--protocols Http=80 Https=443 \

--resource-group Test-FW-RG \

--target-fqdns www.google.com \

--source-addresses 10.0.2.0/24 \

--priority 200 \

--action Allow

Firewall di Azure include una raccolta di regole predefinite per i nomi di dominio completi dell'infrastruttura consentiti per impostazione predefinita. Questi nomi di dominio completi sono specifici per la piattaforma e non possono essere usati per altri scopi. Per altre informazioni, vedere Infrastructure FQDNs (FQDN dell'infrastruttura).

Configurare una regola di rete

La regola di rete consente l'accesso in uscita a due indirizzi IP sulla porta 53 (DNS).

az network firewall network-rule create \

--collection-name Net-Coll01 \

--destination-addresses 209.244.0.3 209.244.0.4 \

--destination-ports 53 \

--firewall-name Test-FW01 \

--name Allow-DNS \

--protocols UDP \

--resource-group Test-FW-RG \

--priority 200 \

--source-addresses 10.0.2.0/24 \

--action Allow

Testare il firewall

A questo punto testare il firewall per verificare che funzioni come previsto.

Prendere nota dell'indirizzo IP privato per la macchina virtuale Srv-Work :

az vm list-ip-addresses \ -g Test-FW-RG \ -n Srv-WorkConnettere una sessione di Desktop remoto alla macchina virtuale Srv-Jump e accedere. Da qui aprire una connessione Desktop remoto all'indirizzo IP privato Srv-Work e accedere.

In SRV-Work aprire una finestra di PowerShell ed eseguire i comandi seguenti:

nslookup www.google.com nslookup www.microsoft.comEntrambi i comandi devono restituire risposte, che mostrano che le query DNS stanno passando attraverso il firewall.

Eseguire i comandi seguenti:

Invoke-WebRequest -Uri https://www.google.com Invoke-WebRequest -Uri https://www.google.com Invoke-WebRequest -Uri https://www.microsoft.com Invoke-WebRequest -Uri https://www.microsoft.comLe

www.google.comrichieste devono avere esito positivo e lewww.microsoft.comrichieste devono avere esito negativo. Ciò dimostra che le regole del firewall funzionano come previsto.

A questo punto si è verificato che le regole del firewall funzionano:

- È possibile risolvere i nomi DNS con il server DNS esterno configurato.

- È possibile passare al nome di dominio completo consentito ma non agli altri.

Pulire le risorse

È possibile mantenere le risorse del firewall per l'esercitazione successiva o, se non sono più necessarie, eliminare il gruppo di risorse Test-FW-RG per eliminare tutte le risorse correlate al firewall:

az group delete \

-n Test-FW-RG