Configurare le regole dell'applicazione Firewall di Azure con FQDN di SQL

È ora possibile configurare le regole dell'applicazione Firewall di Azure con FQDN di SQL. In questo modo è possibile limitare l'accesso dalle reti virtuali solo alle istanze di SQL Server specificate.

Con i nomi di dominio completi di SQL è possibile filtrare il traffico:

- Dalle reti virtuali a un database Azure SQL o Azure Synapse Analytics. Ad esempio: Consentire l'accesso solo a sql-server1.database.windows.net.

- Da locale a istanze gestite di SQL di Azure o IaaS SQL in esecuzione in reti virtuali.

- Da spoke a spoke a istanze gestite di SQL di Azure o IaaS SQL in esecuzione in reti virtuali.

Il filtro FQDN di SQL è supportato solo in modalità proxy (porta 1433). Se si usa SQL nella modalità di reindirizzamento predefinita, è possibile filtrare l'accesso usando il tag del servizio SQL come parte delle regole di rete. Se si usano porte non predefinite per il traffico IaaS SQL, è possibile configurare tali porte nelle regole dell'applicazione firewall.

Configurare con l'interfaccia della riga di comando

Distribuire un firewall di Azure con l'interfaccia della riga di comando di Azure.

Se si filtra il traffico per Azure SQL database, Azure Synapse Analytics o Istanza gestita di SQL, assicurarsi che la modalità di connettività SQL sia impostata su Proxy. Per informazioni su come cambiare la modalità di connettività SQL, vedere Impostazioni di connettività per SQL di Azure.

Nota

La modalità proxy di SQL può comportare una latenza maggiore rispetto al reindirizzamento. Se si vuole continuare a usare la modalità di reindirizzamento, che è l'impostazione predefinita per i client che si connettono all'interno di Azure, è possibile filtrare l'accesso usando il tag di servizio di SQL nelle regole di rete del firewall.

Creare una nuova raccolta regole con una regola dell'applicazione usando il nome di dominio completo SQL per consentire l'accesso a un server SQL:

az extension add -n azure-firewall az network firewall application-rule create \ --resource-group Test-FW-RG \ --firewall-name Test-FW01 \ --collection-name sqlRuleCollection \ --priority 1000 \ --action Allow \ --name sqlRule \ --protocols mssql=1433 \ --source-addresses 10.0.0.0/24 \ --target-fqdns sql-serv1.database.windows.net

Configurare con Azure PowerShell

Distribuire un Firewall di Azure usando Azure PowerShell.

Se si filtra il traffico per Azure SQL database, Azure Synapse Analytics o Istanza gestita di SQL, assicurarsi che la modalità di connettività SQL sia impostata su Proxy. Per informazioni su come cambiare la modalità di connettività SQL, vedere Impostazioni di connettività per SQL di Azure.

Nota

La modalità proxy di SQL può comportare una latenza maggiore rispetto al reindirizzamento. Se si vuole continuare a usare la modalità di reindirizzamento, che è l'impostazione predefinita per i client che si connettono all'interno di Azure, è possibile filtrare l'accesso usando il tag di servizio di SQL nelle regole di rete del firewall.

Creare una nuova raccolta regole con una regola dell'applicazione usando il nome di dominio completo SQL per consentire l'accesso a un server SQL:

$AzFw = Get-AzFirewall -Name "Test-FW01" -ResourceGroupName "Test-FW-RG" $sqlRule = @{ Name = "sqlRule" Protocol = "mssql:1433" TargetFqdn = "sql-serv1.database.windows.net" SourceAddress = "10.0.0.0/24" } $rule = New-AzFirewallApplicationRule @sqlRule $sqlRuleCollection = @{ Name = "sqlRuleCollection" Priority = 1000 Rule = $rule ActionType = "Allow" } $ruleCollection = New-AzFirewallApplicationRuleCollection @sqlRuleCollection $Azfw.ApplicationRuleCollections.Add($ruleCollection) Set-AzFirewall -AzureFirewall $AzFw

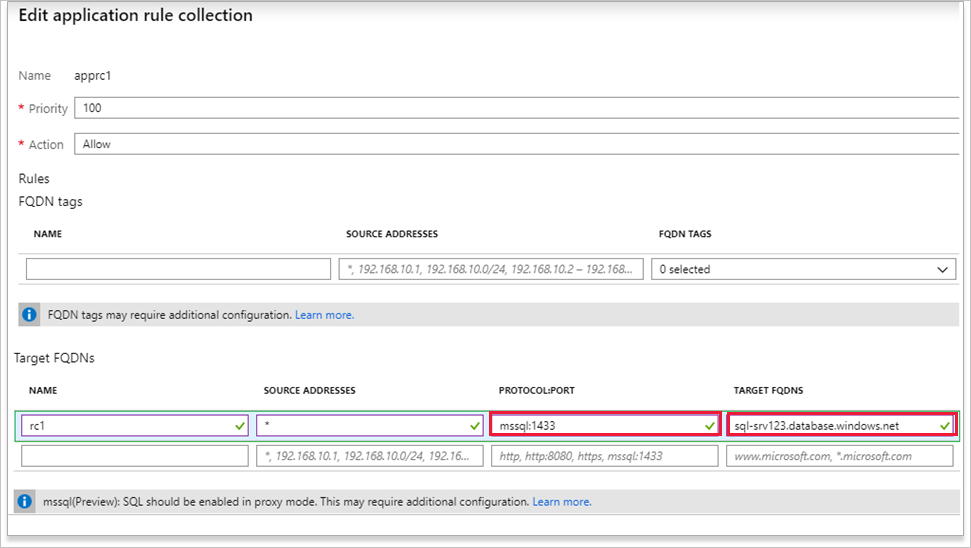

Configurare con il Portale di Azure

Distribuire un firewall di Azure con l'interfaccia della riga di comando di Azure.

Se si filtra il traffico per Azure SQL database, Azure Synapse Analytics o Istanza gestita di SQL, assicurarsi che la modalità di connettività SQL sia impostata su Proxy. Per informazioni su come cambiare la modalità di connettività SQL, vedere Impostazioni di connettività per SQL di Azure.

Nota

La modalità proxy di SQL può comportare una latenza maggiore rispetto al reindirizzamento. Se si vuole continuare a usare la modalità di reindirizzamento, che è l'impostazione predefinita per i client che si connettono all'interno di Azure, è possibile filtrare l'accesso usando il tag di servizio di SQL nelle regole di rete del firewall.

Aggiungere la regola dell'applicazione con il protocollo, la porta e il nome di dominio completo di SQL appropriati, quindi selezionare Salva.

Accedere a SQL da una macchina virtuale in una rete virtuale che filtra il traffico attraverso il firewall.

Verificare che i log del firewall di Azure mostrino che il traffico è consentito.

Passaggi successivi

Per informazioni sulle modalità di reindirizzamento e proxy SQL, vedere architettura di connettività del database Azure SQL.