Configurare chiavi gestite dal cliente per Test di carico di Azure con Azure Key Vault

Test di carico di Azure crittografa automaticamente tutti i dati archiviati nella risorsa di test di carico con chiavi fornite da Microsoft (chiavi gestite dal servizio). Facoltativamente, è possibile aggiungere un secondo livello di sicurezza fornendo anche chiavi personalizzate (gestite dal cliente). Le chiavi gestite dal cliente offrono maggiore flessibilità nel controllo degli accessi e nell’uso di criteri di rotazione delle chiavi.

Le chiavi fornite vengono archiviate in modo sicuro con Azure Key Vault. È possibile creare una chiave diversa per ogni risorsa di test di carico di Azure abilitata con chiavi gestite dal cliente.

Quando si usano chiavi di crittografia gestite dal cliente, è necessario specificare un'identità gestita assegnata dall'utente per recuperare le chiavi da Azure Key Vault.

Test di carico di Azure usa la chiave gestita dal cliente per crittografare i dati seguenti nella risorsa di test di carico:

- Testare file di script e di configurazione

- Segreti

- Variabili di ambiente

Nota

Test di carico di Azure non crittografa i dati delle metriche per un'esecuzione di test con la chiave gestita dal cliente, inclusi i nomi degli esempi di metriche JMeter specificati nello script JMeter. Microsoft ha accesso a questi dati delle metriche.

Prerequisiti

Un account Azure con una sottoscrizione attiva. Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Identità gestita assegnata dall'utente esistente. Per altre informazioni sulla creazione di un'identità gestita assegnata dall'utente, vedere Gestire le identità gestite assegnate dall'utente.

Limiti

Le chiavi gestite dal cliente sono disponibili solo per nuove risorse di test di carico di Azure. È necessario configurare la chiave durante la creazione della risorsa.

Una volta che la crittografia della chiave gestita dal cliente è abilitata in una risorsa, non può essere disabilitata.

Test di carico di Azure non può ruotare automaticamente la chiave gestita dal cliente in modo da usare la versione più recente della chiave di crittografia. È necessario aggiornare l'URI della chiave nella risorsa dopo la rotazione della chiave in Azure Key Vault.

Configurare l'insieme di credenziali delle chiavi di Azure

Per usare chiavi di crittografia gestite dal cliente con Test di carico di Azure, è necessario archiviare la chiave in Azure Key Vault. È possibile usare un insieme di credenziali delle chiavi esistente o crearne uno nuovo. La risorsa di test di carico e l'insieme di credenziali delle chiavi possono trovarsi in aree o sottoscrizioni diverse nello stesso tenant.

Assicurarsi di configurare le impostazioni seguenti dell'insieme di credenziali delle chiavi quando si usano chiavi di crittografia gestite dal cliente.

Configurare le impostazioni di rete dell'insieme di credenziali delle chiavi

Se l'accesso all'insieme di credenziali delle chiavi di Azure è limitato da un firewall o da una rete virtuale, è necessario concedere l'accesso a Test di carico di Azure per recuperare le chiavi gestite dal cliente. Seguire questa procedura per concedere l'accesso a servizi di Azure attendibili.

Importante

Il recupero di chiavi gestite dal cliente da un insieme di credenziali delle chiavi di Azure privato con restrizioni di accesso non è attualmente supportato nell'area US Gov Virginia.

Configurare l'eliminazione temporanea e la protezione dalla rimozione definitiva

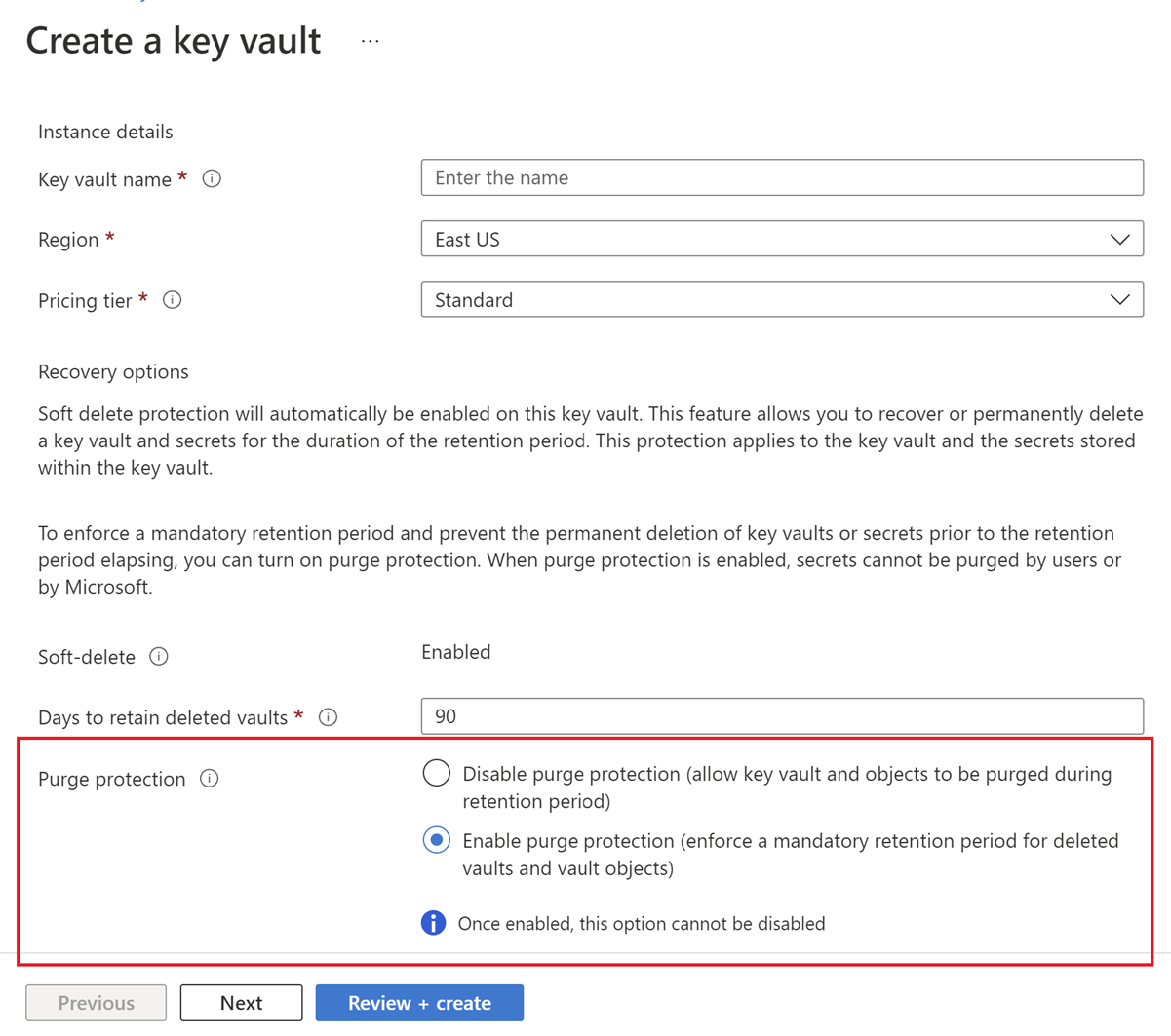

È necessario impostare le proprietà Eliminazione temporanea e Protezione dalla rimozione definitiva nell'insieme di credenziali delle chiavi per usare le chiavi gestite dal cliente con Test di carico di Azure. L'eliminazione temporanea è abilitata per impostazione predefinita quando si crea un nuovo insieme di credenziali delle chiavi e non è possibile disabilitarla. È possibile abilitare la protezione dalla rimozione definitiva in qualsiasi momento. Altre informazioni sull'eliminazione temporanea e la protezione dalla rimozione definitiva in Azure Key Vault.

Seguire questa procedura per verificare se l'eliminazione temporanea è abilitata e abilitarla in un insieme di credenziali delle chiavi. L'eliminazione temporanea è abilitata per impostazione predefinita quando si crea un nuovo insieme di credenziali delle chiavi.

È possibile abilitare la protezione dalla rimozione definitiva quando si crea un nuovo insieme di credenziali delle chiavi selezionando le impostazioni Abilita protezione dalla rimozione definitiva.

Per abilitare la protezione dall'eliminazione in un insieme di credenziali delle chiavi esistente, seguire questa procedura:

- Passare all'insieme di credenziali delle chiavi nel portale di Azure.

- In Impostazioni, scegliere Proprietà.

- Nella sezione Protezione dalla rimozione definitiva, scegliere Abilita protezione dalla rimozione definitiva.

Aggiungere una chiave gestita dal cliente ad Azure Key Vault

Aggiungere quindi una chiave all'insieme di credenziali delle chiavi. La crittografia Test di carico di Azure supporta le chiavi RSA. Per altre informazioni sui tipi di chiave supportati in Azure Key Vault, vedere Informazioni sulle chiavi.

Per informazioni su come aggiungere una chiave con il portale di Azure, vedere Impostare e recuperare una chiave da Azure Key Vault usando il portale di Azure.

Aggiungere un criterio di accesso all'insieme di credenziali delle chiavi

Quando si usano chiavi di crittografia gestite dal cliente, è necessario specificare un'identità gestita assegnata dall'utente. L'identità gestita assegnata dall'utente per l'accesso alle chiavi gestite dal cliente in Azure Key Vault deve disporre delle autorizzazioni appropriate per accedere all'insieme di credenziali delle chiavi.

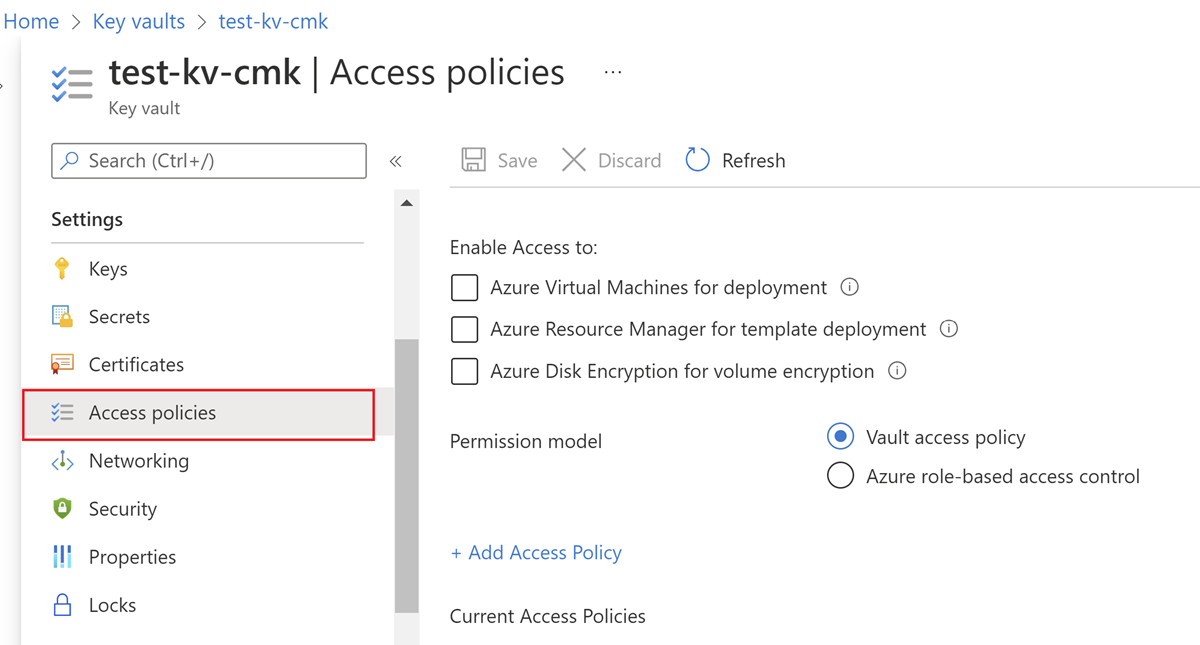

Nel portale di Azure, passare all'istanza di Azure Key Vault che si intende usare per ospitare le chiavi di crittografia.

Selezionare Criteri di accesso nel menu a sinistra.

Selezionare + Aggiungi un criterio di accesso.

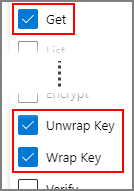

Nel menu a discesa Autorizzazioni chiave, selezionare le autorizzazioni Recupera, Annulla il wrapping della chiave e Esegui il wrapping della chiave.

In Seleziona entità, selezionare Nessuna selezione.

Cercare l'identità gestita assegnata dall'utente creata in precedenza e selezionarla nell'elenco.

Scegliere Seleziona nella parte inferiore della schermata.

Selezionare Aggiungi per aggiungere il nuovo criterio di accesso.

Selezionare Salva nell'istanza di insieme di credenziali delle chiavi per salvare tutte le modifiche.

Usare chiavi gestite dal cliente con Test di carico di Azure

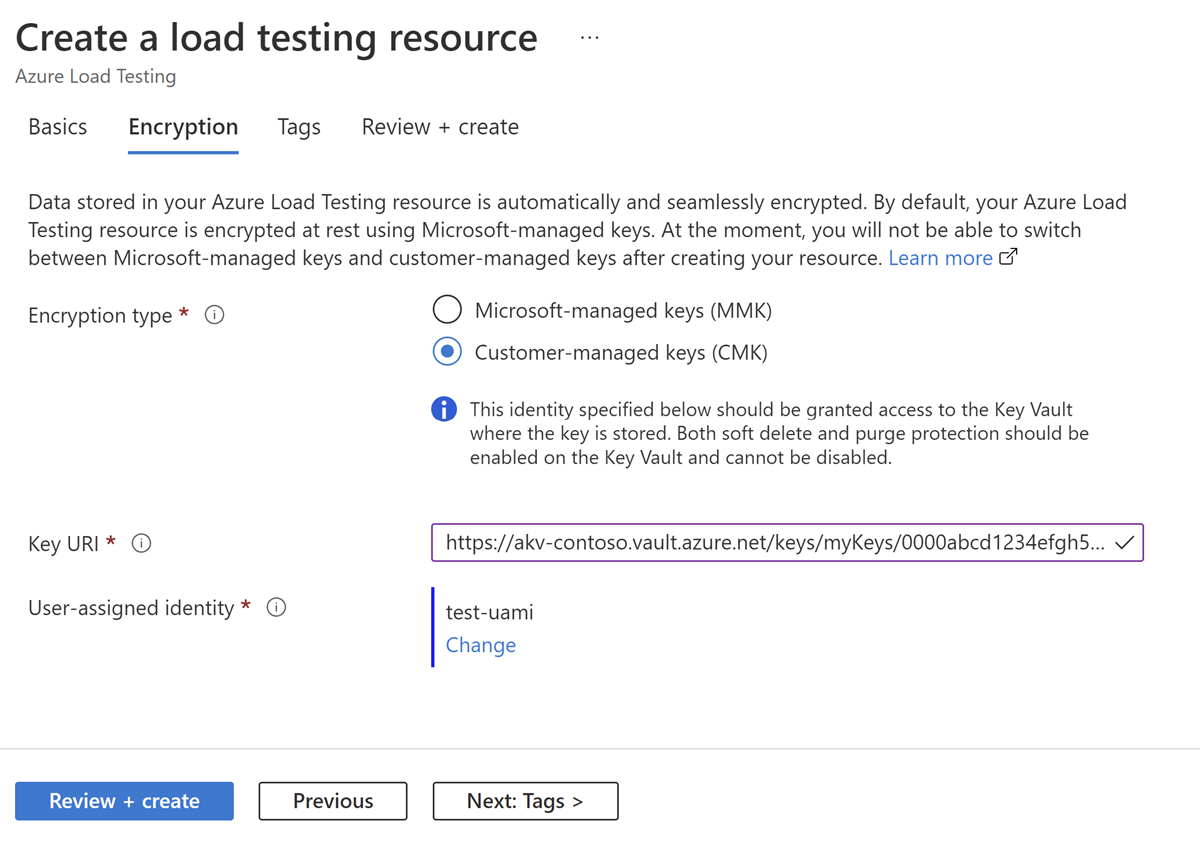

È possibile configurare chiavi di crittografia gestite dal cliente solo quando si crea una nuova risorsa di test di carico di Azure. Quando si specificano i dettagli della chiave di crittografia, è necessario selezionare anche un'identità gestita assegnata dall'utente per recuperare la chiave da Azure Key Vault.

Per configurare chiavi gestite dal cliente per una nuova risorsa di test di carico, seguire questa procedura:

Seguire questa procedura per creare una risorsa di test di carico di Azure nel portale di Azure e compilare i campi nella scheda Informazioni di base.

Passare alla scheda Crittografia e quindi selezionare chiave gestita dal cliente (CMK) per il campo Tipo di crittografia.

Nel campo URI chiave, incollare l'identificatore URI/chiave della chiave di Azure Key Vault, inclusa la versione della chiave.

Per il campo Identità assegnata dall'utente, selezionare un'identità gestita assegnata dall'utente esistente.

Selezionare Rivedi e crea per convalidare e creare la nuova risorsa.

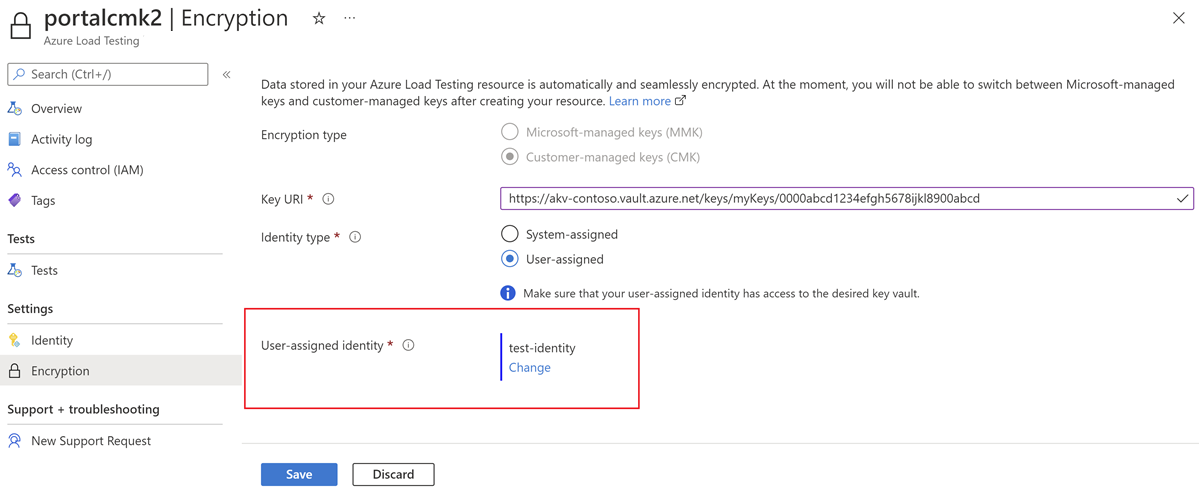

Modificare l'identità gestita per il recupero della chiave di crittografia

È possibile modificare l'identità gestita per chiavi gestite dal cliente per una risorsa di test di carico esistente in qualsiasi momento.

Nel portale di Azure, passare alla risorsa Test di carico di Azure.

Nella pagina Impostazioni, selezionare Crittografia.

Tipo di crittografia mostra il tipo di crittografia usato per la creazione della risorsa di test di carico.

Se il tipo di crittografia è Chiavi gestite dal cliente, selezionare il tipo di identità da usare per l'autenticazione nell'insieme di credenziali delle chiavi. Le opzioni includono Assegnata dal sistema (impostazione predefinita) o Assegnata dall'utente.

Per altre informazioni su ogni tipo di identità gestita, vedere Tipi di identità gestite.

- Se si seleziona Assegnata dal sistema, è necessario abilitare l'identità gestita assegnata dal sistema nella risorsa e concedere l'accesso a AKV prima di modificare l'identità per chiavi gestite dal cliente.

- Se si seleziona Assegnata dall'utente, è necessario selezionare un'identità assegnata dall'utente esistente con autorizzazioni per accedere all'insieme di credenziali delle chiavi. Per informazioni su come creare un'identità assegnata dall'utente, vedere Usare identità gestite per l'anteprima di Test di carico di Azure.

Salva le modifiche.

Importante

Assicurarsi che l'identità gestita selezionata abbia accesso ad Azure Key Vault.

Aggiornare la chiave di crittografia gestita dal cliente

È possibile modificare la chiave usata per la crittografia di Test di carico di Azure in qualsiasi momento. Per modificare la chiave usando il portale di Azure, seguire questa procedura:

Nel portale di Azure, passare alla risorsa Test di carico di Azure.

Nella pagina Impostazioni, selezionare Crittografia. Il Tipo di crittografia mostra la crittografia selezionata per la risorsa durante la creazione.

Se il tipo di crittografia selezionato è Chiavi gestite dal cliente, è possibile modificare il campo URI chiave con il nuovo URI della chiave.

Salva le modifiche.

Ruotare chiavi di crittografia

È possibile ruotare una chiave gestita dal cliente in Azure Key Vault in base ai criteri di conformità. Per ruotare una chiave:

- In Azure Key Vault, aggiornare la versione della chiave o creare una nuova chiave.

- Aggiornare la chiave di crittografia gestita dal cliente per la risorsa di test di carico.

Domande frequenti

Sono previsti addebiti aggiuntivi per abilitare le chiavi gestite dal cliente?

No, non è previsto alcun addebito per abilitare questa funzionalità.

Le chiavi gestite dal cliente sono supportate per risorse di test di carico di Azure esistenti?

Questa funzionalità è attualmente disponibile solo per nuove risorse di test di carico di Azure.

Come stabilire se le chiavi gestite dal cliente sono abilitate nella risorsa di test di carico di Azure?

- Nel portale di Azure, passare alla risorsa Test di carico di Azure.

- Passare all'elemento Crittografia nella barra di spostamento a sinistra.

- È possibile verificare il Tipo di crittografia nella risorsa.

Come si revoca una chiave di crittografia?

È possibile revocare una chiave disabilitando la versione più recente della chiave in Azure Key Vault. In alternativa, per revocare tutte le chiavi da un'istanza dell'insieme di credenziali delle chiavi, è possibile eliminare i criteri di accesso concessi all'identità gestita della risorsa di test di carico.

Quando si revoca la chiave di crittografia, è possibile eseguire test per circa 10 minuti, dopo di che l'unica operazione disponibile è l'eliminazione delle risorse. È consigliabile ruotare la chiave anziché revocarla per gestire la sicurezza delle risorse e conservare i dati.

Contenuto correlato

- Informazioni su come monitorare le metriche delle applicazioni lato server.

- Informazioni su come Parametrizzare un test di carico con segreti e variabili di ambiente.