Usare le identità gestite per i test di carico di Azure

Questo articolo illustra come creare un'identità gestita per Test di carico di Azure. È possibile usare un'identità gestita per leggere in modo sicuro segreti o certificati da Azure Key Vault nel test di carico.

Un'identità gestita da Microsoft Entra ID consente alla risorsa di test di carico di accedere facilmente ad Azure Key Vault protetto da Microsoft Entra. L'identità viene gestita dalla piattaforma Azure e non richiede la gestione o la rotazione di segreti. Per altre informazioni sulle identità gestite in Microsoft Entra ID, vedere Identità gestite per le risorse di Azure.

Test di carico di Azure supporta due tipi di identità:

- Un'identità assegnata dal sistema è associata alla risorsa di test di carico e viene eliminata quando la risorsa viene eliminata. Una risorsa può avere una sola identità assegnata dal sistema.

- Un'identità assegnata dall'utente è una risorsa di Azure autonoma che è possibile assegnare alla risorsa di test di carico. Quando si elimina la risorsa di test di carico, l'identità gestita rimane disponibile. È possibile assegnare più identità assegnate dall'utente alla risorsa di test di carico.

Attualmente, è possibile usare solo l'identità gestita per l'accesso ad Azure Key Vault.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

- Risorsa del test di carico di Azure. Se è necessario creare una risorsa di test di carico di Azure, vedere la guida introduttiva Creare ed eseguire un test di carico.

- Per creare un'identità gestita assegnata dall'utente, all'account deve essere assegnato il ruolo Collaboratore di identità gestite.

Assegnare un'identità assegnata dal sistema a una risorsa di test di carico

Per assegnare un'identità assegnata dal sistema per la risorsa di test di carico di Azure, abilitare una proprietà nella risorsa. È possibile impostare questa proprietà usando il portale di Azure o usando un modello di Azure Resource Manager (ARM).

Per configurare un'identità gestita nel portale, creare prima una risorsa di test di carico di Azure e quindi abilitare la funzionalità.

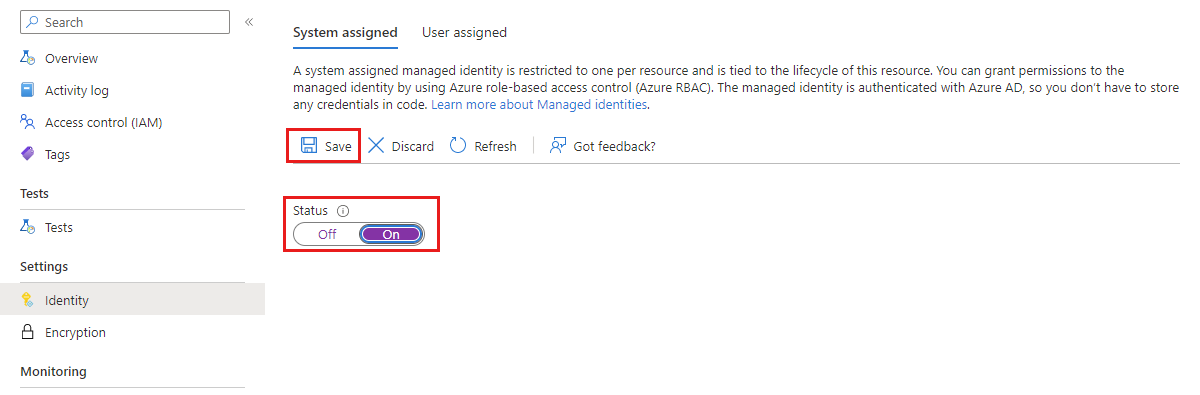

Nel portale di Azure, passare alla risorsa Test di carico di Azure.

Nel riquadro sinistro, seleziona Identità.

Nella scheda Assegnata dal sistema impostare Stato su Sì e quindi selezionare Salva.

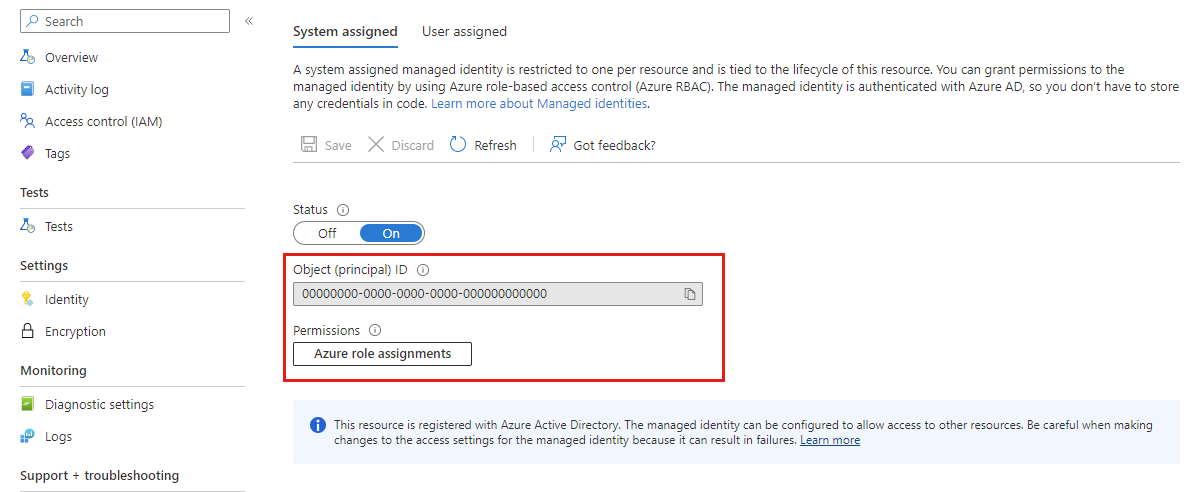

Nella finestra di conferma selezionare Sì per confermare l'assegnazione dell'identità gestita.

Al termine di questa operazione, la pagina mostra l'ID oggetto dell'identità gestita e consente di assegnarvi le autorizzazioni.

Assegnare un'identità assegnata dall'utente a una risorsa di test di carico

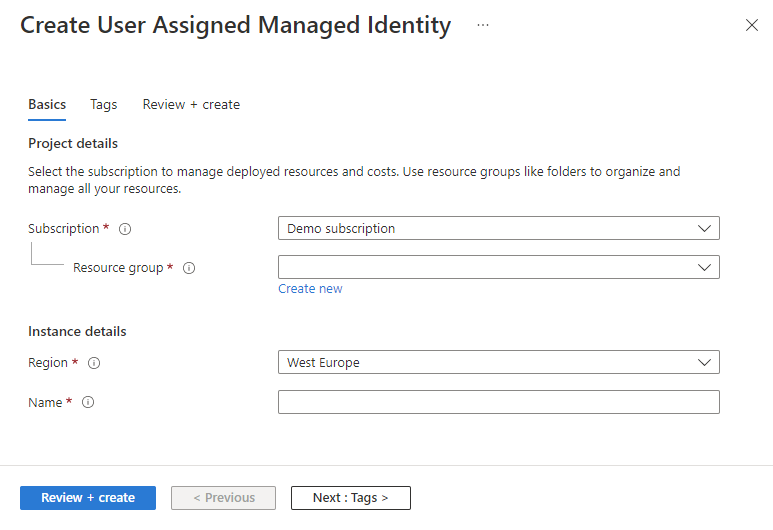

Prima di poter aggiungere un'identità gestita assegnata dall'utente a una risorsa di test di carico di Azure, è necessario creare questa identità in Microsoft Entra ID. È quindi possibile assegnare l'identità usando il relativo identificatore di risorsa.

È possibile aggiungere più identità gestite assegnate dall'utente alla risorsa. Ad esempio, se è necessario accedere a più risorse di Azure, è possibile concedere autorizzazioni diverse a ognuna di queste identità.

Creare un'identità gestita assegnata dall'utente seguendo le istruzioni indicate in Creare un'identità gestita assegnata dall'utente.

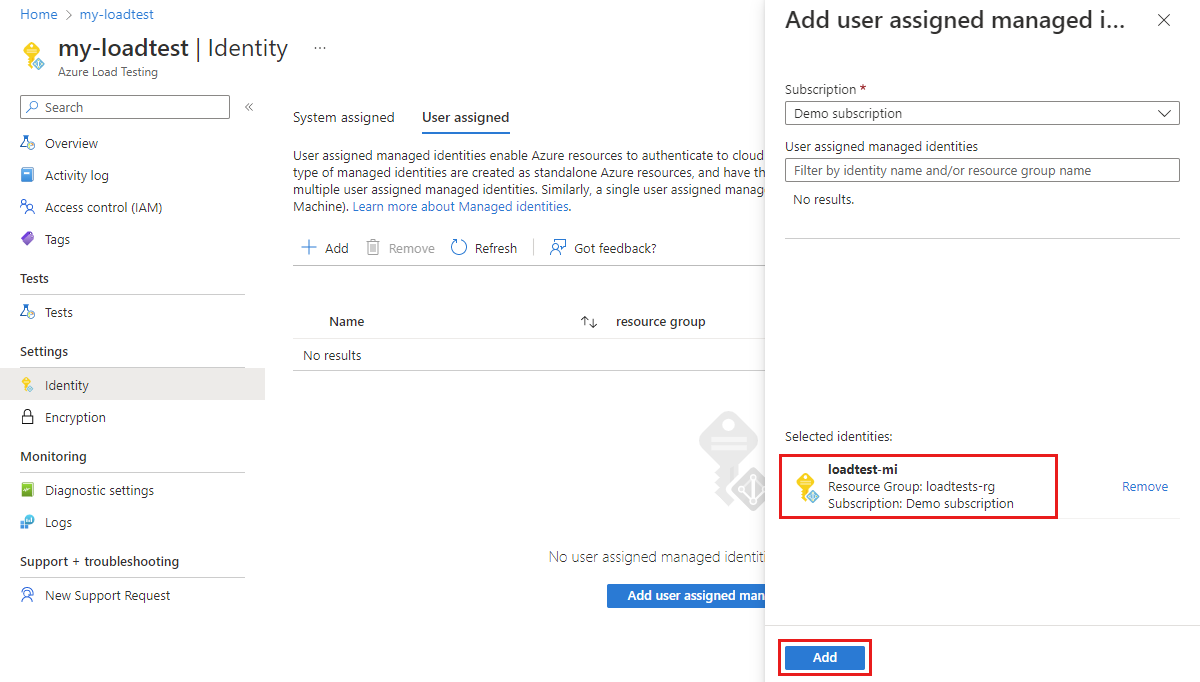

Nel portale di Azure, passare alla risorsa Test di carico di Azure.

Nel riquadro sinistro, seleziona Identità.

Selezionare la scheda Assegnata dall'utente e selezionare Aggiungi.

Cercare e selezionare l'identità gestita creata in precedenza. Selezionare quindi Aggiungi per aggiungerlo alla risorsa test di carico di Azure.

Configurare la risorsa di destinazione

Potrebbe essere necessario configurare la risorsa di destinazione per consentire l'accesso dalla risorsa di test di carico. Ad esempio, se si legge un segreto o un certificato da Azure Key Vault o se si usano chiavi gestite dal cliente per la crittografia, è necessario aggiungere anche un criterio di accesso che includa l'identità gestita della risorsa. In caso contrario, le chiamate ad Azure Key Vault vengono rifiutate, anche se si usa un token valido.

Analogamente, se si desidera impostare criteri di errore per le metriche del server, è necessario specificare un'identità di riferimento delle metriche per cui recuperare le metriche. È necessario configurare la risorsa di destinazione in modo che l'identità possa leggere le metriche dalla risorsa.