Customer Lockbox per Microsoft Azure

Nota

Per usare questa funzionalità, è necessario che l'organizzazione disponga di un piano di supporto di Azure con un livello minimo di sviluppatore.

La maggior parte delle operazioni e del supporto eseguite dal personale Microsoft e dai sub-responsabili del trattamento non richiede l'accesso ai dati dei clienti. Nei rari casi in cui è necessario tale accesso, Customer Lockbox per Microsoft Azure offre ai clienti un'interfaccia per esaminare e approvare o rifiutare le richieste di accesso ai dati. Viene usato nei casi in cui un tecnico Microsoft deve accedere ai dati dei clienti in risposta a un ticket di supporto avviato dal cliente o a un problema identificato da Microsoft.

Questo articolo illustra come abilitare Customer Lockbox per Microsoft Azure e come vengono avviate, rilevate e archiviate le richieste per revisioni e controlli successivi.

Servizi supportati

I servizi seguenti sono attualmente supportati per Customer Lockbox per Microsoft Azure:

- Gestione API di Azure

- Servizio app di Azure

- Azure AI Search

- Azure Chaos Studio

- Servizi cognitivi di Azure

- Gateway di comunicazioni di Azure

- Registro Azure Container

- Azure Data Box

- Esplora dati di Azure

- Azure Data Factory

- Azure Data Manager for Energy

- Database di Azure per MySQL

- Server flessibile di Database di Azure per MySQL

- Database di Azure per PostgreSQL

- Archiviazione piattaforma Azure Edge Zone

- Azure Energy

- Funzioni di Azure

- Azure HDInsight

- Azure Health Bot

- Raccomandazioni intelligenti di Azure

- Azure Information Protection

- Servizio Azure Kubernetes

- Test di carico di Azure (test CloudNative)

- App per la logica di azure

- Monitoraggio di Azure (analisi dei log)

- Azure Red Hat OpenShift

- Azure Spring Apps

- database SQL di Azure

- Istanza gestita di SQL di Azure

- Archiviazione di Azure

- Trasferimenti di sottoscrizioni di Azure

- Azure Synapse Analytics

- IA commerce (Raccomandazioni intelligenti)

- DevCenter/DevBox

- ElasticSan

- Kusto (dashboard)

- Attestazione di Microsoft Azure

- OpenAI

- Spring Cloud

- Unified Vision Service

- Macchine virtuali in Azure

Abilitare Customer Lockbox per Microsoft Azure

È ora possibile abilitare Customer Lockbox per Microsoft Azure dal modulo Amministrazione.

Nota

Per abilitare Customer Lockbox per Microsoft Azure, all'account utente deve essere assegnato il ruolo di amministratore globale.

Workflow

I passaggi seguenti descrivono un flusso di lavoro tipico per una richiesta Customer Lockbox per Microsoft Azure.

Un utente di un'organizzazione riscontra un problema con il carico di lavoro di Azure.

Dopo che questa persona prova a risolvere il problema, ma non riesce, apre un ticket di supporto dal portale di Azure. Il ticket viene assegnato a un tecnico del supporto tecnico di Azure.

Un tecnico del supporto tecnico di Azure esamina la richiesta di assistenza e determina i passaggi successivi per risolvere il problema.

Se il tecnico del supporto non riesce a risolvere il problema usando gli strumenti standard e i dati generati dal servizio, il passaggio successivo consiste nel richiedere autorizzazioni elevate usando un servizio di accesso JIT (Just-In-Time). Questa richiesta può essere inviata dal tecnico del supporto originale o da un tecnico diverso perché il problema viene inoltrato al team di Azure DevOps.

Dopo che il tecnico di Azure ha inviato una richiesta di accesso, il servizio JUST-In-Time valuta la richiesta tenendo conto di fattori come:

- Ambito della risorsa.

- Indica se il richiedente è un'identità isolata o isa l'autenticazione a più fattori.

- Livelli di autorizzazioni. In base alla regola JIT, questa richiesta potrebbe includere anche un'approvazione da responsabili approvazione interni di Microsoft. Ad esempio, il responsabile approvazione potrebbe essere il responsabile del supporto clienti o DevOps Manager.

Quando la richiesta richiede l'accesso diretto ai dati dei clienti, viene avviata una richiesta di Customer Lockbox. Ad esempio, l'accesso desktop remoto alla macchina virtuale di un cliente.

La richiesta è ora nello stato notifica inviata al cliente in attesa dell'approvazione del cliente prima di concedere l'accesso.

Uno o più responsabili approvazione dell'organizzazione del cliente per una determinata richiesta di Customer Lockbox vengono determinati come segue:

- Per le richieste con ambito sottoscrizione (richieste di accesso a risorse specifiche contenute all'interno di una sottoscrizione), gli utenti con il ruolo Proprietario o il responsabile approvazione di Customer Lockbox di Azure per il ruolo Sottoscrizione nella sottoscrizione associata.

- Per le richieste di ambito tenant (richieste di accesso al tenant di Microsoft Entra), gli utenti con il ruolo di amministratore globale nel tenant.

Nota

Le assegnazioni di ruolo devono essere applicate prima che Customer Lockbox per Microsoft Azure inizi a elaborare una richiesta. Eventuali assegnazioni di ruolo effettuate dopo che Customer Lockbox per Microsoft Azure inizia a elaborare una determinata richiesta non verranno riconosciute. Per questo motivo, per usare le assegnazioni idonee di PIM per il ruolo di Proprietario della sottoscrizione, gli utenti devono attivare il ruolo prima dell'avvio della richiesta Customer Lockbox. Per altre informazioni sull'attivazione dei ruoli idonei di PIM, vedere Attivare i ruoli delle risorse di Microsoft Entra in PIM / .

Le assegnazioni di ruolo con ambito ai gruppi di gestione non sono attualmente supportate in Customer Lockbox per Microsoft Azure.

Nell'organizzazione del cliente, i responsabili approvazione del lockbox designati (proprietario della sottoscrizione di Azure/Amministratore globale di Microsoft Entra/responsabile approvazione Azure Customer Lockbox for Subscription ricevono un messaggio di posta elettronica da Microsoft per notificare la richiesta di accesso in sospeso. È anche possibile usare la funzionalità di notifiche di posta elettronica alternative di Azure Lockbox per configurare un indirizzo di posta elettronica alternativo per ricevere notifiche lockbox in scenari in cui l'account Azure non è abilitato o se un'entità servizio è definita come responsabile approvazione lockbox.

La notifica tramite posta elettronica fornisce un collegamento al pannello Customer Lockbox nel modulo Amministrazione. Il responsabile approvazione designato accede al portale di Azure per visualizzare le richieste in sospeso che l'organizzazione ha per Customer Lockbox per Microsoft Azure:

La richiesta rimane nella coda del cliente per quattro giorni. Dopo questo periodo, la richiesta di accesso scade automaticamente e non viene concesso alcun accesso ai tecnici Microsoft.

La richiesta rimane nella coda del cliente per quattro giorni. Dopo questo periodo, la richiesta di accesso scade automaticamente e non viene concesso alcun accesso ai tecnici Microsoft.Per ottenere i dettagli della richiesta in sospeso, il responsabile approvazione designato può selezionare la richiesta Customer Lockbox da Richiestein sospeso:

Il responsabile approvazione designato può anche selezionare l'ID RICHIESTA DI SERVIZIO per visualizzare la richiesta di ticket di supporto creata dall'utente originale. Queste informazioni forniscono il contesto per cui il supporto tecnico Microsoft è coinvolto e la cronologia del problema segnalato. Ad esempio:

Il responsabile approvazione designato esamina la richiesta e seleziona Approva o Nega:

Come risultato della selezione:

Come risultato della selezione:- Approva: l'accesso viene concesso al tecnico Microsoft per la durata specificata nei dettagli della richiesta visualizzati nella notifica tramite posta elettronica e nel portale di Azure.

- Nega: la richiesta di accesso con privilegi elevati da parte del tecnico Microsoft viene rifiutata e non viene eseguita alcuna ulteriore azione.

Ai fini del controllo, le azioni eseguite in questo flusso di lavoro vengono registrate nei log delle richieste di Customer Lockbox.

Log di controllo

I log di controllo per Customer Lockbox per Azure vengono scritti nei log attività per le richieste con ambito sottoscrizione e nel log di controllo Entra per le richieste con ambito tenant.

Richieste con ambito sottoscrizione - Log attività

Nel portale di Azure, nel pannello Customer Lockbox per Microsoft Azure, selezionare Log attività per visualizzare le informazioni di controllo correlate alle richieste di Customer Lockbox. È anche possibile visualizzare i log attività nel pannello dei dettagli della sottoscrizione per la sottoscrizione in questione. In entrambi i casi, è possibile filtrare per operazioni specifiche, ad esempio:

- Nega richiesta di Lockbox

- Crea richiesta di Lockbox

- Approva richiesta di Lockbox

- Scadenza richiesta Lockbox

Ad esempio:

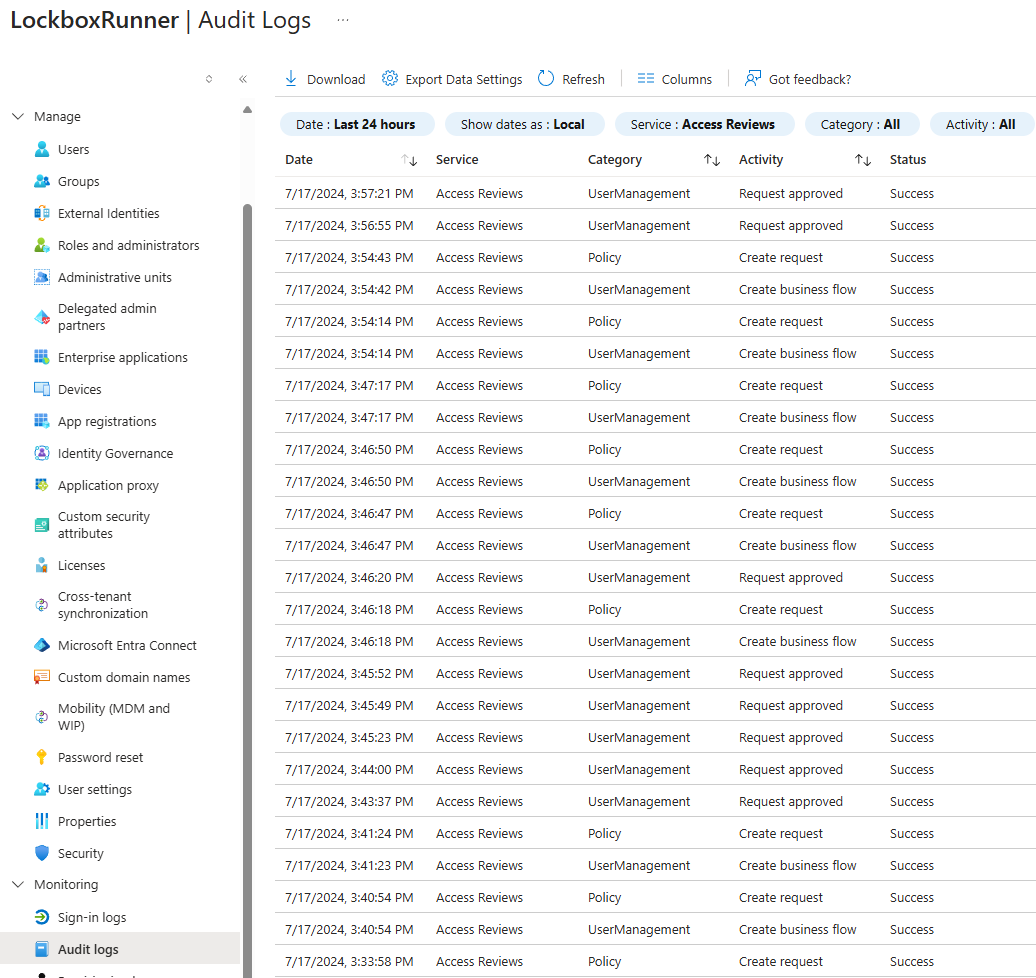

Richieste con ambito tenant - Log di controllo

Per le richieste Customer Lockbox con ambito tenant, le voci di log vengono inserite nel log di controllo Entra. Queste voci di log vengono create dal servizio Verifiche di accesso con attività quali:

- Crea richiesta

- Richiesta approvata

- Richiesta negata

È possibile filtrare per Service = Access Reviews e Activity = one of the above activities.

Ad esempio:

Nota

La scheda Cronologia nel portale di Azure Lockbox è stata rimossa a causa di limitazioni tecniche esistenti. Per visualizzare la cronologia delle richieste di Customer Lockbox, usare il log attività per le richieste con ambito sottoscrizione e il log di controllo Entra per le richieste con ambito tenant.

Integrazione di Customer Lockbox per Microsoft Azure con il benchmark della sicurezza del cloud Microsoft

È stato introdotto un nuovo controllo di base (PA-8: Determinare il processo di accesso per il supporto del provider di servizi cloud) nel benchmark di sicurezza cloud Microsoft che copre l'applicabilità di Customer Lockbox. I clienti possono ora usare il benchmark per esaminare l'applicabilità di Customer Lockbox per un servizio.

Esclusioni

Le richieste di Customer Lockbox non vengono attivate negli scenari seguenti:

- Scenari di emergenza che non rientrano nelle procedure operative standard e richiedono un'azione urgente da Parte di Microsoft per ripristinare l'accesso ai servizi online o per evitare danneggiamenti o perdite di dati dei clienti. Ad esempio, un'interruzione del servizio principale o un incidente di sicurezza richiede attenzione immediata per il recupero o il ripristino dei servizi in circostanze impreviste o imprevedibili. Questi eventi "break glass" sono rari e, nella maggior parte dei casi, non richiedono l'accesso ai dati dei clienti per la risoluzione. I controlli e i processi che regolano l'accesso di Microsoft ai dati dei clienti nei servizi online principali sono allineati a NIST 800-53 e vengono convalidati tramite i controlli SOC 2. Per altre informazioni, vedere la baseline di sicurezza di Azure per Customer Lockbox per Microsoft Azure.

- Un tecnico Microsoft accede alla piattaforma Azure nell'ambito della risoluzione dei problemi e viene inavvertitamente esposto ai dati dei clienti. Ad esempio, il team di rete di Azure esegue la risoluzione dei problemi che genera un'acquisizione di pacchetti in un dispositivo di rete. È raro che tali scenari comportino l'accesso a quantità significative di dati dei clienti. I clienti possono proteggere ulteriormente i dati tramite l'uso di chiavi gestite dal cliente (CMK), disponibile per alcuni servizi di Azure. Per altre informazioni, vedere Panoramica della gestione delle chiavi in Azure.

Le richieste legali esterne per ottenere i dati non attivano richieste Customer Lockbox. Per i dettagli, fare riferimento alla discussione sulle richieste di dati da parte del governo nel Centro protezione Microsoft.

Passaggi successivi

Abilitare Customer Lockbox dal modulo di Amministrazione nel pannello Customer Lockbox. Customer Lockbox per Microsoft Azure è disponibile per tutti i clienti che dispongono di un piano di supporto di Azure con un livello minimo di sviluppatore.