Creare e gestire playbook di Microsoft Sentinel

I playbook sono raccolte di procedure che possono essere eseguite da Microsoft Sentinel in risposta a un intero evento imprevisto, a un singolo avviso o a un'entità specifica. Un playbook consente di automatizzare e orchestrare la risposta e può essere collegato a una regola di automazione per l'esecuzione automatica quando vengono generati avvisi specifici o quando vengono creati o aggiornati eventi imprevisti. I playbook possono anche essere eseguiti manualmente su richiesta su eventi imprevisti, avvisi o entità specifici.

Questo articolo descrive come creare e gestire playbook di Microsoft Sentinel. È possibile collegare questi playbook in un secondo momento alle regole di analisi o alle regole di automazione oppure eseguirli manualmente in eventi imprevisti, avvisi o entità specifici.

Nota

I playbook in Microsoft Sentinel sono basati su flussi di lavoro incorporati in App per la logica di Azure, il che significa che si ottengono tutte le potenzialità, la personalizzazione e i modelli predefiniti di app per la logica. Possono essere applicati addebiti aggiuntivi. Per informazioni sui prezzi, visitare la pagina dei prezzi App per la logica di Azure.

Importante

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Prerequisiti

Account e sottoscrizione di Azure. Se non si ha una sottoscrizione, è possibile iscriversi per creare un account Azure gratuito.

Per creare e gestire playbook, è necessario accedere a Microsoft Sentinel con uno dei ruoli di Azure seguenti:

App per la logica Ruoli di Azure Descrizione Consumo Collaboratore per app per la logica Modificare e gestire le app per la logica. Consumo Operatore per app per la logica Leggere, abilitare e disabilitare le app per la logica. Standard Operatore standard di App per la logica Abilitare, inviare di nuovo e disabilitare i flussi di lavoro. Standard Sviluppatore standard di App per la logica Creare e modificare flussi di lavoro. Standard Collaboratore standard di App per la logica Gestire tutti gli aspetti di un flusso di lavoro. Per altre informazioni, consultare la documentazione seguente:

- Accesso alle operazioni di app per la logica

- Prerequisiti del playbook di Microsoft Sentinel.

Prima di creare il playbook, è consigliabile leggere App per la logica di Azure per i playbook di Microsoft Sentinel.

Creare un playbook

Seguire questa procedura per creare un nuovo playbook in Microsoft Sentinel:

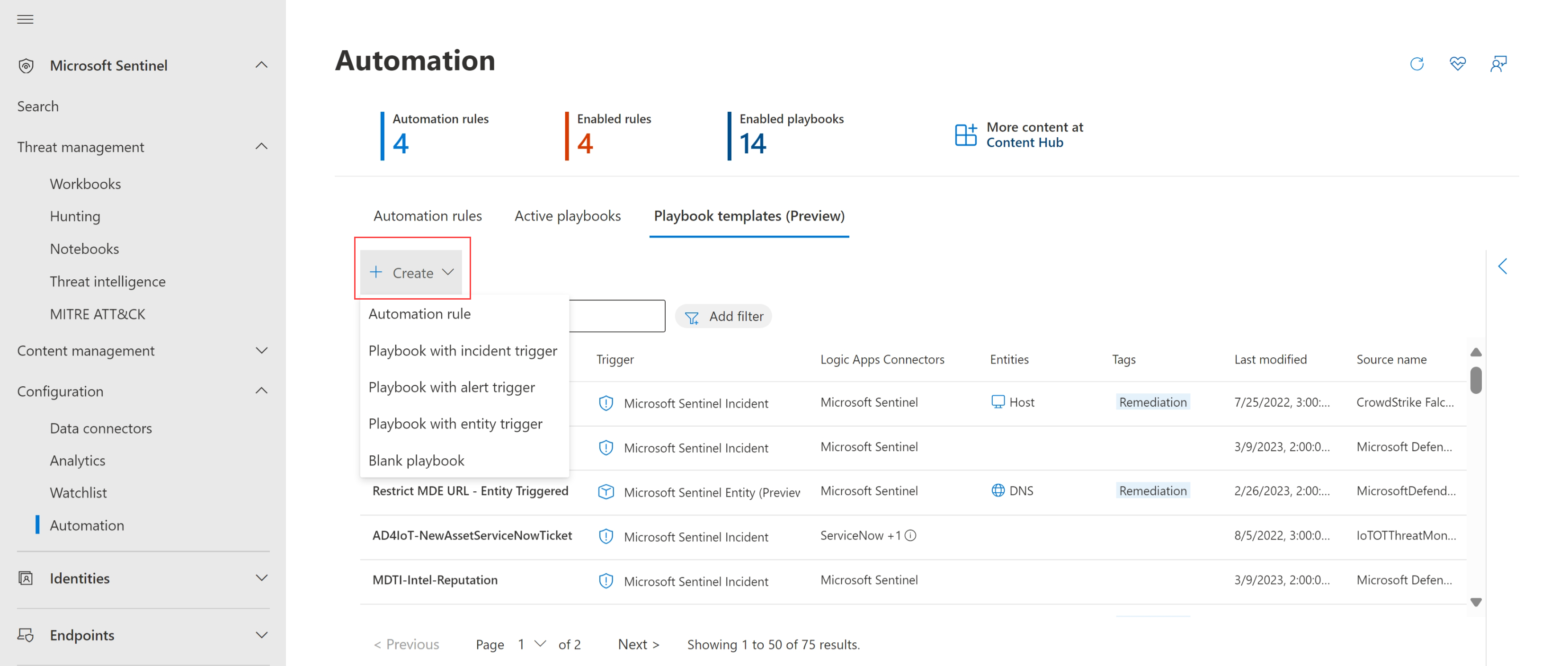

Nel portale di Azure o nel portale di Defender passare all'area di lavoro di Microsoft Sentinel. Nel menu dell'area di lavoro, in Configurazione, selezionare Automazione.

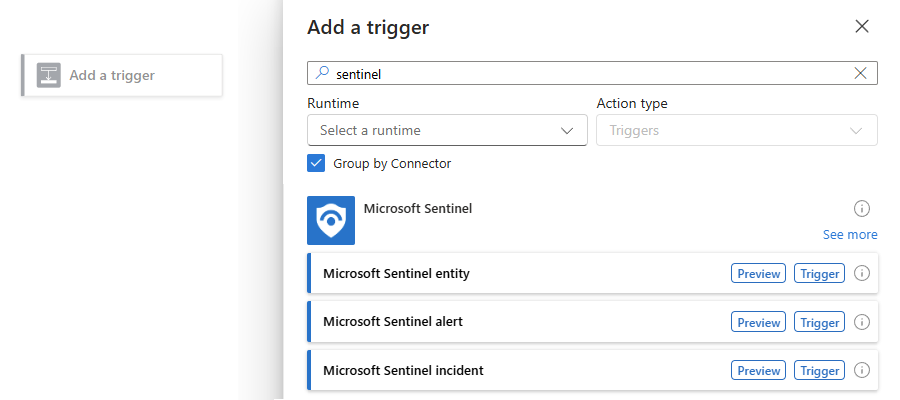

Dal menu in alto selezionare Crea e quindi selezionare una delle opzioni seguenti:

Se si sta creando un playbook a consumo, selezionare una delle opzioni seguenti, a seconda del trigger da usare e quindi seguire i passaggi per un'app per la logica a consumo:

- Playbook con trigger di eventi imprevisti

- Playbook con trigger di avviso

- Playbook con trigger di entità

Questa guida continua con il playbook con il trigger di entità.

Se si sta creando un playbook Standard, selezionare Playbook vuoto e quindi seguire i passaggi per il tipo di app per la logica Standard.

Per altre informazioni, vedere Tipi di app per la logica supportati e Trigger e azioni supportati nei playbook di Microsoft Sentinel.

Preparare l'app per la logica del playbook

Selezionare una delle schede seguenti per informazioni dettagliate su come creare un'app per la logica per il playbook, a seconda che si usi un'app per la logica a consumo o Standard. Per altre informazioni, vedere Tipi di app per la logica supportati.

Suggerimento

Se i playbook devono accedere a risorse protette all'interno o connesse a una rete virtuale di Azure, creare un flusso di lavoro dell'app per la logica Standard.

I flussi di lavoro standard vengono eseguiti in App per la logica di Azure a tenant singolo e supportano l'uso di endpoint privati per il traffico in ingresso, in modo che i flussi di lavoro possano comunicare privatamente e in modo sicuro con le reti virtuali. I flussi di lavoro standard supportano anche l'integrazione della rete virtuale per il traffico in uscita. Per altre informazioni, vedere Proteggere il traffico tra reti virtuali e App per la logica di Azure a singolo tenant usando endpoint privati.

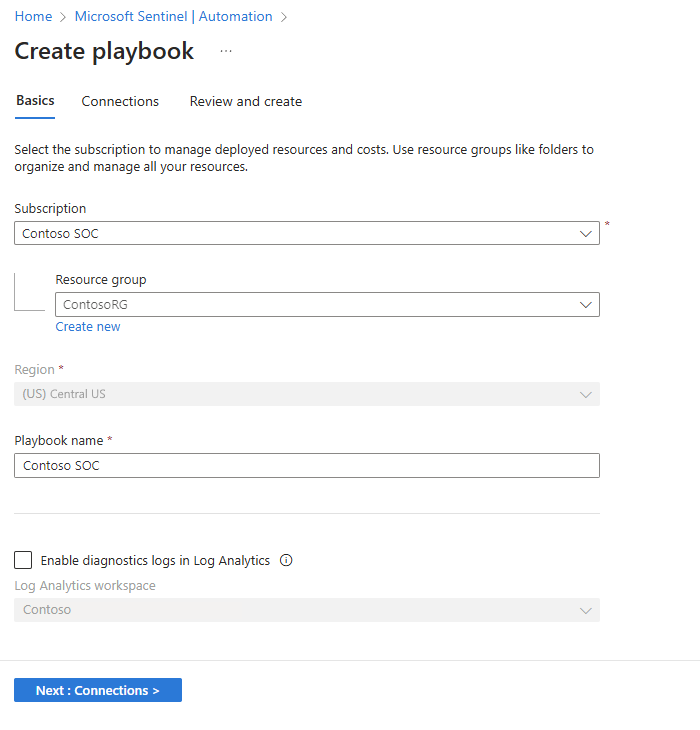

Dopo aver selezionato il trigger, che include un evento imprevisto, un avviso o un trigger di entità, viene visualizzata la procedura guidata Crea playbook , ad esempio:

Seguire questa procedura per creare il playbook:

Nella scheda Nozioni di base specificare le informazioni seguenti:

Per Sottoscrizione e Gruppo di risorse selezionare i valori desiderati dai rispettivi elenchi.

Il valore Region viene impostato sulla stessa area dell'area di lavoro Log Analytics associata.

Per Nome playbook immettere un nome per il playbook.

Per monitorare l'attività di questo playbook a scopo di diagnostica, selezionare Abilita log di diagnostica in Log Analytics e quindi selezionare un'area di lavoro Log Analytics a meno che non sia già stata selezionata un'area di lavoro.

Selezionare Avanti: Connessioni >.

Nella scheda Connessioni è consigliabile lasciare i valori predefiniti che configurano un'app per la logica per connettersi a Microsoft Sentinel con un'identità gestita.

Per altre informazioni, vedere Autenticare i playbook in Microsoft Sentinel.

Per continuare, selezionare Avanti : Rivedi e crea >.

Nella scheda Rivedi e crea esaminare le scelte di configurazione e selezionare Crea playbook.

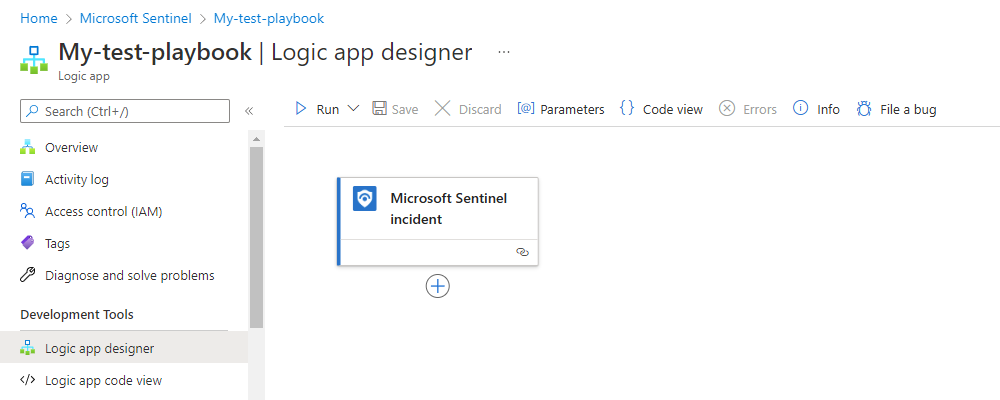

Azure richiede alcuni minuti per creare e distribuire il playbook. Al termine della distribuzione, il playbook viene aperto nella finestra di progettazione del flusso di lavoro Consumo per App per la logica di Azure. Il trigger selezionato in precedenza viene visualizzato automaticamente come primo passaggio del flusso di lavoro, quindi è ora possibile continuare a compilare il flusso di lavoro da qui.

Nella finestra di progettazione selezionare il trigger di Microsoft Sentinel, se non è già selezionato.

Nel riquadro Crea connessione seguire questa procedura per fornire le informazioni necessarie per connettersi a Microsoft Sentinel.

Per Autenticazione selezionare uno dei metodi seguenti, che influiscono sui parametri di connessione successivi:

metodo Descrizione OAuth Open Authorization (OAuth) è uno standard tecnologico che consente di autorizzare un'app o un servizio ad accedere a un altro senza esporre informazioni private, ad esempio le password. OAuth 2.0 è il protocollo di settore per l'autorizzazione e concede l'accesso limitato alle risorse protette. Per ulteriori informazioni, consultare le seguenti risorse:

- Che cos'è OAuth?

- Autorizzazione OAuth 2.0 con MICROSOFT Entra IDEntità servizio Un'entità servizio rappresenta un'entità che richiede l'accesso alle risorse protette da un tenant di Microsoft Entra. Per altre informazioni, vedere Oggetto entità servizio. Identità gestita Identità gestita automaticamente in Microsoft Entra ID. Le app possono usare questa identità per accedere alle risorse che supportano l'autenticazione di Microsoft Entra e per ottenere i token di Microsoft Entra senza dover gestire le credenziali.

Per una sicurezza ottimale, Microsoft consiglia di usare un'identità gestita per l'autenticazione, quando possibile. Questa opzione offre una sicurezza superiore e consente di proteggere le informazioni di autenticazione in modo che non sia necessario gestire queste informazioni riservate. Per ulteriori informazioni, consultare le seguenti risorse:

- Cosa sono le identità gestite per le risorse di Azure?

- Autenticare l'accesso e le connessioni alle risorse di Azure con identità gestite in App per la logica di Azure.Per altre informazioni, vedere Richieste di autenticazione.

In base all'opzione di autenticazione selezionata, specificare i valori dei parametri necessari per l'opzione corrispondente.

Per altre informazioni su questi parametri, vedere Informazioni di riferimento sul connettore di Microsoft Sentinel.

Al termine, selezionare Accedi.

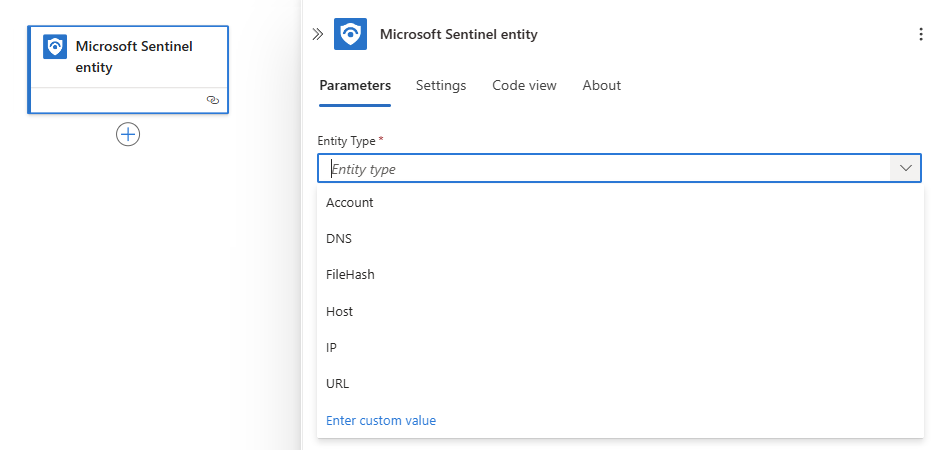

Se in precedenza si è scelto Playbook con trigger di entità, selezionare il tipo di entità che si vuole che questo playbook riceva come input.

Richieste di autenticazione

Quando si aggiunge un trigger o un'azione successiva che richiede l'autenticazione, potrebbe essere richiesto di scegliere tra i tipi di autenticazione disponibili supportati dal provider di risorse corrispondente. In questo esempio, un trigger di Microsoft Sentinel è la prima operazione aggiunta al flusso di lavoro. Il provider di risorse è quindi Microsoft Sentinel, che supporta diverse opzioni di autenticazione. Per altre informazioni, consultare la documentazione seguente:

- Autenticare i playbook in Microsoft Sentinel

- Trigger e azioni supportati nei playbook di Microsoft Sentinel

Aggiungere azioni al playbook

Ora che si dispone di un flusso di lavoro per il playbook, definire cosa accade quando si chiama il playbook. Aggiungere azioni, condizioni logiche, cicli o cambiare condizioni del caso, tutte selezionando il segno più (+) nella finestra di progettazione. Per altre informazioni, vedere Creare un flusso di lavoro con un trigger o un'azione.

Questa selezione apre il riquadro Aggiungi un'azione in cui è possibile esplorare o cercare servizi, applicazioni, sistemi, azioni del flusso di controllo e altro ancora. Dopo aver immesso i termini di ricerca o aver selezionato la risorsa desiderata, nell'elenco dei risultati vengono visualizzate le azioni disponibili.

In ogni azione, quando si seleziona all'interno di un campo, si ottengono le opzioni seguenti:

Contenuto dinamico (icona a forma di fulmine): scegliere da un elenco di output disponibili delle azioni precedenti nel flusso di lavoro, incluso il trigger di Microsoft Sentinel. Ad esempio, questi output possono includere gli attributi di un avviso o di un evento imprevisto passato al playbook, inclusi i valori e gli attributi di tutte le entità mappate e i dettagli personalizzati nell'avviso o nell'evento imprevisto. È possibile aggiungere riferimenti all'azione corrente selezionando questi output.

Per esempi che illustrano l'uso di contenuto dinamico, vedere le sezioni seguenti:

Editor di espressioni (icona della funzione): scegliere una libreria di funzioni di grandi dimensioni per aggiungere più logica al flusso di lavoro.

Per altre informazioni, vedere Trigger e azioni supportati nei playbook di Microsoft Sentinel.

Contenuto dinamico: playbook di entità senza ID evento imprevisto

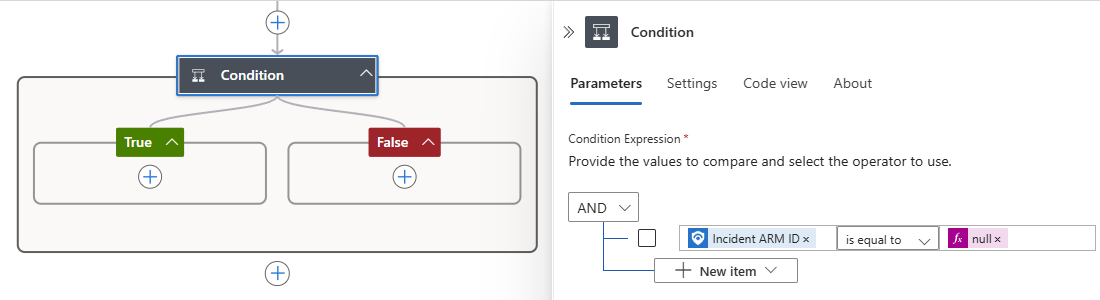

I playbook creati con il trigger di entità di Microsoft Sentinel spesso usano il campo ID ARM evento imprevisto, ad esempio, per aggiornare un evento imprevisto dopo aver eseguito un'azione sull'entità. Se un playbook di questo tipo viene attivato in uno scenario non connesso a un evento imprevisto, ad esempio durante la ricerca delle minacce, non è presente alcun ID evento imprevisto per popolare questo campo. Il campo viene invece popolato con un valore Null. Di conseguenza, il playbook potrebbe non riuscire a essere completato.

Per evitare questo errore, è consigliabile creare una condizione che verifica la presenza di un valore nel campo ID evento imprevisto prima che il flusso di lavoro eseseguono altre azioni. È possibile prescrivere un set diverso di azioni da eseguire se il campo ha un valore Null, a causa del mancato esecuzione del playbook da un evento imprevisto.

Nel flusso di lavoro, prima della prima azione che fa riferimento al campo ID ARM evento imprevisto, seguire questi passaggi generali per aggiungere un'azione Condizione.

Nella riga condizione del riquadro Condizione selezionare il campo Scegliere un valore a sinistra e quindi selezionare l'opzione contenuto dinamico (icona a forma di fulmine).

Nell'elenco di contenuto dinamico, in Evento imprevisto di Microsoft Sentinel, usare la casella di ricerca per trovare e selezionare ID ARM evento imprevisto.

Suggerimento

Se l'output non viene visualizzato nell'elenco, accanto al nome del trigger selezionare Visualizza altro.

Nel campo centrale, nell'elenco degli operatori, selezionare non è uguale a.

Nel campo Scegliere un valore a destra e selezionare l'opzione dell'editor di espressioni (icona della funzione).

Nell'editor immettere null e selezionare Aggiungi.

Al termine, la condizione sarà simile all'esempio seguente:

Contenuto dinamico: Usare i dettagli personalizzati

Nel trigger dell'evento imprevisto di Microsoft Sentinel l'output dei dettagli personalizzati dell'avviso è una matrice di oggetti JSON in cui ognuno rappresenta un dettaglio personalizzato di un avviso. I dettagli personalizzati sono coppie chiave-valore che consentono di visualizzare informazioni dagli eventi nell'avviso in modo che possano essere rappresentate, monitorate e analizzate come parte dell'evento imprevisto.

Questo campo nell'avviso è personalizzabile, pertanto lo schema dipende dal tipo di evento che viene visualizzato. Per generare lo schema che determina come analizzare l'output dei dettagli personalizzati, fornire i dati da un'istanza di questo evento:

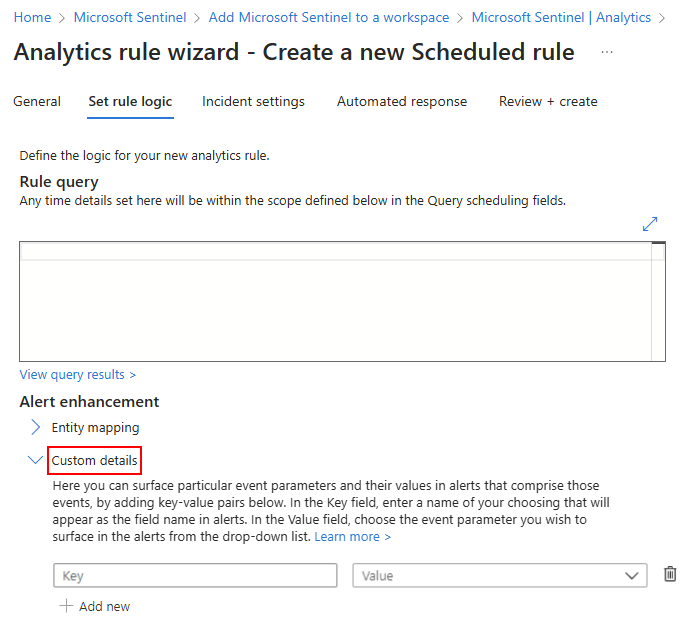

Nel menu dell'area di lavoro di Microsoft Sentinel, in Configurazione, selezionare Analisi.

Seguire la procedura per creare o aprire una regola di query pianificata esistente o una regola di query NRT.

Nella scheda Imposta logica regola espandere la sezione Dettagli personalizzati, ad esempio:

La tabella seguente fornisce altre informazioni su queste coppie chiave-valore:

Articolo Ufficio Descrizione Chiave Colonna sinistra Rappresenta i campi personalizzati creati. valore Colonna destra Rappresenta i campi dei dati dell'evento che popolano i campi personalizzati. Per generare lo schema, specificare il codice JSON di esempio seguente:

{ "FirstCustomField": [ "1", "2" ], "SecondCustomField": [ "a", "b" ] }Il codice mostra i nomi delle chiavi come matrici e i valori come elementi nelle matrici. I valori vengono visualizzati come valori effettivi, non come colonna che contiene i valori.

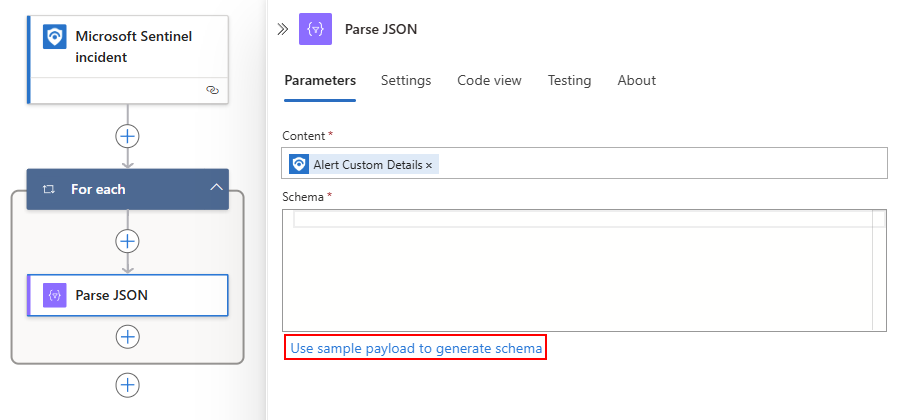

Per usare campi personalizzati per i trigger di eventi imprevisti, seguire questa procedura per il flusso di lavoro:

Nella finestra di progettazione del flusso di lavoro, sotto il trigger dell'evento imprevisto di Microsoft Sentinel, aggiungere l'azione predefinita denominata Analizza JSON.

Selezionare all'interno del parametro Contenuto dell'azione e selezionare l'opzione elenco di contenuto dinamico (icona a forma di fulmine).

Nell'elenco, nella sezione trigger dell'evento imprevisto trovare e selezionare Dettagli personalizzati avviso, ad esempio:

Questa selezione aggiunge automaticamente un ciclo For each around Parse JSON perché un evento imprevisto contiene una matrice di avvisi.

Nel riquadro Analizza informazioni JSON selezionare Usa payload di esempio per generare lo schema, ad esempio:

Nella casella Immettere o incollare un payload JSON di esempio specificare un payload di esempio e selezionare Fine.

Ad esempio, è possibile trovare un payload di esempio cercando in Log Analytics un'altra istanza di questo avviso e quindi copiando l'oggetto dettagli personalizzato, disponibile in Proprietà estese. Per accedere ai dati di Log Analytics, passare alla pagina Log nel portale di Azure o nella pagina Ricerca avanzata nel portale di Defender.

L'esempio seguente illustra il codice JSON di esempio precedente:

Al termine, la casella Schema contiene ora lo schema generato in base all'esempio fornito. L'azione Analizza JSON crea campi personalizzati che è ora possibile usare come campi dinamici con tipo di matrice nelle azioni successive del flusso di lavoro.

L'esempio seguente mostra una matrice e i relativi elementi, sia nello schema che nell'elenco di contenuto dinamico per un'azione successiva denominata Compose:

Gestire i playbook

Selezionare la scheda Playbook attivi di Automazione > per visualizzare tutti i playbook a cui si ha accesso, filtrati in base alla visualizzazione della sottoscrizione.

Dopo l'onboarding nel portale di Microsoft Defender, per impostazione predefinita la scheda Playbook attivi mostra un filtro predefinito con la sottoscrizione dell'area di lavoro di cui è stato eseguito l'onboarding. Nella portale di Azure modificare le sottoscrizioni visualizzate dal menu Directory e sottoscrizione nell'intestazione della pagina globale di Azure.

Mentre nella scheda Playbook attivi vengono visualizzati tutti i playbook attivi disponibili in tutte le sottoscrizioni selezionate, per impostazione predefinita un playbook può essere usato solo all'interno della sottoscrizione a cui appartiene, a meno che non si concedano specificamente le autorizzazioni di Microsoft Sentinel al gruppo di risorse del playbook.

La scheda Playbook attivi mostra i playbook con i dettagli seguenti:

| Nome colonna | Descrizione |

|---|---|

| Stato | Indica se il playbook è abilitato o disabilitato. |

| Piano | Indica se il playbook usa il tipo di risorsa Standard o Consumption App per la logica di Azure. I playbook del tipo Standard usano la LogicApp/Workflow convenzione di denominazione, che riflette il modo in cui un playbook Standard rappresenta un flusso di lavoro esistente insieme ad altri flussi di lavoro in una singola app per la logica. Per altre informazioni, vedere App per la logica di Azure per i playbook di Microsoft Sentinel. |

| Tipo di trigger | Indica il trigger in App per la logica di Azure che avvia questo playbook: - Evento imprevisto/avviso/entità di Microsoft Sentinel: il playbook viene avviato con uno dei trigger di Sentinel, inclusi eventi imprevisti, avvisi o entità - Uso dell'azione di Microsoft Sentinel: il playbook viene avviato con un trigger non Di Microsoft Sentinel, ma usa un'azione di Microsoft Sentinel - Altro: il playbook non include alcun componente di Microsoft Sentinel - Non inizializzato: il playbook è stato creato, ma non contiene componenti, né attiva alcuna azione. |

Selezionare un playbook per aprire la relativa pagina App per la logica di Azure, che mostra altri dettagli sul playbook. Nella pagina App per la logica di Azure:

- Visualizzare un log di tutte le volte in cui è stato eseguito il playbook

- Visualizzare i risultati dell'esecuzione, inclusi i successi e gli errori e altri dettagli

- Se si dispone delle autorizzazioni pertinenti, aprire la finestra di progettazione del flusso di lavoro in App per la logica di Azure per modificare direttamente il playbook

Contenuto correlato

Dopo aver creato il playbook, allegarlo alle regole da attivare dagli eventi nell'ambiente o eseguire manualmente i playbook su eventi imprevisti, avvisi o entità specifici.

Per altre informazioni, vedi: