Configurare un account del servizio directory per Defender per identità con un account del servizio gestito del gruppo

Questo articolo descrive come creare un account del servizio gestito del gruppo (gMSA) da usare come voce DSA di Defender per identità.

Per altre informazioni, vedere Account del servizio directory per Microsoft Defender per identità.

Suggerimento

In ambienti multi-foresta, multidominio, è consigliabile creare gli account del servizio gestito del gruppo con un nome univoco per ogni foresta o dominio. Creare inoltre un gruppo universale in ogni dominio, contenente tutti gli account computer dei sensori in modo che tutti i sensori possano recuperare le password degli account del servizio gestito del gruppo ed eseguire le autenticazioni tra domini.

Prerequisiti: concedere le autorizzazioni per recuperare la password dell'account del servizio gestito del gruppo

Prima di creare l'account del servizio gestito del gruppo, valutare come assegnare le autorizzazioni per recuperare la password dell'account.

Quando si usa una voce del servizio gestito del gruppo, il sensore deve recuperare la password dell'account del servizio gestito del gruppo da Active Directory. Questa operazione può essere eseguita assegnando a ognuno dei sensori o usando un gruppo.

In una distribuzione a singolo foresta, a dominio singolo, se non si prevede di installare il sensore in qualsiasi server AD FS/SERVIZI certificati Active Directory, è possibile usare il gruppo di sicurezza controller di dominio predefinito.

In una foresta con più domini, quando si usa un singolo account DSA, è consigliabile creare un gruppo universale e aggiungere ogni controller di dominio e server AD FS/AD CS al gruppo universale.

Se si aggiunge un account computer al gruppo universale dopo che il computer ha ricevuto il ticket Kerberos, non sarà in grado di recuperare la password dell'account del servizio gestito del gruppo finché non riceve un nuovo ticket Kerberos. Il ticket Kerberos include un elenco di gruppi di cui un'entità è membro quando viene emesso il ticket.

In questi scenari, eseguire una delle operazioni seguenti:

Attendere l'emissione di un nuovo ticket Kerberos. I ticket Kerberos sono in genere validi per 10 ore.

Riavviare il server. Quando il server viene riavviato, viene richiesto un nuovo ticket Kerberos con la nuova appartenenza al gruppo.

Eliminare i ticket Kerberos esistenti. In questo modo il controller di dominio richiede un nuovo ticket Kerberos.

Per eliminare i ticket, eseguire il comando seguente da un prompt dei comandi dell'amministratore nel controller di dominio:

klist purge -li 0x3e7

Creare l'account del servizio gestito del gruppo

Questa sezione descrive come creare un gruppo specifico in grado di recuperare la password dell'account, creare un account del servizio gestito del gruppo e quindi verificare che l'account sia pronto per l'uso.

Nota

Se in precedenza non sono mai stati usati account del servizio gestito del gruppo, potrebbe essere necessario generare una nuova chiave radice per il Servizio distribuzione chiavi di gruppo Microsoft (KdsSvc) in Active Directory. Questo passaggio è obbligatorio una sola volta per ogni foresta.

Per generare una nuova chiave radice per l'uso immediato, eseguire il comando seguente:

Add-KdsRootKey -EffectiveImmediately

Aggiornare il codice seguente con i valori delle variabili per l'ambiente in uso. Eseguire quindi i comandi di PowerShell come amministratore:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Concedere le autorizzazioni DSA necessarie

DSA richiede autorizzazioni di sola lettura per tutti gli oggetti in Active Directory, incluso il contenitore Oggetti eliminati.

Le autorizzazioni di sola lettura per il contenitore Oggetti eliminati consentono a Defender per identità di rilevare le eliminazioni degli utenti da Active Directory.

Usare l'esempio di codice seguente per concedere le autorizzazioni di lettura necessarie per il contenitore Oggetti eliminati, indipendentemente dal fatto che si usi o meno un account del servizio gestito del gruppo.

Suggerimento

Se l'account del servizio gestito del gruppo a cui si desidera concedere le autorizzazioni è un account del servizio gestito del gruppo, è prima necessario creare un gruppo di sicurezza, aggiungere l'account del servizio gestito del gruppo come membro e aggiungere le autorizzazioni a tale gruppo. Per altre informazioni, vedere Configurare un account del servizio directory per Defender per identità con un account del servizio gestito del gruppo.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Per altre informazioni, vedere Modifica delle autorizzazioni per un contenitore di oggetti eliminato.

Verificare che l'account del servizio gestito del gruppo disponga dei diritti necessari

Il servizio sensore Defender per identità, Azure Advanced Threat Protection Sensor, viene eseguito come LocalService ed esegue la rappresentazione dell'account DSA. La rappresentazione avrà esito negativo se il criterio Accesso come servizio è configurato, ma l'autorizzazione non è stata concessa all'account del servizio gestito del gruppo. In questi casi, verrà visualizzato il problema di integrità seguente: le credenziali utente dei servizi directory non sono corrette.

Se viene visualizzato questo avviso, è consigliabile verificare se i criteri Di accesso come servizio sono configurati. Se è necessario configurare i criteri Di accesso come servizio , eseguire questa operazione in un'impostazione di Criteri di gruppo o in criteri di sicurezza locali.

Per controllare i criteri locali, eseguire

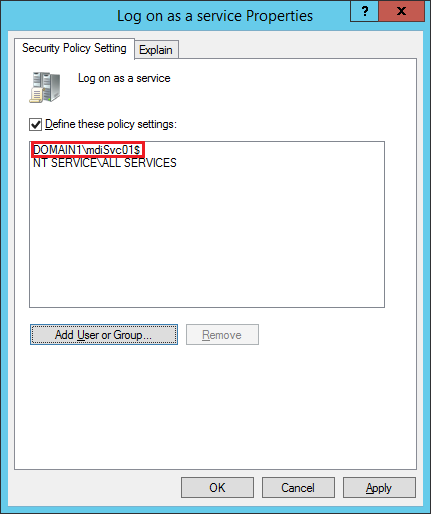

secpol.msce selezionare Criteri locali. In Assegnazione diritti utente passare all'impostazione dei criteri Accesso come servizio . Ad esempio:

Se il criterio è abilitato, aggiungere l'account del servizio gestito del gruppo all'elenco di account che possono accedere come servizio.

Per verificare se l'impostazione è configurata in criteri di gruppo: Esegui

rsop.msce verifica se è selezionata l'opzione Configurazione computer -> Impostazioni di Windows - Impostazioni di sicurezza ->> Criteri locali -> Assegnazione diritti utente -> Accesso come servizio. Ad esempio:Se l'impostazione è configurata, aggiungere l'account del servizio gestito del gruppo all'elenco di account che possono accedere come servizio nell'Editor Gestione Criteri di gruppo.

Nota

Se si usa l'Editor Gestione Criteri di gruppo per configurare l'impostazione Accesso come servizio , assicurarsi di aggiungere sia NT Service\All Services che l'account del servizio gestito del gruppo creato.

Configurare un account del servizio directory in Microsoft Defender XDR

Per connettere i sensori ai domini di Active Directory, è necessario configurare gli account del servizio directory in Microsoft Defender XDR.

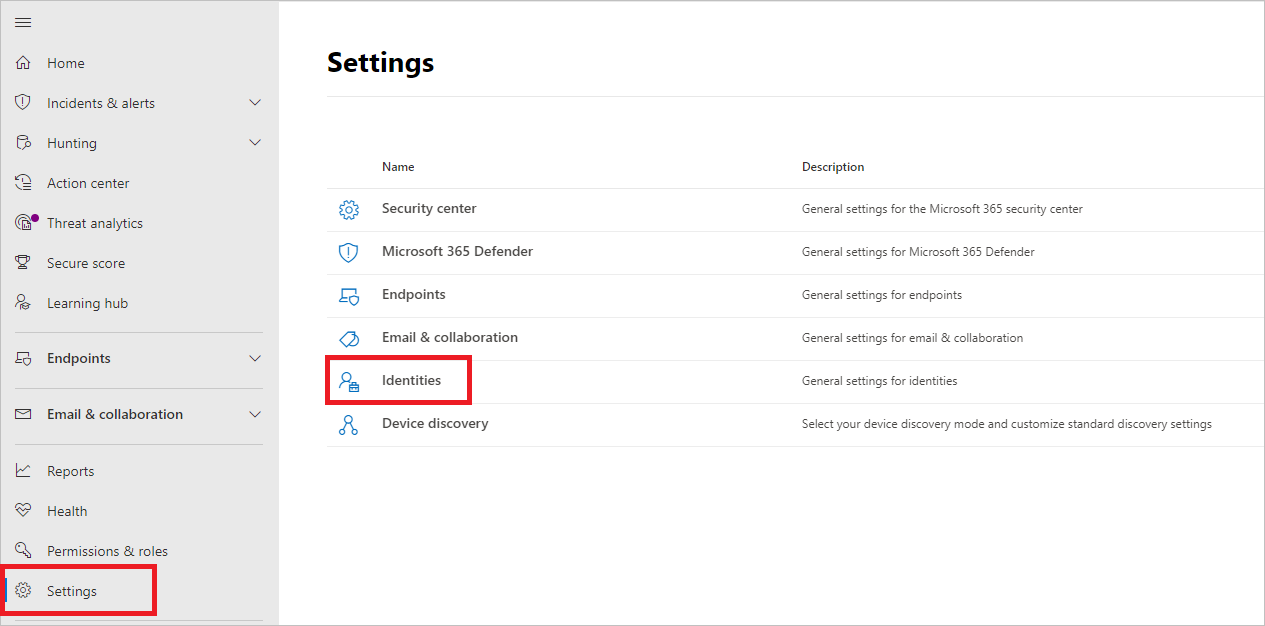

In Microsoft Defender XDR passare a Impostazioni > Identità. Ad esempio:

Selezionare Account del servizio directory. Verranno visualizzati gli account associati ai domini. Ad esempio:

Per aggiungere le credenziali dell'account del servizio directory, selezionare Aggiungi credenziali e immettere il nome account, il dominio e la password dell'account creato in precedenza. È anche possibile scegliere se si tratta di un account del servizio gestito del gruppo (gMSA) e se appartiene a un dominio con etichetta singola. Ad esempio:

Campo Commenti Nome account (obbligatorio) Immettere il nome utente di AD di sola lettura. Ad esempio: DefenderForIdentityUser.

- È necessario usare un account amministratore del servizio gestito del gruppo o un utente di Active Directory standard .

- Non usare il formato UPN per il nome utente.

- Quando si usa un account del servizio gestito del gruppo, la stringa utente deve terminare con il$segno. Ad esempio:mdisvc$

NOTA: è consigliabile evitare di usare account assegnati a utenti specifici.Password (obbligatoria per gli account utente di Active Directory standard) Solo per gli account utente di Active Directory, generare una password complessa per l'utente di sola lettura. Ad esempio: PePR!BZ&}Y54UpC3aB.Account del servizio gestito del gruppo (obbligatorio per gli account del servizio gestito del gruppo) Solo per gli account del servizio gestito del gruppo selezionare Account del servizio gestito del gruppo. Dominio (obbligatorio) Immettere il dominio per l'utente di sola lettura. Ad esempio: contoso.com.

È importante immettere il nome di dominio completo del dominio in cui si trova l'utente. Ad esempio, se l'account dell'utente si trova nel dominio corp.contoso.com, è necessario immetterecorp.contoso.comnoncontoso.com.

Per altre informazioni, vedere Supporto Microsoft per domini con etichetta singola.Seleziona Salva.

(Facoltativo) Se si seleziona un account, verrà aperto un riquadro dei dettagli con le impostazioni per tale account. Ad esempio:

Nota

È possibile usare questa stessa procedura per modificare la password per gli account utente di Active Directory standard. Non esiste alcuna password impostata per gli account del servizio gestito del gruppo.

Risoluzione dei problemi

Per altre informazioni, vedere Sensor failed to retrieve the gMSA credentials.For more information, see Sensor failed to retrieve the gMSA credentials.