Configurare sealer ARC attendibili

L'autenticazione tramite posta elettronica consente di convalidare la posta inviata a e dall'organizzazione di Microsoft 365 per evitare mittenti contraffatti usati in attacchi di compromissione della posta elettronica aziendale ( BEC), ransomware e altri attacchi di phishing.

Tuttavia, alcuni servizi di posta elettronica legittimi potrebbero modificare i messaggi prima che vengano recapitati all'organizzazione di Microsoft 365. La modifica dei messaggi in ingresso in transito può e probabilmente causare i seguenti errori di autenticazione della posta elettronica in Microsoft 365:

- SPF ha esito negativo a causa della nuova origine del messaggio (indirizzo IP).

- DKIM ha esito negativo a causa della modifica del contenuto.

- DMARC ha esito negativo a causa degli errori SPF e DKIM.

Authenticated Received Chain (ARC) consente di ridurre gli errori di autenticazione della posta elettronica in ingresso derivanti dalla modifica dei messaggi da parte di servizi di posta elettronica legittimi. ARC mantiene le informazioni di autenticazione della posta elettronica originali nel servizio di posta elettronica. È possibile configurare l'organizzazione di Microsoft 365 per considerare attendibile il servizio che ha modificato il messaggio e per usare le informazioni originali nei controlli di autenticazione della posta elettronica.

Quando usare sealer ARC attendibili?

Un'organizzazione di Microsoft 365 deve identificare i sealer ARC attendibili solo quando i messaggi recapitati ai destinatari di Microsoft 365 sono interessati regolarmente nei modi seguenti:

- Il servizio intermedio modifica l'intestazione del messaggio o il contenuto del messaggio di posta elettronica.

- Le modifiche ai messaggi causano l'esito negativo dell'autenticazione per altri motivi ,ad esempio rimuovendo gli allegati.

Dopo che un amministratore ha aggiunto un sealer ARC attendibile nel portale di Defender, Microsoft 365 usa le informazioni di autenticazione della posta elettronica originali fornite dal sealer ARC per convalidare i messaggi inviati tramite il servizio in Microsoft 365.

Consiglio

Aggiungere solo i servizi legittimi e obbligatori come sealer ARC attendibili nell'organizzazione di Microsoft 365. Questa azione consente ai messaggi interessati di passare i controlli di autenticazione tramite posta elettronica e impedisce che i messaggi legittimi vengano recapitati alla cartella Posta indesiderata, messi in quarantena o rifiutati a causa di errori di autenticazione della posta elettronica.

Che cosa è necessario sapere prima di iniziare?

Aprire il portale di Microsoft Defender all'indirizzo https://security.microsoft.com. Per passare direttamente alla pagina Impostazioni di autenticazione tramite posta elettronica , usare https://security.microsoft.com/authentication.

Per informazioni su come connettersi a PowerShell per Exchange Online, vedere Connettersi a PowerShell per Exchange Online. Per connettersi a PowerShell di EOP autonomo, vedere Connettersi a PowerShell per Exchange Online Protection.

Prima di poter eseguire le procedure descritte in questo articolo, è necessario disporre delle autorizzazioni necessarie. Sono disponibili le opzioni seguenti:

Controllo degli accessi in base al ruolo (RBAC) di Microsoft Defender XDR (se le autorizzazioni di Defenderper Office 365 per la collaborazione> & posta elettronica sono

attive. Influisce solo sul portale di Defender e non su PowerShell: autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (gestione) o Autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (lettura).

attive. Influisce solo sul portale di Defender e non su PowerShell: autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (gestione) o Autorizzazioni e impostazioni/Impostazioni di sicurezza/Impostazioni di sicurezza di base (lettura).Autorizzazioni di Exchange Online: appartenenza ai gruppi di ruoli Gestione organizzazione o Amministratore della sicurezza .

Autorizzazioni di Microsoft Entra: l'appartenenza ai ruoli Amministratore* globale o Amministratore della sicurezza offre agli utenti le autorizzazioni e le autorizzazioni necessarie per altre funzionalità in Microsoft 365.

Importante

* Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Usare il portale di Microsoft Defender per aggiungere sealer ARC attendibili

Nel portale https://security.microsoft.comdi Microsoft Defender in passare a Email & Collaboration>Policies & Rules>Threat policies>Email Authentication Settings nella sezione >RegoleARC . In alternativa, per passare direttamente alla pagina Impostazioni di autenticazione tramite posta elettronica , usare https://security.microsoft.com/authentication.

Nella pagina Impostazioni autenticazione posta elettronica verificare che sia selezionata la scheda ARC e quindi selezionare

Aggiungi.

Aggiungi.Consiglio

Se i sealer attendibili sono già elencati nella scheda ARC , selezionare

Modifica.

Modifica.Nel riquadro a comparsa Aggiungi sealers ARC attendibili visualizzato immettere il dominio di firma attendibile nella casella (ad esempio, fabrikam.com).

Il nome di dominio deve corrispondere al dominio visualizzato nel valore d nelle intestazioni ARC-Seal e ARC-Message-Signature nei messaggi interessati. Usare i metodi seguenti per visualizzare l'intestazione del messaggio:

- Visualizzare le intestazioni dei messaggi Internet in Outlook.

- Usare Message Header Analyzer all'indirizzo https://mha.azurewebsites.net.

Ripetere questo passaggio tutte le volte necessarie. Per rimuovere una voce esistente, selezionare

accanto alla voce.

accanto alla voce.Al termine del riquadro a comparsa Aggiungi sealer ARC attendibili , selezionare Salva

Usare PowerShell di Exchange Online per aggiungere sealer ARC attendibili

Se si preferisce usare PowerShell per visualizzare, aggiungere o rimuovere sealer ARC attendibili, connettersi a PowerShell di Exchange Online per eseguire i comandi seguenti.

Visualizzare i sealer ARC attendibili esistenti

Get-ArcConfigSe non sono configurati sealer ARC attendibili, il comando non restituisce alcun risultato.

Aggiungere o rimuovere sealer ARC attendibili

Per sostituire eventuali sealer ARC esistenti con i valori specificati, usare la sintassi seguente:

Set-ArcConfig -Identity [TenantId\]Default -ArcTrustedSealers "Domain1","Domain2",..."DomainN"Il valore TenantId\ non è necessario nella propria organizzazione, solo nelle organizzazioni delegate. Si tratta di un GUID visibile in molti URL del portale di amministrazione in Microsoft 365 (il

tid=valore). Ad esempio, a32d39e2-3702-4ff5-9628-31358774c091.Questo esempio configura "cohovineyard.com" e "tailspintoys.com" come unici sealer ARC attendibili nell'organizzazione.

Set-ArcConfig -Identity Default -ArcTrustedSealers "cohovineyard.com","tailspintoys.com"Per mantenere i valori esistenti, assicurarsi di includere i sealer ARC da mantenere insieme ai nuovi sealer ARC che si desidera aggiungere.

Per aggiungere o rimuovere sealer ARC senza influire sulle altre voci, vedere la sezione Esempi in Set-ArcConfig.

Convalidare un sealer ARC attendibile

Se è presente un seal ARC da un servizio prima che il messaggio raggiunga Microsoft 365, controllare l'intestazione del messaggio per le intestazioni ARC più recenti dopo il recapito del messaggio.

Nell'ultima intestazione ARC-Authentication-Results cercare arc=pass e oda=1. Questi valori indicano:

- L'ARC precedente è stato verificato.

- Il sealer ARC precedente è attendibile.

- Il risultato del passaggio precedente può essere usato per eseguire l'override dell'errore DMARC corrente.

Ad esempio:

ARC-Authentication-Results: i=2; mx.microsoft.com 1; spf=pass (sender ip is

172.17.17.17) smtp.rcpttodomain=microsoft.com

smtp.mailfrom=sampledoamin.onmicrosoft.com; dmarc=bestguesspass action=none

header.from=sampledoamin.onmicrosoft.com; dkim=none (message not signed);

arc=pass (0 oda=1 ltdi=1

spf=[1,1,smtp.mailfrom=sampledoamin.onmicrosoft.com]

dkim=[1,1,header.d=sampledoamin.onmicrosoft.com]

dmarc=[1,1,header.from=sampledoamin.onmicrosoft.com])

Per verificare se il risultato ARC è stato usato per eseguire l'override di un errore DMARC, cercare compauth=pass e reason=130 nell'ultima intestazione Authentication-Results . Ad esempio:

Authentication-Results: spf=fail (sender IP is 10.10.10.10)

smtp.mailfrom=contoso.com; dkim=fail (body hash did not verify)

header.d=contoso.com;dmarc=fail action=none

header.from=contoso.com;compauth=pass reason=130

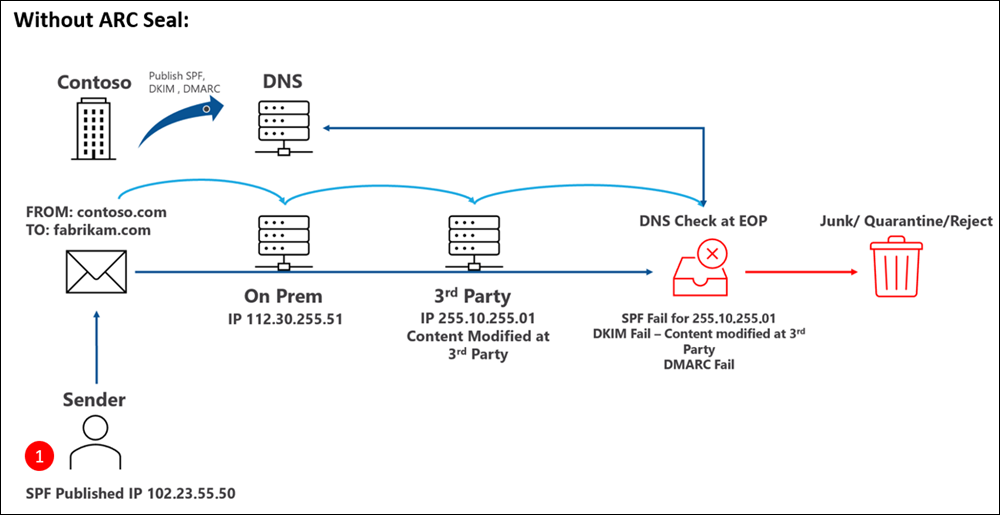

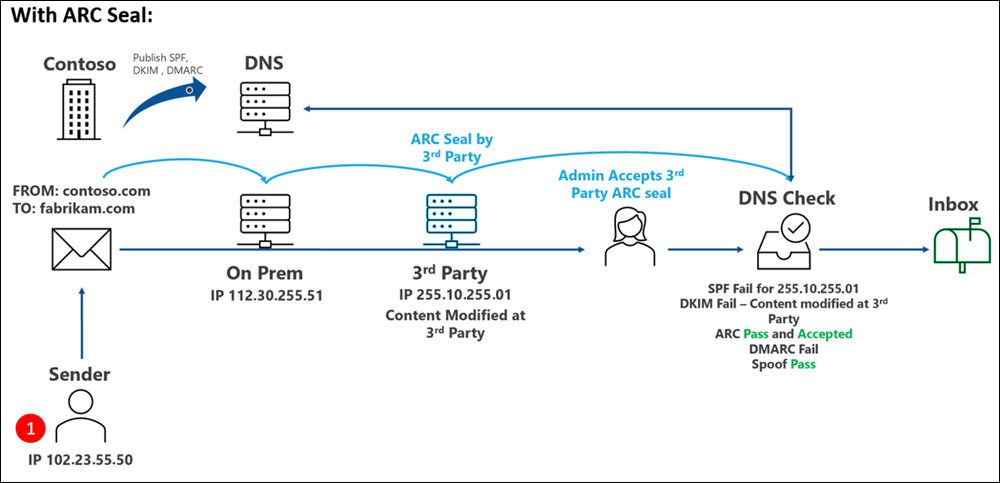

Diagrammi del flusso di posta del sealer ARC attendibile

I diagrammi in questa sezione contrastano il flusso di posta elettronica e l'effetto sui risultati dell'autenticazione tramite posta elettronica con e senza un sealer ARC attendibile. In entrambi i diagrammi, l'organizzazione di Microsoft 365 usa un servizio di posta elettronica legittimo che modifica la posta in ingresso prima di essere recapitata in Microsoft 365. Questa modifica interrompe il flusso di posta elettronica, che può causare errori di autenticazione della posta elettronica modificando l'IP di origine e aggiornando l'intestazione del messaggio di posta elettronica.

Questo diagramma illustra il risultato senza un sealer ARC attendibile:

Questo diagramma illustra il risultato con un sealer ARC attendibile:

Passaggi successivi

Controllare le intestazioni ARC con Message Header Analyzer all'indirizzo https://mha.azurewebsites.net.