Configurare DKIM per firmare la posta elettronica dal dominio di Microsoft 365

Consiglio

Sapevi che puoi provare le funzionalità in Microsoft Defender XDR gratuitamente per Office 365 Piano 2? Usa la versione di valutazione Defender per Office 365 di 90 giorni nell'hub delle versioni di valutazione del portale di Microsoft Defender. Informazioni su chi può iscriversi e sulle condizioni di valutazione in Prova Microsoft Defender per Office 365.

DomainKeys Identified Mail (DKIM) è un metodo di autenticazione tramite posta elettronica che consente di convalidare la posta inviata dall'organizzazione di Microsoft 365 per impedire mittenti contraffatti usati in attacchi di compromissione della posta elettronica aziendale( BEC), ransomware e altri attacchi di phishing.

Lo scopo principale di DKIM è verificare che un messaggio non sia stato modificato in transito. In particolare:

- Una o più chiavi private vengono generate per un dominio e vengono usate dal sistema di posta elettronica di origine per firmare digitalmente parti importanti dei messaggi in uscita. Queste parti del messaggio includono:

- Da, A, Oggetto, MIME-Version, Content-Type, Date e altri campi di intestazione del messaggio (a seconda del sistema di posta elettronica di origine).

- Corpo del messaggio.

- La firma digitale viene archiviata nel campo DKIM-Signature header nell'intestazione del messaggio e rimane valida finché i sistemi di posta elettronica intermedi non modificano le parti firmate del messaggio. Il dominio di firma è identificato dal valore d= nel campo intestazione DKIM-Signature .

- Le chiavi pubbliche corrispondenti vengono archiviate nei record DNS per il dominio di firma (record CNAME in Microsoft 365; altri sistemi di posta elettronica potrebbero usare record TXT).

- I sistemi di posta elettronica di destinazione usano il valore d= nel campo di intestazione DKIM-Signature per:

- Identificare il dominio di firma.

- Cercare la chiave pubblica nel record DNS DKIM per il dominio.

- Usare la chiave pubblica nel record DNS DKIM per il dominio per verificare la firma del messaggio.

Informazioni importanti su DKIM:

- Il dominio usato per firmare il messaggio in DKIM non è necessario per corrispondere al dominio negli indirizzi MAIL FROM o From nel messaggio. Per altre informazioni su questi indirizzi, vedere Perché la posta elettronica Internet richiede l'autenticazione.

- Un messaggio può avere più firme DKIM da domini diversi. Infatti, molti servizi di posta elettronica ospitati firmano il messaggio usando il dominio del servizio e quindi firmano di nuovo il messaggio usando il dominio del cliente dopo che il cliente ha configurato la firma DKIM per il dominio.

Prima di iniziare, ecco cosa è necessario sapere su DKIM in Microsoft 365 in base al dominio di posta elettronica:

Se si usa solo il dominio MICROSOFT Online Email Routing Address (MOERA) per la posta elettronica (ad esempio, contoso.onmicrosoft.com): non è necessario eseguire alcuna operazione. Microsoft crea automaticamente una coppia di chiavi pubblica-privata a 2048 bit dal dominio *.onmicrosoft.com iniziale. I messaggi in uscita vengono firmati automaticamente da DKIM usando la chiave privata. La chiave pubblica viene pubblicata in un record DNS in modo che i sistemi di posta elettronica di destinazione possano verificare la firma DKIM dei messaggi.

È anche possibile configurare manualmente la firma DKIM usando il dominio *.onmicrosoft.com. Per istruzioni, vedere la sezione Usare il portale di Defender per personalizzare la firma DKIM dei messaggi in uscita usando il dominio *.onmicrosoft.com più avanti in questo articolo.

Per verificare che i messaggi in uscita siano firmati automaticamente da DKIM, vedere la sezione Verificare la firma DKIM della posta in uscita da Microsoft 365 più avanti in questo articolo.

Per altre informazioni sui domini *.onmicrosoft.com, vedere Perché si dispone di un dominio "onmicrosoft.com".

Se si usano uno o più domini personalizzati per la posta elettronica (ad esempio, contoso.com): anche se tutta la posta in uscita da Microsoft 365 viene automaticamente firmata dal dominio MOERA, è comunque necessario lavorare di più per la massima protezione della posta elettronica:

Configurare la firma DKIM usando domini o sottodomini personalizzati: un messaggio deve essere DKIM firmato dal dominio nell'indirizzo Da. È anche consigliabile configurare DMARC e DKIM passa la convalida DMARC solo se il dominio che DKIM ha firmato il messaggio e il dominio nell'indirizzo Da allineati.

Considerazioni sul sottodominio:

Per i servizi di posta elettronica che non sono sotto il controllo diretto (ad esempio, i servizi di posta elettronica in blocco), è consigliabile usare un sottodominio (ad esempio, marketing.contoso.com) anziché il dominio di posta elettronica principale (ad esempio, contoso.com). Non si vuole che i problemi relativi alla posta inviata da tali servizi di posta elettronica influiscano sulla reputazione della posta inviata dai dipendenti nel dominio di posta elettronica principale. Per altre informazioni sull'aggiunta di sottodomini, vedere È possibile aggiungere sottodomini personalizzati o più domini a Microsoft 365?.

Ogni sottodominio usato per inviare messaggi di posta elettronica da Microsoft 365 richiede la propria configurazione DKIM.

Consiglio

Email protezione dell'autenticazione per sottodomini non definiti è coperta da DMARC. Tutti i sottodomini (definiti o meno) ereditano le impostazioni DMARC del dominio padre (che possono essere sostituite per sottodominio). Per altre informazioni, vedere Configurare DMARC per convalidare il dominio Dell'indirizzo per i mittenti in Microsoft 365.

Se si possiedono domini registrati ma inutilizzati: se si possiedono domini registrati che non vengono usati per la posta elettronica o per nulla (noti anche come domini parcheggiati), non pubblicare record DKIM per tali domini. La mancanza di un record DKIM (quindi, la mancanza di una chiave pubblica in DNS per convalidare la firma del messaggio) impedisce la convalida DKIM dei domini contraffatti.

DKIM da solo non è sufficiente. Per il livello migliore di protezione della posta elettronica per i domini personalizzati, è anche necessario configurare SPF e DMARC come parte della strategia di autenticazione della posta elettronica complessiva. Per altre informazioni, vedere la sezione Passaggi successivi alla fine di questo articolo.

Il resto di questo articolo descrive i record CNAME DKIM che è necessario creare per i domini personalizzati in Microsoft 365 e le procedure di configurazione per DKIM usando domini personalizzati.

Consiglio

La configurazione della firma DKIM tramite un dominio personalizzato è una combinazione di procedure in Microsoft 365 e procedure presso il registrar del dominio personalizzato.

Vengono fornite istruzioni per creare record CNAME per diversi servizi di Microsoft 365 in molti registrar di dominio. È possibile usare queste istruzioni come punto di partenza per creare i record CNAME DKIM. Per altre informazioni, vedere Aggiungere record DNS per connettere il dominio.

Se non si ha familiarità con la configurazione DNS, contattare il registrar e richiedere assistenza.

Sintassi per i record CNAME DKIM

Consiglio

Usare il portale di Defender o Exchange Online PowerShell per visualizzare i valori CNAME necessari per la firma DKIM dei messaggi in uscita usando un dominio personalizzato. I valori presentati qui sono solo a scopo illustrativo. Per ottenere i valori necessari per i domini personalizzati o i sottodomini, usare le procedure più avanti in questo articolo.

DKIM è descritto in modo esaustivo in RFC 6376.

La sintassi di base dei record CNAME DKIM per i domini personalizzati che inviano messaggi di posta elettronica da Microsoft 365 è:

Hostname: selector1._domainkey

Points to address or value: selector1-<CustomDomain>._domainkey.<InitialDomain>

Hostname: selector2._domainkey

Points to address or value: selector2-<CustomDomain>._domainkey.<InitialDomain>

In Microsoft 365 vengono generate due coppie di chiavi pubblico-privato quando è abilitata la firma DKIM tramite un dominio o un sottodominio personalizzato. Le chiavi private usate per firmare il messaggio non sono accessibili. I record CNAME puntano alle chiavi pubbliche corrispondenti usate per verificare la firma DKIM. Questi record sono noti come selettori.

- Quando è abilitata la firma DKIM con un dominio personalizzato, è attivo e usato un solo selettore.

- Il secondo selettore è inattivo. Viene attivato e usato solo dopo una rotazione futura della chiave DKIM e quindi solo dopo la disattivazione del selettore originale.

Il selettore usato per verificare la firma DKIM (che deduce la chiave privata usata per firmare il messaggio) viene archiviato nel valore s= nel campo dell'intestazione DKIM-Signature (ad esempio,

s=selector1-contoso-com).Hostname: i valori sono gli stessi per tutte le organizzazioni di Microsoft 365:

selector1._domainkeyeselector2._domainkey.<CustomDomain>: dominio personalizzato o sottodominio con punti sostituiti da trattino. Ad esempio,

contoso.comdiventacontoso-comomarketing.contoso.comdiventamarketing-contoso-com.<InitialDomain>: il file *.onmicrosoft.com usato durante la registrazione in Microsoft 365 (ad esempio, contoso.onmicrosoft.com).

Ad esempio, l'organizzazione ha i domini seguenti in Microsoft 365:

- Dominio iniziale: cohovineyardandwinery.onmicrosoft.com

- Domini personalizzati: cohovineyard.com e cohowinery.com

È necessario creare due record CNAME in ogni dominio personalizzato, per un totale di quattro record CNAME:

Record CNAME nel dominio cohovineyard.com:

Nome host:

selector1._domainkey

Punta all'indirizzo o al valore:selector1-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comNome host:

selector2._domainkey

Punta all'indirizzo o al valore:selector2-cohovineyard-com._domainkey.cohovineyardandwinery.onmicrosoft.comRecord CNAME nel dominio cohowinery.com:

Nome host:

selector1._domainkey

Punta all'indirizzo o al valore:selector1-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.comNome host:

selector2._domainkey

Punta all'indirizzo o al valore:selector2-cohowinery-com._domainkey.cohovineyardandwinery.onmicrosoft.com

Configurare la firma DKIM dei messaggi in uscita in Microsoft 365

Usare il portale di Defender per abilitare la firma DKIM dei messaggi in uscita usando un dominio personalizzato

Consiglio

L'abilitazione della firma DKIM dei messaggi in uscita tramite un dominio personalizzato consente di passare dalla firma DKIM all'uso del dominio *.onmicrosoft.com iniziale all'uso del dominio personalizzato.

È possibile usare un dominio personalizzato o un sottodominio per disconnettere la posta in uscita di DKIM solo dopo che il dominio è stato aggiunto correttamente a Microsoft 365. Per istruzioni, vedere Aggiungere un dominio.

Il fattore principale che determina quando un dominio personalizzato avvia la firma DKIM della posta in uscita è il rilevamento dei record CNAME in DNS.

Per usare le procedure in questa sezione, il dominio o il sottodominio personalizzato deve essere visualizzato nella scheda DKIM della pagina delle impostazioni di autenticazione Email in https://security.microsoft.com/authentication?viewid=DKIM. Le proprietà del dominio nel riquadro a comparsa dettagli devono contenere i valori seguenti:

-

L'interruttore Firma messaggi per questo dominio con firme DKIM è impostato su Disabilitato

.

. - Il valore Statusnon firma le firme DKIM per il dominio.

- La creazione di chiavi DKIM non è presente. Ruotare le chiavi DKIM è visibile, ma è disattivato.

Procedere se il dominio soddisfa questi requisiti.

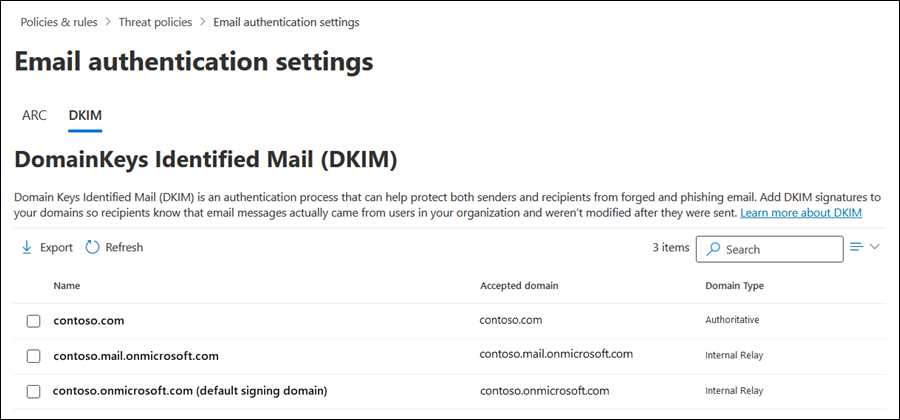

Nel portale di Defender in https://security.microsoft.compassare a Email & criteri di collaborazione>& regole>Criteri> di minaccia Email pagina delle impostazioni di autenticazione. In alternativa, per passare direttamente alla pagina delle impostazioni di autenticazione Email, usare https://security.microsoft.com/authentication.

Nella pagina Email impostazioni di autenticazione selezionare la scheda DKIM.

Nella scheda DKIM selezionare il dominio personalizzato da configurare facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome.

Nel riquadro a comparsa dei dettagli del dominio visualizzato selezionare l'interruttore Firma messaggi per questo dominio con firme DKIM attualmente impostato su Disabilitato

.

.Si noti il valore Data ultima selezionata .

Verrà visualizzata una finestra di dialogo Errore client . L'errore contiene i valori da utilizzare nei due record CNAME creati nel registrar del dominio.

In questo esempio il dominio personalizzato viene contoso.com e il dominio iniziale per l'organizzazione di Microsoft 365 viene contoso.onmicrosoft.com. Il messaggio di errore è simile al seguente:

|Microsoft.Exchange.ManagementTasks.ValidationException|CNAME record does not exist for this config. Please publish the following two CNAME records first. Domain Name : contoso.com Host Name : selector1._domainkey Points to address or value: selector1- contoso-com._domainkey.contoso.onmicrosoft.com Host Name : selector2._domainkey Points to address or value: selector2-contoso-com._domainkey.contoso.onmicrosoft.com . If you have already published the CNAME records, sync will take a few minutes to as many as 4 days based on your specific DNS. Return and retry this step later.Di conseguenza, i record CNAME che è necessario creare in DNS per il dominio contoso.com sono:

Nome host:

selector1._domainkey

Punta all'indirizzo o al valore:selector1-contoso-com._domainkey.contoso.onmicrosoft.comNome host:

selector2._domainkey

Punta all'indirizzo o al valore:selector2-contoso-com._domainkey.contoso.onmicrosoft.comCopiare le informazioni dalla finestra di dialogo di errore (selezionare il testo e premere CTRL+C) e quindi selezionare OK.

Lasciare aperto il riquadro a comparsa dei dettagli del dominio.

In un'altra scheda o finestra del browser passare al registrar per il dominio e quindi creare i due record CNAME usando le informazioni del passaggio precedente.

Vengono fornite istruzioni per creare record CNAME per diversi servizi di Microsoft 365 in molti registrar di dominio. È possibile usare queste istruzioni come punto di partenza per creare i record CNAME DKIM. Per altre informazioni, vedere Aggiungere record DNS per connettere il dominio.

Il rilevamento dei nuovi record CNAME creati in Microsoft 365 richiede alcuni minuti (o forse più tempo).

Dopo un po', tornare al flout delle proprietà di dominio lasciato aperto nel passaggio 5 e selezionare l'interruttore Firma messaggi per questo dominio con firme DKIM .

Dopo alcuni secondi, viene visualizzata la finestra di dialogo seguente:

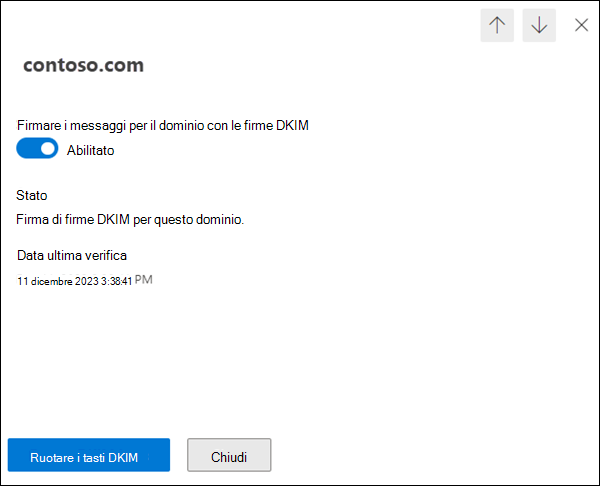

Dopo aver selezionato OK per chiudere la finestra di dialogo, verificare le impostazioni seguenti nel riquadro a comparsa dei dettagli:

-

L'interruttore Firma messaggi per questo dominio con firme DKIM è impostato su Abilitato

.

. - Il valore Status è Signing DKIM signatures for this domain (Firma delle firme DKIM per questo dominio).

- Ruotare le chiavi DKIM è disponibile.

- Data ultima selezionata: la data e l'ora devono essere più recenti del valore originale nel passaggio 4.

-

L'interruttore Firma messaggi per questo dominio con firme DKIM è impostato su Abilitato

Usare il portale di Defender per personalizzare la firma DKIM dei messaggi in uscita usando il dominio *.onmicrosoft.com

Come descritto in precedenza in questo articolo, il dominio *.onmicrosoft.com iniziale viene configurato automaticamente per disconnettere tutti i messaggi in uscita dall'organizzazione di Microsoft 365 ed è necessario configurare domini personalizzati per la firma DKIM dei messaggi in uscita.

Tuttavia, è anche possibile usare le procedure in questa sezione per influire sulla firma DKIM usando il dominio *.onmicrosoft.com:

- Generare nuove chiavi. Le nuove chiavi vengono aggiunte e usate automaticamente nei data center di Microsoft 365.

- Fare in modo che le proprietà del dominio *.onmicrosoft.com vengano visualizzate correttamente nel riquadro a comparsa dei dettagli del dominio nella scheda DKIM della pagina delle impostazioni di autenticazione Email in https://security.microsoft.com/authentication?viewid=DKIM o in PowerShell. Questo risultato consente operazioni future sulla configurazione DKIM per il dominio ,ad esempio la rotazione manuale della chiave.

Per usare le procedure descritte in questa sezione, il dominio *.onmicrosoft.com deve essere visualizzato nella scheda DKIM della pagina delle impostazioni di autenticazione Email in https://security.microsoft.com/authentication?viewid=DKIM. Le proprietà del dominio *.onmicrosoft.com nel riquadro a comparsa dei dettagli devono contenere i valori seguenti:

- L'interruttore Firma messaggi per questo dominio con firme DKIM non è disponibile.

- Il valore Stato è Nessuna chiave DKIM salvata per questo dominio.

- È presente la creazione di chiavi DKIM .

Procedere se il dominio soddisfa questi requisiti.

Nel portale di Defender in https://security.microsoft.compassare a Email & criteri di collaborazione>& regole>Criteri> di minaccia Email pagina delle impostazioni di autenticazione. In alternativa, per passare direttamente alla pagina delle impostazioni di autenticazione Email, usare https://security.microsoft.com/authentication.

Nella pagina Email impostazioni di autenticazione selezionare la scheda DKIM.

Nella scheda DKIM selezionare il dominio *.onmicrosoft.com da configurare facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome.

Nel riquadro a comparsa dei dettagli del dominio visualizzato selezionare Crea chiavi DKIM.

Al termine della creazione della chiave DKIM, viene visualizzata la finestra di dialogo Pubblica CNAME . Selezionare Chiudi.

Non è possibile creare i record CNAME per il dominio *.onmicrosoft.com, quindi non è necessario copiare i valori. Microsoft si occupa automaticamente della configurazione DNS necessaria.

Dopo aver selezionato Chiudi, si torna al riquadro a comparsa dettagli dominio in cui l'interruttore Firma messaggi per questo dominio con firme DKIM è Disabilitato

.

.Scorrere l'interruttore Sign messages for this domain with DKIM signatures (Firma messaggi per questo dominio con firme DKIM) su Enabled (Abilitato

) e quindi selezionare OK nella finestra di dialogo di conferma visualizzata.

) e quindi selezionare OK nella finestra di dialogo di conferma visualizzata.Al termine del riquadro a comparsa dei dettagli del dominio, selezionare Chiudi.

Usare Exchange Online PowerShell per configurare la firma DKIM dei messaggi in uscita

Se si preferisce usare PowerShell per abilitare la firma DKIM dei messaggi in uscita usando un dominio personalizzato o per personalizzare la firma DKIM per il dominio *.onmicrosoft.com, connettersi a Exchange Online PowerShell per eseguire i comandi seguenti.

Consiglio

Prima di configurare la firma DKIM usando il dominio personalizzato, è necessario aggiungere il dominio a Microsoft 365. Per istruzioni, vedere Aggiungere un dominio. Per verificare che il dominio personalizzato sia disponibile per la configurazione DKIM, eseguire il comando seguente: Get-AcceptedDomain.

Come descritto in precedenza in questo articolo, il dominio *.onmicrosoft.com sta già firmando la posta elettronica in uscita per impostazione predefinita. In genere, a meno che non sia stata configurata manualmente la firma DKIM per il dominio *.onmicrosoft.com nel portale di Defender o in PowerShell, il file *.onmicrosoft.com non viene visualizzato nell'output di Get-DkimSigningConfig.

Eseguire il comando seguente per verificare la disponibilità e lo stato DKIM di tutti i domini dell'organizzazione:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector2CNAMEPer il dominio per cui si vuole configurare la firma DKIM, l'output del comando nel passaggio 1 determina le operazioni da eseguire successivamente:

Il dominio è elencato con i valori seguenti:

- Abilitato: False

-

Stato:

CnameMissing

Passare al passaggio 3 per copiare i valori del selettore.

Oppure

Il dominio non è elencato:

Sostituire <Domain> con il valore di dominio e quindi eseguire il comando seguente:

New-DkimSigningConfig -DomainName <Domain> -Enabled $false [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>] [-KeySize <1024 | 2048>]- Il parametro BodyCanonicalization consente di specificare il livello di riservatezza per le modifiche apportate al corpo del messaggio:

- Rilassato: le modifiche negli spazi vuoti e nelle righe vuote alla fine del corpo del messaggio vengono tollerate. Questo è il valore predefinito.

- Semplice: vengono tollerate solo le modifiche nelle righe vuote alla fine del corpo del messaggio.

- Il parametro HeaderCanonicalization specifica il livello di riservatezza per le modifiche nell'intestazione del messaggio:

- Rilassato: le modifiche comuni all'intestazione del messaggio vengono tollerate. Ad esempio, il rewrapping della riga del campo di intestazione, le modifiche negli spazi vuoti non necessari o nelle righe vuote e le modifiche nel caso dei campi di intestazione. Questo è il valore predefinito.

- Semplice: non vengono tollerate modifiche ai campi di intestazione.

- Il parametro KeySize consente di specificare le dimensioni in bit della chiave pubblica nel record DKIM:

-

- Questo è il valore predefinito.

-

-

Ad esempio:

New-DkimSigningConfig -DomainName contoso.com -Enabled $false- Il parametro BodyCanonicalization consente di specificare il livello di riservatezza per le modifiche apportate al corpo del messaggio:

Eseguire di nuovo il comando dal passaggio 1 per verificare che il dominio sia elencato con i valori di proprietà seguenti:

- Abilitato: False

-

Stato:

CnameMissing

Passare al passaggio 3 per copiare i valori del selettore.

Copiare i valori Selector1CNAME e Selector2CNAME per il dominio dall'output del comando dal passaggio 1.

I record CNAME che è necessario creare nel registrar per il dominio sono simili ai seguenti:

Nome host:

selector1._domainkey

Punta all'indirizzo o al valore:<Selector1CNAME value>Nome host:

selector2._domainkey

Punta all'indirizzo o al valore:<Selector2CNAME value>Ad esempio:

Nome host:

selector1._domainkey

Punta all'indirizzo o al valore:selector1-contoso-com._domainkey.contoso.onmicrosoft.comNome host:

selector2._domainkey

Punta all'indirizzo o al valore:selector2-contoso-com._domainkey.contoso.onmicrosoft.comEseguire uno dei seguenti passaggi:

Dominio personalizzato: nel registrar del dominio creare i due record CNAME usando le informazioni del passaggio precedente.

Vengono fornite istruzioni per creare record CNAME per diversi servizi di Microsoft 365 in molti registrar di dominio. È possibile usare queste istruzioni come punto di partenza per creare i record CNAME DKIM. Per altre informazioni, vedere Aggiungere record DNS per connettere il dominio.

Il rilevamento dei nuovi record CNAME creati in Microsoft 365 richiede alcuni minuti (o forse più tempo).

*.onmicrosoft.com dominio: passare al passaggio 5.

Dopo un po', tornare a Exchange Online PowerShell, sostituire <Domain> con il dominio configurato ed eseguire il comando seguente:

Set-DkimSigningConfig -Identity \<Domain\> -Enabled $true [-BodyCanonicalization <Relaxed | Simple>] [-HeaderCanonicalization <Relaxed | Simple>]- Il parametro BodyCanonicalization consente di specificare il livello di riservatezza per le modifiche apportate al corpo del messaggio:

- Rilassato: le modifiche negli spazi vuoti e nelle righe vuote alla fine del corpo del messaggio vengono tollerate. Questo è il valore predefinito.

- Semplice: vengono tollerate solo le modifiche nelle righe vuote alla fine del corpo del messaggio.

- Il parametro HeaderCanonicalization specifica il livello di riservatezza per le modifiche nell'intestazione del messaggio:

- Rilassato: le modifiche comuni all'intestazione del messaggio vengono tollerate. Ad esempio, il rewrapping della riga del campo di intestazione, le modifiche negli spazi vuoti non necessari o nelle righe vuote e le modifiche nel caso dei campi di intestazione. Questo è il valore predefinito.

- Semplice: non vengono tollerate modifiche ai campi di intestazione.

Ad esempio:

Set-DkimSigningConfig -Identity contoso.com -Enabled $trueOppure

Set-DkimSigningConfig -Identity contoso.onmicrosoft.com -Enabled $truePer un dominio personalizzato, se Microsoft 365 è in grado di rilevare i record CNAME nel registrar, il comando viene eseguito senza errori e il dominio viene ora usato per disconnettere i messaggi in uscita da DKIM dal dominio.

Se i record CNAME non vengono rilevati, viene visualizzato un errore che contiene i valori da usare nei record CNAME. Verificare la presenza di errori di digitazione nei valori nel registrar di dominio (facile da fare con tratti, punti e sottolineature!), attendere un po ' più a lungo e quindi eseguire di nuovo il comando.

Per un dominio *.onmicrosoft.com che in precedenza non era elencato, il comando viene eseguito senza errori.

- Il parametro BodyCanonicalization consente di specificare il livello di riservatezza per le modifiche apportate al corpo del messaggio:

Per verificare che il dominio sia ora configurato per i messaggi di firma DKIM, eseguire il comando dal passaggio 1.

Il dominio deve avere i valori delle proprietà seguenti:

- Abilitato: True

-

Stato:

Valid

Per informazioni dettagliate sulla sintassi e sui parametri, vedere gli articoli seguenti:

Ruotare le chiavi DKIM

Per gli stessi motivi per cui è necessario modificare periodicamente le password, è necessario modificare periodicamente la chiave DKIM usata per la firma DKIM. La sostituzione della chiave DKIM per un dominio è nota come rotazione della chiave DKIM.

Le informazioni rilevanti sulla rotazione delle chiavi DKIM per un dominio Microsoft 365 sono visualizzate nell'output del comando seguente in Exchange Online PowerShell:

Get-DkimSigningConfig -Identity <CustomDomain> | Format-List

- KeyCreationTime: data/ora UTC in cui è stata creata la coppia di chiavi pubblico-privato DKIM.

- RotateOnDate: data/ora della rotazione della chiave DKIM precedente o successiva.

-

SelectorBeforeRotateOnDate: tenere presente che la firma DKIM tramite un dominio personalizzato in Microsoft 365 richiede due record CNAME nel dominio. Questa proprietà mostra il record CNAME utilizzato da DKIM prima della data-ora RotateOnDate (noto anche come selettore). Il valore è

selector1oselector2e è diverso dal valore SelectorAfterRotateOnDate . -

SelectorAfterRotateOnDate: mostra il record CNAME usato da DKIM dopo la data-ora RotateOnDate . Il valore è

selector1oselector2e è diverso dal valore SelectorBeforeRotateOnDate .

Quando si esegue una rotazione della chiave DKIM in un dominio come descritto in questa sezione, la modifica non è immediata. La nuova chiave privata richiede quattro giorni (96 ore) per avviare la firma dei messaggi (data/ora RotateOnDate e il valore SelectorAfterRotateOnDate corrispondente). Fino ad allora, viene utilizzata la chiave privata esistente (il valore SelectorBeforeRotateOnDate corrispondente).

Consiglio

Il fattore principale che determina quando un dominio personalizzato avvia la firma DKIM della posta in uscita è il rilevamento dei record CNAME in DNS.

Per confermare la chiave pubblica corrispondente usata per verificare la firma DKIM (che deduce la chiave privata usata per firmare il messaggio), controllare il valore s= nel campo dell'intestazione DKIM-Signature (il selettore, ad esempio ). s=selector1-contoso-com

Consiglio

Per i domini personalizzati, è possibile ruotare le chiavi DKIM solo nei domini abilitati per la firma DKIM (il valore Stato è Abilitato).

Attualmente, non esiste una rotazione automatica della chiave DKIM per il dominio *.onmicrosoft.com. È possibile ruotare manualmente le chiavi DKIM come descritto in questa sezione. Se ruotare le chiavi DKIM non è disponibile nelle proprietà del dominio *.onmicrosoft.com, usare le procedure descritte nella sezione Usare il portale di Defender per personalizzare la firma DKIM dei messaggi in uscita usando il dominio *.onmicrosoft.com più indietro in questo articolo.

Usare il portale di Defender per ruotare le chiavi DKIM per un dominio personalizzato

Nel portale di Defender in https://security.microsoft.compassare a Email & criteri di collaborazione>& regole>Criteri> di minaccia Email pagina delle impostazioni di autenticazione. In alternativa, per passare direttamente alla pagina delle impostazioni di autenticazione Email, usare https://security.microsoft.com/authentication.

Nella pagina Email impostazioni di autenticazione selezionare la scheda DKIM.

Nella scheda DKIM selezionare il dominio da configurare facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome.

Nel riquadro a comparsa dei dettagli del dominio visualizzato selezionare Ruota chiavi DKIM.

Le impostazioni nel riquadro a comparsa dei dettagli cambiano in base ai valori seguenti:

- Stato: rotazione delle chiavi per questo dominio e firma delle firme DKIM.

- La rotazione delle chiavi DKIM è disattivata.

Dopo quattro giorni (96 ore), la nuova chiave DKIM inizia a firmare i messaggi in uscita per il dominio personalizzato. Fino ad allora, viene usata la chiave DKIM corrente.

È possibile indicare quando viene usata la nuova chiave DKIM quando il valore Stato passa dalla rotazione delle chiavi per questo dominio e dalla firma delle firme DKIM alla firma delle firme DKIM per questo dominio.

Per confermare la chiave pubblica corrispondente usata per verificare la firma DKIM (che deduce la chiave privata usata per firmare il messaggio), controllare il valore s= nel campo dell'intestazione DKIM-Signature (il selettore, ad esempio ). s=selector1-contoso-com

Usare Exchange Online PowerShell per ruotare le chiavi DKIM per un dominio e modificare la profondità di bit

Se si preferisce usare PowerShell per ruotare le chiavi DKIM per un dominio, connettersi a Exchange Online PowerShell per eseguire i comandi seguenti.

Eseguire il comando seguente per verificare la disponibilità e lo stato DKIM di tutti i domini dell'organizzazione:

Get-DkimSigningConfig | Format-List Name,Enabled,Status,Selector1CNAME,Selector1KeySize,Selector2CNAME,Selector2KeySize,KeyCreationTime,RotateOnDate,SelectorBeforeRotateOnDate,SelectorAfterRotateOnDatePer il dominio per cui si desidera ruotare le chiavi DKIM, usare la sintassi seguente:

Rotate-DkimSigningConfig -Identity <CustomDomain> [-KeySize <1024 | 2048>]Se non si vuole modificare la profondità di bit delle nuove chiavi DKIM, non usare il parametro KeySize .

Questo esempio ruota le chiavi DKIM per il dominio contoso.com e passa a una chiave a 2048 bit.

Rotate-DkimSigningConfig -Identity contoso.com -KeySize 2048In questo esempio vengono ruotate le chiavi DKIM per il dominio contoso.com senza modificare la profondità in bit della chiave.

Rotate-DkimSigningConfig -Identity contoso.comEseguire di nuovo il comando dal passaggio 1 per confermare i valori delle proprietà seguenti:

- KeyCreationTime

- RotateOnDate

- SelectorBeforeRotateOnDate

- SelectorAfterRotateOnDate:

I sistemi di posta elettronica di destinazione usano la chiave pubblica nel record CNAME identificata dalla proprietà SelectorBeforeRotateOnDate per verificare la firma DKIM nei messaggi (che deduce la chiave privata usata per firmare il messaggio).

Dopo la data/ora RotateOnDate , DKIM usa la nuova chiave privata per firmare i messaggi e i sistemi di posta elettronica di destinazione usano la chiave pubblica corrispondente nel record CNAME identificata dalla proprietà SelectorAfterRotateOnDate per verificare la firma DKIM nei messaggi.

Per confermare la chiave pubblica corrispondente usata per verificare la firma DKIM (che deduce la chiave privata usata per firmare il messaggio), controllare il valore s= nel campo dell'intestazione DKIM-Signature (il selettore, ad esempio ).

s=selector1-contoso-com

Per informazioni dettagliate sulla sintassi e sui parametri, vedere gli articoli seguenti:

Disabilitare la firma DKIM dei messaggi in uscita usando un dominio personalizzato

Come descritto in precedenza in questo articolo, l'abilitazione della firma DKIM dei messaggi in uscita tramite un dominio personalizzato consente di impostare la firma DKIM dall'uso del dominio *.onmicrosoft.com all'uso del dominio personalizzato.

Quando si disabilita la firma DKIM usando un dominio personalizzato, non si disabilita completamente la firma DKIM per la posta in uscita. La firma DKIM passa infine di nuovo all'uso del dominio *.onmicrosoft.

Usare il portale di Defender per disabilitare la firma DKIM dei messaggi in uscita usando un dominio personalizzato

Nel portale di Defender in https://security.microsoft.compassare alla pagina Email & collaboration>Policies & rules>Threat policies>Email authentication settings (Criteri di autenticazione della posta elettronica). In alternativa, per passare direttamente alla pagina Impostazioni di autenticazione tramite posta elettronica , usare https://security.microsoft.com/authentication.

Nella pagina Impostazioni autenticazione posta elettronica selezionare la scheda DKIM .

Nella scheda DKIM selezionare il dominio da configurare facendo clic in un punto qualsiasi della riga diversa dalla casella di controllo accanto al nome.

Nel riquadro a comparsa dei dettagli del dominio visualizzato fare scorrere l'interruttore Firma messaggi per questo dominio con firme DKIM su Disabilitato

.

.

Usare PowerShell di Exchange Online per disabilitare la firma DKIM dei messaggi in uscita usando un dominio personalizzato

Se si preferisce usare PowerShell per disabilitare la firma DKIM dei messaggi in uscita usando un dominio personalizzato, connettersi a PowerShell di Exchange Online per eseguire i comandi seguenti.

Eseguire il comando seguente per verificare la disponibilità e lo stato DKIM di tutti i domini dell'organizzazione:

Get-DkimSigningConfig | Format-List Name,Enabled,StatusQualsiasi dominio personalizzato per cui è possibile disabilitare la firma DKIM ha i valori di proprietà seguenti:

- Abilitato: True

-

Stato:

Valid

Per il dominio per cui si vuole disabilitare la firma DKIM, usare la sintassi seguente:

Set-DkimSigningConfig -Identity <CustomDomain> -Enabled $falseIn questo esempio viene disabilitata la firma DKIM usando il dominio personalizzato contoso.com.

Set-DkimSigningConfig -Identity contoso.com -Enabled $false

Verificare la firma DKIM della posta in uscita da Microsoft 365

Consiglio

Prima di usare i metodi in questa sezione per testare la firma DKIM della posta in uscita, attendere alcuni minuti dopo eventuali modifiche alla configurazione DKIM per consentire la propagazione delle modifiche.

Usare uno dei metodi seguenti per verificare la firma DKIM della posta elettronica in uscita da Microsoft 365:

Inviare messaggi di test e visualizzare i campi di intestazione correlati dall'intestazione del messaggio nel sistema di posta elettronica di destinazione:

Inviare un messaggio da un account all'interno del dominio abilitato per Microsoft 365 DKIM a un destinatario in un altro sistema di posta elettronica, ad esempio outlook.com o gmail.com.

Consiglio

Non inviare messaggi di posta elettronica ad AOL per i test DKIM. AOL potrebbe ignorare il controllo DKIM se il controllo SPF viene superato.

Nella cassetta postale di destinazione visualizzare l'intestazione del messaggio. Ad esempio:

- Visualizzare le intestazioni dei messaggi Internet in Outlook.

- Usare Message Header Analyzer all'indirizzo https://mha.azurewebsites.net.

Trovare il campo DKIM-Signature intestazione nell'intestazione del messaggio. Il campo di intestazione è simile all'esempio seguente:

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=contoso.com; s=selector1; h=From:Date:Subject:Message-ID:Content-Type:MIME-Version:X-MS-Exchange-SenderADCheck; bh=UErATeHehIIPIXPeUAfZWiKo0w2cSsOhb9XM9ulqTX0=;- d=: il dominio usato per firmare il messaggio in DKIM.

- s=: selettore (chiave pubblica nel record DNS nel dominio) usato per decrittografare e verificare la firma DKIM del messaggio.

Trovare il campo Intestazione Authentication-Results nell'intestazione del messaggio. Anche se i sistemi di posta elettronica di destinazione potrebbero usare formati leggermente diversi per contrassegnare la posta in ingresso, il campo di intestazione deve includere DKIM=pass o DKIM=OK. Ad esempio:

Authentication-Results: mx.google.com; dkim=pass header.i=@contoso.com header.s=selector1 header.b=NaHRSJOb; arc=pass (i=1 spf=pass spfdomain=contoso.com dkim=pass dkdomain=contoso.com dmarc=pass fromdomain=contoso.com); spf=pass (google.com: domain of michelle@contoso.com designates 0000:000:0000:0000::000 as permitted sender) smtp.mailfrom=michelle@contoso.comConsiglio

La firma DKIM viene omessa in una delle condizioni seguenti:

- Gli indirizzi di posta elettronica del mittente e del destinatario si trovano nello stesso dominio.

- Gli indirizzi di posta elettronica del mittente e del destinatario si trovano in domini diversi controllati dalla stessa organizzazione.

In entrambi i casi, il campo di intestazione DKIM-Signature non esiste nell'intestazione del messaggio e il campo Authentication-Results è simile all'esempio seguente:

authentication-results: dkim=none (message not signed) header.d=none;dmarc=none action=none header.from=contoso.com;

Usare il test nella Guida di Microsoft 365: questa funzionalità richiede un account amministratore* globale e non è disponibile in Microsoft 365 Government Community Cloud (GCC), GCC High, DoD o Office 365 gestito da 21Vianet.

Importante

* Microsoft consiglia di usare i ruoli con il minor numero di autorizzazioni. L'uso di account con autorizzazioni inferiori consente di migliorare la sicurezza per l'organizzazione. Amministratore globale è un ruolo con privilegi elevati che deve essere limitato agli scenari di emergenza quando non è possibile usare un ruolo esistente.

Firma DKIM della posta elettronica dal dominio personalizzato in altri servizi di posta elettronica

Alcuni provider di servizi di posta elettronica o provider di software come servizio consentono di abilitare la firma DKIM per la posta che proviene dal servizio. Tuttavia, i metodi dipendono interamente dal servizio di posta elettronica.

Consiglio

Come accennato in precedenza in questo articolo, è consigliabile usare sottodomini per i sistemi di posta elettronica o i servizi che non si controllano direttamente.

Ad esempio, il dominio di posta elettronica in Microsoft 365 è contoso.com e si usa il servizio di posta elettronica bulk Adatum per la posta elettronica di marketing. Se Adatum supporta la firma DKIM dei messaggi dai mittenti nel dominio al loro servizio, i messaggi potrebbero contenere gli elementi seguenti:

Return-Path: <communication@adatum.com>

From: <sender@marketing.contoso.com>

DKIM-Signature: s=s1024; d=marketing.contoso.com

Subject: This a message from the Adatum infrastructure, but with a DKIM signature authorized by marketing.contoso.com

In questo esempio sono necessari i passaggi seguenti:

Adatum fornisce a Contoso una chiave pubblica da usare per la firma DKIM della posta in uscita di Contoso dal servizio.

Contoso pubblica la chiave DKIM pubblica in DNS nel registrar per il sottodominio marketing.contoso.com (un record TXT o un record CNAME).

Quando Adatum invia posta da mittenti nel dominio marketing.contoso.com, i messaggi vengono firmati da DKIM usando la chiave privata corrispondente alla chiave pubblica che hanno dato a Contoso nel primo passaggio.

Se il sistema di posta elettronica di destinazione controlla DKIM nei messaggi in ingresso, i messaggi passano DKIM perché sono firmati DKIM.

Se il sistema di posta elettronica di destinazione controlla DMARC nei messaggi in ingresso, il dominio nella firma DKIM (il valore d= nel campo DKIM-Signature ) corrisponde al dominio nell'indirizzo From visualizzato nei client di posta elettronica, in modo che i messaggi possano anche passare DMARC:

Da: sender@marketing.contoso.com

d=: marketing.contoso.com

Passaggi successivi

Come descritto in Come SPF, DKIM e DMARC interagiscono per autenticare i mittenti dei messaggi di posta elettronica, DKIM da solo non è sufficiente per impedire lo spoofing del dominio di Microsoft 365. È anche necessario configurare SPF e DMARC per la migliore protezione possibile. Per istruzioni, vedere:

Per la posta in arrivo in Microsoft 365, potrebbe anche essere necessario configurare sealer ARC attendibili se si usano servizi che modificano i messaggi in transito prima del recapito all'organizzazione. Per altre informazioni, vedere Configurare sealer ARC attendibili.

Consiglio

Exchange 2016 ed Exchange 2019 sono noti per modificare i messaggi che passano attraverso di essi, che possono influire su DKIM.