Risposta agli eventi imprevisti nel portale di Microsoft Defender

Un evento imprevisto nel portale di Microsoft Defender è una raccolta di avvisi correlati e dati associati che costituiscono la storia di un attacco. Si tratta anche di un file di casi che il soc può usare per analizzare l'attacco e gestire, implementare e documentare la risposta.

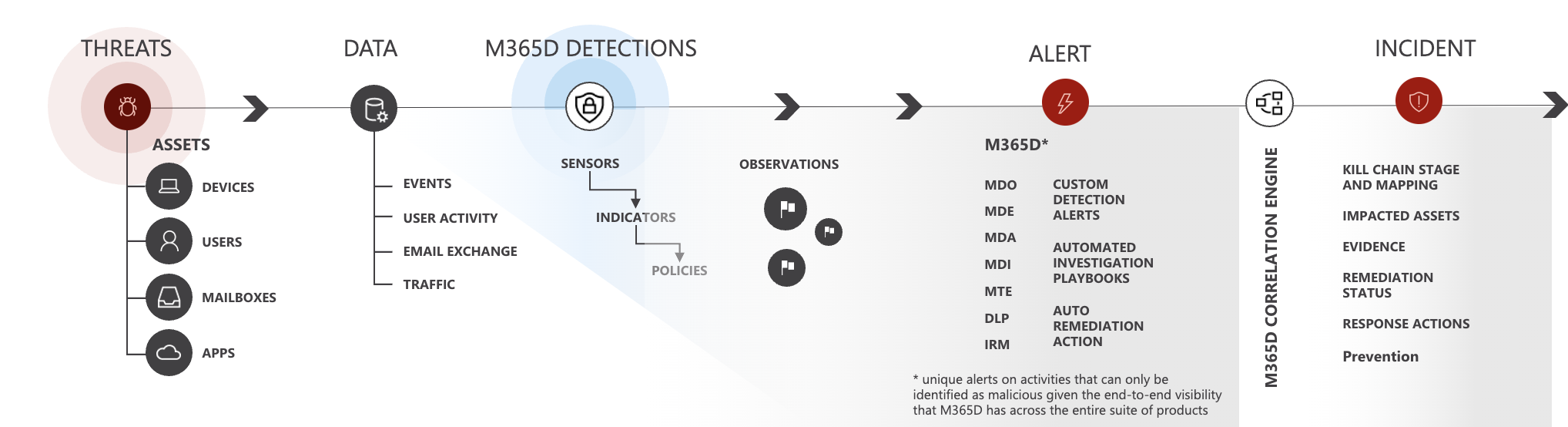

I servizi Microsoft Sentinel e Microsoft Defender creano avvisi quando rilevano un evento o un'attività sospetta o dannosa. I singoli avvisi forniscono preziose prove di un attacco completato o in corso. Tuttavia, gli attacchi sempre più diffusi e sofisticati usano in genere un'ampia gamma di tecniche e vettori contro diversi tipi di entità di asset, ad esempio dispositivi, utenti e cassette postali. Il risultato sono più avvisi, provenienti da più origini, per più entità di asset nel patrimonio digitale.

Poiché ogni singolo avviso indica solo una parte della storia e poiché raggruppare manualmente i singoli avvisi per ottenere informazioni dettagliate su un attacco può essere impegnativo e dispendioso in termini di tempo, la piattaforma delle operazioni di sicurezza unificata identifica automaticamente gli avvisi correlati, sia da Microsoft Sentinel che da Microsoft Defender XDR, e li aggrega e le relative informazioni associate in un evento imprevisto.

Il raggruppamento degli avvisi correlati in un evento imprevisto offre una visualizzazione completa di un attacco. Ad esempio, è possibile visualizzare:

- Da dove è iniziato l'attacco.

- Quali tattiche sono state usate.

- Fino a che punto l'attacco è andato nel tuo digital estate.

- Ambito dell'attacco, ad esempio il numero di dispositivi, utenti e cassette postali interessati.

- Tutti i dati associati all'attacco.

La piattaforma delle operazioni di sicurezza unificata nel portale di Microsoft Defender include metodi per automatizzare e facilitare la valutazione, l'analisi e la risoluzione degli eventi imprevisti.

Microsoft Copilot in Defender sfrutta l'intelligenza artificiale per supportare gli analisti con flussi di lavoro giornalieri complessi e dispendiosi in termini di tempo, tra cui analisi e risposta end-to-end degli eventi imprevisti con storie di attacco chiaramente descritte, linee guida per la correzione dettagliata e report riepilogati delle attività degli eventi imprevisti, ricerca KQL in linguaggio naturale e analisi del codice esperto, ottimizzazione dell'efficienza soc tra i dati di Microsoft Sentinel e Defender XDR.

Questa funzionalità si aggiunge alle altre funzionalità basate sull'intelligenza artificiale che Microsoft Sentinel offre alla piattaforma unificata, nelle aree dell'analisi del comportamento degli utenti e delle entità, del rilevamento anomalie, del rilevamento delle minacce in più fasi e altro ancora.

L'interruzione automatica degli attacchi usa segnali ad alta attendibilità raccolti da Microsoft Defender XDR e Microsoft Sentinel per interrompere automaticamente gli attacchi attivi alla velocità della macchina, contenente la minaccia e limitando l'impatto.

Se abilitato, Microsoft Defender XDR può analizzare e risolvere automaticamente gli avvisi provenienti da origini di Microsoft 365 e Entra ID tramite automazione e intelligenza artificiale. È anche possibile eseguire altri passaggi di correzione per risolvere l'attacco.

Le regole di automazione di Microsoft Sentinel possono automatizzare la valutazione, l'assegnazione e la gestione degli eventi imprevisti, indipendentemente dall'origine. Possono applicare tag agli eventi imprevisti in base al contenuto, eliminare gli eventi imprevisti rumorosi (falsi positivi) e chiudere gli eventi imprevisti risolti che soddisfano i criteri appropriati, specificando un motivo e aggiungendo commenti.

Importante

Microsoft Sentinel è ora disponibile a livello generale all'interno della piattaforma di operazioni di sicurezza unificata Microsoft nel portale di Microsoft Defender. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Eventi imprevisti e avvisi nel portale di Microsoft Defender

Gli eventi imprevisti sono gestiti da Eventi imprevisti & di risposta > & avvisi eventi imprevisti > durante l'avvio rapido del portale di Microsoft Defender. Ecco un esempio:

Selezionando un nome di evento imprevisto viene visualizzata la pagina dell'evento imprevisto, a partire dall'intera storia dell'attacco dell'evento imprevisto, tra cui:

Pagina degli avvisi all'interno dell'evento imprevisto: ambito degli avvisi correlati all'evento imprevisto e relative informazioni nella stessa scheda.

Grafico: Rappresentazione visiva dell'attacco che connette le diverse entità sospette che fanno parte dell'attacco con le entità asset che costituiscono gli obiettivi dell'attacco, ad esempio utenti, dispositivi, app e cassette postali.

È possibile visualizzare l'asset e altri dettagli dell'entità direttamente dal grafico e agire su di essi con opzioni di risposta come la disabilitazione di un account, l'eliminazione di un file o l'isolamento di un dispositivo.

La pagina dell'evento imprevisto è costituita dalle schede seguenti:

Storia dell'attacco

Menzionata in precedenza, questa scheda include la sequenza temporale dell'attacco, inclusi tutti gli avvisi, le entità asset e le azioni correttive eseguite.

Avvisi

Tutti gli avvisi correlati all'evento imprevisto, alle relative origini e informazioni.

Risorse

Tutti gli asset (entità protette come dispositivi, utenti, cassette postali, app e risorse cloud) identificati come parte o correlati all'evento imprevisto.

Indagini

Tutte le indagini automatizzate attivate dagli avvisi nell'evento imprevisto, incluso lo stato delle indagini e i relativi risultati.

Evidenza e risposta

Tutte le entità sospette negli avvisi dell'evento imprevisto, che costituiscono le prove che supportano la storia dell'attacco. Queste entità possono includere indirizzi IP, file, processi, URL, chiavi e valori del Registro di sistema e altro ancora.

Riepilogo

Panoramica rapida degli asset interessati associati agli avvisi.

Nota

Se viene visualizzato uno stato di avviso di tipo avviso non supportato , significa che le funzionalità di indagine automatizzata non possono prelevare tale avviso per eseguire un'indagine automatizzata. Tuttavia, è possibile analizzare questi avvisi manualmente.

Esempio di flusso di lavoro di risposta agli eventi imprevisti nel portale di Microsoft Defender

Ecco un esempio di flusso di lavoro per rispondere agli eventi imprevisti in Microsoft 365 con il portale di Microsoft Defender.

Su base continuativa, identificare gli incidenti con priorità più alta per l'analisi e la risoluzione nella coda degli incidenti, e prepararli per la risposta. Si tratta di una combinazione di:

- Valutazione della determinazione degli eventi imprevisti con priorità più alta tramite il filtro e l'ordinamento della coda degli eventi imprevisti.

- Gestione degli eventi imprevisti modificandone il titolo, assegnandoli a un analista e aggiungendo tag e commenti.

È possibile usare le regole di automazione di Microsoft Sentinel per valutare e gestire automaticamente (e anche rispondere) alcuni eventi imprevisti durante la creazione, rimuovendo gli eventi imprevisti più facili da gestire dall'uso di spazio nella coda.

Prendere in considerazione questi passaggi per il flusso di lavoro di risposta agli eventi imprevisti:

| Fase | Procedura |

|---|---|

| Per ogni evento imprevisto, avviare un'analisi e un'analisi degli attacchi e degli avvisi. |

|

| Dopo o durante l'analisi, eseguire il contenimento per ridurre qualsiasi ulteriore impatto dell'attacco e l'eliminazione della minaccia alla sicurezza. | Ad esempio, |

| Per quanto possibile, eseguire il ripristino dall'attacco ripristinando le risorse del tenant allo stato in cui si trovavano prima dell'incidente. | |

| Risolvere l'evento imprevisto e documentare i risultati. | Dedicare tempo all'apprendimento post-evento imprevisto per: |

Se non si ha familiarita' con l'analisi della sicurezza, vedere l'introduzione alla risposta al primo evento imprevisto per altre informazioni e per esaminare un evento imprevisto di esempio.

Per altre informazioni sulla risposta agli eventi imprevisti nei prodotti Microsoft, vedere questo articolo.

Integrazione delle operazioni di sicurezza nel portale di Microsoft Defender

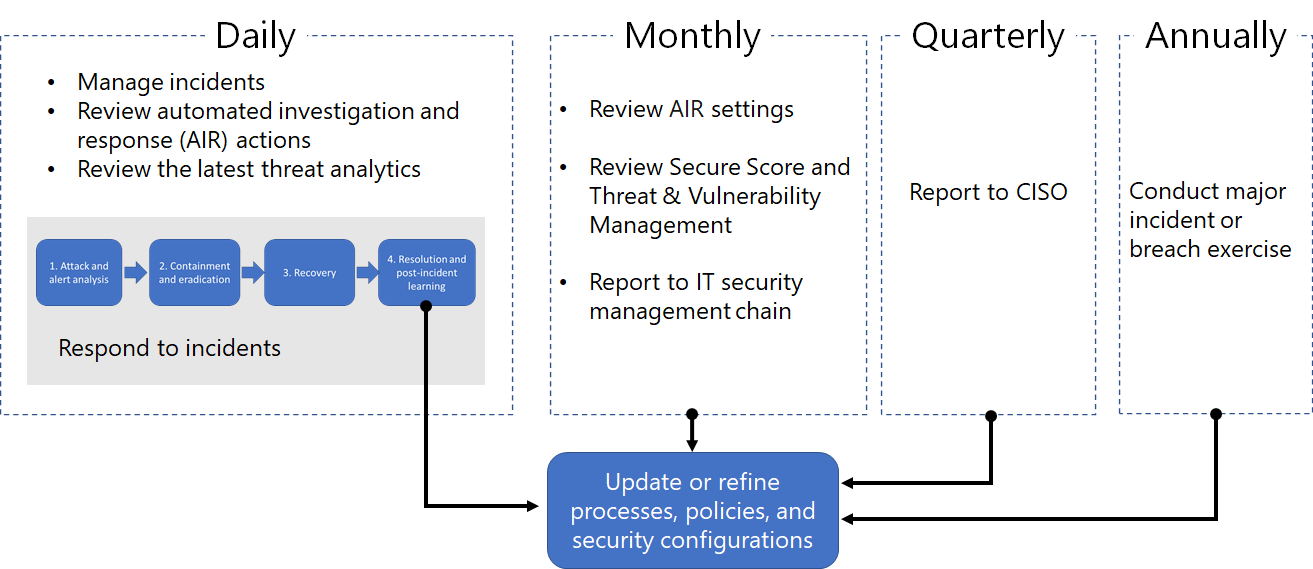

Ecco un esempio di integrazione dei processi secOps (Security Operations) nel portale di Microsoft Defender.

Le attività quotidiane possono includere:

- Gestione degli eventi imprevisti

- Revisione delle azioni di indagine e risposta automatizzate (AIR) nel Centro notifiche

- Revisione dell'analisi delle minacce più recente

- Risposta agli eventi imprevisti

Le attività mensili possono includere:

- Revisione delle impostazioni AIR

- Revisione del punteggio di sicurezza e della gestione delle vulnerabilità di Microsoft Defender

- Creazione di report per la catena di gestione della sicurezza IT

Le attività trimestrali possono includere un report e un briefing dei risultati della sicurezza per il Chief Information Security Officer (CISO).

Le attività annuali possono includere l'esecuzione di un importante esercizio di incidente o violazione per testare il personale, i sistemi e i processi.

Le attività giornaliere, mensili, trimestrali e annuali possono essere usate per aggiornare o perfezionare processi, criteri e configurazioni di sicurezza.

Per altri dettagli, vedere Integrazione di Microsoft Defender XDR nelle operazioni di sicurezza .

SecOps resources across Microsoft products

Per altre informazioni su SecOps nei prodotti Microsoft, vedere le risorse seguenti:

Notifiche degli eventi imprevisti tramite posta elettronica

È possibile configurare il portale di Microsoft Defender per notificare al personale un messaggio di posta elettronica sui nuovi eventi imprevisti o sugli aggiornamenti agli eventi imprevisti esistenti. È possibile scegliere di ottenere le notifiche in base a:

- Gravità dell'avviso

- Origini avvisi

- Gruppo di dispositivi

Per configurare le notifiche tramite posta elettronica per gli eventi imprevisti, vedere Ottenere notifiche tramite posta elettronica in caso di eventi imprevisti.

Formazione per gli analisti della sicurezza

Usare questo modulo di apprendimento di Microsoft Learn per comprendere come usare Microsoft Defender XDR per gestire eventi imprevisti e avvisi.

| Formazione: | Analizzare gli eventi imprevisti con Microsoft Defender XDR |

|---|---|

|

Microsoft Defender XDR unifica i dati sulle minacce da più servizi e usa l'intelligenza artificiale per combinarli in eventi imprevisti e avvisi. Informazioni su come ridurre al minimo il tempo tra un incidente e la relativa gestione per la risposta e la risoluzione. 27 min - 6 unità |

Passaggi successivi

Usare i passaggi elencati in base al livello di esperienza o al ruolo del team di sicurezza.

Livello di esperienza

Seguire questa tabella per il livello di esperienza con l'analisi della sicurezza e la risposta agli eventi imprevisti.

| Livello | Procedura |

|---|---|

| New |

|

| Esperto |

|

Ruolo del team di sicurezza

Seguire questa tabella in base al ruolo del team di sicurezza.

| Ruolo | Procedura |

|---|---|

| Risponditore eventi imprevisti (livello 1) | Introduzione alla coda degli eventi imprevisti dalla pagina Eventi imprevisti del portale di Microsoft Defender. Da qui puoi:

|

| Investigatore o analista della sicurezza (livello 2) |

|

| Analista avanzato della sicurezza o cacciatore di minacce (livello 3) |

|

| Gestore SOC | Informazioni su come integrare Microsoft Defender XDR nel Centro operazioni di sicurezza (SOC). |

Consiglio

Per saperne di più, Collaborare con la community di Microsoft Security nella community tech: Microsoft Defender XDR Tech Community.