Procedure consigliate per la recuperabilità

Le eliminazioni impreviste e le configurazioni errate verranno eseguite nel tenant. Per ridurre al minimo l'impatto di questi eventi imprevisti, è necessario prepararsi per la loro occorrenza.

La recuperabilità è il processo e le funzionalità preliminari che consentono di restituire i servizi a uno stato di funzionamento precedente dopo una modifica imprevista. Le modifiche indesiderate includono l'eliminazione temporanea o la configurazione errata di applicazioni, gruppi, utenti, criteri e altri oggetti nel tenant di Microsoft Entra.

La recuperabilità aiuta l'organizzazione a essere più resiliente. La resilienza, mentre è correlata, è diversa. La resilienza è la capacità di tollerare le interruzioni dei componenti di sistema e di recuperare con un impatto minimo sull'azienda, sugli utenti, sui clienti e sulle operazioni. Per altre informazioni su come rendere i sistemi più resilienti, vedere Creazione di resilienza nella gestione delle identità e degli accessi con Microsoft Entra ID.

Questo articolo descrive le procedure consigliate per la preparazione di eliminazioni e configurazioni errate per ridurre al minimo le conseguenze impreviste per l'azienda dell'organizzazione.

Eliminazioni e configurazioni errate

Le eliminazioni e le configurazioni errate hanno effetti diversi sul tenant.

Deletions

L'impatto delle eliminazioni dipende dal tipo di oggetto.

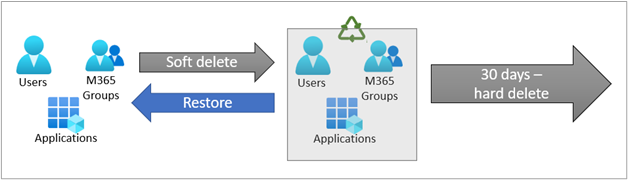

Gli utenti, i gruppi di Microsoft 365 e le applicazioni possono essere eliminati temporaneamente. Gli elementi eliminati soft vengono inviati al Cestino di Microsoft Entra ID. Mentre nel Cestino, gli elementi non sono disponibili per l'uso. Tuttavia, mantengono tutte le proprietà e possono essere ripristinate tramite una chiamata api Microsoft Graph o nel portale di Azure. Gli elementi nello stato di eliminazione temporanea che non vengono ripristinati entro 30 giorni vengono eliminati definitivamente o definitivamente.

Importante

Tutti gli altri tipi di oggetto vengono eliminati immediatamente quando vengono selezionati per l'eliminazione. Quando un oggetto viene eliminato definitivamente, non può essere recuperato. Deve essere ricreato e riconfigurato.

Per altre informazioni sulle eliminazioni e su come eseguire il recupero da tali eliminazioni, vedere Recupero da eliminazioni.

Errori di configurazione

Le configurazioni errate sono configurazioni di una risorsa o di un criterio che differiscono dai criteri o dai piani dell'organizzazione e causano conseguenze impreviste o indesiderate. La configurazione errata delle impostazioni a livello di tenant o dei criteri di Accesso condizionale può influire seriamente sulla sicurezza e sull'immagine pubblica dell'organizzazione. Le configurazioni errate possono:

- Modificare il modo in cui gli amministratori, gli utenti tenant e gli utenti esterni interagiscono con le risorse nel tenant.

- Modificare la capacità degli utenti di interagire con altri tenant e utenti esterni per interagire con il tenant.

- Causa Denial of Service.

- Interrompere le dipendenze tra dati, sistemi e applicazioni.

Per altre informazioni sulle configurazioni errate e su come eseguire il recupero da tali configurazioni, vedere Recupero da configurazioni errate.

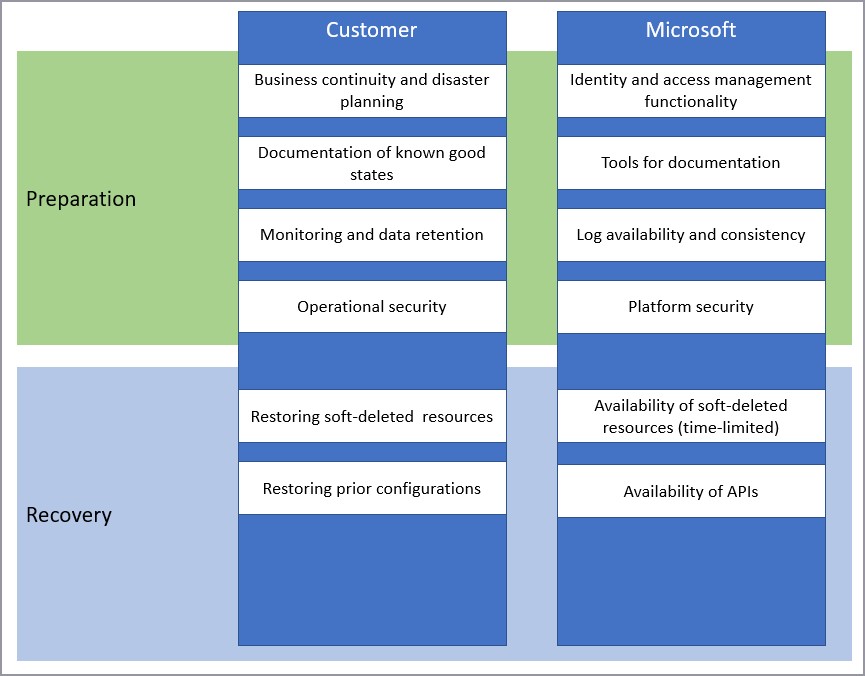

Responsabilità condivisa

La recuperabilità è una responsabilità condivisa tra Microsoft come provider di servizi cloud e l'organizzazione.

È possibile usare gli strumenti e i servizi forniti da Microsoft per preparare le eliminazioni e le configurazioni errate.

Continuità aziendale e pianificatore di emergenza

Il ripristino di un elemento eliminato o non configurato correttamente è un processo a elevato utilizzo di risorse. È possibile ridurre al minimo le risorse necessarie pianificando in anticipo. Prendere in considerazione la possibilità di avere un team specifico di amministratori responsabili dei ripristini.

Testare il processo di ripristino

Ripetere il processo di ripristino per diversi tipi di oggetto e la comunicazione che verrà disattivata di conseguenza. Assicurarsi di provare con oggetti di test, idealmente in un tenant di test.

Il test del piano può aiutare a determinare:

- Validità e completezza della documentazione sullo stato dell'oggetto.

- Tempo tipico per la risoluzione.

- Comunicazioni appropriate e destinatari.

- I successi previsti e le potenziali sfide.

Creare il processo di comunicazione

Creare un processo di comunicazioni predefinite per rendere altri consapevoli del problema e delle sequenze temporali per il ripristino. Includere i punti seguenti nel piano di comunicazione di ripristino:

Tipi di comunicazioni da uscire. Prendere in considerazione la creazione di modelli predefiniti.

Stakeholder per ricevere le comunicazioni. Includere i gruppi seguenti, come applicabile:

- Proprietari dell'azienda interessati.

- Amministratori operativi che eseguiranno il ripristino.

- Responsabili approvazione aziendali e tecnici.

- Utenti interessati.

Definire gli eventi che attivano le comunicazioni, ad esempio:

- Eliminazione iniziale.

- Valutazione dell'impatto.

- Tempo di risoluzione.

- Ripristino.

Documentare gli stati validi noti

Documentare regolarmente lo stato del tenant e i relativi oggetti. Quindi, se si verifica un'eliminazione o una configurazione errata, è disponibile una roadmap per il ripristino. Gli strumenti seguenti possono aiutare a documentare lo stato corrente:

- Le API Microsoft Graph possono essere usate per esportare lo stato corrente di molte configurazioni di Microsoft Entra.

- Microsoft Entra Exporter è uno strumento che consente di esportare le impostazioni di configurazione.

- Microsoft 365 Desired State Configuration è un modulo del framework Desired State Configuration di PowerShell. È possibile usarla per esportare le configurazioni per riferimento e l'applicazione dello stato precedente di molte impostazioni.

- Le API di Accesso condizionale possono essere usate per gestire i criteri di Accesso condizionale come codice.

API Microsoft Graph di uso comune

È possibile usare le API Microsoft Graph per esportare lo stato corrente di molte configurazioni di Microsoft Entra. Le API riguardano la maggior parte degli scenari in cui il materiale di riferimento sullo stato precedente o la possibilità di applicare tale stato da una copia esportata potrebbe diventare fondamentale per mantenere in esecuzione l'azienda.

Le API Microsoft Graph sono altamente personalizzabili in base alle esigenze dell'organizzazione. Per implementare una soluzione per i backup o il materiale di riferimento, i developer possono progettare codice per eseguire query, archiviare e visualizzare i dati. Molte implementazioni usano repository di codice online come parte di questa funzionalità.

API utili per il ripristino

| Tipi di risorsa | Collegamenti di riferimento |

|---|---|

| Utenti, gruppi e altri oggetti directory | API directoryObject |

| Ruoli della directory | API directoryRole |

| Criteri di accesso condizionale | API dei criteri di Accesso condizionale |

| Dispositivi | API dispositivi |

| Domini | API domini |

| Unità amministrative | API unità amministrativa |

| Elementi eliminati* | API deletedItems |

*Archiviare in modo sicuro queste esportazioni di configurazione con l'accesso fornito a un numero limitato di amministratori.

Microsoft Entra Exporter può fornire la maggior parte della documentazione necessaria:

- Verificare di aver implementato la configurazione desiderata.

- Usare l'utilità di esportazione per acquisire le configurazioni correnti.

- Prendere in esame l'esportazione, comprendere le impostazioni per il tenant che non vengono esportate e documentarle manualmente.

- Archiviare l'output in una posizione sicura con accesso limitato.

Nota

Le impostazioni nel portale di autenticazione a più fattori legacy per Application Proxy e le impostazioni di federazione potrebbero non essere esportate con Microsoft Entra Exporter o con l'API Microsoft Graph. Il modulo Desired State Configuration di Microsoft 365 usa Microsoft Graph e PowerShell per recuperare lo stato di molte delle configurazioni in Microsoft Entra ID. Queste informazioni possono essere usate come informazioni di riferimento o, usando script di PowerShell Desired State Configuration, per riapplicare uno stato valido noto.

Usare le API Graph per l'Accesso condizionale per gestire criteri come il codice. Automatizzare le approvazioni per promuovere i criteri da ambienti di preproduzione, backup e ripristino, monitorare le modifiche e pianificare in anticipo le emergenze.

Eseguire il mapping delle dipendenze tra gli oggetti

L'eliminazione di alcuni oggetti può causare un effetto ripple a causa delle dipendenze. Ad esempio, l'eliminazione di un gruppo di sicurezza usato per l'assegnazione dell'applicazione comporta l'impossibilità di accedere alle applicazioni a cui è stato assegnato il gruppo.

Dipendenze comuni

| Tipo oggetto | Potenziali dipendenze |

|---|---|

| Oggetto applicazione | Entità servizio (applicazione aziendale). Gruppi assegnati all'applicazione. Criteri di Accesso condizionale che interessano l'applicazione. |

| Entità servizio | Oggetto applicativo. |

| Criteri di accesso condizionale | Utenti assegnati al criterio. Gruppi assegnati ai criteri. Entità servizio (applicazione aziendale) destinata ai criteri. |

| Gruppi diversi da Gruppi di Microsoft 365 | Utenti assegnati al gruppo. Criteri di Accesso condizionale a cui è assegnato il gruppo. Applicazioni a cui è assegnato l'accesso al gruppo. |

Monitoraggio e conservazione dei dati

Il log di audit di Microsoft Entra contiene informazioni su tutte le operazioni di eliminazione e configurazione eseguite nel tenant. Consigliamo di esportare questi log in uno strumento di gestione degli eventi e informazioni di sicurezza, come ad esempio Microsoft Sentinel. È anche possibile usare Microsoft Graph per controllare le modifiche e creare una soluzione personalizzata per monitorare le differenze nel tempo. Per altre informazioni su come trovare elementi eliminati tramite Microsoft Graph, vedere Elencare gli elementi eliminati - Microsoft Graph v1.0.

Log di audit

Il log di audit registra sempre un evento "Elimina <oggetto>", anche quando un oggetto nel tenant viene rimosso da uno stato attivo per un'eliminazione temporanea o definitiva.

Un evento Delete per applicazioni, entità servizio, utenti e gruppi di Microsoft 365 è un'eliminazione temporanea. Per qualsiasi altro tipo di oggetto, l'eliminazione è considerata definitiva.

| Tipo oggetto | Attività nel log | Risultato |

|---|---|---|

| Applicazione | Elimina applicazione e entità servizio | Eliminato temporaneamente |

| Applicazione | Eliminare definitivamente un'applicazione | Eliminazione definitiva |

| Entità servizio | Eliminare l'entità servizio | Eliminato temporaneamente |

| Entità servizio | Eliminare definitivamente l'entità servizio | Eliminazione definitiva |

| User | Eliminare un utente | Eliminato temporaneamente |

| User | Eliminare definitivamente un utente | Eliminazione definitiva |

| Gruppi di Microsoft 365 | Eliminare un gruppo | Eliminato temporaneamente |

| Gruppi di Microsoft 365 | Eliminare definitivamente un gruppo | Eliminazione definitiva |

| Tutti gli altri oggetti | Eliminare "objectType" | Eliminazione definitiva |

Nota

Il log di audit non distingue di che tipo è un gruppo eliminato. Solo i gruppi di Microsoft 365 vengono eliminati temporaneamente. Se visualizzi la voce Elimina gruppo, potrebbe trattarsi dell'eliminazione temporanea di un gruppo di Microsoft 365 o dell'eliminazione definitiva di un altro tipo di gruppo. La documentazione dello stato valido noto deve includere il tipo di gruppo per ogni gruppo dell'organizzazione.

Per informazioni sul monitoraggio delle modifiche alla configurazione, vedere Recuperare da configurazioni errate.

Usare le cartelle di lavoro per tenere traccia delle modifiche di configurazione

Le cartelle di lavoro di Monitoraggio di Azure possono aiutare a monitorare le modifiche alla configurazione.

La cartella di lavoro di Report operazioni sensibili può aiutare a identificare le attività sospette dell'applicazione e dell'entità servizio che potrebbero indicare una compromissione, tra cui:

- Metodi di autenticazione o credenziali di applicazioni o entità servizio modificati.

- Nuove autorizzazioni concesse alle entità servizio.

- Aggiornamenti del ruolo della directory e dell'appartenenza ai gruppi per le entità servizio.

- Impostazioni di federazione modificate.

La cartella di lavoro Attività di accesso tra tenant può aiutare a monitorare le applicazioni nei tenant esterni a cui gli utenti accedono e quali applicazioni accedono agli utenti esterni del tenant. Usare questa cartella di lavoro per cercare modifiche anomale nell'accesso alle applicazioni in ingresso o in uscita tra tenant.

Sicurezza operativa

La prevenzione delle modifiche indesiderate è molto meno difficile rispetto alla necessità di ricreare e riconfigurare gli oggetti. Includere le attività seguenti nei processi di gestione delle modifiche per ridurre al minimo gli incidenti:

- Usare un modello con privilegi minimi. Assicurarsi che ogni membro del team disponga dei privilegi minimi necessari per completare le normali attività. Richiedere un processo per eseguire l'escalation dei privilegi per attività più insolite.

- Il controllo amministrativo di un oggetto consente la configurazione e l'eliminazione. Usare ruoli con privilegi inferiori, ad esempio Ruolo con autorizzazioni di lettura per la sicurezza, per le attività che non richiedono operazioni per creare, aggiornare o eliminare (CRUD). Quando sono necessarie operazioni CRUD, usare ruoli specifici dell'oggetto quando possibile. Ad esempio, gli amministratori utenti possono eliminare solo gli utenti e gli amministratori di applicazioni possono eliminare solo le applicazioni. Usare questi ruoli più limitati quando possibile.

- Usare Privileged identity management (PIM). PIM consente l'escalation just-in-time dei privilegi per eseguire attività come l'eliminazione rigida. È possibile configurare PIM per ricevere notifiche o approvazioni per l'escalation dei privilegi.