Creare resilienza nell'architettura ibrida

L'autenticazione ibrida consente agli utenti di accedere alle risorse basate sul cloud con le identità gestite in locale. Un'infrastruttura ibrida include componenti cloud e locali.

- I componenti cloud includono Microsoft Entra ID, risorse e servizi di Azure, app basate sul cloud dell'organizzazione e applicazioni SaaS.

- I componenti locali includono applicazioni locali, risorse come i database SQL e un provider di identità come Windows Server Active Directory.

Importante

Durante la pianificazione della resilienza nell'infrastruttura ibrida, è fondamentale ridurre al minimo le dipendenze e i singoli punti di errore.

Microsoft offre tre meccanismi per l'autenticazione ibrida. Le opzioni sono elencate in ordine di resilienza. Se possibile, si consiglia di implementare la sincronizzazione dell'hash delle password.

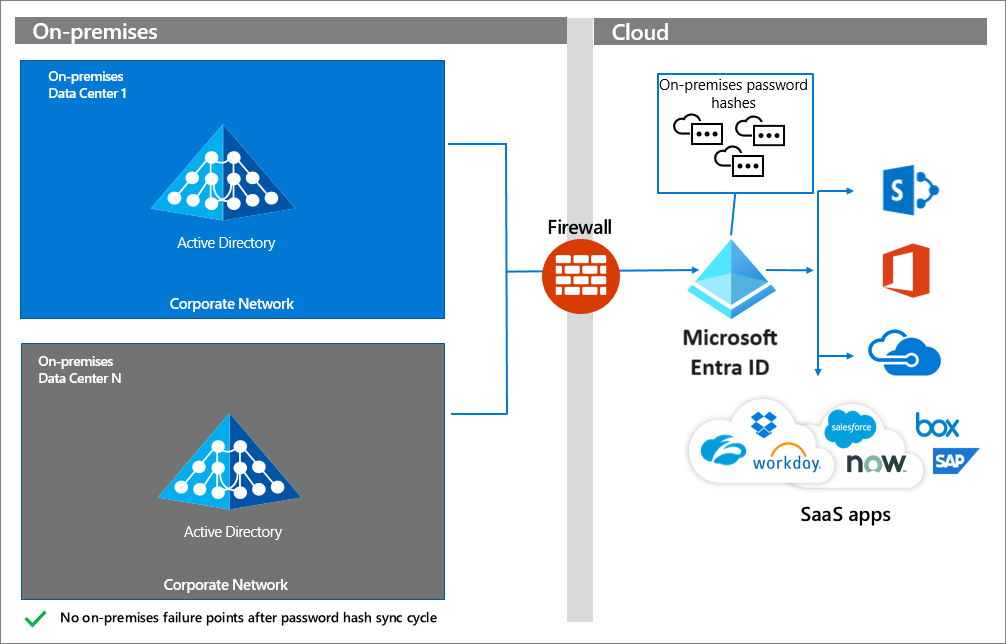

- La Sincronizzazione dell'hash delle password (PHS) usa Microsoft Entra Connect per sincronizzare le identità e l’hash della password con Microsoft Entra ID. Consente agli utenti di accedere alle risorse basate sul cloud con la password gestita in locale. La sincronizzazione dell’hash delle password (PHS) ha dipendenze locali solo per la sincronizzazione, non per l'autenticazione.

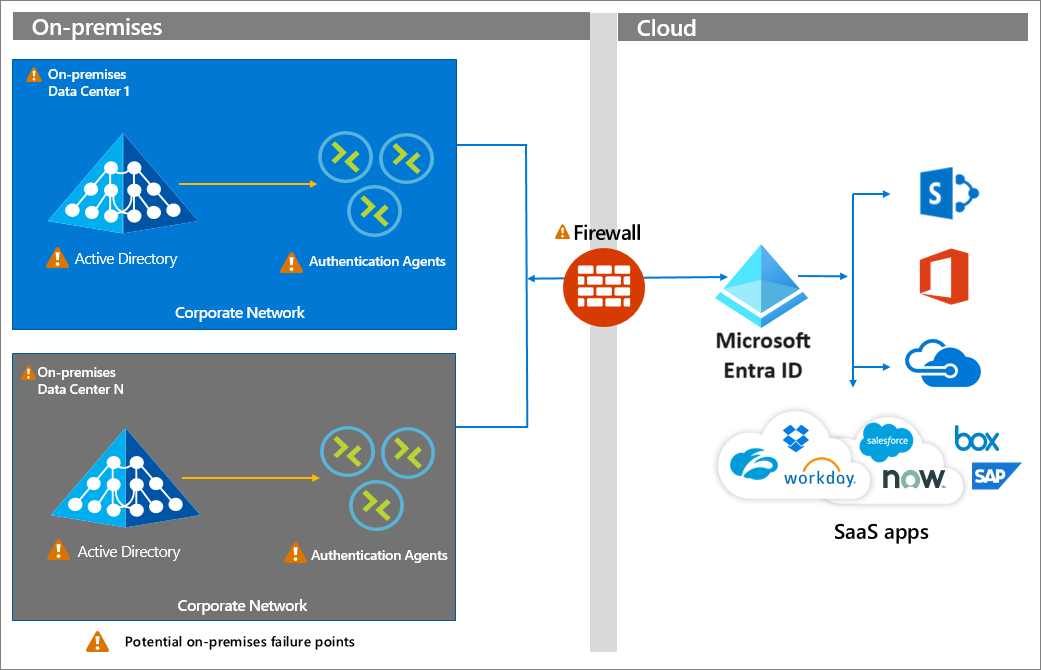

- L’ Autenticazione pass-through (PTA) reindirizza gli utenti a Microsoft Entra ID per l'accesso. Il nome utente e la password vengono poi convalidati in Active Directory in locale tramite un agente distribuito nella rete aziendale. L’autenticazione pass-through (PTA) dispone di un footprint locale degli agenti di autenticazione pass-through PTA di Microsoft Entra che risiedono nei server locali.

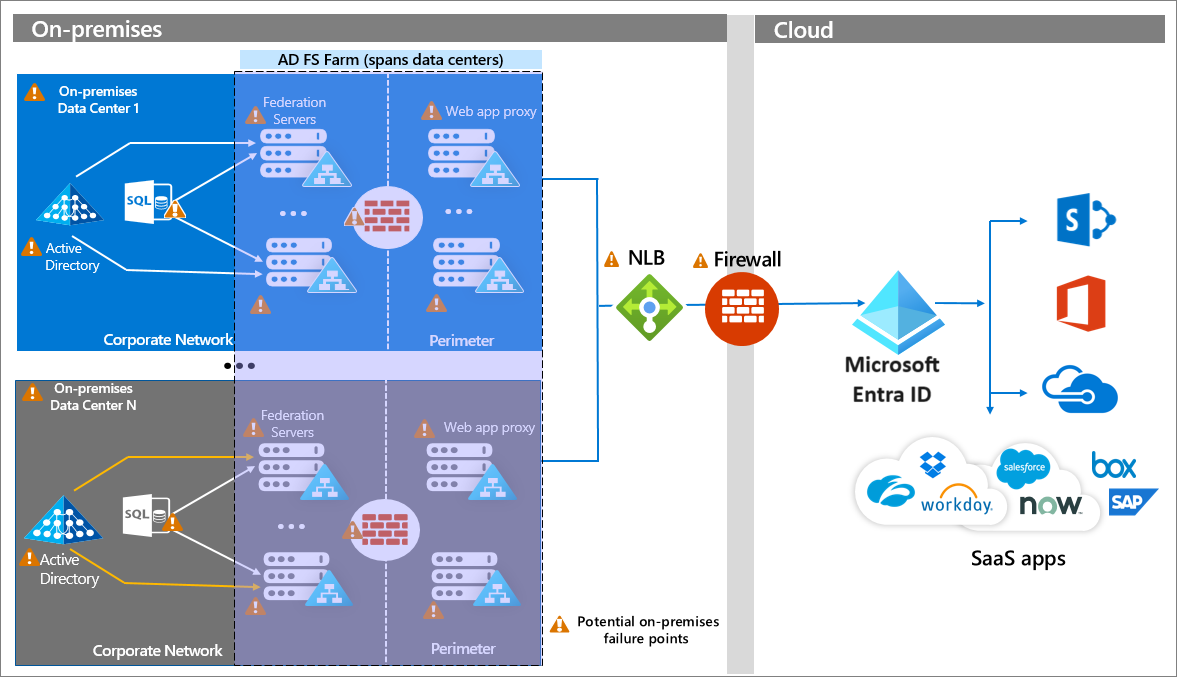

- I Clienti della federazione distribuiscono un servizio federativo, ad esempio Active Directory Federation Services (ADFS). Quindi, Microsoft Entra ID convalida l'asserzione SAML prodotta dal servizio federativo. La federazione ha il maggior numero di dipendenze dall'infrastruttura locale e, pertanto, più punti di errore.

È possibile usare uno o più di questi metodi nell'organizzazione. Per altre informazioni, vedere Scegliere il metodo di autenticazione appropriato per la soluzione di gestione ibrida dell’identità di Microsoft Entra. Questo articolo contiene un albero delle decisioni che consente di decidere la metodologia.

Sincronizzazione degli hash delle password

L'opzione di autenticazione ibrida più semplice e più resiliente per Microsoft Entra ID è la Sincronizzazione dell'hash delle password. Non ha alcuna dipendenza dall'infrastruttura di gestione delle identità locale durante l'elaborazione delle richieste di autenticazione. Dopo che le identità con gli hash delle password vengono sincronizzate con Microsoft Entra ID, gli utenti possono eseguire l'autenticazione alle risorse cloud senza dipendenze dai componenti di identità locali.

Scegliendo questa opzione di autenticazione, non si verificheranno interruzioni quando i componenti di identità locali non saranno disponibili. L'interruzione locale può verificarsi per molti motivi, tra cui errori hardware, interruzioni dell'alimentazione, calamità naturali e attacchi malware.

Come implementare la sincronizzazione dell'hash delle password (PHS)?

Per implementare la sincronizzazione dell'hash delle password (PHS), vedere le risorse seguenti:

- Implementazione della sincronizzazione dell'hash delle password con la sincronizzazione di Microsoft Entra Connect

- Abilitare la sincronizzazione dell'hash delle password

Se non si hanno i requisiti per usare la sincronizzazione dell'hash delle password (PHS), usare l'autenticazione pass-through (PTA).

Autenticazione pass-through

L'autenticazione pass-through (PTA) ha una dipendenza da agenti di autenticazione che risiedono nei server locali. Tra Microsoft Entra ID e gli agenti di autenticazione pass-through (PTA) locali si stabilisce una connessione persistente o un bus di servizio. Il firewall, i server che ospitano gli agenti di autenticazione e la Windows Server Active Directory locale (o altri provider di identità) rappresentano tutti potenziali punti di errore.

Come implementare l’autenticazione pass-through (PTA)?

Per implementare l'autenticazione pass-through (PTA) vedere le risorse seguenti.

Approfondimento di sicurezza sull'autenticazione pass-through

Installare l'autenticazione pass-through (PTA) di Microsoft Entra

Se si usa l’autenticazione pass-through (PTA), definire una topologia a disponibilità elevata.

Federazione

La federazione prevede la creazione di una relazione di trust tra Microsoft Entra ID e il servizio federativo, che include lo scambio di endpoint, certificati di firma dei token e altri metadati. Quando arriva una richiesta Microsoft Entra ID legge la configurazione e reindirizza l'utente agli endpoint configurati. Ora l'utente può interagire con il servizio federativo, che emette un'asserzione SAML convalidata da Microsoft Entra ID.

Il diagramma seguente mostra una topologia di una distribuzione aziendale di Active Directory Federation Services (AD FS) che include server proxy federazione e applicazione Web con ridondanza in più data center locali. Questa configurazione si basa su componenti dell'infrastruttura di rete aziendale come DNS, Bilanciamento carico di rete con funzionalità di affinità geografica e firewall. Tutti i componenti e le connessioni locali sono soggetti a errori. Per altre informazioni, vedere la Documentazione sulla pianificazione della capacità di Active Directory Federation Services (AD FS).

Nota

La federazione ha il maggior numero di dipendenze locali e, pertanto, più potenziali punti di errore. Mentre questo diagramma mostra Active Directory Federation Services (AD FS), altri provider di identità locali sono soggetti a considerazioni di progettazione simili per ottenere disponibilità elevata, scalabilità ed effettuare il failover.

Come implementare la federazione?

Per implementare una strategia di autenticazione federata o per renderla più resiliente, vedere le risorse seguenti.

- Che cos'è l'autenticazione federata

- Funzionamento della federazione

- Elenco di compatibilità della federazione di Microsoft Entra

- Seguire la Documentazione sulla pianificazione della capacità di Active Directory Federation Services (AD FS)

- Distribuzione di Active Directory Federation Services (AD FS) in Azure IaaS

- Abilitare la sincronizzazione dell'hash delle password (PHS) insieme alla federazione

Passaggi successivi

Risorse di resilienza per amministratori e architetti

- Creare resilienza con la gestione delle credenziali

- Creare resilienza con gli stati del dispositivo

- Creare resilienza usando la Valutazione continua dell'accesso (CAE)

- Creare resilienza nell'autenticazione utente esterna

- Creare resilienza nell'accesso alle applicazioni con Application Proxy