Panoramica: collaborazione B2B con utenti guest esterni per il personale

Si applica a:  Tenant delle risorse

Tenant delle risorse  Tenant esterni (altre informazioni)

Tenant esterni (altre informazioni)

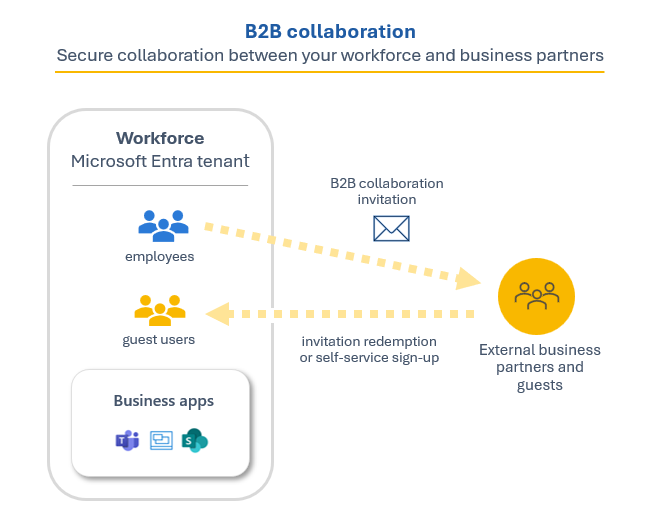

Microsoft Entra per ID esterno include capacità di collaborazione che consentono al personale di lavorare in modo sicuro con partner commerciali e utenti guest. Usando il tenant del personale, è possibile usare la collaborazione B2B per condividere le applicazioni e i servizi della propria azienda con utenti guest, mantenendo il controllo sui dati aziendali. Lavorare in modo sicuro con partner esterni anche se non hanno Microsoft Entra ID o un reparto IT.

Un semplice processo di invito e riscatto consente infatti ai partner di accedere alle risorse aziendali usando le credenziali personali. È anche possibile abilitare i flussi utente di registrazione self-service per consentire agli utenti guest di registrarsi alle app o alle risorse stesse. Dopo che l'utente guest ha riscattato l'invito o completato la registrazione, viene rappresentato nella directory come oggetto utente. Il tipo di utente per questi utenti di Collaborazione B2B viene in genere impostato su "guest" e il nome dell'entità utente contiene l'identificatore #EXT#.

Gli sviluppatori possono usare le API business-to-business di Microsoft Entra per personalizzare il processo di invito o creare applicazioni come i portali di iscrizione self-service. Per informazioni sulle licenze e sui prezzi relativi agli utenti guest, vedere Modello di fatturazione di Microsoft Entra per ID esterno.

Importante

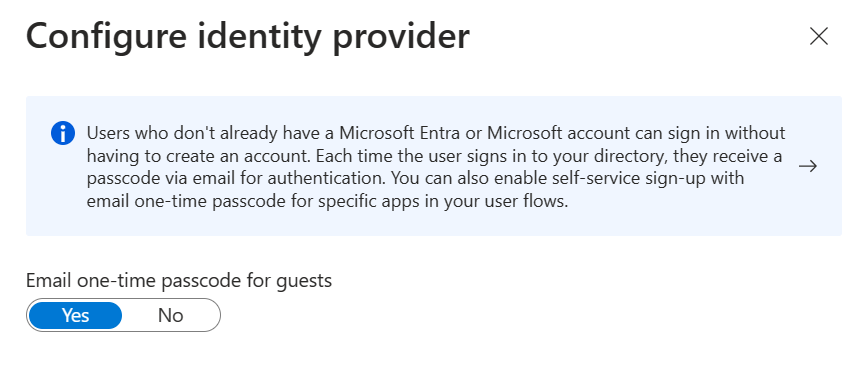

La funzionalità di passcode monouso tramite email è ora attivata per impostazione predefinita per tutti i nuovi tenant e per tutti i tenant esistenti in cui non è stata disattivata in modo esplicito. Quando questa funzionalità è disattivata, il metodo di autenticazione di fallback consiste nel richiedere agli invitati di creare un account Microsoft.

Collaborare con i partner usando le rispettive identità

Con Microsoft Entra B2B il partner usa la propria soluzione di gestione delle identità e l'organizzazione, quindi, non ha alcun sovraccarico amministrativo esterno. Gli utenti guest accedono alle app e ai servizi dell'organizzazione con le proprie identità aziendali, dell'istituto di istruzione o di social networking.

- Il partner usa le proprie identità e credenziali, indipendentemente dal fatto che disponga o no di un account Microsoft Entra.

- Non è necessario gestire password o account esterni.

- Non è necessario sincronizzare gli account o gestire i cicli di vita degli account.

Gestire la collaborazione B2B con altre organizzazioni

La collaborazione B2B è abilitata per impostazione predefinita, ma le impostazioni di amministrazione complete consentono di controllare la collaborazione B2B in ingresso e in uscita con partner esterni e organizzazioni.

Impostazioni di accesso tra tenant Per la collaborazione B2B con altre organizzazioni di Microsoft Entra, usare le impostazioni di accesso tra tenant per controllare quali utenti possono eseguire l'autenticazione con che risorse. Gestire la collaborazione B2B in ingresso e in uscita e definire l'ambito dell'accesso a utenti, gruppi e applicazioni specifici. Impostare una configurazione predefinita che si applica a tutte le organizzazioni esterne e quindi creare impostazioni specifiche dell'organizzazione in base alle esigenze. Usando le impostazioni di accesso tra tenant, è anche possibile considerare attendibili le attestazioni multi-factor (MFA) e i dispositivi (attestazioni conformi e attestazioni aggiunte ibride di Microsoft Entra) da altre organizzazioni di Microsoft Entra.

Impostazioni di collaborazione esterna. Usare le impostazioni di collaborazione esterna per definire chi può invitare utenti esterni nell'organizzazione come guest. Per impostazione predefinita, tutti gli utenti dell'organizzazione, inclusi gli utenti guest di Collaborazione B2B, possono invitare utenti esterni a Collaborazione B2B. Se si vuole limitare la possibilità di inviare inviti, è possibile attivare o disattivare gli inviti per tutti o limitare gli inviti a determinati ruoli. È anche possibile consentire o bloccare domini specifici B2B e impostare restrizioni sull'accesso utente guest alla directory.

Queste impostazioni vengono usate per gestire due aspetti diversi della collaborazione B2B. Le impostazioni di accesso tra tenant controllano se gli utenti possono eseguire l'autenticazione con tenant di Microsoft Entra esterni. Si applicano sia alla collaborazione B2B in ingresso che in uscita. Al contrario, le impostazioni di collaborazione esterna controllano quali utenti possono inviare inviti di collaborazione B2B a utenti guest da qualsiasi organizzazione.

Come interagiscono le impostazioni di collaborazione esterna e di accesso tra tenant

Quando si sta valutando la collaborazione B2B con un'organizzazione Microsoft Entra esterna specifica, determinare se le impostazioni di accesso tra tenant consentono la collaborazione B2B con tale organizzazione. Valutare anche se le impostazioni di collaborazione esterna consentono agli utenti di inviare inviti al dominio dell'organizzazione. Di seguito sono riportati alcuni esempi.

Esempio 1: in precedenza è stata aggiunta

adatum.com(un'organizzazione Microsoft Entra) all'elenco dei domini bloccati nelle impostazioni di collaborazione esterna, ma le impostazioni di accesso tra tenant abilitano la collaborazione B2B per tutte le organizzazioni di Microsoft Entra. In questo caso, si applica l'impostazione più restrittiva. Le impostazioni di collaborazione esterna impediranno agli utenti di inviare inviti agli utenti aadatum.com.Esempio 2: l'utente consente la collaborazione B2B con Fabrikam nelle impostazioni di accesso tra tenant, ma quindi aggiunge

fabrikam.comai domini bloccati nelle impostazioni di collaborazione esterna. Gli utenti non potranno invitare nuovi utenti guest Fabrikam, ma gli utenti guest Fabrikam esistenti potranno continuare a usare la collaborazione B2B.

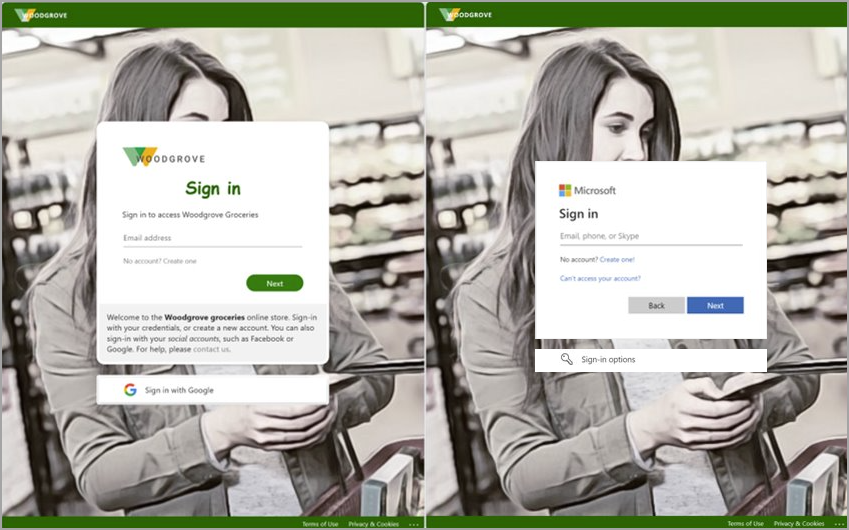

Per gli utenti finali di Collaborazione B2B che eseguono accessi tra tenant, viene visualizzata la personalizzazione del tenant principale, anche se non è specificata alcuna personalizzazione. Nell'esempio seguente la personalizzazione dell'azienda per Woodgrove Groceries viene visualizzata a sinistra. Nell'esempio a destra viene visualizzata la personalizzazione predefinita per il tenant principale dell'utente.

Gestire la collaborazione B2B con altri cloud Microsoft

I servizi cloud di Microsoft Azure sono disponibili in cloud nazionali separati, che sono istanze fisicamente isolate di Azure. Sempre più spesso, le organizzazioni trovano la necessità di collaborare con organizzazioni e utenti attraverso i limiti globali del cloud e del cloud nazionale. Con le impostazioni del cloud Microsoft, è possibile stabilire una collaborazione B2B reciproca tra i cloud di Microsoft Azure seguenti:

- Cloud globale di Microsoft Azure e Microsoft Azure per enti pubblici

- Cloud globale di Microsoft Azure e Microsoft Azure gestito da 21Vianet.

Per configurare la collaborazione B2B tra tenant di cloud differenti, è necessario che entrambi i tenant configurino le impostazioni cloud di Microsoft in modo da abilitare la collaborazione con altri cloud. Ogni tenant configura quindi l'accesso tra tenant in ingresso e in uscita con il tenant dell'altro cloud. Per informazioni dettagliate, vedere Impostazioni cloud Microsoft.

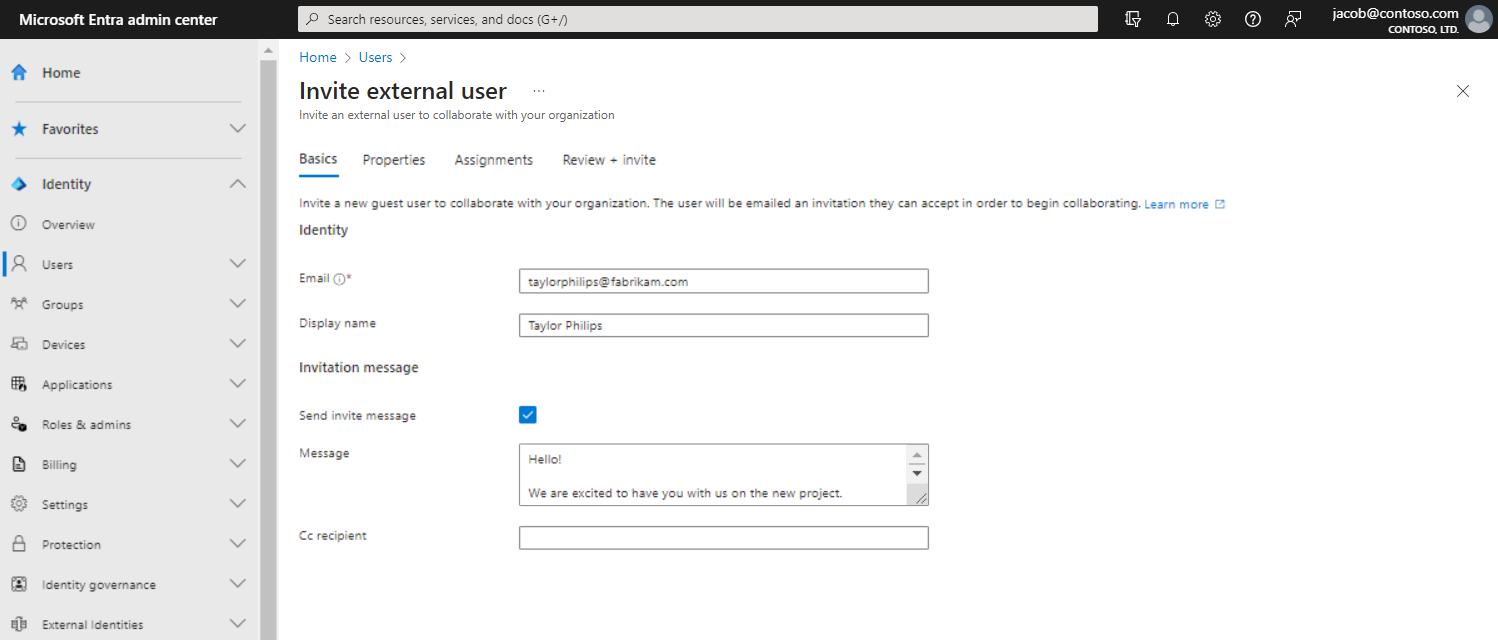

Invitare facilmente gli utenti guest dall'interfaccia di amministrazione di Microsoft Entra

In qualità di amministratore, è possibile aggiungere facilmente utenti guest all'organizzazione dall'interfaccia di amministrazione.

- Creare un nuovo utente guest in Microsoft Entra ID, in modo analogo a come si aggiunge un nuovo utente.

- Assegnare gli utenti guest ad app o gruppi.

- Inviare un messaggio di posta elettronica di invito che contiene un collegamento di riscatto o inviare un collegamento diretto a un'app da condividere.

- Gli utenti guest accedono seguendo una semplice procedura di riscatto.

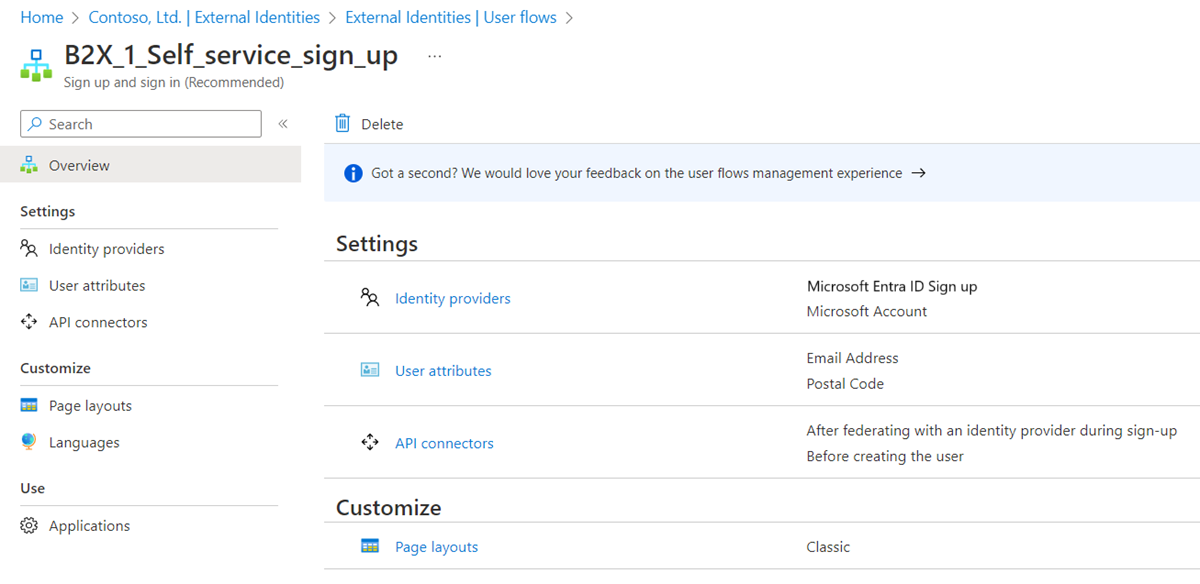

Consenti iscrizione self-service

Con un flusso utente di iscrizione self-service, è possibile creare un'esperienza di iscrizione per gli utenti guest che desiderano accedere alle app. Come parte del flusso di iscrizione, è possibile fornire opzioni per diversi provider di identità aziendali o di social networking e raccogliere informazioni sull'utente. Leggere altre informazioni sull'iscrizione self-service e su come configurarla.

È anche possibile usare connettori API per integrare i flussi utente di iscrizione self-service con sistemi cloud esterni. È possibile connettersi con flussi di lavoro di approvazione personalizzati, eseguire la verifica dell'identità, convalidare le informazioni fornite dall'utente e altro ancora.

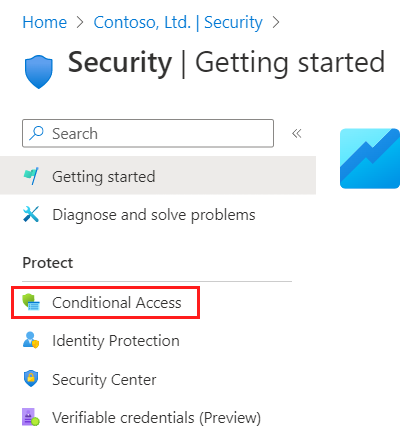

Usare criteri per condividere in modo sicuro app e servizi

È possibile usare criteri di autenticazione e autorizzazione per proteggere il contenuto aziendale. I criteri di accesso condizionale, ad esempio l'autenticazione a più fattori, possono essere applicati:

- A livello di tenant

- A livello di applicazione

- Per utenti guest specifici per proteggere le applicazioni e i dati aziendali

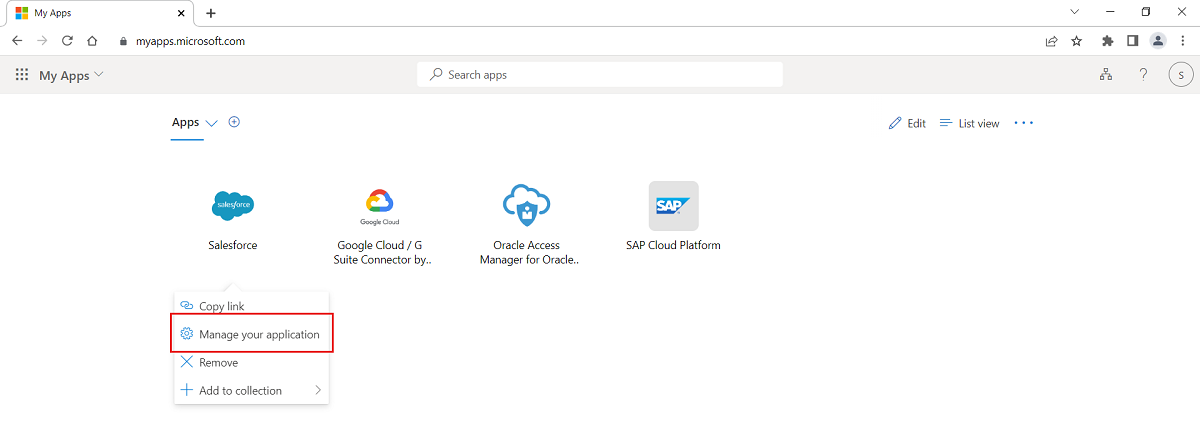

Consentire ai proprietari di un'applicazione e di un gruppo di gestire i relativi utenti guest

È possibile delegare la gestione degli utenti guest ai proprietari delle applicazioni. In questo modo è possibile aggiungere utenti guest direttamente a qualsiasi applicazione che desidera condividere, indipendentemente dal fatto che si tratti di un'applicazione Microsoft o meno.

- Gli amministratori configurano la gestione self-service dell'app e del gruppo.

- Gli utenti non amministratori usano il proprio pannello di accesso per aggiungere utenti guest ad applicazioni o gruppi.

Personalizzare l'esperienza di onboarding per gli utenti guest B2B

È possibile personalizzare il caricamento di partner esterni in base alle esigenze dell'organizzazione.

- Usare la Gestione entitlement di Microsoft Entra per configurare i criteri che gestiscono l'accesso per gli utenti esterni.

- È possibile usare le API di invito di Collaborazione B2B per personalizzare le esperienze di onboarding.

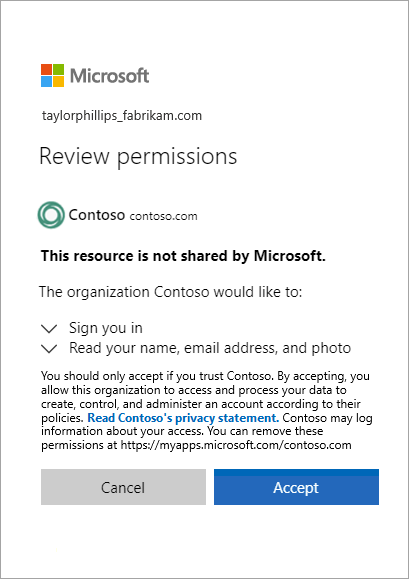

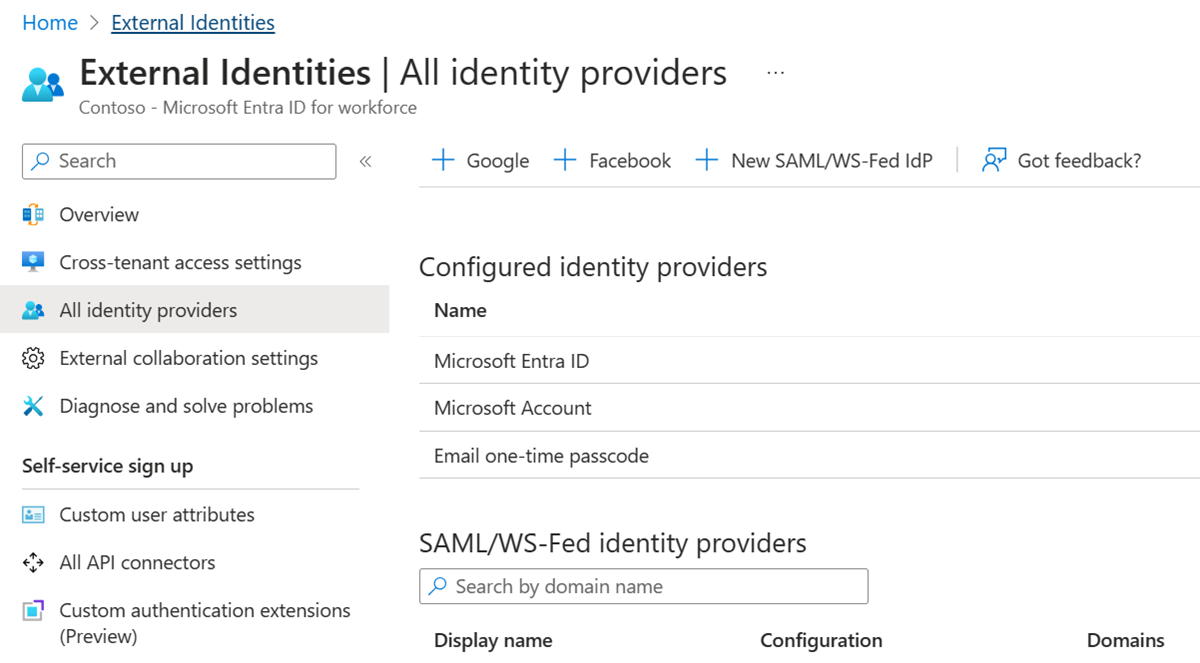

Integrazione con i provider di identità

Microsoft Entra External ID supporta provider di identità esterni come Facebook, account Microsoft, Google o provider di identità aziendali. È possibile configurare la federazione con i provider di identità. In questo modo gli utenti guest potranno accedere con i loro account social o aziendali esistenti, invece di creare un nuovo account solo per l'applicazione. Altre informazioni sui provider di identità per l'ID esterno.

Eseguire l'integrazione con SharePoint e OneDrive

È possibile abilitare l'integrazione con SharePoint e OneDrive per condividere file, cartelle, elementi di elenco, raccolte documenti e siti con persone esterne all'organizzazione, usando Microsoft Entra B2B per l'autenticazione e la gestione. Gli utenti con cui si condividono le risorse sono in genere utenti guest nella directory e le autorizzazioni e i gruppi funzionano allo stesso modo per questi guest come fanno per gli utenti interni. Quando si abilita l'integrazione con SharePoint e OneDrive, è anche possibile abilitare la funzionalità passcode monouso di posta elettronica in Microsoft Entra B2B pin modo che funga da metodo di autenticazione di fallback.